解決方案架構師想必都知道,網路是 AWS 雲端基礎架構的必備要素之一。使用 Google Cloud 作業時,主要須考量如何連結不同資源、實現網路區隔和確保安全性等問題。

AWS 中除了其他資源以外,還會有一或多個 Amazon Virtual Private Cloud (VPC)。Amazon VPC 是 AWS 帳戶專用的獨立虛擬網路,可用來將資源發布到安全的虛擬網路。

AWS 的 VPC 範圍是區域性的,只能在一個區域中存在,建立 AWS 帳戶後,您無須進行任何設定,系統就會在各個 AWS 區域建立一個預設 VPC。

如要連結多個區域中的應用程式或資源,可使用虛擬私有雲對接功能或傳輸閘道。

在 AWS VPC 中,您可以在不同的可用區域設定公開和私人子網路,藉此提升可用性和容錯能力,還能依照最佳做法建立安全性群組、路由表和 AWS Network Firewall 規則,用來提升網路安全性。

考慮到上述所有因素後,您將探索 Google Cloud 中可用的網路建立服務,成功部署可靠的架構。

簡介

Google Cloud 虛擬私有雲 (VPC) 可為 Compute Engine 虛擬機器 (VM) 執行個體、Kubernetes Engine 容器及 App Engine 彈性環境提供網路功能。換句話說,如果沒有虛擬私有雲網路,您就無法建立 VM 執行個體、容器或 App Engine 應用程式。因此,每項 Google Cloud 專案都有一個預設網路,方便您立即開始執行所需工作。

您可以將虛擬私有雲網路視為與實體網路類似,差別在於前者是在 Google Cloud 中的虛擬化網路。虛擬私有雲網路是全域性資源,由多個資料中心內的一系列區域性虛擬子網路所組成。所有子網路均透過全域性廣域網路 (WAN) 相互連線。Google Cloud 中的虛擬私有雲網路在邏輯上彼此獨立。

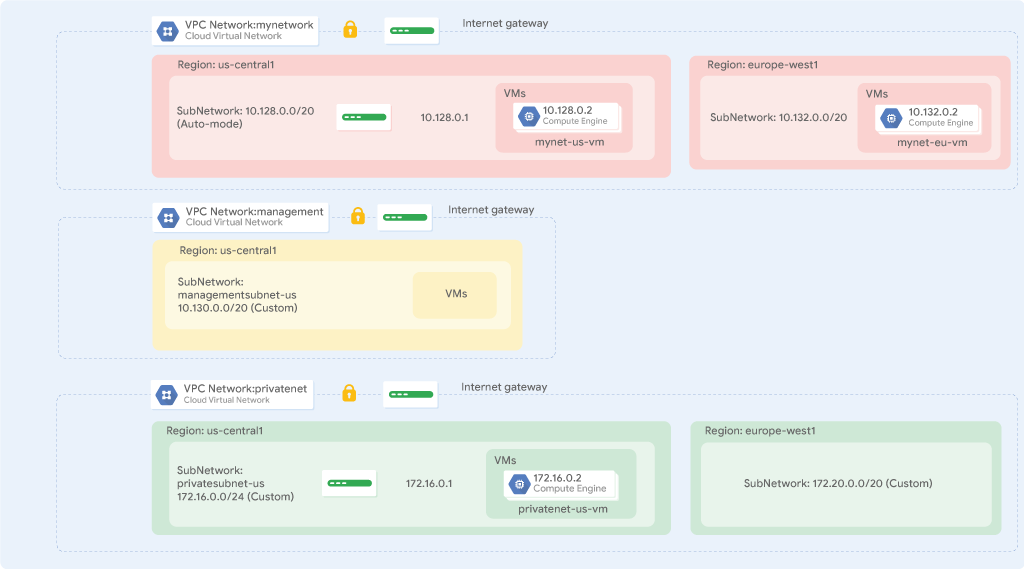

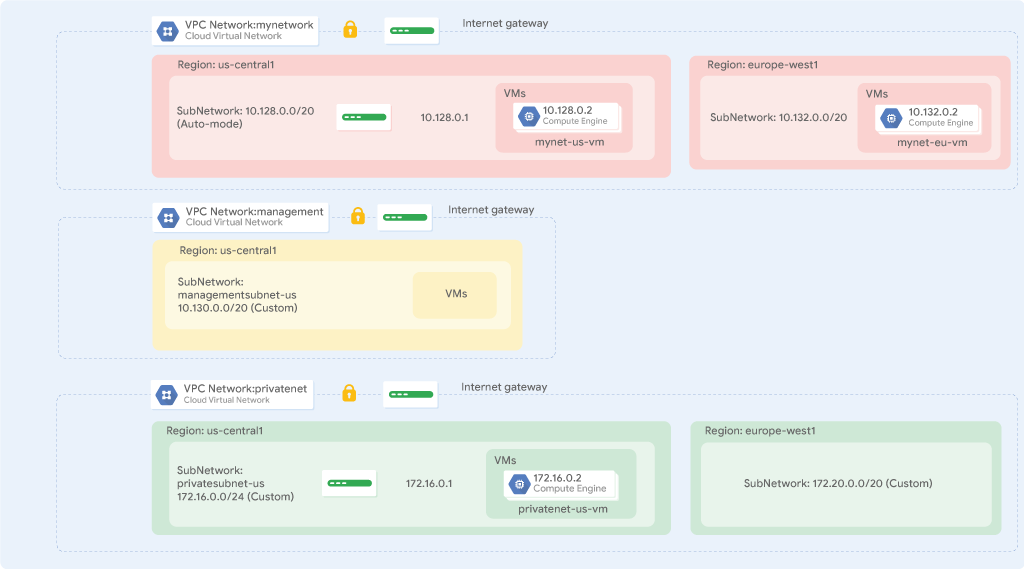

在這個實驗室,您會建立自動模式虛擬私有雲網路,當中有防火牆規則和兩個 VM 執行個體,接著將該網路轉換成自訂模式網路,並建立其他自訂模式網路,如下方網路圖表所示。此外,您也需要測試網路間的連線能力。

目標

在本實驗室中,您將瞭解如何執行下列工作:

- 探索預設虛擬私有雲網路

- 建立內含防火牆規則的自動模式網路

- 將自動模式網路轉換成自訂模式網路

- 建立內含防火牆規則的自訂模式虛擬私有雲網路

- 使用 Compute Engine 建立 VM 執行個體

- 探索各虛擬私有雲網路的 VM 執行個體連線能力

在每個研究室中,您都能在固定時間內免付費建立新的 Google Cloud 專案,並使用一組資源。

-

請透過無痕式視窗登入 Qwiklabs。

-

請記下研究室的存取時間 (例如 1:15:00),並確保自己能在時間限制內完成作業。

研究室不提供暫停功能。如有需要,您可以重新開始,但原先的進度恕無法保留。

-

準備就緒後,請按一下「Start lab」。

-

請記下研究室憑證 (使用者名稱和密碼),這組資訊將用於登入 Google Cloud 控制台。

-

按一下「Open Google Console」。

-

按一下「Use another account」,然後複製這個研究室的憑證,並貼入提示訊息。

如果使用其他憑證,系統會顯示錯誤或向您收取費用。

-

接受條款,然後略過資源復原頁面。

工作 1:探索預設網路

每項 Google Cloud 專案都有一個預設網路,其中包含子網路、路徑和防火牆規則。

查看子網路

預設網路在每個 Google Cloud 區域中都有一個子網路。

- 在 Cloud 控制台的「導覽選單」

,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。

,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。

- 請注意預設網路和其中包含的子網路。

每個子網路皆與一個 Google Cloud 區域及一個私人 RFC 1918 CIDR 區塊相關聯,用於指定閘道和子網路的內部 IP 位址範圍。

查看路徑

路徑可指示 VM 執行個體和虛擬私有雲網路如何將流量從執行個體傳送到該網路內或 Google Cloud 外的目的地。每個虛擬私有雲網路都含有一些預設路徑,用於子網路之間的流量轉送,並將流量從符合資格的執行個體傳送到網際網路。

- 在左側窗格點選「路徑」。

請注意,每個子網路都有一個路徑,預設網際網路閘道 (0.0.0.0/0) 也有一個路徑。

這些是系統為您代管的路徑,但您也能建立自訂的靜態路徑,以便將某些封包導向特定目的地。舉例來說,您可以建立路徑,將所有傳出流量傳送到設為 NAT 閘道的執行個體。

查看防火牆規則

每個虛擬私有雲網路都會導入可供您設定的分散式虛擬防火牆。透過防火牆規則,您可以控管哪些封包可傳送到哪些目的地。每個虛擬私有雲網路都設有兩個默示防火牆規則,分別會封鎖所有傳入連線及允許所有傳出連線。

刪除防火牆規則

- 在左側窗格點選「防火牆」。

- 選取所有預設網路防火牆規則。

- 按一下「刪除」。

- 點選「刪除」即可確認刪除防火牆規則。

刪除預設網路

- 在左側窗格中點選「虛擬私有雲網路」。

- 選取「default」網路。

- 按一下「刪除虛擬私有雲網路」。

- 點選「刪除」即可確認刪除「default」網路。

等待網路刪除完成,再繼續操作。

- 在左側窗格點選「路徑」。

您會發現畫面中沒有顯示任何路徑。

- 在左側窗格點選「防火牆」。

您會發現畫面中沒有顯示任何防火牆規則。

注意:如果沒有虛擬私有雲網路,就不會有任何路徑!

嘗試建立 VM 執行個體

確認沒有虛擬私有雲網路,就無法建立 VM 執行個體。

- 在「導覽選單」,依序點選「Compute Engine」>「VM 執行個體」。

- 點選「建立執行個體」。

- 保留預設值,然後點選「建立」。

請注意,畫面上會顯示錯誤訊息。

- 點選「建立執行個體」。

- 點選「網路」。

您會注意到「網路介面」下方會出現「沒有其他可用的網路」錯誤訊息。

- 按一下「取消」。

注意事項:一如預期,如果您沒有虛擬私有雲網路,就無法建立 VM 執行個體!

工作 2:建立自動模式網路

在這項工作中,您需要建立內含兩個 VM 執行個體的自動模式網路。這類網路會自動在每個區域中建立子網路,因此相當易於設定及使用。不過,您無法完全掌控虛擬私有雲網路中建立的子網路,包括使用的所用區域和 IP 位址範圍。

如要進一步瞭解選擇自動模式網路時的注意事項,您隨時都可以參閱 Google 虛擬私有雲說明文件,但就目前而言,請先假設要使用自動模式網路進行原型設計。

建立內含防火牆規則的自動模式虛擬私有雲網路

- 在「導覽選單」

,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。

,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。

- 點選「建立虛擬私有雲網路」。

- 「名稱」請輸入 mynetwork。

- 在「子網路建立模式」部分,按一下「自動」。

自動模式網路會自動在每個區域中建立子網路。

- 在「防火牆規則」部分,選取所有可用規則。

這些是預設網路原本包含的標準防火牆規則。雖然畫面上也會顯示 deny-all-ingress 和 allow-all-egress,但您無法選取或停用這些規則,因為兩者都是默示規則。這兩項規則的優先順序較低 (「優先順序」資料欄的整數值越大表示優先順序越低),因此系統會先考量 allow-icmp、allow-custom、allow-rdp 和 allow-ssh 規則。

-

點選「建立」。

-

新的網路準備就緒之後,請點選「mynetwork」,然後記下 和 中子網路的 IP 位址範圍。

注意事項:如果刪除了預設網路,只要按照剛剛的方式建立自動模式網路,即可快速重新建立預設網路。

在 建立 VM 執行個體

請在 區域中建立 VM 執行個體。一旦選取區域和可用區,系統就會決定要使用的子網路,並從子網路的 IP 位址範圍中指派內部 IP 位址。

-

在 Cloud 控制台的「導覽選單」☰,依序點選「Compute Engine」>「VM 執行個體」>「建立執行個體」。

將下列值填入對應欄位中,其他欄位則全部保留預設值:

-

前往「機器設定」專區。

選取下列值:

| 屬性 |

值 (依指示輸入值或選取選項) |

| 名稱 |

mynet-vm-1 |

| 區域 |

|

| 可用區 |

|

| 系列 |

E2 |

| 機型 |

e2-micro (2 個 vCPU,1 GB 記憶體) |

-

點選「OS 和儲存空間」。

點選「變更」,開始設定開機磁碟:

- 確保「開機磁碟」的設定值適用 Debian GNU/Linux 12 (bookworm)。

點選「選取」。

-

點選「建立」。

在 建立 VM 執行個體

請在 區域建立 VM 執行個體。

-

點選「建立執行個體」。

-

前往「機器設定」專區。

選取下列值:

| 屬性 |

值 (依指示輸入值或選取選項) |

| 名稱 |

mynet-vm-2 |

| 區域 |

|

| 可用區 |

|

| 系列 |

E2 |

| 機型 |

e2-micro (2 個 vCPU,1 GB 記憶體) |

-

點選「OS 和儲存空間」。

點選「變更」,開始設定開機磁碟:

- 確保「開機磁碟」的設定值適用 Debian GNU/Linux 12 (bookworm)。

點選「選取」。

-

點選「建立」。

注意:這兩個 VM 執行個體的外部 IP 位址都是臨時位址。執行個體停止後,指派給執行個體的所有臨時外部 IP 位址都會重新釋出到一般 Compute Engine 集區,供其他專案使用。

當停止的執行個體再次啟動時,系統會重新指派新的臨時外部 IP 位址。此外,您可以保留靜態外部 IP 位址,進而將位址無期限地指派給專案,直到明確釋出該位址為止。

驗證 VM 執行個體連線能力

您透過 mynetwork 建立的防火牆規則會允許來自 mynetwork 內部 (內部 IP) 和外部 (外部 IP) 的 SSH 和 ICMP ingress 流量。

- 在「導覽選單」,依序點選「Compute Engine」>「VM 執行個體」。

請記下 mynet-vm-2 的外部與內部 IP 位址。

- 在 mynet-vm-1 的資料列,點選「SSH」來啟動終端機並連線。

注意:由於設有 allow-ssh 防火牆規則,因此您可以透過 SSH 進行連線,該規則會針對 tcp:22 允許來自任何位置 (0.0.0.0/0) 的傳入流量。SSH 連線之所以能夠流暢運作,原因在於 Compute Engine 會為您產生安全殼層金鑰,並透過下列其中一種方式儲存該金鑰:

- 根據預設,Compute Engine 會將產生的金鑰新增至專案或執行個體中繼資料。

- 如果您的帳戶設為使用 OS 登入,Compute Engine 會將產生的金鑰儲存在您的使用者帳戶。

此外,您也可以建立安全殼層金鑰,並編輯公開安全殼層金鑰中繼資料,藉此控管 Linux 執行個體的存取權。

- 為測試連至 mynet-vm-2 內部 IP 的連線能力,請執行下列指令,並輸入 mynet-vm-2 的內部 IP:

ping -c 3 <Enter mynet-vm-2's internal IP here>

由於設有 allow-custom 防火牆規則,您可以對 mynet-vm-2 的內部 IP 進行連線偵測 (ping)。

- 為測試連至 mynet-vm-2 外部 IP 的連線能力,請執行下列指令,並輸入 mynet-vm-2 的外部 IP:

ping -c 3 <Enter mynet-vm-2's external IP here>

注意:您可以如預期般透過 SSH 連線至 mynet-vm-1,並對 mynet-vm-2 的內部及外部 IP 位址進行連線偵測 (ping)。同樣地,您也能透過 SSH 連線至 mynet-vm-2,並對 mynet-vm-1 的內部與外部 IP 位址進行連線偵測 (ping)。

將網路轉換成自訂模式網路

截至目前為止,自動模式網路的運作一切正常。現在,您需要將該網路轉換成自訂模式網路,以免在新區域開放使用時自動建立新的子網路。自動建立子網路可能會導致 IP 位址與手動建立子網路或靜態路徑時所用的位址重疊,也可能干擾整體網路規劃。

- 在「導覽選單」

,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。

,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。

- 按一下 mynetwork 即可開啟網路詳細資料。

- 按一下「編輯」。

- 在「子網路建立模式」部分,選取「自訂」。

- 按一下「儲存」。

- 返回「虛擬私有雲網路」頁面。

請等待 mynetwork 的「模式」資料欄改為顯示「自訂」。

在等待期間,您可以點選「重新整理」。

點選「Check my progress」確認目標已達成。

建立虛擬私有雲網路和 VM 執行個體

注意:您可以輕鬆將自動模式網路轉換成自訂模式網路,這種做法可提供更多彈性。建議您在實際工作環境中使用自訂模式網路。

工作 3:建立自訂模式網路

在這項工作中,您需要建立另外兩個自訂網路 managementnet 和 privatenet,還有允許 SSH、ICMP 和 RDP ingress 流量的防火牆規則,以及 VM 執行個體。整體架構如下方範例圖表所示 (vm-appliance 除外):

請注意,這些網路的 IP CIDR 範圍不會重疊,因此您可以設定網路之間的虛擬私有雲對接等機制。如果您指定與 on-premises 網路不同的 IP CIDR 範圍,甚至還能透過 VPN 或 Cloud Interconnect 設定混合式連線。

建立 managementnet 網路

使用 Cloud 控制台建立 managementnet 網路。

-

在 Cloud 控制台中的「導覽選單」 上,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。

上,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。

-

按一下「建立虛擬私有雲網路」。

-

在「名稱」部分,輸入 managementnet。

-

在「子網路建立模式」部分,按一下「自訂」。

-

指定下列屬性,其餘設定保持預設狀態:

| 屬性 |

值 (依指示輸入值或選取選項) |

| 名稱 |

managementsubnet-1 |

| 區域 |

|

| IPv4 範圍 |

10.240.0.0/20 |

-

點選「完成」。

-

按一下「對等指令列」。

這些指令表示您可以透過 gcloud 指令列建立網路和子網路。之後建立 privatenet 網路時,您將使用這些指令,並設定類似的參數。

-

點選「關閉」。

-

點選「建立」。

建立 privatenet 網路

使用 gcloud 指令列建立 privatenet 網路。

- 在 Cloud 控制台中,按一下「啟用 Cloud Shell」圖示

。

。

- 如果出現提示訊息,請點選「繼續」。

- 如要建立 privatenet 網路,請執行下列指令。如果出現提示訊息,請按一下「授權」。

gcloud compute networks create privatenet --subnet-mode=custom

- 如要建立 privatesubnet-1 子網路,請執行下列指令:

gcloud compute networks subnets create privatesubnet-1 --network=privatenet --region={{{project_0.default_region|Region 1}}} --range=172.16.0.0/24

- 如要建立 privatesubnet-2 子網路,請執行下列指令:

gcloud compute networks subnets create privatesubnet-2 --network=privatenet --region={{{ project_0.default_region_2|Region 2}}} --range=172.20.0.0/20

- 如要列出可用的虛擬私有雲網路,請執行下列指令:

gcloud compute networks list

輸出內容應如下所示:

NAME SUBNET_MODE BGP_ROUTING_MODE IPV4_RANGE GATEWAY_IPV4

managementnet CUSTOM REGIONAL

mynetwork CUSTOM REGIONAL

privatenet CUSTOM REGIONAL

- 如要列出可用的虛擬私有雲子網路 (依虛擬私有雲網路排序),請執行下列指令:

gcloud compute networks subnets list --sort-by=NETWORK

注意:managementnet 和 privatenet 網路是自訂模式網路,因此只含有您建立的子網路。mynetwork 原本是自動模式網路,後來才轉換成自訂模式網路,因此含有位於各區域的子網路。

- 在 Cloud 控制台的「導覽選單」

,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。

,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。

請確認 Cloud 控制台列出了相同的網路和子網路。

建立 managementnet 的防火牆規則

建立防火牆規則,允許 SSH、ICMP 和 RDP ingress 流量傳送至 managementnet 網路中的 VM 執行個體。

-

在 Cloud 控制台的「導覽選單」 ,依序點選「虛擬私有雲網路」>「防火牆」。

,依序點選「虛擬私有雲網路」>「防火牆」。

-

按一下「建立防火牆規則」。

-

指定下列屬性,其餘設定保持預設狀態:

| 屬性 |

值 (依指示輸入值或選取選項) |

| 名稱 |

managementnet-allow-icmp-ssh-rdp |

| 網路 |

managementnet |

| 目標 |

網路中的所有執行個體 |

| 來源篩選器 |

IPv4 範圍 |

| 來源 IPv4 範圍 |

0.0.0.0/0 |

| 通訊協定和通訊埠 |

指定的通訊協定和通訊埠 |

注意:請務必在「來源 IPv4 範圍」欄位中加入 /0 來指定所有網路。

-

選取「TCP」,然後指定通訊埠 22 和 3389。

-

選取「其他通訊協定」,然後指定 ICMP 通訊協定。

-

按一下「對等指令列」。

這些指令表示您也可透過 gcloud 指令列建立防火牆規則。之後建立 privatenet 的防火牆規則時,您將使用這些指令,並設定類似的參數。

-

點選「關閉」。

-

點選「建立」。

建立 privatenet 的防火牆規則

使用 gcloud 指令列建立 privatenet 網路的防火牆規則。

- 返回「Cloud Shell」。如有需要,請按一下「啟用 Cloud Shell」圖示

。

。

- 如要建立 privatenet-allow-icmp-ssh-rdp 防火牆規則,請執行下列指令:

gcloud compute firewall-rules create privatenet-allow-icmp-ssh-rdp --direction=INGRESS --priority=1000 --network=privatenet --action=ALLOW --rules=icmp,tcp:22,tcp:3389 --source-ranges=0.0.0.0/0

輸出內容應如下所示:

NAME NETWORK DIRECTION PRIORITY ALLOW DENY

privatenet-allow-icmp-ssh-rdp privatenet INGRESS 1000 icmp,tcp:22,tcp:3389

- 如要列出所有防火牆規則 (依虛擬私有雲網路排序),請執行下列指令:

gcloud compute firewall-rules list --sort-by=NETWORK

輸出內容應如下所示:

NAME NETWORK DIRECTION PRIORITY ALLOW

managementnet-allow-icmp-ssh-rdp managementnet INGRESS 1000 icmp,tcp:22,tcp:3389

mynetwork-allow-icmp mynetwork INGRESS 1000 icmp

mynetwork-allow-internal mynetwork INGRESS 65534 all

mynetwork-allow-rdp mynetwork INGRESS 1000 tcp:3389

mynetwork-allow-ssh mynetwork INGRESS 1000 tcp:22

privatenet-allow-icmp-ssh-rdp privatenet INGRESS 1000 icmp,tcp:22,tcp:3389

系統已為您建立 mynetwork 網路的防火牆規則。您可以在單一防火牆規則 (例如 privatenet 和 managementnet 的規則) 中定義多個通訊協定和通訊埠,也能在多項規則 (例如 default 網路和 mynetwork 的規則) 中分別進行設定。

- 在 Cloud 控制台的「導覽選單」

,依序點選「虛擬私有雲網路」>「防火牆」。

,依序點選「虛擬私有雲網路」>「防火牆」。

請確認 Cloud 控制台列出了相同的防火牆規則。

點選「Check my progress」確認目標已達成。

建立設有防火牆規則的自訂模式虛擬私有雲網路

接下來,您需要建立兩個 VM 執行個體:

- 位於 managementsubnet-1 的 managementnet-vm-1

- 位於 privatesubnet-1 的 privatenet-vm-1

建立 managementnet-vm-1 執行個體

使用 Cloud 控制台建立 managementnet-vm-1 執行個體。

-

在 Cloud 控制台的「導覽選單」☰,依序點選「Compute Engine」>「VM 執行個體」>「建立執行個體」。

將下列值填入對應欄位中,其他欄位則全部保留預設值:

-

前往「機器設定」專區。

選取下列值:

| 屬性 |

值 (依指示輸入值或選取選項) |

| 名稱 |

managementnet-vm-1 |

| 區域 |

|

| 可用區 |

|

| 系列 |

E2 |

| 機型 |

e2-micro (2 個 vCPU,1 GB 記憶體) |

-

點選「OS 和儲存空間」。

點選「變更」,開始設定開機磁碟:

- 確保「開機磁碟」的設定值適用 Debian GNU/Linux 12 (bookworm)。

點選「選取」。

-

點選「網路」。

在「網路介面」部分,點選下拉式選單箭頭即可編輯。

指定下列屬性,其餘設定保持預設狀態:

| 屬性 |

值 (依指示輸入值或選取選項) |

| 網路 |

managementnet |

| 子網路 |

managementsubnet-1 |

注意:您只能選取所選區域中的子網路。

-

點選「完成」。

-

點選「等效程式碼」。

這表示您也能透過 gcloud 指令列建立 VM 執行個體。之後建立 privatenet-vm-1 執行個體時,您會用到這些指令,並設定類似的參數。

-

點選「關閉」。

-

點選「建立」。

建立 privatenet-vm-1 執行個體

使用 gcloud 指令列建立 privatenet-vm-1 執行個體。

- 返回「Cloud Shell」。如有需要,請點選「啟用 Cloud Shell」圖示

。

。

- 如要建立 privatenet-vm-1 執行個體,請執行下列指令:

gcloud compute instances create privatenet-vm-1 --zone={{{project_0.default_zone|Zone 1}}} --machine-type=e2-micro --subnet=privatesubnet-1 --image-family=debian-12 --image-project=debian-cloud --boot-disk-size=10GB --boot-disk-type=pd-standard --boot-disk-device-name=privatenet-vm-1

- 如要列出所有 VM 執行個體 (依可用區排序),請執行下列指令:

gcloud compute instances list --sort-by=ZONE

- 在 Cloud 控制台的「導覽選單」

,依序點選「Compute Engine」>「VM 執行個體」。

,依序點選「Compute Engine」>「VM 執行個體」。

請確認 Cloud 控制台列出了相同的 VM 執行個體。

-

在「資料欄」部分,選取「可用區」。

中有三個執行個體, 中有一個執行個體。不過,這些執行個體分散在三個虛擬私有雲網路,分別是 managementnet、mynetwork 和 privatenet,而且位於不同的可用區和網路。在下一項工作中,您會探究這個情況對內部連線能力的影響。

點選「Check my progress」確認目標已達成。

建立 VM 執行個體

注意:您可以點選「內部 IP」資料欄中的「nic0」連結,進一步瞭解每個 VM 執行個體的網路資訊。隨即出現的網路介面詳細資料頁面會顯示子網路和 IP CIDR 範圍、執行個體適用的防火牆規則與路徑,以及其他網路分析資訊。

工作 4:瞭解網路之間的連線能力

研究 VM 執行個體之間的連線能力。具體而言,您將確認 VM 執行個體位於相同可用區,以及位於相同虛擬私有雲網路的影響。

對外部 IP 位址進行連線偵測 (ping)

對 VM 執行個體的外部 IP 位址進行連線偵測 (ping),藉此確認是否可以從公開網際網路存取這些執行個體。

- 在 Cloud 控制台的「導覽選單」,依序點選「Compute Engine」>「VM 執行個體」。

請記下 mynet-vm-2、managementnet-vm-1 和 privatenet-vm-1 的外部 IP 位址。

- 在 mynet-vm-1 的資料列,點選「SSH」來啟動終端機並連線。

- 為測試連至 mynet-vm-2 外部 IP 的連線能力,請執行下列指令,並輸入 mynet-vm-2 的外部 IP:

ping -c 3 <Enter mynet-vm-2's external IP here>

連線偵測應會成功。

- 為測試連至 managementnet-vm-1 外部 IP 的連線能力,請執行下列指令,並輸入 managementnet-vm-1 的外部 IP:

ping -c 3 <Enter managementnet-vm-1's external IP here>

連線偵測應會成功。

- 為測試連至 privatenet-vm-1 外部 IP 的連線能力,請執行下列指令,並輸入 privatenet-vm-1 的外部 IP:

ping -c 3 <Enter privatenet-vm-1's external IP here>

連線偵測應會成功。

注意:您可以對所有 VM 執行個體的外部 IP 位址進行連線偵測 (ping),即使執行個體位於不同的可用區或虛擬私有雲網路也沒關係。由此證實,這些執行個體的公開存取權只會由您先前建立的 ICMP 防火牆規則控管。

對內部 IP 位址進行連線偵測 (ping)

對 VM 執行個體的內部 IP 位址進行連線偵測 (ping),確認是否可以從虛擬私有雲網路存取這些執行個體。

- 在 Cloud 控制台的「導覽選單」,依序點選「Compute Engine」>「VM 執行個體」。

請記下 mynet-vm-2、managementnet-vm-1 和 privatenet-vm-1 的內部 IP 位址。

- 返回 mynet-vm-1 的 SSH 終端機。

- 為測試連至 mynet-vm-2 內部 IP 的連線能力,請執行下列指令,並輸入 mynet-vm-2 的內部 IP:

ping -c 3 <Enter mynet-vm-2's internal IP here>

注意:mynet-vm-1 和連線偵測 (ping) 來源 (mynet-vm-1) 都在同一個虛擬私有雲網路中,因此即使這兩個 VM 執行個體位於不同的可用區、區域及洲別,您還是可以對 mynet-vm-1 的內部 IP 位址進行連線偵測 (ping)!

- 為測試連至 managementnet-vm-1 內部 IP 的連線能力,請執行下列指令,並輸入 managementnet-vm-1 的內部 IP:

ping -c 3 <Enter managementnet-vm-1's internal IP here>

注意:輸出內容應會顯示「100% packet loss」,表示連線偵測失敗。

- 為測試連至 privatenet-vm-1 內部 IP 的連線能力,請執行下列指令,並輸入 privatenet-vm-1 的內部 IP:

ping -c 3 <Enter privatenet-vm-1's internal IP here>

注意:輸出內容應會顯示「100% packet loss」,表示連線偵測失敗。managementnet-vm-1 和 privatenet-vm-1 所在的虛擬私有雲網路與連線偵測 (ping) 來源 (mynet-vm-1) 不同,因此即便這些 VM 執行個體都位於相同可用區,您還是無法對 managementnet-vm-1 和 privatenet-vm-1 的內部 IP 位址進行連線偵測 (ping)。

工作 5:回顧

在這個實驗室,您探索了預設網路,並確定沒有虛擬私有雲網路就無法建立 VM 執行個體。因此,您建立新的自動模式虛擬私有雲網路 (內含子網路、路徑、防火牆規則和兩個 VM 執行個體),然後測試 VM 執行個體的連線能力。由於自動模式網路並不建議用於實際工作環境,所以您將這個網路轉換成自訂模式網路。

接著,您使用 Cloud 控制台和 gcloud 指令列,建立了另外兩個自訂模式虛擬私有雲網路,其中包含防火牆規則和 VM 執行個體。最後,您還測試了虛擬私有雲網路之間的連線能力,得知可以對外部 IP 位址進行連線偵測 (ping),但無法對內部 IP 位址進行連線偵測 (ping)。

根據預設,虛擬私有雲網路是獨立的私人網路網域。因此,除非您設有虛擬私有雲對接或 VPN 等機制,否則不同網路之間不允許任何內部 IP 位址通訊。

一起來看看 AWS 和 Google Cloud 有哪些相似之處:

- 在 AWS 和 Google Cloud 中,只要建立帳戶,系統都會預先設妥一個預設虛擬私有雲供您使用,您也可以根據子網路大小等特定需求,設定自訂虛擬私有雲 (在 AWS 中,這稱為非預設 VPC)。

- 您可以採用不同的策略和最佳做法來確保網路安全。有種做法是建立一套虛擬私有雲防火牆規則,讓系統根據指定設定,允許或拒絕來往虛擬機器 (VM) 或 EC2 執行個體的連線。每項防火牆規則都會分別套用到傳入 (ingress) 或傳出 (egress) 連線。此外,各個防火牆規則可允許或拒絕流量,而且都會有狀態,也就是說系統會記錄網路連線的狀態。

另外,瞭解 Google Cloud 和 AWS 之間的差異也相當重要:

- 在 Google Cloud 中,虛擬私有雲屬於全域性服務,和區域性的 AWS VPC 不同。Google Cloud 虛擬私有雲可涵蓋不同區域,而且能順暢連結位於不同地理位置的資源。

- 在 Google Cloud,無類別跨網域路由 (CIDR) 區塊是在子網路層級定義,而非虛擬私有雲層級。

- Google Cloud 和 AWS 子網路的範圍也有所不同:前者為區域性,且涵蓋不同可用區,而後者僅限於單一可用區域。

- Amazon VPC 和 Google Cloud 虛擬私有雲還有另一項重要差異,就是虛擬私有雲的部署模式:在 AWS 中,除了預設 VPC 之外,您還可建立非預設 VPC。也就是說,您可以徹底自訂 VPC 設定,包括要使用的子網路和可用區域。在 Google Cloud,您可以選擇以自動或自訂模式建立虛擬私有雲:如果在 Google Cloud 建立自動模式虛擬私有雲網路,系統會自動在該網路內的各個區域建立子網路,並提供一組預先定義的 IPv4 範圍供子網路使用。如果建立自訂模式虛擬私有雲,系統就不會自動建立子網路,您可以完全掌控子網路和 IP 範圍,在所選區域使用自己指定的 IP 範圍建立子網路,一切由您決定。

關閉研究室

如果您已完成研究室,請按一下「End Lab」(關閉研究室)。Google Cloud Skills Boost 會移除您使用的資源,並清除所用帳戶。

您可以針對研究室的使用體驗評分。請選取合適的星級評等並提供意見,然後按一下「Submit」(提交)。

星級評等代表您的滿意程度:

- 1 星 = 非常不滿意

- 2 星 = 不滿意

- 3 星 = 普通

- 4 星 = 滿意

- 5 星 = 非常滿意

如果不想提供意見回饋,您可以直接關閉對話方塊。

如有任何想法、建議或指教,請透過「Support」(支援) 分頁提交。

Copyright 2022 Google LLC 保留所有權利。Google 和 Google 標誌是 Google LLC 的商標,其他公司和產品名稱則有可能是其關聯公司的商標。

,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。

,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。 ,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。

,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。 ,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。

,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。

。

。 ,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。

,依序點選「虛擬私有雲網路」>「虛擬私有雲網路」。

。

。 ,依序點選「虛擬私有雲網路」>「防火牆」。

,依序點選「虛擬私有雲網路」>「防火牆」。 。

。 ,依序點選「Compute Engine」>「VM 執行個體」。

,依序點選「Compute Engine」>「VM 執行個體」。