GSP159

Visão geral

Neste laboratório prático, você vai aprender a criar e implantar uma arquitetura de rede segura. Vamos usar o Cloud Shell e a linguagem de linha de comando gcloud para criar uma rede personalizada com 3 sub-redes e depois aplicar firewalls para controlar o tráfego permitido nas suas instâncias de VM.

O que você vai aprender

Neste laboratório, você vai criar:

- uma rede personalizada;

- três sub-redes;

- regras de firewall com tags de rede.

Configuração e requisitos

Antes de clicar no botão Start Lab

Leia estas instruções. Os laboratórios são cronometrados e não podem ser pausados. O timer é iniciado quando você clica em Começar o laboratório e mostra por quanto tempo os recursos do Google Cloud vão ficar disponíveis.

Este laboratório prático permite que você realize as atividades em um ambiente real de nuvem, não em uma simulação ou demonstração. Você vai receber novas credenciais temporárias para fazer login e acessar o Google Cloud durante o laboratório.

Confira os requisitos para concluir o laboratório:

- Acesso a um navegador de Internet padrão (recomendamos o Chrome).

Observação: para executar este laboratório, use o modo de navegação anônima ou uma janela anônima do navegador. Isso evita conflitos entre sua conta pessoal e a conta de estudante, o que poderia causar cobranças extras na sua conta pessoal.

- Tempo para concluir o laboratório---não se esqueça: depois de começar, não será possível pausar o laboratório.

Observação: não use seu projeto ou conta do Google Cloud neste laboratório para evitar cobranças extras na sua conta.

Como iniciar seu laboratório e fazer login no console do Google Cloud

-

Clique no botão Começar o laboratório. Se for preciso pagar, você verá um pop-up para selecionar a forma de pagamento.

No painel Detalhes do laboratório à esquerda, você vai encontrar o seguinte:

- O botão Abrir console do Google Cloud

- O tempo restante

- As credenciais temporárias que você vai usar neste laboratório

- Outras informações, se forem necessárias

-

Se você estiver usando o navegador Chrome, clique em Abrir console do Google Cloud ou clique com o botão direito do mouse e selecione Abrir link em uma janela anônima.

O laboratório ativa os recursos e depois abre a página Fazer login em outra guia.

Dica: coloque as guias em janelas separadas lado a lado.

Observação: se aparecer a caixa de diálogo Escolher uma conta, clique em Usar outra conta.

-

Se necessário, copie o Nome de usuário abaixo e cole na caixa de diálogo Fazer login.

{{{user_0.username | "Nome de usuário"}}}

Você também encontra o Nome de usuário no painel Detalhes do laboratório.

-

Clique em Seguinte.

-

Copie a Senha abaixo e cole na caixa de diálogo de boas-vindas.

{{{user_0.password | "Senha"}}}

Você também encontra a Senha no painel Detalhes do laboratório.

-

Clique em Seguinte.

Importante: você precisa usar as credenciais fornecidas no laboratório, e não as da sua conta do Google Cloud.

Observação: se você usar sua própria conta do Google Cloud neste laboratório, é possível que receba cobranças adicionais.

-

Acesse as próximas páginas:

- Aceite os Termos e Condições.

- Não adicione opções de recuperação nem autenticação de dois fatores (porque essa é uma conta temporária).

- Não se inscreva em testes gratuitos.

Depois de alguns instantes, o console do Google Cloud será aberto nesta guia.

Observação: clique em Menu de navegação no canto superior esquerdo para acessar uma lista de produtos e serviços do Google Cloud.

Ativar o Cloud Shell

O Cloud Shell é uma máquina virtual com várias ferramentas de desenvolvimento. Ele tem um diretório principal permanente de 5 GB e é executado no Google Cloud. O Cloud Shell oferece acesso de linha de comando aos recursos do Google Cloud.

- Clique em Ativar o Cloud Shell

na parte de cima do console do Google Cloud.

na parte de cima do console do Google Cloud.

Depois de se conectar, vai notar que sua conta já está autenticada, e que o projeto está configurado com seu PROJECT_ID. A saída contém uma linha que declara o projeto PROJECT_ID para esta sessão:

Your Cloud Platform project in this session is set to YOUR_PROJECT_ID

gcloud é a ferramenta de linha de comando do Google Cloud. Ela vem pré-instalada no Cloud Shell e aceita preenchimento com tabulação.

- (Opcional) É possível listar o nome da conta ativa usando este comando:

gcloud auth list

-

Clique em Autorizar.

-

A saída será parecida com esta:

Saída:

ACTIVE: *

ACCOUNT: student-01-xxxxxxxxxxxx@qwiklabs.net

To set the active account, run:

$ gcloud config set account `ACCOUNT`

- (Opcional) É possível listar o ID do projeto usando este comando:

gcloud config list project

Saída:

[core]

project = <project_ID>

Exemplo de saída:

[core]

project = qwiklabs-gcp-44776a13dea667a6

Observação: para conferir a documentação completa da gcloud, acesse o guia com informações gerais sobre a gcloud CLI no Google Cloud.

O que são as regiões e zonas

Alguns recursos do Compute Engine estão em regiões ou zonas. As regiões são localizações geográficas específicas onde você pode executar seus recursos. Todas elas têm uma ou mais zonas. Por exemplo, us-central1 indica uma região na área central dos Estados Unidos com as zonas us-central1-a, us-central1-b, us-central1-c e us-central1-f.

| Regiões |

Zonas |

| Oeste dos EUA |

us-west1-a, us-west1-b |

| Central dos EUA |

us-central1-a, us-central1-b, us-central1-d, us-central1-f |

| Leste dos EUA |

us-east1-b, us-east1-c, us-east1-d |

| Europa Ocidental |

europe-west1-b, europe-west1-c, europe-west1-d |

| Ásia Oriental |

asia-east1-a, asia-east1-b, asia-east1-c |

Os recursos que estão em uma zona são chamados de recursos zonais. As instâncias de máquina virtual e os discos permanentes ficam em uma zona. Para anexar um disco permanente a uma instância de máquina virtual, esses dois recursos precisam estar na mesma zona. Da mesma forma, para atribuir um endereço IP estático a uma instância, os dois precisam estar na mesma região.

Para saber mais sobre regiões e zonas, além de conferir uma lista completa com todas elas na página do Compute Engine, acesse Documentação de regiões e zonas.

Configure sua região e zona

Execute estes comandos gcloud no Cloud Shell para definir a região e a zona padrão do laboratório:

gcloud config set compute/zone "{{{project_0.default_zone | Zone}}}"

export ZONE=$(gcloud config get compute/zone)

gcloud config set compute/region "{{{project_0.default_region | Region}}}"

export REGION=$(gcloud config get compute/region)

Tarefa 1: criar uma rede personalizada com o Cloud Shell

Crie uma rede chamada taw-custom-network e defina a opção de poder adicionar suas próprias sub-redes a ela usando a flag --subnet-mode custom.

- Crie a rede personalizada:

gcloud compute networks create taw-custom-network --subnet-mode custom

Saída:

NAME MODE IPV4_RANGE GATEWAY_IPV4

taw-custom-network custom

As instâncias nessa rede não estarão acessíveis até que as regras de firewall

sejam criadas. Como exemplo, é possível permitir o tráfego interno entre

as instâncias e o tráfego SSH, RDP e ICMP executando:

$ gcloud compute firewall-rules create --network taw-custom-network --allow tcp,udp,icmp --source-ranges

$ gcloud compute firewall-rules create --network taw-custom-network --allow tcp:22,tcp:3389,icmp

Agora, crie três sub-redes para a nova rede personalizada. Em cada comando, você vai especificar a região da sub-rede e a rede onde ela se encontra.

- Crie a sub-rede- com um prefixo IP:

gcloud compute networks subnets create subnet-{{{project_0.default_region | Region}}} \

--network taw-custom-network \

--region {{{project_0.default_region | Region}}} \

--range 10.0.0.0/16

Saída:

Created [https://www.googleapis.com/compute/v1/projects/cloud-network-module-101/regions/{{{project_0.default_region | Region}}}/subnetworks/subnet-{{{project_0.default_region | Region}}}].

NAME REGION NETWORK RANGE

subnet-{{{project_0.default_region | Region}}} {{{project_0.default_region | Region}}} taw-custom-network 10.0.0.0/16

- Crie a sub-rede- com um prefixo IP:

gcloud compute networks subnets create subnet-{{{project_0.default_region_2 | Region}}} \

--network taw-custom-network \

--region {{{project_0.default_region_2 | Region}}} \

--range 10.1.0.0/16

Saída:

Created [https://www.googleapis.com/compute/v1/projects/cloud-network-module-101/regions/{{{project_0.default_region_2 | Region}}}/subnetworks/subnet-{{{project_0.default_region_2 | Region}}}].

NAME REGION NETWORK RANGE

subnet-{{{project_0.default_region_2 | Region}}} {{{project_0.default_region_2 | Region}}} taw-custom-network 10.1.0.0/16

- Crie a sub-rede- com um prefixo IP:

gcloud compute networks subnets create subnet-{{{project_0.default_region_3 | Region}}} \

--network taw-custom-network \

--region {{{project_0.default_region_3 | Region}}} \

--range 10.2.0.0/16

Saída:

Created [https://www.googleapis.com/compute/v1/projects/cloud-network-module-101/regions/{{{project_0.default_region_3 | Region}}}/subnetworks/subnet-{{{project_0.default_region_3 | Region}}}].

NAME REGION NETWORK RANGE

subnet-{{{project_0.default_region_2 | Region}}} {{{project_0.default_region_2 | Region}}} taw-custom-network 10.2.0.0/16

- Liste as redes:

gcloud compute networks subnets list \

--network taw-custom-network

Saída:

NAME REGION NETWORK RANGE

subnet-{{{project_0.default_region_3 | Region}}} {{{project_0.default_region_3 | Region}}} taw-custom-network 10.1.0.0/16

subnet-{{{project_0.default_region_2 | Region}}} {{{project_0.default_region_2 | Region}}} taw-custom-network 10.2.0.0/16

subnet-{{{project_0.default_region | Region}}} {{{project_0.default_region | Region}}} taw-custom-network 10.0.0.0/16

Criar uma rede personalizada e sub-redes

Nesse ponto, a rede tem rotas para a Internet e para qualquer instância que você criou. Mas ela não tem regras de firewall que permitam acesso a instâncias, mesmo de outras instâncias.

Para permitir o acesso, é preciso criar regras de firewall.

Tarefa 2: adicionar regras de firewall

Para permitir o acesso a instâncias de máquina virtual (VM), você precisa aplicar regras de firewall. Você vai usar uma tag de rede para aplicar a regra de firewall às suas instâncias de VM.

As tags de rede são ferramentas poderosas para gerenciar regras de firewall em grupos de instâncias de VM. Imagine que você tem um cluster de VMs que alimenta um site. Em vez de configurar manualmente as regras de firewall para cada instância, basta aplicar uma tag como "web-server" a todas as VMs relevantes. Em seguida, crie uma regra de firewall que permita o tráfego HTTP para qualquer instância com a tag "web-server". Com essa abordagem, o gerenciamento do firewall fica mais simples e flexível: é só modificar a regra baseada na tag para atualizar o controle de acesso.

Observação: como as tags também são refletidas no servidor de metadados, você pode usá-las nos aplicativos em execução nas suas instâncias.

Comece abrindo o firewall para permitir solicitações HTTP na Internet e, em seguida, adicione mais regras de firewall.

Adicione regras de firewall usando o Cloud Shell

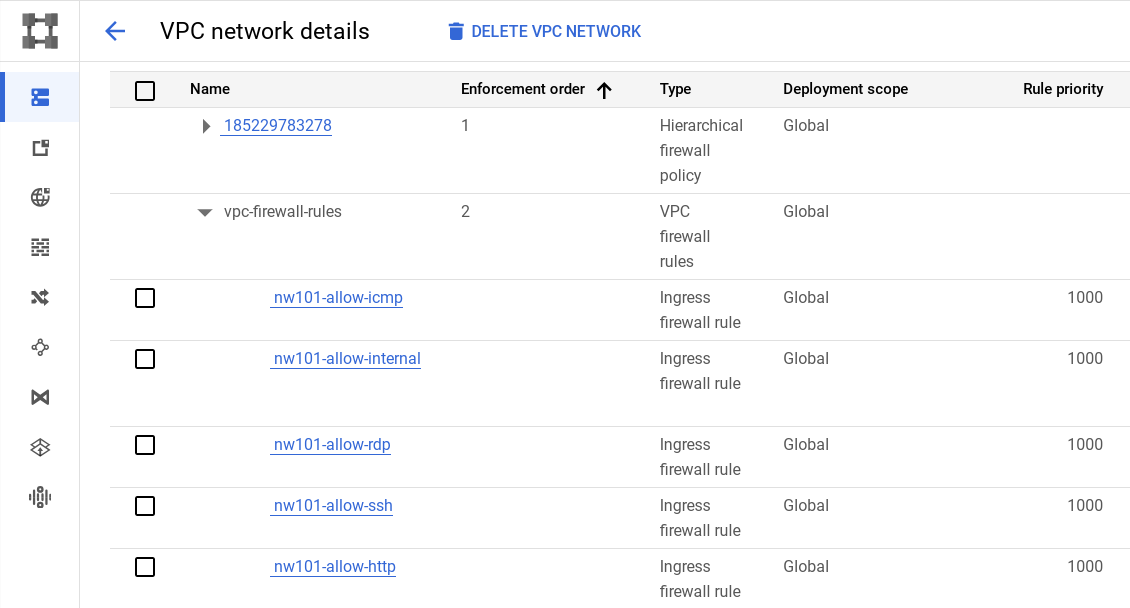

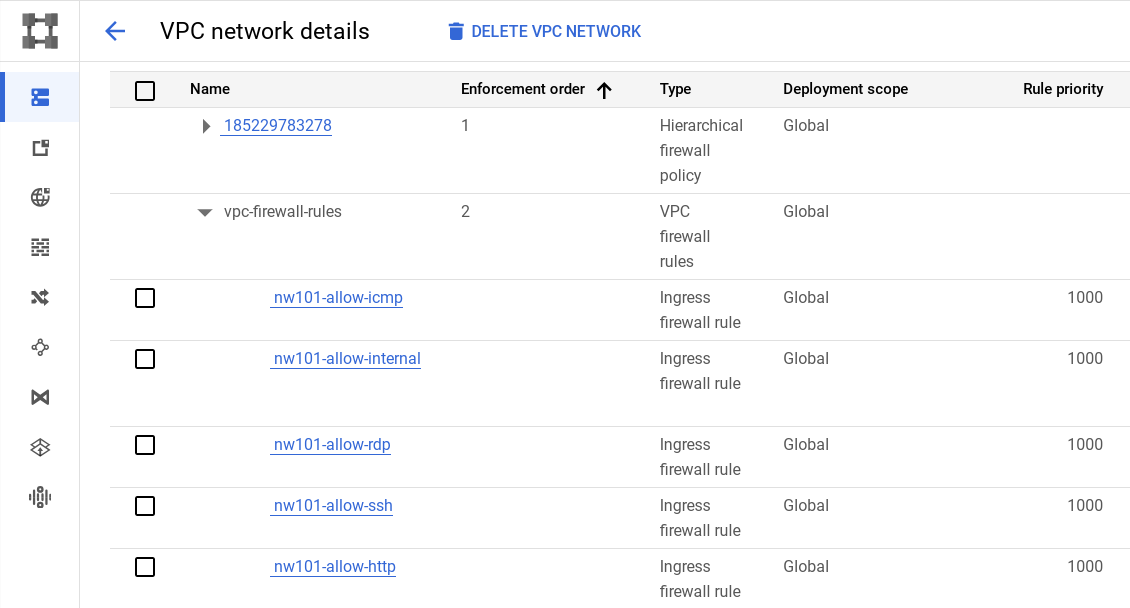

Agora você vai adicionar uma regra de firewall chamada nw101-allow-http em taw-custom-network que será aplicada apenas nas VMs da rede que têm a tag http.

- Execute o comando a seguir para criar uma regra de firewall:

gcloud compute firewall-rules create nw101-allow-http \

--allow tcp:80 --network taw-custom-network --source-ranges 0.0.0.0/0 \

--target-tags http

Saída:

Crie regras extras de firewall

Para permitir ICMP, comunicação interna, SSH e RDP, crie regras de firewall extras.

- Faça isso usando os comandos abaixo:

gcloud compute firewall-rules create "nw101-allow-icmp" --allow icmp --network "taw-custom-network" --target-tags rules

gcloud compute firewall-rules create "nw101-allow-internal" --allow tcp:0-65535,udp:0-65535,icmp --network "taw-custom-network" --source-ranges "10.0.0.0/16","10.2.0.0/16","10.1.0.0/16"

gcloud compute firewall-rules create "nw101-allow-ssh" --allow tcp:22 --network "taw-custom-network" --target-tags "ssh"

gcloud compute firewall-rules create "nw101-allow-rdp" --allow tcp:3389 --network "taw-custom-network"

- Use o console para analisar as regras de firewall na sua rede. Ele será parecido com o seguinte:

Observação: e essas rotas que aparecem no console de rede?

A rede do Google Cloud usa rotas para direcionar pacotes entre sub-redes e para a Internet. Sempre que uma sub-rede é criada (ou pré-criada) na sua rede, as rotas são criadas automaticamente em cada região para permitir que os pacotes sejam roteados entre as sub-redes. Elas não podem ser modificadas.

Rotas adicionais podem ser criadas para enviar tráfego para uma instância, um gateway de VPN ou gateway de Internet padrão. Essas rotas podem ser modificadas para adaptar a arquitetura de rede desejada. As rotas e os firewalls trabalham juntos para garantir que o tráfego chegue aos locais necessários.

Clique em Verificar meu progresso para conferir o objetivo.

Criar regras de firewall

Ao criar VMs na sua rede, faça isso usando a tag que corresponde à regra de firewall apropriada. A regra de firewall vai permitir que o tráfego da Internet chegue até as VMs, e a comunicação será estabelecida entre as VMs da sua rede.

Parabéns

Você usou os comandos gcloud para criar uma rede e 3 sub-redes em regiões diferentes. Além disso, aplicou várias regras de firewall para permitir o acesso às suas VMs.

Treinamento e certificação do Google Cloud

Esses treinamentos ajudam você a aproveitar as tecnologias do Google Cloud ao máximo. Nossas aulas incluem habilidades técnicas e práticas recomendadas para ajudar você a alcançar rapidamente o nível esperado e continuar sua jornada de aprendizado. Oferecemos treinamentos que vão do nível básico ao avançado, com opções de aulas virtuais, sob demanda e por meio de transmissões ao vivo para que você possa encaixá-las na correria do seu dia a dia. As certificações validam sua experiência e comprovam suas habilidades com as tecnologias do Google Cloud.

Manual atualizado em 17 de janeiro de 2025

Laboratório testado em 14 de maio de 2024

Copyright 2025 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.

na parte de cima do console do Google Cloud.

na parte de cima do console do Google Cloud.