GSP159

Présentation

Dans cet atelier pratique, vous allez apprendre à concevoir et à implémenter une architecture réseau sécurisée. Vous utiliserez Cloud Shell et des lignes de commande gcloud pour créer un réseau personnalisé comportant trois sous-réseaux, puis appliquerez des règles de pare-feu pour définir le trafic autorisé à atteindre vos instances de VM.

Points abordés

Dans cet atelier, vous allez apprendre à créer :

- un réseau personnalisé ;

- trois sous-réseaux ;

- des règles de pare-feu associées à des tags réseau.

Préparation

Avant de cliquer sur le bouton "Démarrer l'atelier"

Lisez ces instructions. Les ateliers sont minutés, et vous ne pouvez pas les mettre en pause. Le minuteur, qui démarre lorsque vous cliquez sur Démarrer l'atelier, indique combien de temps les ressources Google Cloud resteront accessibles.

Cet atelier pratique vous permet de suivre vous-même les activités dans un véritable environnement cloud, et non dans un environnement de simulation ou de démonstration. Nous vous fournissons des identifiants temporaires pour vous connecter à Google Cloud le temps de l'atelier.

Pour réaliser cet atelier :

- vous devez avoir accès à un navigateur Internet standard (nous vous recommandons d'utiliser Chrome) ;

Remarque : Ouvrez une fenêtre de navigateur en mode incognito/navigation privée pour effectuer cet atelier. Vous éviterez ainsi les conflits entre votre compte personnel et le temporaire étudiant, qui pourraient entraîner des frais supplémentaires facturés sur votre compte personnel.

- vous disposez d'un temps limité ; une fois l'atelier commencé, vous ne pouvez pas le mettre en pause.

Remarque : Si vous possédez déjà votre propre compte ou projet Google Cloud, veillez à ne pas l'utiliser pour réaliser cet atelier afin d'éviter que des frais supplémentaires ne vous soient facturés.

Démarrer l'atelier et se connecter à la console Google Cloud

-

Cliquez sur le bouton Démarrer l'atelier. Si l'atelier est payant, un pop-up s'affiche pour vous permettre de sélectionner un mode de paiement.

Sur la gauche, vous trouverez le panneau Détails concernant l'atelier, qui contient les éléments suivants :

- Le bouton Ouvrir la console Google Cloud

- Le temps restant

- Les identifiants temporaires que vous devez utiliser pour cet atelier

- Des informations complémentaires vous permettant d'effectuer l'atelier

-

Cliquez sur Ouvrir la console Google Cloud (ou effectuez un clic droit et sélectionnez Ouvrir le lien dans la fenêtre de navigation privée si vous utilisez le navigateur Chrome).

L'atelier lance les ressources, puis ouvre la page Se connecter dans un nouvel onglet.

Conseil : Réorganisez les onglets dans des fenêtres distinctes, placées côte à côte.

Remarque : Si la boîte de dialogue Sélectionner un compte s'affiche, cliquez sur Utiliser un autre compte.

-

Si nécessaire, copiez le nom d'utilisateur ci-dessous et collez-le dans la boîte de dialogue Se connecter.

{{{user_0.username | "Username"}}}

Vous trouverez également le nom d'utilisateur dans le panneau Détails concernant l'atelier.

-

Cliquez sur Suivant.

-

Copiez le mot de passe ci-dessous et collez-le dans la boîte de dialogue Bienvenue.

{{{user_0.password | "Password"}}}

Vous trouverez également le mot de passe dans le panneau Détails concernant l'atelier.

-

Cliquez sur Suivant.

Important : Vous devez utiliser les identifiants fournis pour l'atelier. Ne saisissez pas ceux de votre compte Google Cloud.

Remarque : Si vous utilisez votre propre compte Google Cloud pour cet atelier, des frais supplémentaires peuvent vous être facturés.

-

Accédez aux pages suivantes :

- Acceptez les conditions d'utilisation.

- N'ajoutez pas d'options de récupération ni d'authentification à deux facteurs (ce compte est temporaire).

- Ne vous inscrivez pas à des essais gratuits.

Après quelques instants, la console Cloud s'ouvre dans cet onglet.

Remarque : Pour afficher un menu contenant la liste des produits et services Google Cloud, cliquez sur le menu de navigation en haut à gauche.

Activer Cloud Shell

Cloud Shell est une machine virtuelle qui contient de nombreux outils pour les développeurs. Elle comprend un répertoire d'accueil persistant de 5 Go et s'exécute sur Google Cloud. Cloud Shell vous permet d'accéder via une ligne de commande à vos ressources Google Cloud.

- Cliquez sur Activer Cloud Shell

en haut de la console Google Cloud.

en haut de la console Google Cloud.

Une fois connecté, vous êtes en principe authentifié et le projet est défini sur votre ID_PROJET. Le résultat contient une ligne qui déclare YOUR_PROJECT_ID (VOTRE_ID_PROJET) pour cette session :

Your Cloud Platform project in this session is set to YOUR_PROJECT_ID

gcloud est l'outil de ligne de commande pour Google Cloud. Il est préinstallé sur Cloud Shell et permet la complétion par tabulation.

- (Facultatif) Vous pouvez lister les noms des comptes actifs à l'aide de cette commande :

gcloud auth list

-

Cliquez sur Autoriser.

-

Vous devez à présent obtenir le résultat suivant :

Résultat :

ACTIVE: *

ACCOUNT: student-01-xxxxxxxxxxxx@qwiklabs.net

To set the active account, run:

$ gcloud config set account `ACCOUNT`

- (Facultatif) Vous pouvez lister les ID de projet à l'aide de cette commande :

gcloud config list project

Résultat :

[core]

project = <ID_Projet>

Exemple de résultat :

[core]

project = qwiklabs-gcp-44776a13dea667a6

Remarque : Pour consulter la documentation complète sur gcloud, dans Google Cloud, accédez au guide de présentation de la gcloud CLI.

Concepts de régions et de zones

Certaines ressources Compute Engine sont hébergées dans des régions ou des zones. Une région est un emplacement géographique spécifique où vous pouvez exécuter vos ressources. Chaque région se compose d'une ou plusieurs zones. Par exemple, la région "us-central1" est une région située au centre des États-Unis qui comprend les zones us-central1-a, us-central1-b, us-central1-c et us-central1-f.

| Régions |

Zones |

| Ouest des États-Unis |

us-west1-a, us-west1-b |

| Centre des États-Unis |

us-central1-a, us-central1-b, us-central1-d, us-central1-f |

| Est des États-Unis |

us-east1-b, us-east1-c, us-east1-d |

| Europe de l'Ouest |

europe-west1-b, europe-west1-c, europe-west1-d |

| Asie orientale |

asia-east1-a, asia-east1-b, asia-east1-c |

Les ressources contenues dans des zones sont des ressources dites "zonales". Par exemple, les instances de machines virtuelles et les disques persistants sont deux types de ressources situées dans des zones. Pour associer un disque persistant à une instance de machine virtuelle, vous devez placer ces deux ressources dans la même zone. Si vous souhaitez attribuer une adresse IP statique à une instance, l'instance doit se trouver dans la même région que l'adresse IP statique.

Pour en savoir plus et accéder à une liste complète des régions et zones disponibles sur la page Compute Engine, accédez à la documentation Régions et zones.

Définir votre région et votre zone

Exécutez les commandes gcloud suivantes dans Cloud Shell pour définir la région et la zone par défaut de votre atelier :

gcloud config set compute/zone "{{{project_0.default_zone | Zone}}}"

export ZONE=$(gcloud config get compute/zone)

gcloud config set compute/region "{{{project_0.default_region | Region}}}"

export REGION=$(gcloud config get compute/region)

Tâche 1 : Créer un réseau personnalisé à l'aide de Cloud Shell

Créez un réseau appelé taw-custom-network et activez l'ajout de sous-réseaux personnalisés en spécifiant l'option --subnet-mode custom.

- Créez le réseau personnalisé :

gcloud compute networks create taw-custom-network --subnet-mode custom

Résultat :

NAME MODE IPV4_RANGE GATEWAY_IPV4

taw-custom-network custom

Les instances de ce réseau ne seront pas accessibles à moins que vous ne créiez des règles de pare-feu. Vous pouvez par exemple autoriser l'ensemble du trafic interne entre les instances ainsi que les connexions SSH, RDP et ICMP en exécutant la commande suivante :

$ gcloud compute firewall-rules create --network taw-custom-network --allow tcp,udp,icmp --source-ranges

$ gcloud compute firewall-rules create --network taw-custom-network --allow tcp:22,tcp:3389,icmp

Créez maintenant trois sous-réseaux pour votre nouveau réseau personnalisé. Dans chaque commande, spécifiez la région du sous-réseau et le réseau auquel celui-ci appartient.

- Créez "subnet-" avec un préfixe IP :

gcloud compute networks subnets create subnet-{{{project_0.default_region | Region}}} \

--network taw-custom-network \

--region {{{project_0.default_region | Region}}} \

--range 10.0.0.0/16

Résultat :

Created [https://www.googleapis.com/compute/v1/projects/cloud-network-module-101/regions/{{{project_0.default_region | Region}}}/subnetworks/subnet-{{{project_0.default_region | Region}}}].

NAME REGION NETWORK RANGE

subnet-{{{project_0.default_region | Region}}} {{{project_0.default_region | Region}}} taw-custom-network 10.0.0.0/16

- Créez "subnet-" avec un préfixe IP :

gcloud compute networks subnets create subnet-{{{project_0.default_region_2 | Region}}} \

--network taw-custom-network \

--region {{{project_0.default_region_2 | Region}}} \

--range 10.1.0.0/16

Résultat :

Created [https://www.googleapis.com/compute/v1/projects/cloud-network-module-101/regions/{{{project_0.default_region_2 | Region}}}/subnetworks/subnet-{{{project_0.default_region_2 | Region}}}].

NAME REGION NETWORK RANGE

subnet-{{{project_0.default_region_2 | Region}}} {{{project_0.default_region_2 | Region}}} taw-custom-network 10.1.0.0/16

- Créez "subnet-" avec un préfixe IP :

gcloud compute networks subnets create subnet-{{{project_0.default_region_3 | Region}}} \

--network taw-custom-network \

--region {{{project_0.default_region_3 | Region}}} \

--range 10.2.0.0/16

Résultat :

Created [https://www.googleapis.com/compute/v1/projects/cloud-network-module-101/regions/{{{project_0.default_region_3 | Region}}}/subnetworks/subnet-{{{project_0.default_region_3 | Region}}}].

NAME REGION NETWORK RANGE

subnet-{{{project_0.default_region_2 | Region}}} {{{project_0.default_region_2 | Region}}} taw-custom-network 10.2.0.0/16

- Affichez la liste de vos réseaux :

gcloud compute networks subnets list \

--network taw-custom-network

Résultat :

NAME REGION NETWORK RANGE

subnet-{{{project_0.default_region_3 | Region}}} {{{project_0.default_region_3 | Region}}} taw-custom-network 10.1.0.0/16

subnet-{{{project_0.default_region_2 | Region}}} {{{project_0.default_region_2 | Region}}} taw-custom-network 10.2.0.0/16

subnet-{{{project_0.default_region | Region}}} {{{project_0.default_region | Region}}} taw-custom-network 10.0.0.0/16

Créer un réseau personnalisé et des sous-réseaux

À ce stade, le réseau dispose de routes vers Internet et vers les instances que vous créez. Il ne possède toutefois aucune règle de pare-feu autorisant l'accès aux instances, même depuis les autres instances du réseau.

Pour autoriser l'accès, vous devez créer des règles de pare-feu.

Tâche 2 : Ajouter des règles de pare-feu

Pour autoriser l'accès aux instances de machine virtuelle (VM), vous devez appliquer des règles de pare-feu. Pour cela, vous allez utiliser un tag réseau, afin d'appliquer une règle de pare-feu à plusieurs instances de VM.

Les tags réseau sont des outils puissants qui permettent de gérer les règles de pare-feu de groupes d'instances de VM. Imaginez que vous utilisez un cluster de VM pour faire fonctionner un site Web. Au lieu de configurer manuellement les règles de pare-feu pour chaque instance, vous pouvez simplement appliquer un tag tel que "serveur Web" à toutes les VM concernées. Il vous suffit ensuite de créer une règle de pare-feu qui autorise le trafic HTTP vers n'importe quelle instance disposant du tag "serveur web". Cette approche simplifie la gestion du pare-feu et offre une plus grande flexibilité, ce qui vous permet de mettre à jour facilement le contrôle des accès en modifiant la règle rattachée au tag.

Remarque : Comme les tags s'appliquent également au serveur de métadonnées, vous pouvez les utiliser pour les applications qui s'exécutent sur vos instances.

Tout d'abord, configurez le pare-feu de façon à autoriser les requêtes Internet HTTP, puis ajoutez d'autres règles de pare-feu.

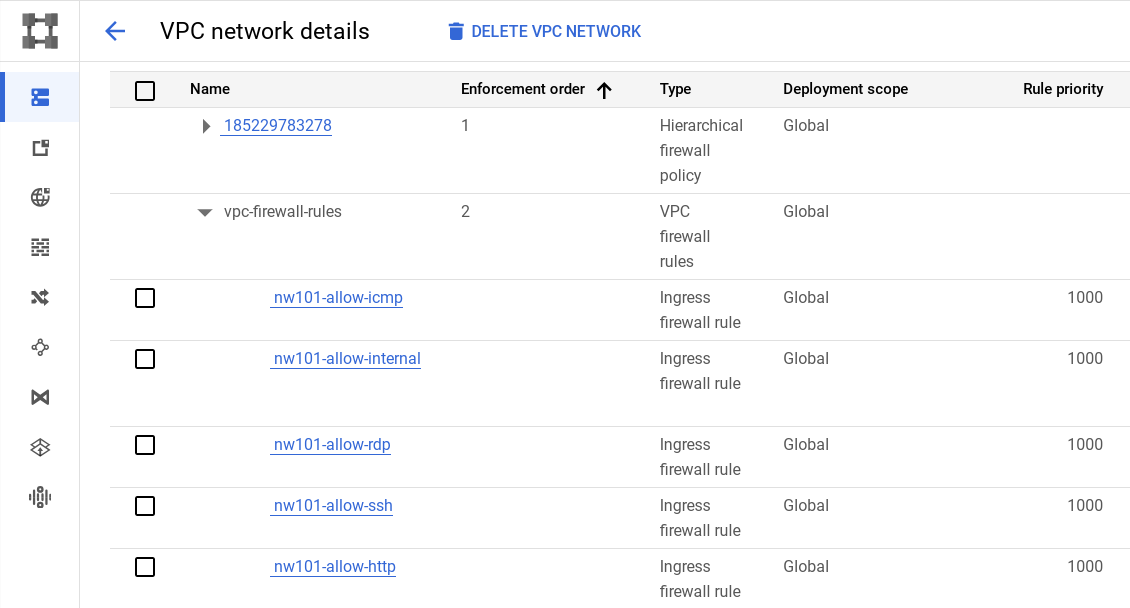

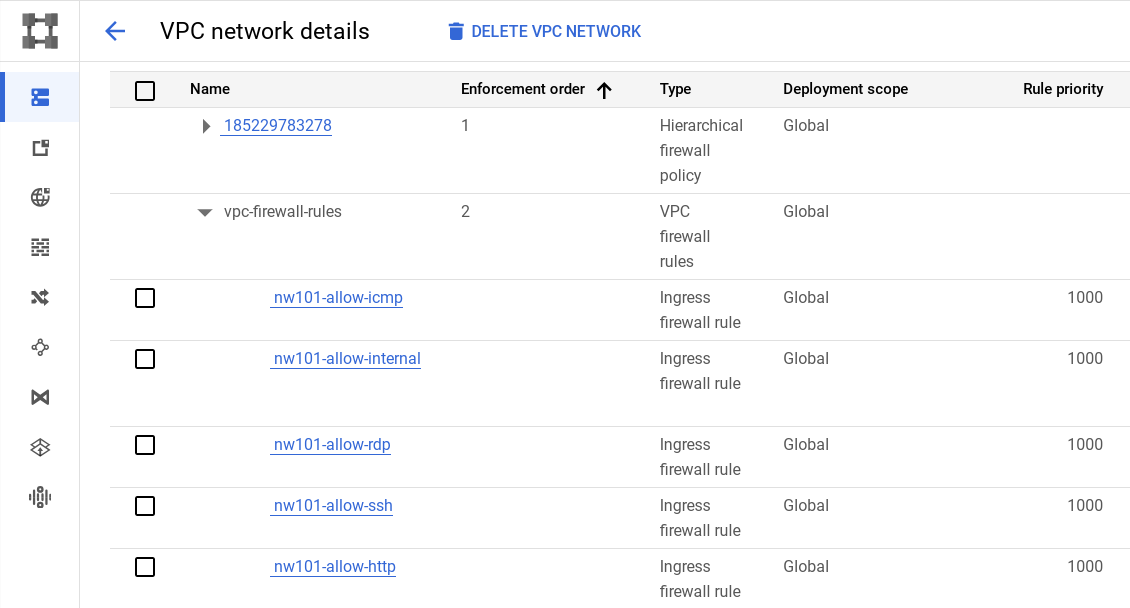

Ajouter des règles de pare-feu à l'aide de Cloud Shell

Ajoutez maintenant une règle de pare-feu appelée nw101-allow-http au réseau taw-custom-network. Cette règle ne s'appliquera qu'aux VM du réseau portant le tag http.

- Pour créer la règle de pare-feu, exécutez la commande suivante :

gcloud compute firewall-rules create nw101-allow-http \

--allow tcp:80 --network taw-custom-network --source-ranges 0.0.0.0/0 \

--target-tags http

Résultat :

Créer des règles de pare-feu supplémentaires

Créez des règles de pare-feu supplémentaires pour autoriser les connexions ICMP, SSH et RDP, ainsi que les communications internes.

- Utilisez pour cela les commandes ci-dessous.

gcloud compute firewall-rules create "nw101-allow-icmp" --allow icmp --network "taw-custom-network" --target-tags rules

gcloud compute firewall-rules create "nw101-allow-internal" --allow tcp:0-65535,udp:0-65535,icmp --network "taw-custom-network" --source-ranges "10.0.0.0/16","10.2.0.0/16","10.1.0.0/16"

gcloud compute firewall-rules create "nw101-allow-ssh" --allow tcp:22 --network "taw-custom-network" --target-tags "ssh"

gcloud compute firewall-rules create "nw101-allow-rdp" --allow tcp:3389 --network "taw-custom-network"

- Sur la console, vérifiez les règles de pare-feu de votre réseau. Votre écran devrait ressembler à ceci :

Remarque : Qu'en est-il des routes visibles dans la console réseau ?

Les fonctionnalités de gestion de réseaux Google Cloud utilisent des routes pour rediriger les paquets entre les sous-réseaux et vers Internet. Lorsqu'un sous-réseau est créé (ou précréé) dans votre réseau, des routes sont automatiquement générées dans chaque région pour permettre aux paquets de circuler entre les sous-réseaux. Ces routes ne peuvent pas être modifiées.

Vous pouvez créer des routes supplémentaires afin d'envoyer du trafic à une instance, à une passerelle VPN ou à une passerelle Internet par défaut. Ces routes peuvent être modifiées de façon à s'adapter à l'architecture réseau souhaitée. Les routes et les pare-feu fonctionnent ensemble pour s'assurer que votre trafic atteint la bonne destination.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Créer des règles de pare-feu

Les VM que vous créez dans votre réseau sont dotées d'un tag qui correspond à la règle de pare-feu appropriée. La règle de pare-feu autorise le trafic Internet entrant, et les VM peuvent communiquer entre elles sur l'ensemble du réseau.

Félicitations

Vous avez utilisé des commandes gcloud pour créer un réseau comportant trois sous-réseaux situés dans différentes régions, puis appliqué diverses règles de pare-feu pour autoriser l'accès à vos VM.

Formations et certifications Google Cloud

Les formations et certifications Google Cloud vous aident à tirer pleinement parti des technologies Google Cloud. Nos cours portent sur les compétences techniques et les bonnes pratiques à suivre pour être rapidement opérationnel et poursuivre votre apprentissage. Nous proposons des formations pour tous les niveaux, à la demande, en salle et à distance, pour nous adapter aux emplois du temps de chacun. Les certifications vous permettent de valider et de démontrer vos compétences et votre expérience en matière de technologies Google Cloud.

Dernière mise à jour du manuel : 17 janvier 2025

Dernier test de l'atelier : 14 mai 2024

Copyright 2025 Google LLC Tous droits réservés. Google et le logo Google sont des marques de Google LLC. Tous les autres noms d'entreprises et de produits peuvent être des marques des entreprises auxquelles ils sont associés.

en haut de la console Google Cloud.

en haut de la console Google Cloud.