GSP159

Übersicht

In diesem praxisorientierten Lab lernen Sie, wie Sie eine sichere Netzwerkarchitektur entwerfen und implementieren. Dabei verwenden Sie Cloud Shell und die Befehlszeilensprache gcloud, um ein benutzerdefiniertes Netzwerk mit drei Subnetzwerken zu erstellen. Anschließend wenden Sie Firewallregeln an, um den für Ihre VM-Instanzen zulässigen Traffic zu kontrollieren.

Lerninhalte

In diesem Lab erfahren Sie, wie Sie Folgendes erstellen:

- Benutzerdefiniertes Netzwerk

- Drei Subnetzwerke

- Firewallregeln mit Netzwerk-Tags

Einrichtung und Anforderungen

Vor dem Klick auf „Start Lab“ (Lab starten)

Lesen Sie diese Anleitung. Labs sind zeitlich begrenzt und können nicht pausiert werden. Der Timer beginnt zu laufen, wenn Sie auf Lab starten klicken, und zeigt Ihnen, wie lange Google Cloud-Ressourcen für das Lab verfügbar sind.

In diesem praxisorientierten Lab können Sie die Lab-Aktivitäten in einer echten Cloud-Umgebung durchführen – nicht in einer Simulations- oder Demo-Umgebung. Dazu erhalten Sie neue, temporäre Anmeldedaten, mit denen Sie für die Dauer des Labs auf Google Cloud zugreifen können.

Für dieses Lab benötigen Sie Folgendes:

- Einen Standardbrowser (empfohlen wird Chrome)

Hinweis: Nutzen Sie den privaten oder Inkognitomodus (empfohlen), um dieses Lab durchzuführen. So wird verhindert, dass es zu Konflikten zwischen Ihrem persönlichen Konto und dem Teilnehmerkonto kommt und zusätzliche Gebühren für Ihr persönliches Konto erhoben werden.

- Zeit für die Durchführung des Labs – denken Sie daran, dass Sie ein begonnenes Lab nicht unterbrechen können.

Hinweis: Verwenden Sie für dieses Lab nur das Teilnehmerkonto. Wenn Sie ein anderes Google Cloud-Konto verwenden, fallen dafür möglicherweise Kosten an.

Lab starten und bei der Google Cloud Console anmelden

-

Klicken Sie auf Lab starten. Wenn Sie für das Lab bezahlen müssen, wird ein Dialogfeld geöffnet, in dem Sie Ihre Zahlungsmethode auswählen können.

Auf der linken Seite befindet sich der Bereich „Details zum Lab“ mit diesen Informationen:

- Schaltfläche „Google Cloud Console öffnen“

- Restzeit

- Temporäre Anmeldedaten für das Lab

- Ggf. weitere Informationen für dieses Lab

-

Klicken Sie auf Google Cloud Console öffnen (oder klicken Sie mit der rechten Maustaste und wählen Sie Link in Inkognitofenster öffnen aus, wenn Sie Chrome verwenden).

Im Lab werden Ressourcen aktiviert. Anschließend wird ein weiterer Tab mit der Seite „Anmelden“ geöffnet.

Tipp: Ordnen Sie die Tabs nebeneinander in separaten Fenstern an.

Hinweis: Wird das Dialogfeld Konto auswählen angezeigt, klicken Sie auf Anderes Konto verwenden.

-

Kopieren Sie bei Bedarf den folgenden Nutzernamen und fügen Sie ihn in das Dialogfeld Anmelden ein.

{{{user_0.username | "Username"}}}

Sie finden den Nutzernamen auch im Bereich „Details zum Lab“.

-

Klicken Sie auf Weiter.

-

Kopieren Sie das folgende Passwort und fügen Sie es in das Dialogfeld Willkommen ein.

{{{user_0.password | "Password"}}}

Sie finden das Passwort auch im Bereich „Details zum Lab“.

-

Klicken Sie auf Weiter.

Wichtig: Sie müssen die für das Lab bereitgestellten Anmeldedaten verwenden. Nutzen Sie nicht die Anmeldedaten Ihres Google Cloud-Kontos.

Hinweis: Wenn Sie Ihr eigenes Google Cloud-Konto für dieses Lab nutzen, können zusätzliche Kosten anfallen.

-

Klicken Sie sich durch die nachfolgenden Seiten:

- Akzeptieren Sie die Nutzungsbedingungen.

- Fügen Sie keine Wiederherstellungsoptionen oder Zwei-Faktor-Authentifizierung hinzu (da dies nur ein temporäres Konto ist).

- Melden Sie sich nicht für kostenlose Testversionen an.

Nach wenigen Augenblicken wird die Google Cloud Console in diesem Tab geöffnet.

Hinweis: Wenn Sie auf Google Cloud-Produkte und ‑Dienste zugreifen möchten, klicken Sie auf das Navigationsmenü oder geben Sie den Namen des Produkts oder Dienstes in das Feld Suchen ein.

Cloud Shell aktivieren

Cloud Shell ist eine virtuelle Maschine, auf der Entwicklertools installiert sind. Sie bietet ein Basisverzeichnis mit 5 GB nichtflüchtigem Speicher und läuft auf Google Cloud. Mit Cloud Shell erhalten Sie Befehlszeilenzugriff auf Ihre Google Cloud-Ressourcen.

-

Klicken Sie oben in der Google Cloud Console auf Cloud Shell aktivieren  .

.

-

Klicken Sie sich durch die folgenden Fenster:

- Fahren Sie mit dem Informationsfenster zu Cloud Shell fort.

- Autorisieren Sie Cloud Shell, Ihre Anmeldedaten für Google Cloud API-Aufrufe zu verwenden.

Wenn eine Verbindung besteht, sind Sie bereits authentifiziert und das Projekt ist auf Project_ID, eingestellt. Die Ausgabe enthält eine Zeile, in der die Project_ID für diese Sitzung angegeben ist:

Ihr Cloud-Projekt in dieser Sitzung ist festgelegt als {{{project_0.project_id | "PROJECT_ID"}}}

gcloud ist das Befehlszeilentool für Google Cloud. Das Tool ist in Cloud Shell vorinstalliert und unterstützt die Tab-Vervollständigung.

- (Optional) Sie können den aktiven Kontonamen mit diesem Befehl auflisten:

gcloud auth list

- Klicken Sie auf Autorisieren.

Ausgabe:

ACTIVE: *

ACCOUNT: {{{user_0.username | "ACCOUNT"}}}

Um das aktive Konto festzulegen, führen Sie diesen Befehl aus:

$ gcloud config set account `ACCOUNT`

- (Optional) Sie können die Projekt-ID mit diesem Befehl auflisten:

gcloud config list project

Ausgabe:

[core]

project = {{{project_0.project_id | "PROJECT_ID"}}}

Hinweis: Die vollständige Dokumentation für gcloud finden Sie in Google Cloud in der Übersicht zur gcloud CLI.

Regionen und Zonen

Bestimmte Compute Engine-Ressourcen befinden sich in Regionen oder Zonen. Eine Region ist ein bestimmter Ort, an dem Sie Ihre Ressourcen ausführen können. Jede Region hat eine oder mehrere Zonen. „us-central1“ bezeichnet zum Beispiel eine Region in der Mitte der USA und umfasst die Zonen us-central1-a, us-central1-b, us-central1-c und us-central1-f.

| Regionen |

Zonen |

| Westen der USA |

us-west1-a, us-west1-b |

| Mitte der USA |

us-central1-a, us-central1-b, us-central1-d, us-central1-f |

| Osten der USA |

us-east1-b, us-east1-c, us-east1-d |

| Westeuropa |

europe-west1-b, europe-west1-c, europe-west1-d |

| Ostasien |

asia-east1-a, asia-east1-b, asia-east1-c |

Ressourcen, die sich in einer Zone befinden, werden als zonale Ressourcen bezeichnet. VM-Instanzen und nichtflüchtige Speicher befinden sich in einer Zone. Möchten Sie einen nichtflüchtigen Speicher an eine VM-Instanz anbinden, müssen sich beide Ressourcen in derselben Zone befinden. Ebenso verhält es sich, wenn Sie einer Instanz eine statische IP-Adresse zuweisen möchten: Die Instanz muss sich auch hier in derselben Region wie die statische IP-Adresse befinden.

Weitere Informationen zu Regionen und Zonen einschließlich einer vollständigen Liste finden Sie hier.

Region und Zone einrichten

Führen Sie die folgenden gcloud-Befehle in Cloud Shell aus, um die Standardregion und ‑zone für Ihr Lab festzulegen:

gcloud config set compute/zone "{{{project_0.default_zone | Zone}}}"

export ZONE=$(gcloud config get compute/zone)

gcloud config set compute/region "{{{project_0.default_region | Region}}}"

export REGION=$(gcloud config get compute/region)

Aufgabe 1: Benutzerdefiniertes Netzwerk mit Cloud Shell erstellen

Erstellen Sie ein Netzwerk namens taw-custom-network und definieren Sie eine Option, mit der Sie diesem Netzwerk eigene Subnetzwerke hinzufügen können. Dazu verwenden Sie das Flag --subnet-mode custom.

- Benutzerdefiniertes Netzwerk erstellen:

gcloud compute networks create taw-custom-network --subnet-mode custom

Ausgabe:

NAME MODE IPV4_RANGE GATEWAY_IPV4

taw-custom-network custom

Instanzen in diesem Netzwerk können nicht erreicht werden, bis Firewallregeln erstellt sind. So können Sie zum Beispiel jeglichen internen Traffic zwischen Instanzen zulassen, ebenso SSH-, RDP- und ICMP-Traffic. Führen Sie dazu Folgendes aus:

$ gcloud compute firewall-rules create --network taw-custom-network --allow tcp,udp,icmp --source-ranges

$ gcloud compute firewall-rules create --network taw-custom-network --allow tcp:22,tcp:3389,icmp

Jetzt erstellen Sie drei Subnetze für Ihr neues benutzerdefiniertes Netzwerk. In jedem Befehl legen Sie die Region für das Subnetz und das Netzwerk fest, zu der sie gehören.

- Erstellen Sie subnet- mit einem IP-Präfix:

gcloud compute networks subnets create subnet-{{{project_0.default_region | Region}}} \

--network taw-custom-network \

--region {{{project_0.default_region | Region}}} \

--range 10.0.0.0/16

Ausgabe:

Created [https://www.googleapis.com/compute/v1/projects/cloud-network-module-101/regions/{{{project_0.default_region | Region}}}/subnetworks/subnet-{{{project_0.default_region | Region}}}].

NAME REGION NETWORK RANGE

subnet-{{{project_0.default_region | Region}}} {{{project_0.default_region | Region}}} taw-custom-network 10.0.0.0/16

- Erstellen Sie subnet- mit einem IP-Präfix:

gcloud compute networks subnets create subnet-{{{project_0.default_region_2 | Region}}} \

--network taw-custom-network \

--region {{{project_0.default_region_2 | Region}}} \

--range 10.1.0.0/16

Ausgabe:

Created [https://www.googleapis.com/compute/v1/projects/cloud-network-module-101/regions/{{{project_0.default_region_2 | Region}}}/subnetworks/subnet-{{{project_0.default_region_2 | Region}}}].

NAME REGION NETWORK RANGE

subnet-{{{project_0.default_region_2 | Region}}} {{{project_0.default_region_2 | Region}}} taw-custom-network 10.1.0.0/16

- Erstellen Sie subnet- mit einem IP-Präfix:

gcloud compute networks subnets create subnet-{{{project_0.default_region_3 | Region}}} \

--network taw-custom-network \

--region {{{project_0.default_region_3 | Region}}} \

--range 10.2.0.0/16

Ausgabe:

Created [https://www.googleapis.com/compute/v1/projects/cloud-network-module-101/regions/{{{project_0.default_region_3 | Region}}}/subnetworks/subnet-{{{project_0.default_region_3 | Region}}}].

NAME REGION NETWORK RANGE

subnet-{{{project_0.default_region_2 | Region}}} {{{project_0.default_region_2 | Region}}} taw-custom-network 10.2.0.0/16

- Listen Sie die Netzwerke auf:

gcloud compute networks subnets list \

--network taw-custom-network

Ausgabe:

NAME REGION NETWORK RANGE

subnet-{{{project_0.default_region_3 | Region}}} {{{project_0.default_region_3 | Region}}} taw-custom-network 10.1.0.0/16

subnet-{{{project_0.default_region_2 | Region}}} {{{project_0.default_region_2 | Region}}} taw-custom-network 10.2.0.0/16

subnet-{{{project_0.default_region | Region}}} {{{project_0.default_region | Region}}} taw-custom-network 10.0.0.0/16

Benutzerdefiniertes Netzwerk und Subnetzwerke erstellen

An dieser Stelle verfügt das Netzwerk über Routen zum Internet und zu Instanzen, die Sie erstellt haben. Es hat aber keine Firewallregeln, die den Zugriff auf Instanzen zulassen, auch nicht von anderen Instanzen.

Um Zugriff zu gewähren, müssen Sie Firewallregeln erstellen.

Aufgabe 2: Firewallregeln hinzufügen

Um den Zugriff auf VM-Instanzen zuzulassen, müssen Sie Firewallregeln anwenden. Hierfür verwenden Sie ein Netzwerk-Tag.

Bei Netzwerk-Tags handelt es sich um leistungsstarke Tools zum Verwalten von Firewallregeln für Gruppen von VM-Instanzen. Angenommen, Sie verfügen über einen VM-Cluster, mit dem eine Website betrieben wird. Anstatt Firewallregeln für jede einzelne Instanz manuell zu konfigurieren, können Sie einfach ein Tag wie „web-server“ auf alle relevanten VMs anwenden. Danach erstellen Sie eine Firewallregel, die HTTP-Traffic an alle Instanzen mit dem Tag „web-server“ zulässt. Dieser Ansatz vereinfacht nicht nur die Firewallverwaltung, sondern bietet auch Flexibilität. Die Zugriffssteuerung lässt sich durch Ändern der tagbasierten Regel ganz einfach aktualisieren.

Hinweis: Tags werden auch auf dem Metadatenserver berücksichtigt, damit sie für Anwendungen verwendet werden können, die auf den Instanzen ausgeführt werden.

Öffnen Sie als Erstes die Firewall für HTTP-Internetanfragen. Fügen Sie anschließend weitere Firewallregeln hinzu.

Firewallregeln über Cloud Shell hinzufügen

Fügen Sie jetzt eine Firewallregel namens nw101-allow-http für das Netzwerk taw-custom-network hinzu, die nur auf VMs im Netzwerk mit dem Tag http angewendet wird.

- Führen Sie den folgenden Befehl aus, um die Firewallregel zu erstellen:

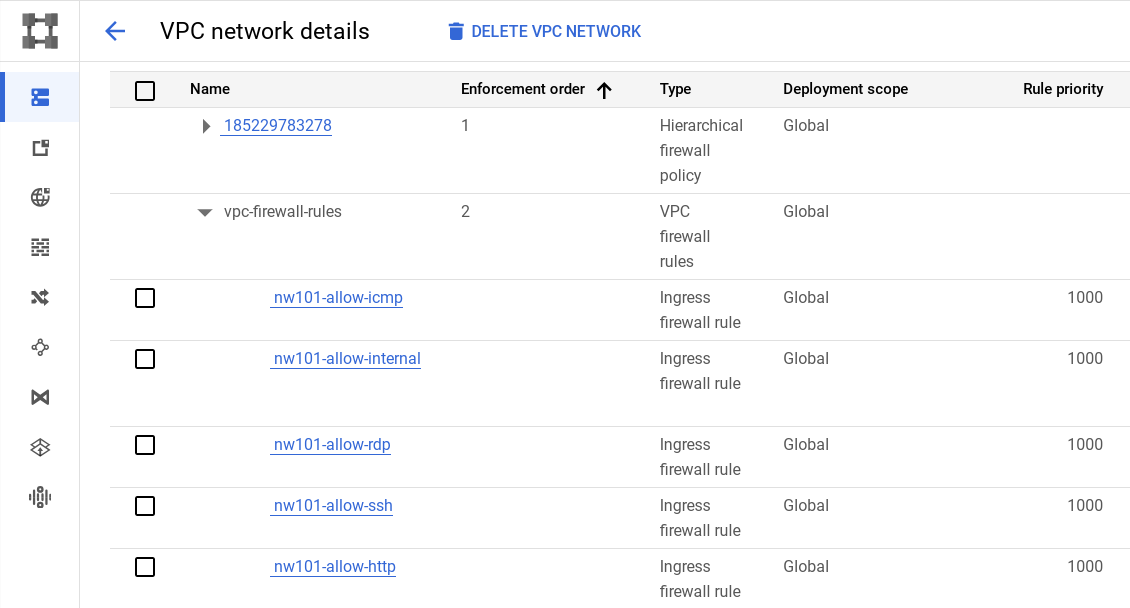

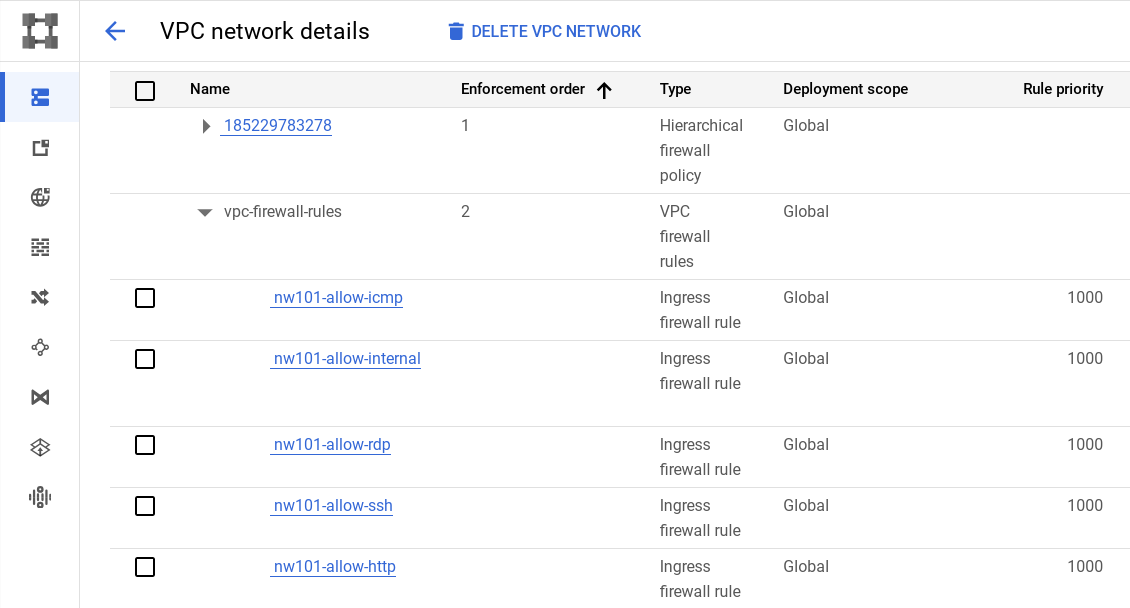

gcloud compute firewall-rules create nw101-allow-http \

--allow tcp:80 --network taw-custom-network --source-ranges 0.0.0.0/0 \

--target-tags http

Ausgabe:

Weitere Firewallregeln erstellen

Erstellen sie zusätzliche Firewallregeln, um ICMP, interne Kommunikation, SSH und RDP zuzulassen.

- Erstellen Sie mit den folgenden Befehlen weitere Firewallregeln.

gcloud compute firewall-rules create "nw101-allow-icmp" --allow icmp --network "taw-custom-network" --target-tags rules

gcloud compute firewall-rules create "nw101-allow-internal" --allow tcp:0-65535,udp:0-65535,icmp --network "taw-custom-network" --source-ranges "10.0.0.0/16","10.2.0.0/16","10.1.0.0/16"

gcloud compute firewall-rules create "nw101-allow-ssh" --allow tcp:22 --network "taw-custom-network" --target-tags "ssh"

gcloud compute firewall-rules create "nw101-allow-rdp" --allow tcp:3389 --network "taw-custom-network"

- Sehen Sie sich die Firewallregeln in Ihrem Netzwerk in der Console an. Das sollte so aussehen:

Hinweis: Was hat es mit den Routen auf sich, die ich in der Netzwerkkonsole sehe?

Google Cloud Networking verwendet Routen, um Pakete zwischen Subnetzwerken und zum Internet weiterzuleiten. Wenn in Ihrem Netzwerk ein Subnetzwerk erstellt (oder vorab erstellt) wird, werden automatisch in jeder Region Routen erstellt, damit Pakete zwischen Subnetzwerken weitergeleitet werden können. Diese Routen können nicht geändert werden.

Weitere Routen können erstellt werden, um Traffic an eine Instanz, ein VPN-Gateway oder ein Standard-Internetgateway zu senden. Diese Routen lassen sich ändern, sodass Sie die Netzwerkarchitektur nach Wunsch gestalten können. Das Zusammenspiel von Routen und Firewalls sorgt dafür, dass Ihr Traffic dorthin gelangt, wo er benötigt wird.

Klicken Sie auf Fortschritt prüfen.

Firewallregeln erstellen

Wenn Sie VMs in Ihrem Netzwerk erstellen, legen Sie sie mit dem Tag an, das der jeweiligen Firewallregel entspricht. Die Firewallregel lässt den Internettraffic zu den VMs zu und die VMs können über Ihr Netzwerk kommunizieren.

Das wars! Sie haben das Lab erfolgreich abgeschlossen.

Sie haben mit gcloud-Befehlen ein Netzwerk und drei Subnetzwerke in unterschiedlichen Regionen erstellt und verschiedene Firewallregeln angewendet, um den Zugriff auf Ihre VMs zu ermöglichen.

Google Cloud-Schulungen und -Zertifizierungen

In unseren Schulungen erfahren Sie alles zum optimalen Einsatz unserer Google Cloud-Technologien und können sich entsprechend zertifizieren lassen. Unsere Kurse vermitteln technische Fähigkeiten und Best Practices, damit Sie möglichst schnell mit Google Cloud loslegen und Ihr Wissen fortlaufend erweitern können. Wir bieten On-Demand-, Präsenz- und virtuelle Schulungen für Anfänger wie Fortgeschrittene an, die Sie individuell in Ihrem eigenen Zeitplan absolvieren können. Mit unseren Zertifizierungen weisen Sie nach, dass Sie Experte im Bereich Google Cloud-Technologien sind.

Anleitung zuletzt am 17. Januar 2025 aktualisiert

Lab zuletzt am 14. Mai 2024 getestet

© 2025 Google LLC. Alle Rechte vorbehalten. Google und das Google-Logo sind Marken von Google LLC. Alle anderen Unternehmens- und Produktnamen können Marken der jeweils mit ihnen verbundenen Unternehmen sein.

.

.