Checkpoint

Enable Gemini

/ 35

Create a GKE cluster and deploy a web app

/ 35

Remediate a security misconfiguration

/ 30

Membuat Keputusan Keamanan dengan Gemini

Ringkasan

Gemini untuk Google Cloud merupakan kolaborator AI yang selalu aktif dan membantu pengguna dari semua tingkat keterampilan kapan pun mereka memerlukannya. Di lab ini, Anda akan mempelajari cara mengidentifikasi dan memperbaiki kesalahan konfigurasi keamanan di lingkungan Google Cloud menggunakan fitur Gemini dari Security Command Center.

Tujuan

Di lab ini, Anda akan mempelajari cara melakukan tugas berikut:

- Mengaktifkan Gemini di project Google Cloud

- Men-deploy contoh workload ke lingkungan di Google Cloud

- Mengidentifikasi kesalahan konfigurasi keamanan dengan Gemini

- Memperbaiki kesalahan konfigurasi keamanan dengan Gemini

Skenario

Saat Anda memantau infrastruktur untuk mencari cara meningkatkan postur keamanan Anda, Gemini dapat membantu mengidentifikasi perubahan infrastruktur atau konfigurasi yang akan mencegah masalah di masa depan.

Dalam contoh ini, anggaplah Anda adalah seorang engineer keamanan di perusahaan e-commerce tempat cluster Kubernetes yang terkelola di-deploy secara berkala. Anda memerlukan cara untuk mengetahui apakah ada kesalahan konfigurasi, dan Anda menginginkan petunjuk cepat untuk membantu memperbaiki masalah tersebut di lingkungan cloud Anda.

Penyiapan dan persyaratan

Untuk setiap lab, Anda akan memperoleh project Google Cloud baru serta serangkaian resource selama jangka waktu tertentu, tanpa biaya.

-

Login ke Qwiklabs menggunakan jendela samaran.

-

Perhatikan waktu akses lab (misalnya,

1:15:00), dan pastikan Anda dapat menyelesaikannya dalam waktu tersebut.

Tidak ada fitur jeda. Bila perlu, Anda dapat memulai ulang lab, tetapi Anda harus memulai dari awal. -

Jika sudah siap, klik Start lab.

-

Catat kredensial lab (Nama pengguna dan Sandi) Anda. Anda akan menggunakannya untuk login ke Google Cloud Console.

-

Klik Open Google Console.

-

Klik Use another account, lalu salin/tempel kredensial lab ini ke perintah yang muncul.

Jika menggunakan kredensial lain, Anda akan menerima pesan error atau dikenai biaya. -

Setujui ketentuan dan lewati halaman resource pemulihan.

Tugas 1. Mengaktifkan Gemini

Pertama-tama, aktifkan Gemini di project Google Cloud Anda dan konfigurasikan izin yang diperlukan untuk akun pengguna Qwiklabs Google Cloud Anda.

-

Klik ikon Cloud Shell (

) di sudut kanan atas toolbar Konsol Google Cloud.

-

Untuk menetapkan project ID dan variabel lingkungan region, jalankan perintah berikut:

- Untuk menyimpan akun pengguna Google yang sudah login di variabel lingkungan, jalankan perintah berikut:

-

Klik Authorize, jika diminta.

-

Aktifkan Cloud AI Companion API untuk Gemini:

- Untuk menggunakan Gemini, berikan peran IAM yang diperlukan ke akun pengguna Qwiklabs Google Cloud Anda:

Dengan menambahkan peran ini, pengguna dapat menggunakan bantuan Gemini.

Klik Check my progress untuk memverifikasi tugas yang telah diselesaikan.

Tugas 2. Membuat cluster GKE dan men-deploy aplikasi web

Sekarang Anda akan membuat cluster Google Kubernetes Engine (GKE) yang menjalankan beberapa microservice.

- Jalankan perintah berikut untuk membuat cluster GKE bernama

test:

Tindakan ini memerlukan waktu beberapa menit. Setelah selesai, Anda mungkin akan melihat hasil yang mirip dengan contoh berikut:

- Sekarang, buat clone repositori yang berisi kode untuk aplikasi web:

- Gunakan kubectl untuk men-deploy serangkaian microservice ke cluster GKE:

- Setelah beberapa menit, jalankan perintah berikut untuk mendapatkan alamat IP publik guna mengakses aplikasi web Anda di browser:

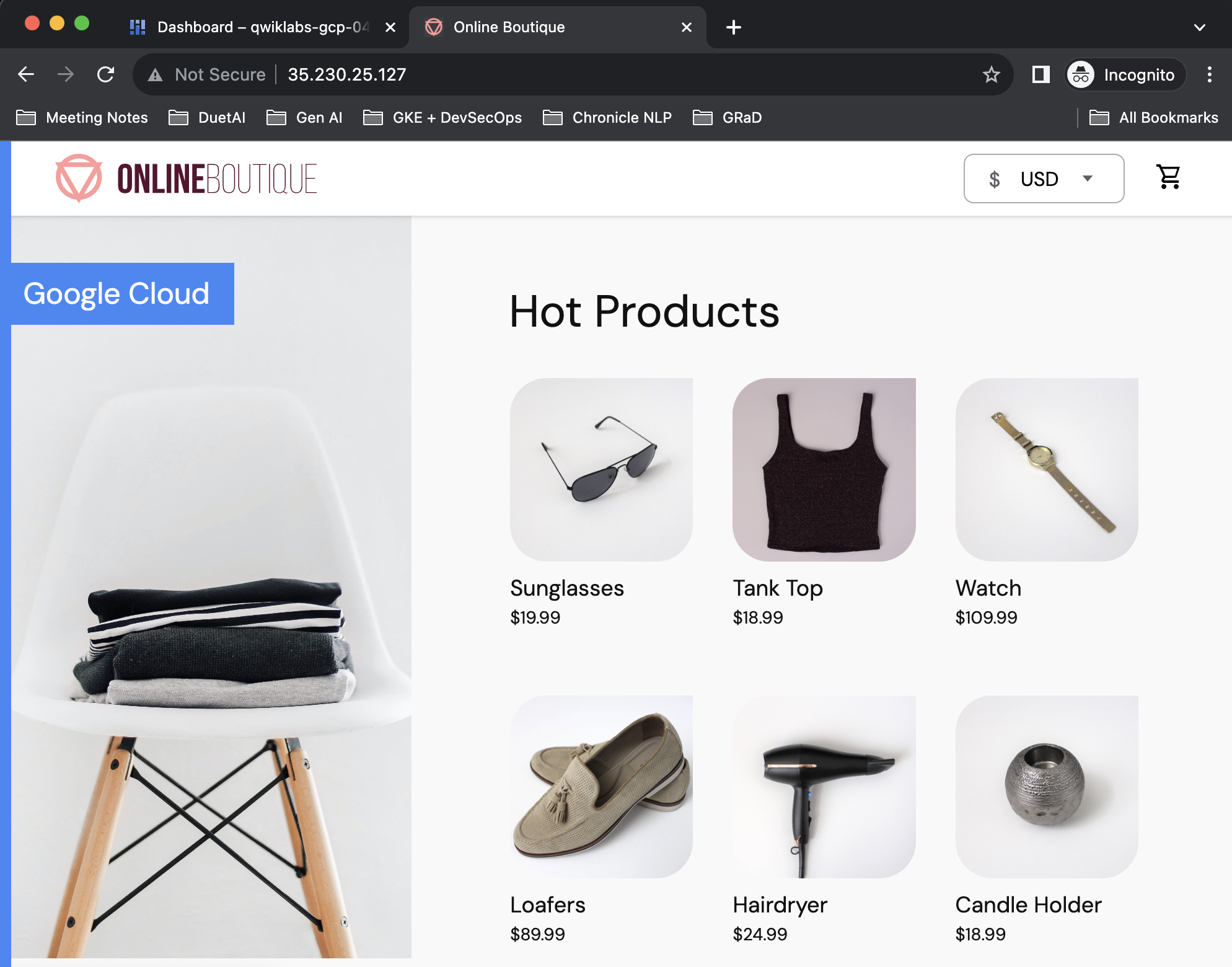

- Salin alamat IP dari output perintah di atas dan tempel ke tab browser baru.

Anda akan melihat aplikasi web yang mirip dengan contoh berikut:

Klik Check my progress untuk memverifikasi tugas yang telah diselesaikan.

Tugas 3. Mengidentifikasi kesalahan konfigurasi keamanan dengan Gemini

Setelah cluster GKE yang ada menjalankan aplikasi e-commerce, Anda akan mengidentifikasi area yang postur keamanannya dapat Anda tingkatkan dengan Gemini.

-

Kembali ke tab Anda dengan Konsol Google Cloud.

-

Muat ulang halaman Konsol Google Cloud.

-

Perkecil panel Cloud Shell.

-

Klik ikon Gemini (

) di sudut kanan atas toolbar Konsol Google Cloud.

-

Klik Start Chatting.

-

Masukkan perintah berikut:

Respons Gemini yang ditampilkan akan mirip dengan contoh berikut:

- Security Command Center can help you identify and prioritize security risks across your Google Cloud environment, including GKE clusters.

- Cloud Asset Inventory can help you track and manage your Google Cloud resources, including GKE clusters.

- Cloud Logging can help you collect and analyze logs from your GKE clusters.

- Cloud Monitoring can help you monitor the performance and health of your GKE clusters.

Dalam skenario ini, Anda memutuskan bahwa Security Command Center sepertinya merupakan tempat yang tepat untuk memulai.

- Buka Navigation menu, lalu pilih Security > Risk Overview.

Dengan berbagai visualisasi yang membahas kerentanan, Anda dapat meminta Gemini untuk membantu Anda agar cepat memahami apa yang diklasifikasikan sebagai kerentanan di Security Command Center.

- Masukkan perintah berikut:

Respons Gemini akan mirip dengan contoh berikut:

Source: https://cloud.google.com/security-command-center/docs/finding-classes

-

Klik link dokumentasi untuk membedakan kelas yang ditemukan dengan lebih baik.

-

Setelah membacanya, tutup tab dan kembali ke Konsol Google Cloud.

-

Klik Findings dari sidebar Konsol Google Cloud.

-

Untuk melihat temuan cluster GKE, temukan bagian "Quick Filters", lalu pilih Google container cluster di Resource Type.

Anda akan melihat sejumlah temuan dengan tingkat keparahan Medium.

- Klik temuan Cluster secrets encryption disabled.

Di bagian atas panel temuan ini, Anda akan melihat bagian berjudul "AI-Generated Summary" dengan ringkasan dari Gemini, yang mirip dengan contoh berikut:

MEDIUM severity finding of type CLUSTER_SECRETS_ENCRYPTION_DISABLED in the google.container.Cluster named test...

This finding indicates that the cluster does not have application-layer secrets encryption enabled. This means that sensitive data, such as user-defined secrets and secrets required for the operation of the cluster, such as service account keys, are stored in etcd in plain text. This is a security risk, as an attacker who gains access to etcd could read these secrets.

To fix this finding, you need to enable application-layer secrets encryption for the cluster. You can do this by going to the Google Kubernetes Engine (GKE) console and clicking on the Security tab. Under Application-layer secrets encryption, click on Edit Application-layer Secrets Encryption. Select the Enable Application-layer Secrets Encryption checkbox and choose a database encryption key. Click Save Changes...

Ringkasan dari Gemini ini memperluas deskripsi singkat temuan tersebut, yang memberikan penjelasan lebih mendetail tentang masalah penyimpanan secret dalam teks biasa, beserta petunjuk tentang satu jalur yang dapat Anda ambil untuk memperbaiki temuan ini.

-

Keluar dari panel informasi ini.

-

Berikutnya, klik temuan Over privileged account dan lihat ringkasan yang diberikan oleh Gemini, yang mirip dengan contoh berikut:

MEDIUM severity finding of type OVER_PRIVILEGED_ACCOUNT in the google.container.Cluster named test...

The finding is caused by the fact that the GKE node uses the Compute Engine default service account, which has broad access by default and may be over privileged for running your Kubernetes Engine cluster.

This finding poses a risk because the Compute Engine default service account has access to all of the resources in the project, including the GKE cluster. If an attacker were to gain access to the service account, they would be able to access all of the resources in the project...

Ringkasan ini memberikan dokumentasi spesifik dari Google tentang cara memperbaiki temuan tersebut dengan membuat Akun Layanan yang memiliki hak istimewa terendah untuk digunakan pada cluster GKE Anda.

-

Keluar dari panel informasi ini.

-

Terakhir, klik temuan Master authorized networks disabled. Gemini akan memberikan respons di panel, yang mirip dengan contoh berikut:

MEDIUM severity finding of type MASTER_AUTHORIZED_NETWORKS_DISABLED in the google.container.Cluster named test...

Control plane authorized networks improve security for your container cluster by blocking specified IP addresses from accessing your cluster's control plane.

To fix this finding, go to the Kubernetes cluster and click Edit. The edit button might be disabled if the cluster configuration recently changed. If you aren't able to edit the cluster settings, wait a few minutes and try again. On the Control plane authorized networks drop-down list, select Enabled. Click Add authorized network. Specify the authorized networks you want to use. Click Save....

- Keluar dari panel informasi ini.

Setelah memahami beberapa kesalahan konfigurasi keamanan lingkungan Anda, manfaatkan rekomendasi dari Gemini untuk memperbaikinya.

Tugas 4. Memperbaiki kesalahan konfigurasi keamanan

Setelah dapat meninjau beberapa area untuk mulai meningkatkan keamanan cluster GKE, Anda dapat memperbaiki temuan "Master authorized networks disabled" menggunakan petunjuk yang diberikan dalam ringkasan Gemini di Security Command Center.

-

Buka Navigation menu, lalu pilih Kubernetes Engine > Clusters.

-

Klik nama cluster yang Anda buat sebelumnya ("test").

-

Scroll ke bawah ke bagian Networking.

-

Klik ikon pensil di samping Control plane authorized networks.

-

Centang kotak di samping Enable control plane authorized networks.

-

Centang kotak di bawah Allow access through Google Cloud public IP addresses.

-

Klik Save changes.

-

Klik Clusters di sidebar.

Anda akan melihat cluster yang sedang diperbarui, yang ditunjukkan dengan ikon roda berputar di bagian Status.

-

Saat dilakukan pembaruan kebijakan jaringan untuk bidang kontrol, buka Gemini dari toolbar Konsol Google Cloud.

-

Masukkan perintah berikut:

Respons Gemini akan mirip dengan contoh berikut:

To add an authorized network, go to the Google Kubernetes Engine page in the Google Cloud console. Click the name of the cluster you want to modify. Under Networking, in the Control plane authorized networks field, click edit Edit control plane authorized networks...

Menerapkan kebijakan bidang kontrol yang diperbarui mungkin memerlukan waktu beberapa menit sampai berlaku.

- Jika Anda melihat tanda centang hijau di kolom Status di samping cluster, berarti Anda berhasil memperbarui konfigurasi cluster.

Klik Check my progress untuk memverifikasi tugas yang telah diselesaikan.

Mengakhiri lab Anda

Setelah Anda menyelesaikan lab, klik Akhiri Lab. Qwiklabs menghapus resource yang telah Anda gunakan dan menghapus akun.

Anda akan diberi kesempatan untuk menilai pengalaman menggunakan lab. Pilih jumlah bintang yang sesuai, ketik komentar, lalu klik Submit.

Makna jumlah bintang:

- 1 bintang = Sangat tidak puas

- 2 bintang = Tidak puas

- 3 bintang = Netral

- 4 bintang = Puas

- 5 bintang = Sangat puas

Anda dapat menutup kotak dialog jika tidak ingin memberikan masukan.

Untuk masukan, saran, atau koreksi, gunakan tab Dukungan.

Hak cipta 2024 Google LLC. Semua hak dilindungi undang-undang. Google dan logo Google adalah merek dagang dari Google LLC. Semua nama perusahaan dan produk lain mungkin adalah merek dagang masing-masing perusahaan yang bersangkutan.