Points de contrôle

Enable Gemini

/ 35

Create a GKE cluster and deploy a web app

/ 35

Remediate a security misconfiguration

/ 30

Piloter les décisions de sécurité avec Gemini

Présentation

Gemini pour Google Cloud est un collaborateur toujours actif optimisé par l'IA. Il aide les utilisateurs, quel que soit leur niveau de compétence, lorsqu'ils en ont besoin. Dans cet atelier, vous apprendrez à identifier et corriger les erreurs de configuration de la sécurité dans votre environnement Google Cloud à l'aide des fonctionnalités Gemini de Security Command Center.

Objectifs

Dans cet atelier, vous apprendrez à effectuer les tâches suivantes :

- Activer Gemini dans un projet Google Cloud

- Déployer des exemples de charges de travail dans un environnement Google Cloud

- Identifier les erreurs de configuration de la sécurité avec Gemini

- Corriger les erreurs de configuration de la sécurité avec Gemini

Scénario

Alors que vous surveillez votre infrastructure et cherchez des moyens d'améliorer votre stratégie de sécurité, vous pouvez faire appel à Gemini pour déterminer comment modifier l'infrastructure ou la configuration afin d'éviter de futurs problèmes.

Dans cet exemple, imaginez que vous êtes l'ingénieur en sécurité d'une entreprise d'e-commerce où sont régulièrement déployés des clusters Kubernetes gérés. Vous avez besoin de détecter les potentielles erreurs de configuration et d'obtenir des instructions rapides pour corriger ces problèmes dans votre environnement cloud.

Préparation

Pour chaque atelier, nous vous attribuons un nouveau projet Google Cloud et un nouvel ensemble de ressources pour une durée déterminée, sans frais.

-

Connectez-vous à Qwiklabs dans une fenêtre de navigation privée.

-

Vérifiez le temps imparti pour l'atelier (par exemple :

01:15:00) : vous devez pouvoir le terminer dans ce délai.

Une fois l'atelier lancé, vous ne pouvez pas le mettre en pause. Si nécessaire, vous pourrez le redémarrer, mais vous devrez tout reprendre depuis le début. -

Lorsque vous êtes prêt, cliquez sur Démarrer l'atelier.

-

Notez vos identifiants pour l'atelier (Nom d'utilisateur et Mot de passe). Ils vous serviront à vous connecter à Google Cloud Console.

-

Cliquez sur Ouvrir la console Google.

-

Cliquez sur Utiliser un autre compte, puis copiez-collez les identifiants de cet atelier lorsque vous y êtes invité.

Si vous utilisez d'autres identifiants, des messages d'erreur s'afficheront ou des frais seront appliqués. -

Acceptez les conditions d'utilisation et ignorez la page concernant les ressources de récupération des données.

Tâche 1 : Activer Gemini

Vous commencerez par activer Gemini dans votre projet Google Cloud et par configurer les autorisations nécessaires pour votre compte utilisateur Google Cloud Qwiklabs.

-

Cliquez sur l'icône Cloud Shell (

) en haut à droite de la barre d'outils de la console Google Cloud.

-

Pour définir les variables d'environnement pour votre ID de projet et votre région, exécutez les commandes suivantes :

- Pour enregistrer le compte utilisateur Google connecté dans une variable d'environnement, exécutez la commande suivante :

-

Si vous y êtes invité, cliquez sur Autoriser.

-

Activez l'API Cloud AI Companion pour Gemini :

- Pour utiliser Gemini, attribuez les rôles IAM nécessaires à votre compte utilisateur Google Cloud Qwiklabs :

Une fois ajoutés, ces rôles permettent à l'utilisateur de bénéficier de l'assistance Gemini.

Cliquez sur Vérifier ma progression pour valider la tâche exécutée.

Tâche 2 : Créer un cluster GKE et déployer une application Web

Vous allez maintenant créer un cluster Google Kubernetes Engine (GKE) exécutant plusieurs microservices.

- Exécutez la commande suivante pour créer un cluster GKE nommé

test:

Ce processus peut prendre quelques minutes. Le résultat doit être semblable à celui-ci :

- Ensuite, clonez un dépôt contenant le code d'une application Web :

- Utilisez kubectl pour déployer un ensemble de microservices sur le cluster GKE :

- Après quelques minutes, exécutez la commande suivante pour obtenir l'adresse IP publique permettant d'accéder à votre application Web dans un navigateur :

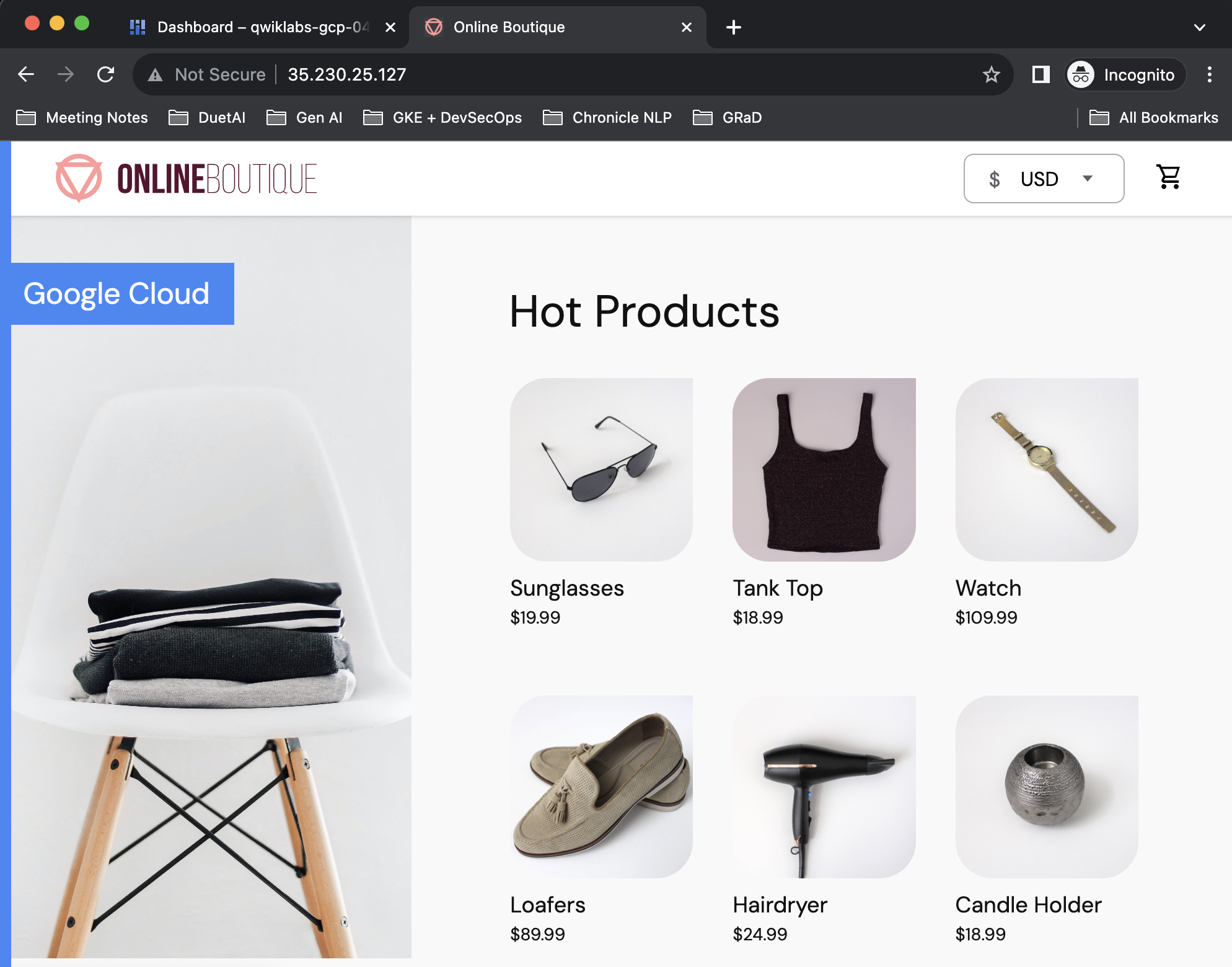

- Copiez l'adresse IP à partir de la sortie de la commande ci-dessus et collez-la dans un nouvel onglet de navigateur.

Vous devriez accéder à une application Web semblable à la suivante :

Cliquez sur Vérifier ma progression pour valider la tâche exécutée.

Tâche 3 : Identifier les erreurs de configuration de la sécurité avec Gemini

Vous disposez désormais d'un cluster GKE exécutant une application d'e-commerce. Vous allez donc déterminer quels aspects de votre stratégie de sécurité peuvent être améliorés en utilisant Gemini.

-

Revenez à l'onglet de la console Google Cloud.

-

Actualisez la page de la console Google Cloud.

-

Réduisez le volet Cloud Shell.

-

Cliquez sur l'icône Gemini (

) en haut à droite de la barre d'outils de la console Google Cloud.

-

Cliquez sur Commencer à discuter.

-

Saisissez la requête suivante :

Vous devriez obtenir une réponse semblable à la suivante de la part de Gemini :

- Security Command Center peut vous aider à identifier et prioriser les risques de sécurité dans votre environnement Google Cloud, y compris les clusters GKE.

- L'inventaire des éléments cloud peut vous aider à suivre et gérer vos ressources Google Cloud, y compris les clusters GKE.

- Cloud Logging peut vous aider à collecter et analyser les journaux de vos clusters GKE.

- Cloud Monitoring peut vous aider à surveiller les performances et l'état de vos clusters GKE.

Dans ce scénario, Security Command Center vous paraît être un bon point de départ.

- Ouvrez le menu de navigation et sélectionnez Sécurité > Aperçu des risques.

De multiples visualisations illustrent les failles ; vous souhaitez demander à Gemini de vous aider à comprendre rapidement ce qui définit une faille dans Security Command Center.

- Saisissez la requête suivante :

La réponse de Gemini doit être semblable à la suivante :

Source : https://cloud.google.com/security-command-center/docs/finding-classes

-

Cliquez sur le lien vers la documentation pour mieux distinguer les classes de résultats.

-

Après votre lecture, fermez l'onglet et revenez à la console Google Cloud.

-

Cliquez sur Résultats dans la barre latérale de la console Google Cloud.

-

Pour afficher les résultats pour votre cluster GKE, accédez à la section "Filtres rapides" et sélectionnez google.container.Cluster sous "Type de ressource".

Vous devriez voir plusieurs résultats de gravité moyenne.

- Cliquez sur le résultat Chiffrement des secrets du cluster désactivé.

En haut du panneau de ce résultat, vous devriez voir une section intitulée "Résumé généré par IA", qui comprend une synthèse de Gemini semblable à la suivante :

MEDIUM de type CLUSTER_SECRETS_ENCRYPTION_DISABLED dans le cluster google.container.Cluster nommé test...

Ce résultat indique que le chiffrement des secrets au niveau de la couche d'application n'est pas activé pour le cluster. Cela signifie que les données sensibles, comme les secrets définis par l'utilisateur et les secrets requis pour le fonctionnement du cluster (les clés de compte de service, par exemple) sont stockés dans etcd en texte brut. Cela présente un risque pour la sécurité, car un pirate informatique qui obtiendrait l'accès à etcd pourrait lire ces secrets.

Corrigez ce problème en activant le chiffrement des secrets au niveau de la couche d'application pour le cluster. Pour ce faire, accédez à la console Google Kubernetes Engine (GKE) et cliquez sur l'onglet Sécurité. Sous "Chiffrement des secrets au niveau de la couche d'application", cliquez sur Modifier le chiffrement des secrets au niveau de la couche d'application. Cochez la case "Activer le chiffrement des secrets au niveau de la couche d'application" et choisissez une clé de chiffrement de base de données. Cliquez sur Enregistrer les modifications...

Le résumé généré par Gemini est développé juste après une courte description du résultat. Il fournit une description plus détaillée du problème concernant le stockage des secrets en texte brut, ainsi que des instructions permettant de le corriger.

-

Quittez ce panneau d'information.

-

Ensuite, cliquez sur le résultat Compte possédant trop de privilèges et consultez le résumé fourni par Gemini. Il doit être semblable au suivant :

MEDIUM de type OVER_PRIVILEGED_ACCOUNT dans le cluster google.container.Cluster nommé test...

Le résultat provient du fait que le nœud GKE utilise le compte de service Compute Engine par défaut. Celui-ci dispose d'un accès étendu par défaut et potentiellement de privilèges trop élevés pour exécuter votre cluster Kubernetes Engine.

Ce résultat présente un risque, car le compte de service Compute Engine par défaut peut accéder à l'ensemble des ressources du projet, y compris le cluster GKE. Si un pirate informatique venait à accéder au compte de service, il pourrait accéder à toutes les ressources du projet...

Ce résumé fournit de la documentation Google spécifique qui explique comment corriger le problème en créant un compte de service de moindre privilège à utiliser avec les clusters GKE.

-

Quittez ce panneau d'information.

-

Enfin, cliquez sur le résultat Réseaux autorisés maîtres désactivés. La réponse de Gemini qui s'affiche dans le panneau doit être semblable à la suivante :

MEDIUM de type MASTER_AUTHORIZED_NETWORKS_DISABLED dans le cluster google.container.Cluster nommé test...

Les réseaux autorisés pour le plan de contrôle améliorent la sécurité de votre cluster de conteneurs en empêchant des adresses IP spécifiées d'accéder au plan de contrôle du cluster.

Pour corriger ce problème, accédez au cluster Kubernetes et cliquez sur Modifier. Si la configuration du cluster a récemment été modifiée, il est possible que le bouton "Modifier" ne soit pas disponible. Si vous ne pouvez pas modifier les paramètres du cluster, attendez quelques minutes et réessayez. Dans la liste déroulante "Réseaux autorisés pour le plan de contrôle", sélectionnez Activés. Cliquez sur Ajouter un réseau autorisé. Spécifiez les réseaux autorisés que vous souhaitez utiliser. Cliquez sur Enregistrer....

- Quittez ce panneau d'information.

Maintenant que vous avez une meilleure compréhension de certaines erreurs de configuration de la sécurité dans votre environnement, vous pouvez suivre les recommandations de Gemini pour les corriger.

Tâche 4 : Corriger une erreur de configuration de la sécurité

Maintenant que vous avez passé en revue les multiples améliorations de la sécurité pour votre cluster GKE, vous allez corriger le résultat "Réseaux autorisés maîtres désactivés" à l'aide des instructions fournies dans le résumé de Gemini dans Security Command Center.

-

Ouvrez le menu de navigation et sélectionnez Kubernetes Engine > Clusters.

-

Cliquez sur le nom du cluster que vous avez créé précédemment ("test").

-

Faites défiler l'écran jusqu'à la section Mise en réseau.

-

Cliquez sur l'icône en forme de crayon à côté de Réseaux autorisés pour le plan de contrôle.

-

Cochez la case à côté de Activer les réseaux autorisés pour le plan de contrôle.

-

Cochez la case sous Autoriser l'accès via des adresses IP publiques Google Cloud.

-

Cliquez sur Enregistrer les modifications.

-

Cliquez sur Clusters dans la barre latérale.

La mise à jour du cluster est signalée par une icône en forme d'engrenage dans la section "État".

-

Pendant la mise à jour de la règle de réseau pour le plan de contrôle, ouvrez Gemini à partir de la barre d'outils de la console Google Cloud.

-

Saisissez la requête suivante :

La réponse de Gemini doit être semblable à la suivante :

Pour ajouter un réseau autorisé, accédez à la page Google Kubernetes Engine dans la console Google Cloud. Cliquez sur le nom du cluster que vous souhaitez modifier. Sous "Mise en réseau", dans le champ "Réseaux autorisés pour le plan de contrôle", cliquez sur "Modifier les réseaux autorisés pour le plan de contrôle"...

L'application de la nouvelle règle du plan de contrôle peut prendre quelques minutes.

- Lorsqu'une coche verte apparaît dans la colonne État à côté de votre cluster, cela signifie que la configuration du cluster a bien été mise à jour.

Cliquez sur Vérifier ma progression pour valider la tâche exécutée.

Terminer l'atelier

Une fois l'atelier terminé, cliquez sur End Lab (Terminer l'atelier). Qwiklabs supprime les ressources que vous avez utilisées, puis efface le compte.

Si vous le souhaitez, vous pouvez noter l'atelier. Sélectionnez le nombre d'étoiles correspondant à votre note, saisissez un commentaire, puis cliquez sur Submit (Envoyer).

Le nombre d'étoiles que vous pouvez attribuer à un atelier correspond à votre degré de satisfaction :

- 1 étoile = très mécontent(e)

- 2 étoiles = insatisfait(e)

- 3 étoiles = ni insatisfait(e), ni satisfait(e)

- 4 étoiles = satisfait(e)

- 5 étoiles = très satisfait(e)

Si vous ne souhaitez pas donner votre avis, vous pouvez fermer la boîte de dialogue.

Pour soumettre des commentaires, suggestions ou corrections, veuillez utiliser l'onglet Support (Assistance).

Copyright 2024 Google LLC Tous droits réservés. Google et le logo Google sont des marques de Google LLC. Tous les autres noms de société et de produit peuvent être des marques des sociétés auxquelles ils sont associés.