GSP877

Visão geral

O balanceamento de carga HTTP(S) do Google Cloud é implantado na borda da rede do Google nos pontos de presença (POP) do Google no mundo inteiro. O tráfego de usuários direcionado para um balanceador de carga HTTP(S) entra no POP mais próximo do usuário e a carga dele é balanceada na rede global do Google, no primeiro back-end que tiver capacidade suficiente disponível.

O Cloud Armor é o sistema de detecção de ataques distribuídos de negação de serviço e firewall de aplicativos da Web (WAF) do Google. O Cloud Armor está fortemente acoplado ao balanceador de carga HTTP do Google Cloud e protege os aplicativos dos clientes do Google Cloud contra ataques da Internet.

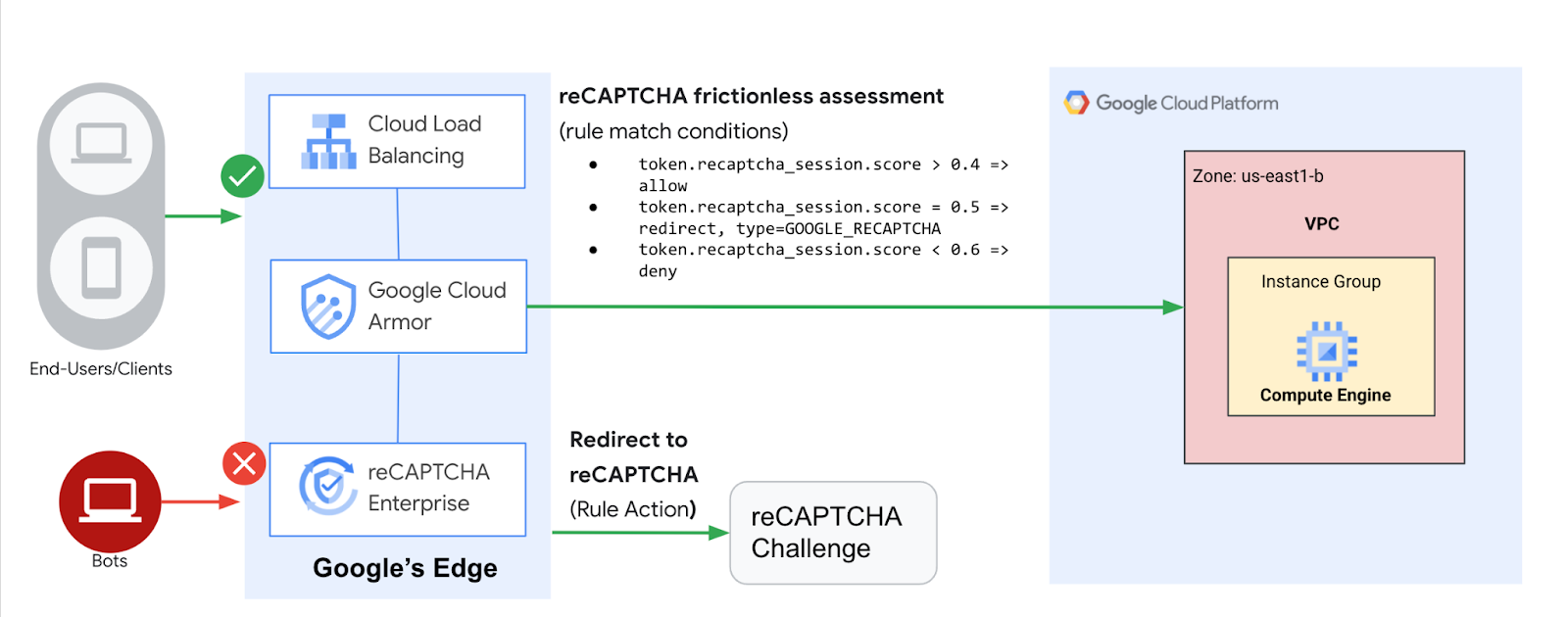

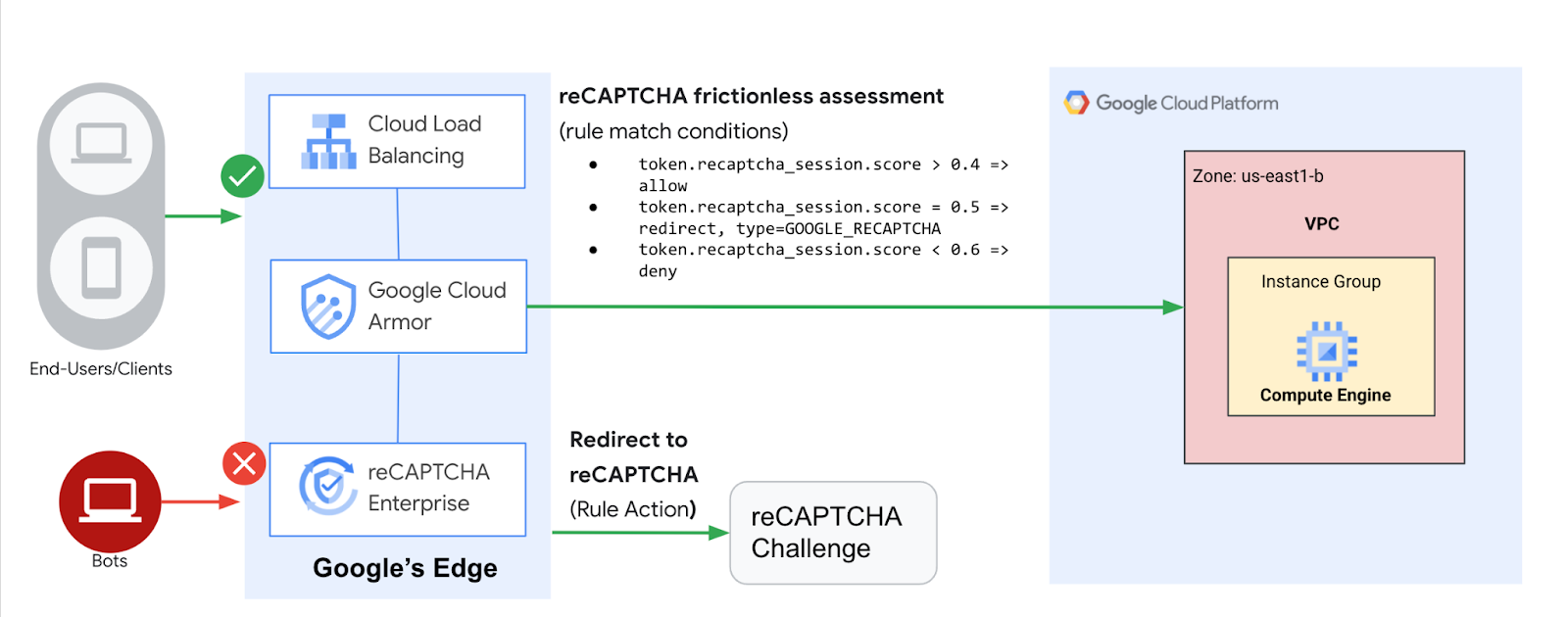

O reCAPTCHA Enterprise é um serviço que se baseia na API reCAPTCHA e protege seu site contra spam e abuso usando técnicas avançadas de análise de risco para distinguir pessoas e bots. O Gerenciamento de bots do Cloud Armor oferece uma solução completa que integra a detecção e a pontuação de bots do reCAPTCHA Enterprise com a aplicação do Cloud Armor na borda da rede para proteger os aplicativos downstream.

Neste laboratório, você vai configurar um balanceador de carga HTTP com um back-end, como mostra o diagrama abaixo. Você configura uma chave de site de token de sessão do reCAPTCHA e a incorpora ao seu site. Você também configurou o redirecionamento para o desafio manual do reCAPTCHA Enterprise. Em seguida, você vai configurar uma política de gerenciamento de bots do Cloud Armor para ver como a detecção de bots protege seu aplicativo contra tráfego malicioso de bots.

O que você vai aprender

Neste laboratório, você vai aprender a:

- Configurar um balanceador de carga HTTP com verificações de integridade apropriadas

- Criar uma chave de site da página de desafio do reCAPTCHA WAF e associá-la à política de segurança do Cloud Armor

- Crie uma chave de site de token de sessão do reCAPTCHA e instale-a nas suas páginas da Web

- Criar uma política de gerenciamento de bots do Cloud Armor

- Validar se a política de gerenciamento de bots está lidando com o tráfego com base nas regras configuradas

Configuração e requisitos

Antes de clicar no botão Começar o Laboratório

Leia estas instruções. Os laboratórios são cronometrados e não podem ser pausados. O timer é ativado quando você clica em Iniciar laboratório e mostra por quanto tempo os recursos do Google Cloud vão ficar disponíveis.

Este laboratório prático permite que você realize as atividades em um ambiente real de nuvem, e não em uma simulação ou demonstração. Você vai receber novas credenciais temporárias para fazer login e acessar o Google Cloud durante o laboratório.

Confira os requisitos para concluir o laboratório:

- Acesso a um navegador de Internet padrão (recomendamos o Chrome).

Observação: para executar este laboratório, use o modo de navegação anônima (recomendado) ou uma janela anônima do navegador. Isso evita conflitos entre sua conta pessoal e de estudante, o que poderia causar cobranças extras na sua conta pessoal.

- Tempo para concluir o laboratório: não se esqueça que, depois de começar, não será possível pausar o laboratório.

Observação: use apenas a conta de estudante neste laboratório. Se usar outra conta do Google Cloud, você poderá receber cobranças nela.

Como iniciar seu laboratório e fazer login no console do Google Cloud

-

Clique no botão Começar o laboratório. Se for preciso pagar por ele, uma caixa de diálogo vai aparecer para você selecionar a forma de pagamento.

No painel Detalhes do Laboratório, à esquerda, você vai encontrar o seguinte:

- O botão Abrir Console do Google Cloud

- O tempo restante

- As credenciais temporárias que você vai usar neste laboratório

- Outras informações, se forem necessárias

-

Se você estiver usando o navegador Chrome, clique em Abrir console do Google Cloud ou clique com o botão direito do mouse e selecione Abrir link em uma janela anônima.

O laboratório ativa os recursos e depois abre a página Fazer Login em outra guia.

Dica: coloque as guias em janelas separadas lado a lado.

Observação: se aparecer a caixa de diálogo Escolher uma conta, clique em Usar outra conta.

-

Se necessário, copie o Nome de usuário abaixo e cole na caixa de diálogo Fazer login.

{{{user_0.username | "Username"}}}

Você também encontra o nome de usuário no painel Detalhes do Laboratório.

-

Clique em Próxima.

-

Copie a Senha abaixo e cole na caixa de diálogo de Olá.

{{{user_0.password | "Password"}}}

Você também encontra a senha no painel Detalhes do Laboratório.

-

Clique em Próxima.

Importante: você precisa usar as credenciais fornecidas no laboratório, e não as da sua conta do Google Cloud.

Observação: se você usar sua própria conta do Google Cloud neste laboratório, é possível que receba cobranças adicionais.

-

Acesse as próximas páginas:

- Aceite os Termos e Condições.

- Não adicione opções de recuperação nem autenticação de dois fatores (porque essa é uma conta temporária).

- Não se inscreva em testes gratuitos.

Depois de alguns instantes, o console do Google Cloud será aberto nesta guia.

Observação: para acessar os produtos e serviços do Google Cloud, clique no Menu de navegação ou digite o nome do serviço ou produto no campo Pesquisar.

Antes de começar

- No Cloud Shell, configure o ID do projeto:

export PROJECT_ID=$(gcloud config get-value project)

echo $PROJECT_ID

gcloud config set project $PROJECT_ID

Ativar APIs

- Ative todos os serviços necessários:

gcloud services enable compute.googleapis.com

gcloud services enable logging.googleapis.com

gcloud services enable monitoring.googleapis.com

gcloud services enable recaptchaenterprise.googleapis.com

Agora você já pode começar a primeira tarefa.

Tarefa 1: configurar regras de firewall para permitir o tráfego HTTP e SSH para os back-ends

Neste laboratório, você vai usar a rede VPC padrão criada no seu projeto quando o laboratório foi iniciado.

Nesta seção, você vai configurar regras de firewall para permitir o tráfego HTTP para os back-ends das verificações de integridade do Google Cloud e do balanceador de carga. Em seguida, você configura uma regra de firewall para permitir o SSH nas instâncias.

Crie uma regra de firewall para permitir o tráfego HTTP nos back-ends.

As verificações de integridade determinam quais instâncias de um balanceador de carga podem receber novas conexões. No balanceamento de carga HTTP, as sondagens de verificação de integridade para as instâncias com carga balanceada vêm de endereços nos intervalos 130.211.0.0/22 e 35.191.0.0/16. As regras de firewall da VPC precisam permitir essas conexões. Além disso, os balanceadores de carga se comunicam com o back-end no mesmo intervalo de IP.

Crie uma regra de firewall para permitir o tráfego HTTP nos back-ends.

- No console do Google Cloud, no menu principal, na seção Produtos, navegue até Rede VPC e selecione Firewall.

- Veja as regras de firewall atuais: ICMP, interna, RDP e SSH. Cada projeto do Google Cloud começa com a rede default e essas regras de firewall.

- Clique em Criar regra de firewall.

- Defina os seguintes valores e mantenha o restante como padrão:

| Propriedade |

Valor (digite o valor ou selecione a opção conforme especificado) |

| Nome |

default-allow-health-check |

| Rede |

default |

| Destinos |

Tags de destino especificadas |

| Tags do destino |

allow-health-check |

| Filtro de origem |

Intervalos IPv4 |

| Intervalos IPv4 de origem |

130.211.0.0/22, 35.191.0.0/16 |

| Portas e protocolos |

Em "Portas e protocolos especificados", marque TCP Digite 80 para o número da porta |

Observação: insira os dois intervalos IPv4 de origem, um de cada vez, e adicione um espaço entre eles.

- Clique em Criar.

Como alternativa, na linha de comando do gcloud, use o seguinte comando:

gcloud compute firewall-rules create default-allow-health-check --direction=INGRESS --priority=1000 --network=default --action=ALLOW --rules=tcp:80 --source-ranges=130.211.0.0/22,35.191.0.0/16 --target-tags=allow-health-check

- Da mesma forma, crie uma regra de firewall para permitir o SSH nas instâncias:

gcloud compute firewall-rules create allow-ssh --direction=INGRESS --priority=1000 --network=default --action=ALLOW --rules=tcp:22 --source-ranges=0.0.0.0/0 --target-tags=allow-health-check

Clique em Verificar meu progresso para conferir o objetivo.

Configurar regras de firewall para permitir o tráfego HTTP e SSH para os back-ends

Tarefa 2: configure os modelos e crie os grupos de instâncias

Um grupo gerenciado de instâncias usa um modelo para criar um grupo de instâncias idênticas. Use modelos de instâncias para criar os back-ends do balanceador de carga HTTP.

Configure os modelos de instâncias

Um modelo de instância é um recurso que pode ser usado para criar instâncias de VMs e grupos de instâncias gerenciadas. Esses modelos definem o tipo de máquina, a imagem do disco de inicialização, as sub-redes, os rótulos e outras propriedades da instância.

Para criar um modelo de instância:

- No console, no menu principal, na seção Produtos, acesse Compute Engine e, na seção Máquinas virtuais, selecione Modelos de instância.

- No cabeçalho da página Modelos de instância, clique em Criar modelo de instância.

- Em Nome, digite lb-backend-template.

- Em Local, selecione Global.

- Em Série, selecione N1.

- Clique em Opções avançadas.

- Na guia Gerenciamento, role para baixo até a seção Automação e insira o script a seguir no campo Script de inicialização:

#! /bin/bash

sudo apt-get update

sudo apt-get install apache2 -y

sudo a2ensite default-ssl

sudo a2enmod ssl

sudo su

vm_hostname="$(curl -H "Metadata-Flavor:Google" \

http://metadata.google.internal/computeMetadata/v1/instance/name)"

echo "Page served from: $vm_hostname" | \

tee /var/www/html/index.html

- Em Opções avançadas, clique na guia Rede e digite allow-health-check na caixa de texto Tags de rede.

- Defina os valores a seguir e mantenha os demais como padrão:

| Propriedade |

Valor (digite o valor ou selecione a opção conforme especificado) |

| Rede (em Interfaces de rede) |

default |

| Sub-rede (em Interfaces de rede) |

() default |

| Tags de rede |

allow-health-check |

Observação : a tag de rede allow-health-check garante que as regras de firewall de verificação de integridade HTTP e SSH sejam aplicadas a essas instâncias.

- Clique em Criar.

Aguarde a criação do modelo de instância.

Criar o grupo gerenciado de instâncias

Para criar o grupo gerenciado de instâncias:

-

No menu de navegação do Compute Engine, clique em Grupos de instâncias na seção Grupo de instâncias.

-

Clique em Criar grupo de instâncias.

-

Verifique se a opção Novo grupo gerenciado de instâncias (sem estado) está selecionada.

-

Defina os seguintes valores e mantenha o restante como padrão:

| Propriedade |

Valor (digite o valor ou selecione a opção conforme especificado) |

| Nome |

lb-backend-example |

| Modelo de instância |

lb-backend-template |

| Local |

Única zona |

| Região |

|

| Zona |

|

| Escalonamento automático |

Defina Modo de escalonamento automático como Desativado: não fazer o escalonamento automático. |

| Número mínimo de instâncias |

1 |

- Clique em Criar.

Como adicionar uma porta nomeada ao grupo de instâncias

- Para o grupo de instâncias, defina um serviço HTTP e mapeie um nome de porta para a porta relevante colando o seguinte snippet de código no Cloud Shell:

gcloud compute instance-groups set-named-ports lb-backend-example \

--named-ports http:80 \

--zone {{{project_0.startup_script.lab_zone|lab_zone}}}

O serviço de balanceamento de carga encaminha o tráfego para a porta nomeada.

Clique em Verificar meu progresso para conferir o objetivo.

Configure os modelos e crie os grupos de instâncias

Tarefa 3: configure o balanceador de carga HTTP

Nesta seção, você vai configurar o balanceador de carga HTTP para enviar tráfego ao back-end lb-backend-example.

Iniciar a configuração

-

No console, no menu de navegação, clique em Ver todos os produtos e selecione Serviços de rede. Você será direcionado automaticamente para a página Balanceamento de carga.

-

Clique em Criar balanceador de carga.

-

Verifique se Balanceador de carga de aplicativo (HTTP/HTTPS) está selecionado e clique em Próxima.

-

Verifique se a opção Voltado ao público (externo) está selecionada e clique em Próxima.

-

Verifique se a opção Melhor para cargas de trabalho globais está selecionada e clique em Próxima.

-

Verifique se Balanceador de carga de aplicativo externo global está selecionado e clique em Próxima.

-

Selecione Configurar.

-

Na caixa de texto Nome do balanceador de carga, digite http-lb

Configurar o front-end

- Clique em Configuração de front-end.

- Especifique o seguinte e não altere os outros valores:

| Propriedade |

Valor (digite o valor ou selecione a opção conforme especificado) |

| Protocolo |

HTTP |

| Versão IP |

IPv4 |

| Endereço IP |

Temporário |

| Porta |

80 |

- Clique em Concluído.

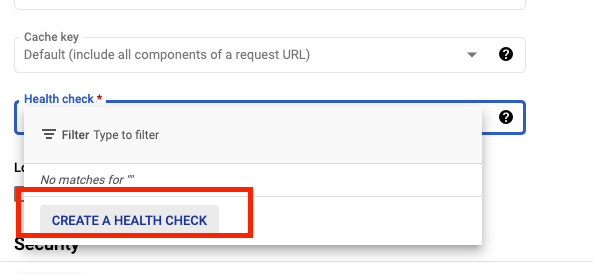

Configure o back-end

Os serviços de back-end direcionam o tráfego de entrada para um ou mais back-ends anexados. Cada back-end é composto de um grupo de instâncias e metadados com capacidade adicional de serviço.

- Na página Editar balanceador de carga externo do aplicativo global, clique em Configuração de back-end.

- Em Serviços e buckets de back-end, clique em Criar um serviço de back-end.

- Defina os seguintes valores e mantenha o restante como padrão:

| Propriedade |

Valor (selecione a opção conforme especificado) |

| Nome |

http-backend |

| Protocolo |

HTTP |

| Porta nomeada |

http |

| Grupo de instâncias (em Novo back-end) |

lb-backend-example |

| Números de portas |

80 |

| Modo cache |

Use as configurações de origem com base nos cabeçalhos de controle de cache |

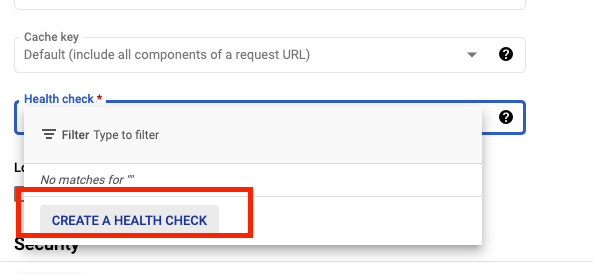

| Verificação de integridade |

Criar uma verificação de integridade |

- Na página Verificação de integridade, defina os seguintes valores e mantenha os demais como padrão:

- Defina os seguintes valores e mantenha o restante como padrão:

| Propriedade |

Valor (selecione a opção conforme especificado) |

| Nome |

http-health-check |

| Protocolo |

TCP |

| Porta |

80 |

Observação: as verificações de integridade determinam quais instâncias podem receber novas conexões.

Essa verificação de integridade HTTP sonda instâncias a cada cinco segundos e espera no máximo mais cinco segundos por uma resposta. Se duas tentativas tiverem sucesso, a instância é considerada íntegra. Com duas tentativas malsucedidas, ela é considerada não íntegra.

- Clique em Criar para criar a verificação de integridade.

- Marque a caixa Ativar a geração de registros.

- Verifique se a Taxa de amostragem está definida como 1.

- Clique em Criar para criar o serviço de back-end e em OK.

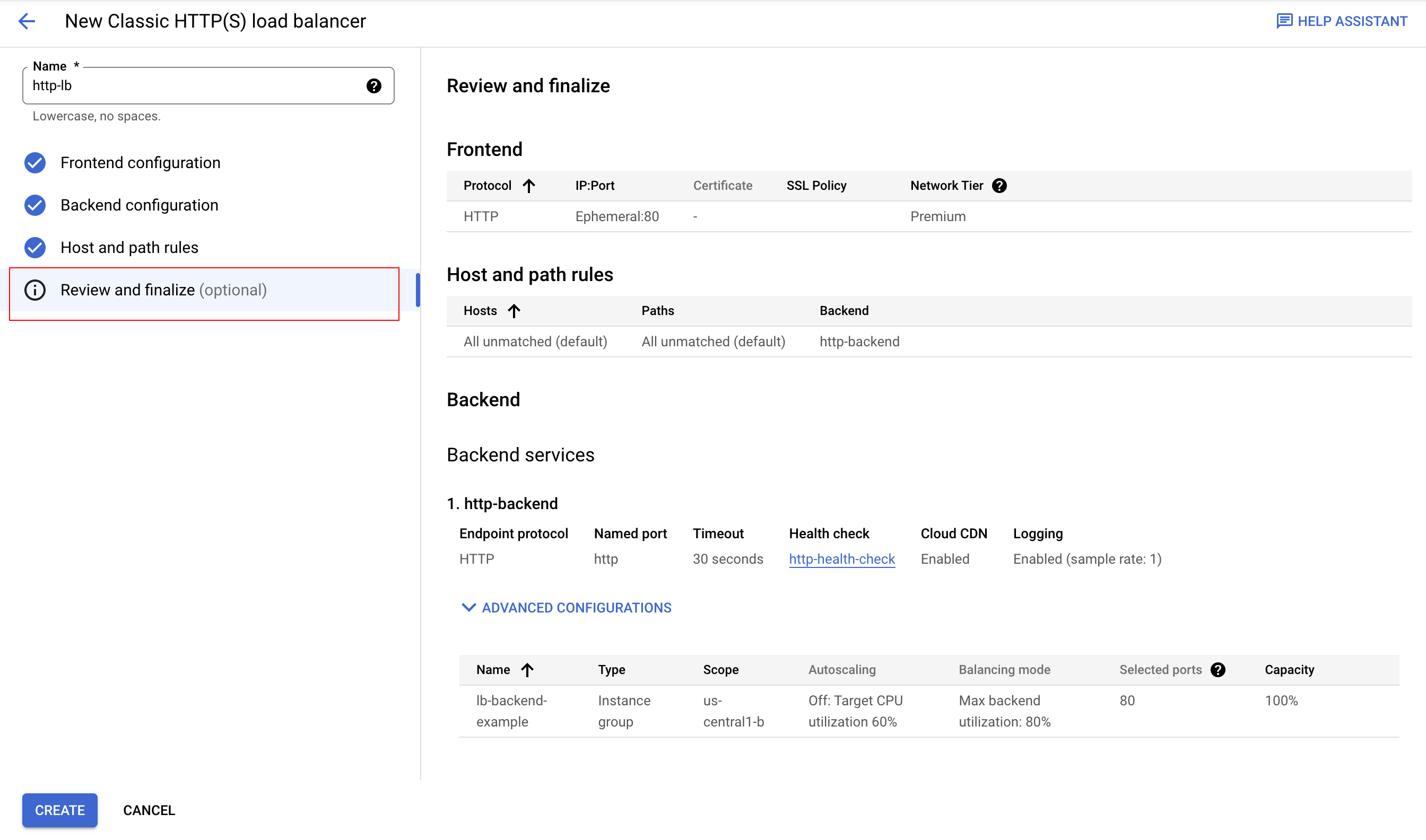

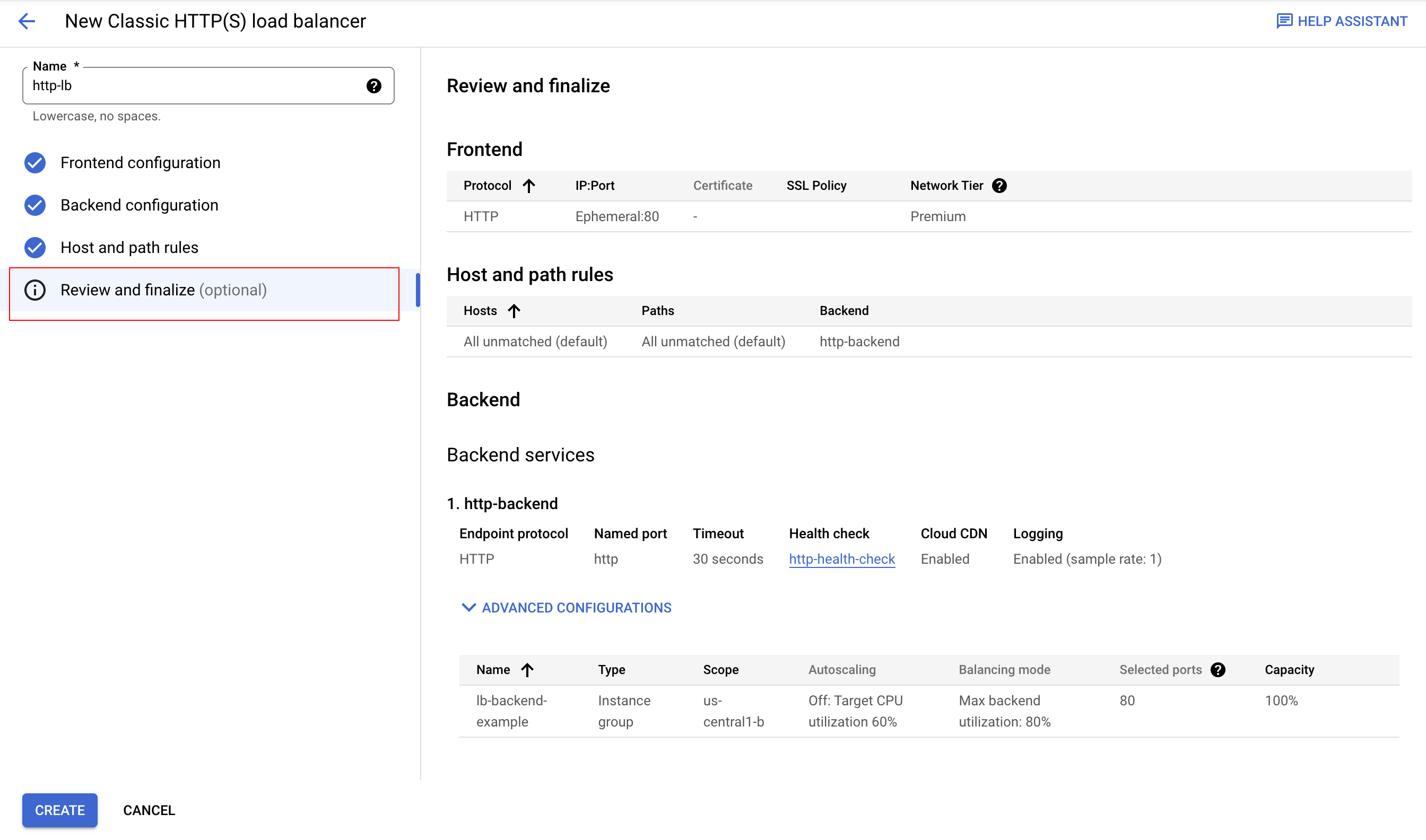

Analise e crie o balanceador de carga HTTP

As regras de host e caminho determinam como o tráfego é direcionado. Por exemplo, você pode direcionar o tráfego de vídeo para um back-end e o tráfego estático para outro back-end. No entanto, você não definirá as regras de host e caminho neste laboratório.

- Clique em Analisar e finalizar (opcional).

- Confira os Serviços de back-end e Front-end.

- Clique em Criar.

Aguarde o balanceador de carga ser criado.

- Clique no nome do balanceador de carga (http-lb).

- Anote o endereço IPv4 do balanceador de carga para a próxima tarefa. Neste laboratório, ele será chamado de

[LB_IP_v4].

Clique em Verificar meu progresso para conferir o objetivo.

Configure o balanceador de carga HTTP

Teste o balanceador de carga HTTP

Agora que você já criou o balanceador de carga HTTP para seus back-ends, verifique se o tráfego está sendo encaminhado ao serviço de back-end.

- Para testar o acesso do IPv4 ao balanceador de carga HTTP, abra uma nova guia no navegador e digite o endereço http://[LB_IP_v4]. Substitua

[LB_IP_v4] pelo endereço IPv4 do balanceador de carga.

Observação: pode levar até cinco minutos para você acessar o balanceador de carga HTTP. Enquanto isso, talvez apareça o erro 404 ou 502. Continue tentando até a página carregar.

Tarefa 4: criar e implantar o token de sessão do reCAPTCHA e a chave do site da página de teste

A integração do reCAPTCHA Enterprise para WAF e Google Cloud Armor oferece os seguintes recursos: página de teste do reCAPTCHA, tokens de ação reCAPTCHA e tokens de sessão reCAPTCHA. Nesta tarefa, você vai implementar a chave do site do token de sessão reCAPTCHA e o site da página de desafio do reCAPTCHA WAF.

Criar token de sessão reCAPTCHA e chave do site da página de desafio do WAF

Antes de criar a chave de site do token de sessão e a chave de site da página de desafio, verifique se você ativou a API reCAPTCHA Enterprise conforme indicado na seção anterior Ativar API.

O reCAPTCHA JavaScript define um token de sessão reCAPTCHA como um cookie no navegador do usuário final após a avaliação. O navegador do usuário final anexa o cookie e o atualiza enquanto o JavaScript do reCAPTCHA permanece ativo.

- Crie a chave de site do token de sessão do reCAPTCHA e ative o recurso WAF para a chave:

gcloud recaptcha keys create --display-name=test-key-name \

--web --allow-all-domains --integration-type=score --testing-score=0.5 \

--waf-feature=session-token --waf-service=ca

A saída do comando acima fornece a chave do site do token de sessão que você criou. Anote para usar mais tarde nesta tarefa.

Você também define o serviço WAF como Cloud Armor para ativar a integração do Cloud Armor.

Observação : você está usando o tipo de integração score, que é usado na política do Cloud Armor. Como alternativa, você pode usar checkbox e invisible.

Você também define uma pontuação de teste ao criar a chave para validar se as políticas de gerenciamento de bots criadas com o Cloud Armor estão funcionando conforme o esperado. A replicação do tráfego de bots não é fácil, então essa é uma boa maneira de testar o recurso.

- Crie a chave do site da página de desafio do WAF do reCAPTCHA e ative o recurso WAF para a chave. Use o recurso página de teste do reCAPTCHA para redirecionar solicitações recebidas no reCAPTCHA Enterprise e determinar se cada solicitação é potencialmente fraudulenta ou legítima. Depois, você associa essa chave à política de segurança do Cloud Armor para ativar o desafio manual. Este laboratório se refere a essa chave como

CHALLENGE-PAGE-KEY nas etapas posteriores.

gcloud recaptcha keys create --display-name=challenge-page-key \

--web --allow-all-domains --integration-type=INVISIBLE \

--waf-feature=challenge-page --waf-service=ca

- Acesse Menu de navegação (

) > Segurança > reCAPTCHA. As chaves criadas vão aparecer na lista Chaves reCAPTCHA:

) > Segurança > reCAPTCHA. As chaves criadas vão aparecer na lista Chaves reCAPTCHA:

Implementar a chave do site do token de sessão reCAPTCHA

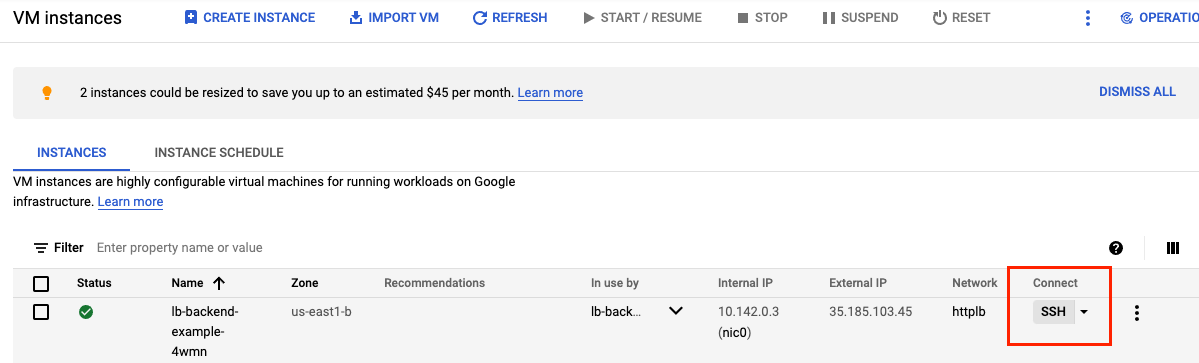

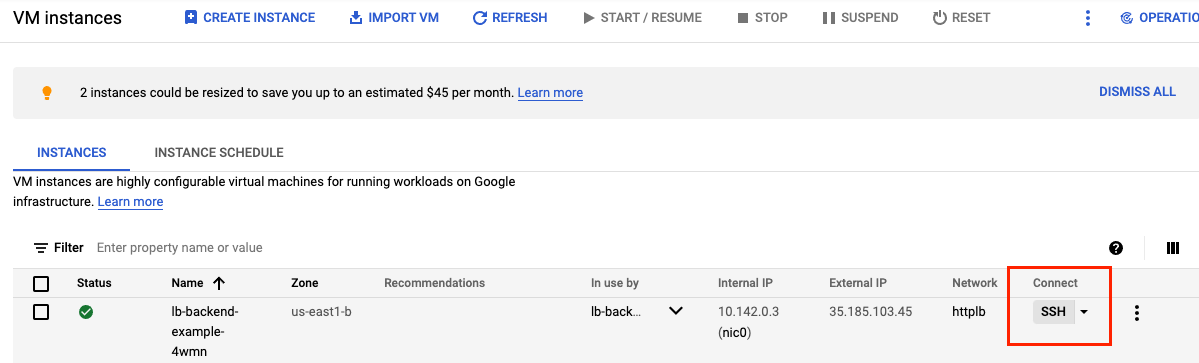

- No menu principal do console do Google Cloud, navegue até Compute Engine e selecione Instâncias de VM. Localize a VM no grupo de instâncias e clique em SSH na coluna Conectar. Clique em Autorizar na página para a qual você será redirecionado.

- Acesse o diretório raiz do servidor da Web e mude o usuário para root inserindo o seguinte código no shell SSH no navegador:

cd /var/www/html/

sudo su

- Atualize a página de destino

index.html e incorpore a chave do site do token de sessão do reCAPTCHA. A chave do site do token de sessão (que você anotou antes) é definida na seção <head> da sua página de destino, conforme abaixo:

src="https://www.google.com/recaptcha/enterprise.js?render=<SESSION_TOKEN_SITE_KEY>&waf=session" async defer>

Lembre-se de substituir <SESSION_TOKEN_SITE_KEY> pelo token do site antes de executar o comando a seguir:

echo '<!doctype html><html><head><title>ReCAPTCHA Session Token</title><script src="https://www.google.com/recaptcha/enterprise.js?render=<SESSION_TOKEN_SITE_KEY>&waf=session" async defer></script></head><body><h1>Main Page</h1><p><a href="/good-score.html">Visit allowed link</a></p><p><a href="/bad-score.html">Visit blocked link</a></p><p><a href="/median-score.html">Visit redirect link</a></p></body></html>' > index.html

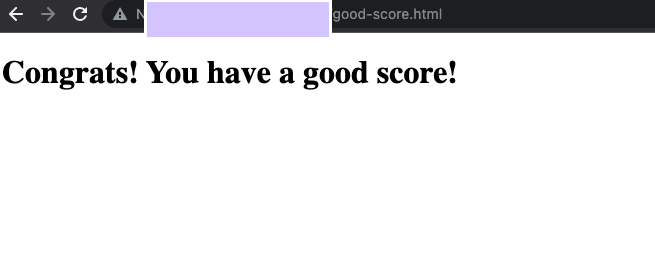

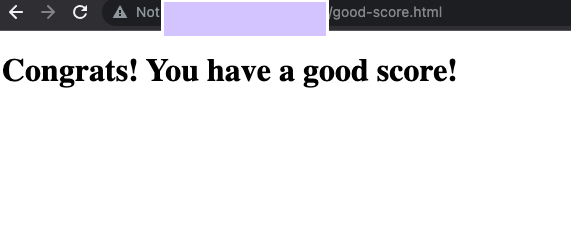

- Crie outras três páginas de amostra para testar as políticas de gerenciamento de bots:

echo '<!DOCTYPE html><html><head><meta http-equiv="Content-Type" content="text/html; charset=windows-1252"></head><body><h1>Parabéns! Você tem uma boa pontuação!</h1></body></html>' > good-score.html

echo '<!DOCTYPE html><html><head><meta http-equiv="Content-Type" content="text/html; charset=windows-1252"></head><body><h1>Sua pontuação é baixa.</h1></body></html>' > bad-score.html

echo '<!DOCTYPE html><html><head><meta http-equiv="Content-Type" content="text/html; charset=windows-1252"></head><body><h1>Sua pontuação é mediana e vamos precisar de uma segunda verificação..</h1></body></html>' > median-score.html

Valide se você consegue acessar todas as páginas da Web abrindo-as no navegador. Substitua [LB_IP_v4] pelo endereço IPv4 do balanceador de carga.

- Abra

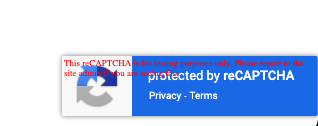

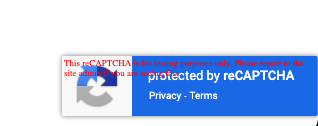

http://[LB_IP_v4]/index.html. Você verifica se a implementação do reCAPTCHA está funcionando quando vê "protegido pelo reCAPTCHA" no canto inferior direito da página:

- Clique em cada um dos links.

- Valide se você consegue acessar todas as páginas.

Clique em Verificar meu progresso para conferir o objetivo.

Implantar o token de sessão do reCAPTCHA e a chave de site da página de teste

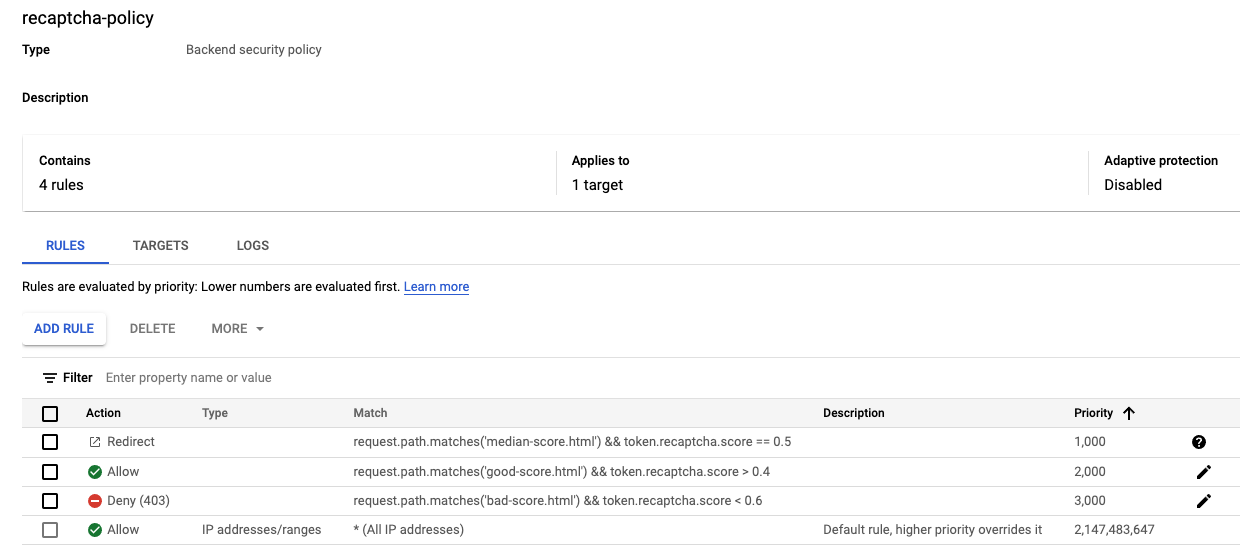

Tarefa 5: criar regras de política de segurança do Cloud Armor para o gerenciamento de bots

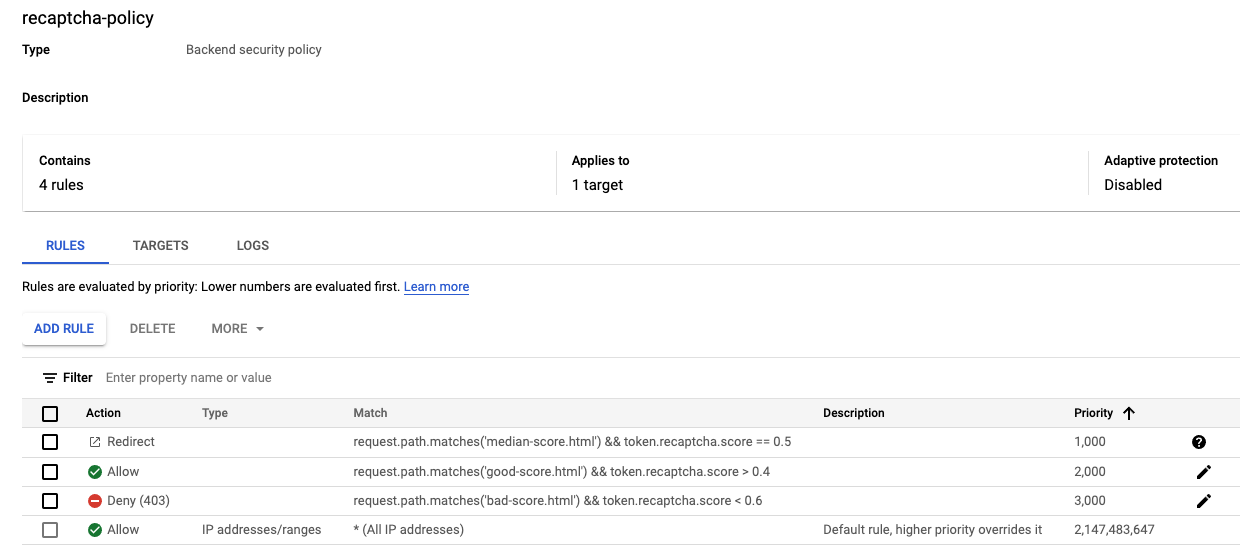

Nesta seção, você vai usar as regras de gerenciamento de bots do Cloud Armor para permitir, negar e redirecionar solicitações com base na pontuação do reCAPTCHA.

- No Cloud Shell, crie a política de segurança usando o gcloud:

gcloud compute security-policies create recaptcha-policy \

--description "policy for bot management"

- Para usar o desafio manual do reCAPTCHA Enterprise para distinguir entre clientes humanos e automatizados, associe a chave do site do desafio do reCAPTCHA WAF (CHALLENGE-PAGE-KEY) que você criou anteriormente para um desafio manual à política de segurança. No script a seguir, substitua "CHALLENGE-PAGE-KEY" pela chave que você criou anteriormente:

gcloud compute security-policies update recaptcha-policy \

--recaptcha-redirect-site-key "CHALLENGE-PAGE-KEY"

- Adicione uma regra de gerenciamento de bots para permitir o tráfego se o caminho do URL corresponder a good-score.html e tiver uma pontuação maior que 0,4:

gcloud compute security-policies rules create 2000 \

--security-policy recaptcha-policy\

--expression "request.path.matches('good-score.html') && token.recaptcha_session.score > 0.4"\

--action allow

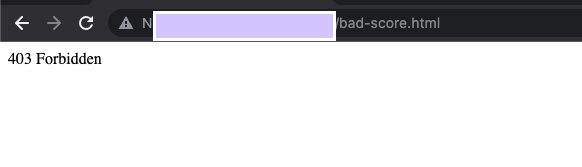

- Adicione uma regra de gerenciamento de bots para negar o tráfego se o caminho do URL corresponder a bad-score.html e tiver uma pontuação inferior a 0,6:

gcloud compute security-policies rules create 3000 \

--security-policy recaptcha-policy\

--expression "request.path.matches('bad-score.html') && token.recaptcha_session.score < 0.6"\

--action "deny-403"

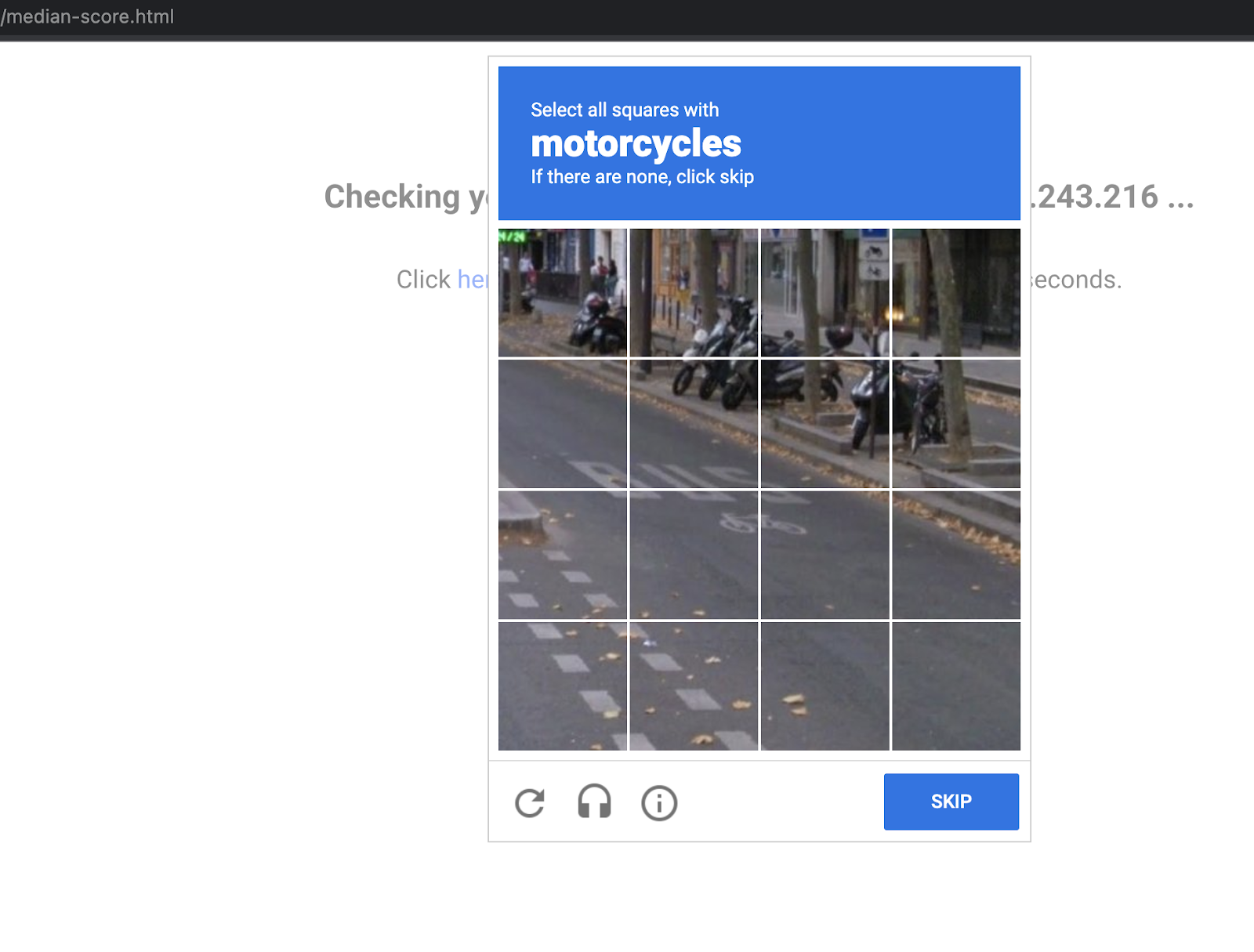

- Adicione uma regra de gerenciamento de bots para redirecionar o tráfego para o Google reCAPTCHA se o caminho do URL corresponder a median-score.html e tiver uma pontuação igual a 0,5:

gcloud compute security-policies rules create 1000 \

--security-policy recaptcha-policy\

--expression "request.path.matches('median-score.html') && token.recaptcha_session.score == 0.5"\

--action redirect \

--redirect-type google-recaptcha

- Anexe a política de segurança ao serviço de back-end

http-backend:

gcloud compute backend-services update http-backend \

--security-policy recaptcha-policy --global

-

No menu principal do console do Google Cloud, navegue até Segurança de rede e selecione Políticas do Cloud Armor.

-

Clique em recaptcha-policy.

Sua política deve ser semelhante a esta:

Clique em Verificar meu progresso para conferir o objetivo.

Criar regras de política de segurança do Cloud Armor para o gerenciamento de bots

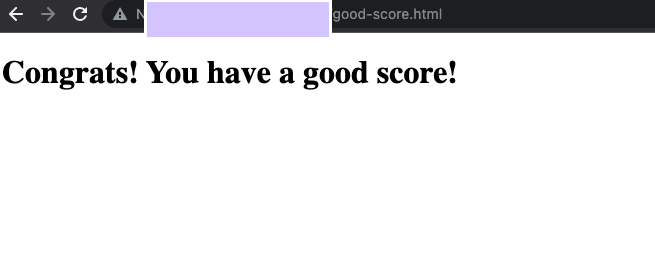

Tarefa 6: validar o gerenciamento de bots com o Cloud Armor

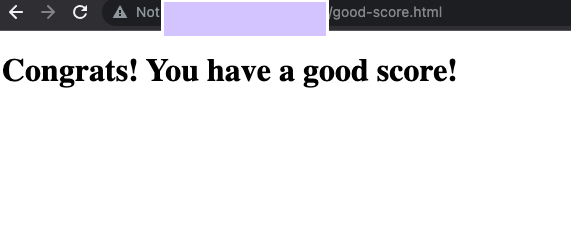

- Abra um navegador e insira o URL

http://[LB_IP_v4]/index.html. Acesse Visitar link permitido.

-

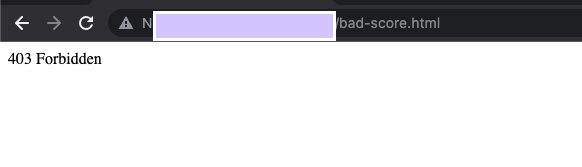

Abra uma nova janela no modo de navegação anônima para garantir que você tenha uma nova sessão.

-

Insira o URL http://[LB_IP_v4]/index.html e navegue até Visitar link bloqueado. Você vai receber um erro HTTP 403:

Observação : se o erro 403 Forbidden não aparecer, talvez seja necessário esperar um pouco para que as regras do reCAPTCHA entrem em vigor. Aguarde 5 minutos e tente novamente. Use uma nova janela anônima para testar cada link.

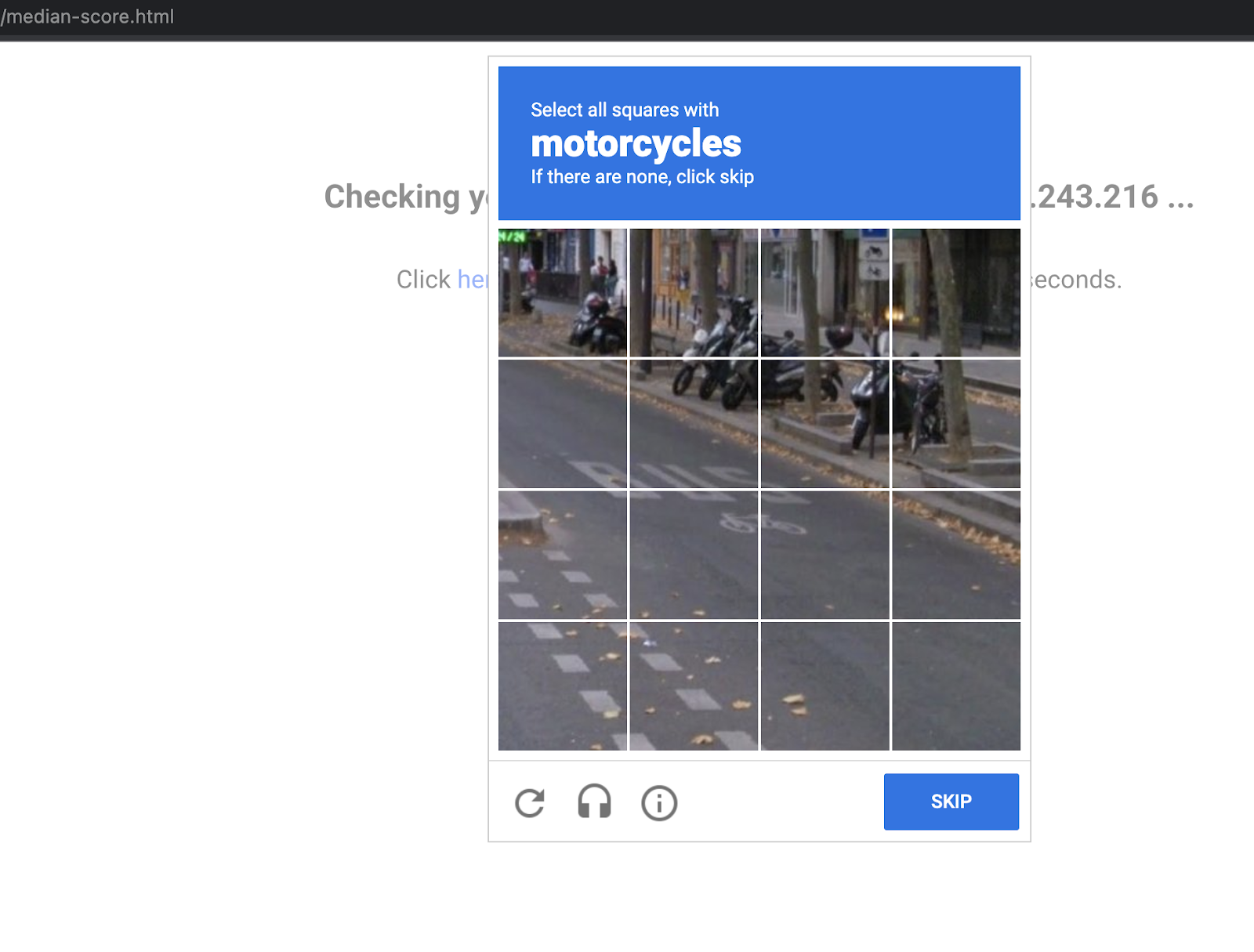

-

Abra uma nova janela no modo de navegação anônima para garantir que você tenha uma nova sessão.

-

Insira o URL http://[LB_IP_v4]/index.html e navegue até Visitar link de redirecionamento. Você vai ver o redirecionamento para o Google reCAPTCHA e a página de teste manual, como abaixo:

Observação: se a interação do usuário for aprovada na avaliação, o reCAPTCHA Enterprise emitirá um cookie de isenção. O navegador anexa esse cookie de isenção às solicitações subsequentes do usuário no site até que o cookie expire. Por padrão, o cookie de isenção expira após três horas.

Observação : para impedir que softwares automatizados participem de ações abusivas no seu site, o reCAPTCHA usa um mecanismo avançado de análise de risco e CAPTCHAs adaptativos. Ele faz isso sem impedir que seus usuários válidos passem com facilidade. Se o algoritmo acreditar que você é humano, ele vai validar o reCAPTCHA sem que você precise fazer nada. Caso contrário, ele vai mostrar várias imagens que você precisa categorizar antes de continuar. Por padrão, apenas o tráfego mais suspeito vai precisar resolver um captcha.

Se você não receber um desafio para resolver, ainda poderá verificar os registros da política e confirmar que foi dispensado de resolver um desafio.

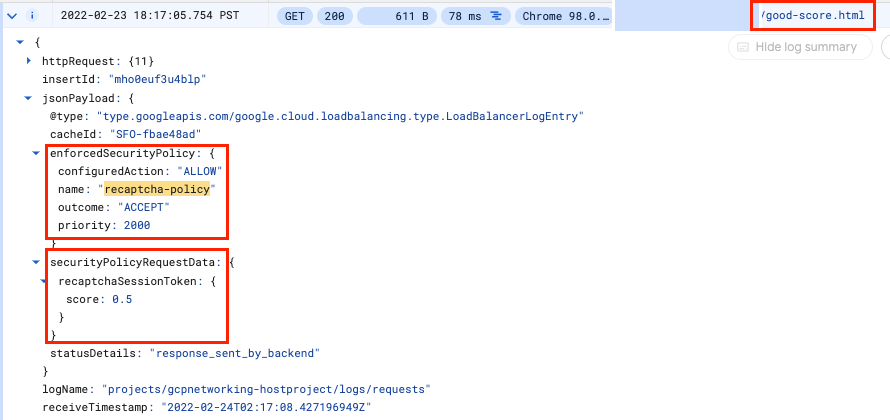

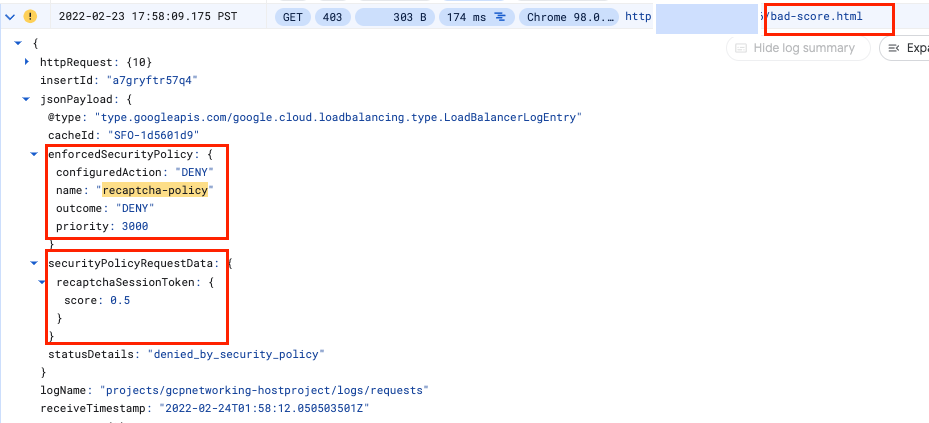

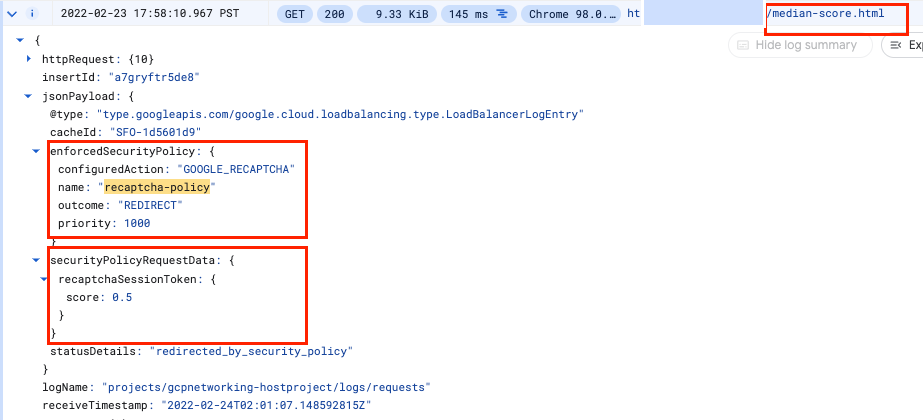

Verificar os registros do Cloud Armor

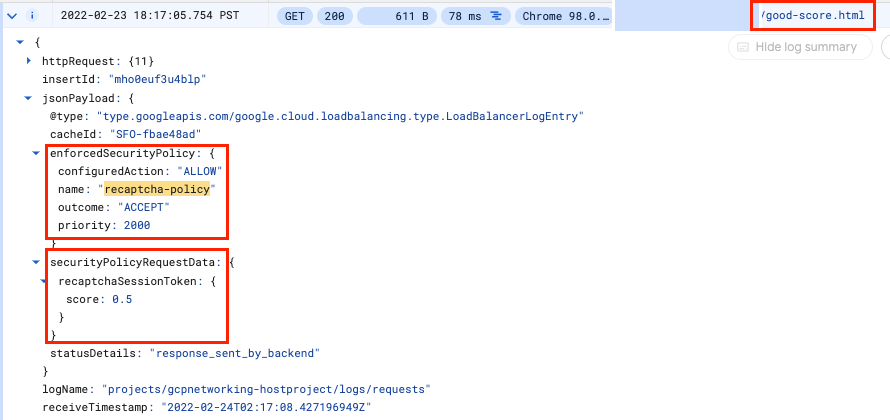

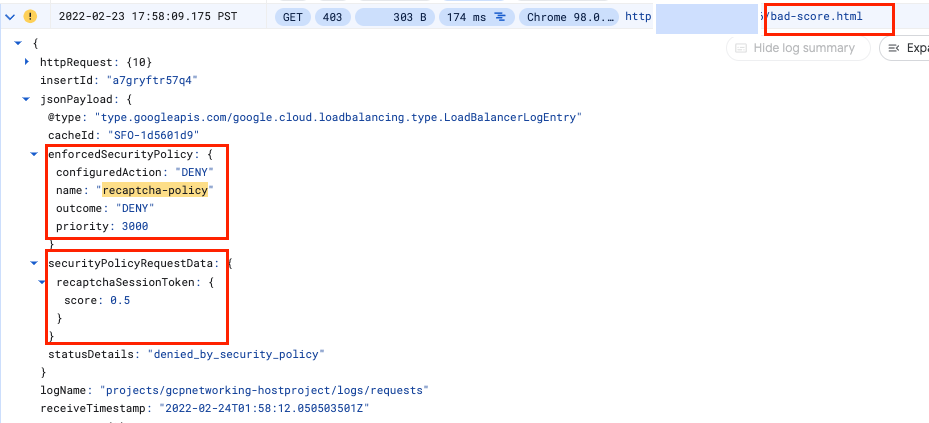

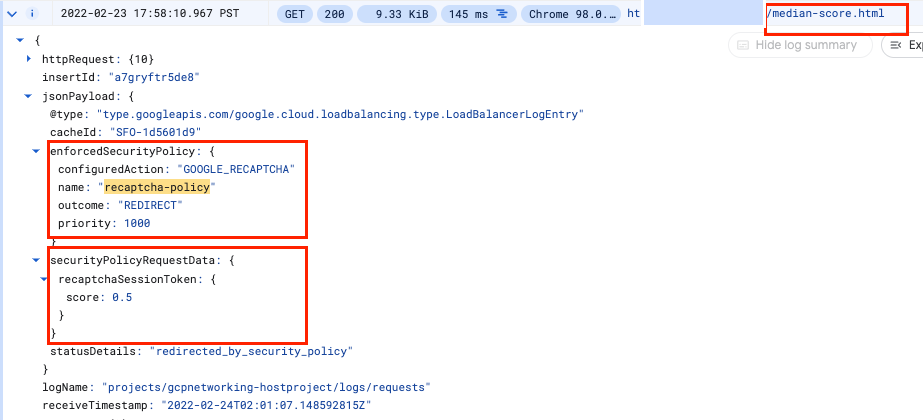

Analise os registros da política de segurança para validar se o gerenciamento de bots funcionou como esperado.

- No console, acesse Menu de navegação > Segurança da rede > Políticas do Cloud Armor.

- Clique em recaptcha-policy.

- Clique em Registros.

- Clique em Conferir os registros da política.

- Abaixo está a consulta MQL (linguagem de consulta de monitoramento). Copie e cole no editor de consultas:

resource.type:(http_load_balancer) AND jsonPayload.enforcedSecurityPolicy.name:(recaptcha-policy)

- Clique em Executar consulta.

- Procure uma entrada de registro em "Resultados da consulta" em que a solicitação seja para

http://[LB_IP_v4]/good-score.html. Expanda jsonPayload e enforcedSecurityPolicy.

Observação : se as entradas de registro não aparecerem, aguarde alguns minutos para que a política seja propagada, atualize os URLs que você usou antes e verifique os registros novamente.

- Repita o mesmo para

http://[LB_IP_v4]/bad-score.html e http://[LB_IP_v4]/median-score.html.

Observe que a configuredAction está definida como ALLOW, DENY ou GOOGLE_RECAPTCHA com o nome recaptcha-policy.

Observação: as políticas de segurança do Cloud Armor geram registros que você pode analisar para saber quando o tráfego é negado ou permitido e de onde ele vem.

Clique em Verificar meu progresso para conferir o objetivo.

Validar o gerenciamento de bots com o Cloud Armor

Parabéns!

Você implementou com sucesso o gerenciamento de bots com o Cloud Armor. Você configurou um balanceador de carga HTTP. Em seguida, você criou e implementou a chave do site do token de sessão do reCAPTCHA em uma página da Web. Você também criou uma chave de site de página de desafio. Você configurou a política de gerenciamento de bots do Cloud Armor e validou como ela lida com as solicitações com base nas regras. Você analisou os registros da política de segurança para saber por que o tráfego foi permitido, bloqueado ou redirecionado.

Manual atualizado em 17 de julho de 2024

Laboratório testado em 17 de julho de 2024

Copyright 2025 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.

) > Segurança > reCAPTCHA. As chaves criadas vão aparecer na lista Chaves reCAPTCHA:

) > Segurança > reCAPTCHA. As chaves criadas vão aparecer na lista Chaves reCAPTCHA: