GSP382

Visão geral

Nos laboratórios com desafio, apresentamos uma situação e um conjunto de tarefas. Para concluí-las, em vez de seguir instruções detalhadas, você usará o que aprendeu nos laboratórios do curso. Um sistema automático de pontuação (mostrado nesta página) vai avaliar seu desempenho.

Nos laboratórios com desafio, não ensinamos novos conceitos do Google Cloud. O objetivo dessas tarefas é aprimorar aquilo que você já aprendeu, como a alteração de valores padrão ou a leitura e pesquisa de mensagens para corrigir seus próprios erros.

Para alcançar a pontuação de 100%, você precisa concluir todas as tarefas no tempo definido.

Este laboratório é recomendado para estudantes que se inscreveram no selo de habilidade Redução de riscos de ameaças e vulnerabilidades com o Security Command Center. Tudo pronto para começar o desafio?

Conhecimentos avaliados

- Criar regras de silenciamento para o Cymbal Bank

- Analisar e corrigir as descobertas de alta vulnerabilidade do Cymbal Bank

- Identificar vulnerabilidades de aplicativos com os recursos de verificação de segurança do SCC

- Exportar as descobertas do Cymbal Bank para um bucket do Google Cloud Storage

Configuração e requisitos

Antes de clicar no botão Começar o Laboratório

Leia estas instruções. Os laboratórios são cronometrados e não podem ser pausados. O timer é ativado quando você clica em Iniciar laboratório e mostra por quanto tempo os recursos do Google Cloud vão ficar disponíveis.

Este laboratório prático permite que você realize as atividades em um ambiente real de nuvem, e não em uma simulação ou demonstração. Você vai receber novas credenciais temporárias para fazer login e acessar o Google Cloud durante o laboratório.

Confira os requisitos para concluir o laboratório:

- Acesso a um navegador de Internet padrão (recomendamos o Chrome).

Observação: para executar este laboratório, use o modo de navegação anônima (recomendado) ou uma janela anônima do navegador. Isso evita conflitos entre sua conta pessoal e de estudante, o que poderia causar cobranças extras na sua conta pessoal.

- Tempo para concluir o laboratório: não se esqueça que, depois de começar, não será possível pausar o laboratório.

Observação: use apenas a conta de estudante neste laboratório. Se usar outra conta do Google Cloud, você poderá receber cobranças nela.

Cenário do desafio

O Cymbal Bank é um banco americano de varejo com mais de 2.000 filiais em todos os 50 estados. Ele oferece serviços abrangentes de débito e crédito, baseados em uma plataforma de pagamentos robusta. O Cymbal Bank é uma instituição legada de serviços financeiros que promove a transformação digital.

Ele foi fundado em 1920 com o nome de Troxler. O grupo Cymbal adquiriu a empresa em 1975, depois de investir pesado nos caixas eletrônicos patenteados do próprio grupo. Conforme o banco se tornou líder nacional, ele colocou foco estratégico na modernização da experiência do cliente, tanto pessoalmente nas agências quanto digitalmente, usando um app lançado em 2014. O banco emprega 42.000 pessoas em todo o país e, em 2019, registrou US$ 24 bilhões em receita.

Neste desafio, você é um engenheiro de segurança em nuvem responsável por proteger o ambiente do Google Cloud do Cymbal Bank usando os recursos do Security Command Center. Você já realizou essas tarefas em laboratórios anteriores. Agora é sua vez de demonstrar sua proficiência com o Security Command Center implementando estratégias avançadas de detecção e mitigação de ameaças, otimizando controles de acesso e garantindo a conformidade com regulamentações e práticas recomendadas do setor.

Tarefa 1: configurar o ambiente

Primeiro, faça algumas configurações básicas no ambiente do Cymbal Bank para implementar controles de segurança robustos com o Security Command Center.

- Abra o menu de navegação e selecione Segurança > Security Command Center > Descobertas.

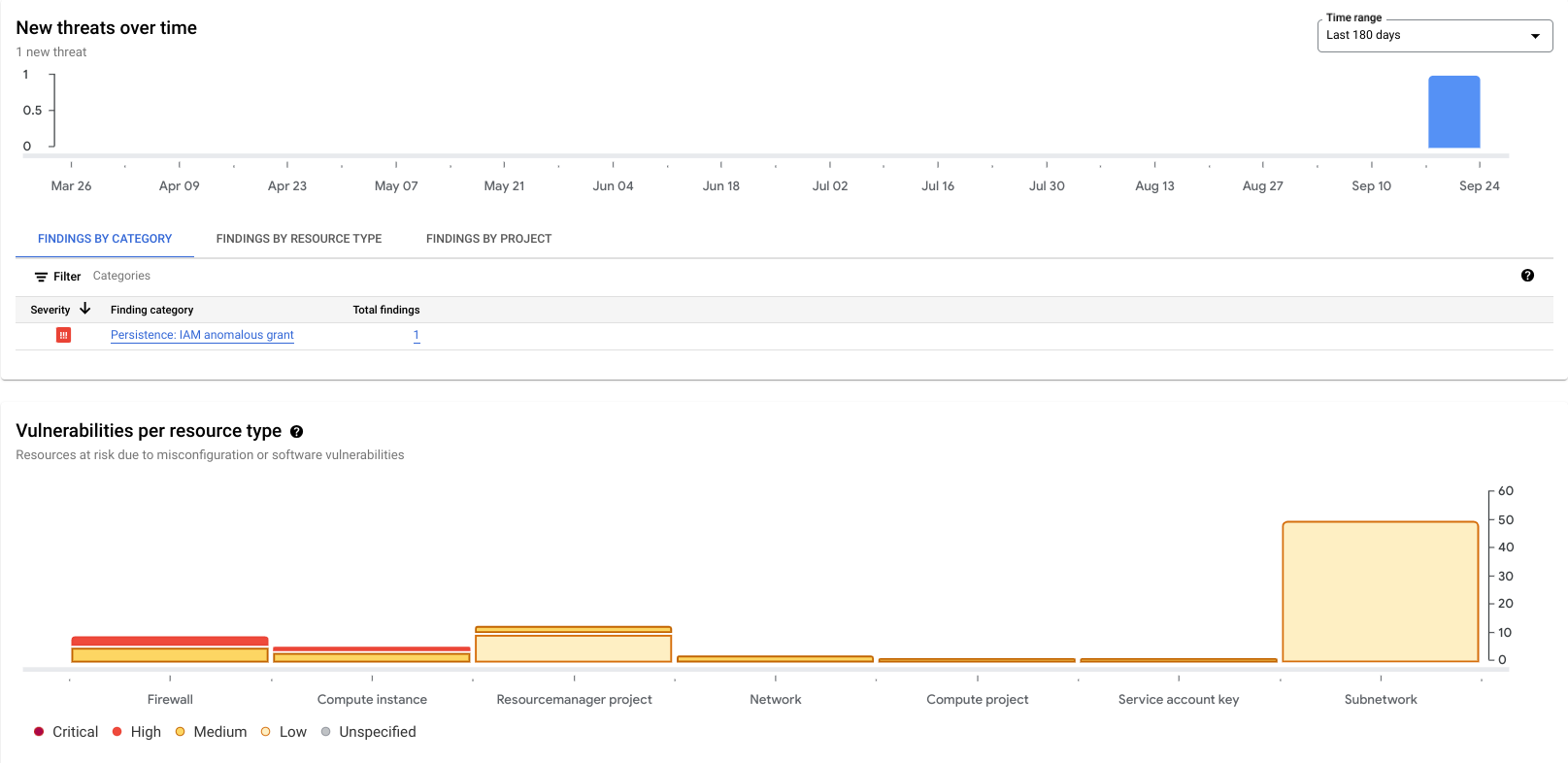

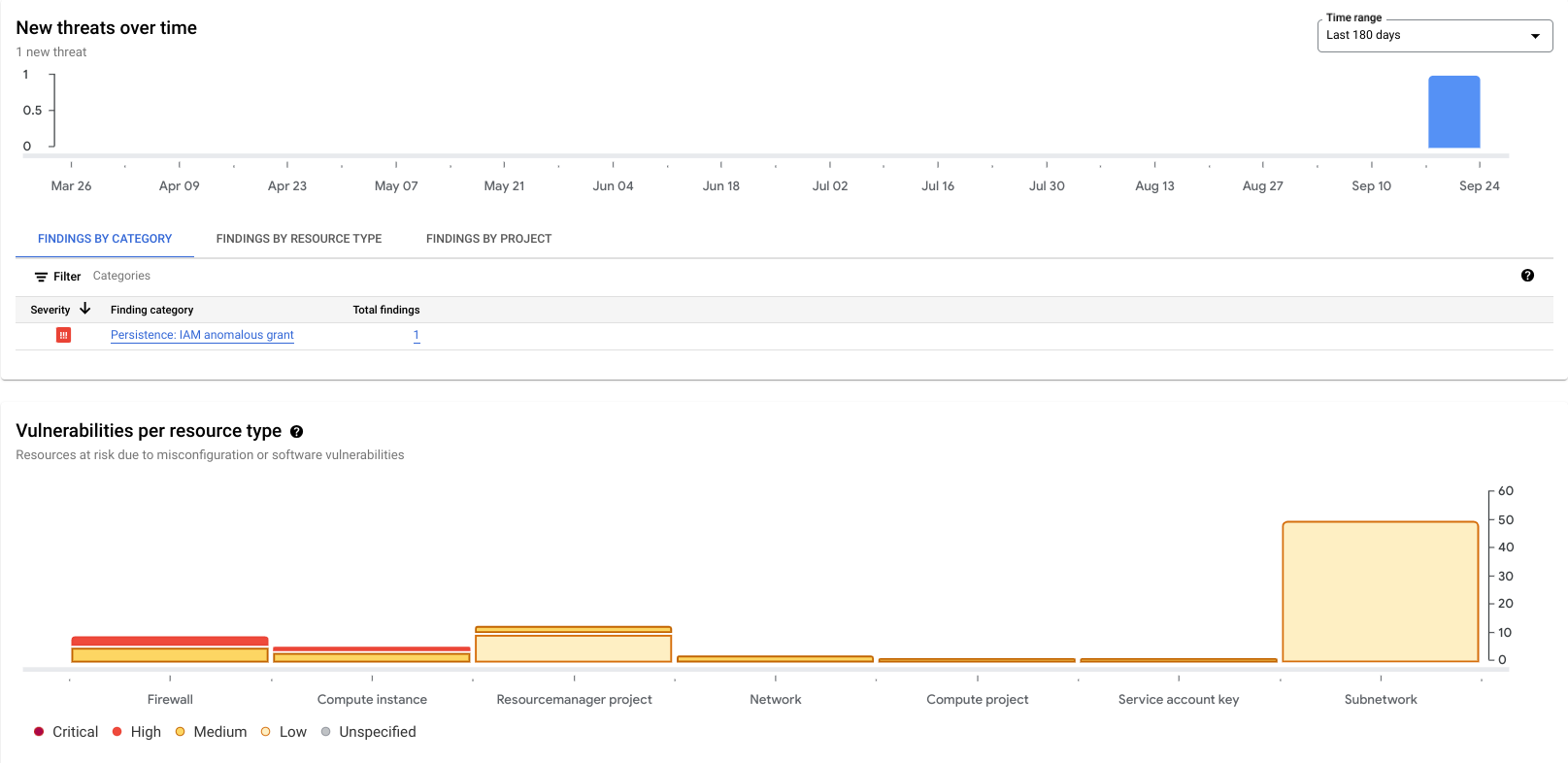

- No seletor de intervalo de tempo, selecione Últimos 180 dias. O resultado deverá ser como este:

Aviso: em todas as interfaces do SCC com que você interage neste laboratório com desafio, verifique se o período selecionado está sempre definido como 180 dias. Se não configurar isso corretamente, talvez não consiga identificar ou verificar nenhum dos requisitos de uma tarefa.

Aviso: em todas as interfaces do SCC com que você interage neste laboratório com desafio, verifique se o período selecionado está sempre definido como 180 dias. Se não configurar isso corretamente, talvez não consiga identificar ou verificar nenhum dos requisitos de uma tarefa.

Tarefa 2: criar regras de silenciamento para o Cymbal Bank

O Cymbal Bank não tem interesse em exibir descobertas em relação a determinados recursos no ambiente do Google Cloud.

- Para esta tarefa, crie três regras de silenciamento que abordem o seguinte:

| Nome |

Descoberta |

Descrição |

muting-flow-log-findings |

Registros de fluxo desativados |

Regra para silenciar registros de fluxo da VPC |

muting-audit-logging-findings |

Registro de auditoria desativado |

Regra para silenciar registros de auditoria |

muting-admin-sa-findings |

Conta de serviço do administrador |

Regra para silenciar descobertas de contas de serviço de administrador |

Aviso: verifique se o período selecionado está sempre definido como 180 dias. Se não configurar isso corretamente, talvez não consiga identificar ou verificar nenhum dos requisitos de uma tarefa.

Observação: você pode descobrir o que colocar na consulta de descoberta analisando os detalhes da descoberta no SCC.

Clique em Verificar meu progresso para conferir o objetivo.

Criar regras de silenciamento para o Cymbal Bank

Tarefa 3: analisar e corrigir as descobertas de alta vulnerabilidade do Cymbal Bank

O Cymbal Bank quer remover duas descobertas de alta gravidade no ambiente do Google Cloud. Sua tarefa é usar o SCC para identificar e seguir as etapas para corrigir as seguintes descobertas de alta gravidade para que elas não sejam mais vulneráveis:

- Porta SSH aberta

- Porta RDP aberta

Verifique se essas regras não estão voltadas para a Internet pública. Você pode usar o endereço IP 35.235.240.0/20 como substituto para os que estão voltados para a Internet pública.

Clique em Verificar meu progresso para conferir o objetivo.

Corrigir as descobertas de alta vulnerabilidade do Cymbal Bank

Tarefa 4: identificar vulnerabilidades de aplicativos com os recursos de verificação de segurança do SCC

Além de resolver as descobertas de infraestrutura, você também precisa identificar vulnerabilidades de aplicativos. Em muitos casos, as vulnerabilidades de aplicativos podem ser introduzidas sem que se perceba. Por isso, como engenheiro de segurança na nuvem, é preciso ter atenção especial a novos aplicativos da Web em execução no seu ambiente.

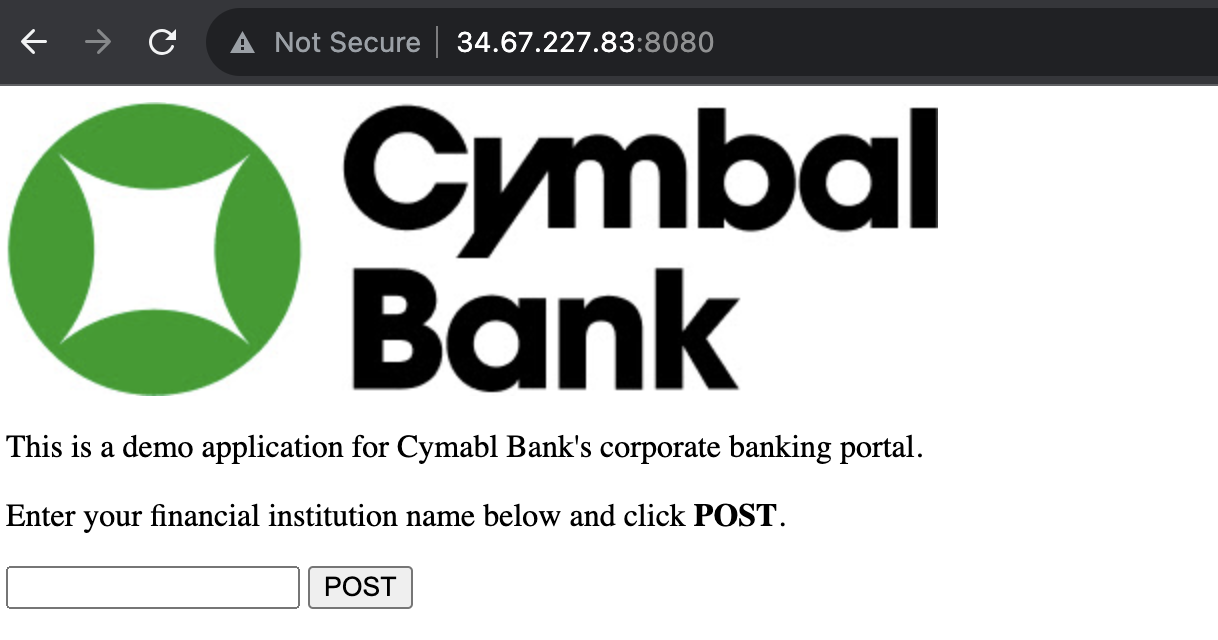

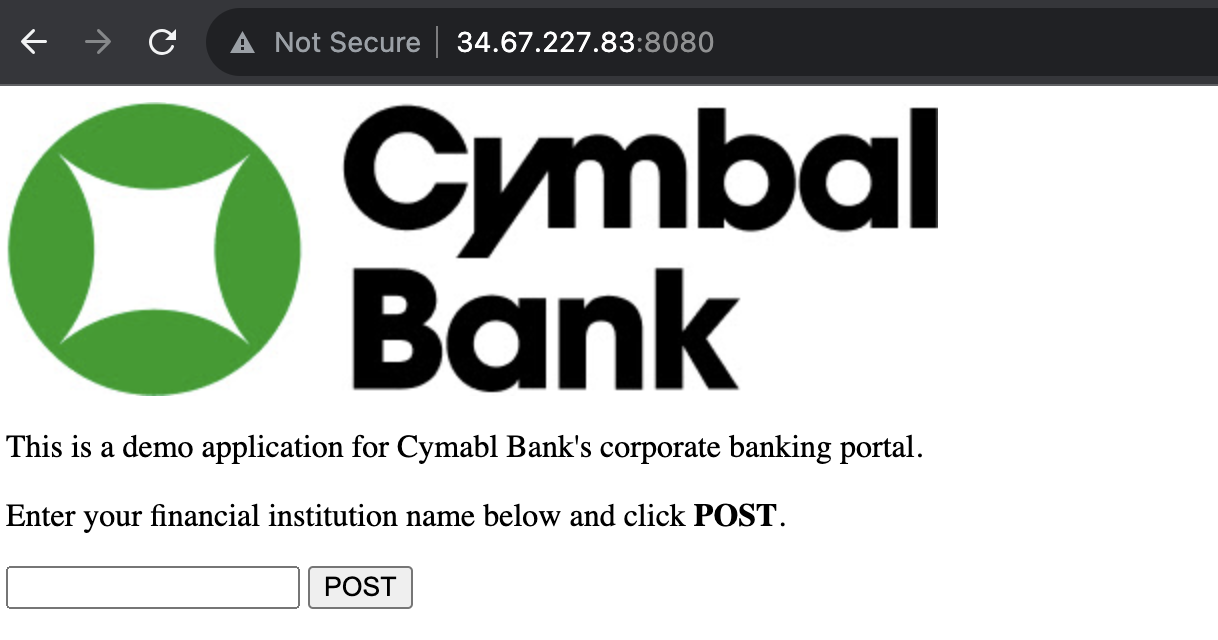

O Cymbal Bank quer testar o Web Security Scanner em um aplicativo de amostra implantado nesse ambiente para garantir que ele esteja funcionando corretamente. Quando você iniciou este laboratório, um script do Terraform implantou um exemplo de aplicativo da Web bancário em execução em uma instância do Google Compute Engine.

Para executar uma verificação do Web Security Scanner, o IP externo da instância de VM do Compute Engine precisa ser estático.

-

No menu de navegação, selecione Compute Engine > Instâncias de VM > cls-vm. Na página de detalhes, clique em Editar.

-

Na seção Interfaces de rede, expanda a rede padrão.

-

Clique no menu suspenso "Endereço IPv4 externo" e em Reservar endereço IP externo estático .

-

Dê o nome static-ip e clique em Reservar.

-

Clique em Salvar.

-

Encontre o endereço IP externo da instância.

-

Substitua YOUR_EXTERNAL_IP no campo de URL abaixo pelo endereço IP e abra o URL em uma nova guia do navegador:

http://<YOUR_EXTERNAL_IP>:8080

Com isso, vai aparecer o portal do banco corporativo Cymbal Bank com um formulário da Web.

Para esta tarefa, execute uma verificação do Web Security Scanner no URL do aplicativo (com a porta 8080).

Clique em Verificar meu progresso para conferir o objetivo.

Executar uma verificação de segurança na Web

Tarefa 5: exportar as descobertas do Cymbal Bank para o Google Cloud Storage

O Cymbal Bank quer manter informações sobre incidentes de segurança, vulnerabilidades e configurações incorretas por vários anos para fins de auditoria. Como engenheiro de segurança do Cloud, sua tarefa final é exportar todas as descobertas atuais para um bucket do Google Cloud Storage com as seguintes especificações:

-

Nome do bucket: scc-export-bucket-

-

Tipo de local: regional

-

Local:

A exportação deve ter as seguintes propriedades:

-

Nome do arquivo:

findings.jsonl

-

Formato: JSONL

-

Período: todo o período

Clique em Verificar meu progresso para conferir o objetivo.

Exportar as descobertas do Cymbal Bank para o Google Cloud Storage

Parabéns!

Ao concluir este laboratório com desafio, você mostrou que sabe criar regras de silenciamento, analisar e corrigir descobertas de alta vulnerabilidade, identificar vulnerabilidades de aplicativos com os recursos de verificação de segurança do SCC e exportar descobertas para um bucket do Google Cloud Storage.

Conquiste seu próximo selo de habilidade

Este laboratório autoguiado faz parte do selo de habilidade Redução de riscos de ameaças e vulnerabilidades com o Security Command Center. Ao concluir o curso, você ganha o selo acima como reconhecimento por sua conquista. Compartilhe o selo no seu currículo e nas redes sociais e use #GoogleCloudBadge para anunciar sua conquista.

Este selo de habilidade faz parte do programa de aprendizado Cloud Security Engineer do Google Cloud. Se você já obteve os outros selos deste programa, consulte o catálogo para ver mais opções para se inscrever.

Treinamento e certificação do Google Cloud

Esses treinamentos ajudam você a aproveitar as tecnologias do Google Cloud ao máximo. Nossas aulas incluem habilidades técnicas e práticas recomendadas para ajudar você a alcançar rapidamente o nível esperado e continuar sua jornada de aprendizado. Oferecemos treinamentos que vão do nível básico ao avançado, com opções de aulas virtuais, sob demanda e por meio de transmissões ao vivo para que você possa encaixá-las na correria do seu dia a dia. As certificações validam sua experiência e comprovam suas habilidades com as tecnologias do Google Cloud.

Manual atualizado em 9 de julho de 2024

Laboratório testado em 17 de julho de 2024

Copyright 2025 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.