始める前に

- ラボでは、Google Cloud プロジェクトとリソースを一定の時間利用します

- ラボには時間制限があり、一時停止機能はありません。ラボを終了した場合は、最初からやり直す必要があります。

- 画面左上の [ラボを開始] をクリックして開始します

Create mute rules for Cymbal Bank

/ 30

Fix Cymbal Bank's high vulnerability findings

/ 20

Run a Web Security Scan

/ 20

Export Cymbal Bank Findings to Google Cloud Storage

/ 30

チャレンジラボでは、シナリオと一連のタスクが提供されます。手順ガイドに沿って進める形式ではなく、コース内のラボで習得したスキルを駆使して、ご自身でタスクを完了していただきます。タスクが適切に完了したかどうかは、このページに表示される自動スコアリング システムで確認できます。

チャレンジラボは、Google Cloud の新しいコンセプトについて学習するためのものではありません。デフォルト値を変更する、エラー メッセージを読み調査を行ってミスを修正するなど、習得したスキルを応用する能力が求められます。

100% のスコアを達成するには、制限時間内に全タスクを完了する必要があります。

このラボは、「Security Command Center で脅威と脆弱性を緩和する」スキルバッジに登録している受講者を対象としています。準備が整ったらチャレンジを開始しましょう。

こちらの説明をお読みください。ラボには時間制限があり、一時停止することはできません。タイマーは、Google Cloud のリソースを利用できる時間を示しており、[ラボを開始] をクリックするとスタートします。

このハンズオンラボでは、シミュレーションやデモ環境ではなく実際のクラウド環境を使って、ラボのアクティビティを行います。そのため、ラボの受講中に Google Cloud にログインおよびアクセスするための、新しい一時的な認証情報が提供されます。

このラボを完了するためには、下記が必要です。

Cymbal Bank は、米国のリテールバンクで、全米 50 州に 2,000 以上の支店があります。堅牢な支払いプラットフォームを基盤とした包括的なデビットおよびクレジット サービスを提供しています。従来の金融サービス機関からの変革を目指し、デジタル トランスフォーメーションを推進しています。

Cymbal Bank は、1920 年に Troxler という名前で設立されました。Cymbal Group 独自の ATM への積極的な投資を行っていた Cymbal Group は、Troxler を 1975 年に買収しました。Cymbal Bank は、全米をリードする銀行に成長するにつれ、支店での対面サービスと 2014 年にリリースしたアプリを通じオンラインにおいても、カスタマー エクスペリエンスを近代化させることに注力しました。Cymbal Bank は全国で 42,000 人を雇用し、2019 年の収益は 240 億ドルでした。

このチャレンジでは、あなたはクラウド セキュリティ エンジニアとして、Security Command Center の機能を活用して Cymbal Bank の Google Cloud 環境を保護するよう求められています。これらのタスクは、これまでのラボで実行済みです。次は、高度な脅威検出と軽減戦略の実践、アクセス制御の最適化、業界の規制とベスト プラクティスへの準拠の確保を通じて、Security Command Center の習熟度を実証しましょう。

まず、Cymbal Bank の環境にベースライン構成をいくつか行い、Security Command Center で堅牢なセキュリティ管理を実装できるようにします。

Cymbal Bank は、Google Cloud 環境内の特定のリソースに対する検出結果を表面化することに関心がない。

| 名前 | 結果 | Description |

|---|---|---|

muting-flow-log-findings |

フローログが無効 | VPC フローログをミュートするルール |

muting-audit-logging-findings |

監査ロギングが無効 | 監査ログをミュートするルール |

muting-admin-sa-findings |

管理サービス アカウント | 管理者サービス アカウントの検出結果をミュートするルール |

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

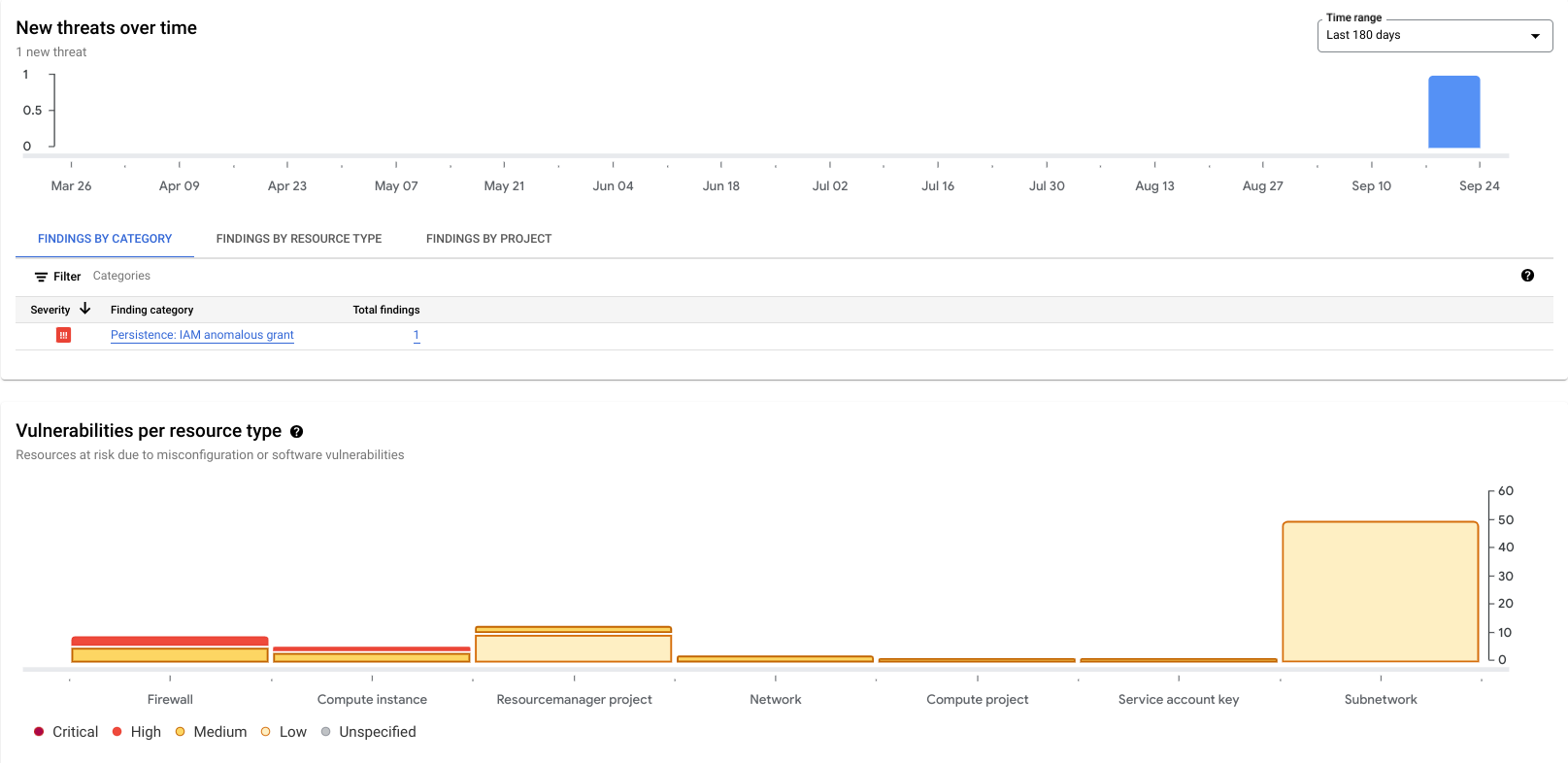

Cymbal Bank は、Google Cloud 環境で 2 件の重大度の高い検出結果を削除したいと考えています。SCC を使用して、次の重大度の高い検出結果を特定し、脆弱性がなくなるように、示された手順に沿って修正するよう指示されました。

これらのルールが公共のインターネットに接続していないことを確認します。パブリック インターネットに接続する IP アドレスの代わりに、IP アドレス 35.235.240.0/20 を使用できます。

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

インフラストラクチャに関する検出結果を解決するだけでなく、アプリケーションの脆弱性も特定する必要があります。多くの場合、アプリケーションの脆弱性は知らないうちに生じる可能性があるため、クラウド セキュリティ エンジニアとして、環境内で実行されている新しいウェブ アプリケーションには特に注意を払う必要があります。

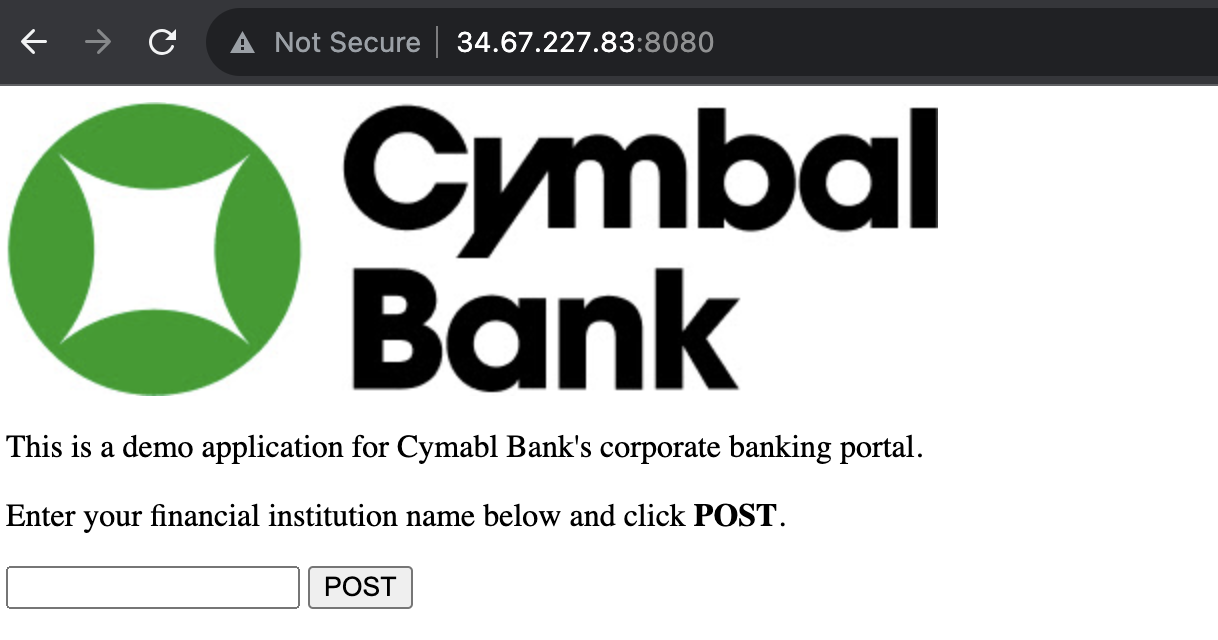

Cymbal Bank は、この環境にデプロイされたサンプル アプリケーションに対して Web Security Scanner のテスト運用を行い、正しく機能することを確認したいと考えています。このラボを開始したときに、Google Compute Engine インスタンスで実行されるサンプル バンキング ウェブ アプリケーションをデプロイする Terraform スクリプトが実行されました。

Web Security スキャンを実行するには、Compute Engine VM インスタンスの外部 IP が静的である必要があります。

ナビゲーション メニューで、[Compute Engine] > [VM インスタンス] > [cls-vm] を選択します。詳細ページで [編集] をクリックします。

[ネットワーク インターフェース] セクションで、デフォルトのネットワークを展開します。

[外部 IPv4 アドレス] プルダウンをクリックし、[静的外部 IP アドレスを予約] をクリックします。

名前を「static-ip」にして、[予約] をクリックします。

[保存] をクリックします。

インスタンスの外部 IP アドレスを検索します。

以下の URL フィールドの YOUR_EXTERNAL_IP をその IP アドレスに置き換え、新しいブラウザタブでその URL を開きます。

ウェブフォームを備えた Cymbal Bank の法人向けバンキング ポータルが表示されます。

このタスクでは、このアプリケーションの URL(ポート 8080 を含む)に対してウェブ セキュリティ スキャンを実行します。

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

Cymbal Bank は、監査の目的で、セキュリティ インシデント、脆弱性、構成ミスに関する情報を数年間保持したいと考えています。Cloud セキュリティ エンジニアとしての最後のタスクは、既存のすべての検出結果を次の仕様で Google Cloud Storage バケットにエクスポートすることです。

エクスポートには次のプロパティが必要です。

findings.jsonl

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

このチャレンジラボを完了することで、ミュートルールの作成、重大度の高い脆弱性検出結果の分析と修正、SCC のセキュリティ スキャン機能を使用したアプリケーションの脆弱性の特定、検出結果の Google Cloud Storage バケットへのエクスポートができることを証明しました。

このセルフペース ラボは、「Mitigate Threats and Vulnerabilities with Security Command Center」スキルバッジの一部です。このスキルバッジを完了すると成果が認められて、上のようなバッジが贈られます。獲得したバッジを履歴書やソーシャル プラットフォームに記載し、#GoogleCloudBadge を使用して成果を公表しましょう。

このスキルバッジは、Google Cloud のクラウド セキュリティ エンジニア向け学習プログラムの一部です。この学習プログラムの他のスキルバッジを獲得済みの場合は、他の登録可能なスキルバッジをカタログで検索してみてください。

Google Cloud トレーニングと認定資格を通して、Google Cloud 技術を最大限に活用できるようになります。必要な技術スキルとベスト プラクティスについて取り扱うクラスでは、学習を継続的に進めることができます。トレーニングは基礎レベルから上級レベルまであり、オンデマンド、ライブ、バーチャル参加など、多忙なスケジュールにも対応できるオプションが用意されています。認定資格を取得することで、Google Cloud テクノロジーに関するスキルと知識を証明できます。

マニュアルの最終更新日: 2024 年 7 月 9 日

ラボの最終テスト日: 2025 年 7 月 22 日

Copyright 2025 Google LLC. All rights reserved. Google および Google のロゴは Google LLC の商標です。その他すべての企業名および商品名はそれぞれ各社の商標または登録商標です。

このコンテンツは現在ご利用いただけません

利用可能になりましたら、メールでお知らせいたします

ありがとうございます。

利用可能になりましたら、メールでご連絡いたします

1 回に 1 つのラボ

既存のラボをすべて終了して、このラボを開始することを確認してください