GSP382

Présentation

Dans un atelier challenge, vous devez suivre un scénario et effectuer une série de tâches. Aucune instruction détaillée n'est fournie : vous devez utiliser les compétences acquises au cours des ateliers du cours correspondant pour déterminer comment procéder par vous-même. Vous saurez si vous avez exécuté correctement les différentes tâches grâce au score calculé automatiquement (affiché sur cette page).

Lorsque vous participez à un atelier challenge, vous n'étudiez pas de nouveaux concepts Google Cloud. Vous allez approfondir les compétences précédemment acquises. Par exemple, vous devrez modifier les valeurs par défaut ou encore examiner des messages d'erreur pour corriger vous-même les problèmes.

Pour atteindre le score de 100 %, vous devez mener à bien l'ensemble des tâches dans le délai imparti.

Cet atelier est recommandé aux participants inscrits au cours Atténuer les menaces et les failles avec Security Command Center et qui souhaitent obtenir le badge de compétence associé. Êtes-vous prêt pour le challenge ?

Compétences évaluées

- Créer des règles Ignorer pour Cymbal Bank

- Analyser et corriger les failles à haut risque identifiées de Cymbal Bank

- Identifier les failles dans les applications avec les fonctionnalités d'analyse de sécurité de SCC

- Exporter les résultats de Cymbal Bank vers un bucket Google Cloud Storage

Préparation

Avant de cliquer sur le bouton "Démarrer l'atelier"

Lisez ces instructions. Les ateliers sont minutés, et vous ne pouvez pas les mettre en pause. Le minuteur, qui démarre lorsque vous cliquez sur Démarrer l'atelier, indique combien de temps les ressources Google Cloud resteront accessibles.

Cet atelier pratique vous permet de suivre les activités dans un véritable environnement cloud, et non dans un environnement de simulation ou de démonstration. Des identifiants temporaires vous sont fournis pour vous permettre de vous connecter à Google Cloud le temps de l'atelier.

Pour réaliser cet atelier :

- Vous devez avoir accès à un navigateur Internet standard (nous vous recommandons d'utiliser Chrome).

Remarque : Ouvrez une fenêtre de navigateur en mode incognito (recommandé) ou de navigation privée pour effectuer cet atelier. Vous éviterez ainsi les conflits entre votre compte personnel et le compte temporaire de participant, qui pourraient entraîner des frais supplémentaires facturés sur votre compte personnel.

- Vous disposez d'un temps limité. N'oubliez pas qu'une fois l'atelier commencé, vous ne pouvez pas le mettre en pause.

Remarque : Utilisez uniquement le compte de participant pour cet atelier. Si vous utilisez un autre compte Google Cloud, des frais peuvent être facturés à ce compte.

Scénario du challenge

Cymbal Bank est une banque de détail américaine comptant plus de 2 000 agences partout aux États-Unis. Elle propose des services de débit et de crédit adossés à une plateforme de paiement robuste. Cymbal Bank est une banque ancienne qui a désormais entamé sa transformation numérique.

Cymbal Bank a été créée initialement en 1920 sous le nom de Troxler. Après avoir investi massivement dans ses distributeurs automatiques propriétaires, Cymbal Group a acquis l'entreprise en 1975. Devenu l'un des leaders du secteur à l'échelle nationale, l'établissement mise à présent sur la modernisation de l'expérience client : une stratégie déployée tant au sein de ses agences qu'à travers ses services numériques, via une application lancée en 2014. Cymbal Bank emploie 42 000 personnes aux États-Unis et a enregistré un chiffre d'affaires de 24 milliards de dollars en 2019.

Dans ce challenge, vous êtes ingénieur en sécurité cloud et vous devez sécuriser l'environnement Google Cloud de Cymbal Bank en exploitant les fonctionnalités de Security Command Center. Vous avez effectué ces tâches dans les ateliers précédents. À présent, c'est à votre tour de démontrer votre maîtrise de Security Command Center en implémentant des stratégies avancées de détection et d'atténuation des menaces, en optimisant les contrôles des accès et en assurant la conformité avec les réglementations et les bonnes pratiques du secteur.

Tâche 1 : Configurer l'environnement

Commencez par effectuer quelques configurations de base dans l'environnement de Cymbal Bank afin de pouvoir implémenter des contrôles de sécurité performants avec Security Command Center.

- Ouvrez le menu de navigation et sélectionnez Sécurité > Security Command Center > Résultats.

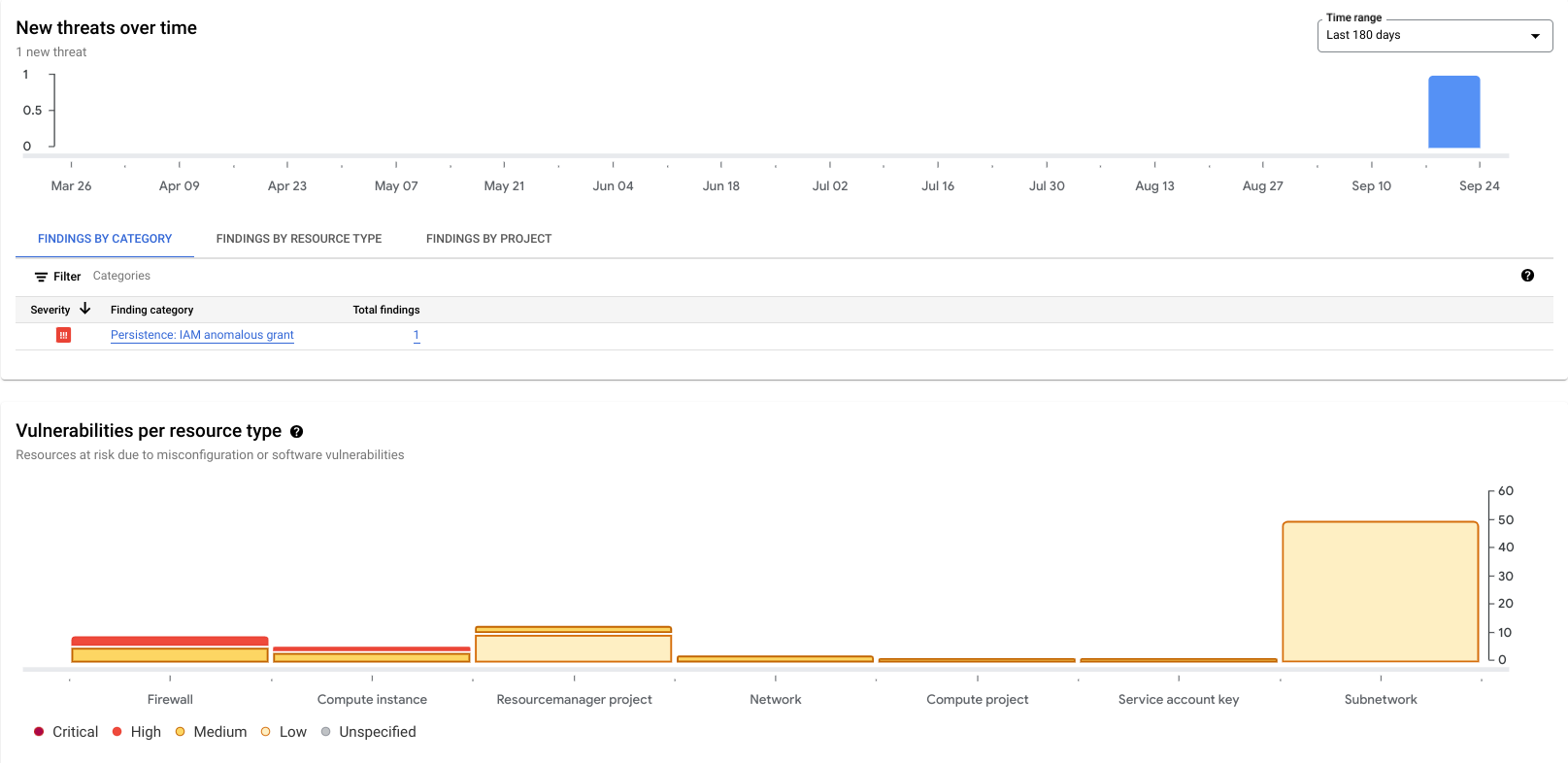

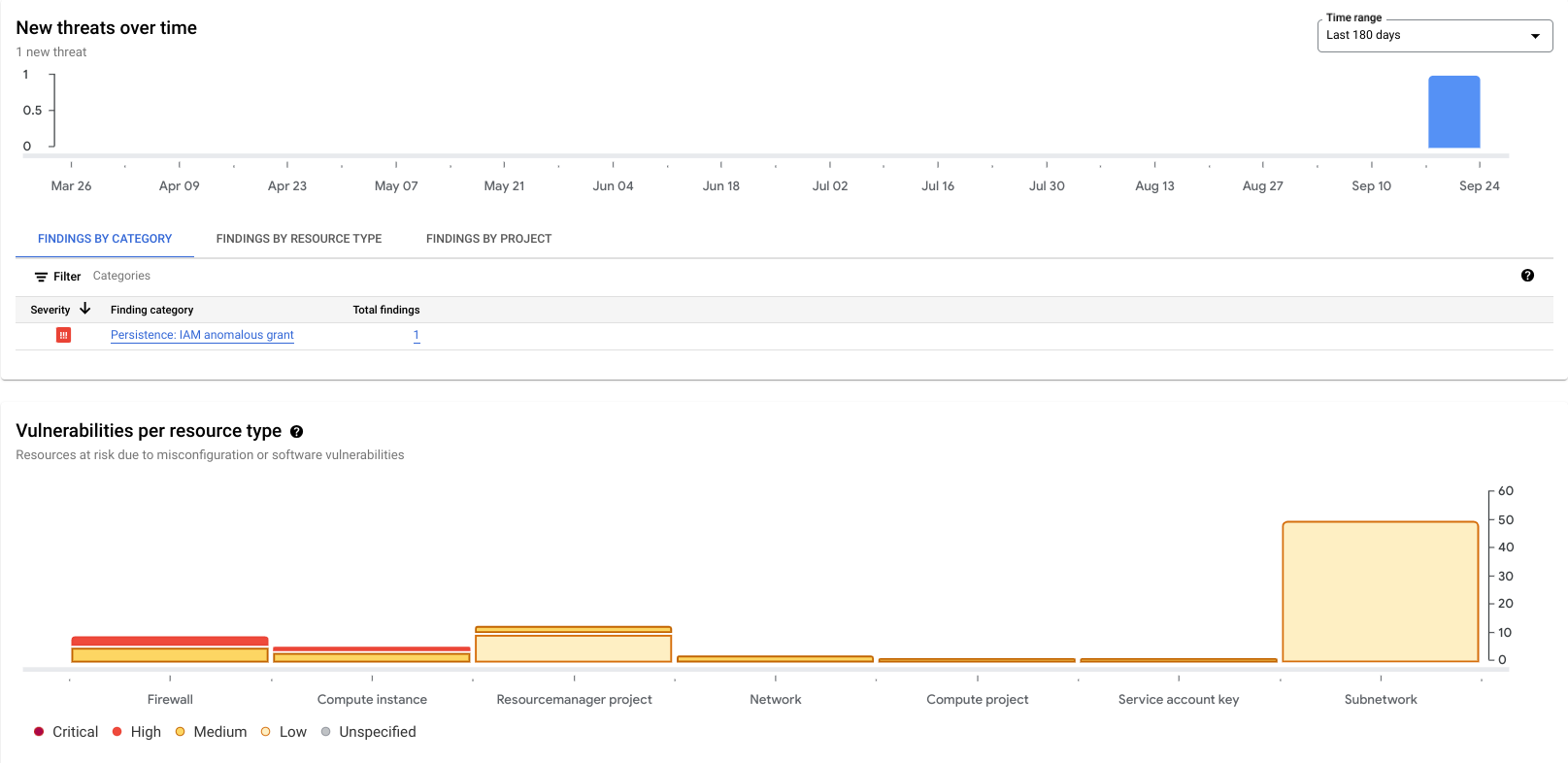

- Dans le sélecteur de période, sélectionnez 180 derniers jours. Vous devriez obtenir un résultat semblable à celui-ci :

Avertissement : Pour toutes les interfaces SCC avec lesquelles vous interagissez dans cet atelier, assurez-vous que la période sélectionnée est toujours de 180 jours. Si vous ne la configurez pas correctement, vous risquez de ne pas pouvoir identifier ni vérifier les exigences d'une tâche.

Avertissement : Pour toutes les interfaces SCC avec lesquelles vous interagissez dans cet atelier, assurez-vous que la période sélectionnée est toujours de 180 jours. Si vous ne la configurez pas correctement, vous risquez de ne pas pouvoir identifier ni vérifier les exigences d'une tâche.

Tâche 2 : Créer des règles Ignorer pour Cymbal Bank

Cymbal Bank ne souhaite pas que des résultats soient générés pour certaines ressources de son environnement Google Cloud.

- Pour cette tâche, créez trois règles Ignorer qui répondent aux critères suivants :

| Nom |

Résultat |

Description |

muting-flow-log-findings |

Journaux de flux désactivés |

Règle pour ignorer les journaux de flux VPC |

muting-audit-logging-findings |

Journaux d'audit désactivés |

Règle pour ignorer les journaux d'audit |

muting-admin-sa-findings |

Compte de service administrateur |

Règle pour ignorer les résultats concernant le compte de service administrateur |

Avertissement : Assurez-vous que la période sélectionnée est toujours de 180 jours. Si vous ne la configurez pas correctement, vous risquez de ne pas pouvoir identifier ni vérifier les exigences d'une tâche.

Remarque : Vous pouvez déterminer ce que vous devez placer dans votre requête de résultat en explorant les détails du résultat dans SCC.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Créer des règles Ignorer pour Cymbal Bank

Tâche 3 : Analyser et corriger les failles à haut risque identifiées de Cymbal Bank

Cymbal Bank souhaite supprimer deux résultats de gravité élevée dans son environnement Google Cloud. Vous devez utiliser SCC pour identifier les résultats de gravité élevée suivants et suivre les étapes indiquées pour les corriger afin qu'ils ne soient plus vulnérables :

- Port SSH ouvert

- Port RDP ouvert

Assurez-vous que ces règles ne sont pas exposées à l'Internet public. Vous pouvez utiliser l'adresse IP 35.235.240.0/20 à la place de celles qui sont exposées à Internet.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Corriger les résultats de failles de gravité élevée de Cymbal Bank

Tâche 4 : Identifier les failles dans les applications avec les fonctionnalités d'analyse de sécurité de SCC

En plus de résoudre les problèmes d'infrastructure, vous devez identifier les failles de sécurité des applications. Dans de nombreux cas, les failles d'application peuvent être introduites à l'insu des utilisateurs. En tant qu'ingénieur en sécurité cloud, vous devez donc être particulièrement vigilant vis-à-vis des nouvelles applications Web exécutées dans votre environnement.

Cymbal Bank souhaite tester Web Security Scanner sur un exemple d'application déployé dans cet environnement pour s'assurer qu'il fonctionne correctement. Au début de cet atelier, un script Terraform a déployé un exemple d'application Web bancaire s'exécutant sur une instance Google Compute Engine.

Pour que vous puissiez exécuter une analyse Web Security Scanner, l'adresse IP externe de l'instance de VM Compute Engine doit être statique.

-

Dans le menu de navigation, sélectionnez Compute Engine > Instances de VM > cls-vm. Sur la page des détails, cliquez sur Modifier.

-

Dans la section Interface réseau, développez le réseau par défaut.

-

Cliquez sur le menu déroulant "Adresse IPv4 externe" et sélectionnez Réserver une adresse IP statique externe.

-

Nommez-la static-ip et cliquez sur Réserver.

-

Cliquez sur Enregistrer.

-

Recherchez l'adresse IP externe de l'instance.

-

Dans l'URL ci-dessous, remplacez VOTRE_IP_EXTERNE par cette adresse IP, puis ouvrez l'URL dans un nouvel onglet du navigateur :

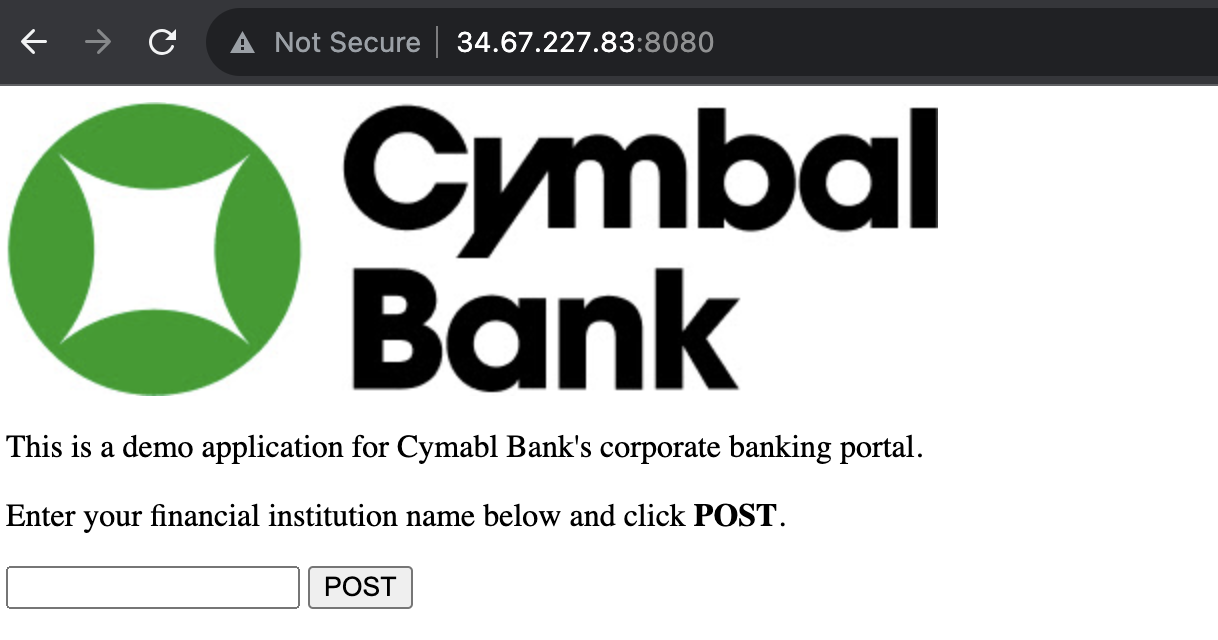

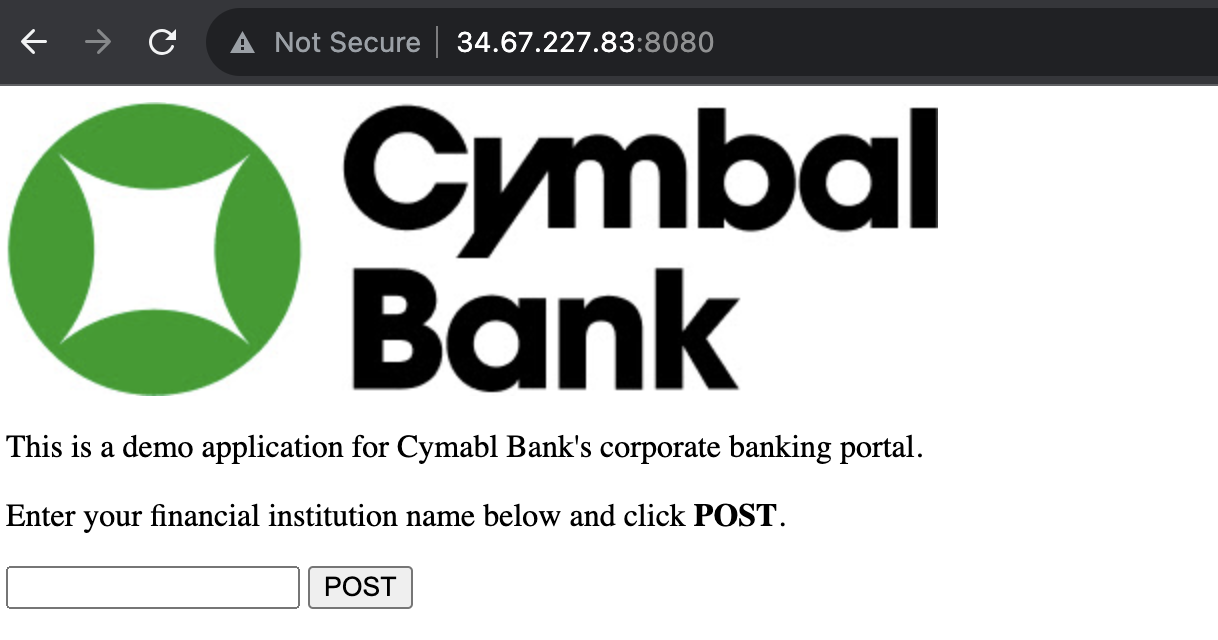

http://<VOTRE_IP_EXTERNE>:8080

Un portail de services bancaires Cymbal Bank dédié aux professionnels et comportant un formulaire Web doit s'afficher.

Pour cette tâche, exécutez une analyse Web Security Scanner sur l'URL de cette application (avec le port 8080).

Cliquez sur Vérifier ma progression pour valider l'objectif.

Effectuer une analyse Web Security Scanner

Tâche 5 : Exporter les résultats de Cymbal Bank vers Google Cloud Storage

Cymbal Bank souhaite conserver les informations sur les incidents de sécurité, les failles et les erreurs de configuration pendant plusieurs années à des fins d'audit. En tant qu'ingénieur en sécurité cloud, votre dernière tâche consiste à exporter tous les résultats existants vers un bucket Google Cloud Storage en respectant les spécifications suivantes :

-

Nom du bucket : scc-export-bucket-

-

Type d'emplacement : régional

-

Emplacement :

L'exportation doit présenter les propriétés suivantes :

-

Nom du fichier :

findings.jsonl

-

Format : JSONL

-

Période : depuis le début

Cliquez sur Vérifier ma progression pour valider l'objectif.

Exporter les résultats de Cymbal Bank vers Google Cloud Storage

Félicitations !

En réussissant cet atelier challenge, vous avez prouvé que vous savez créer des règles Ignorer, analyser les résultats de failles de sécurité élevées et les corriger, identifier les failles d'application à l'aide des fonctionnalités d'analyse de sécurité de SCC et exporter les résultats vers un bucket Google Cloud Storage.

Gagnez un badge de compétence

Cet atelier d'auto-formation est associé au badge de compétence du cours Atténuer les menaces et les failles avec Security Command Center. Si vous terminez cette formation, vous obtiendrez le badge de compétence ci-dessus attestant de votre réussite. Ajoutez votre badge à votre CV et partagez-le sur les réseaux sociaux en utilisant le hashtag #GoogleCloudBadge.

Ce badge de compétence est associé au parcours de formation Cloud Security Engineer de Google Cloud. Si vous avez déjà obtenu tous les badges de compétence de ce parcours de formation, explorez le catalogue pour vous inscrire à de nouveaux cours et obtenir d'autres badges.

Formations et certifications Google Cloud

Les formations et certifications Google Cloud vous aident à tirer pleinement parti des technologies Google Cloud. Nos cours portent sur les compétences techniques et les bonnes pratiques à suivre pour être rapidement opérationnel et poursuivre votre apprentissage. Nous proposons des formations pour tous les niveaux, à la demande, en salle et à distance, pour nous adapter aux emplois du temps de chacun. Les certifications vous permettent de valider et de démontrer vos compétences et votre expérience en matière de technologies Google Cloud.

Dernière mise à jour du manuel : 9 juillet 2024

Dernier test de l'atelier : 9 juillet 2024

Copyright 2025 Google LLC. Tous droits réservés. Google et le logo Google sont des marques de Google LLC. Tous les autres noms d'entreprises et de produits peuvent être des marques des entreprises auxquelles ils sont associés.