检查点

Create a Mute Rule

/ 25

Create a Network

/ 25

Update the Firewall Rules

/ 50

開始使用 Security Command Center

GSP1124

總覽

Security Command Center (SCC) 是安全監控平台,可協助使用者:

- 發現 Google Cloud 資源安全性相關的設定錯誤。

- 回報 Google Cloud 環境中現有的威脅。

- 修正 Google Cloud 各項資產的安全漏洞。

在本研究室中,您會探索 Security Command Center 的介面、設定及安全漏洞發現項目,開始練習使用這項服務。

學習內容

本研究室的內容包括:

- 探索 SCC 介面元素。

- 在專案層級設定 SCC。

- 分析並修正 SCC 安全漏洞發現項目。

先備知識

開始本研究室之前,建議先熟悉下列項目:

- 雲端運算概念的基本知識。

- Google Cloud 控制台。

- 發現項目的嚴重性分類 (非必要)。

設定和需求

點選「Start Lab」按鈕前的須知事項

請詳閱以下操作說明。研究室活動會計時,而且中途無法暫停。點選「Start Lab」 後就會開始計時,讓您瞭解有多少時間可以使用 Google Cloud 資源。

您將在真正的雲端環境中完成實作研究室活動,而不是在模擬或示範環境。為達此目的,我們會提供新的暫時憑證,讓您用來在研究室活動期間登入及存取 Google Cloud。

如要完成這個研究室活動,請先確認:

- 您可以使用標準的網際網路瀏覽器 (Chrome 瀏覽器為佳)。

- 是時候完成研究室活動了!別忘了,活動一開始將無法暫停。

如何開始研究室及登入 Google Cloud 控制台

-

按一下「Start Lab」(開始研究室) 按鈕。如果研究室會產生費用,畫面中會出現選擇付款方式的彈出式視窗。左側的「Lab Details」(研究室詳細資料) 面板會顯示下列項目:

- 「Open Google Console」(開啟 Google 控制台) 按鈕

- 剩餘時間

- 必須在這個研究室中使用的暫時憑證

- 完成這個研究室所需的其他資訊 (如有)

-

按一下「Open Google Console」(開啟 Google 控制台)。接著,研究室會啟動相關資源並開啟另一個分頁,當中會顯示「Sign in」(登入) 頁面。

提示:您可以在不同的視窗中並排開啟分頁。

注意事項:如果頁面中顯示了「Choose an account」(選擇帳戶) 對話方塊,請按一下「Use Another Account」(使用其他帳戶)。 -

如有必要,請複製「Lab Details」(研究室詳細資料) 面板中的使用者名稱,然後貼到「Sign in」(登入) 對話方塊。按一下「Next」(下一步)。

-

複製「Lab Details」(研究室詳細資料) 面板中的密碼,然後貼到「Welcome」(歡迎使用) 對話方塊。按一下「Next」(下一步)。

重要注意事項:請務必使用左側面板中的憑證,而非 Google Cloud 技能重點加強的憑證。 注意事項:如果使用自己的 Google Cloud 帳戶來進行這個研究室,可能會產生額外費用。 -

按過後續的所有頁面:

- 接受條款及細則。

- 由於這是臨時帳戶,請勿新增救援選項或雙重驗證機制。

- 請勿申請免費試用。

Cloud 控制台稍後會在這個分頁中開啟。

啟動 Cloud Shell

Cloud Shell 是搭載多項開發工具的虛擬機器,提供永久的 5 GB 主目錄,而且在 Google Cloud 中運作。Cloud Shell 提供指令列存取權,方便您使用 Google Cloud 資源。

- 點按 Google Cloud 控制台上方的「啟用 Cloud Shell」圖示

。

連線完成即代表已通過驗證,且專案已設為您的 PROJECT_ID。輸出內容中有一行宣告本工作階段 PROJECT_ID 的文字:

gcloud 是 Google Cloud 的指令列工具,已預先安裝於 Cloud Shell,並支援 Tab 鍵自動完成功能。

- (選用) 您可以執行下列指令來列出使用中的帳戶:

-

點按「授權」。

-

輸出畫面應如下所示:

輸出內容:

- (選用) 您可以使用下列指令來列出專案 ID:

輸出內容:

輸出內容範例:

gcloud 的完整說明,請前往 Google Cloud 並參閱「gcloud CLI overview guide」(gcloud CLI 總覽指南)。

情境

Cymbal Bank 是美國的零售銀行,在全美 50 州共有超過 2,000 家分行。該銀行提供全方位的金融卡與信用卡服務,且服務建構於完善的付款平台上。Cymbal Bank 正在對舊式的金融服務機構進行數位轉型。

Cymbal Bank 於 1920 年以 Troxler 之名成立。Cymbal Group 持續投注大量資源打造專屬 ATM,隨後於 1975 年收購 Troxler 公司。隨著該銀行躍身為全國業界龍頭,他們將策略重點放在翻新各分行的現場客戶體驗,以及 2014 年推出的應用程式數位體驗。Cymbal Bank 從全國各地聘請 42,000 名員工,2019 年回報的收益為 $240 億美元。

Cymbal Bank 有意整合集中式安全監控平台,以監控公司銀行應用程式及各項 Google Cloud 資源中的威脅,並修復安全漏洞。身為雲端資安工程師,您的工作是瞭解 Security Command Center 的各種先進功能,並向技術長說明該服務的優點。

工作 1:探索 SCC 介面元素

在這項工作中,您將瀏覽 Security Command Center (SCC) 介面並瞭解該服務的主要功能。

- 開啟「導覽選單」,依序選取「安全性」>「Security Command Center」>「風險總覽」。

- 向下捲動並查看「過去一段時間出現的新威脅」和「安全漏洞 (按照資源類型區分)」資訊面板。

- 「威脅」分頁會顯示通知,讓使用者知道 Google Cloud 環境中的可疑活動,例如服務帳戶調查自己的權限。

- 「安全漏洞」分頁會提供資源設定錯誤或安全漏洞相關資訊,例如公開的 TCP 通訊埠,或是有舊版資料庫在虛擬機器上運作。

SCC 使用「威脅」與「安全漏洞」這兩種不同的發現項目類別,分類並回報環境中的安全問題。如要進一步瞭解發現項目類別,請參閱這份說明文件。

「發現項目」是 SCC 產生的記錄,在 Security Command Center 資訊主頁提供安全漏洞或威脅的詳細資料。

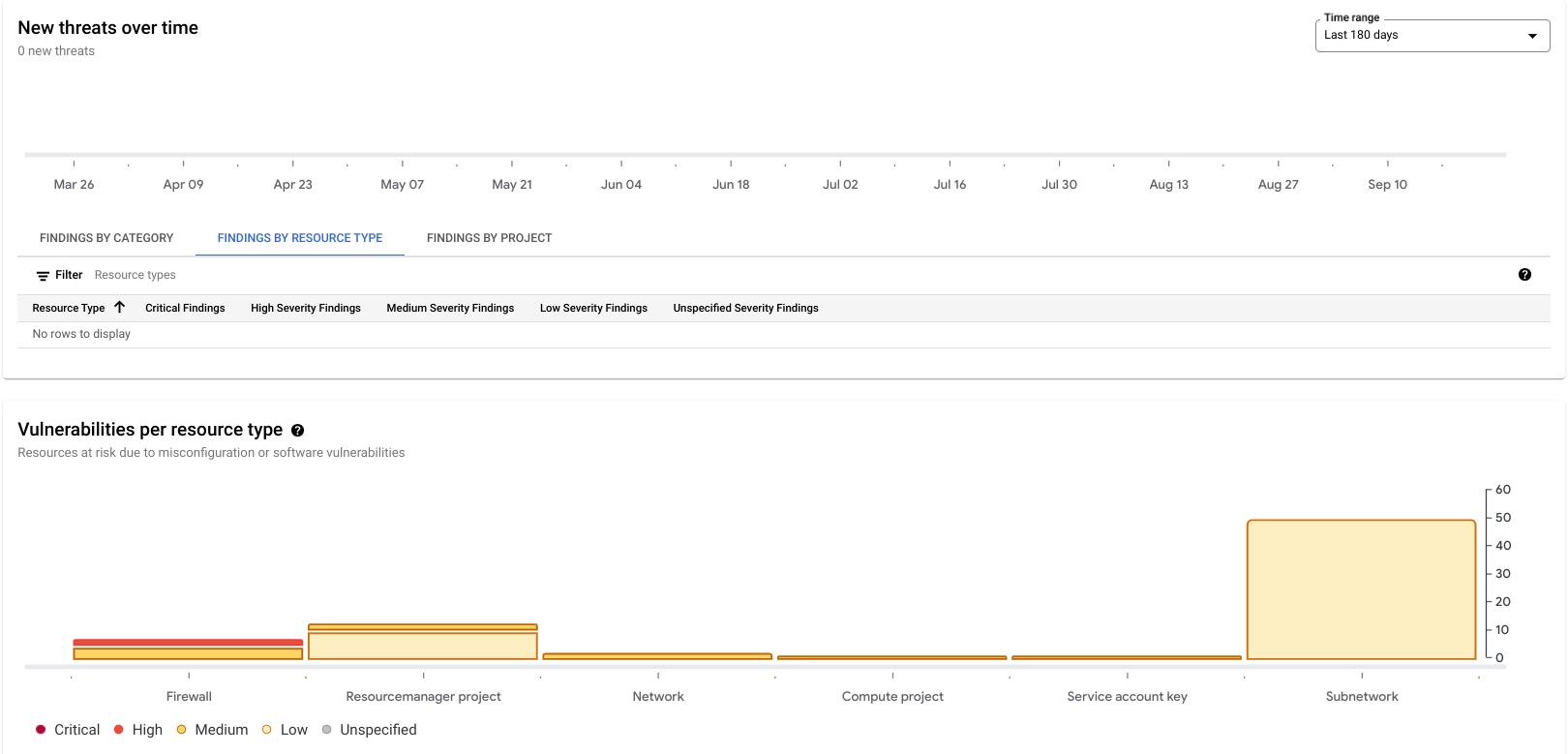

- 在「過去一段時間出現的新威脅」資訊卡中,選取「按照資源類型分組的發現項目」分頁標籤。

這張資訊卡會顯示專案中現有的威脅,時間範圍由此資訊面板右側的「時間範圍」下拉式選單指定。

根據預設,時間範圍下拉式選單會顯示過去 7 天內的所有威脅,但您可以查看過去 180 天內的所有威脅。

-

向下捲動至「安全漏洞 (按照資源類型區分)」資訊卡。

-

從時間範圍選取器中選取「過去 180 天內」。您會看見類似下方的輸出內容:

您會看見圖表列出 76 個未解決的安全漏洞。

會有這些發現項目,多數是因為使用預設虛擬私有雲網路,設計上並未融入安全考量。舉例來說,這個網路包含的防火牆規則允許從任何 IP 位址透過 SSH 和 RDP 存取內容。

-

捲動至下方的「未解決的安全漏洞」資訊卡。

-

選取「按照類別區分的發現項目」分類標籤。

畫面會顯示環境中的安全漏洞,並按照不同類別及「嚴重性」區分,這個發現項目屬性有助於預估問題對 Google Cloud 環境帶來的風險。

嚴重性等級無法變更,每種發現項目的嚴重性等級均由 SCC 預先決定。以下列出不同類型的嚴重性和常見示例:

- 重大:例如反向殼層工作階段從 GKE Pod 內部發出。

- 高:例如 SSH 通訊埠對整個網際網路公開 (0.0.0.0/0)。

- 中:例如使用者或服務帳戶獲派原始 IAM 角色 (擁有者/編輯者/檢視者)。

- 低:例如系統未收集虛擬私有雲流程記錄檔。

- 不明:可能會出現在 SCC 中,但不常見。

請注意,上方僅列出不同嚴重性的發現項目示例,如要瞭解詳細設定標準,請前往發現項目嚴重性分類頁面。

- 接著選取「按照資源類型分組的發現項目」分頁標籤,畫面會顯示按照不同 Google Cloud 可用資源類型區分的安全漏洞。

- 最後選取「按照專案區分的發現項目」分頁標籤。如果是在資料夾或機構根節點層級使用 SCC,這個分頁會提供更多資訊。

- 在 Security Command Center 標題下方的左側選單中,開啟下列分頁標籤並閱讀下方說明:

-

「威脅」:讓您快速瞭解在 SCC 中歸類為威脅的發現項目,示例包括:

-

「安全漏洞」:讓您快速掌握目前範圍內 (例如專案、資料夾或機構中) 可能存在的所有軟體設定錯誤或瑕疵,更精確掌控安全漏洞,細查每個項目。以下是幾個安全漏洞示例:

-

「法規遵循」:顯示專案是否符合 CIS、PCI DSS、NIST 800-53 等最重要的法規遵循標準。

-

「發現項目」:可讓您探索 SCC 資料庫中可用的所有發現項目。我們會在工作 3 中查看發現項目並瞭解處理方式。

-

「來源」:這個軟體模組會讀取記錄檔並檢查目前執行中的程序,藉此分析 Google Cloud 資源設定並監控當下活動。「來源」可說是 SCC 實際的「偵測工具」,會分析資源設定並將資訊發布至 SCC。

- 點選瀏覽器中的返回按鈕。

工作 2:在專案層級設定 SCC

在這項工作中,您將瞭解如何在專案層級設定 SCC。

-

點選總覽頁面右上角的「設定」。

-

確認位於「服務」分頁。

這個分頁可讓您設定 SCC 整合服務的參數,這些服務也稱為資源 (也就是前一項工作探討的「SCC 的核心」)。本研究室中,「服務」與「資源」這兩個字詞可互換。

服務會偵測威脅與安全漏洞,並提供資訊給 SCC。大部分的服務僅適用於 SCC 進階方案,也就是本研究室使用的版本。

以下是您可以設定的內建服務:

- 安全狀態分析 (SHA):這項服務會尋找及回報資源設定錯誤 (已停用記錄檔、額外 IAM 權限、公開的服務)。這項服務已在專案中啟用,且已偵測到 76 個安全漏洞。

- Web Security Scanner (WSS):掃描透過外部 IP 位址公開的網頁應用程式,並檢查是否有 OWASP Top 10 安全漏洞。您會在後續研究室中使用這項工具。

- Container Threat Detection (CTD):能夠偵測 Container Optimized OS (後續研究室會說明) 中最常見的容器執行階段攻擊。

- Event Threat Detection (ETD):以記錄檔為基礎的分析服務,會持續監控 Google Cloud 與 Google Workspace 記錄檔來掃描潛在威脅。

- 虛擬機器威脅偵測:在管理程序層級分析 VM 執行個體的記憶體,並偵測 VM 記憶體中的可疑活動。示例包括未預期的核心模組,或是運作中的加密貨幣挖礦軟體。

- Rapid Vulnerability Detection (RVD):無須設定的網路與網頁應用程式掃描工具,可主動掃描公開端點,偵測極有可能遭人利用的安全漏洞。

-

點選「安全狀態分析」的「管理設定」連結。

-

點選「模組」分頁標籤。

「模組」為預先定義或自訂的偵測邏輯單元。如您所見,SCC 提供多種不同的模組,可協助您偵測不同的資源設定錯誤。SCC 可讓您輕鬆啟用和停用各種模組,以支援貴機構的安全防護機制和想監控的資源。

-

在篩選器中輸入 VPC_FLOW_LOGS_SETTINGS_NOT_RECOMMENDED。

-

從「狀態」下拉式選單中選取「啟用」。

安全狀態分析就會檢查虛擬私有雲子網路的 enableFlowLogs 屬性是否遺失或設為 false。

熟悉 Security Command Center 的各種服務及設定方式後,接著來透過 SCC 找出並修正安全漏洞。

工作 3:分析並修正 SCC 安全漏洞發現項目

在這項工作中,您將瞭解如何管理並減少安全漏洞發現項目。

- 開啟「導覽選單」,依序選取「安全性」>「Security Command Center」>「風險總覽」。

- 選取左側選單中的「發現項目」分頁標籤。

- 將右上角的時間範圍選取器設為「不限時間」。

- 畫面左上角的「查詢預覽」視窗有篩選器可排序所有發現項目。

根據預設,「發現項目」分頁中已取消忽略的發現項目,狀態會顯示為「有效」。

每個發現項目的「狀態」和「忽略」屬性,在 SCC 使用的許多篩選器中均代表發現項目的瀏覽權限。

- 資訊安全分析師可對發現項目設定忽略值,如果分析師不想在 SCC 介面中看見不相關的發現項目,系統也可自動設定這個值。

- 狀態屬性會指出某個發現項目是否需要留意且尚未解決,或是否已修正,或以其他方式解決且已停用。

建議使用「忽略」屬性管理發現項目生命週期並隱藏發現項目。「狀態」屬性變更作業通常由軟體來源處理。

- 在「快速篩選器」資料卡中選取「預設網路」類別。

-

請注意,「查詢預覽」中的查詢字串已變更,現在加上

AND category="DEFAULT_NETWORK"。 -

選取「預設網路」旁邊的核取方塊,並選取「變更有效狀態」。

-

將這個發現項目的狀態設為「停用」。

該發現項目現已停用且在畫面中隱藏,根據預設,您只會看見有效且未設為忽略的發現項目。

- 在 SCC 標題下方依序點選「風險總覽」>「發現項目」,即可重設「發現項目」分頁檢視畫面。

-

點選「編輯查詢」按鈕。

-

在查詢編輯器中,將查詢字串變更為

category="DEFAULT_NETWORK"。 -

編輯完成後,請點選「套用」按鈕。

-

確認是否只看見一個「預設網路」發現項目。

您可以「快速篩選器」下方的左側選單中,看見「顯示停用中項目」核取方塊已勾選。SCC 可讓您彈性搜尋有效與停用的發現項目。接著還原這個發現項目的狀態。

-

選取「預設網路」旁邊的核取方塊,並選取「變更有效狀態」。

-

將這個發現項目狀態設為「有效」。

使用者可手動將發現項目設為有效或停用,但永遠無法刪除發現項目。只有在掃描工具 13 個月內均未更新發現項目時,系統才會自動刪除發現項目。

當安全掃描工具檢查同一發現項目,且未偵測到啟動該發現項目的設定錯誤時,就會將發現項目標示為「停用」。如果安全漏洞仍存在於系統中,發現項目就會維持「有效」狀態。

-

點選快速篩選器旁邊的「全部清除」按鈕,即可重設發現項目分頁。

-

在「查詢預覽」視窗中點選「編輯查詢」。

-

複製並貼上下列查詢:

- 編輯完成後,請點選「套用」按鈕。

現在,您會看見與子網路相關的所有查詢項目。預設虛擬私有雲網路是使用 --subnet-mode=auto 參數建立,因此沒有任何子網路啟用私人 Google 存取權,且所有子網路均未寫入虛擬私有雲流程記錄檔。

假設我們在測試環境中工作,不希望看見與該網路中「私人 Google 存取權」相關的 SCC 發現項目。

-

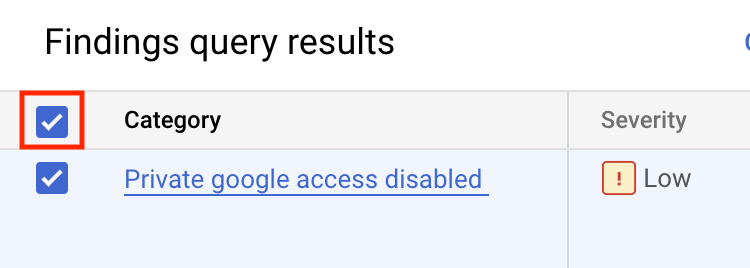

在「快速篩選器」視窗中,選取「私人 Google 存取權已停用」類別。

-

點選「類別」核取方塊,以選取所有「私人 Google 存取權已停用」發現項目:

-

點選「忽略選項」按鈕。

-

然後點選「忽略」,這項操作會忽略現有的發現項目。

-

依序點選「風險總覽」>「發現項目」,即可重設發現項目查詢。

現在「私人 Google 存取權已停用」發現項目均已設為忽略,控制台不會再顯示這些內容。如您所見,「忽略」選項是篩選 Security Command Center 結果的有效方法,可讓您精細控管資源和想瞭解的發現項目。

另一項預設網路的設定錯誤,是虛擬私有雲流程記錄檔也在此網路的子網路中遭到停用。我們在測試環境中工作,不需要啟用虛擬私有雲流程記錄檔,因此要忽略所有與這個類別相關的現有和日後發現項目。

- 依序點選「忽略選項」>「建立忽略規則」按鈕。

這是一次性作業,SCC 仍會回報與「PGA 已停用」相關的新發現項目。 只要建立忽略規則,就能有效忽略所有現有和新的發現項目。

-

在新視窗中輸入新的忽略規則 ID:muting-pga-findings。

-

在忽略規則說明中輸入 Mute rule for VPC Flow Logs (虛擬私有雲流程記錄檔忽略規則)。

-

在「發現項目查詢」中輸入下列篩選器:

- 點選「儲存」按鈕。

控制台底部應會顯示通知,表示忽略規則已建立完成。

-

選取左側選單中的「發現項目」,重新整理 SCC 資訊主頁。

-

確認畫面不再顯示任何「私人 Google 存取權已停用」或「流量記錄已停用」發現項目。

接著我們要再建立一個網路,其中包含會自動設定的子網路。

- 開啟新的 Cloud Shell 工作階段 (

),執行下列指令來建立網路:

- 您會看見類似下方的輸出內容:

-

確認以上訊息後,請關閉 Cloud Shell 視窗。

-

重新整理 SCC 發現項目視窗,您會看見新建立的「私人 Google 存取權已停用」發現項目,但沒有與虛擬私有雲流程記錄檔相關的發現項目,這是因為我們先前已建立忽略規則。

-

雖然我們已針對虛擬私有雲流程記錄檔建立忽略規則,SCC 仍可讓您使用查詢編輯器查看這些內容。

-

點選「編輯查詢」按鈕並貼上下列指令:

-

點選「套用」。

-

檢查發現項目查詢結果資料表,您會發現「資源顯示名稱」欄中顯示「defaults」和「SCC-lab-net」兩個網路。

-

在「查詢預覽」視窗中點選「編輯查詢」。

-

複製並貼上下列查詢:

-

編輯完成後,請點選「套用」按鈕。

-

接著讓我們調查並修正兩個「高」嚴重性的發現項目。

-

在「快速篩選器」部分,從嚴重性選項清單中選取「高」。

您會看見「開放 RDP 通訊埠」和「開放 SSH 通訊埠」這兩個發現項目。系統成立上述發現項目,是因為「default」網路含有的兩個防火牆規則,允許整個網際網路向此網路中的所有執行個體傳送 SSH 和 RDP 流量。

- 點選「開放 RDP 通訊埠」發現項目。

畫面上會顯示新視窗,提供問題的詳細說明、受影響的資源列表及「後續步驟」,協助您修復問題。

-

點選連結前往「防火牆規則」頁面,系統會開啟新分頁。

-

點選「default-allow-rdp」防火牆規則。

-

點選「編輯」。

-

刪除 IP 範圍「0.0.0.0/0」。

-

新增 IP 範圍「35.235.240.0/20」,按下 Enter 鍵。

-

請勿變更任何其他參數!

-

點選「儲存」。

-

儲存後,請關閉用於編輯防火牆規則的瀏覽器分頁。

-

重新整理 SCC 發現項目瀏覽器分頁。

-

現在會看見一個「高」嚴重性發現項目:「開放 SSH 通訊埠」。

-

點選「開放 SSH 通訊埠」發現項目。

-

點選連結前往「防火牆規則」頁面,系統會開啟新分頁。

-

點選「default-allow-ssh」防火牆規則。

-

點選「編輯」。

-

刪除 IP 範圍「0.0.0.0/0」。

-

新增 IP 範圍「35.235.240.0/20」,按下 Enter 鍵。

-

請勿變更任何其他參數!

-

點選「儲存」。

-

儲存後,請關閉用於編輯防火牆規則的瀏覽器分頁。

-

關閉含有「開放」發現項目說明的視窗,然後重新整理瀏覽器視窗。

-

畫面上即不會出現任何「高」嚴重性發現項目。

您已成功使用 Security Command Center 找出並修復 Google Cloud 環境中的重大安全漏洞。

恭喜!

在本研究室中,您已瞭解如何探索 SCC 介面元素、在專案層級設定 SCC,以及分析並修正 SCC 安全漏洞。

後續步驟/瞭解詳情

Google Cloud 教育訓練與認證

協助您瞭解如何充分運用 Google Cloud 的技術。我們的課程會介紹專業技能和最佳做法,讓您可以快速掌握要領並持續進修。我們提供從基本到進階等級的訓練課程,並有隨選、線上和虛擬課程等選項,方便您抽空參加。認證可協助您驗證及證明自己在 Google Cloud 技術方面的技能和專業知識。

使用手冊上次更新日期:2024 年 4 月 29 日

研究室上次測試日期:2024 年 4 月 29 日

Copyright 2024 Google LLC 保留所有權利。Google 和 Google 標誌是 Google LLC 的商標,其他公司和產品名稱則有可能是其關聯公司的商標。