체크포인트

Create a Mute Rule

/ 25

Create a Network

/ 25

Update the Firewall Rules

/ 50

Security Command Center 시작하기

GSP1124

개요

Security Command Center(SCC)는 다음 작업을 지원하는 보안 모니터링 플랫폼입니다.

- Google Cloud 리소스에서 보안 관련 구성 오류를 탐색합니다.

- Google Cloud 환경에서 활성 위협을 보고합니다.

- Google Cloud 애셋 간의 취약점을 해결합니다.

이 실습에서는 Security Command Center에서 서비스 인터페이스, 구성, 취약점 발견 항목을 탐색하는 첫 단계를 수행합니다.

실습할 내용

이 실습에서는 다음을 수행하는 방법에 대해 알아봅니다.

- SCC 인터페이스 요소를 살펴봅니다.

- 프로젝트 수준에서 SCC 설정을 구성합니다.

- SCC 취약점 발견 항목을 분석하고 해결합니다.

기본 요건

이 실습을 시작하기 전 학습자는 다음과 같은 기본 지식을 갖추는 것이 좋습니다.

- 클라우드 컴퓨팅 개념에 대한 기본 이해

- Google Cloud 콘솔에 대한 기본 지식

- 발견 항목의 심각도 분류에 대한 기본 지식 권장(필수는 아님)

설정 및 요건

실습 시작 버튼을 클릭하기 전에

다음 안내를 확인하세요. 실습에는 시간 제한이 있으며 일시중지할 수 없습니다. 실습 시작을 클릭하면 타이머가 시작됩니다. 이 타이머에는 Google Cloud 리소스를 사용할 수 있는 시간이 얼마나 남았는지 표시됩니다.

실무형 실습을 통해 시뮬레이션이나 데모 환경이 아닌 실제 클라우드 환경에서 직접 실습 활동을 진행할 수 있습니다. 실습 시간 동안 Google Cloud에 로그인하고 액세스하는 데 사용할 수 있는 새로운 임시 사용자 인증 정보가 제공됩니다.

이 실습을 완료하려면 다음을 준비해야 합니다.

- 표준 인터넷 브라우저 액세스 권한(Chrome 브라우저 권장)

- 실습을 완료하기에 충분한 시간---실습을 시작하고 나면 일시중지할 수 없습니다.

실습을 시작하고 Google Cloud 콘솔에 로그인하는 방법

-

실습 시작 버튼을 클릭합니다. 실습 비용을 결제해야 하는 경우 결제 수단을 선택할 수 있는 팝업이 열립니다. 왼쪽에는 다음과 같은 항목이 포함된 실습 세부정보 패널이 있습니다.

- Google 콘솔 열기 버튼

- 남은 시간

- 이 실습에 사용해야 하는 임시 사용자 인증 정보

- 필요한 경우 실습 진행을 위한 기타 정보

-

Google 콘솔 열기를 클릭합니다. 실습에서 리소스가 가동된 후 로그인 페이지가 표시된 다른 탭이 열립니다.

팁: 두 개의 탭을 각각 별도의 창으로 나란히 정렬하세요.

참고: 계정 선택 대화상자가 표시되면 다른 계정 사용을 클릭합니다. -

필요한 경우 실습 세부정보 패널에서 사용자 이름을 복사하여 로그인 대화상자에 붙여넣습니다. 다음을 클릭합니다.

-

실습 세부정보 패널에서 비밀번호를 복사하여 시작 대화상자에 붙여넣습니다. 다음을 클릭합니다.

중요: 왼쪽 패널에 표시된 사용자 인증 정보를 사용해야 합니다. Google Cloud Skills Boost 사용자 인증 정보를 사용하지 마세요. 참고: 이 실습에 자신의 Google Cloud 계정을 사용하면 추가 요금이 발생할 수 있습니다. -

이후에 표시되는 페이지를 클릭하여 넘깁니다.

- 이용약관에 동의합니다.

- 임시 계정이므로 복구 옵션이나 2단계 인증을 추가하지 않습니다.

- 무료 평가판을 신청하지 않습니다.

잠시 후 Cloud 콘솔이 이 탭에서 열립니다.

Cloud Shell 활성화

Cloud Shell은 다양한 개발 도구가 탑재된 가상 머신으로, 5GB의 영구 홈 디렉터리를 제공하며 Google Cloud에서 실행됩니다. Cloud Shell을 사용하면 명령줄을 통해 Google Cloud 리소스에 액세스할 수 있습니다.

- Google Cloud 콘솔 상단에서 Cloud Shell 활성화

를 클릭합니다.

연결되면 사용자 인증이 이미 처리된 것이며 프로젝트가 PROJECT_ID로 설정됩니다. 출력에 이 세션의 PROJECT_ID를 선언하는 줄이 포함됩니다.

gcloud는 Google Cloud의 명령줄 도구입니다. Cloud Shell에 사전 설치되어 있으며 명령줄 자동 완성을 지원합니다.

- (선택사항) 다음 명령어를 사용하여 활성 계정 이름 목록을 표시할 수 있습니다.

-

승인을 클릭합니다.

-

다음과 비슷한 결과가 출력됩니다.

출력:

- (선택사항) 다음 명령어를 사용하여 프로젝트 ID 목록을 표시할 수 있습니다.

출력:

출력 예시:

gcloud 전체 문서는 Google Cloud에서 gcloud CLI 개요 가이드를 참조하세요.

시나리오

Cymbal Bank는 50개 주에 2,000개 이상의 지점을 소유한 미국 소매 은행입니다. 이 은행은 강력한 결제 플랫폼을 기반으로 구축된 포괄적인 입출금 서비스를 제공합니다. 기존 금융 서비스 기관으로 디지털 혁신을 겪고 있습니다.

Cymbal Bank는 1920년 Troxler라는 이름으로 설립되었습니다. Cymbal Group은 Cymbal Group의 독점 ATM에 큰 비용을 투자한 후 1975년 이 회사를 인수했습니다. 국내 선두 업체로 성장함에 따라 이 은행은 2014년 출시된 앱을 통한 디지털 고객 경험 및 영업점 내 오프라인 고객 경험을 현대화하는 데 전략적으로 집중하고 있습니다. Cymbal Bank는 전국적으로 42,000명의 직원을 보유하고 2019년 240억 달러의 매출을 보고했습니다.

Cymbal Bank는 중앙 집중식 보안 모니터링 플랫폼을 통합하여 기업 뱅킹 애플리케이션의 Google Cloud 리소스 전반에서 위협을 모니터링하고 취약점을 개선할 수 있기를 바랍니다. 여러분은 클라우드 보안 엔지니어로서 이 서비스의 이점을 CTO에게 발표할 수 있도록 Security Command Center의 첨단 기능을 숙지하라는 작업을 담당하게 되었습니다.

작업 1. SCC 인터페이스 요소 살펴보기

이 작업에서는 Security Command Center(SCC) 인터페이스를 살펴보고 서비스 주요 기능을 알아봅니다.

- 탐색 메뉴를 열고 보안 > Security Command Center > 위험 개요를 선택합니다.

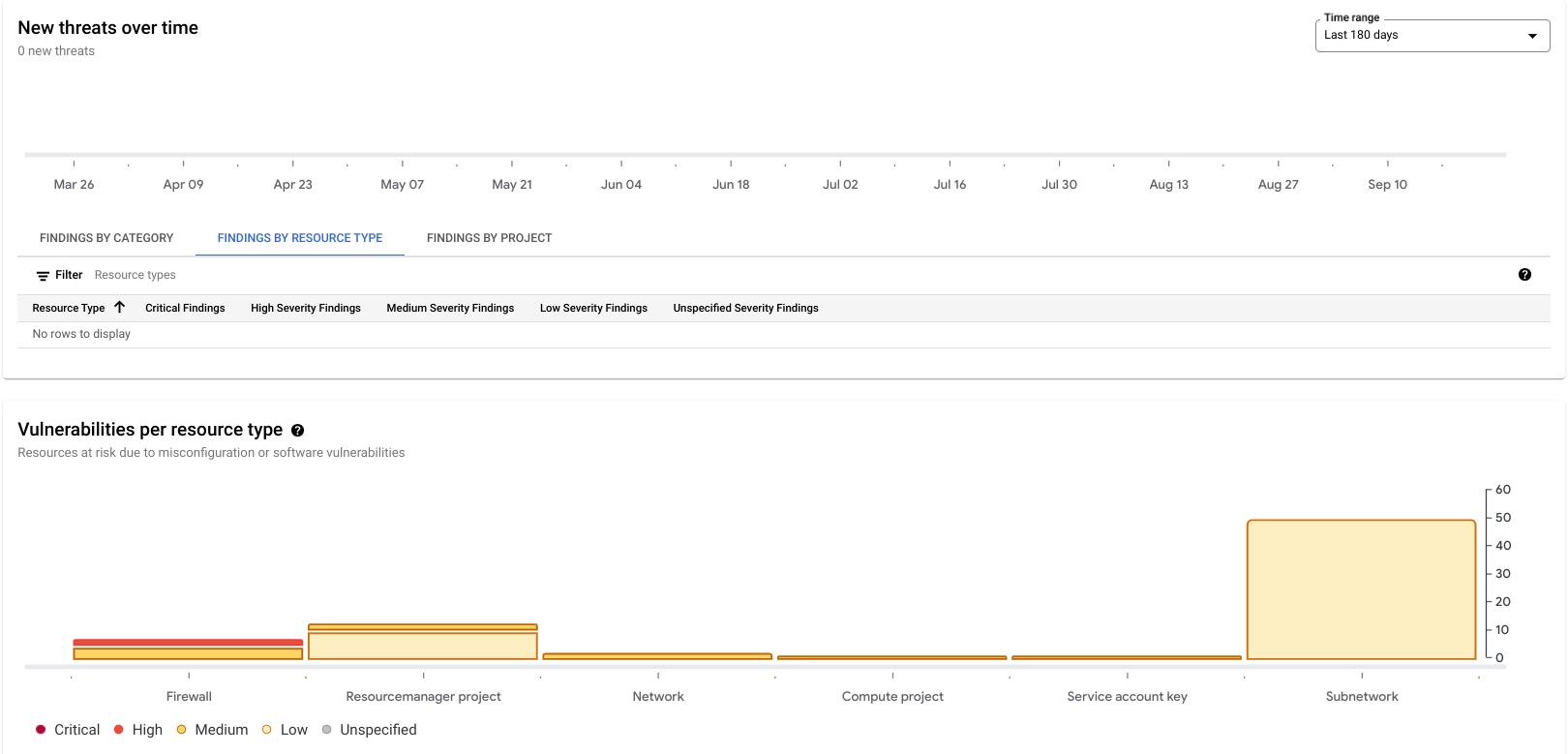

- 아래로 스크롤해서 '시간별 새로운 위협' 및 '리소스 유형별 취약점'이라고 표시된 정보 패널을 찾습니다.

- 위협 패널은 자체 권한을 조사하는 서비스 계정과 같이 Google Cloud 환경에서 발생하는 현재 의심스러운 활동을 Google Cloud 사용자에게 알려줍니다.

- 취약점 패널은 개방형 TCP 포트 또는 가상 머신에서 실행 중인 오래된 라이브러리와 같은 잘못된 리소스 구성 또는 취약점에 대한 정보를 제공합니다.

위협과 취약점은 SCC가 사용자 환경에 있는 보안 문제를 분류하고 보고하기 위해 사용하는 두 가지 서로 다른 발견 항목 클래스 유형입니다. 발견 항목 클래스에 대해 자세히 알아보려면 이 문서를 참조하세요.

발견 항목은 SCC에서 생성된 레코드로서 Security Command Center 대시보드에서 취약점 또는 위협 데이터에 대한 세부정보를 제공합니다.

- '시간별 새로운 위협' 카드에서 리소스 유형별 발견 항목 탭을 선택합니다.

이 카드는 이 정보 패널 오른쪽에 있는 '기간' 드롭다운으로 확인된 기간 동안 프로젝트에서 발생한 현재 활성 위협을 열거합니다.

기본적으로 기간 드롭다운에는 이전 7일 동안 발생한 모든 위협이 표시되지만 이전 180일 동안 발생한 모든 위협을 볼 수 있습니다.

-

리소스 유형별 취약점 카드로 스크롤합니다.

-

기간 선택기에서 이전 180일을 선택합니다. 다음과 비슷한 결과가 출력됩니다.

약 76개의 활성 취약점이 나열됩니다.

이러한 발견 항목 중 대부분은 원래 안전하지 않은 기본 VPC 네트워크를 사용 중이기 때문에 발생한 것입니다. 예를 들어 여기에는 모든 IP 주소에서 SSH 및 RDP 액세스를 허용하는 방화벽 규칙이 포함되어 있습니다.

-

이제 아래의 활성 취약점 카드로 스크롤합니다.

-

카테고리별 발견 항목 탭을 선택합니다.

그러면 여러 취약점 및 심각도 카테고리에 따라 분류된 사용자 환경의 취약점이 표시됩니다. 발견 항목 속성은 해당 문제가 Google Cloud 환경에 일으키는 위험을 평가하는 데 도움이 됩니다.

심각도 수준은 변경할 수 없습니다. 각 유형의 발견 항목에는 SCC에서 사전 결정된 심각도 수준이 포함됩니다. 아래는 여러 유형의 심각도 및 일반적인 예시 목록입니다.

- 심각 - 예를 들어 GKE 포드 내에서 실행된 리버스 셸 세션입니다.

- 높음 - 예를 들어 전체 인터넷에 개방된 SSH 포트입니다(0.0.0.0/0).

- 중간 - 예를 들어 사용자 또는 서비스 계정에 부여된 기본 IAM 역할(소유자/편집자/뷰어) 중 하나입니다.

- 낮음 - 예를 들어 VPC 흐름 로그가 수집되지 않습니다.

- 미지정됨 - SCC에 표시될 수 있지만 일반적이지 않습니다.

지금까지 여러 심각도에 따른 발견 항목 예시를 확인했습니다. 발견 항목의 심각도 설정을 위한 세부 기준은 발견 항목의 심각도 분류 페이지를 참조하세요.

- 이제 리소스 유형별 발견 항목 탭을 선택합니다. 그러면 사용 가능한 Google Cloud 리소스의 여러 유형에 따라 분류된 취약점이 표시됩니다.

- 마지막으로 프로젝트별 발견 항목 탭을 선택합니다. 이 탭은 폴더 또는 조직 수준의 루트 노드에서 SCC를 사용할 때 더 많은 정보를 제공합니다.

- 왼쪽 메뉴의 Security Command Center 제목 아래에서 다음 탭을 각각 열고 아래의 설명을 읽습니다.

-

위협: SCC에서 위협으로 분류된 발견 항목의 개요를 간단하게 확인할 수 있습니다. 일부 예시는 다음과 같습니다.

-

취약점: 이 탭에서는 프로젝트, 폴더, 조직 수준과 관계없이 현재 범위에 존재할 수 있는 소프트웨어의 모든 구성 오류 또는 결점에 대한 개요를 간단하게 확인할 수 있습니다. 취약점에 대해 세분화된 액세스 권한을 부여해서 각 항목을 상세히 살펴볼 수 있습니다. 일부 취약점에 대한 예시는 다음과 같습니다.

-

규정 준수: CIS, PCI DSS, NIST 800-53 등 가장 주요한 규정 준수 표준과 함께 프로젝트 호환성 관련 정보를 보여줍니다.

-

발견 항목: 이 탭에서는 SCC 데이터베이스에서 사용 가능한 모든 발견 항목을 탐색할 수 있습니다. 발견 항목을 조사하고 이를 사용한 작업 방법은 작업 3에서 다룹니다.

-

소스: 로그 파일을 읽고 현재 실행 중인 프로세스를 검사하여 Google Cloud 리소스 구성을 분석하고 현재 활동을 모니터링하는 소프트웨어 모듈입니다. 소스는 리소스 구성을 분석하고 SCC에 정보를 게시하는 SCC의 실제 '감지기'라고 말할 수 있습니다.

- 이제 브라우저에서 뒤로 버튼을 클릭합니다.

작업 2. 프로젝트 수준에서 SCC 설정 구성

이 작업에서는 프로젝트 수준에서 SCC 설정을 구성하는 방법을 알아봅니다.

-

개요 페이지 오른쪽 상단에서 설정을 클릭합니다.

-

서비스 탭이 표시되었는지 확인합니다.

이 탭에서는 SCC 통합 서비스의 매개변수를 설정할 수 있으며, 이를 소스라고도 부릅니다(이전 작업에서 학습한 대로 'SCC의 두뇌'). 이 실습에서 서비스와 소스는 서로 같은 의미를 갖습니다.

서비스는 위협 및 취약점을 감지하고 SCC에 정보를 제공합니다. 이들 대부분은 이 실습에서 사용 중인 SCC 프리미엄 버전에서만 사용 가능합니다.

다음은 구성 가능한 기본 제공되는 서비스입니다.

- Security Health Analytics(SHA): 리소스 구성 오류를 찾아서 보고합니다(사용 중지된 로그, 추가 IAM 권한, 공개적으로 노출된 서비스). 이는 현재 프로젝트에서 사용 설정되어 있으며 프로젝트에서 76개의 취약점이 감지되었습니다.

- Web Security Scanner(WSS): 외부 IP 주소를 통해 노출된 공개적으로 사용 가능한 웹 애플리케이션을 스캔하고 OWASP 상위 10개 취약점을 확인합니다. 이를 사용한 작업 방법은 이후 실습에서 확인할 수 있습니다.

- Container Threat Detection(CTD): Container Optimized OS에서 가장 일반적인 컨테이너 런타임 공격을 감지할 수 있습니다(이후 실습 참조).

- Event Threat Detection(ETD): Google Cloud 및 Google Workspace 로그를 지속적으로 모니터링하여 잠재적 위협을 스캔하는 로그 기반 위협 분석입니다.

- Virtual Machine Threat Detection: 하이퍼바이저 수준에서 VM 인스턴스의 메모리를 분석하고 VM 메모리에서 발생하는 의심스러운 활동을 감지할 수 있습니다. 예를 들어 예기치 않은 커널 모듈 또는 실행 중인 암호화폐 채굴 소프트웨어가 있습니다.

- Rapid Vulnerability Detection(RVD): 공개 엔드포인트를 스캔하여 악용될 가능성이 높은 취약점을 감지하는 제로 구성 네트워크 및 웹 애플리케이션 스캐너입니다.

-

Security Health Analytics의 설정 관리 링크를 클릭합니다.

-

모듈 탭을 클릭합니다.

모듈은 감지 로직의 사전 정의된 단위 또는 커스텀 단위입니다. 보시는 것처럼 SCC는 여러 리소스 구성 오류를 감지하는 데 도움이 되는 여러 유형의 모듈을 제공합니다. SCC는 여러 유형의 모듈을 쉽게 사용 설정 및 사용 중지하여 사용자의 보안 상황 및 모니터링하려는 리소스를 지원할 수 있게 해줍니다.

-

필터에 VPC_FLOW_LOGS_SETTINGS_NOT_RECOMMENDED를 입력합니다.

-

상태 드롭다운에서 사용 설정을 선택합니다.

Security Health Analytics는 이제 VPC 서브네트워크의 enableFlowLogs 속성이 누락되었거나 false로 설정되었는지 확인합니다.

Security Command Center의 여러 서비스와 이를 구성하는 방법을 알아봤으므로 이제 SCC를 통해 취약점을 식별하고 해결할 수 있습니다.

작업 3. SCC 취약점 발견 항목 분석 및 해결

이 작업에서는 취약점 발견 항목을 관리 및 완화하는 방법을 알아봅니다.

- 탐색 메뉴를 열고 보안 > Security Command Center > 위험 개요를 선택합니다.

- 왼쪽 메뉴에서 발견 항목 탭을 선택합니다.

- 오른쪽 상단에서 기간 선택기를 전체 기간으로 설정합니다.

- 화면 왼쪽 상단에서 쿼리 미리보기 창을 찾습니다. 여기에는 모든 사용 가능한 발견 항목을 정렬할 수 있는 필터가 포함되어 있습니다.

기본적으로 발견 항목 탭에서 상태가 활성인 숨기기 해제된 발견 항목을 볼 수 있습니다.

모든 발견 항목의 두 속성인 상태 및 숨기기는 SCC에 사용되는 여러 필터에서 발견 항목의 공개 상태를 정의합니다.

- 숨기기 값은 보안 분석가가 발견 항목에 설정하거나 SCC 인터페이스에서 관련이 없는 불필요한 발견 항목이 표시되지 않기를 원하는 경우 자동으로 설정될 수 있습니다.

- 상태 속성은 발견 항목에 주의가 필요하고 아직 해결되지 않았는지 또는 수정 또는 다른 방식으로 해결되었고 더 이상 활성 상태가 아님을 나타냅니다.

발견 항목의 수명 주기를 관리하고 이를 숨기기 위한 권장 방법은 '숨기기' 속성을 사용하는 것입니다. '상태' 속성의 변경은 일반적으로 소프트웨어 소스에 의해 처리됩니다.

- '빠른 필터' 카드에서 기본 네트워크 카테고리를 선택합니다.

-

'쿼리 미리보기'의 쿼리 문자열이 변경된 것을 확인할 수 있습니다(이제

AND category="DEFAULT_NETWORK"가 연결되어 있음). -

'기본 네트워크' 옆의 체크박스를 선택하고 활성 상태 변경을 선택합니다.

-

이 발견 항목의 상태를 비활성 상태로 설정합니다.

이제 발견 항목이 비활성화되고 화면에서 숨겨졌으므로 활성 상태이고 숨김 해제된 발견 항목만 표시됩니다.

- 위험 개요를 클릭하고 SCC 제목 아래에서 발견 항목을 클릭하여 발견 항목 탭 보기를 재설정합니다.

-

이제 쿼리 수정 버튼을 누릅니다.

-

쿼리 편집기에서 쿼리 문자열을

category="DEFAULT_NETWORK"로 변경합니다. -

수정을 완료하면 적용 버튼을 누릅니다.

-

'기본 네트워크' 발견 항목만 표시되는지 확인합니다.

'빠른 필터' 아래에서 왼쪽 메뉴를 보면 '비활성 항목 표시' 체크박스가 선택된 것을 알 수 있습니다. SCC에서는 활성 및 비활성 발견 항목을 유연하게 검색할 수 있습니다. 이제 이 발견 항목의 상태를 되돌립니다.

-

'기본 네트워크' 옆의 체크박스를 선택하고 활성 상태 변경을 선택합니다.

-

이 발견 항목에 대해 활성 상태를 설정합니다.

발견 항목을 수동으로 활성화 및 비활성화할 수 있지만 사용자가 이를 삭제할 수는 없습니다. 13개월 동안 스캐너가 발견 항목을 새로고침하지 않은 경우에만 자동으로 삭제됩니다.

보안 스캐너가 동일한 발견 항목을 검사한 후 발견 항목의 원인이 되는 구성 오류가 감지되지 않은 경우 '비활성'으로 표시됩니다. 취약점이 계속 시스템에 있으면 발견 항목이 동일한 '활성' 상태로 유지됩니다.

-

빠른 필터 옆의 모두 지우기 버튼을 클릭하여 발견 항목 탭을 재설정합니다.

-

'쿼리 미리보기' 창에서 쿼리 수정을 클릭합니다.

-

이제 다음 쿼리를 복사하여 붙여넣습니다.

- 수정을 완료하면 적용 버튼을 누릅니다.

이제 서브네트워크와 관련된 모든 발견 항목이 표시됩니다. 기본 VPC 네트워크는 --subnet-mode=auto 매개변수로 생성되었습니다. 따라서 이러한 서브넷에는 비공개 Google 액세스가 사용 설정되지 않으며 모든 서브넷이 VPC 흐름 로그를 기록하지 않습니다.

테스트 환경에서 작업 중이라고 가정하면 이 네트워크에서 비공개 Google 액세스에 대해 SCC 발견 항목이 표시되지 않습니다.

-

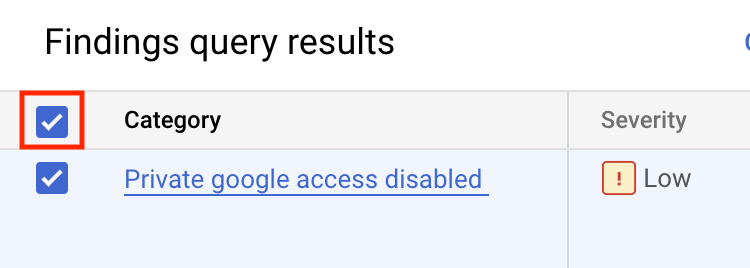

'빠른 필터' 창에서 비공개 Google 액세스 사용 중지됨 카테고리를 선택합니다.

-

이제 카테고리 체크박스를 클릭하여 모든 '비공개 Google 액세스 사용 중지됨' 발견 항목이 선택되도록 합니다.

-

이제 숨기기 옵션 버튼을 클릭합니다.

-

그런 다음 숨기기를 클릭합니다. 이 작업은 기존 발견 항목을 숨깁니다.

-

위험 개요를 클릭한 후 발견 항목을 클릭하여 발견 항목 쿼리를 재설정합니다.

'비공개 Google 액세스 사용 중지됨' 발견 항목이 숨겨졌으므로 더 이상 콘솔에 표시되지 않습니다. 확인한 바와 같이 숨기기는 Security Command Center 결과를 필터링하는 효과적인 방법이며, 관심 있는 리소스와 발견 항목을 세밀하게 제어할 수 있게 해줍니다.

기본 네트워크의 또 다른 구성 오류는 이 네트워크의 서브넷에서도 VPC 흐름 로그가 사용 중지되어 있다는 것입니다. 테스트 환경이므로 VPC 흐름 로그를 사용 설정할 필요가 없습니다. 따라서 이 카테고리와 관련된 모든 기존 및 향후 발견 항목을 숨기면 됩니다.

- 숨기기 옵션 > 숨기기 규칙 만들기 버튼을 클릭합니다.

이것은 일회성 작업이며 사용 중지된 PGA에 대해 새로 발생하는 발견 항목 보고는 계속 SCC에 표시됩니다. 숨기기 규칙을 만들면 실제로 모든 기존 및 신규 발견 항목이 숨겨집니다.

-

새 창에서 새로운 숨기기 규칙 ID muting-pga-findings를 입력합니다.

-

숨기기 규칙 설명을 위해 VPC 흐름 로그의 숨기기 규칙을 입력합니다.

-

'발견 항목 쿼리'에 다음 필터를 입력합니다.

- 이제 저장 버튼을 누릅니다.

숨기기 규칙이 생성되었다는 알림이 콘솔 하단에 표시됩니다.

-

이제 왼쪽 메뉴에서 발견 항목을 선택하여 기본 SCC 대시보드를 새로고침합니다.

-

'비공개 Google 액세스 사용 중지됨' 또는 '흐름 로그 사용 중지됨' 발견 항목이 더 이상 표시되지 않는지 확인합니다.

이제 서브넷이 자동 구성된 네트워크를 하나 이상 만듭니다.

- 새로운 Cloud Shell 세션(

)을 열고 다음 명령어를 실행하여 이 네트워크를 만듭니다.

- 다음과 비슷한 출력이 표시됩니다.

-

위 메시지를 확인한 후 Cloud Shell 창을 닫습니다.

-

SCC 발견 항목 창을 새로고침하면 새로 생성된 '비공개 Google 액세스 사용 중지됨' 발견 항목을 볼 수 있지만 앞에서 만든 숨기기 규칙으로 인해 VPC 흐름 로그에 대한 발견 항목은 표시되지 않습니다.

-

VPC 흐름 로그의 숨기기 규칙을 만들었지만 SCC에서는 여전히 쿼리 편집기를 사용하여 이를 볼 수 있습니다.

-

쿼리 수정 버튼을 클릭하고 다음을 붙여넣습니다.

-

이제 적용을 클릭합니다.

-

발견 항목 쿼리 결과 테이블을 확인하고 '리소스 표시 이름' 열에 '기본값' 및 'SCC-lab-net' 네트워크가 모두 있는지 확인합니다.

-

'쿼리 미리보기' 창에서 쿼리 수정을 클릭합니다.

-

이제 다음 쿼리를 복사하여 붙여넣습니다.

-

수정을 완료하면 적용 버튼을 누릅니다.

-

이제 심각도가 높음인 2개의 발견 항목을 조사하고 해결합니다.

-

빠른 필터 섹션의 심각도 옵션 목록에서 높음을 선택합니다.

'개방형 RDP 포트' 및 '개방형 SSH 포트'의 두 가지 발견 항목이 표시됩니다. 이러한 발견 항목은 전체 인터넷에서 이 네트워크의 모든 인스턴스에 SSH 및 RDP 트래픽을 사용 설정하는 2개의 방화벽 규칙이 '기본' 네트워크에 포함되기 때문에 시작되었습니다.

- 개방형 RDP 포트 발견 항목을 클릭합니다.

새 창이 나타납니다. 이 창에서는 문제 자체에 대한 자세한 설명, 영향을 받는 리소스 목록, 해결에 도움이 되는 '다음 단계'를 찾을 수 있습니다.

-

방화벽 규칙 페이지로 이동하는 링크를 클릭하면 새 탭이 열립니다.

-

default-allow-rdp 방화벽 규칙을 클릭합니다.

-

수정을 클릭합니다.

-

소스 IP 범위 0.0.0.0/0을 삭제합니다.

-

소스 IP 범위 35.235.240.0/20을 추가하고 Enter를 누릅니다.

-

다른 매개변수는 변경하지 마세요.

-

저장을 클릭합니다.

-

저장되었으면 방화벽 규칙을 수정한 브라우저 탭을 닫습니다.

-

SCC 발견 항목 브라우저 탭을 새로고침합니다.

-

이제 심각도가 '높음'인 '개방형 SSH 포트' 발견 항목 하나만 표시됩니다.

-

개방형 SSH 포트 발견 항목을 클릭합니다.

-

방화벽 규칙 페이지로 이동하는 링크를 클릭하면 새 탭이 열립니다.

-

default-allow-ssh 방화벽 규칙을 클릭합니다.

-

수정을 클릭합니다.

-

소스 IP 범위 0.0.0.0/0을 삭제합니다.

-

소스 IP 범위 35.235.240.0/20을 추가하고 Enter를 누릅니다.

-

다른 매개변수는 변경하지 마세요.

-

저장을 클릭합니다.

-

저장되었으면 방화벽 규칙을 수정한 브라우저 탭을 닫습니다.

-

이제 개방형 발견 항목 설명이 표시된 창을 닫고 브라우저 창을 새로고침합니다.

-

그러면 이제 심각도가 높은 발견 항목이 표시되지 않습니다.

Security Command Center를 사용해서 Google Cloud 환경에서 중요한 보안 취약점을 식별하고 해결하는 과정을 완료했습니다.

수고하셨습니다.

이 실습에서는 SCC 인터페이스 요소를 살펴보고, 프로젝트 수준에서 SCC 설정을 구성하고, SCC 취약점을 분석 및 해결하는 방법을 알아봤습니다.

다음 단계/더 학습하기

- Security Command Center로 발견 항목 분석 실습을 확인하세요.

Google Cloud 교육 및 자격증

Google Cloud 기술을 최대한 활용하는 데 도움이 됩니다. Google 강의에는 빠른 습득과 지속적인 학습을 지원하는 기술적인 지식과 권장사항이 포함되어 있습니다. 기초에서 고급까지 수준별 학습을 제공하며 바쁜 일정에 알맞은 주문형, 실시간, 가상 옵션이 포함되어 있습니다. 인증은 Google Cloud 기술에 대한 역량과 전문성을 검증하고 입증하는 데 도움이 됩니다.

설명서 최종 업데이트: 2024년 4월 29일

실습 최종 테스트: 2024년 4월 29일

Copyright 2024 Google LLC All rights reserved. Google 및 Google 로고는 Google LLC의 상표입니다. 기타 모든 회사명 및 제품명은 해당 업체의 상표일 수 있습니다.