チェックポイント

Create a Mute Rule

/ 25

Create a Network

/ 25

Update the Firewall Rules

/ 50

Security Command Center スタートガイド

GSP1124

概要

Security Command Center(SCC)はユーザーの次の作業を支援するセキュリティ モニタリング プラットフォームです。

- セキュリティに関連する Google Cloud リソースの構成ミスを検出する。

- Google Cloud 環境の未対応の脅威についてレポートする。

- Google Cloud アセット全体にわたる脆弱性を修正する。

このラボでは SCC を使用する第一歩として、サービスのインターフェース、構成、脆弱性の検出結果を見ていきます。

演習内容

このラボでは、次の方法について学びます。

- SCC のインターフェース要素を確認する。

- プロジェクト レベルの SCC 設定を構成する。

- SCC の脆弱性の検出結果を分析して修正する。

前提条件

このラボを開始する前に、受講者に次の知識があることが推奨されます。

- クラウド コンピューティングのコンセプトに関する基本的な理解。

- Google Cloud コンソールに関する知識。

- 検出結果の重大度の分類の知識があれば役立ちますが、必須ではありません。

設定と要件

[ラボを開始] ボタンをクリックする前に

こちらの手順をお読みください。ラボの時間は記録されており、一時停止することはできません。[ラボを開始] をクリックするとスタートするタイマーは、Google Cloud のリソースを利用できる時間を示しています。

このハンズオンラボでは、シミュレーションやデモ環境ではなく、実際のクラウド環境を使ってご自身でラボのアクティビティを行うことができます。そのため、ラボの受講中に Google Cloud にログインおよびアクセスするための、新しい一時的な認証情報が提供されます。

このラボを完了するためには、下記が必要です。

- 標準的なインターネット ブラウザ(Chrome を推奨)

- ラボを完了するために十分な時間を確保してください。ラボをいったん開始すると一時停止することはできません。

ラボを開始して Google Cloud コンソールにログインする方法

-

[ラボを開始] ボタンをクリックします。ラボの料金をお支払いいただく必要がある場合は、表示されるポップアップでお支払い方法を選択してください。 左側の [ラボの詳細] パネルには、以下が表示されます。

- [Google コンソールを開く] ボタン

- 残り時間

- このラボで使用する必要がある一時的な認証情報

- このラボを行うために必要なその他の情報(ある場合)

-

[Google コンソールを開く] をクリックします。 ラボでリソースが起動し、別のタブで [ログイン] ページが表示されます。

ヒント: タブをそれぞれ別のウィンドウで開き、並べて表示しておきましょう。

注: [アカウントの選択] ダイアログが表示されたら、[別のアカウントを使用] をクリックします。 -

必要に応じて、[ラボの詳細] パネルから [ユーザー名] をコピーして [ログイン] ダイアログに貼り付けます。[次へ] をクリックします。

-

[ラボの詳細] パネルから [パスワード] をコピーして [ようこそ] ダイアログに貼り付けます。[次へ] をクリックします。

重要: 認証情報は左側のパネルに表示されたものを使用してください。Google Cloud Skills Boost の認証情報は使用しないでください。 注: このラボでご自身の Google Cloud アカウントを使用すると、追加料金が発生する場合があります。 -

その後次のように進みます。

- 利用規約に同意してください。

- 一時的なアカウントなので、復元オプションや 2 要素認証プロセスは設定しないでください。

- 無料トライアルには登録しないでください。

その後このタブで Cloud Console が開きます。

Cloud Shell をアクティブにする

Cloud Shell は、開発ツールと一緒に読み込まれる仮想マシンです。5 GB の永続ホーム ディレクトリが用意されており、Google Cloud で稼働します。Cloud Shell を使用すると、コマンドラインで Google Cloud リソースにアクセスできます。

- Google Cloud コンソールの上部にある「Cloud Shell をアクティブにする」アイコン

をクリックします。

接続した時点で認証が完了しており、プロジェクトに各自の PROJECT_ID が設定されます。出力には、このセッションの PROJECT_ID を宣言する次の行が含まれています。

gcloud は Google Cloud のコマンドライン ツールです。このツールは、Cloud Shell にプリインストールされており、タブ補完がサポートされています。

- (省略可)次のコマンドを使用すると、有効なアカウント名を一覧表示できます。

-

[承認] をクリックします。

-

出力は次のようになります。

出力:

- (省略可)次のコマンドを使用すると、プロジェクト ID を一覧表示できます。

出力:

出力例:

gcloud ドキュメントの全文については、gcloud CLI の概要ガイドをご覧ください。

シナリオ

Cymbal Bank は、米国のリテールバンクで、全米 50 州に 2,000 以上の支店があります。堅牢な支払いプラットフォームを基盤とした包括的なデビットおよびクレジット サービスを提供しています。伝統的な金融サービス機関でありながら、デジタル トランスフォーメーションを推進しています。

Cymbal Bank は、1920 年に Troxler という名前で設立されました。Cymbal Group 独自の ATM への積極的な投資を行っていた Troxler を Cymbal Group が 1975 年に買収しました。Cymbal Bank は、全米をリードする銀行に成長するにつれ、支店での対面サービスと 2014 年にリリースしたアプリを通じオンラインにおいても、カスタマー エクスペリエンスを近代化させることに注力しました。Cymbal Bank は全国で 42,000 人を雇用し、2019 年の収益は 240 億ドルでした。

Cymbal Bank は自社の銀行アプリケーションに一元化されたセキュリティ モニタリング プラットフォームを統合することで Google Cloud リソース全体での脅威のモニタリングや脆弱性の修復に役立てることに関心があります。クラウド セキュリティ エンジニアであるあなたは、Security Command Center の利点について CTO にプレゼンテーションできるように、このサービスの最先端の機能について学ぶことを任されました。

タスク 1. SCC のインターフェース要素を確認する

このタスクでは Security Command Center(SCC)のインターフェースをひととおり見て、サービスの主な機能について学びます。

- ナビゲーション メニューを開き、[セキュリティ] > [Security Command Center] > [リスクの概要] を選択します。

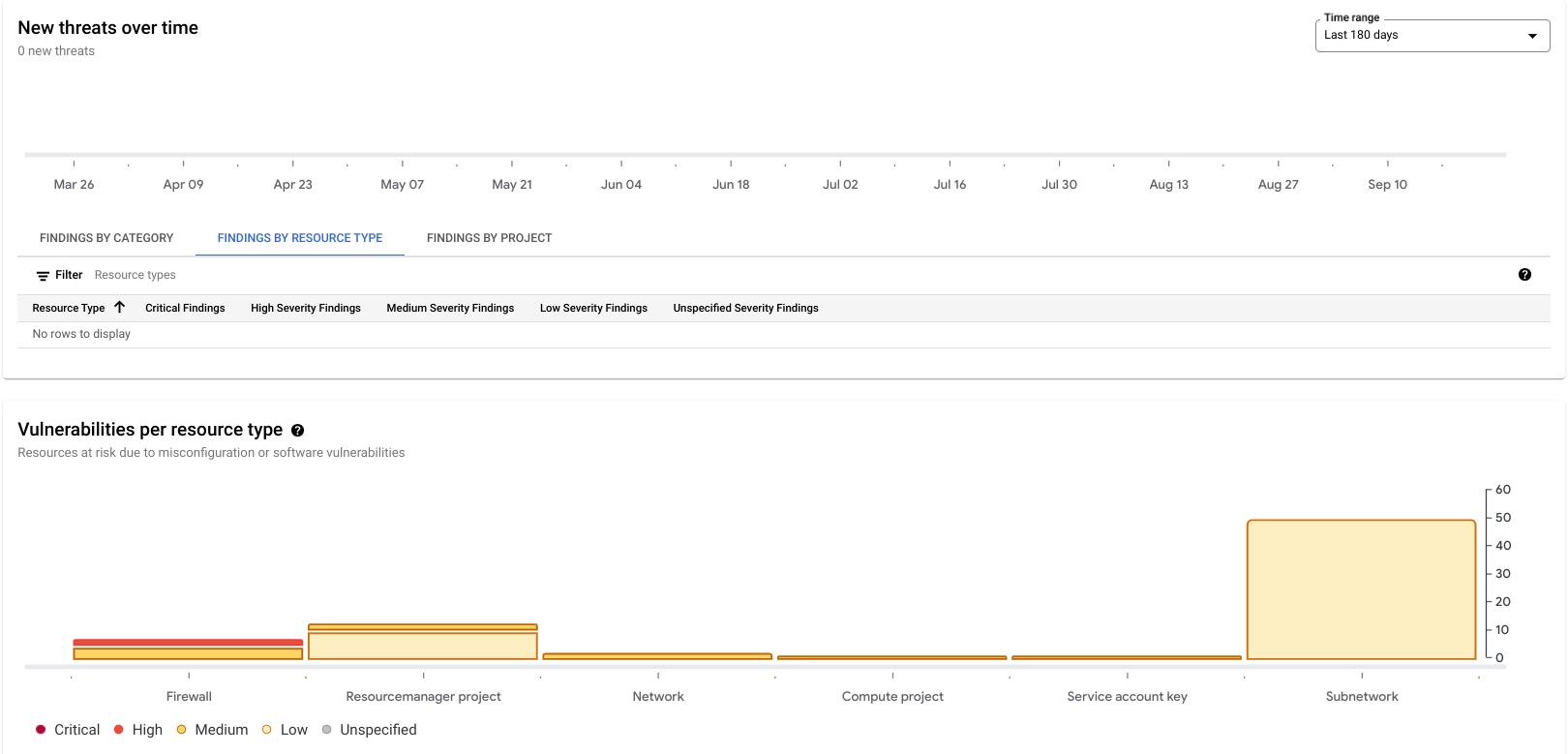

- 下方向にスクロールし、[新たな脅威の件数の推移] と [リソースタイプ別の脆弱性] が示されている情報パネルを確認します。

- [脅威] は Google Cloud ユーザーに Google Cloud 環境で現在発生している疑わしいアクティビティについて通知します。たとえばサービス アカウントがそのアカウント自体の権限を調査しているなどです。

- [脆弱性] には構成ミスまたはリソースの脆弱性に関する情報が示されます。たとえば TCP ポートが開いている、仮想マシンで古いライブラリが実行されているなどです。

脅威と脆弱性は 2 つの異なるタイプの検出結果クラスとして SCC が環境内のセキュリティ問題を分類しレポートするために使用されます。検出結果クラスについて詳しくは、こちらのドキュメントをご覧ください。

検出結果は SCC によって生成されるレコードで、Security Command Center ダッシュボードの脆弱性や脅威のデータに関する詳細を提供します。

- [新たな脅威の件数の推移] カードで、[検出(リソースタイプ別)] タブを選択します。

このカードには、現在未対応の脅威のうち、この情報パネルの右側の [期間] プルダウンで決定された期間中にプロジェクトで発生したものが列挙されます。

デフォルトでは期間プルダウンには過去 7 日間に出現したすべての脅威が表示されますが、過去 180 日間に発生したすべての脅威を表示できます。

-

[リソースタイプ別の脆弱性] カードまで下方向にスクロールします。

-

期間セレクタで [過去 180 日間] を選択します。出力は次のようになります。

未対応の脆弱性が 76 件ほど一覧表示されます。

これらの検出結果の大部分はデフォルト VPC ネットワークを使用しているために生成されたものです。これは安全でない性質を備えています。たとえばこれにはすべての IP アドレスからの SSH アクセスと RDP アクセスを許可するファイアウォール ルールが含まれています。

-

下の [未対応の脆弱性] カードまで下方向にスクロールします。

-

[検出(カテゴリ別)] タブを選択します。

これにより、環境の脆弱性が脆弱性のカテゴリと重大度別にまとめて表示されます。これは問題によって Google Cloud 環境にもたらされるリスクの見積もりに役立つ検出結果のプロパティです。

重大度のレベルは変更できません。検出結果のそれぞれのタイプの重大度レベルは、SCC によって事前に決定されています。重大度のタイプと一般的な例の一覧を下に示します。

- 重大 - GKE Pod 内部からリバースシェル セッションが開始された場合など。

- 高 - SSH ポートがインターネット全体(0.0.0.0/0)に対して開かれている場合など。

- 中 - IAM 基本ロール(オーナー / 編集者 / 閲覧者)の一つがユーザーまたはサービス アカウントに付与されている場合など。

- 低 - VPC フローログが収集されなかった場合など。

- 不明 - SCC に表示される場合がありますが、一般的ではありません。

ここでは複数の重大度の検出結果の例を挙げているにすぎません。検出結果の重大度を設定する条件についての詳しい説明は、検出結果の重大度の分類のページをご覧ください。

- 今度は [検出(リソースタイプ別)] タブを選択します。ここには脆弱性が利用可能な Google Cloud リソースのタイプ別に分類して表示されます。

- 最後に、[検出(プロジェクト別)] タブを選択します。フォルダまたは組織のルートノードのレベルで SCC を使用しているときに、このタブはより有益になります。

- 左側のメニューの Security Command Center のヘッダーの下で、次のタブをそれぞれ開いて下の説明を読みます。

-

脅威: SCC で脅威として分類された検出結果の概要を手早く確認できます。たとえば、次のようなものになります。

-

脆弱性: このタブでは、現在のスコープ(プロジェクト内、フォルダ内または組織内)に存在する可能性がある、すべての構成ミスまたはソフトウェアの欠陥の概要を手早く確認できます。ここからそれぞれの脆弱性をドリルダウンして、よりきめ細かくアクセスできます。脆弱性の例には次のようなものがあります。

-

コンプライアンス: CIS、PCI DSS、NIST 800-53 などの重要性が非常に高いコンプライアンス標準に対するプロジェクトの適合性に関する情報が示されます

-

検出結果: このタブでは SCC データベースで利用可能なすべての検出結果を確認できます。タスク 3 では検出結果と対処方法を調査します。

-

ソース: Google Cloud リソースの構成を分析し、ログファイルを読み、現在実行されているプロセスを確認することで現在のアクティビティをモニタリングするソフトウェア モジュール。ソースは SCC の実際の「検出機能」として、リソースの構成を分析して情報を SCC に公開する機能であると言えます。

- ブラウザの [戻る] ボタンをクリックします。

タスク 2. SCC 設定をプロジェクト レベルで構成する

このタスクでは、SCC 設定をプロジェクト レベルで構成する方法を学習します。

-

概要ページの右上隅で [設定] をクリックします。

-

[サービス] タブが表示されていることを確認します。

このタブで、ソースと呼ばれる SCC の統合サービス(前のタスクで学習した「SCC の頭脳」部分)のパラメータを設定できます。このラボではサービスとソースという用語は同じ意味になります。

サービスは脅威と脆弱性を検出して情報を SCC に提供します。そのほとんどは SCC の Premium エディション(このラボで使用)でのみ利用できます。

自分で構成できる組み込みサービスは次のとおりです。

- Security Health Analytics(SHA): はリソースの構成ミス(無効化されたログ、余分な IAM 権限、公開されたサービス)を検出してレポートします。プロジェクトでは現在これが有効で、この機能によって 76 件の脆弱性が検出されました。

- Web Security Scanner(WSS): 外部 IP アドレスを介して公開され、利用できるようになっているウェブ アプリケーションをスキャンし、OWASP top 10 の脆弱性をチェックします。この後のラボで使用する機会があります。

- Container Threat Detection(CTD): は Container-Optimized OS での一般的なコンテナ ランタイム攻撃を検出できます(この後のラボでも扱います)。

- Event Threat Detection(ETD): Google Cloud と Google Workspace のログを継続的にモニタリングして潜在的な脅威をスキャンするログベースの脅威分析です。

- Virtual Machine Threat Detection: ハイパーバイザのレベルで VM インスタンスのメモリを分析し、VM メモリで発生している疑わしいアクティビティを検出できます。予期しないカーネル モジュールや、クリプトマイニング ソフトウェアの実行などがその例に該当します。

- Rapid Vulnerability Detection(RVD): パブリック エンドポイントを積極的にスキャンして悪用される可能性が高い脆弱性を検出する、ゼロ構成のネットワークおよびウェブ アプリケーション スキャナです。

-

[Security Health Analytics] のリンク [設定を管理] をクリックします。

-

タブ [モジュール] をクリックします。

モジュールとは、事前定義された検出ロジックの単位、またはカスタムの検出ロジックの単位です。ご覧のとおり、SCC にはさまざまなリソースの構成ミスの検出に役立つ数多くのタイプのモジュールがあります。セキュリティ ポスチャーやモニタリングの対象とするリソースをサポートするために、SCC ではさまざまなタイプのモジュールの有効化と無効化を簡単に切り替えることができます。

-

フィルタに「VPC_FLOW_LOGS_SETTINGS_NOT_RECOMMENDED」と入力します。

-

[ステータス] プルダウンから [有効にする] を選択します。

これで、Security Health Analytics によって VPC サブネットワークの enableFlowLogs プロパティが欠落しているか false に設定されているかどうかがチェックされるようになりました。

Security Command Center のさまざまなサービスとその構成方法がわかったので、次は SCC で脆弱性を特定して修正します。

タスク 3. SCC の脆弱性の検出結果を分析して修正する

このタスクでは、脆弱性の検出結果を管理し、軽減する方法を学習します。

- ナビゲーション メニューを開き、[セキュリティ] > [Security Command Center] > [リスクの概要] を選択します。

- 左側のメニューで [検出結果] タブを選択します。

- 右上隅の期間セレクタを [全期間] に設定します。

- 画面の左上隅で [クエリのプレビュー] ウィンドウを探します、ここには利用な能なすべての検出結果を絞り込むためのフィルタが含まれています。

デフォルトでは [検出結果] タブにはミュートされていない [アクティブ] 状態の検出結果が表示されます。

SCC の数多くのフィルタでの検出結果の可視性は、それぞれの検出結果の状態とミュートの 2 つのプロパティによって定義されます。

- セキュリティ アナリストが SCC インターフェースに無関係で煩雑な検出結果が表示されないようにしたい場合は、検出結果にミュートの値をアナリストが手動で設定することや、自動的に設定されるようにすることができます。

- 状態プロパティは、検出結果に注意を払う必要があり、かつまだ対処されていないかどうか、または修正や他の方法で対処されたかどうかを示します。

検出結果のライフサイクルを管理したり非表示にしたりする方法として「ミュート」プロパティを使用することをおすすめします。「状態」プロパティの変更は一般的にはソフトウェア ソースによって処理されます。

- [クイック フィルタ] カードで、カテゴリ [デフォルト ネットワーク] を選択します。

-

[クエリのプレビュー] のクエリ文字列が変化した(

AND category="DEFAULT_NETWORK"が追加された)ことに注意してください。 -

[デフォルト ネットワーク] の横のチェックボックスをオンにし、[アクティブ状態を変更] を選択します。

-

この検出結果の状態を [非アクティブ] 状態に設定します。

これで、検出結果は無効になり、画面に表示されなくなります。デフォルトではアクティブでミュートされていない検出結果のみが表示されるためです。

- SCC ヘッダーの下の [リスクの概要] と [検出結果] の順にクリックして、[検出結果] タブビューをリセットします

-

今度は [クエリを編集] ボタンを押します。

-

クエリエディタでクエリ文字列を

category="DEFAULT_NETWORK"に変更します。 -

編集が終了したら、[適用] ボタンを押します。

-

[デフォルト ネットワーク] に表示される検出結果が 1 件のみになったことを確認します。

[クイック フィルタ] の下の左側のメニューを見ると、[非アクティブを表示] チェックボックスがオンになっています。SCC にはアクティブな検出結果と非アクティブな検出結果を検索できる柔軟性があります。今度はこの検出結果の状態を元に戻します。

-

[デフォルト ネットワーク] の横のチェックボックスをオンにし、[アクティブ状態を変更] を選択します。

-

この検出結果を [アクティブ] 状態に設定します。

検出結果は手動でアクティブ化し、その後非アクティブ化できますが、ユーザーが削除することはできません。検出結果がスキャナによって 13 か月間更新されなかった場合にのみ削除されます。

セキュリティ スキャナが同じ検出結果をチェックし、検出結果を発生させた構成ミスを検出しなかった場合は、[非アクティブ] としてマークを付けます。その脆弱性が依然としてシステムに存在する場合、検出結果は同じ [アクティブ] 状態のままになります。

-

クイック フィルタの横の [すべてクリア] ボタンをクリックして .[検出結果] タブをリセットします。

-

[クエリのプレビュー] ウィンドウで [クエリを編集] をクリックします。

-

次のクエリをコピーして貼り付けます。

- 編集が終了したら、[適用] ボタンを押します。

これでサブネットワークに関連するすべての検出結果が表示されるようになりました。今回のデフォルト VPC ネットワークは --subnet-mode=auto パラメータを使用して作成されたため、そのサブネットのいずれも限定公開の Google アクセスが有効になっておらず、いずれのサブネットも VPC フローログを書き込みません。

テスト環境で作業しているため、このネットワークの限定公開の Google アクセスに関する SCC の検出結果が表示されないようにする必要があるとします。

-

[クイック フィルタ] ウィンドウで、カテゴリ [限定公開の Google アクセスが無効] を選択します。

-

ここで [カテゴリ] チェックボックスをオンにすると、[限定公開の Google アクセスが無効] の検出結果が選択されます。

![オンになった [カテゴリ] チェックボックス](https://cdn.qwiklabs.com/ezC%2BQT7sCf5LgLFrk%2FJDa3AHa7UDld4iTZB%2Bz6%2BeFZY%3D)

-

[ミュート オプション] ボタンをクリックします。

-

[ミュート] をクリックします。このオペレーションによって既存の検出結果がミュートされます。

-

[リスクの概要]、[検出結果] の順にクリックして、検出結果クエリをリセットします。

[限定公開の Google アクセスが無効] の検出結果がミュートされたので、今後はコンソールに表示されなくなります。このように、ミュートは Security Command Center の結果をフィルタする場合に非常に有効であるため、関心のあるリソースと検出結果を詳細に制御できます。

デフォルト ネットワークのもう 1 つの構成ミスは、このネットワークのサブネットで VPC フローログも無効になっていることです。テスト環境で作業しているため、VPC フローログを有効にする必要はありません。そこでこのカテゴリに関連する既存および将来の検出結果をすべてミュートします。

- [ミュート オプション] > [ミュートルールを作成する] を順にクリックします。

これは 1 回限りのオペレーションとなり、無効化された限定公開の Google アクセス(PGA)に関して新しく出現する検出結果のレポートは依然として SCC に表示されます。 ミュートルールを作成すると、実質的にすべての既存および新規の検出結果がミュートされます。

-

新しいウィンドウで、新しいミュートルール ID「muting-pga-findings」を入力します。

-

ミュートルールの説明として「Mute rule for VPC Flow Logs」と入力します。

-

[検出クエリ] に次のフィルタを入力します。

- [保存] ボタンを押します。

コンソールの下部に、ミュートルールが作成されたという通知が表示されます。

-

左側のメニューから [検出結果] を選択してメイン SCC ダッシュボードを更新します。

-

[限定公開の Google アクセスが無効] と [フローログが無効] の検出結果が表示されなくなったことを確認します。

今度は、もう 1 つのネットワークを作成し、サブネットが自動的に構成されるようにします。

- 新しい Cloud Shell セッションを開き(

)、次のコマンドを実行してこのネットワークを作成します。

- 次のような出力が表示されることを確認します。

-

上記のメッセージを確認した後、Cloud Shell ウィンドウを閉じます。

-

SCC の検出結果ウィンドウを更新し、新しく作成された [限定公開の Google アクセスが無効] 検出結果が表示されるが、VPC フローログに関する検出結果はないことを確認します(これは先ほど作成したミュートルールによるものです)。

-

VPC フローログに対するミュートルールを作成しましたが、それでもクエリエディタを使用すれば SCC で表示できます。

-

[クエリを編集] ボタンをクリックして次の内容を貼り付けます。

-

[適用] をクリックします。

-

検出結果のクエリ結果テーブルを確認します。[リソースの表示名] 列に両方のネットワークが表示されていることに注意してください。

-

[クエリのプレビュー] ウィンドウで [クエリを編集] をクリックします。

-

次のクエリをコピーして貼り付けます。

-

編集が終了したら、[適用] ボタンを押します。

-

重大度の高い 2 件の検出結果を調査して修正します。

-

[クイック フィルタ] セクションで重大度オプションの一覧から [高] を選択します。

[RDP ポートがオープン状態] と [SSH ポートがオープン状態] の 2 件の検出結果が表示されます。これらが発生したのは「デフォルト」ネットワークに含まれる 2 つのファイアウォール ルールによって、このネットワークのすべてのインスタンスに対するインターネット全体からの SSH トラフィックと RDP トラフィックが有効になっているためです。

- [RDP ポートがオープン状態] の検出結果をクリックします。

新しいウィンドウが表示されます。このウィンドウには、この問題自体の詳細な説明と、影響を受けるリソースの一覧と、修復に役立つ [次のステップ] が表示されます。

-

ファイアウォール ルールのページに移動するリンクをクリックすると、新しいタブが開きます。

-

default-allow-rdp ファイアウォール ルールをクリックします。

-

[編集] をクリックします。

-

ソース IP 範囲「0.0.0.0/0」を削除します。

-

ソース IP 範囲「35.235.240.0/20」を追加して Enter キーを押します。

-

他のパラメータは変更しないでください。

-

[保存] をクリックします。

-

保存したら、ファイアウォール ルールを編集したブラウザタブを閉じます。

-

SCC 検出結果のブラウザタブを更新します。

-

これで、表示される重大度 [高] の検出結果は [SSH ポートがオープン状態] 1 件のみとなります。

-

[SSH ポートがオープン状態] の検出結果をクリックします。

-

ファイアウォール ルールのページに移動するリンクをクリックすると、新しいタブが開きます。

-

default-allow-ssh ファイアウォール ルールをクリックします。

-

[編集] をクリックします。

-

ソース IP 範囲「0.0.0.0/0」を削除します。

-

ソース IP 範囲「35.235.240.0/20」を追加して Enter キーを押します。

-

他のパラメータは変更しないでください。

-

[保存] をクリックします。

-

保存したら、ファイアウォール ルールを編集したブラウザタブを閉じます。

-

開いた検出結果の説明のウィンドウを閉じてブラウザ ウィンドウを更新します。

-

重大度 [高] の検出結果は表示されなくなりました。

これで、Google Cloud 環境で Security Command Center を使用して重大なセキュリティの脆弱性を特定して修復しました。

お疲れさまでした

このラボを通して、SCC インターフェース要素の確認、プロジェクト レベルでの SCC 設定の構成、SCC の脆弱性の分析と修正の方法を学習しました。

次のステップと詳細情報

- Security Command Center の検出結果の分析というタイトルのラボをご確認ください。

Google Cloud トレーニングと認定資格

Google Cloud トレーニングと認定資格を通して、Google Cloud 技術を最大限に活用できるようになります。必要な技術スキルとベスト プラクティスについて取り扱うクラスでは、学習を継続的に進めることができます。トレーニングは基礎レベルから上級レベルまであり、オンデマンド、ライブ、バーチャル参加など、多忙なスケジュールにも対応できるオプションが用意されています。認定資格を取得することで、Google Cloud テクノロジーに関するスキルと知識を証明できます。

マニュアルの最終更新日: 2024 年 4 月 29 日

ラボの最終テスト日: 2024 年 4 月 29 日

Copyright 2024 Google LLC All rights reserved. Google および Google のロゴは Google LLC の商標です。その他すべての企業名および商品名はそれぞれ各社の商標または登録商標です。