Checkpoint

Create a Mute Rule

/ 25

Create a Network

/ 25

Update the Firewall Rules

/ 50

Inizia a utilizzare Security Command Center

GSP1124

Panoramica

Security Command Center (SCC) è una piattaforma di monitoraggio della sicurezza che consente agli utenti di:

- Scoprire le configurazioni errate relative alla sicurezza delle risorse Google Cloud.

- Creare report sulle minacce attive negli ambienti Google Cloud.

- Risolvere le vulnerabilità nelle risorse Google Cloud.

In questo lab muoverai i primi passi con Security Command Center (SCC) esplorando l'interfaccia, le configurazioni, i risultati relativi alle vulnerabilità del servizio.

Attività previste

In questo lab imparerai a:

- Esplorare gli elementi dell'interfaccia di SCC.

- Configurare le impostazioni di SCC a livello di progetto.

- Analizzare e risolvere i risultati relativi alle vulnerabilità di SCC.

Prerequisiti

Si consiglia allo studente di avere familiarità con quanto segue prima di iniziare questo lab:

- Comprensione di base dei concetti di cloud computing.

- Familiarità con la console Google Cloud.

- Suggeriamo, ma non è obbligatoria, esperienza con le classificazioni della gravità per i risultati.

Configurazione e requisiti

Prima di fare clic sul pulsante Avvia lab

Leggi le seguenti istruzioni. I lab sono a tempo e non possono essere messi in pausa. Il timer si avvia quando fai clic su Avvia lab e ti mostra per quanto tempo avrai a disposizione le risorse Google Cloud.

Con questo lab pratico avrai la possibilità di completare le attività in prima persona, in un ambiente cloud reale e non di simulazione o demo. Riceverai delle nuove credenziali temporanee che potrai utilizzare per accedere a Google Cloud per la durata del lab.

Per completare il lab, avrai bisogno di:

- Accesso a un browser internet standard (Chrome è il browser consigliato).

- È ora di completare il lab: ricorda che, una volta iniziato, non puoi metterlo in pausa.

Come avviare il lab e accedere alla console Google Cloud

-

Fai clic sul pulsante Avvia lab. Se devi effettuare il pagamento per il lab, si apre una finestra popup per permetterti di selezionare il metodo di pagamento. A sinistra, trovi il riquadro Dettagli lab con le seguenti informazioni:

- Pulsante Apri console Google

- Tempo rimanente

- Credenziali temporanee da utilizzare per il lab

- Altre informazioni per seguire questo lab, se necessario

-

Fai clic su Apri console Google. Il lab avvia le risorse e apre un'altra scheda con la pagina di accesso.

Suggerimento: disponi le schede in finestre separate posizionate fianco a fianco.

Note: se visualizzi la finestra di dialogo Scegli un account, fai clic su Utilizza un altro account. -

Se necessario, copia il Nome utente dal riquadro Dettagli lab e incollalo nella finestra di dialogo di accesso. Fai clic su Avanti.

-

Copia la Password dal riquadro Dettagli lab e incollala nella finestra di dialogo di benvenuto. Fai clic su Avanti.

Importante: devi utilizzare le credenziali presenti nel riquadro di sinistra. Non utilizzare le tue credenziali Google Cloud Skills Boost. Nota: utilizzare il tuo account Google Cloud per questo lab potrebbe comportare addebiti aggiuntivi. -

Fai clic nelle pagine successive:

- Accetta i termini e le condizioni.

- Non inserire opzioni di recupero o l'autenticazione a due fattori, perché si tratta di un account temporaneo.

- Non registrarti per le prove gratuite.

Dopo qualche istante, la console Google Cloud si apre in questa scheda.

Attiva Cloud Shell

Cloud Shell è una macchina virtuale in cui sono caricati strumenti per sviluppatori. Offre una home directory permanente da 5 GB e viene eseguita su Google Cloud. Cloud Shell fornisce l'accesso da riga di comando alle risorse Google Cloud.

- Fai clic su Attiva Cloud Shell

nella parte superiore della console Google Cloud.

Quando la connessione è attiva, l'autenticazione è già avvenuta e il progetto è impostato sul tuo PROJECT_ID. L'output contiene una riga che dichiara il PROJECT_ID per questa sessione:

gcloud è lo strumento a riga di comando di Google Cloud. È preinstallato su Cloud Shell e supporta il completamento tramite tasto Tab.

- (Facoltativo) Puoi visualizzare il nome dell'account attivo con questo comando:

-

Fai clic su Autorizza.

-

L'output dovrebbe avere ora il seguente aspetto:

Output:

- (Facoltativo) Puoi elencare l'ID progetto con questo comando:

Output:

Output di esempio:

gcloud, in Google Cloud, fai riferimento alla Panoramica dell'interfaccia a riga di comando gcloud.

Scenario

Cymbal Bank è una banca retail americana con oltre 2000 filiali in tutti i 50 stati. Offre servizi di debito e credito completi basati su una solida piattaforma di pagamento. È un istituto bancario che sta operando la trasformazione digitale dei propri servizi finanziari legacy.

Cymbal Bank è stata fondata nel 1920 con il nome Troxler. Cymbal Group ha acquisito la società nel 1975 dopo aver investito molto negli sportelli bancomat di proprietà del gruppo. Man mano che la banca diventava un leader nazionale, ha posto un accento strategico sulla modernizzazione della customer experience sia di persona presso le proprie filiali che digitalmente attraverso un'app rilasciata nel 2014. Cymbal Bank consta di 42.000 dipendenti a livello nazionale e, nel 2019, ha registrato entrate per 24 miliardi di dollari.

Cymbal Bank vuole integrare una piattaforma centralizzata di monitoraggio della sicurezza per monitorare le minacce e correggere le vulnerabilità nelle risorse Google Cloud delle applicazioni bancarie aziendali. In qualità di Cloud Security Engineer, hai il compito di conoscere le funzionalità all'avanguardia di Security Command Center in modo da poter fornire una presentazione al CTO sui vantaggi dei servizi.

Attività 1: esplora gli elementi dell'interfaccia di SCC.

In questa attività scoprirai l'interfaccia del Security Command Center (SCC) e apprenderai le principali funzionalità del servizio.

- Apri il menu di navigazione e seleziona Sicurezza > Security Command Center > Panoramica dei rischi.

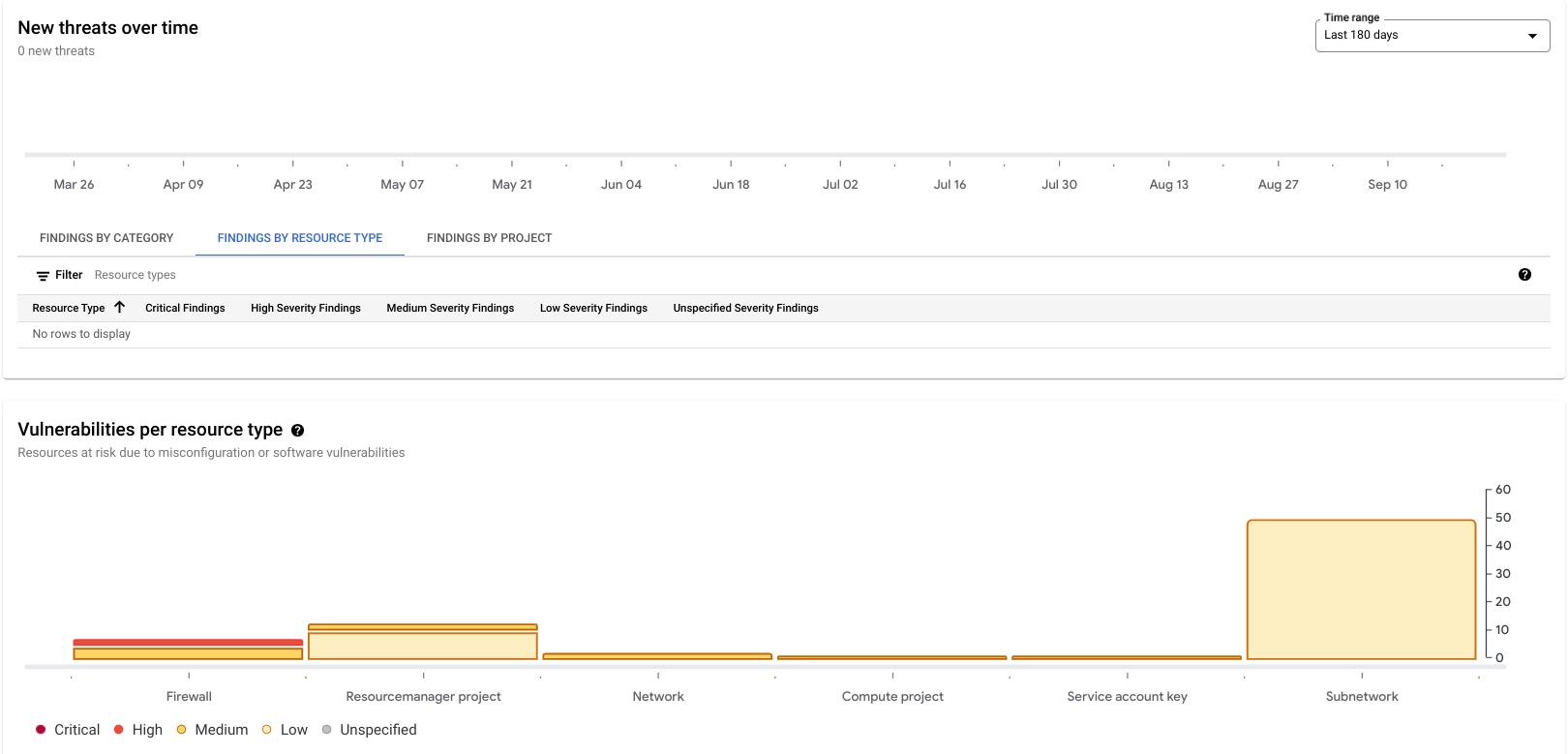

- Scorri verso il basso ed esamina i pannelli informativi che fanno riferimento a "Nuove minacce nel tempo" e "Vulnerabilità per tipo di risorsa".

- La scheda Minacce avvisa gli utenti di Google Cloud sulle attuali attività sospette che si verificano nei loro ambienti Google Cloud, ad esempio un account di servizio che indaga sulle proprie autorizzazioni.

- La scheda Vulnerabilità forniscono informazioni su configurazioni errate o vulnerabilità delle risorse, come una porta TCP aperta o una libreria obsoleta in esecuzione su una macchina virtuale.

Minacce e vulnerabilità sono due diversi tipi di classi dei risultati, che SCC utilizza per classificare e segnalare problemi di sicurezza nel tuo ambiente. Dai un'occhiata a questa documentazione per saperne di più sulle classi dei risultati.

Un risultato è un record generato da SCC, che fornisce dettagli sui dati di vulnerabilità o minacce nella dashboard di Security Command Center.

- Nella scheda "Nuove minacce nel tempo", seleziona la scheda RISULTATI PER TIPO DI RISORSA.

Questa scheda elenca le minacce attualmente attive che si sono verificate nel tuo progetto durante il periodo di tempo determinato dal menu a discesa "Intervallo di tempo" sul lato destro di questo pannello informativo.

Per impostazione predefinita, il menu a discesa dell'intervallo di tempo mostra tutte le minacce apparse negli ultimi 7 giorni, ma è possibile visualizzare tutte le minacce verificatesi negli ultimi 180 giorni.

-

Scorri verso il basso fino alla scheda Vulnerabilità per tipo di risorsa.

-

Nel selettore dell'intervallo di tempo, seleziona Ultimi 180 giorni. L'output dovrebbe essere simile al seguente:

Dovresti vedere circa 76 vulnerabilità attive in elenco.

La maggior parte di questi risultati viene generata perché utilizziamo la rete VPC predefinita, che non è secure-by-design. Ad esempio, contiene regole firewall che consentono l'accesso SSH e RDP da qualsiasi indirizzo IP.

-

Ora scorri verso il basso fino alla scheda Vulnerabilità attive di seguito.

-

Seleziona la scheda RISULTATI PER CATEGORIA.

Questo mostrerà le vulnerabilità del tuo ambiente organizzate in base a diverse categorie di vulnerabilità e la loro gravità. Questa è una proprietà del risultato che aiuta a stimare il rischio che il problema comporta per l'ambiente Google Cloud.

Il livello di gravità non può essere modificato: ogni tipo di risultato ha un livello di gravità predeterminato da SCC. Di seguito è riportato un elenco dei diversi tipi di gravità ed esempi comuni:

- Critica - ad esempio, una sessione reverse shell avviata dall'interno di un pod GKE.

- Alta - ad esempio, una porta SSH aperta all'intera rete internet (0.0.0.0/0).

- Media - ad esempio, uno dei ruoli IAM originari (Owner/Editor/Viewer) è stato concesso a un utente o a un account di servizio.

- Bassa - ad esempio, non vengono raccolti log di flusso VPC.

- Non specificata - possono apparire in SCC, ma non sono comuni.

Tieni presente che qui abbiamo fornito solo esempi di risultati con gravità diversa. I criteri dettagliati per impostare la gravità dei risultati sono descritti nella pagina Classificazioni di gravità per i risultati.

- Ora seleziona la scheda RISULTATI PER TIPO DI RISORSA. Verranno visualizzate le vulnerabilità classificate in base ai diversi tipi di risorse Google Cloud disponibili.

- Infine, seleziona la scheda RISULTATI PER PROGETTO. Questa scheda fornisce più informazioni quando si utilizza SCC a livello di cartella o nodo radice dell'organizzazione.

- Nel menu a sinistra, sotto l'intestazione Security Command Center, apri ciascuna delle seguenti schede e leggi la descrizione di seguito:

-

Minacce: offre una rapida panoramica dei risultati classificati come minacce in SCC. Alcuni esempi:

-

Vulnerabilità: questa scheda offre una rapida panoramica di tutte le configurazioni errate o dei difetti del software che potrebbero esistere nell'ambito corrente (che sia all'interno del progetto, della cartella o dell'organizzazione). Ciò ti offre un accesso più capillare alle vulnerabilità, permettendoti di visualizzare in dettaglio ciascuna di esse. Alcuni esempi di vulnerabilità sono:

-

Conformità: mostra informazioni sulla compatibilità del tuo Progetto con i più importanti standard di conformità come CIS, PCI DSS, NIST 800-53 e altri.

-

Risultati: questa scheda consente di esplorare tutti i risultati disponibili nel database SCC. Esamineremo i risultati e come utilizzarli nell'attività 3.

-

Origini: i moduli software che analizzano la configurazione delle risorse Google Cloud e monitorano le attività correnti leggendo file di log e controllando i processi attualmente in esecuzione. Possiamo dire che le Sorgenti sono i veri e propri "rivelatori" di SCC, che analizzano la configurazione delle risorse e pubblicano informazioni su SCC.

- Ora, fai clic sul pulsante Indietro nel tuo browser.

Attività 2: configura le impostazioni SCC a livello di progetto

In questa attività imparerai come configurare le impostazioni SCC a livello di progetto.

-

Fai clic su IMPOSTAZIONI nell'angolo in alto a destra della pagina Panoramica.

-

Assicurati di essere nella scheda SERVIZI.

Questa scheda ti consentirà di impostare i parametri dei servizi integrati di SCC, chiamati anche origini ("il centro nevralgico di SCC", come abbiamo appreso nell'attività precedente). In questo lab i termini servizi e origini sono intercambiabili.

I servizi rilevano minacce e vulnerabilità e forniscono informazioni a SCC. La maggior parte è disponibile solo nell'edizione Premium di SCC, che è quella disponibile in questo lab.

Di seguito sono riportati i servizi integrati che è possibile configurare:

- Security Health Analytics (SHA): trova e segnala configurazioni errate delle risorse (log disabilitati, autorizzazioni IAM aggiuntive, servizi esposti pubblicamente). Questo è il servizio che abbiamo attualmente abilitato nel nostro progetto e che ha rilevato le 76 vulnerabilità nel nostro progetto.

- Web Security Scanner (WSS): esegue la scansione delle applicazioni web disponibili pubblicamente esposte tramite indirizzi IP esterni e controlla le 10 principali vulnerabilità OWASP. Avrai la possibilità di lavorare con questo in un lab successivo.

- Container Threat Detection (CTD): può rilevare gli attacchi runtime ai container più comuni in un Container-Optimized OS (verranno mostrati anche in un lab successivo).

- Event Threat Detection (ETD): analisi delle minacce basata su log che monitora continuamente i log di Google Cloud e Google Workspace per individuare potenziali minacce.

- Virtual Machine Threat Detection: analizza la memoria delle istanze VM a livello di hypervisor e può rilevare attività sospette che si verificano nella memoria VM, ad esempio moduli kernel inaspettati o l'esecuzione di software di cryptomining.

- Rapid Vulnerability Detection (RVD): uno scanner di rete e applicazioni web a configurazione zero che scansiona attivamente gli endpoint pubblici per rilevare le vulnerabilità che hanno un'alta probabilità di essere sfruttate.

-

Fai clic sul link GESTISCI IMPOSTAZIONI per Security Health Analytics.

-

Fai clic sulla scheda MODULI.

I moduli sono unità predefinite o personalizzate di logica di rilevamento. Come puoi vedere, SCC offre molti tipi diversi di moduli che possono aiutarti a rilevare diverse configurazioni errate delle risorse. SCC semplifica l'abilitazione e la disabilitazione di diversi tipi di moduli per supportare il tuo livello di sicurezza e le risorse che ti interessa monitorare.

-

Nel filtro, digita VPC_FLOW_LOGS_SETTINGS_NOT_RECOMMENDED.

-

Seleziona Abilita dal menu a discesa Stato.

Security Health Analytics ora controllerà se la proprietà enableFlowLogs delle subnet VPC è mancante o impostata su false.

Ora che hai familiarità con i diversi servizi di Security Command Center e come configurarli, identificherai e risolverai una vulnerabilità con SCC.

Attività 3: analizza e correggi i risultati delle vulnerabilità di SCC

In questa attività imparerai come gestire e mitigare i risultati delle vulnerabilità.

- Apri il menu di navigazione e seleziona Sicurezza > Security Command Center > Panoramica dei rischi.

- Dal menu a sinistra, seleziona la scheda RISULTATI.

- Imposta il selettore dell'intervallo di tempo nell'angolo in alto a destra su Dall'inizio.

- Nell'angolo in alto a sinistra dello schermo, trova la finestra Anteprima della query, che contiene un filtro per ordinare tutti i risultati disponibili.

Per impostazione predefinita, nella scheda RISULTATI puoi vedere i risultati non disattivati con lo stato STATO ATTIVO.

Le due proprietà state e mute di ogni risultato definiscono la visibilità dei risultati in molti filtri utilizzati per SCC.

- Il valore Mute può essere impostato sui risultati dall'analista della sicurezza oppure può essere impostato automaticamente se l'analista non vuole vedere risultati irrilevanti e fastidiosi nell'interfaccia SCC.

- La proprietà State indica se un risultato richiede attenzione e non è stato ancora risolto oppure se è stato corretto o risolto in altro modo e non è più attivo.

Un modo consigliato per gestire il ciclo di vita dei risultati e nasconderli è utilizzare la proprietà "mute". La modifica della proprietà "state" viene generalmente gestita da origini software.

- Nella scheda "Filtri rapidi" seleziona la categoria Default network.

-

Tieni presente che la stringa di query nell'"Anteprima della query" è cambiata (ora è stato aggiunto

AND category="DEFAULT_NETWORK"). -

Seleziona la casella di controllo "Rete predefinita" quindi seleziona MODIFICA STATO ATTIVO.

-

Imposta lo stato su Inattivo per questo risultato.

Ora il risultato è stato disattivato e nascosto dallo schermo perché per impostazione predefinita puoi vedere solo i risultati attivi e non quelli disattivati.

- Reimposta la visualizzazione a scheda RISULTATI facendo clic su Panoramica dei rischi, quindi Risultati sotto l'intestazione SCC.

-

Ora premi il pulsante MODIFICA QUERY.

-

Modifica la stringa di query nell'editor di query in

category="DEFAULT_NETWORK". -

Al termine della modifica, premi il pulsante APPLICA.

-

Assicurati di vedere solo un risultato "Rete predefinita".

Se guardi il menu a sinistra sotto "Filtri rapidi", vedrai che la casella di controllo "Mostra inattivi" è selezionata. SCC ti offre la flessibilità di cercare risultati attivi e inattivi. Ora ripristinerai lo stato di questo risultato.

-

Seleziona la casella di controllo "Rete predefinita" quindi seleziona MODIFICA STATO ATTIVO.

-

Imposta lo stato Attivo per questo risultato.

I risultati possono essere attivati e disattivati manualmente, ma non possono mai essere eliminati da un utente. Vengono eliminati automaticamente solo quando un risultato non è stato aggiornato dagli scanner per 13 mesi.

Quando uno scanner di sicurezza controlla lo stesso risultato e non rileva l'errata configurazione che ha prodotto il risultato, lo contrassegna come "INATTIVO". Se la vulnerabilità è ancora presente nel sistema, il risultato rimarrà nello stesso stato "ATTIVO".

-

Reimposta la scheda dei risultati facendo clic sul pulsante Cancella tutto accanto a Filtri rapidi.

-

Nella finestra "Anteprima query", fai clic su Modifica query.

-

Ora copia e incolla la seguente query:

- Al termine della modifica, premi il pulsante APPLICA.

Ora dovresti vedere tutti i risultati relativi alle subnet. La nostra rete VPC predefinita è stata creata con il parametro --subnet-mode=auto, quindi nessuna delle sue subnet ha l'accesso privato Google abilitato e nessuna subnet scrive log di flusso VPC.

Immagina che stiamo lavorando in un ambiente di test, quindi non vogliamo vedere i risultati SCC sull'accesso privato Google in questa rete.

-

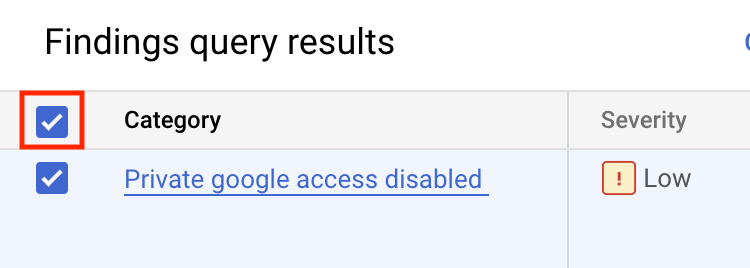

Nella finestra "Filtri rapidi" seleziona la categoria Accesso privato a Google disabilitato.

-

Ora fai clic sulla casella di controllo Categoria in modo che tutti i risultati "Accesso privato Google disabilitato" siano selezionati:

-

Ora fai clic sul pulsante OPZIONI DI DISATTIVAZIONE.

-

Quindi fai clic su Disattiva. Questa operazione disattiva i risultati esistenti.

-

Reimposta la query sui risultati facendo clic su Panoramica dei rischi, quindi su Risultati.

Ora che i risultati "Accesso privato Google disabilitato" sono disattivati, non ne vedrai più nessuno nella Console. Come puoi vedere, la disattivazione è un modo efficace per filtrare i risultati di Security Command Center e ti fornisce il controllo capillare sulle risorse e sui risultati che ti interessano.

Un'altra configurazione errata della rete predefinita è che anche i log di flusso VPC sono disabilitati nelle subnet di questa rete. Poiché stiamo lavorando in un ambiente di test, non avremo bisogno che i log di flusso VPC siano abilitati, quindi disattiveremo tutti i risultati esistenti e futuri relativi a questa categoria.

- Fai clic sul pulsante OPZIONI DI DISATTIVAZIONE > Crea regola di disattivazione.

Si è trattato di un'operazione una tantum e i nuovi risultati che segnalano il PGA disabilitato appariranno ancora in SCC. Se crei una regola di disattivazione, di fatto disattiverai tutti i risultati esistenti e tutti quelli nuovi.

-

Nella nuova finestra inserisci un nuovo ID della regola di disattivazione: muting-pga-findings.

-

Per la descrizione della regola di disattivazione, inserisci Regola di disattivazione per i log del flusso VPC.

-

Nella "query dei risultati" inserisci il seguente filtro:

- Ora premi il pulsante SALVA.

Dovresti vedere una notifica nella parte inferiore della Console che informa che è stata creata una regola di disattivazione.

-

Ora aggiorna la dashboard SCC principale selezionando Risultati dal menu a sinistra.

-

Assicurati di non visualizzare più alcun risultato "Accesso privato Google disabilitato" o "Log di flusso disabilitati".

Ora creeremo un'altra rete con subnet configurate automaticamente.

- Apri una nuova sessione di Cloud Shell (

) ed esegui il comando seguente per creare questa rete:

- Assicurati di vedere un output simile a questo:

-

Chiudi la finestra Cloud Shell dopo aver verificato il messaggio precedente.

-

Aggiorna la finestra dei risultati SCC e nota che puoi vedere il risultato "Accesso privato Google disabilitato" appena creato, ma non ci sono risultati sui log di flusso VPC (questo è dovuto alla regola di disattivazione creata in precedenza).

-

Sebbene abbiamo creato regole di disattivazione per i log di flusso VPC, SCC ti consente comunque di visualizzarli utilizzando l'editor di query.

-

Fai clic sul pulsante Modifica query e incolla quanto segue:

-

Ora fai clic su Applica.

-

Controlla la tabella dei risultati della query sui risultati e nota che nella colonna "Nome visualizzato risorsa" puoi vedere entrambe le reti: "defaults" e "SCC-lab-net".

-

Nella finestra "Anteprima query", fai clic su Modifica query.

-

Ora copia e incolla la seguente query:

-

Al termine della modifica, premi il pulsante APPLICA.

-

Ora esamineremo e correggeremo due risultati con elevata gravità.

-

Nella sezione Filtri rapidi, seleziona Alta dall'elenco delle opzioni di gravità.

Dovresti vedere due risultati: "Porta RDP aperta" e "Porta SSH aperta". Sono stati avviati perché la rete "predefinita" contiene due regole firewall che abilitano il traffico SSH e RDP verso tutte le istanze di questa rete dall'intera internet.

- Fai clic sulla ricerca Porta RDP aperta.

Verrà visualizzata una nuova finestra. In questa finestra troverai una descrizione dettagliata del problema stesso, l'elenco delle risorse interessate e i "Passaggi successivi" che ti aiuteranno a risolverlo.

-

Fai clic sul collegamento per accedere alla pagina delle regole firewall, che si aprirà in una nuova scheda.

-

Fai clic sulla regola firewall default-allow-rdp.

-

Fai clic su MODIFICA.

-

Elimina l'intervallo IP di origine 0.0.0.0/0.

-

Aggiungi il seguente intervallo IP di origine 35.235.240.0/20 e premi Invio.

-

Non modificare nessun altro parametro.

-

Fai clic su SALVA.

-

Una volta salvato, chiudi la scheda del browser in cui hai modificato la regola firewall.

-

Aggiorna la scheda del browser Risultato SCC.

-

Ora dovresti vedere solo un risultato con gravità "Alta": "Porta SSH aperta".

-

Fai clic sul risultato Porta SSH aperta finding.

-

Fai clic sul link per accedere alla pagina delle regole firewall, che si aprirà in una nuova scheda.

-

Fai clic sulla regola firewall default-allow-ssh.

-

Fai clic su MODIFICA.

-

Elimina l'intervallo IP di origine 0.0.0.0/0.

-

Aggiungi il seguente intervallo IP di origine 35.235.240.0/20 e premi Invio.

-

Non modificare nessun altro parametro.

-

Fai clic su SALVA.

-

Una volta salvato, chiudi la scheda del browser in cui hai modificato la regola firewall.

-

Chiudi la finestra con la descrizione del risultato aperta e aggiorna la finestra del browser.

-

Ora non dovresti vedere alcun risultato con gravità Alta.

Hai utilizzato con successo Security Command Center per identificare e correggere le vulnerabilità critiche della sicurezza nel tuo ambiente Google Cloud.

Complimenti!

Nel corso di questo lab hai imparato come esplorare gli elementi dell'interfaccia SCC, configurare le impostazioni SCC a livello di progetto e analizzare e correggere la vulnerabilità SCC.

Prossimi passi/Scopri di più

- Dai un'occhiata al lab intitolato Analisi dei risultati con Security Command Center.

Formazione e certificazione Google Cloud

… per utilizzare al meglio le tecnologie Google Cloud. I nostri corsi ti consentono di sviluppare competenze tecniche e best practice per aiutarti a metterti subito al passo e avanzare nel tuo percorso di apprendimento. Offriamo vari livelli di formazione, dal livello base a quello avanzato, con opzioni di corsi on demand, dal vivo e virtuali, in modo da poter scegliere il più adatto in base ai tuoi impegni. Le certificazioni ti permettono di confermare e dimostrare le tue abilità e competenze relative alle tecnologie Google Cloud.

Ultimo aggiornamento del manuale: 29 aprile 2024

Ultimo test del lab: 29 aprile 2024

Copyright 2024 Google LLC Tutti i diritti riservati. Google e il logo Google sono marchi di Google LLC. Tutti gli altri nomi di società e prodotti sono marchi delle rispettive società a cui sono associati.