Checkpoint

Create a Mute Rule

/ 25

Create a Network

/ 25

Update the Firewall Rules

/ 50

Memulai Security Command Center

GSP1124

Ringkasan

Security Command Center (SCC) adalah platform pemantauan keamanan yang membantu pengguna:

- Menemukan kesalahan konfigurasi terkait keamanan pada resource Google Cloud.

- Melaporkan ancaman aktif di lingkungan Google Cloud.

- Memperbaiki kerentanan di seluruh aset Google Cloud.

Di lab ini, Anda memulai langkah pertama di Security Command Center dengan mengeksplorasi antarmuka, konfigurasi, dan temuan kerentanan di layanan ini.

Yang akan Anda lakukan

Di lab ini, Anda akan mempelajari cara:

- Mengeksplorasi elemen antarmuka SCC.

- Mengonfigurasi setelan SCC di level project.

- Menganalisis dan memperbaiki temuan kerentanan di SCC.

Prasyarat

Sebelum memulai lab ini, sebaiknya peserta memiliki pengetahuan terkait hal-hal berikut:

- Pemahaman dasar tentang konsep cloud computing.

- Pemahaman tentang Konsol Google Cloud.

- Pemahaman tentang klasifikasi tingkat keparahan temuan direkomendasikan, tetapi tidak bersifat wajib.

Penyiapan dan persyaratan

Sebelum mengklik tombol Mulai Lab

Baca petunjuk ini. Lab memiliki timer dan Anda tidak dapat menjedanya. Timer, yang dimulai saat Anda mengklik Start Lab, akan menampilkan durasi ketersediaan resource Google Cloud untuk Anda.

Lab praktik ini dapat Anda gunakan untuk melakukan sendiri aktivitas lab di lingkungan cloud sungguhan, bukan di lingkungan demo atau simulasi. Untuk mengakses lab ini, Anda akan diberi kredensial baru yang bersifat sementara dan dapat digunakan untuk login serta mengakses Google Cloud selama durasi lab.

Untuk menyelesaikan lab ini, Anda memerlukan:

- Akses ke browser internet standar (disarankan browser Chrome).

- Waktu untuk menyelesaikan lab. Ingat, setelah dimulai, lab tidak dapat dijeda.

Cara memulai lab dan login ke Google Cloud Console

-

Klik tombol Start Lab. Jika Anda perlu membayar lab, jendela pop-up akan terbuka untuk memilih metode pembayaran. Di sebelah kiri adalah panel Lab Details dengan berikut ini:

- Tombol Open Google Console

- Waktu tersisa

- Kredensial sementara yang harus Anda gunakan untuk lab ini

- Informasi lain, jika diperlukan, untuk menyelesaikan lab ini

-

Klik Open Google Console. Lab akan menjalankan resource, lalu membuka tab lain yang menampilkan halaman Login.

Tips: Atur tab di jendela terpisah secara berdampingan.

Catatan: Jika Anda melihat dialog Choose an account, klik Use Another Account. -

Jika perlu, salin Username dari panel Lab Details dan tempel ke dialog Sign in. Klik Next.

-

Salin Password dari panel Lab Details dan tempel ke dialog Welcome. Klik Next.

Penting: Anda harus menggunakan kredensial dari panel sebelah kiri. Jangan menggunakan kredensial Google Cloud Skills Boost. Catatan: Menggunakan akun Google Cloud sendiri untuk lab ini dapat dikenai biaya tambahan. -

Klik halaman berikutnya:

- Setujui persyaratan dan ketentuan.

- Jangan tambahkan opsi pemulihan atau autentikasi 2 langkah (karena ini akun sementara).

- Jangan daftar uji coba gratis.

Setelah beberapa saat, Cloud Console akan terbuka di tab ini.

Mengaktifkan Cloud Shell

Cloud Shell adalah mesin virtual yang dilengkapi dengan berbagai alat pengembangan. Mesin virtual ini menawarkan direktori beranda persisten berkapasitas 5 GB dan berjalan di Google Cloud. Cloud Shell menyediakan akses command-line untuk resource Google Cloud Anda.

- Klik Activate Cloud Shell

di bagian atas konsol Google Cloud.

Setelah terhubung, Anda sudah diautentikasi, dan project ditetapkan ke PROJECT_ID Anda. Output berisi baris yang mendeklarasikan PROJECT_ID untuk sesi ini:

gcloud adalah alat command line untuk Google Cloud. Alat ini sudah terinstal di Cloud Shell dan mendukung pelengkapan command line.

- (Opsional) Anda dapat menampilkan daftar nama akun yang aktif dengan perintah ini:

-

Klik Authorize.

-

Output Anda sekarang akan terlihat seperti ini:

Output:

- (Opsional) Anda dapat menampilkan daftar project ID dengan perintah ini:

Output:

Contoh output:

gcloud yang lengkap di Google Cloud, baca panduan ringkasan gcloud CLI.

Skenario

Cymbal Bank adalah bank retail Amerika yang memiliki lebih dari 2.000 cabang di 50 negara bagian. Bank ini menawarkan layanan debit dan kredit lengkap yang dibangun di atas platform pembayaran yang andal. Cymbal Bank adalah lembaga jasa keuangan lama yang bertransformasi secara digital.

Cymbal Bank didirikan pada tahun 1920 dengan nama Troxler. Cymbal Group mengakuisisi perusahaan tersebut pada tahun 1975 setelah perusahaan tersebut berinvestasi besar-besaran di ATM milik Cymbal Group. Seiring perkembangan bank menjadi pemimpin di taraf nasional, mereka menjalankan strategi yaitu modernisasi pengalaman nasabah baik secara langsung di cabang-cabangnya maupun secara digital melalui aplikasi yang diluncurkan pada tahun 2014. Cymbal Bank memiliki 42.000 orang karyawan di seluruh negeri dan melaporkan pendapatan sebesar $24 miliar pada tahun 2019.

Cymbal Bank tertarik untuk mengintegrasikan platform pemantauan keamanan terpusat guna membantu memantau ancaman dan memperbaiki kerentanan di seluruh resource Google Cloud dalam aplikasi perbankan mereka. Sebagai Cloud Security Engineer, Anda ditugaskan untuk mempelajari berbagai fitur Security Command Center yang canggih sehingga Anda dapat menyampaikan presentasi kepada CTO mengenai manfaat layanan tersebut.

Tugas 1. Mengeksplorasi elemen antarmuka SCC

Dalam tugas ini, Anda akan menjelajahi antarmuka Security Command Center (SCC) dan mempelajari berbagai fitur utama layanan tersebut.

- Buka Navigation menu dan pilih Security > Security Command Center > Risk Overview.

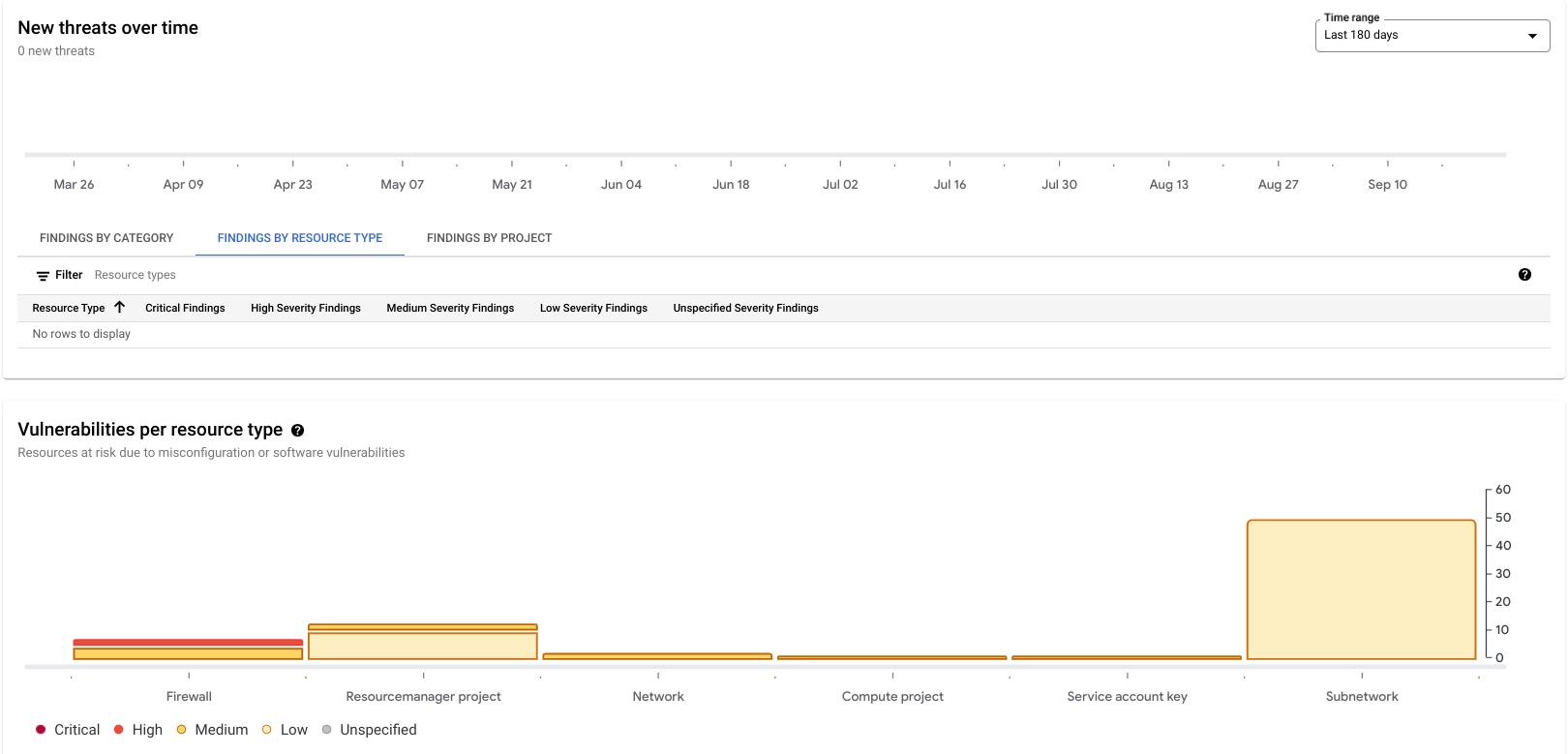

- Scroll ke bawah dan selidiki panel informasi dengan label "New threats over time" dan "Vulnerabilities per resource type".

- Threats (ancaman) memberi tahu pengguna Google Cloud tentang aktivitas mencurigakan yang sedang terjadi di lingkungan Google Cloud mereka, seperti akun layanan yang menyelidiki izinnya sendiri.

- Vulnerabilities (kerentanan) memberikan informasi tentang kesalahan konfigurasi atau kerentanan resource, seperti port TCP terbuka atau library usang yang berjalan di Virtual Machine.

Ancaman dan kerentanan adalah dua jenis kelas temuan yang berbeda, yang digunakan SCC untuk mengategorikan dan melaporkan masalah keamanan di lingkungan Anda. Lihat dokumentasi ini untuk mempelajari kelas temuan lebih lanjut.

Findings (temuan) adalah kumpulan data yang dihasilkan oleh SCC, yang memberikan detail tentang data ancaman atau kerentanan di dasbor Security Command Center.

- Di kartu "New threats over time", pilih tab FINDINGS BY RESOURCE TYPE.

Kartu ini menampilkan ancaman aktif yang telah terjadi pada project Anda selama jangka waktu yang ditentukan menurut drop-down "Time range" di sisi kanan panel informasi ini.

Secara default, drop-down rentang waktu menunjukkan semua ancaman yang muncul selama 7 hari terakhir, tetapi Anda dapat melihat semua ancaman yang terjadi selama 180 hari terakhir.

-

Scroll ke bawah ke kartu Vulnerabilities per resource type.

-

Dari pemilih rentang waktu, pilih Last 180 days. Output yang ditampilkan akan mirip dengan contoh berikut:

Anda akan melihat sekitar 76 kerentanan aktif yang tercantum.

Mayoritas temuan ini dihasilkan karena kita menggunakan jaringan VPC default, yang memang dirancang tidak aman. Misalnya, jaringan ini berisi aturan firewall yang mengizinkan akses SSH dan RDP dari alamat IP mana pun.

-

Sekarang scroll ke bawah ke kartu Active vulnerabilities di bawah.

-

Pilih tab FINDINGS BY CATEGORY.

Tab ini akan menunjukkan kerentanan lingkungan Anda yang disusun berdasarkan berbagai kategori kerentanan dan tingkat keparahannya. Ini adalah properti temuan yang membantu memperkirakan risiko yang ditimbulkan oleh masalah tersebut terhadap lingkungan Google Cloud.

Tingkat keparahan tidak dapat diubah—setiap jenis temuan memiliki tingkat keparahan yang telah ditentukan oleh SCC. Di bawah ini adalah daftar berbagai jenis tingkat keparahan dan contoh umum:

- Critical - misalnya, sesi Reverse Shell diluncurkan dari dalam Pod GKE.

- High - misalnya, port SSH dibuka ke seluruh Internet (0.0.0.0/0);

- Medium - misalnya, salah satu peran dasar IAM (Pemilik/Editor/Viewer) telah diberikan kepada pengguna atau akun layanan;

- Low - misalnya, tidak ada log Aliran Traffic VPC yang dikumpulkan

- Unspecified - dapat muncul di SCC, tetapi tidak bersifat umum.

Perlu diperhatikan bahwa di sini kami hanya memberikan contoh temuan dengan tingkat keparahan yang berbeda. Kriteria terperinci untuk menetapkan tingkat keparahan temuan dijelaskan pada halaman klasifikasi tingkat keparahan temuan.

- Sekarang pilih tab FINDINGS BY RESOURCE TYPE. Tab ini akan menunjukkan kerentanan yang dikategorikan berdasarkan berbagai jenis resource Google Cloud yang tersedia.

- Terakhir, pilih tab FINDINGS BY PROJECT. Tab ini lebih informatif ketika Anda menggunakan SCC pada tingkat node root organisasi atau folder.

- Di menu sebelah kiri, di bawah header Security Command Center, buka masing-masing tab berikut dan baca deskripsinya di bawah:

-

Threats: tab ini memberi Anda ringkasan singkat tentang temuan yang diklasifikasikan sebagai ancaman di SCC. Beberapa contohnya dapat berupa:

-

Vulnerabilities: tab ini memberi Anda ringkasan singkat tentang semua kesalahan konfigurasi atau kekurangan dalam software yang mungkin ada dalam cakupan saat ini (baik itu di dalam project, folder, atau organisasi Anda) Tab ini memberi Anda akses yang lebih mendetail ke berbagai kerentanan, sehingga memungkinkan Anda untuk melihat perincian masing-masing kerentanan tersebut. Beberapa contoh kerentanan dapat berupa:

-

Compliance: tab ini menunjukkan informasi tentang kompatibilitas Project Anda dengan standar kepatuhan terpenting seperti CIS, PCI DSS, NIST 800-53, dan lainnya.

-

Findings: tab ini memungkinkan Anda mempelajari semua temuan yang tersedia di database SCC. Kita akan menyelidiki temuan dan cara mengatasinya di tugas 3.

-

Sources: modul software yang menganalisis konfigurasi resource Google Cloud dan memantau aktivitas saat ini dengan membaca file log dan memeriksa proses yang sedang berjalan. Dapat dikatakan bahwa Sources ini adalah "detektor" SCC yang sebenarnya, yang menganalisis konfigurasi resource dan memublikasikan informasi ke SCC.

- Sekarang, klik tombol kembali di browser Anda.

Tugas 2. Mengonfigurasi setelan SCC di level project

Dalam tugas ini, Anda akan mempelajari cara mengonfigurasi setelan SCC di level project.

-

Klik SETTINGS dari pojok kanan atas halaman ringkasan.

-

Pastikan Anda berada di tab SERVICES.

Tab ini memungkinkan Anda menyiapkan parameter layanan terintegrasi SCC, yang juga disebut Sources ("otak SCC", seperti yang kita pelajari di tugas sebelumnya). Dalam lab ini, istilah layanan dan Sources dapat dipertukarkan.

Layanan mendeteksi ancaman dan kerentanan serta memberikan informasi ke SCC. Mayoritas ancaman dan kerentanan hanya tersedia di SCC edisi Premium, yang Anda miliki di lab ini.

Berikut adalah layanan bawaan yang dapat Anda konfigurasi:

- Security Health Analytics (SHA): menemukan dan melaporkan kesalahan konfigurasi resource (log yang dinonaktifkan, izin IAM tambahan, layanan yang terekspos secara publik). Saat ini, layanan ini aktif dan mendeteksi 76 kerentanan di project kita.

- Web Security Scanner (WSS): memindai aplikasi web yang tersedia untuk umum yang terekspos melalui alamat IP eksternal dan memeriksa kerentanan berdasarkan OWASP Top 10. Anda akan memiliki kesempatan untuk menggunakannya di lab selanjutnya.

- Container Threat Detection (CTD): dapat mendeteksi serangan runtime container yang paling umum di Container-Optimized OS (juga akan ditampilkan di lab selanjutnya).

- Event Threat Detection (ETD): analisis ancaman berbasis log yang terus memantau log Google Cloud dan Google Workspace untuk memindai potensi ancaman.

- Virtual Machine Threat Detection: menganalisis memori instance VM pada tingkat Hypervisor dan dapat mendeteksi aktivitas mencurigakan yang terjadi di memori VM. Contohnya adalah modul kernel yang tidak terduga atau software cryptomining yang berjalan.

- Rapid Vulnerability Detection (RVD): pemindai aplikasi web dan jaringan tanpa konfigurasi yang secara aktif memindai endpoint publik untuk mendeteksi kerentanan yang memiliki kemungkinan besar untuk dieksploitasi.

-

Klik link MANAGE SETTINGS untuk Security Health Analytics.

-

Klik tab MODULES.

Modul adalah unit logika deteksi khusus atau yang telah ditentukan sebelumnya. Seperti yang Anda lihat, SCC menawarkan berbagai jenis modul yang dapat membantu Anda mendeteksi berbagai kesalahan konfigurasi resource. SCC mempermudah pengaktifan dan penonaktifan berbagai jenis modul untuk mendukung postur keamanan Anda dan resource yang ingin Anda pantau.

-

Di filter, ketik VPC_FLOW_LOGS_SETTINGS_NOT_RECOMMENDED.

-

Pilih Enable dari dropdown Status.

Security Health Analytics kini akan memeriksa apakah properti enableFlowLogs pada subnetwork VPC tidak ada atau disetel ke false.

Setelah memahami berbagai layanan Security Command Center dan cara mengonfigurasinya, selanjutnya Anda akan mengidentifikasi dan memperbaiki kerentanan di SCC.

Tugas 3. Menganalisis dan memperbaiki temuan kerentanan di SCC

Dalam tugas ini, Anda akan mempelajari cara mengelola dan memitigasi temuan kerentanan.

- Buka Navigation menu dan pilih Security > Security Command Center > Risk Overview.

- Dari menu sebelah kiri, pilih tab FINDINGS.

- Tetapkan pemilih rentang waktu di pojok kanan atas ke All time.

- Di pojok kiri atas layar, temukan jendela Query preview, yang berisi filter untuk mengurutkan semua temuan yang tersedia.

Secara default di tab FINDINGS, Anda dapat melihat temuan yang diaktifkan dengan status ACTIVE.

Kedua properti state dan mute pada setiap temuan menentukan visibilitas temuan di banyak filter yang digunakan untuk SCC.

- Nilai Mute dapat ditetapkan berdasarkan temuan oleh analis keamanan atau dapat ditetapkan secara otomatis jika analis keamanan tersebut tidak ingin melihat temuan yang tidak relevan dan mengganggu di antarmuka SCC.

- Properti State menunjukkan bahwa suatu temuan memerlukan perhatian dan belum ditangani, atau sudah diperbaiki atau ditangani dan tidak aktif lagi.

Cara yang direkomendasikan untuk mengelola siklus proses temuan dan menyembunyikannya adalah dengan menggunakan properti "mute". Mengubah properti "state" biasanya ditangani oleh sumber software.

- Di kartu "Quick filters", pilih kategori Default network.

-

Perlu diperhatikan bahwa string kueri dalam "Query preview" telah berubah (kini terdapat

AND category="DEFAULT_NETWORK"yang disertakan pada string tersebut). -

Centang kotak di samping "Default network" dan pilih CHANGE ACTIVE STATE.

-

Tetapkan status ke Inactive untuk temuan ini.

Sekarang temuan telah dinonaktifkan dan disembunyikan dari layar karena secara default Anda hanya dapat melihat temuan yang aktif.

- Reset tampilan tab FINDINGS dengan mengklik Risk Overview, lalu pilih Findings di bawah header SCC.

-

Sekarang tekan tombol EDIT QUERY.

-

Ubah string kueri di Query Editor menjadi

category="DEFAULT_NETWORK". -

Setelah selesai mengedit, tekan tombol APPLY.

-

Pastikan Anda hanya melihat satu temuan "Default network".

Jika Anda melihat menu sebelah kiri di bawah "Quick filters", Anda akan melihat bahwa kotak di samping "Show inactive" sudah dicentang. SCC memberi Anda fleksibilitas untuk mencari temuan yang aktif dan tidak aktif. Sekarang, Anda akan mengembalikan status temuan ini.

-

Centang kotak di samping "Default network" dan pilih CHANGE ACTIVE STATE.

-

Tetapkan status ke Active untuk temuan ini.

Temuan dapat diaktifkan dan dinonaktifkan secara manual, tetapi tidak dapat dihapus oleh pengguna. Temuan akan otomatis dihapus hanya ketika temuan tersebut belum dimuat ulang oleh pemindai selama 13 bulan.

Ketika pemindai keamanan memeriksa temuan yang sama dan tidak mendeteksi kesalahan konfigurasi yang mengawali temuan tersebut, pemindai ini akan menandainya sebagai "INACTIVE". Jika kerentanan masih ada dalam sistem, temuannya akan tetap dalam status "ACTIVE".

-

Reset tab FINDINGS dengan mengklik tombol Clear All di samping Quick Filters.

-

Di jendela "Query preview", klik Edit Query.

-

Sekarang salin dan tempel kueri berikut:

- Setelah selesai mengedit, tekan tombol APPLY.

Anda kini akan melihat semua temuan yang terkait dengan subnetwork. Jaringan VPC default kita dibuat dengan parameter --subnet-mode=auto, sehingga tidak ada subnet-nya yang mengaktifkan Akses Google Pribadi dan semua subnet tidak menulis log Aliran Traffic VPC.

Bayangkan kita bekerja di lingkungan pengujian, jadi kita tidak ingin melihat temuan SCC tentang Akses Google Pribadi di jaringan ini.

-

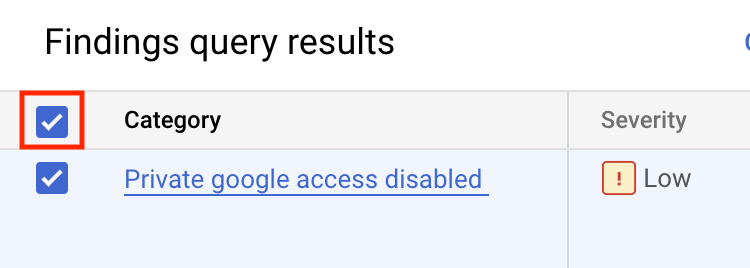

Di jendela "Quick filters", pilih kategori Private google access disabled.

-

Sekarang centang kotak Category agar semua temuan "Private google access disabled" dipilih:

-

Sekarang klik tombol MUTE OPTIONS.

-

Lalu klik Mute. Operasi ini akan menonaktifkan temuan yang ada.

-

Reset kueri temuan dengan mengklik Risk Overview, lalu pilih Findings.

Setelah temuan "Private google access disabled" dinonaktifkan, Anda tidak akan lagi melihatnya di Konsol. Seperti yang Anda lihat, menonaktifkan adalah cara yang ampuh untuk memfilter hasil Security Command Center, serta memberi Anda kontrol mendetail atas resource dan temuan yang Anda minati.

Kesalahan konfigurasi lain pada jaringan default adalah penonaktifan Log Aliran Traffic VPC di subnet jaringan ini. Karena bekerja di lingkungan pengujian, kita tidak perlu mengaktifkan Log Aliran Traffic VPC. Oleh karena itu, kita akan menonaktifkan semua temuan yang ada dan semua temuan di masa mendatang yang terkait dengan kategori ini.

- Klik tombol MUTE OPTIONS > Create mute rule.

Itu adalah operasi satu kali, sehingga temuan baru yang melaporkan penonaktifan PGA akan tetap muncul di SCC. Jika membuat aturan penonaktifan, Anda akan secara efektif menonaktifkan semua temuan yang ada dan semua temuan baru.

-

Di jendela baru, masukkan ID aturan Penonaktifan yang baru: muting-pga-findings.

-

Untuk deskripsi aturan penonaktifan, masukkan Mute rule for VPC Flow Logs.

-

Di "Finding query", masukkan filter berikut:

- Sekarang tekan tombol SAVE.

Anda akan melihat notifikasi di bagian bawah Konsol bahwa aturan penonaktifan telah dibuat.

-

Sekarang, muat ulang Dasbor SCC utama dengan memilih Findings dari menu sebelah kiri.

-

Pastikan Anda tidak lagi melihat temuan "Private google access disabled" atau "Flow logs disabled".

Sekarang, kita akan membuat satu jaringan lagi dengan subnet yang dikonfigurasi secara otomatis.

- Buka sesi Cloud Shell baru (

) dan jalankan perintah berikut untuk membuat jaringan ini:

- Pastikan Anda melihat output seperti ini:

-

Tutup jendela Cloud Shell setelah Anda memverifikasi pesan di atas.

-

Muat ulang jendela temuan SCC dan perlu diperhatikan bahwa Anda dapat melihat temuan "Private google access disabled" yang baru dibuat. Namun, Anda tidak akan melihat temuan tentang Log Aliran Traffic VPC (hal ini karena aturan penonaktifan yang kita buat sebelumnya).

-

Meskipun kita membuat aturan penonaktifan untuk Log Aliran Traffic VPC, SCC tetap mengizinkan Anda melihatnya dengan menggunakan Query Editor.

-

Klik tombol Edit Query dan tempelkan hal berikut:

-

Sekarang klik Apply.

-

Periksa tabel hasil kueri temuan dan perlu diperhatikan bahwa Anda dapat melihat kedua jaringan, "defaults" dan "SCC-lab-net", di kolom "Resource display name".

-

Di jendela "Query preview", klik Edit Query.

-

Sekarang salin dan tempel kueri berikut:

-

Setelah selesai mengedit, tekan tombol APPLY.

-

Sekarang, kita akan menyelidiki dan memperbaiki dua temuan dengan tingkat keparahan tinggi.

-

Di bagian Quick Filters, pilih High dari daftar opsi tingkat keparahan.

Anda akan melihat dua temuan: "Open RDP port" dan "Open SSH port". Keduanya dijalankan karena jaringan "default" berisi dua aturan firewall yang mengaktifkan traffic SSH dan RDP ke semua instance di jaringan ini dari seluruh Internet.

- Klik temuan Open RDP port.

Jendela baru akan muncul. Di jendela ini, Anda akan menemukan penjelasan terperinci tentang masalah itu sendiri, daftar resource yang terpengaruh, dan "Next steps" (langkah selanjutnya) yang membantu Anda memperbaiki masalah.

-

Klik link untuk membuka halaman aturan firewall, yang akan terbuka di tab baru.

-

Klik aturan firewall default-allow-rdp.

-

Klik EDIT.

-

Hapus rentang IP sumber 0.0.0.0/0.

-

Tambahkan rentang IP sumber berikut 35.235.240.0/20, lalu tekan Enter.

-

Jangan ubah parameter lainnya.

-

Klik SAVE.

-

Setelah disimpan, tutup tab browser tempat Anda mengedit aturan firewall.

-

Muat ulang tab browser temuan SCC.

-

Anda kini hanya akan melihat satu temuan dengan tingkat keparahan "High" - "Open SSH Port".

-

Klik temuan Open SSH port.

-

Klik link untuk membuka halaman aturan firewall, yang akan terbuka di tab baru.

-

Klik aturan firewall default-allow-ssh.

-

Klik EDIT.

-

Hapus rentang IP sumber 0.0.0.0/0.

-

Tambahkan rentang IP sumber berikut 35.235.240.0/20, lalu tekan Enter.

-

Jangan ubah parameter lainnya.

-

Klik SAVE.

-

Setelah disimpan, tutup tab browser tempat Anda mengedit aturan firewall.

-

Selanjutnya, tutup jendela dengan deskripsi temuan terbuka dan muat ulang jendela browser.

-

Sekarang Anda tidak akan melihat temuan dengan tingkat keparahan "High".

Anda kini telah berhasil menggunakan Security Command Center untuk mengidentifikasi dan memperbaiki kerentanan keamanan penting di lingkungan Google Cloud Anda.

Selamat!

Di sepanjang lab ini, Anda telah mempelajari cara mengeksplorasi elemen antarmuka SCC, mengonfigurasi setelan SCC di level project, serta menganalisis dan memperbaiki temuan kerentanan di SCC.

Langkah berikutnya/Pelajari lebih lanjut

- Lihat lab yang berjudul Menganalisis Temuan dengan Security Command Center.

Sertifikasi dan pelatihan Google Cloud

...membantu Anda mengoptimalkan teknologi Google Cloud. Kelas kami mencakup keterampilan teknis dan praktik terbaik untuk membantu Anda memahami dengan cepat dan melanjutkan proses pembelajaran. Kami menawarkan pelatihan tingkat dasar hingga lanjutan dengan opsi on demand, live, dan virtual untuk menyesuaikan dengan jadwal Anda yang sibuk. Sertifikasi membantu Anda memvalidasi dan membuktikan keterampilan serta keahlian Anda dalam teknologi Google Cloud.

Manual Terakhir Diperbarui pada 29 April 2024

Lab Terakhir Diuji pada 29 April 2024

Hak cipta 2024 Google LLC Semua hak dilindungi undang-undang. Google dan logo Google adalah merek dagang dari Google LLC. Semua nama perusahaan dan produk lain mungkin adalah merek dagang masing-masing perusahaan yang bersangkutan.