Points de contrôle

Create a Mute Rule

/ 25

Create a Network

/ 25

Update the Firewall Rules

/ 50

Premiers pas avec Security Command Center

GSP1124

Présentation

Security Command Center (SCC) est une plate-forme de surveillance de la sécurité qui aide les utilisateurs à :

- identifier les erreurs de configuration qui peuvent compromettre la sécurité des ressources Google Cloud ;

- rendre compte des menaces actives dans les environnements Google Cloud ;

- corriger les failles affectant les ressources Google Cloud.

Dans cet atelier, vous allez faire vos premiers pas avec Security Command Center en explorant l'interface du service, les configurations et les failles identifiées.

Objectifs de l'atelier

Dans cet atelier, vous allez apprendre à effectuer les tâches suivantes :

- Explorer les éléments de l'interface de SCC

- Configurer les paramètres SCC au niveau du projet

- Analyser et corriger les failles identifiées par SCC

Prérequis

Avant de commencer cet atelier, il est préférable de :

- connaître les concepts de base du cloud computing ;

- savoir utiliser la console Google Cloud ;

- se familiariser avec les classements des résultats par niveau de gravité (préférable, mais pas obligatoire).

Préparation

Avant de cliquer sur le bouton "Démarrer l'atelier"

Lisez ces instructions. Les ateliers sont minutés, et vous ne pouvez pas les mettre en pause. Le minuteur, qui démarre lorsque vous cliquez sur Démarrer l'atelier, indique combien de temps les ressources Google Cloud resteront accessibles.

Cet atelier pratique vous permet de suivre vous-même les activités dans un véritable environnement cloud, et non dans un environnement de simulation ou de démonstration. Nous vous fournissons des identifiants temporaires pour vous connecter à Google Cloud le temps de l'atelier.

Pour réaliser cet atelier :

- vous devez avoir accès à un navigateur Internet standard (nous vous recommandons d'utiliser Chrome) ;

- vous disposez d'un temps limité ; une fois l'atelier commencé, vous ne pouvez pas le mettre en pause.

Démarrer l'atelier et se connecter à la console Google Cloud

-

Cliquez sur le bouton Démarrer l'atelier. Si l'atelier est payant, un pop-up s'affiche pour vous permettre de sélectionner un mode de paiement. Sur la gauche, vous trouverez le panneau Détails concernant l'atelier, qui contient les éléments suivants :

- Le bouton Ouvrir la console Google

- Le temps restant

- Les identifiants temporaires que vous devez utiliser pour cet atelier

- Des informations complémentaires vous permettant d'effectuer l'atelier

-

Cliquez sur Ouvrir la console Google. L'atelier lance les ressources, puis ouvre la page Se connecter dans un nouvel onglet.

Conseil : Réorganisez les onglets dans des fenêtres distinctes, placées côte à côte.

Remarque : Si la boîte de dialogue Sélectionner un compte s'affiche, cliquez sur Utiliser un autre compte. -

Si nécessaire, copiez le nom d'utilisateur inclus dans le panneau Détails concernant l'atelier et collez-le dans la boîte de dialogue Se connecter. Cliquez sur Suivant.

-

Copiez le mot de passe inclus dans le panneau Détails concernant l'atelier et collez-le dans la boîte de dialogue de bienvenue. Cliquez sur Suivant.

Important : Vous devez utiliser les identifiants fournis dans le panneau de gauche. Ne saisissez pas vos identifiants Google Cloud Skills Boost. Remarque : Si vous utilisez votre propre compte Google Cloud pour cet atelier, des frais supplémentaires peuvent vous être facturés. -

Accédez aux pages suivantes :

- Acceptez les conditions d'utilisation.

- N'ajoutez pas d'options de récupération ni d'authentification à deux facteurs (ce compte est temporaire).

- Ne vous inscrivez pas aux essais offerts.

Après quelques instants, la console Cloud s'ouvre dans cet onglet.

Activer Cloud Shell

Cloud Shell est une machine virtuelle qui contient de nombreux outils pour les développeurs. Elle comprend un répertoire d'accueil persistant de 5 Go et s'exécute sur Google Cloud. Cloud Shell vous permet d'accéder via une ligne de commande à vos ressources Google Cloud.

- Cliquez sur Activer Cloud Shell

en haut de la console Google Cloud.

Une fois connecté, vous êtes en principe authentifié et le projet est défini sur votre ID_PROJET. Le résultat contient une ligne qui déclare YOUR_PROJECT_ID (VOTRE_ID_PROJET) pour cette session :

gcloud est l'outil de ligne de commande pour Google Cloud. Il est préinstallé sur Cloud Shell et permet la complétion par tabulation.

- (Facultatif) Vous pouvez lister les noms des comptes actifs à l'aide de cette commande :

-

Cliquez sur Autoriser.

-

Vous devez à présent obtenir le résultat suivant :

Résultat :

- (Facultatif) Vous pouvez lister les ID de projet à l'aide de cette commande :

Résultat :

Exemple de résultat :

gcloud, dans Google Cloud, accédez au guide de présentation de la gcloud CLI.

Scénario

Cymbal Bank est une banque de détail américaine comptant plus de 2 000 agences partout aux États-Unis. Elle propose des services de débit et de crédit adossés à une plateforme de paiement robuste. Cymbal Bank est une banque ancienne qui a désormais entamé sa transformation numérique.

Cymbal Bank a été créée initialement en 1920 sous le nom de Troxler. Après avoir investi massivement dans ses distributeurs automatiques propriétaires, Cymbal Group a acquis l'entreprise en 1975. Devenu l'un des leaders du secteur à l'échelle nationale, l'établissement mise à présent sur la modernisation de l'expérience client : une stratégie déployée tant au sein de ses agences qu'à travers ses services numériques, via une application lancée en 2014. Cymbal Bank emploie 42 000 personnes aux États-Unis et a enregistré un chiffre d'affaires de 24 milliards de dollars en 2019.

Cymbal Bank souhaite intégrer une plate-forme centralisée de surveillance de la sécurité pour contrôler les menaces et corriger les failles des ressources Google Cloud dans ses applications bancaires destinées aux entreprises. En tant qu'ingénieur en sécurité cloud, vous devez vous familiariser avec les fonctionnalités de pointe de Security Command Center afin de pouvoir présenter les avantages du service au directeur de la technologie.

Tâche 1 : Explorer les éléments de l'interface de SCC

Dans cette tâche, vous allez explorer l'interface de Security Command Center (SCC) et découvrir les principales fonctionnalités du service.

- Ouvrez le menu de navigation et sélectionnez Sécurité > Security Command Center > Aperçu des risques.

- Faites défiler l'écran vers le bas et examinez les panneaux d'information intitulés "Nouvelles menaces au fil du temps" et "Failles par type de ressource".

- La classe Menaces informe les utilisateurs Google Cloud des activités suspectes en cours dans leur environnement Google Cloud, comme lorsqu'un compte de service vérifie ses propres autorisations.

- La classe Failles fournit des informations sur les erreurs de configuration ou les failles des ressources, telles qu'un port TCP ouvert ou une bibliothèque obsolète exécutée sur une machine virtuelle.

Les menaces et les failles sont deux types de classes de résultats que SCC utilise pour catégoriser et signaler les problèmes de sécurité détectés dans votre environnement. Consultez cette documentation pour en savoir plus sur les classes de résultats.

Un résultat est un enregistrement généré par SCC, qui présente des données détaillées sur les failles ou les menaces dans le tableau de bord de Security Command Center.

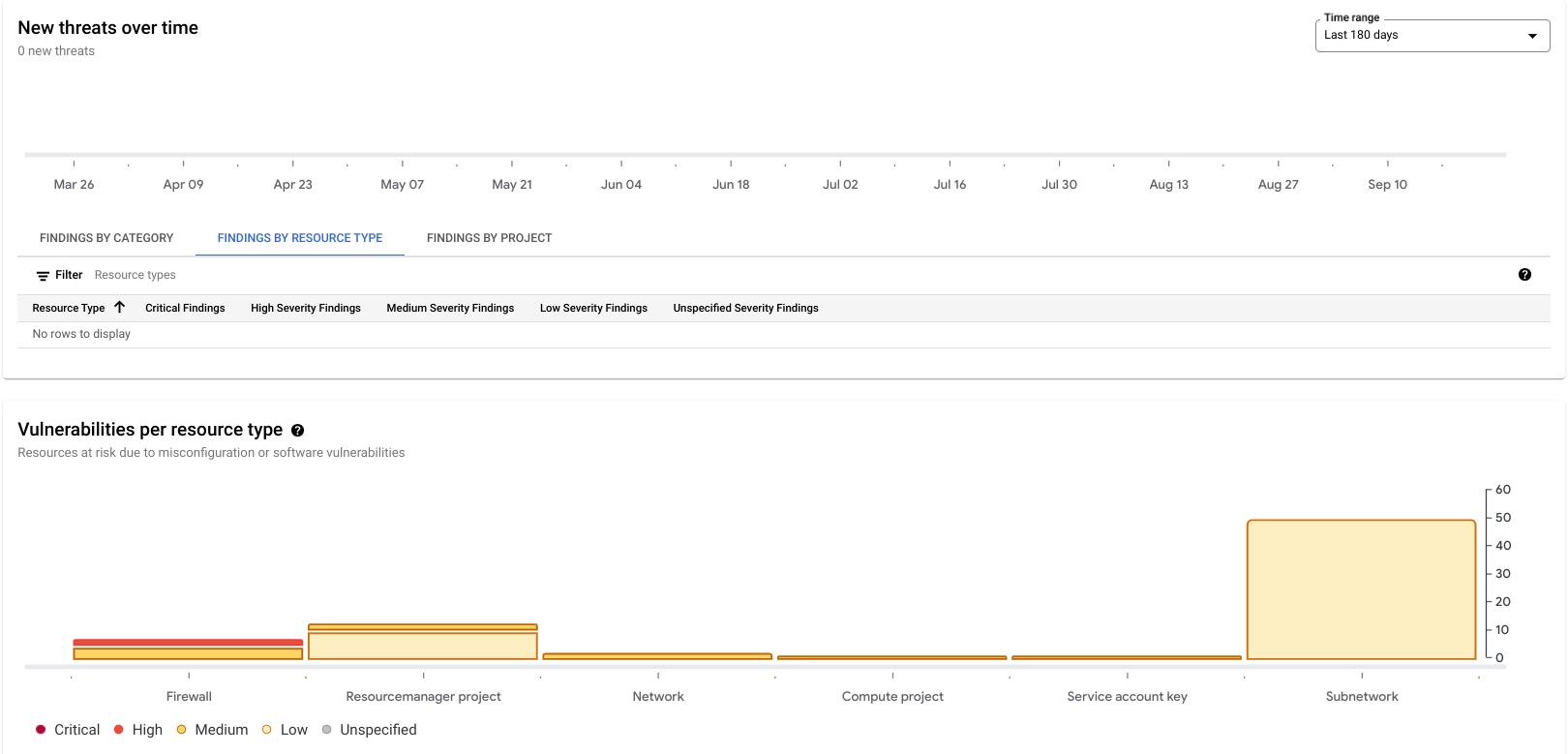

- Dans la fiche "Nouvelles menaces au fil du temps", sélectionnez l'onglet RÉSULTATS PAR TYPE DE RESSOURCE.

Cette fiche énumère les menaces actuellement actives qui ont été détectées dans votre projet au cours de la période indiquée par le menu déroulant "Période" sur la droite de ce panneau d'information.

Par défaut, le menu déroulant "Période" affiche toutes les menaces apparues au cours des sept derniers jours, mais vous pouvez sélectionner une période correspondant aux 180 derniers jours.

-

Faites défiler l'écran jusqu'à la fiche Failles par type de ressource.

-

Dans le sélecteur de période, sélectionnez 180 derniers jours. Vous devriez obtenir un résultat semblable à celui-ci :

Environ 76 failles actives doivent s'afficher.

La plupart de ces résultats sont générés, car nous utilisons le réseau VPC par défaut, dont la conception n'est pas sécurisée. Par exemple, il contient des règles de pare-feu qui autorisent les accès SSH et RDP depuis n'importe quelle adresse IP.

-

À présent, faites défiler l'écran jusqu'à la fiche Failles actives en dessous.

-

Sélectionnez l'onglet RÉSULTATS PAR CATÉGORIE.

Il affiche les failles de votre environnement, classées par catégories et par niveau de gravité. Cette propriété du résultat permet d'estimer le risque que le problème pose pour l'environnement Google Cloud.

Vous ne pouvez pas modifier le niveau de gravité, qui est prédéterminé par SCC pour chaque type de résultat. Voici la liste des différents niveaux de gravité, illustrés par des exemples courants :

- Critique : par exemple, une session de shell inversé a été lancée depuis un Pod GKE.

- Élevé : par exemple, un port SSH a été ouvert à l'ensemble du réseau Internet (0.0.0.0/0).

- Moyen : par exemple, un des rôles IAM primitifs (Propriétaire/Éditeur/Lecteur) a été attribué à un utilisateur ou un compte de service.

- Faible : par exemple, aucun journal de flux VPC n'est collecté.

- Non spécifié : ce type de résultat peut s'afficher dans SCC, mais n'est pas courant.

Notez qu'il ne s'agit là que d'exemples de résultats correspondant à différents niveaux de gravité. Les critères détaillés permettant de déterminer la gravité des résultats sont décrits à la page Identifier les niveaux de gravité.

- À présent, sélectionnez l'onglet RÉSULTATS PAR TYPE DE RESSOURCE. Il affiche les failles, classées en fonction des types de ressources Google Cloud disponibles.

- Enfin, sélectionnez l'onglet RÉSULTATS PAR PROJET. Cet onglet est plus instructif lorsque vous utilisez SCC au niveau d'un nœud racine (dossier ou organisation).

- Dans le menu de gauche, sous l'en-tête Security Command Center, ouvrez chacun des onglets suivants et lisez leur description :

-

Menaces : cet onglet vous donne un aperçu des résultats classés comme des menaces dans SCC. En voici quelques exemples :

-

Failles : cet onglet vous donne un aperçu de toutes les erreurs de configuration ou failles logicielles qui peuvent exister dans le champ d'application actuel (que ce soit dans votre projet, votre dossier ou votre organisation). Il vous permet de contrôler précisément les failles et d'analyser en détail chacune d'elles. Voici quelques exemples de failles :

-

Conformité : cet onglet fournit des informations sur la compatibilité de votre projet avec les normes de conformité les plus importantes comme CIS, PCI DSS ou NIST 800-53.

-

Résultats : cet onglet vous permet d'explorer tous les résultats disponibles dans la base de données SCC. Nous examinerons les résultats et verrons comment les utiliser dans la tâche 3.

-

Sources : il s'agit des modules logiciels qui analysent la configuration des ressources Google Cloud et surveillent les activités en cours en lisant les fichiers journaux et en vérifiant les processus qui s'exécutent. Les sources peuvent être considérées comme les véritables "détecteurs" de SCC. Elles analysent la configuration des ressources et publient des informations dans SCC.

- Cliquez sur le bouton Retour dans votre navigateur.

Tâche 2 : Configurer les paramètres SCC au niveau du projet

Dans cette tâche, vous allez apprendre à configurer les paramètres SCC au niveau du projet.

-

Cliquez sur PARAMÈTRES en haut à droite de la page de présentation.

-

Assurez-vous que vous êtes bien dans l'onglet SERVICES.

Cet onglet vous permet de définir les paramètres des services intégrés de SCC (également appelés "sources") qui sont le "cerveau de SCC", comme nous l'avons vu dans la tâche précédente. Dans cet atelier, les termes "services" et "sources" sont interchangeables.

Les services détectent les menaces et les failles, et fournissent des informations à SCC. La plupart d'entre eux ne sont disponibles que dans l'édition Premium de SCC, que vous utilisez dans cet atelier.

Les services intégrés suivants sont configurables :

- Security Health Analytics (SHA) : ce service recherche et signale les erreurs de configuration des ressources (journaux désactivés, autorisations IAM supplémentaires, services exposés publiquement). Il est actuellement activé dans notre projet, ce qui nous a permis de détecter 76 failles.

- Web Security Scanner (WSS) : ce service analyse les applications Web accessibles publiquement et exposées via des adresses IP externes, puis recherche les failles du Top 10 de l'OWASP. Vous aurez l'occasion d'utiliser ce service dans un prochain atelier.

- Container Threat Detection (CTD) : ce service peut détecter les attaques les plus courantes visant l'environnement d'exécution des conteneurs dans Container-Optimized OS (comme vous le verrez également dans un prochain atelier).

- Event Threat Detection (ETD) : ce service procède à une analyse des menaces basée sur les journaux. Il surveille en permanence les journaux Google Cloud et Google Workspace pour détecter les menaces.

- Virtual Machine Threat Detection : ce service analyse la mémoire des instances de VM au niveau d'un hyperviseur et peut détecter des activités suspectes affectant la mémoire des VM. Il peut s'agir, par exemple, de kernel modules inattendus ou de l'exécution d'un logiciel de minage de cryptomonnaie.

- Rapid Vulnerability Detection (RVD) : cet analyseur de réseau et d'application Web qui ne nécessite aucune configuration analyse activement les points de terminaison publics afin de détecter les failles ayant une forte probabilité d'être exploitées.

-

Cliquez sur le lien GÉRER LES PARAMÈTRES pour Security Health Analytics.

-

Cliquez sur l'onglet MODULES.

Les modules sont des unités prédéfinies ou personnalisées de la logique de détection. Comme vous pouvez le constater, SCC propose de nombreux types de modules qui peuvent vous aider à détecter différentes erreurs de configuration des ressources. SCC facilite l'activation et la désactivation des différents types de modules en fonction de votre stratégie de sécurité et des ressources que vous souhaitez surveiller.

-

Dans le filtre, saisissez VPC_FLOW_LOGS_SETTINGS_NOT_RECOMMENDED.

-

Sélectionnez Activer dans le menu déroulant "État".

Security Health Analytics va vérifier si la propriété enableFlowLogs des sous-réseaux VPC est manquante ou définie sur "false".

Maintenant que vous connaissez les différents services de Security Command Center et que vous savez les configurer, vous allez utiliser SCC pour identifier et corriger une faille.

Tâche 3 : Analyser et corriger les failles identifiées par SCC

Dans cette tâche, vous allez apprendre à gérer les failles identifiées et limiter les risques associés.

- Ouvrez le menu de navigation et sélectionnez Sécurité > Security Command Center > Aperçu des risques.

- Dans le menu de gauche, sélectionnez l'onglet RÉSULTATS.

- En haut à droite, définissez le sélecteur de période sur Depuis le début.

- En haut à gauche de l'écran, recherchez la fenêtre Aperçu de la requête qui contient un filtre permettant de trier tous les résultats disponibles.

Par défaut, l'onglet RÉSULTATS affiche les résultats réactivés avec l'état ACTIF.

Les propriétés state et mute de chaque résultat définissent sa visibilité dans de nombreux filtres utilisés par SCC.

- L'analyste de la sécurité peut définir la valeur mute pour les résultats. Elle peut aussi être définie automatiquement si l'analyste ne souhaite pas afficher les résultats non pertinents ou bruités dans l'interface de SCC.

- La propriété state indique si un résultat requiert votre attention et n'a pas encore été examiné, ou s'il a été corrigé ou traité et n'est plus actif.

Il est recommandé d'utiliser la propriété "mute" pour gérer le cycle de vie des résultats et les masquer. Les modifications de la propriété "state" sont généralement gérées par les sources logicielles.

- Dans la fiche "Filtres rapides", sélectionnez la catégorie Réseau par défaut.

-

Notez que la chaîne de requête figurant dans "Aperçu de la requête" a été modifiée (le filtre

AND category="DEFAULT_NETWORK"lui est maintenant associé). -

Cochez la case à côté de "Réseau par défaut", puis sélectionnez MODIFIER L'ÉTAT DE L'ACTIVITÉ.

-

Définissez l'état de ce résultat sur Inactif.

Le résultat a été désactivé et masqué. En effet, par défaut, vous ne pouvez voir que les résultats actifs et non ceux qui ont été ignorés.

- Réinitialisez l'onglet RÉSULTATS en cliquant sur Aperçu des risques, puis sur Résultats sous l'en-tête SCC.

-

Appuyez sur le bouton MODIFIER LA REQUÊTE.

-

Dans l'éditeur de requête, modifiez la chaîne de requête en définissant

category="DEFAULT_NETWORK". -

Une fois les modifications terminées, appuyez sur le bouton APPLIQUER.

-

Vérifiez qu'un seul résultat de la catégorie "Réseau par défaut" s'affiche.

Dans le menu de gauche, sous "Filtres rapides", vous pouvez voir que la case "Afficher les scripts inactifs" est cochée. SCC vous permet de rechercher les résultats actifs et inactifs. Vous allez maintenant rétablir l'état de ce résultat.

-

Cochez la case à côté de "Réseau par défaut", puis sélectionnez MODIFIER L'ÉTAT DE L'ACTIVITÉ.

-

Définissez l'état de ce résultat sur Actif.

Les résultats peuvent être activés et désactivés manuellement. En revanche, ils ne peuvent jamais être supprimés par un utilisateur. Un résultat n'est supprimé automatiquement que s'il n'a pas été actualisé par les analyseurs pendant 13 mois.

Lorsqu'un analyseur de sécurité revérifie un résultat et ne détecte pas l'erreur de configuration qui l'a généré, il le marque comme "INACTIF". Si la faille est toujours présente dans le système, le résultat reste à l'état "ACTIF".

-

Réinitialisez l'onglet "Résultats" en cliquant sur le bouton Tout effacer à côté de "Filtres rapides".

-

Dans la fenêtre "Aperçu de la requête", cliquez sur Modifier la requête.

-

Copiez et collez la requête suivante :

- Une fois les modifications terminées, appuyez sur le bouton APPLIQUER.

Vous devriez maintenant voir tous les résultats concernant les sous-réseaux. Notre réseau VPC par défaut ayant été créé avec le paramètre --subnet-mode=auto, la fonctionnalité Accès privé à Google n'est activée pour aucun de ses sous-réseaux. Par ailleurs, aucun sous-réseau n'écrit de journaux de flux VPC.

Imaginons que nous utilisions un environnement de test et que nous ne souhaitions pas afficher les résultats de SCC concernant l'accès privé à Google dans ce réseau.

-

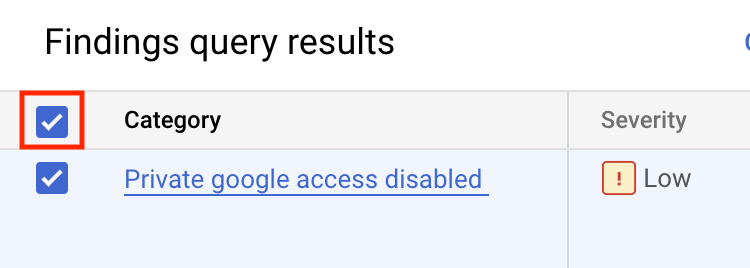

Dans la fenêtre "Filtres rapides", sélectionnez la catégorie Accès privé à Google désactivé.

-

Cochez la case Catégorie pour sélectionner tous les résultats correspondant à la catégorie "Accès privé à Google désactivé" :

-

Cliquez sur le bouton OPTIONS IGNORER.

-

Ensuite, cliquez sur Ignorer. Cette opération permet d'ignorer les résultats existants.

-

Réinitialisez la requête de résultat en cliquant sur Aperçu des risques, puis sur Résultats.

Les résultats correspondant à la catégorie "Accès privé à Google désactivé" étant désormais ignorés, ils ne s'affichent plus dans la console. Comme vous pouvez le voir, l'option "Ignorer" est un excellent moyen de filtrer les résultats de Security Command Center. Elle vous permet de contrôler précisément vos ressources et les résultats qui vous intéressent.

Une autre erreur de configuration du réseau par défaut est que les journaux de flux VPC sont également désactivés dans les sous-réseaux. Comme nous travaillons dans un environnement de test, nous n'avons pas besoin d'activer les journaux de flux VPC. Nous allons donc ignorer tous les résultats existants et futurs liés à cette catégorie.

- Cliquez sur OPTIONS IGNORER > Créer une règle Ignorer.

Étant donné qu'il s'agissait d'une opération ponctuelle, les nouveaux résultats concernant cette catégorie continuent de s'afficher dans SCC. Si vous créez une règle Ignorer, tous les résultats existants et nouveaux sont ignorés.

-

Dans la fenêtre qui s'affiche, saisissez un nouvel ID de règle Ignorer : muting-pga-findings.

-

Pour la description de la règle, saisissez Règle Ignorer pour les journaux de flux VPC.

-

Dans le champ "Requête de résultat", indiquez le filtre suivant :

- Appuyez sur le bouton ENREGISTRER.

Une notification doit s'afficher dans la partie inférieure de la console pour indiquer qu'une règle Ignorer a été créée.

-

Actualisez le tableau de bord principal de SCC en sélectionnant Résultats dans le menu de gauche.

-

Vérifiez que les résultats correspondant aux catégories "Accès privé à Google désactivé" ou "Journaux de flux désactivés" ne s'affichent plus.

Nous allons maintenant créer un autre réseau avec des sous-réseaux configurés automatiquement.

- Ouvrez une nouvelle session Cloud Shell (

) et exécutez la commande suivante pour créer ce réseau :

- Vérifiez que vous obtenez un résultat semblable au suivant :

-

Fermez la fenêtre Cloud Shell après avoir vérifié le message ci-dessus.

-

Actualisez la fenêtre des résultats de SCC. Vous pouvez voir les nouveaux résultats de la catégorie "Accès privé à Google désactivé". En revanche, aucun résultat de la catégorie "Journaux de flux VPC" ne s'affiche (en raison de la règle Ignorer créée précédemment).

-

Bien que nous ayons créé des règles Ignorer pour les journaux de flux VPC, SCC vous permet tout de même de les afficher en utilisant l'éditeur de requête.

-

Cliquez sur le bouton Modifier la requête et collez le code suivant :

-

Cliquez sur Appliquer.

-

Vérifiez le tableau des résultats de la requête. Dans la colonne "Nom à afficher pour la ressource", vous pouvez voir les deux réseaux : "defaults" et "SCC-lab-net".

-

Dans la fenêtre "Aperçu de la requête", cliquez sur Modifier la requête.

-

Copiez et collez la requête suivante :

-

Une fois les modifications terminées, appuyez sur le bouton APPLIQUER.

-

Nous allons maintenant examiner et corriger deux résultats de gravité élevée.

-

Dans la section "Filtres rapides", sélectionnez Élevé dans la liste des options de gravité.

Vous devriez voir deux résultats : "Port RDP ouvert" et "Port SSH ouvert". Ils ont été générés, car le réseau par défaut contient deux règles de pare-feu autorisant le trafic SSH et RDP vers toutes ses instances à partir de l'ensemble du réseau Internet.

- Cliquez sur le résultat Port RDP ouvert.

Une nouvelle fenêtre s'affiche. Elle décrit en détail le problème et indique les ressources affectées ainsi que les prochaines étapes pour vous aider à le corriger.

-

Cliquez sur le lien pour accéder à la page des règles de pare-feu, qui s'ouvre dans un nouvel onglet.

-

Cliquez sur la règle de pare-feu default-allow-rdp.

-

Cliquez sur MODIFIER.

-

Supprimez la plage d'adresses IP sources 0.0.0.0/0.

-

Ajoutez la plage d'adresses IP sources 35.235.240.0/20 et appuyez sur Entrée.

-

Ne modifiez pas les autres paramètres.

-

Cliquez sur ENREGISTRER.

-

Une fois l'enregistrement effectué, fermez l'onglet du navigateur dans lequel vous avez modifié la règle de pare-feu.

-

Actualisez l'onglet du navigateur qui affiche les résultats de SCC.

-

Vous ne devriez plus voir qu'un seul résultat de gravité élevée : "Port SSH ouvert".

-

Cliquez sur le résultat Port SSH ouvert.

-

Cliquez sur le lien pour accéder à la page des règles de pare-feu, qui s'ouvre dans un nouvel onglet.

-

Cliquez sur la règle de pare-feu default-allow-ssh.

-

Cliquez sur MODIFIER.

-

Supprimez la plage d'adresses IP sources 0.0.0.0/0.

-

Ajoutez la plage d'adresses IP sources 35.235.240.0/20 et appuyez sur Entrée.

-

Ne modifiez pas les autres paramètres.

-

Cliquez sur ENREGISTRER.

-

Une fois l'enregistrement effectué, fermez l'onglet du navigateur dans lequel vous avez modifié la règle de pare-feu.

-

Fermez la fenêtre décrivant le résultat "Port SSH ouvert" et actualisez la fenêtre du navigateur.

-

Vous ne devriez plus voir de résultats de gravité élevée.

Vous venez d'identifier et de corriger des failles de sécurité critiques dans votre environnement Google Cloud à l'aide de Security Command Center.

Félicitations !

Dans cet atelier, vous avez appris à explorer les éléments de l'interface de SCC, à configurer les paramètres SCC au niveau du projet, ainsi qu'à analyser et corriger les failles identifiées par SCC.

Étapes suivantes et informations supplémentaires

- Suivez l'atelier intitulé Analyser les résultats avec Security Command Center.

Formations et certifications Google Cloud

Les formations et certifications Google Cloud vous aident à tirer pleinement parti des technologies Google Cloud. Nos cours portent sur les compétences techniques et les bonnes pratiques à suivre pour être rapidement opérationnel et poursuivre votre apprentissage. Nous proposons des formations pour tous les niveaux, à la demande, en salle et à distance, pour nous adapter aux emplois du temps de chacun. Les certifications vous permettent de valider et de démontrer vos compétences et votre expérience en matière de technologies Google Cloud.

Dernière mise à jour du manuel : 29 avril 2024

Dernier test de l'atelier : 29 avril 2024

Copyright 2024 Google LLC Tous droits réservés. Google et le logo Google sont des marques de Google LLC. Tous les autres noms d'entreprises et de produits peuvent être des marques des entreprises auxquelles ils sont associés.