GSP1125

Visão geral

A detecção de ameaças a eventos é um serviço integrado do Security Command Center (SCC) que monitora os registros do Google Cloud em busca de padrões que indiquem atividades suspeitas.

O Container Threat Detection é outro serviço integrado do SCC. Esse serviço pode monitorar continuamente os nós de trabalho do GKE. Quando detecta eventos suspeitos, ele os analisa para confirmar se podem ser tratados como incidentes ou não.

Neste laboratório, você vai praticar os recursos de detecção de ameaças do SCC e aprender a investigar e priorizar vulnerabilidades comuns associadas a eventos e máquinas virtuais. Você vai aprender a mostrar e gerenciar as descobertas com os recursos de detecção de ameaças a eventos do SCC.

Objetivos

Neste laboratório, você aprenderá a fazer o seguinte:

- Iniciar e mitigar uma ameaça com a Detecção de ameaças a eventos.

- Configurar um ambiente de nuvem para detectar ameaças.

- Gerenciar descobertas do SCC com a detecção de ameaças a eventos.

Pré-requisitos

Recomendamos que você tenha familiaridade com os seguintes aspectos antes de começar este laboratório:

- Conceitos de computação em nuvem.

- Console do Google Cloud.

- A interface do Security Command Center.

- Contêineres e Google Kubernetes Engine (recomendado, mas não obrigatório).

Configuração e requisitos

Antes de clicar no botão Começar o Laboratório

Leia estas instruções. Os laboratórios são cronometrados e não podem ser pausados. O timer é ativado quando você clica em Iniciar laboratório e mostra por quanto tempo os recursos do Google Cloud vão ficar disponíveis.

Este laboratório prático permite que você realize as atividades em um ambiente real de nuvem, e não em uma simulação ou demonstração. Você vai receber novas credenciais temporárias para fazer login e acessar o Google Cloud durante o laboratório.

Confira os requisitos para concluir o laboratório:

- Acesso a um navegador de Internet padrão (recomendamos o Chrome).

Observação: para executar este laboratório, use o modo de navegação anônima (recomendado) ou uma janela anônima do navegador. Isso evita conflitos entre sua conta pessoal e de estudante, o que poderia causar cobranças extras na sua conta pessoal.

- Tempo para concluir o laboratório: não se esqueça que, depois de começar, não será possível pausar o laboratório.

Observação: use apenas a conta de estudante neste laboratório. Se usar outra conta do Google Cloud, você poderá receber cobranças nela.

Como iniciar seu laboratório e fazer login no console do Google Cloud

-

Clique no botão Começar o laboratório. Se for preciso pagar por ele, uma caixa de diálogo vai aparecer para você selecionar a forma de pagamento.

No painel Detalhes do Laboratório, à esquerda, você vai encontrar o seguinte:

- O botão Abrir Console do Google Cloud

- O tempo restante

- As credenciais temporárias que você vai usar neste laboratório

- Outras informações, se forem necessárias

-

Se você estiver usando o navegador Chrome, clique em Abrir console do Google Cloud ou clique com o botão direito do mouse e selecione Abrir link em uma janela anônima.

O laboratório ativa os recursos e depois abre a página Fazer Login em outra guia.

Dica: coloque as guias em janelas separadas lado a lado.

Observação: se aparecer a caixa de diálogo Escolher uma conta, clique em Usar outra conta.

-

Se necessário, copie o Nome de usuário abaixo e cole na caixa de diálogo Fazer login.

{{{user_0.username | "Username"}}}

Você também encontra o nome de usuário no painel Detalhes do Laboratório.

-

Clique em Próxima.

-

Copie a Senha abaixo e cole na caixa de diálogo de Olá.

{{{user_0.password | "Password"}}}

Você também encontra a senha no painel Detalhes do Laboratório.

-

Clique em Próxima.

Importante: você precisa usar as credenciais fornecidas no laboratório, e não as da sua conta do Google Cloud.

Observação: se você usar sua própria conta do Google Cloud neste laboratório, é possível que receba cobranças adicionais.

-

Acesse as próximas páginas:

- Aceite os Termos e Condições.

- Não adicione opções de recuperação nem autenticação de dois fatores (porque essa é uma conta temporária).

- Não se inscreva em testes gratuitos.

Depois de alguns instantes, o console do Google Cloud será aberto nesta guia.

Observação: para acessar os produtos e serviços do Google Cloud, clique no Menu de navegação ou digite o nome do serviço ou produto no campo Pesquisar.

Cenário

O Cymbal Bank é um banco americano de varejo com mais de 2.000 filiais em todos os 50 estados. Ele oferece serviços abrangentes de débito e crédito, baseados em uma plataforma de pagamentos robusta. O Cymbal Bank é uma instituição legada de serviços financeiros que promove a transformação digital.

Ele foi fundado em 1920 com o nome de Troxler. O grupo Cymbal adquiriu a empresa em 1975, depois de investir pesado nos caixas eletrônicos patenteados do próprio grupo. Conforme o banco se tornou líder nacional, ele colocou foco estratégico na modernização da experiência do cliente, tanto pessoalmente nas agências quanto digitalmente, usando um app lançado em 2014. O banco emprega 42.000 pessoas em todo o país e, em 2019, registrou US$ 24 bilhões em receita.

Como engenheiro de segurança na nuvem do Cymbal Bank, sua tarefa é analisar e implementar medidas de segurança robustas, aproveitando os recursos de detecção de ameaças a eventos e contêineres do Security Command Center para os recursos do Google Cloud. Ao integrar esses serviços, você garante o monitoramento em tempo real, a identificação rápida de anomalias e o gerenciamento proativo de vulnerabilidades para arquiteturas orientadas a eventos e aplicativos conteinerizados.

Ative a API Security Command Center.

-

Clique no menu de navegação no canto superior esquerdo do console do Google Cloud.

-

Selecione APIs e serviços no menu suspenso e clique em APIs e serviços ativados.

-

Clique em Ativar APIs e serviços.

-

Pesquise API Security Command Center na caixa de pesquisa.

-

Clique em API Security Command Center e em Ativar.

Tarefa 1: iniciar e reduzir uma ameaça com a Detecção de ameaças a eventos

Sua primeira tarefa como engenheiro de segurança na nuvem do Cymbal Bank é iniciar e mitigar ameaças de contas sem compliance com a Detecção de ameaças a eventos.

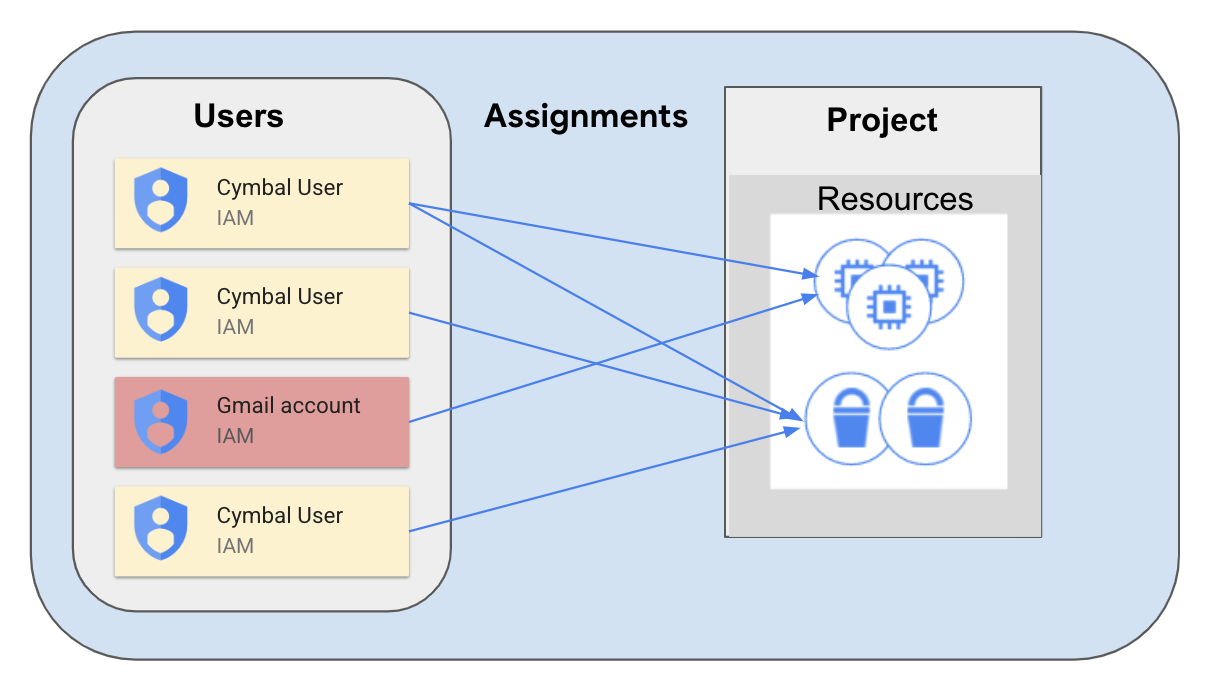

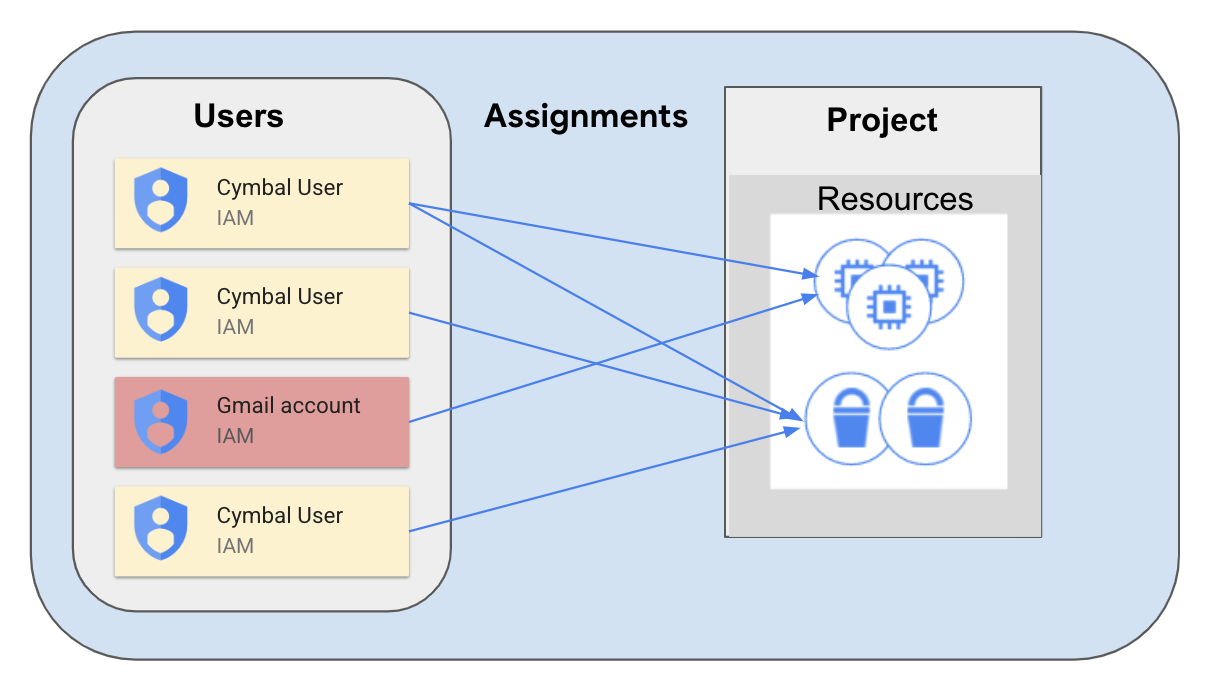

O serviço de detecção de ameaças a eventos do SCC detecta muitas ameaças monitorando atividades suspeitas relatadas nos registros do Google Cloud. Uma dessas atividades pode ser delegar papéis sensíveis a um usuário externo, como alguém que tem uma conta gmail.com variada que não está vinculada ao seu domínio corporativo.

Isso pode acontecer em situações em que um invasor conseguiu acessar uma organização do GCP e agora deseja estabelecer a persistência. Para fazer isso, o hacker concederia papéis sensíveis à conta @gmail.com.

Essa delegação simula o estabelecimento da persistência. Se um hacker conseguir acesso temporário ao seu sistema por acidente, ele vai precisar estabelecer persistência e acessar uma conta mais estável.

-

No console do Google Cloud, em Menu de navegação ( ), selecione IAM e administrador > IAM.

), selecione IAM e administrador > IAM.

-

Pressione o botão Permitir acesso.

-

No campo "Novos principais", insira o endereço de e-mail de demonstração demouser1@gmail.com.

-

No campo "Papel", selecione BigQuery > Administrador do BigQuery e clique em Salvar.

-

Abra o menu de navegação ( ) e selecione Segurança > Security Command Center > Descobertas.

) e selecione Segurança > Security Command Center > Descobertas.

-

Mude o menu suspenso "Período" para Últimas 6 horas.

Você vai encontrar três descobertas, duas delas relacionadas ao acesso que você acabou de conceder:

- Não é membro do IAM da organização

- Persistência: concessão anômala de IAM

-

Clique na descoberta Não é membro do IAM da organização e role para baixo para verificar o "Nome de exibição da origem" na descrição dessa descoberta.

-

Verifique se o nome de exibição está definido como Análise de integridade da segurança. Esse é o serviço do SCC que detectou uma configuração incorreta no seu projeto do Google Cloud.

-

Feche a janela com a descoberta.

-

Clique na outra descoberta, Persistência: concessão anômala de IAM, e role para baixo para verificar o "Nome de exibição da origem" na descrição dessa descoberta.

-

Verifique se o nome de exibição está definido como Detecção de ameaças a eventos. Esse é o serviço do SCC que detectou uma configuração incorreta no seu projeto do Google Cloud.

-

Role até a parte de cima da janela e selecione a guia Propriedades de origem.

-

Nessa guia, expanda o campo Properties > sensitiveRoleGrant.

-

Aqui você encontra as características mais importantes dessa descoberta:

-

principalEmail: quem realizou a ação suspeita

-

bindingDetails: informações sobre o papel e o membro a quem ele foi concedido

-

membros: a quem a permissão foi concedida

-

Feche a janela "Descoberta".

-

Em Menu de navegação, clique em ( ) e selecione IAM e administrador > IAM.

) e selecione IAM e administrador > IAM.

-

Marque a caixa de seleção ao lado da entidade demouser1@gmail.com e clique no botão Remover acesso.

-

Clique em Confirmar.

-

Abra o menu de navegação ( ) e selecione Segurança > Security Command Center > Descobertas.

) e selecione Segurança > Security Command Center > Descobertas.

Observe que a descoberta "Não é membro do IAM da organização" desapareceu da lista de descobertas. Isso acontece porque o serviço Análise de integridade da segurança verificou a configuração atualizada das políticas do IAM e desativou essa descoberta.

Observação: se essa descoberta ainda aparecer na lista, atualize a guia do navegador.

A descoberta "Persistência: concessão anômala de IAM" não mudou de status. Ela foi iniciada pelo serviço de Detecção de ameaças a eventos e ela não pode ser desativada automaticamente. Você já investigou essa descoberta e tem certeza de que o usuário do domínio gmail.com não tem acesso ao seu projeto.

Clique em Verificar meu progresso para conferir o objetivo.

Iniciar e reduzir uma ameaça com a Detecção de ameaças a eventos

Observação: se você receber menos de 20 pontos nesta tarefa, na coluna "Checkpoints" à direita, clique no botão Verificar meu progresso algumas vezes.

Tarefa 2: configurar um ambiente de nuvem para detectar ameaças

Agora que você investigou e verificou as contas sem conformidade, é preciso configurar o ambiente da Cymbal para detectar ameaças à conta de serviço usando registros.

Muitos registros no Google Cloud são ativados por padrão, mas para detectar ameaças específicas, você precisa ativar registros de acesso a dados adicionais. Neste exercício, você vai investigar a ameaça Autoinvestigação da conta de serviço.

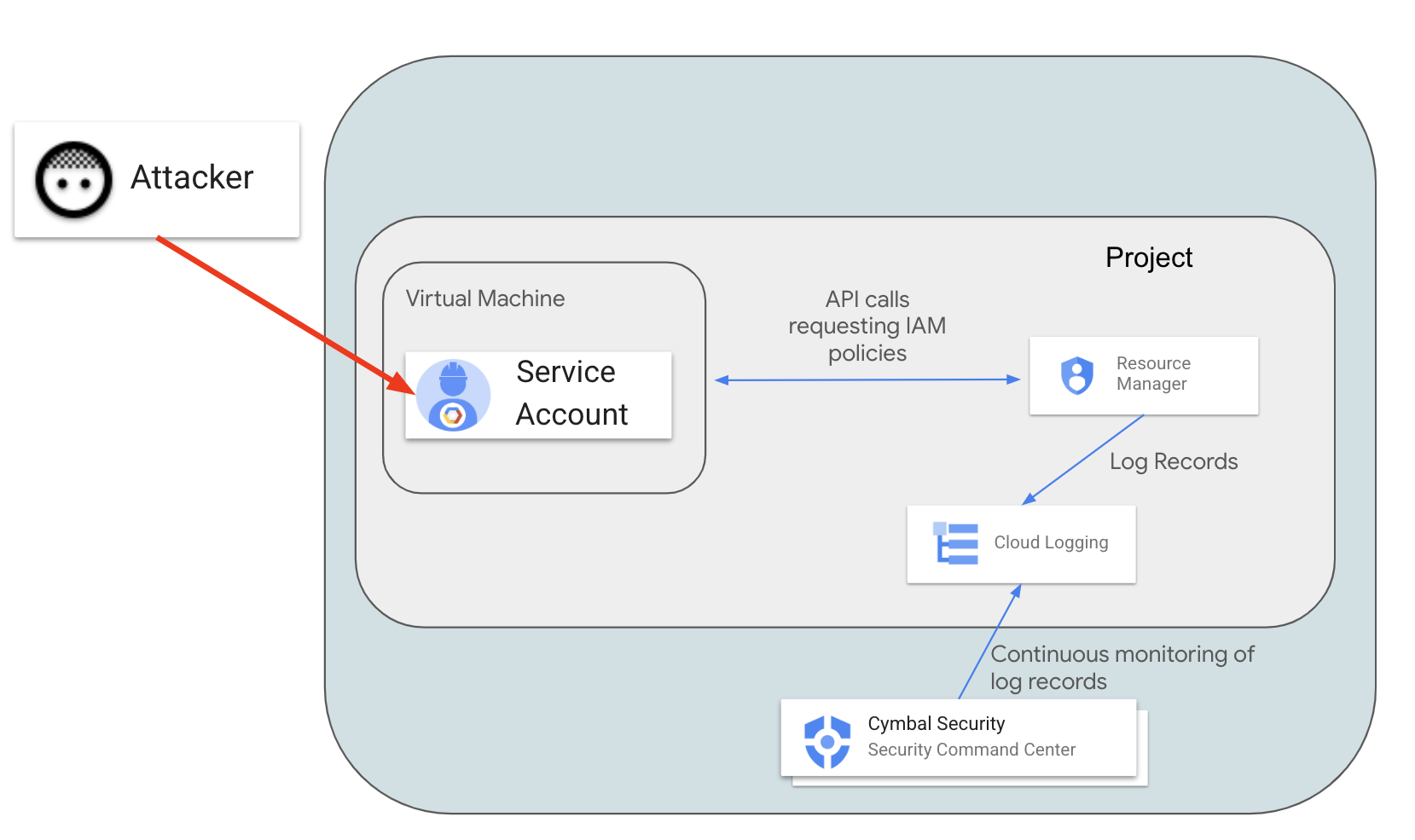

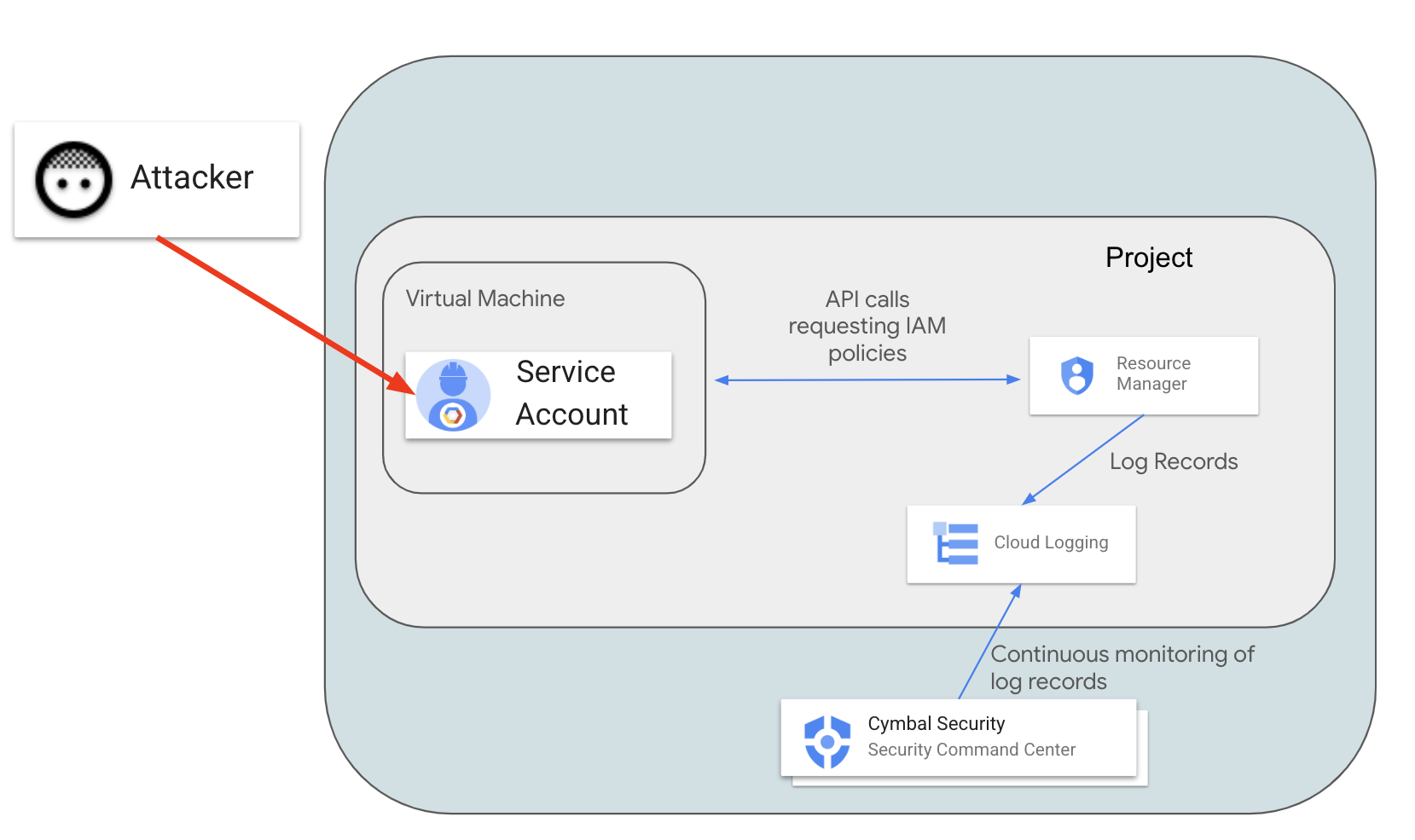

Nesse cenário, um usuário malicioso explora um software vulnerável em uma máquina virtual e consegue acesso à conta de serviço padrão (que foi usada para criar a instância). O usuário quer entender o que pode fazer no ambiente do Google Cloud. Para verificar as permissões, o usuário chama o método projects.getIamPolicy. O SCC deve detectar e relatar essa atividade suspeita gravada nos registros.

Para que o SCC detecte essa atividade, você precisa ativar os registros de leitura do administrador do Resource Manager.

- No console do Cloud, abra o Menu de navegação (

) e selecione IAM e administrador > Registros de auditoria.

) e selecione IAM e administrador > Registros de auditoria.

Observação: você pode ignorar com segurança a mensagem "Você não tem permissão para visualizar os dados de configuração de registros de auditoria herdados de um ou mais recursos pais."

- Na lista de serviços, encontre a API Cloud Resource Manager e marque a caixa de seleção associada a ela.

Observação: se não conseguir encontrar, role para baixo até o parâmetro "Linhas por página" e defina o valor como 200.

-

No lado direito da guia, encontre o frame de configuração: API Cloud Resource Manager – Tipos de permissão.

-

Marque a caixa de seleção Leitura de admin e clique em Salvar.

Agora os registros de auditoria de leitura de dados do Resource Manager são coletados e a Detecção de ameaça a eventos pode analisá-los.

Criar uma máquina virtual com acesso à conta de serviço padrão

Para reproduzir o cenário, você precisa criar uma nova máquina virtual com uma conta de serviço padrão e escopo de acesso cloud-platform.

-

Abra o Menu de navegação ( ) e selecione Compute Engine > Instâncias de VM.

) e selecione Compute Engine > Instâncias de VM.

-

Clique no botão Criar instância.

-

Na Configuração da máquina:

- Selecione a região e defina a zona como .

-

Clique em Segurança.

- Na seção Escopos de acesso, selecione o valor Permitir acesso total a todas as APIs do Cloud.

-

Deixe todos os outros parâmetros definidos com o valor padrão.

-

Clique em Criar para iniciar a nova instância de VM.

-

Depois que a instância for criada, clique no botão SSH.

-

Aceite os comandos de autorização quando a nova janela SSH for aberta.

-

Na interface SSH, digite o seguinte comando:

gcloud projects get-iam-policy $(gcloud config get project)

Você vai ver a lista de permissões do IAM concedidas aos usuários no projeto do Google Cloud.

-

Abra o Menu de navegação ( ) e selecione Segurança > Security Command Center > Descobertas.

) e selecione Segurança > Security Command Center > Descobertas.

-

Defina o valor do seletor de período como Última hora.

Você vai encontrar 5 descobertas de segurança relacionadas à instância que acabou de criar:

- Descoberta: autoinvestigação da conta de serviço

- Acesso total a APIs

- Conta de serviço padrão utilizada

- Inicialização segura do Compute desativada

- Endereço IP público

A descoberta "Descoberta: autoinvestigação da conta de serviço" foi iniciada pela Detecção de ameaça a eventos (ETD), que classifica as descobertas com a classe AMEAÇA.

Outras descobertas foram iniciadas pelo componente Análise de integridade da segurança, que classifica as descobertas por CONFIGURAÇÃO INCORRETA.

-

Clique em Descoberta: autoinvestigação da conta de serviço.

-

Selecione a guia Propriedades da fonte na parte de cima da janela.

-

Agora, expanda o campo properties > serviceAccountGetsOwnIamPolicy.

-

Inspecione os seguintes valores:

-

principalEmail: o endereço de e-mail da conta de serviço que está investigando as próprias permissões

-

callerIp: o endereço IP de onde o método

projects.getIamPolicy foi chamado. No nosso caso, deve ser o endereço IP externo da máquina virtual instance-1.

- Saia da janela "Localizar".

Fora desse cenário, essa descoberta pode informar que sua máquina virtual e a conta de serviço padrão foram comprometidas e que você precisa investigar e conter esse incidente.

Silencie a descoberta que você investigou

Agora que você investigou a descoberta, silencie-a.

-

Marque a caixa de seleção ao lado da descoberta Discovery: Service Account Self-Investigation.

-

Expanda a lista suspensa Opções de silenciamento.

-

Em seguida, selecione a opção Aplicar substituição de silenciamento.

-

Verifique se essa descoberta não aparece mais na interface do SCC.

Clique em Verificar meu progresso para conferir o objetivo.

Configurar um ambiente de nuvem para detectar ameaças

Tarefa 3: gerenciar descobertas do SCC com a Detecção de ameaça a eventos

Ao detectar algumas ameaças, talvez seja necessário ativar registros adicionais, que não estão ativados por padrão. Para detectar algumas descobertas, você também precisa criar configurações adicionais, como políticas de DNS.

Isso permite detectar software malicioso em execução nos recursos de computação e identificar endereços DNS maliciosos conhecidos.

Quando uma solicitação de DNS é feita em uma máquina virtual, essa consulta não é registrada por padrão e, por sua vez, o SCC não consegue detectar conexões com recursos maliciosos da Internet.

Na tarefa anterior, você ativou os registros do serviço Resource Manager usando uma configuração do IAM. Para registrar todas as consultas DNS, você precisa criar uma política de DNS com a geração de registros ativada.

Observação: consulte o guia de referência Usar geração de registros e monitoramento para saber mais sobre métricas de geração de registros e monitoramento para o Cloud DNS.

-

Para ativar o registro completo de consultas DNS, abra o Menu de navegação ( ), role para baixo, clique em Ver todos os produtos e selecione Serviços de rede > Cloud DNS.

), role para baixo, clique em Ver todos os produtos e selecione Serviços de rede > Cloud DNS.

-

Clique na guia Políticas de servidor DNS e no botão Criar política.

-

Insira dns-test-policy como o nome da política de DNS.

-

Selecione o botão de opção Ativado para registros de DNS.

-

Na parte "Servidores DNS alternativos", selecione padrão no menu suspenso de rede e clique em OK.

-

Clique no botão Criar.

-

Agora volte para a sessão SSH da sua máquina virtual e tente se conectar ao URL malicioso executando o seguinte comando:

curl etd-malware-trigger.goog

Você vai receber uma resposta como esta:

Saída:

<!DOCTYPE html>

<html lang="en-us">

<meta charset="utf-8">

<title>Gatilho de malware da Detecção de ameaça a eventos</title>

<p>Este domínio está sendo usado para acionar uma descoberta de malware na Detecção de ameaça a eventos do Google. Para mais informações, acesse <a href="https://cloud.google.com/event-threat-detection">https://cloud.google.com/event-threat-detection</a>

-

Volte para a guia do navegador do console do Google Cloud.

-

Abra o menu de navegação ( ) e selecione Segurança > Security Command Center > Descobertas.

) e selecione Segurança > Security Command Center > Descobertas.

-

Agora, uma nova ameaça vai aparecer: "Malware: domínio inválido".

Observação: se a nova ameaça não aparecer, atualize a janela do navegador.

-

Clique nesta descoberta.

-

Na nova janela, clique na guia Propriedades de origem.

-

Expanda o campo Propriedades e examine o seguinte:

-

Domínios: a lista de domínios para os quais a instância solicitou a resolução de endereço

-

InstanceDetails: o ID da instância que se conectou ao domínio "malicioso"

-

Feche a janela "Descoberta".

-

Marque a caixa de seleção associada à descoberta Malware: domínio inválido.

-

Expanda a lista suspensa Opções de silenciamento.

-

Clique em Aplicar substituição de silenciamento. Essa descoberta foi removida da interface do SCC.

-

No Menu de navegação ( ), selecione Compute Engine > Instâncias de VM.

), selecione Compute Engine > Instâncias de VM.

-

Marque a caixa de seleção ao lado da instância de máquina virtual que você criou anteriormente e clique em Excluir.

-

Confirme a ação de exclusão e clique em Excluir.

Clique em Verificar meu progresso para conferir o objetivo.

Gerenciar descobertas do SCC com o Detecção de ameaça a eventos

Parabéns!

Neste laboratório, você aprendeu a iniciar e mitigar uma ameaça com a Detecção de ameaças a eventos, configurar um ambiente de nuvem para detectar ameaças e gerenciar descobertas do SCC com a detecção de ameaças a eventos.

Próximas etapas / Saiba mais

Treinamento e certificação do Google Cloud

Esses treinamentos ajudam você a aproveitar as tecnologias do Google Cloud ao máximo. Nossas aulas incluem habilidades técnicas e práticas recomendadas para ajudar você a alcançar rapidamente o nível esperado e continuar sua jornada de aprendizado. Oferecemos treinamentos que vão do nível básico ao avançado, com opções de aulas virtuais, sob demanda e por meio de transmissões ao vivo para que você possa encaixá-las na correria do seu dia a dia. As certificações validam sua experiência e comprovam suas habilidades com as tecnologias do Google Cloud.

Manual atualizado em 11 de dezembro de 2024

Laboratório testado em 22 de outubro de 2024

Copyright 2025 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.

), selecione IAM e administrador > IAM.

), selecione IAM e administrador > IAM.