GSP1125

Présentation

Event Threat Detection est un service intégré à Security Command Center (SCC) qui surveille les journaux Google Cloud à la recherche de schémas signalant des activités suspectes.

Container Threat Detection est un autre service intégré de SCC. Ce service peut surveiller en continu les nœuds de calcul GKE. Lorsqu'il détecte des événements suspects, il les analyse pour confirmer s'ils peuvent être traités comme des incidents ou non.

Dans cet atelier, vous allez vous familiariser avec les fonctionnalités de détection des menaces de SCC et apprendre à examiner et à trier les failles courantes associées aux événements et aux machines virtuelles. Vous découvrirez comment identifier vos résultats et les gérer à l'aide des fonctionnalités Event Threat Detection de SCC.

Objectifs

Dans cet atelier, vous allez apprendre à effectuer les tâches suivantes :

- Lancer et atténuer une menace avec Event Threat Detection

- Configurer un environnement cloud pour détecter les menaces

- Gérer les résultats SCC avec Event Threat Detection

Prérequis

Avant de commencer cet atelier, il est recommandé de maîtriser les éléments suivants :

- Concepts du cloud computing

- Console Google Cloud

- Interface de Security Command Center

- Conteneurs et Google Kubernetes Engine (recommandé, mais pas obligatoire)

Préparation

Avant de cliquer sur le bouton "Démarrer l'atelier"

Lisez ces instructions. Les ateliers sont minutés, et vous ne pouvez pas les mettre en pause. Le minuteur, qui démarre lorsque vous cliquez sur Démarrer l'atelier, indique combien de temps les ressources Google Cloud resteront accessibles.

Cet atelier pratique vous permet de suivre les activités dans un véritable environnement cloud, et non dans un environnement de simulation ou de démonstration. Des identifiants temporaires vous sont fournis pour vous permettre de vous connecter à Google Cloud le temps de l'atelier.

Pour réaliser cet atelier :

- Vous devez avoir accès à un navigateur Internet standard (nous vous recommandons d'utiliser Chrome).

Remarque : Ouvrez une fenêtre de navigateur en mode incognito (recommandé) ou de navigation privée pour effectuer cet atelier. Vous éviterez ainsi les conflits entre votre compte personnel et le compte temporaire de participant, qui pourraient entraîner des frais supplémentaires facturés sur votre compte personnel.

- Vous disposez d'un temps limité. N'oubliez pas qu'une fois l'atelier commencé, vous ne pouvez pas le mettre en pause.

Remarque : Utilisez uniquement le compte de participant pour cet atelier. Si vous utilisez un autre compte Google Cloud, des frais peuvent être facturés à ce compte.

Démarrer l'atelier et se connecter à la console Google Cloud

-

Cliquez sur le bouton Démarrer l'atelier. Si l'atelier est payant, une boîte de dialogue s'affiche pour vous permettre de sélectionner un mode de paiement.

Sur la gauche, vous trouverez le panneau "Détails concernant l'atelier", qui contient les éléments suivants :

- Le bouton "Ouvrir la console Google Cloud"

- Le temps restant

- Les identifiants temporaires que vous devez utiliser pour cet atelier

- Des informations complémentaires vous permettant d'effectuer l'atelier

-

Cliquez sur Ouvrir la console Google Cloud (ou effectuez un clic droit et sélectionnez Ouvrir le lien dans la fenêtre de navigation privée si vous utilisez le navigateur Chrome).

L'atelier lance les ressources, puis ouvre la page "Se connecter" dans un nouvel onglet.

Conseil : Réorganisez les onglets dans des fenêtres distinctes, placées côte à côte.

Remarque : Si la boîte de dialogue Sélectionner un compte s'affiche, cliquez sur Utiliser un autre compte.

-

Si nécessaire, copiez le nom d'utilisateur ci-dessous et collez-le dans la boîte de dialogue Se connecter.

{{{user_0.username | "Username"}}}

Vous trouverez également le nom d'utilisateur dans le panneau "Détails concernant l'atelier".

-

Cliquez sur Suivant.

-

Copiez le mot de passe ci-dessous et collez-le dans la boîte de dialogue Bienvenue.

{{{user_0.password | "Password"}}}

Vous trouverez également le mot de passe dans le panneau "Détails concernant l'atelier".

-

Cliquez sur Suivant.

Important : Vous devez utiliser les identifiants fournis pour l'atelier. Ne saisissez pas ceux de votre compte Google Cloud.

Remarque : Si vous utilisez votre propre compte Google Cloud pour cet atelier, des frais supplémentaires peuvent vous être facturés.

-

Accédez aux pages suivantes :

- Acceptez les conditions d'utilisation.

- N'ajoutez pas d'options de récupération ni d'authentification à deux facteurs (ce compte est temporaire).

- Ne vous inscrivez pas à des essais sans frais.

Après quelques instants, la console Cloud s'ouvre dans cet onglet.

Remarque : Pour accéder aux produits et services Google Cloud, cliquez sur le menu de navigation ou saisissez le nom du service ou du produit dans le champ Recherche.

Scénario

Cymbal Bank est une banque de détail américaine comptant plus de 2 000 agences partout aux États-Unis. Elle propose des services de débit et de crédit adossés à une plateforme de paiement robuste. Cymbal Bank est une banque ancienne qui a désormais entamé sa transformation numérique.

Cymbal Bank a été créée initialement en 1920 sous le nom de Troxler. Après avoir investi massivement dans ses distributeurs automatiques propriétaires, Cymbal Group a acquis l'entreprise en 1975. Devenu l'un des leaders du secteur à l'échelle nationale, l'établissement mise à présent sur la modernisation de l'expérience client : une stratégie déployée tant au sein de ses agences qu'à travers ses services numériques, via une application lancée en 2014. Cymbal Bank emploie 42 000 personnes aux États-Unis et a enregistré un chiffre d'affaires de 24 milliards de dollars en 2019.

En tant qu'ingénieur en sécurité cloud chez Cymbal Bank, vous devez explorer et implémenter des mesures de sécurité fiables et efficaces. À ces fins, vous exploiterez les fonctionnalités Container Threat Detection et Event Threat Detection de Security Command Center pour ses ressources Google Cloud. En intégrant ces services, vous pouvez assurer une surveillance en temps réel, identifier rapidement les anomalies et gérer de manière proactive les failles pour les architectures basées sur des événements et les applications conteneurisées.

Activer l'API Security Command Center

-

Cliquez sur le menu de navigation en haut à gauche de la console Google Cloud.

-

Sélectionnez API et services dans le menu déroulant, puis cliquez sur Activer les API et les services.

-

Cliquez sur + Activer les API et les services.

-

Saisissez API Security Command Center dans le champ de recherche.

-

Cliquez sur API Security Command Center, puis sur Activer.

Tâche 1 : Lancer et atténuer une menace avec Event Threat Detection

Votre première tâche en tant qu'ingénieur en sécurité cloud pour Cymbal Bank consiste à identifier et à atténuer les menaces liées aux comptes non conformes à l'aide d'Event Threat Detection.

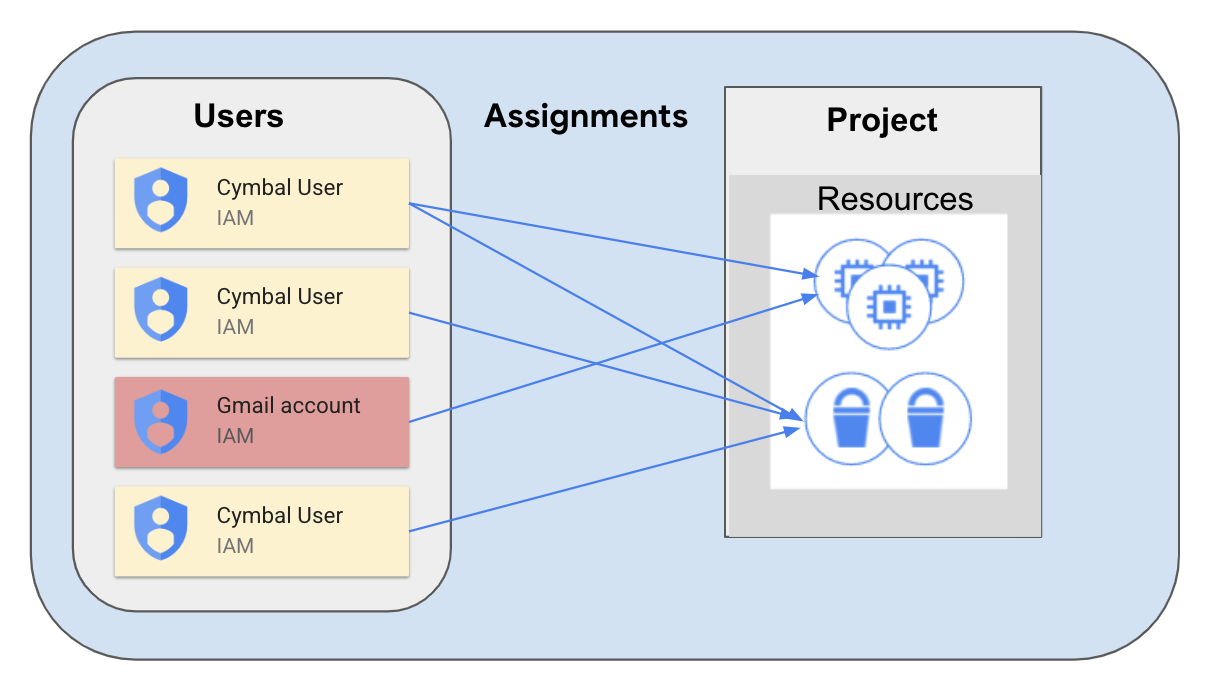

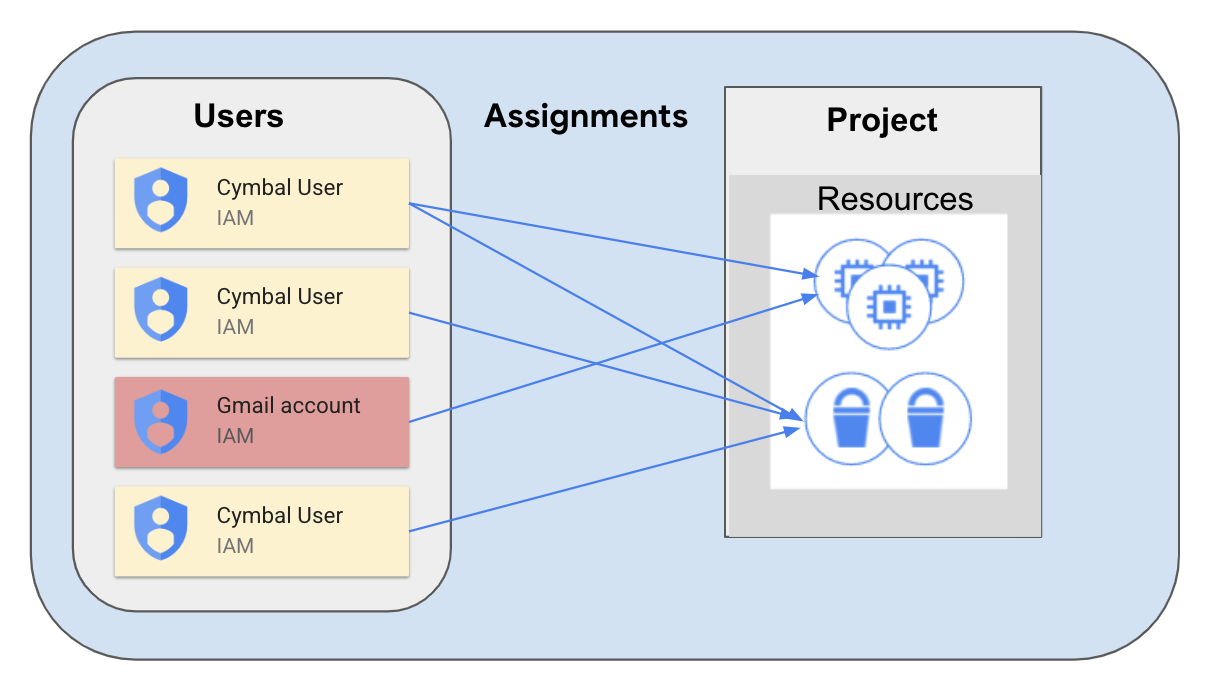

Le service Event Threat Detection de SCC détecte de nombreuses menaces en surveillant les activités suspectes signalées dans les journaux Google Cloud. Par exemple, une activité considérée comme suspecte pourrait être la délégation de rôles sensibles à un utilisateur externe, tel qu'une personne qui possède un compte gmail.com non associé à votre domaine d'entreprise.

Une telle situation peut se produire lorsqu'un intrus a réussi à accéder à une organisation GCP et qu'il souhaite désormais établir une persistance. Pour ce faire, le pirate informatique attribuerait des rôles sensibles à son compte @gmail.com.

Cette délégation simule l'établissement de la persistance. Si l'accès temporaire à votre système est accordé par inadvertance à un pirate informatique, ce dernier devra établir une persistance et accéder à un compte plus stable.

-

Dans la console Google Cloud, accédez au menu de navigation ( ), puis sélectionnez IAM et administration > IAM.

), puis sélectionnez IAM et administration > IAM.

-

Appuyez sur le bouton Accorder l'accès.

-

Dans le champ "Nouveaux comptes principaux", saisissez l'adresse e-mail de démonstration demouser1@gmail.com.

-

Dans le champ "Rôle", sélectionnez BigQuery > Administrateur BigQuery, puis cliquez sur Enregistrer.

-

Ouvrez le menu de navigation ( ) et sélectionnez Sécurité > Security Command Center > Résultats.

) et sélectionnez Sécurité > Security Command Center > Résultats.

-

Dans le menu déroulant "Période", sélectionnez 6 dernières heures.

Vous devriez voir trois résultats, dont deux sont liés à l'accès que vous venez d'accorder :

- Membre IAM n'appartenant pas à l'organisation

- Persistance : octroi anormal d'autorisations IAM

-

Cliquez sur le résultat Membre IAM n'appartenant pas à l'organisation et faites défiler la page vers le bas pour vérifier le "Nom à afficher pour la source" dans la description de ce résultat.

-

Assurez-vous que le nom à afficher est défini sur Security Health Analytics. Il s'agit du service SCC qui a détecté une erreur de configuration dans votre projet Google Cloud.

-

Fermez la fenêtre contenant le résultat.

-

Cliquez sur l'autre résultat, Persistance : octroi anormal d'autorisations IAM, et faites défiler la page vers le bas pour vérifier le "Nom à afficher pour la source" dans la description de ce résultat.

-

Vérifiez que le nom à afficher est défini sur Event Threat Detection. Il s'agit du service SCC qui a détecté une erreur de configuration dans votre projet Google Cloud.

-

Faites défiler la fenêtre jusqu'en haut et sélectionnez l'onglet Propriétés sources.

-

Dans cet onglet, développez le champ Propriétés > sensitiveRoleGrant.

-

Voici les caractéristiques les plus importantes de ce résultat :

-

principalEmail : auteur de l'action suspecte

-

bindingDetails : informations sur le rôle et sur le membre qui dispose de ce rôle

-

membres : personnes à qui l'autorisation a été accordée

-

Fermez la fenêtre de résultat.

-

Dans le menu de navigation ( ), sélectionnez IAM et administration > IAM.

), sélectionnez IAM et administration > IAM.

-

Cochez la case à côté du compte principal demouser1@gmail.com, puis cliquez sur le bouton Supprimer l'accès.

-

Cliquez sur Confirmer.

-

Ouvrez le menu de navigation ( ) et sélectionnez Sécurité > Security Command Center > Résultats.

) et sélectionnez Sécurité > Security Command Center > Résultats.

Notez que le résultat "Membre IAM n'appartenant pas à l'organisation" a disparu de la liste des résultats. En effet, le service Security Health Analytics a vérifié la configuration mise à jour des règles IAM et a désactivé ce résultat.

Remarque : Si ce résultat s'affiche toujours dans la liste, veuillez actualiser l'onglet du navigateur.

Le résultat "Persistance : octroi IAM anormal" n'a pas changé d'état. Il a été lancé par le service ETD et ne peut pas être désactivé automatiquement. Vous avez déjà examiné ce résultat et vous êtes certain que l'utilisateur du domaine gmail.com n'a pas accès à votre projet.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Lancer et atténuer une menace avec Event Threat Detection

Remarque : Si vous obtenez moins de 20 points pour cette tâche, cliquez plusieurs fois sur le bouton Vérifier ma progression dans la colonne de droite "Points de contrôle".

Tâche 2 : Configurer un environnement cloud pour détecter les menaces

Maintenant que vous avez examiné les comptes non conformes, vous devez configurer l'environnement de Cymbal pour détecter les menaces liées aux comptes de service par le biais de la journalisation.

De nombreux journaux sont activés par défaut dans Google Cloud, mais pour détecter des menaces spécifiques, vous devez activer des journaux d'accès aux données supplémentaires. Dans cet exercice, vous allez examiner la menace Auto-enquête sur les comptes de service.

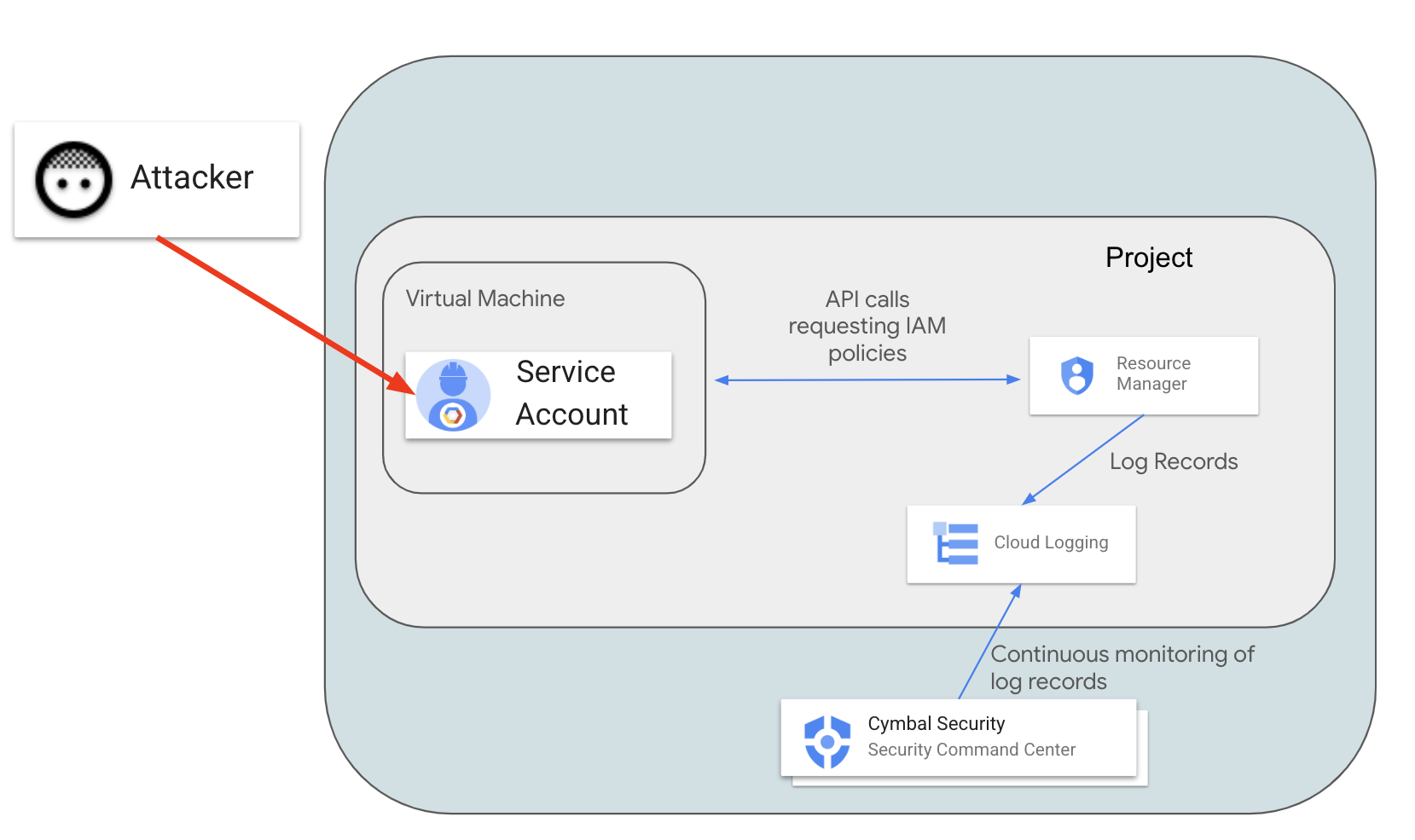

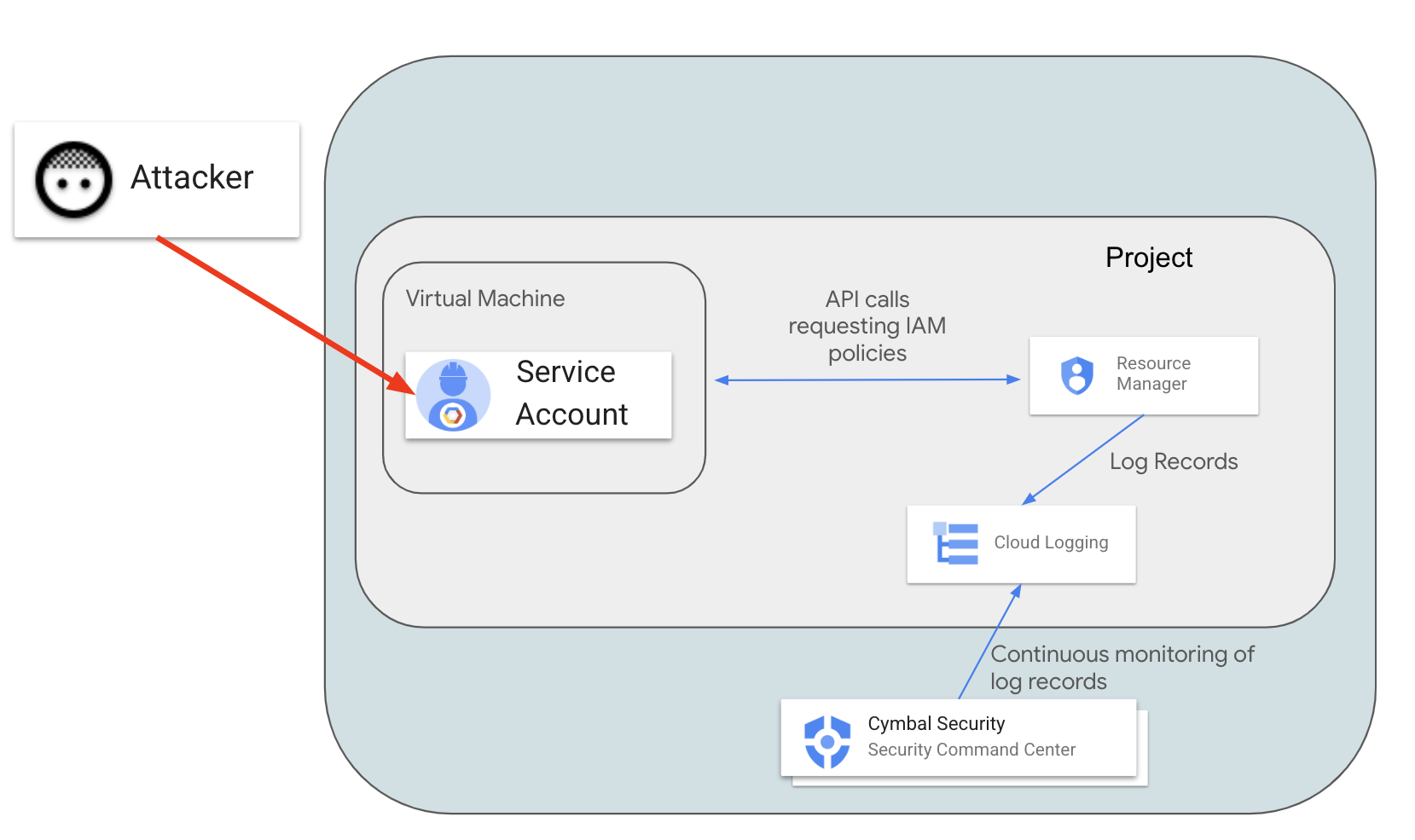

Dans ce scénario, une personne malveillante exploite un logiciel vulnérable sur une machine virtuelle et accède au compte de service par défaut (qui a été utilisé pour créer l'instance). Elle souhaite comprendre ce qu'elle peut faire dans l'environnement Google Cloud. Pour vérifier ses autorisations, la personne appelle la méthode projects.getIamPolicy. SCC doit détecter cette activité suspecte enregistrée dans les journaux et la signaler.

Pour que SCC détecte cette activité, vous devez activer les journaux de lecture de l'administrateur Resource Manager.

- Dans la console Cloud, ouvrez le menu de navigation (

) et sélectionnez IAM et administration > Journaux d'audit.

) et sélectionnez IAM et administration > Journaux d'audit.

Remarque : Vous pouvez ignorer le message "Vous ne disposez pas des autorisations nécessaires pour afficher les données de configuration des journaux d'audit héritées pour une ou plusieurs ressources parentes".

- Dans la liste des services, recherchez API Cloud Resource Manager et cochez la case correspondante.

Remarque : Si vous ne le trouvez pas, faites défiler la page jusqu'au paramètre "Lignes par page" et définissez sa valeur sur 200.

-

Sur la droite de l'onglet, recherchez le cadre de configuration API Cloud Resource Manager - Types d'autorisations.

-

Cochez la case Lecture administrateur, puis cliquez sur Enregistrer.

Les journaux d'audit de lecture des données Resource Manager sont désormais collectés et Event Threat Detection peut les analyser.

Créer une machine virtuelle avec un accès au compte de service par défaut

Pour reproduire le scénario, vous devez créer une machine virtuelle avec un compte de service par défaut et un niveau d'accès cloud-platform.

-

Ouvrez le menu de navigation ( ) et sélectionnez Compute Engine > Instances de VM.

) et sélectionnez Compute Engine > Instances de VM.

-

Cliquez sur le bouton Créer une instance.

-

Dans la section Configuration de la machine :

- Sélectionnez la région et définissez la zone sur .

-

Cliquez sur Sécurité.

- Dans la section Niveaux d'accès, sélectionnez Autoriser l'accès complet à l'ensemble des API Cloud.

-

Conservez la valeur par défaut de tous les autres paramètres.

-

Cliquez sur Créer pour lancer la nouvelle instance de VM.

-

Une fois l'instance créée, cliquez sur le bouton SSH.

-

Acceptez les invites d'autorisation lorsque la nouvelle fenêtre SSH s'ouvre.

-

Dans l'interface SSH, saisissez la commande suivante :

gcloud projects get-iam-policy $(gcloud config get project)

Vous devriez voir la liste des autorisations IAM accordées aux utilisateurs dans le projet Google Cloud.

-

Ouvrez le menu de navigation ( ) et sélectionnez Sécurité > Security Command Center > Résultats.

) et sélectionnez Sécurité > Security Command Center > Résultats.

-

Définissez la valeur du sélecteur de période sur Dernière heure.

Vous devriez voir 5 résultats de sécurité liés à l'instance que vous venez de créer :

- Découverte : Auto-enquête sur les comptes de service

- Accès complet aux API

- Compte de service par défaut utilisé

- Démarrage sécurisé Compute désactivé

- Adresse IP publique

Le résultat "Découverte : Auto-enquête sur les comptes de service" a été généré par Event Threat Detection (ETD), qui classe les résultats dans la classe MENACE.

D'autres résultats ont été initiés par le composant Security Health Analytics, qui les classe dans la catégorie ERREUR DE CONFIGURATION.

-

Cliquez sur le résultat Découverte : Auto-enquête sur les comptes de service.

-

Sélectionnez l'onglet Propriétés sources en haut de la fenêtre.

-

Développez maintenant le champ Propriétés > serviceAccountGetsOwnIamPolicy.

-

Examinez les valeurs suivantes :

-

principalEmail : adresse e-mail du compte de service qui examine ses propres autorisations.

-

callerIp : adresse IP à partir de laquelle la méthode

projects.getIamPolicy a été appelée. Dans notre cas, il s'agit de l'adresse IP externe de la machine virtuelle instance-1.

- Fermez la fenêtre "Résultat".

En dehors de ce scénario, ce résultat peut vous informer que votre machine virtuelle et le compte de service par défaut ont été compromis, et que vous devez enquêter sur cet incident et le contenir.

Ignorer le résultat que vous avez examiné

Maintenant que vous avez examiné le résultat, ignorez-le.

-

Cochez la case à côté du résultat Découverte : Auto-enquête sur les comptes de service.

-

Développez la liste déroulante Options Ignorer.

-

Sélectionnez ensuite l'option Appliquer le remplacement de règle Ignorer.

-

Vérifiez que ce résultat n'apparaît plus dans l'interface SCC.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Configurer un environnement cloud pour détecter les menaces

Tâche 3 : Gérer les résultats SCC avec Event Threat Detection

Pour détecter certaines menaces, vous devrez peut-être activer des journaux supplémentaires qui ne le sont pas par défaut. Pour détecter certains résultats, vous devez également créer des configurations supplémentaires, telles que des règles DNS.

Vous pourrez ainsi détecter les logiciels malveillants exécutés sur les ressources de calcul et identifier les adresses DNS malveillantes connues.

Lorsqu'une requête DNS est effectuée sur une machine virtuelle, cette requête n'est pas enregistrée par défaut. Par conséquent, SCC ne peut pas détecter les connexions à des ressources Internet malveillantes.

Dans la tâche précédente, vous avez activé les journaux pour le service Resource Manager à l'aide d'une configuration IAM. Pour journaliser toutes les requêtes DNS, vous devez créer une règle DNS avec la journalisation activée.

Remarque : Vous pouvez consulter le guide de référence Utiliser la journalisation et la surveillance pour en savoir plus sur les métriques de journalisation et de surveillance pour Cloud DNS.

-

Pour activer la journalisation complète des requêtes DNS, ouvrez le menu de navigation ( ), faites défiler la page vers le bas, cliquez sur Afficher tous les produits, puis sélectionnez Services réseau > Cloud DNS.

), faites défiler la page vers le bas, cliquez sur Afficher tous les produits, puis sélectionnez Services réseau > Cloud DNS.

-

Cliquez sur l'onglet Règles du serveur DNS, puis sur le bouton Créer une règle.

-

Saisissez dns-test-policy comme nom de la règle DNS.

-

Sélectionnez la case d'option Activé pour les journaux DNS.

-

Dans la partie "Autres serveurs DNS", sélectionnez par défaut dans le menu déroulant "Réseau", puis cliquez sur OK.

-

Cliquez sur le bouton Créer.

-

Revenez à la session SSH de votre machine virtuelle et essayez de vous connecter à l'URL malveillante en exécutant la commande suivante :

curl etd-malware-trigger.goog

Des résultats semblables aux lignes suivantes devraient s'afficher :

Résultat :

<!DOCTYPE html>

<html lang="en-us">

<meta charset="utf-8">

<title>ETD Malware Trigger</title>

<p>This domain is used to trigger a malware finding in Google Event Threat Detection. For more information, please visit <a href="https://cloud.google.com/event-threat-detection">https://cloud.google.com/event-threat-detection</a>

-

Revenez à l'onglet de navigateur ouvert sur la console Google Cloud.

-

Ouvrez le menu de navigation ( ) et sélectionnez Sécurité > Security Command Center > Résultats.

) et sélectionnez Sécurité > Security Command Center > Résultats.

-

Une nouvelle menace doit s'afficher : "Domaine malveillant".

Remarque : Si vous ne voyez pas la nouvelle menace, actualisez la fenêtre de votre navigateur.

-

Cliquez sur ce résultat.

-

Dans la nouvelle fenêtre, cliquez sur l'onglet Propriétés sources.

-

Développez le champ Propriétés et examinez les éléments suivants :

-

Domaines : liste des domaines pour lesquels l'instance a demandé une résolution d'adresse

-

InstanceDetails : ID de l'instance qui s'est connectée au domaine "malveillant"

-

Fermez la fenêtre de résultat.

-

Cochez la case associée au résultat Domaine malveillant.

-

Développez la liste déroulante Options Ignorer.

-

Cliquez sur Appliquer le remplacement de règle Ignorer. Ce résultat est désormais supprimé de l'interface de SCC.

-

Dans le menu de navigation ( ), sélectionnez Compute Engine > Instances de VM.

), sélectionnez Compute Engine > Instances de VM.

-

Cochez la case à côté de l'instance de machine virtuelle que vous avez créée précédemment, puis cliquez sur Supprimer.

-

Confirmez la suppression et cliquez sur Supprimer.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Gérer les résultats SCC avec Event Threat Detection

Félicitations !

Dans cet atelier, vous avez appris à lancer et à atténuer une menace avec Event Threat Detection, à configurer un environnement cloud pour détecter les menaces et à gérer les résultats SCC avec Event Threat Detection.

Étapes suivantes et informations supplémentaires

Formations et certifications Google Cloud

Les formations et certifications Google Cloud vous aident à tirer pleinement parti des technologies Google Cloud. Nos cours portent sur les compétences techniques et les bonnes pratiques à suivre pour être rapidement opérationnel et poursuivre votre apprentissage. Nous proposons des formations pour tous les niveaux, à la demande, en salle et à distance, pour nous adapter aux emplois du temps de chacun. Les certifications vous permettent de valider et de démontrer vos compétences et votre expérience en matière de technologies Google Cloud.

Dernière mise à jour du manuel : 11 décembre 2024

Dernier test de l'atelier : 1er octobre 2024

Copyright 2025 Google LLC. Tous droits réservés. Google et le logo Google sont des marques de Google LLC. Tous les autres noms d'entreprises et de produits peuvent être des marques des entreprises auxquelles ils sont associés.

), puis sélectionnez IAM et administration > IAM.

), puis sélectionnez IAM et administration > IAM.