GSP1125

Descripción general

Event Threat Detection es un servicio integrado de Security Command Center (SCC) que supervisa los registros de Google Cloud en busca de patrones que indiquen actividades sospechosas.

Container Threat Detection es otro servicio integrado de SCC. Este servicio puede supervisar continuamente los nodos trabajadores de GKE. Cuando detecta eventos sospechosos, los analiza para confirmar si pueden tratarse como incidentes o no.

En este lab, obtendrás experiencia práctica con las funciones de detección de amenazas de SCC y aprenderás a investigar y priorizar vulnerabilidades comunes asociadas con eventos y máquinas virtuales. Aprenderás a mostrar y administrar tus hallazgos con las funciones de Event Threat Detection de SCC.

Objetivos

En este lab, aprenderás a realizar las siguientes tareas:

- Iniciar y mitigar una amenaza con Event Threat Detection

- Configurar un entorno de nube para detectar amenazas

- Administrar hallazgos de SCC con Event Threat Detection

Requisitos previos

Se recomienda que conozcas los siguientes temas antes de comenzar este lab:

- Conceptos de computación en la nube

- La consola de Google Cloud

- La interfaz de Security Command Center

- Contenedores y Google Kubernetes Engine (se recomienda, pero no obligatorio)

Configuración y requisitos

Antes de hacer clic en el botón Comenzar lab

Lee estas instrucciones. Los labs cuentan con un temporizador que no se puede pausar. El temporizador, que comienza a funcionar cuando haces clic en Comenzar lab, indica por cuánto tiempo tendrás a tu disposición los recursos de Google Cloud.

Este lab práctico te permitirá realizar las actividades correspondientes en un entorno de nube real, no en uno de simulación o demostración. Para ello, se te proporcionan credenciales temporales nuevas que utilizarás para acceder a Google Cloud durante todo el lab.

Para completar este lab, necesitarás lo siguiente:

- Acceso a un navegador de Internet estándar. Se recomienda el navegador Chrome.

Nota: Usa una ventana del navegador privada o de incógnito (opción recomendada) para ejecutar el lab. Así evitarás conflictos entre tu cuenta personal y la cuenta de estudiante, lo que podría generar cargos adicionales en tu cuenta personal.

- Tiempo para completar el lab (recuerda que, una vez que comienzas un lab, no puedes pausarlo).

Nota: Usa solo la cuenta de estudiante para este lab. Si usas otra cuenta de Google Cloud, es posible que se apliquen cargos a esa cuenta.

Cómo iniciar tu lab y acceder a la consola de Google Cloud

-

Haz clic en el botón Comenzar lab. Si debes pagar por el lab, se abrirá un diálogo para que selecciones la forma de pago.

A la izquierda, se encuentra el panel Detalles del lab, que tiene estos elementos:

- El botón para abrir la consola de Google Cloud

- El tiempo restante

- Las credenciales temporales que debes usar para el lab

- Otra información para completar el lab, si es necesaria

-

Haz clic en Abrir la consola de Google Cloud (o haz clic con el botón derecho y selecciona Abrir el vínculo en una ventana de incógnito si ejecutas el navegador Chrome).

El lab inicia recursos y abre otra pestaña en la que se muestra la página de acceso.

Sugerencia: Ordena las pestañas en ventanas separadas, una junto a la otra.

Nota: Si ves el diálogo Elegir una cuenta, haz clic en Usar otra cuenta.

-

De ser necesario, copia el nombre de usuario a continuación y pégalo en el diálogo Acceder.

{{{user_0.username | "Username"}}}

También puedes encontrar el nombre de usuario en el panel Detalles del lab.

-

Haz clic en Siguiente.

-

Copia la contraseña que aparece a continuación y pégala en el diálogo Te damos la bienvenida.

{{{user_0.password | "Password"}}}

También puedes encontrar la contraseña en el panel Detalles del lab.

-

Haz clic en Siguiente.

Importante: Debes usar las credenciales que te proporciona el lab. No uses las credenciales de tu cuenta de Google Cloud.

Nota: Usar tu propia cuenta de Google Cloud para este lab podría generar cargos adicionales.

-

Haz clic para avanzar por las páginas siguientes:

- Acepta los Términos y Condiciones.

- No agregues opciones de recuperación o autenticación de dos factores (esta es una cuenta temporal).

- No te registres para obtener pruebas gratuitas.

Después de un momento, se abrirá la consola de Google Cloud en esta pestaña.

Nota: Para acceder a los productos y servicios de Google Cloud, haz clic en el menú de navegación o escribe el nombre del servicio o producto en el campo Buscar.

Situación

Cymbal Bank es un banco minorista estadounidense con más de 2,000 sucursales en los 50 estados. Ofrece servicios completos de débito y crédito basados en una plataforma sólida de pagos. Cymbal Bank es una institución de servicios financieros heredada que se está transformando de forma digital.

Cymbal Bank se fundó en 1920 con el nombre de Troxler. El grupo Cymbal adquirió la empresa en 1975 tras haber estado invirtiendo en los cajeros automáticos de su propiedad. A medida que el banco crecía hasta convertirse en un líder nacional, se hizo hincapié de manera estratégica en modernizar la experiencia del cliente tanto de forma presencial en sus sucursales como de forma digital a través de una aplicación que lanzaron en 2014. Cymbal Bank emplea a 42,000 personas en todo el país y, en 2019, registró $24,000 millones en ingresos.

Como ingeniero de seguridad en la nube en Cymbal Bank, tu tarea es explorar e implementar medidas de seguridad sólidas, aprovechando las capacidades de detección de amenazas en eventos y contenedores de Security Command Center para sus recursos de Google Cloud. Con la integración de estos servicios, puedes garantizar la supervisión en tiempo real, la identificación rápida de anomalías y la administración proactiva de vulnerabilidades para las arquitecturas basadas en eventos y las aplicaciones en contenedores.

Habilita la API de Security Command Center.

-

Haz clic en el menú de navegación en la esquina superior izquierda de la consola de Google Cloud.

-

En el menú desplegable, selecciona APIs y servicios y haz clic en Habilitar APIs y servicios.

-

Haz clic en Habilitar APIs y servicios.

-

Busca API de Security Command Center en el cuadro de búsqueda.

-

Haz clic en API de Security Command Center y, luego, en Habilitar.

Tarea 1: Inicia y mitiga una amenaza con Event Threat Detection

Tu primera tarea como ingeniero de seguridad en la nube para Cymbal Bank es iniciar y mitigar las amenazas de cuentas no conformes con Event Threat Detection.

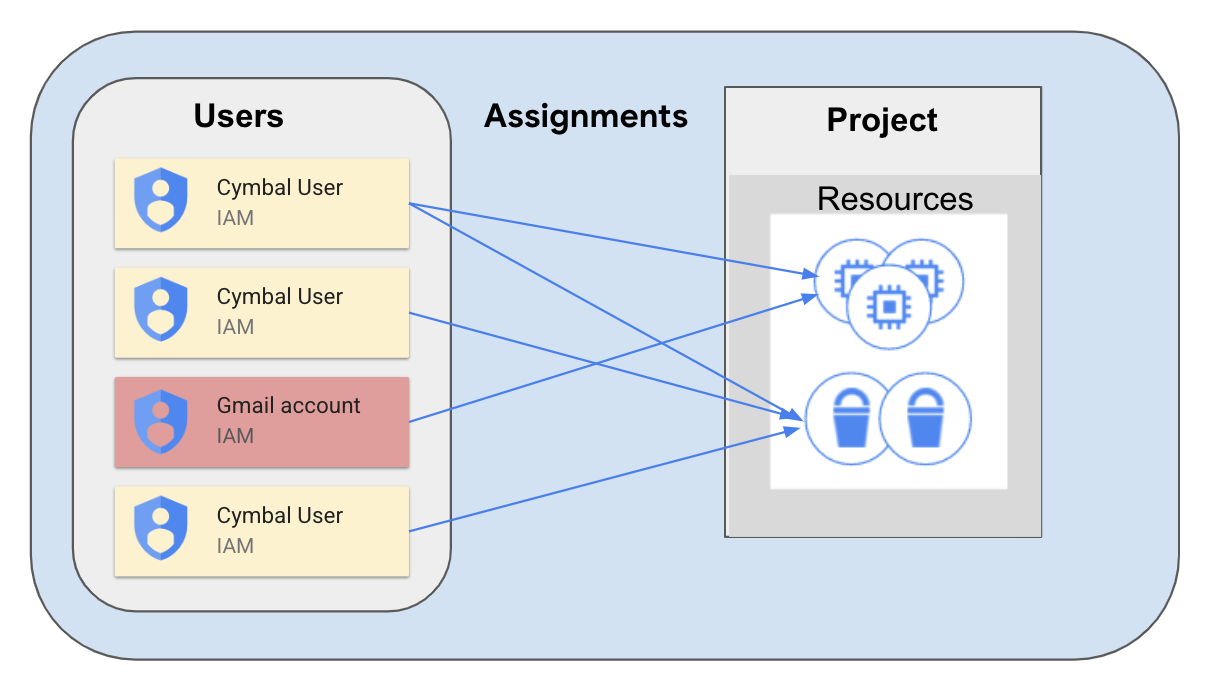

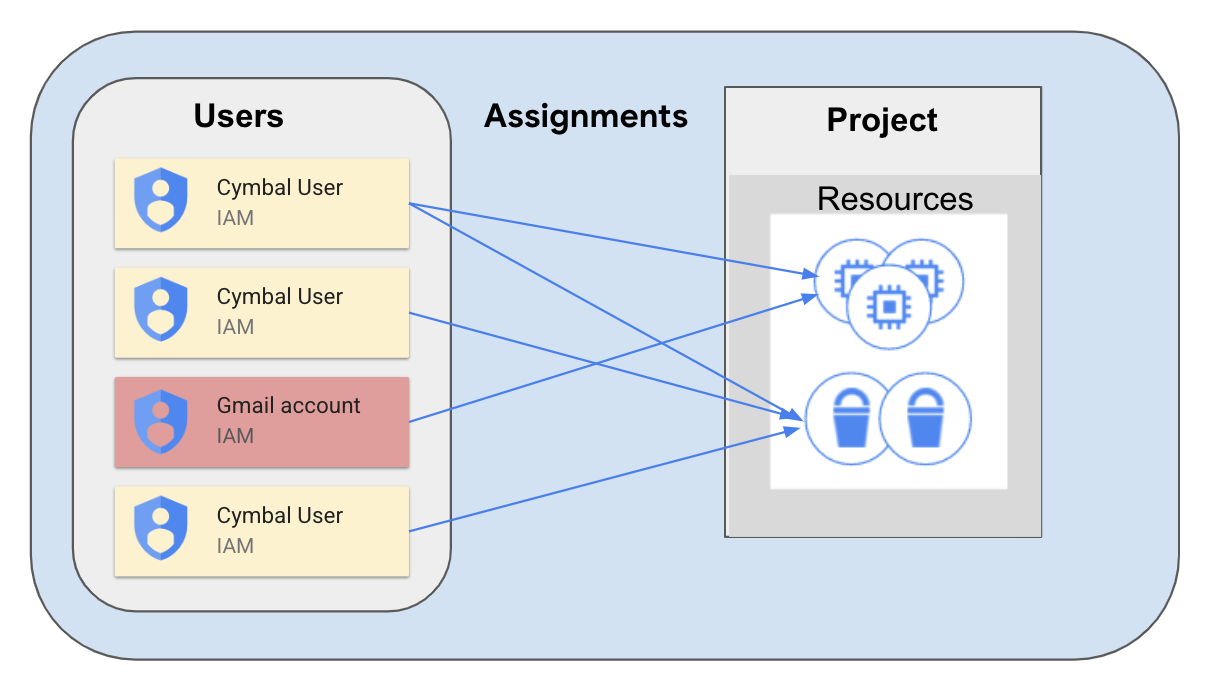

El servicio Event Threat Detection de SCC detecta muchas amenazas mediante la supervisión de las actividades sospechosas informadas en los registros de Google Cloud. Una de estas actividades podría ser delegar roles sensibles a un usuario externo, como alguien que tiene una cuenta de gmail.com que no está vinculada a tu dominio corporativo.

Esto puede ocurrir en situaciones en las que un intruso logró acceder a una organización de GCP y ahora le interesa establecer persistencia. Para ello, el hacker otorgaría roles sensibles a su cuenta de @gmail.com.

Esta delegación simula el establecimiento de la persistencia. Si un hacker obtiene acceso temporal a tu sistema por accidente, deberá establecer persistencia y obtener acceso a una cuenta más estable.

-

En la consola de Google Cloud, en el menú de navegación ( ), selecciona IAM y administración > IAM.

), selecciona IAM y administración > IAM.

-

Presiona el botón Otorgar acceso.

-

En el campo "Principales nuevas", ingresa la dirección de correo electrónico de demostración demouser1@gmail.com.

-

En el campo Rol, selecciona BigQuery > Administrador de BigQuery y haz clic en Guardar.

-

Abre el menú de navegación ( ) y selecciona Seguridad > Security Command Center > Resultados.

) y selecciona Seguridad > Security Command Center > Resultados.

-

Cambia el menú desplegable de intervalo de tiempo a Últimas 6 horas.

Deberías ver tres hallazgos, dos de los cuales están relacionados con el acceso que acabas de otorgar:

- Miembro de IAM ajeno a la organización

- Persistencia: Otorgamiento anómalo de IAM

-

Haz clic en el hallazgo Miembro de IAM ajeno a la organización y desplázate hacia abajo para verificar el "Nombre visible de la fuente" en la descripción de este hallazgo.

-

Asegúrate de que el nombre visible esté configurado como Security Health Analytics. Este es el servicio de SCC que detectó un parámetro de configuración incorrecto en tu proyecto de Google Cloud.

-

Cierra la ventana con el hallazgo.

-

Haz clic en el otro hallazgo, Persistencia: Otorgamiento anómalo de IAM, y desplázate hacia abajo para verificar el “Nombre visible de la fuente” en la descripción de este hallazgo.

-

Asegúrate de que el nombre visible esté establecido en Event Threat Detection. Este es el servicio de SCC que detectó un parámetro de configuración incorrecto en tu proyecto de Google Cloud.

-

Desplázate hasta la parte superior de la ventana y selecciona la pestaña Propiedades fuente.

-

En esta pestaña, expande el campo Propiedades > sensitiveRoleGrant.

-

Aquí puedes encontrar las características más importantes de este hallazgo:

-

principalEmail: quién realizó la acción sospechosa

-

bindingDetails: información sobre el rol y el miembro al que se le otorgó este rol

-

members: a quienes se les otorgó el permiso

-

Cierra la ventana de resultados.

-

En el menú de navegación ( ), selecciona IAM y administración > IAM.

), selecciona IAM y administración > IAM.

-

Selecciona la casilla de verificación junto al principal demouser1@gmail.com y haz clic en el botón Quitar acceso.

-

Haz clic en Confirmar.

-

Abre el menú de navegación ( ) y selecciona Seguridad > Security Command Center > Resultados.

) y selecciona Seguridad > Security Command Center > Resultados.

Ten en cuenta que el hallazgo "Miembro de IAM ajeno a la organización" desapareció de la lista de resultados. Esto se debe a que el servicio de Security Health Analytics verificó la configuración actualizada de las políticas de IAM y desactivó este hallazgo.

Nota: Si sigues viendo este hallazgo en la lista, actualiza la pestaña del navegador.

El hallazgo "Persistencia: Otorgamiento anómalo de IAM" no cambió su estado. El servicio ETD lo inició y no se puede desactivar automáticamente. Ya investigaste este hallazgo y puedes tener la seguridad de que el usuario del dominio gmail.com no tiene acceso a tu proyecto.

Haz clic en Revisar mi progreso para verificar el objetivo.

Iniciar y mitigar una amenaza con Event Threat Detection

Nota: Si recibes menos de 20 puntos por esta tarea, en la columna derecha "Puntos de control", haz clic en el botón Revisar mi progreso un par de veces.

Tarea 2: Configura un entorno de nube para detectar amenazas

Ahora que investigaste y verificaste las cuentas que no cumplen con las políticas, debes configurar el entorno de Cymbal para detectar amenazas a las cuentas de servicio a través del registro.

Muchos registros en Google Cloud están habilitados de forma predeterminada, pero para detectar amenazas específicas, debes habilitar registros de acceso a los datos adicionales. En este ejercicio, investigarás la amenaza Autoinvestigación de la cuenta de servicio.

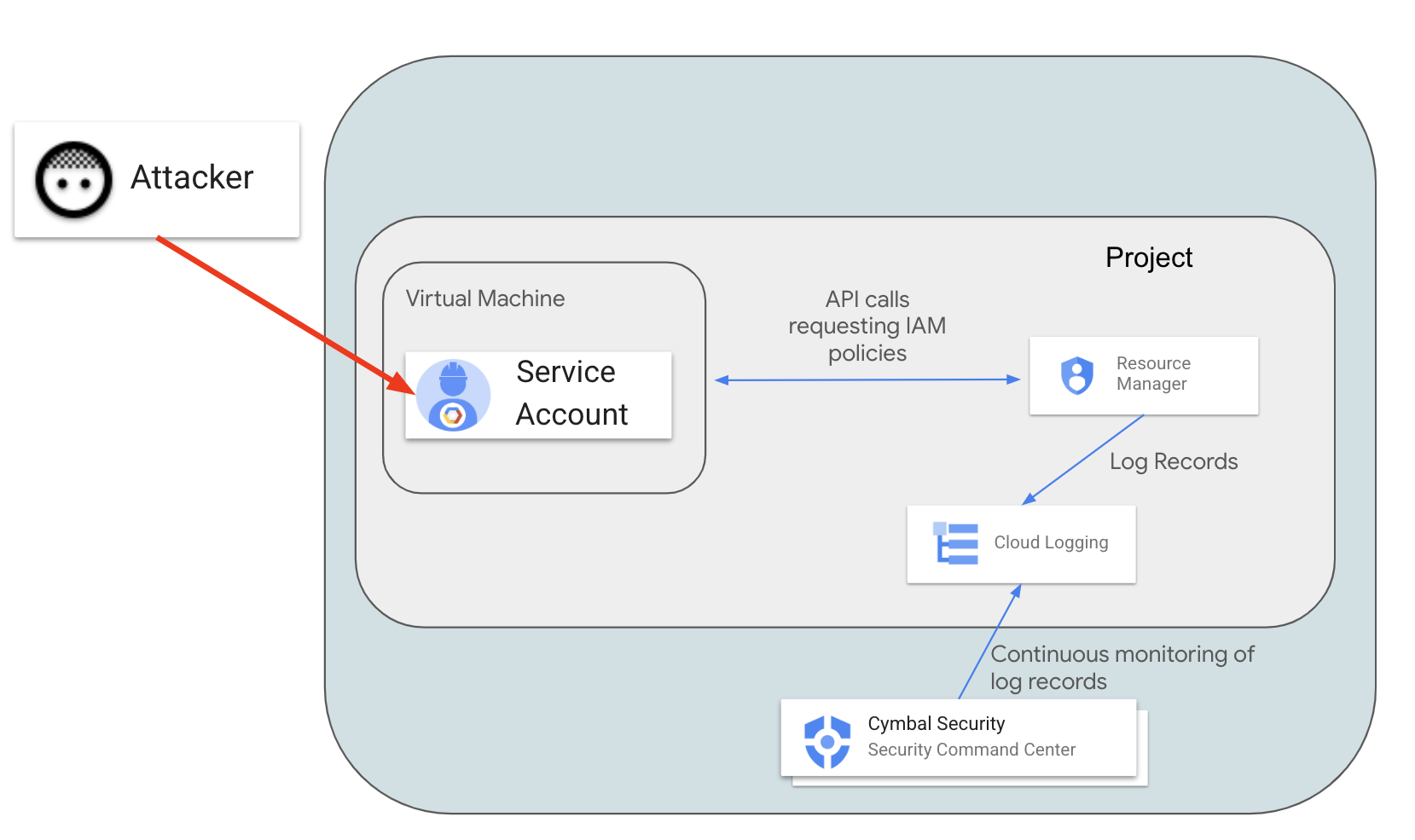

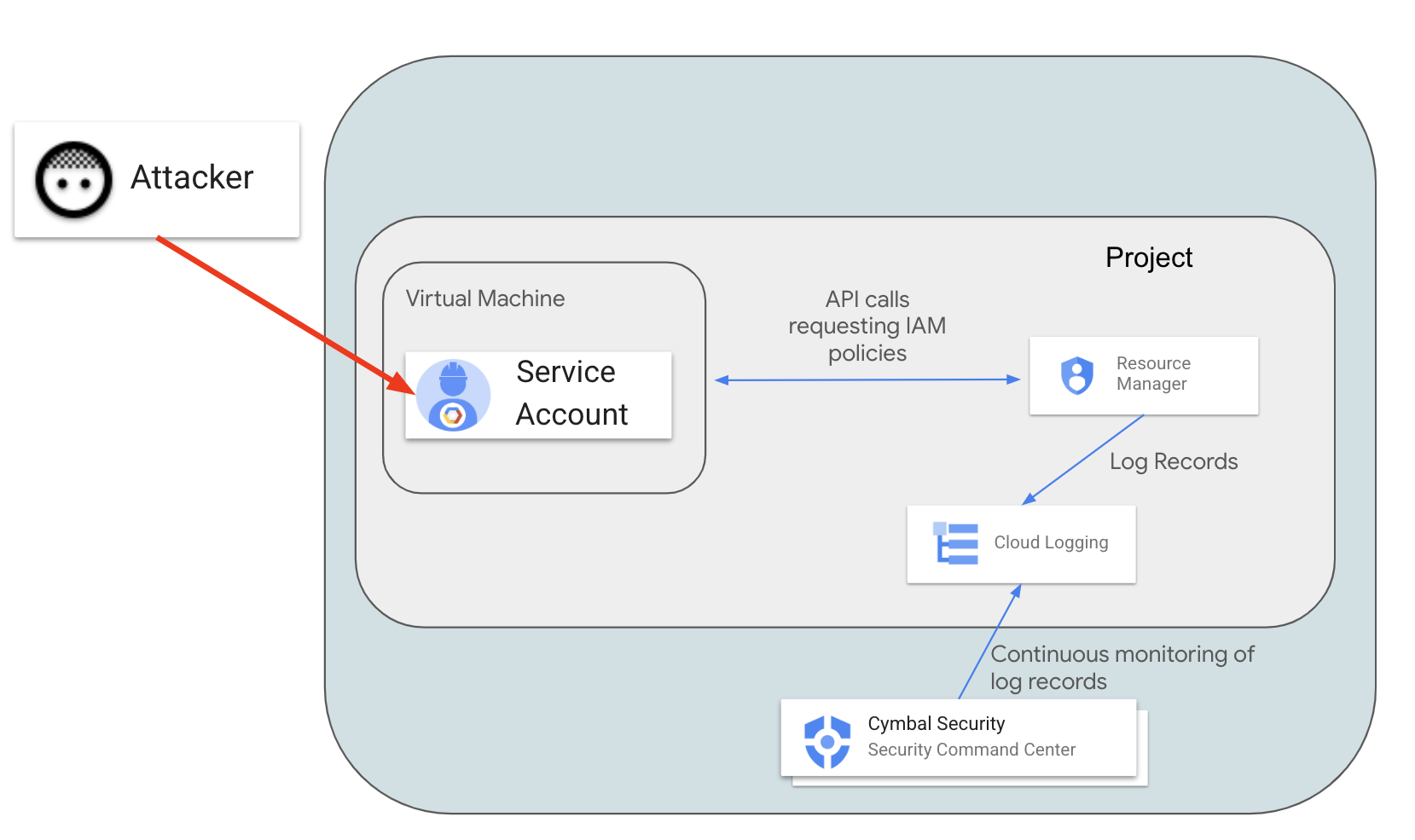

En esta situación, un agente malicioso explota un software vulnerable en una máquina virtual y obtiene acceso a la cuenta de servicio predeterminada (que se usó para crear la instancia). El agente quiere comprender qué puede hacer en el entorno de Google Cloud. Para verificar sus permisos, llama al método projects.getIamPolicy. SCC debería detectar y denunciar esta actividad sospechosa observada en los registros.

Para que SCC detecte esta actividad, debes habilitar los registros de lectura de administrador de Resource Manager.

- En la consola de Cloud, abre el menú de navegación (

) y selecciona IAM y administración > Registros de auditoría.

) y selecciona IAM y administración > Registros de auditoría.

Nota: Puedes ignorar el mensaje "No tienes permiso para ver los datos de configuración de registros de auditoría heredados de uno o más recursos superiores".

- En la lista de servicios, busca Cloud Resource Manager API y selecciona la casilla de verificación asociada.

Nota: Si no lo encuentras, desplázate hacia abajo hasta el parámetro "Filas por página" y establece el valor en 200.

-

En el lado derecho de la pestaña, busca el marco de configuración: API de Cloud Resource Manager - Tipos de permisos.

-

Selecciona la casilla de verificación Lectura de administración y haz clic en Guardar.

Ahora, se recopilan los registros de auditoría de lectura de datos de Resource Manager y Event Threat Detection puede analizarlos.

Crea una máquina virtual con acceso a la cuenta de servicio predeterminada

Para reproducir la situación, debes crear una nueva máquina virtual con una cuenta de servicio predeterminada y un permiso de acceso cloud-platform.

-

Abre el menú de navegación ( ) y selecciona Compute Engine > Instancias de VM.

) y selecciona Compute Engine > Instancias de VM.

-

Haz clic en el botón Crear instancia.

-

Haz lo siguiente en Configuración de la máquina:

- Selecciona la región como y establece la zona como .

-

Haz clic en Seguridad.

- En la sección Permisos de acceso, selecciona el valor Permitir el acceso total a todas las APIs de Cloud.

-

Deja todos los demás parámetros con su valor predeterminado.

-

Haz clic en Crear para iniciar la nueva instancia de VM.

-

Una vez creada la instancia, haz clic en el botón SSH.

-

Acepta las instrucciones de autorización cuando se abra la nueva ventana de SSH.

-

En la interfaz de SSH, ingresa el siguiente comando:

gcloud projects get-iam-policy $(gcloud config get project)

Deberías ver la lista de permisos de IAM otorgados a los usuarios en el proyecto de Google Cloud.

-

Abre el menú de navegación ( ) y selecciona Seguridad > Security Command Center > Resultados.

) y selecciona Seguridad > Security Command Center > Resultados.

-

Establece el valor del selector de intervalo de tiempo en Última hora.

Deberías ver 5 hallazgos de seguridad relacionados con la instancia que acabas de crear:

- Descubrimiento: Autoinvestigación de cuentas de servicio

- Acceso total a la API

- Cuenta de servicio predeterminada usada

- Arranque seguro de Compute inhabilitado

- Dirección IP pública

Event Threat Detection (ETD) inició el hallazgo “Descubrimiento: Autoinvestigación de cuentas de servicio”, que clasifica los hallazgos con la clase de hallazgo AMENAZA.

Otros hallazgos fueron iniciados por el componente Security Health Analytics, que clasifica los hallazgos por CONFIGURACIÓN INCORRECTA.

-

Haz clic en el hallazgo Descubrimiento: Autoinvestigación de la cuenta de servicio.

-

Selecciona la pestaña Propiedades fuente en la parte superior de la ventana.

-

Ahora, expande el campo Propiedades > serviceAccountGetsOwnIamPolicy.

-

Inspecciona los siguientes valores:

-

principalEmail: Es la dirección de correo electrónico de la cuenta de servicio que investiga sus propios permisos.

-

callerIp: Dirección IP desde la que se llamó al método

projects.getIamPolicy. En nuestro caso, debería ser la dirección IP externa de la máquina virtual instance-1.

- Sal de la ventana de búsqueda.

Fuera de esta situación, este hallazgo puede informarte que tu máquina virtual y la cuenta de servicio predeterminada se vieron comprometidas, por lo que debes investigar y contener este incidente.

Silencia el hallazgo que investigaste

Ahora que investigaste el hallazgo, siléncialo.

-

Selecciona la casilla de verificación junto al hallazgo Descubrimiento: Autoinvestigación de la cuenta de servicio.

-

Expande la lista desplegable Opciones para silenciar.

-

Luego, selecciona la opción Aplicar anulación de silenciamiento.

-

Asegúrate de que este hallazgo ya no aparezca en la interfaz de SCC.

Haz clic en Revisar mi progreso para verificar el objetivo.

Configurar un entorno de nube para detectar amenazas

Tarea 3: Administra los hallazgos de SCC con Event Threat Detection

Cuando detectes algunas amenazas, es posible que debas habilitar registros adicionales, que no están habilitados de forma predeterminada. Para detectar algunos hallazgos, también debes crear configuraciones adicionales, como políticas de DNS.

Esto te permite detectar software malicioso que se ejecuta en recursos de procesamiento y, además, identificar direcciones DNS maliciosas conocidas.

Cuando se realiza una solicitud de DNS en una máquina virtual, esta consulta no se registra de forma predeterminada y, a su vez, SCC no puede detectar conexiones a recursos maliciosos de Internet.

En la tarea anterior, habilitaste los registros para el servicio de Resource Manager con una configuración de IAM. Para registrar todas las consultas de DNS, debes crear una política de DNS con el registro habilitado.

Nota: Puedes consultar la guía de referencia Usa el registro y la supervisión para obtener más información sobre las métricas de registro y supervisión de Cloud DNS.

-

Para habilitar el registro completo de consultas de DNS, abre el menú de navegación ( ), desplázate hacia abajo, haz clic en Ver todos los productos y selecciona Servicios de red > Cloud DNS.

), desplázate hacia abajo, haz clic en Ver todos los productos y selecciona Servicios de red > Cloud DNS.

-

Haz clic en la pestaña Políticas del servidor DNS y en el botón Crear política.

-

Ingresa dns-test-policy para el nombre de la política de DNS.

-

Selecciona el botón de selección Activado para los registros de DNS.

-

En la parte “Servidores DNS alternativos”, selecciona predeterminado en el menú desplegable de red y haz clic en Aceptar.

-

Haz clic en el botón Crear.

-

Ahora, vuelve a la sesión SSH de tu máquina virtual y trata de conectarte a la URL maliciosa ejecutando el siguiente comando:

curl etd-malware-trigger.goog

Deberías recibir un resultado similar al que se muestra a continuación:

Resultado:

<!DOCTYPE html>

<html lang="en-us">

<meta charset="utf-8">

<title>ETD Malware Trigger</title>

<p>This domain is used to trigger a malware finding in Google Event Threat Detection. For more information, please visit <a href="https://cloud.google.com/event-threat-detection">https://cloud.google.com/event-threat-detection</a>

-

Regresa a la pestaña del navegador de la consola de Google Cloud.

-

Abre el menú de navegación ( ) y selecciona Seguridad > Security Command Center > Resultados.

) y selecciona Seguridad > Security Command Center > Resultados.

-

Ahora deberías ver una nueva amenaza, "Dominio de software malicioso".

Nota: Si no ves la nueva amenaza, actualiza la ventana del navegador.

-

Haz clic en este hallazgo.

-

En la nueva ventana, haz clic en la pestaña Propiedades fuente.

-

Expande el campo Propiedades y examina lo siguiente:

-

Domains: La lista de dominios para los que la instancia solicitó la resolución de direcciones

-

InstanceDetails: El ID de la instancia que se conectó al dominio “malicioso”

-

Cierra la ventana de resultados.

-

Selecciona la casilla de verificación asociada con el hallazgo Dominio de software malicioso.

-

Expande la lista desplegable Opciones para silenciar.

-

Haz clic en Aplicar anulación de silenciamiento. Este hallazgo ahora se quitó de la interfaz de SCC.

-

En el menú de navegación ( ), selecciona Compute Engine > Instancias de VM.

), selecciona Compute Engine > Instancias de VM.

-

Selecciona la casilla de verificación junto a la instancia de máquina virtual que creaste anteriormente y haz clic en Borrar.

-

Confirma la acción de borrar y haz clic en Borrar.

Haz clic en Revisar mi progreso para verificar el objetivo.

Administrar hallazgos de SCC con Event Threat Detection

¡Felicitaciones!

En este lab, aprendiste a iniciar y mitigar una amenaza con Event Threat Detection, configurar un entorno de nube para detectar amenazas y administrar hallazgos de SCC con Event Threat Detection.

Próximos pasos y más información

Capacitación y certificación de Google Cloud

Recibe la formación que necesitas para aprovechar al máximo las tecnologías de Google Cloud. Nuestras clases incluyen habilidades técnicas y recomendaciones para ayudarte a avanzar rápidamente y a seguir aprendiendo. Para que puedas realizar nuestros cursos cuando más te convenga, ofrecemos distintos tipos de capacitación de nivel básico a avanzado: a pedido, presenciales y virtuales. Las certificaciones te ayudan a validar y demostrar tus habilidades y tu conocimiento técnico respecto a las tecnologías de Google Cloud.

Última actualización del manual: 11 de diciembre de 2024

Prueba más reciente del lab: 1 de octubre de 2024

Copyright 2025 Google LLC. All rights reserved. Google y el logotipo de Google son marcas de Google LLC. Los demás nombres de productos y empresas pueden ser marcas de las respectivas empresas a las que estén asociados.

), selecciona IAM y administración > IAM.

), selecciona IAM y administración > IAM.