GSP1164

Visão geral

O Security Command Center (SCC) é uma plataforma de monitoramento de segurança que ajuda os usuários a:

- Descobrir configurações de segurança incorretas dos recursos do Google Cloud.

- Relatar ameaças ativas em ambientes do Google Cloud.

- Corrigir vulnerabilidades em recursos do Google Cloud.

Neste laboratório, você vai conhecer o Security Command Center explorando os recursos de exportação e os recursos analisados do serviço.

Objetivos

Neste laboratório, você aprenderá a fazer o seguinte:

- Criar um pipeline de exportação contínua para o Pub/Sub.

- Exportar e analisar descobertas do SCC em uma tabela do BigQuery.

Pré-requisitos

Antes de começar este laboratório, recomendamos que você se familiarize com:

Configuração e requisitos

Antes de clicar no botão Começar o Laboratório

Leia estas instruções. Os laboratórios são cronometrados e não podem ser pausados. O timer é ativado quando você clica em Iniciar laboratório e mostra por quanto tempo os recursos do Google Cloud vão ficar disponíveis.

Este laboratório prático permite que você realize as atividades em um ambiente real de nuvem, e não em uma simulação ou demonstração. Você vai receber novas credenciais temporárias para fazer login e acessar o Google Cloud durante o laboratório.

Confira os requisitos para concluir o laboratório:

- Acesso a um navegador de Internet padrão (recomendamos o Chrome).

Observação: para executar este laboratório, use o modo de navegação anônima (recomendado) ou uma janela anônima do navegador. Isso evita conflitos entre sua conta pessoal e de estudante, o que poderia causar cobranças extras na sua conta pessoal.

- Tempo para concluir o laboratório: não se esqueça que, depois de começar, não será possível pausar o laboratório.

Observação: use apenas a conta de estudante neste laboratório. Se usar outra conta do Google Cloud, você poderá receber cobranças nela.

Como iniciar seu laboratório e fazer login no console do Google Cloud

-

Clique no botão Começar o laboratório. Se for preciso pagar por ele, uma caixa de diálogo vai aparecer para você selecionar a forma de pagamento.

No painel Detalhes do Laboratório, à esquerda, você vai encontrar o seguinte:

- O botão Abrir Console do Google Cloud

- O tempo restante

- As credenciais temporárias que você vai usar neste laboratório

- Outras informações, se forem necessárias

-

Se você estiver usando o navegador Chrome, clique em Abrir console do Google Cloud ou clique com o botão direito do mouse e selecione Abrir link em uma janela anônima.

O laboratório ativa os recursos e depois abre a página Fazer Login em outra guia.

Dica: coloque as guias em janelas separadas lado a lado.

Observação: se aparecer a caixa de diálogo Escolher uma conta, clique em Usar outra conta.

-

Se necessário, copie o Nome de usuário abaixo e cole na caixa de diálogo Fazer login.

{{{user_0.username | "Username"}}}

Você também encontra o nome de usuário no painel Detalhes do Laboratório.

-

Clique em Próxima.

-

Copie a Senha abaixo e cole na caixa de diálogo de Olá.

{{{user_0.password | "Password"}}}

Você também encontra a senha no painel Detalhes do Laboratório.

-

Clique em Próxima.

Importante: você precisa usar as credenciais fornecidas no laboratório, e não as da sua conta do Google Cloud.

Observação: se você usar sua própria conta do Google Cloud neste laboratório, é possível que receba cobranças adicionais.

-

Acesse as próximas páginas:

- Aceite os Termos e Condições.

- Não adicione opções de recuperação nem autenticação de dois fatores (porque essa é uma conta temporária).

- Não se inscreva em testes gratuitos.

Depois de alguns instantes, o console do Google Cloud será aberto nesta guia.

Observação: para acessar os produtos e serviços do Google Cloud, clique no Menu de navegação ou digite o nome do serviço ou produto no campo Pesquisar.

Ativar o Cloud Shell

O Cloud Shell é uma máquina virtual com várias ferramentas de desenvolvimento. Ele tem um diretório principal permanente de 5 GB e é executado no Google Cloud. O Cloud Shell oferece acesso de linha de comando aos recursos do Google Cloud.

-

Clique em Ativar o Cloud Shell  na parte de cima do console do Google Cloud.

na parte de cima do console do Google Cloud.

-

Clique nas seguintes janelas:

- Continue na janela de informações do Cloud Shell.

- Autorize o Cloud Shell a usar suas credenciais para fazer chamadas de APIs do Google Cloud.

Depois de se conectar, você verá que sua conta já está autenticada e que o projeto está configurado com seu Project_ID, . A saída contém uma linha que declara o projeto PROJECT_ID para esta sessão:

Your Cloud Platform project in this session is set to {{{project_0.project_id | "PROJECT_ID"}}}

A gcloud é a ferramenta de linha de comando do Google Cloud. Ela vem pré-instalada no Cloud Shell e aceita preenchimento com tabulação.

- (Opcional) É possível listar o nome da conta ativa usando este comando:

gcloud auth list

- Clique em Autorizar.

Saída:

ACTIVE: *

ACCOUNT: {{{user_0.username | "ACCOUNT"}}}

To set the active account, run:

$ gcloud config set account `ACCOUNT`

- (Opcional) É possível listar o ID do projeto usando este comando:

gcloud config list project

Saída:

[core]

project = {{{project_0.project_id | "PROJECT_ID"}}}

Observação: consulte a documentação completa da gcloud no Google Cloud no guia de visão geral da gcloud CLI.

Cenário

O Cymbal Bank é um banco americano de varejo com mais de 2.000 filiais em todos os 50 estados. Ele oferece serviços abrangentes de débito e crédito baseados em uma plataforma de pagamentos robusta. O Cymbal Bank é uma instituição legada de serviços financeiros que está passando por uma transformação digital.

Ele foi fundado em 1920 com o nome de Troxler. O grupo Cymbal adquiriu a empresa em 1975, depois de investir pesado nos caixas eletrônicos patenteados do próprio grupo. Ao adquirir a liderança nacional, o banco colocou um foco estratégico na modernização da experiência do cliente, tanto pessoalmente nas agências quanto digitalmente, usando um app lançado em 2014. O banco emprega 42.000 pessoas em todo o país e, em 2019, registrou US$ 24 bilhões em receita.

O Cymbal Bank quer integrar uma plataforma centralizada de monitoramento de segurança para ajudar a monitorar ameaças e corrigir vulnerabilidades nos recursos do Google Cloud de seus aplicativos de banco corporativo. Como engenheiro de segurança em nuvem, você precisa conhecer os recursos de análise e exportação do Security Command Center para fazer uma apresentação ao CTO sobre os benefícios do serviço.

Tarefa 1: Criar um pipeline de exportação contínua para o Pub/Sub

O Security Command Center pode exportar descobertas de segurança para recursos externos usando vários métodos, incluindo:

- Exportações contínuas para um conjunto de dados do BigQuery.

- Exportações contínuas para o Pub/Sub.

- Exportações únicas para arquivos CSV.

- Exportações únicas para buckets do Cloud Storage como arquivos JSON.

Nesta tarefa, você vai aprender a configurar exportações contínuas de descobertas para o Pub/Sub.

Observação: exportações contínuas de descobertas funcionam apenas para descobertas recém-criadas.

As exportações contínuas para o Pub/Sub normalmente são usadas para encaminhar descobertas a sistemas externos de gerenciamento de segurança, como Splunk ou QRadar.

Para os fins deste laboratório, você vai exportar suas descobertas para um tópico do Pub/Sub e simular um aplicativo buscando as mensagens de uma assinatura do Pub/Sub.

Observação: você pode consultar a página da documentação para saber mais sobre o Pub/Sub

Criar um tópico e uma assinatura do Pub/Sub

Antes de configurar uma exportação do SCC, você precisa criar um tópico e uma assinatura do Pub/Sub.

- Na barra de título do console do Google Cloud, digite

Pub/Sub no campo de pesquisa e pressione Enter. Em seguida, clique no resultado de pesquisa mais acima, Pub/Sub.

- Clique no botão Criar tópico na página Tópicos.

- Insira

export-findings-pubsub-topic no ID do tópico.

- Deixe as configurações restantes como estão e clique em Criar.

Isso inicia automaticamente o processo de criação de um tópico do Pub/Sub e de uma assinatura associada.

-

Clique em Assinaturas no menu à esquerda.

-

Clique em export-findings-pubsub-topic-sub. Se a assinatura não estiver listada, atualize a página do navegador.

Isso fornece um painel de estatísticas e métricas relacionadas às mensagens publicadas nessa assinatura.

Criar uma exportação contínua de descobertas

-

No console do Cloud, no menu de navegação ( ), clique em Segurança > Visão geral de riscos e depois em Configurações na parte de cima da página.

), clique em Segurança > Visão geral de riscos e depois em Configurações na parte de cima da página.

-

Clique na guia Exportações contínuas.

-

Clique no botão Criar exportação do Pub/Sub.

-

Em Nome da exportação contínua, insira export-findings-pubsub.

-

Em Descrição da exportação contínua, insira Exportações contínuas de descobertas para o Pub/Sub e o BigQuery.

-

Em Nome do projeto, selecione , que é o ID do projeto em que você está trabalhando. Não selecione Recursos do Qwiklabs.

-

No campo Selecione um tópico do Cloud Pub/Sub, escolha projects//topics/export-findings-pubsub-topic.

-

Defina a consulta de descobertas como o seguinte:

state="ACTIVE" AND NOT mute="MUTED"

Essa consulta garante que todas as novas descobertas ATIVAS e NÃO SILENCIADAS sejam encaminhadas para o tópico do Pub/Sub recém-criado.

Observação: pode aparecer uma mensagem informando a correspondência de várias descobertas. Lembre-se de que descobertas existentes não são encaminhadas para o tópico do Pub/Sub.

- Clique em Salvar.

Agora você criou uma exportação contínua do Security Command Center para o Pub/Sub.

Criar novas descobertas para exportar para o Pub/Sub

Nesta seção, você vai criar novas descobertas e verificar como elas são exportadas para o Pub/Sub.

-

Abra uma nova sessão do Cloud Shell ( ).

).

-

Execute o comando a seguir para criar uma nova máquina virtual:

gcloud compute instances create instance-1 --zone={{{project_0.default_zone|lab zone}}} \

--machine-type e2-micro \

--scopes=https://www.googleapis.com/auth/cloud-platform

- A saída recebida deve ser semelhante ao exemplo abaixo.

Saída:

NAME: instance-1

ZONE: us-central-a

MACHINE_TYPE: e2-micro

PREEMPTIBLE:

INTERNAL_IP: 10.128.0.2

EXTERNAL_IP: 34.69.82.225

STATUS: RUNNING

Observação: se você receber uma mensagem de erro dizendo ERROR: (gcloud.compute.instances.create) You do not currently have an active account selected, execute o comando novamente.

Esse comando cria uma nova instância de VM com um endereço IP público e uma conta de serviço padrão anexada.

Ao realizar essa atividade, três novas descobertas de vulnerabilidade são geradas imediatamente:

- Endereço IP público

- Conta de serviço padrão utilizada

- Inicialização segura do Compute desativada

-

Na barra de título do console do Google Cloud, digite Pub/Sub no campo de pesquisa e pressione Enter. Em seguida, clique no resultado de pesquisa mais acima, Pub/Sub. Em seguida, clique em Assinaturas no menu à esquerda.

-

Selecione a assinatura export-findings-pubsub-topic-sub.

-

Clique na guia Mensagens.

-

Marque a caixa de seleção Ativar mensagens de confirmação.

-

Clique no botão Pull.

Você vai receber uma lista de mensagens nessa assinatura. Elas se relacionam com o endereço IP público, a conta de serviço padrão usada e as vulnerabilidades de desativação da inicialização segura do Compute.

Observação: você pode clicar no botão Opções de exibição de colunas na lista de mensagens para modificar quais detalhes da mensagem são exibidos, incluindo body.finding.category para mais detalhes.

Ao extrair as mensagens da assinatura do Pub/Sub, você simulou o comportamento de um aplicativo que pode encaminhar essas mensagens para outro sistema de monitoramento de segurança, como o Splunk.

Clique em Verificar meu progresso para conferir o objetivo.

Criar um pipeline de exportação contínua para o Pub/Sub

Tarefa 2: Exportar e analisar descobertas do SCC com o BigQuery

As descobertas do SCC também podem ser exportadas para um conjunto de dados do BigQuery. Isso pode ser útil para criar painéis de análise que você pode usar para verificar que tipo de descobertas aparecem com mais frequência na sua organização.

No momento, a configuração de exportações contínuas só pode ser feita usando comandos (ou seja, não no console).

- Abra uma sessão do Cloud Shell (

).

).

- Na sessão do Cloud Shell, execute o seguinte comando para criar um novo conjunto de dados do BigQuery:

PROJECT_ID=$(gcloud config get project)

bq --location={{{project_0.default_region|lab region}}} --apilog=/dev/null mk --dataset \

$PROJECT_ID:continuous_export_dataset

- Você ainda não usou uma interface de linha de comando do SCC neste projeto, então precisa ativar o serviço do SCC. Execute o comando a seguir para ativar o serviço no projeto atual:

gcloud services enable securitycenter.googleapis.com

- Agora crie uma nova exportação inserindo este comando:

gcloud scc bqexports create scc-bq-cont-export --dataset=projects/{{{project_0.project_id}}}/datasets/continuous_export_dataset --project={{{project_0.project_id|PROJECT_ID}}}

Verifique se você recebe uma mensagem de saída semelhante à mostrada abaixo.

Saída:

Created.

dataset: projects/qwiklabs-gcp-04-571fad72c1e8/datasets/continuous_export_dataset

mostRecentEditor: student-03-fbc57ac17933@qwiklabs.net

name: projects/102856953036/bigQueryExports/SCC-bq-cont-export

principal: service-org-616463121992@gcp-sa-scc-notification.iam.gserviceaccount.com

updateTime: '2023-05-31T15:44:22.097585Z'

Depois que novas descobertas são exportadas para o BigQuery, o SCC cria uma nova tabela. Agora você pode iniciar novas descobertas do SCC.

- Execute os comandos a seguir para criar três novas contas de serviço sem permissões do IAM e criar três chaves de conta de serviço gerenciadas pelo usuário para elas.

for i in {0..2}; do

gcloud iam service-accounts create sccp-test-sa-$i;

gcloud iam service-accounts keys create /tmp/sa-key-$i.json \

--iam-account=sccp-test-sa-$i@{{{project_0.project_id|PROJECT_ID}}}.iam.gserviceaccount.com;

done

Quando novas descobertas são criadas no SCC, elas são exportadas para o BigQuery. Para armazená-las, o pipeline de exportação cria uma nova tabela chamada findings.

- Execute o comando a seguir para buscar informações do BigQuery sobre descobertas recém-criadas:

bq query --apilog=/dev/null --use_legacy_sql=false \

"SELECT finding_id,event_time,finding.category FROM continuous_export_dataset.findings"

Logo depois, você vai receber uma resposta parecida com esta:

Saída:

+----------------------------------+---------------------+------------------------------------------+

| finding_id | event_time | category |

+----------------------------------+---------------------+------------------------------------------+

| c5235ebb04b140198874ce52080422b8 | 2024-11-27 08:08:08 | Persistence: Service Account Key Created |

| 94d933ee9803d0f1c807551fd22a0269 | 2024-11-27 08:08:04 | USER_MANAGED_SERVICE_ACCOUNT_KEY |

+----------------------------------+---------------------+------------------------------------------+

Observação: pode levar mais de 10 minutos para que essas descobertas sejam geradas. Execute o comando acima novamente se você não receber uma saída semelhante.

Clique em Verificar meu progresso para conferir o objetivo.

Exportar descobertas para um conjunto de dados do BigQuery

Exportar descobertas para um bucket do Cloud Storage e criar uma tabela do BigQuery

O Security Command Center normalmente é ativado em infraestruturas maduras e pré-existentes do Google Cloud. Assim que o SCC é ativado, ele começa a verificar as vulnerabilidades atuais e pode relatar milhares de descobertas na infraestrutura atual.

A interface do SCC pode não ser a melhor maneira de classificar e filtrar essas descobertas. Por isso, exportar essas descobertas para um banco de dados do BigQuery é uma prática comum para executar análises em relação a elas.

A exportação direta de descobertas para o BigQuery ainda não é suportada. Em vez disso, você pode usar um bucket do Google Cloud Storage como solução de armazenamento provisória.

Criar um bucket do Cloud Storage

Para exportar descobertas existentes para uma interface do BigQuery, primeiro é necessário exportá-las para um bucket do Cloud Storage.

Nesta seção, você vai criar o bucket de armazenamento.

-

No console do Cloud, acesse o menu de navegação ( ) e clique em Cloud Storage > Buckets.

) e clique em Cloud Storage > Buckets.

-

Clique no botão Criar.

-

Todo nome de bucket no Google Cloud precisa ser exclusivo. Defina o nome do bucket como scc-export-bucket-.

-

Clique em Continuar.

-

Defina o Tipo de local como Região.

-

Escolha para o local.

-

Não altere outras configurações. Role a página para baixo e clique em Criar.

-

Clique no botão Confirmar quando perguntado se você quer "Aplicar a prevenção do acesso público" nesse bucket.

Exportar descobertas atuais como dados JSONL

Nesta seção, você vai exportar as descobertas para uso em um banco de dados do BigQuery.

-

No console do Cloud, no menu de navegação ( ), clique em Segurança > Descobertas.

), clique em Segurança > Descobertas.

-

Clique no botão Exportar.

-

Na lista suspensa, selecione Cloud Storage.

-

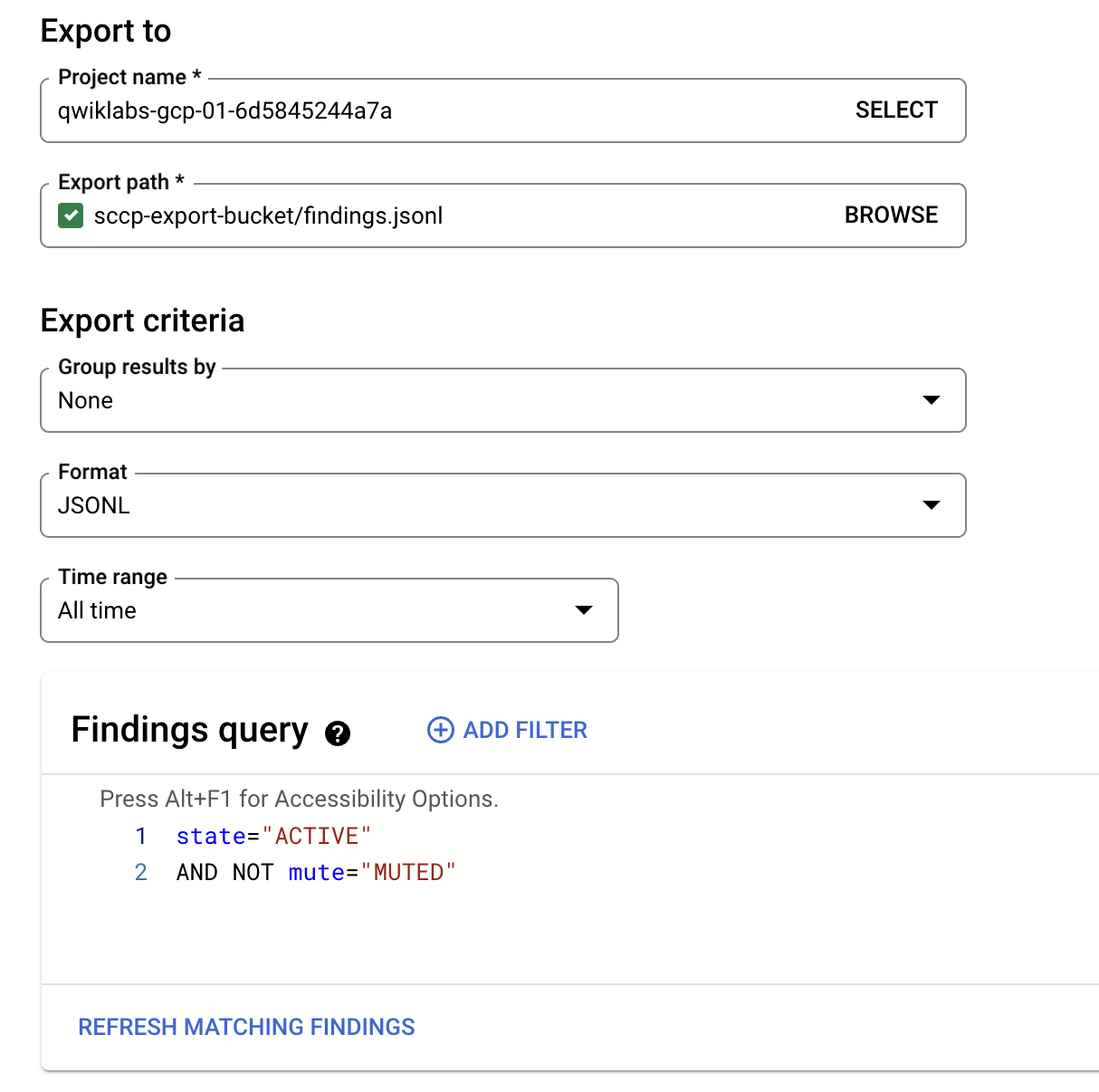

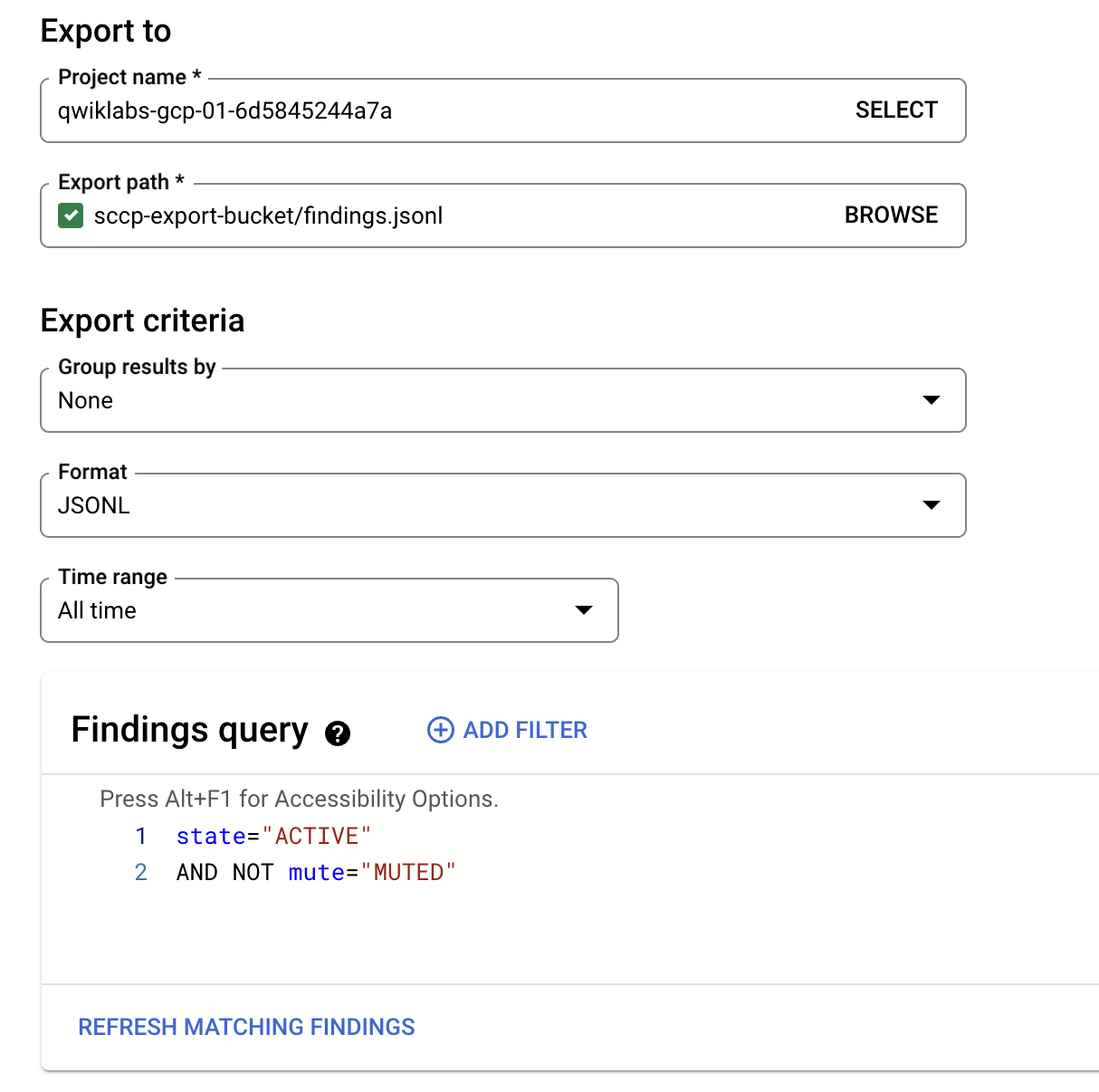

Para o nome do projeto, selecione o ID do projeto como (não selecione Recursos do Qwiklabs).

-

Em seguida, selecione o caminho de exportação clicando no botão Procurar.

-

Clique na seta ao lado do botão scc-export-bucket-.

-

Defina o nome do arquivo como findings.jsonl e clique em Selecionar.

-

Na lista suspensa "Formato", selecione JSONL.

-

Mude o período para Todo o período.

Não modifique a consulta de descobertas padrão.

O formulário final "Exportar para" deve ser semelhante ao mostrado abaixo.

- Clique no botão Exportar.

Criar uma tabela no BigQuery

Nesta seção, você vai usar os dados de descobertas exportadas para criar uma tabela no BigQuery.

-

No console do Cloud, no menu de navegação ( ), clique em BigQuery > Studio.

), clique em BigQuery > Studio.

-

No menu Explorar à esquerda, clique no botão + Adicionar dados.

-

Em uma nova janela Adicionar dados, clique em Google Cloud Storage como a fonte de dados mais usada.

-

Clique em Tabela externa ou do BigLake para criar manualmente tabelas externas ou do BigLake com dados do GCS e defina os seguintes parâmetros:

| Configuração |

Valor |

| Criar tabela a partir de |

Google Cloud Storage |

| Selecione o arquivo no bucket do GCS |

scc-export-bucket-/findings.jsonl |

| Formato do arquivo |

JSONL |

| Conjunto de dados |

continuous_export_dataset |

| Tabela |

old_findings |

| Tipo de tabela |

Nativo |

| Esquema |

Ative a opção "Editar como texto" |

- Agora cole o seguinte esquema:

[

{

"mode": "NULLABLE",

"name": "resource",

"type": "JSON"

},

{

"mode": "NULLABLE",

"name": "finding",

"type": "JSON"

}

]

-

Clique no botão Criar tabela.

-

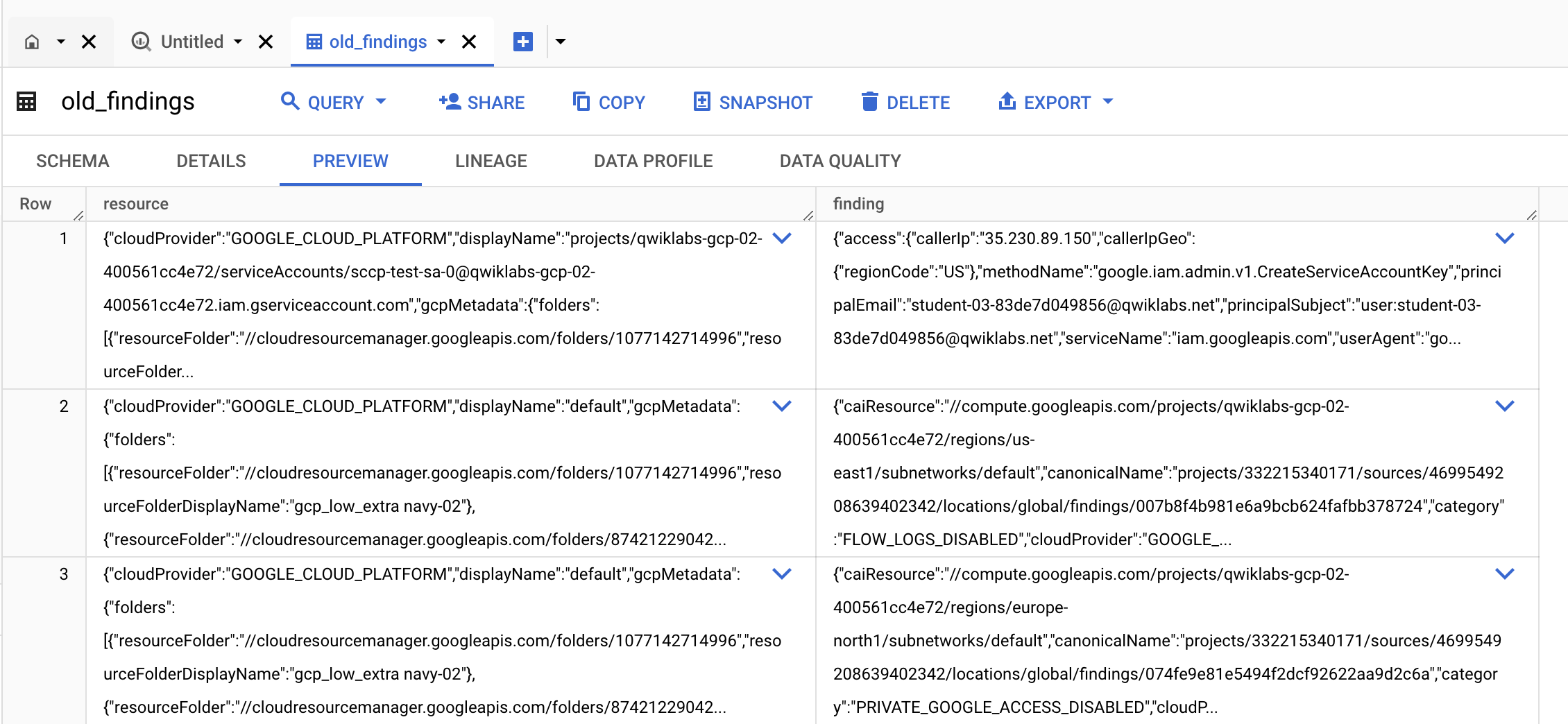

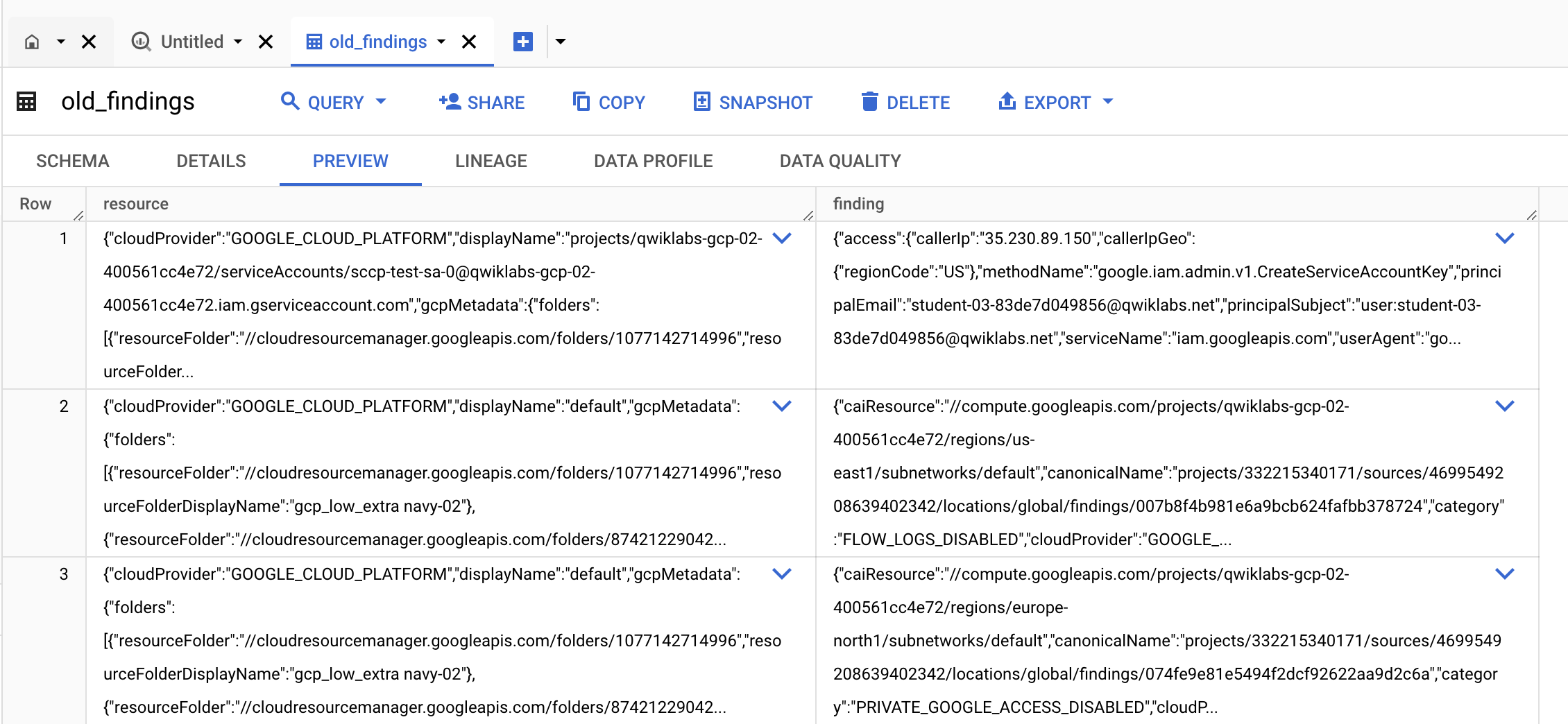

Depois que a nova tabela for criada, clique no link da notificação que diz Acessar tabela.

-

Clique na guia Visualização e confirme que é possível visualizar as descobertas atuais.

Clique em Verificar meu progresso para conferir o objetivo.

Exportar descobertas para um bucket do Cloud Storage e criar uma tabela do BigQuery

Parabéns!

Neste laboratório, você aprendeu sobre o Security Command Center, analisou recursos e exportou descobertas para o BigQuery.

Próximas etapas / Saiba mais

Treinamento e certificação do Google Cloud

Esses treinamentos ajudam você a aproveitar as tecnologias do Google Cloud ao máximo. Nossas aulas incluem habilidades técnicas e práticas recomendadas para ajudar você a alcançar rapidamente o nível esperado e continuar sua jornada de aprendizado. Oferecemos treinamentos que vão do nível básico ao avançado, com opções de aulas virtuais, sob demanda e por meio de transmissões ao vivo para que você possa encaixá-las na correria do seu dia a dia. As certificações validam sua experiência e comprovam suas habilidades com as tecnologias do Google Cloud.

Manual atualizado em 20 de junho de 2025

Laboratório testado em 20 de junho de 2025

Copyright 2025 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.

na parte de cima do console do Google Cloud.

na parte de cima do console do Google Cloud.

), clique em Segurança > Visão geral de riscos e depois em Configurações na parte de cima da página.

), clique em Segurança > Visão geral de riscos e depois em Configurações na parte de cima da página.