In qualità di professionista del cloud, potresti già conoscere l'architettura Identity and Access Management (IAM) di Azure e avere esperienza con alcune delle sue best practice. A proposito di IAM, ti interessano in particolare:

- Quali sono i migliori modi per gestire l'accesso alle risorse?

- Come puoi consentire agli utenti di accedere solo alle risorse di cui hanno effettivamente bisogno?

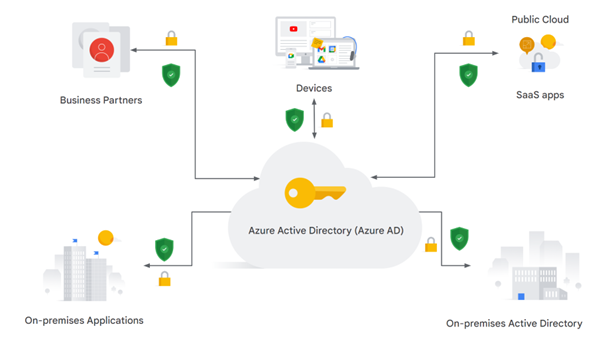

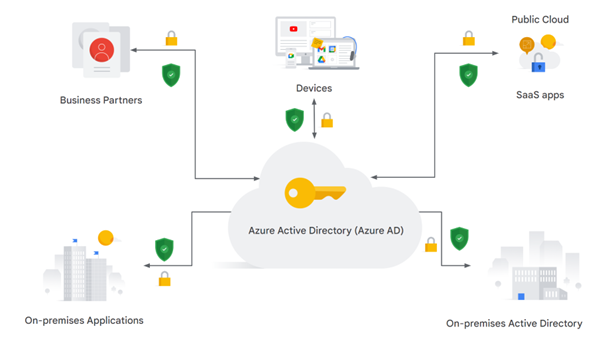

In Azure, la tua organizzazione utilizza una combinazione di IAM, Azure Active Directory (Azure AD), utenti e ruoli con policy associate per controllare l'accesso ai diversi account di Azure.

Azure AD è un servizio di directory e di gestione delle identità multi-tenant basato su cloud che fornisce gestione e controllo dell'accesso alle risorse Azure.

Ora vedrai come implementare il controllo IAM in Google Cloud.

Panoramica

In questo lab imparerai come utilizzare il ruolo Service Account User e come concedere ruoli.

Obiettivi

In questo lab imparerai a:

- Utilizzare IAM per implementare il controllo dell'accesso

- Limitare l'accesso a funzionalità o risorse specifiche

- Utilizzare il ruolo Service Account User

Configurazione del lab

Per ciascun lab, riceverai un nuovo progetto Google Cloud e un insieme di risorse per un periodo di tempo limitato senza alcun costo aggiuntivo.

-

Fai clic sul pulsante Avvia lab. Se devi effettuare il pagamento per il lab, si apre una finestra popup per permetterti di selezionare il metodo di pagamento.

A sinistra, trovi il riquadro Dettagli lab con le seguenti informazioni:

- Il pulsante Apri console Google Cloud

- Tempo rimanente

- Credenziali temporanee da utilizzare per il lab

- Altre informazioni per seguire questo lab, se necessario

-

Fai clic su Apri console Google Cloud (o fai clic con il tasto destro del mouse e seleziona Apri link in finestra di navigazione in incognito se utilizzi il browser Chrome).

Il lab avvia le risorse e apre un'altra scheda con la pagina di accesso.

Suggerimento: disponi le schede in finestre separate posizionate fianco a fianco.

Nota: se visualizzi la finestra di dialogo Scegli un account, fai clic su Usa un altro account.

-

Se necessario, copia il Nome utente di seguito e incollalo nella finestra di dialogo di accesso.

{{{user_0.username | "Username"}}}

Puoi trovare il Nome utente anche nel riquadro Dettagli lab.

-

Fai clic su Avanti.

-

Copia la Password di seguito e incollala nella finestra di dialogo di benvenuto.

{{{user_0.password | "Password"}}}

Puoi trovare la Password anche nel riquadro Dettagli lab.

-

Fai clic su Avanti.

Importante: devi utilizzare le credenziali fornite dal lab. Non utilizzare le credenziali del tuo account Google Cloud.

Nota: utilizzare il tuo account Google Cloud per questo lab potrebbe comportare addebiti aggiuntivi.

-

Fai clic nelle pagine successive:

- Accetta i termini e le condizioni.

- Non inserire opzioni di recupero o l'autenticazione a due fattori, perché si tratta di un account temporaneo.

- Non registrarti per le prove gratuite.

Dopo qualche istante, la console Google Cloud si apre in questa scheda.

Nota: per visualizzare un menu con un elenco di prodotti e servizi Google Cloud, fai clic sul menu di navigazione in alto a sinistra oppure digita il nome del servizio o del prodotto nel campo di ricerca.

Attività 1: configura due utenti

Accedi alla console Cloud usando le credenziali del primo utente

- Questo lab ti fornisce due nomi utente disponibili nella finestra di dialogo Dettagli connessione. In una finestra di navigazione in incognito, accedi alla console Cloud come di consueto con Username 1 fornito in Qwiklabs. Tieni presente che entrambi i nomi utente utilizzano la stessa password.

Accedi alla console Cloud usando le credenziali del secondo utente

- Apri un'altra scheda nella finestra di navigazione in incognito.

- Vai all'indirizzo console.cloud.google.com.

- Fai clic sull'icona dell'utente nell'angolo in alto a destra dello schermo, quindi fai clic su Aggiungi account.

- Accedi alla console Cloud con Username 2 fornito in Qwiklabs.

Nota: in alcuni punti di questo lab, se esci dall'account Username 1, l'account Username 2 viene eliminato da Qwiklabs. Mantieni quindi l'accesso a Username 1 finché non finisci di utilizzare Username 2.

Attività 2: esplora la console IAM

Assicurati di essere nella scheda della console Cloud Username 1.

Passa alla console IAM ed esplora i ruoli

- Nel menu di navigazione (

), fai clic su IAM e amministrazione > IAM.

), fai clic su IAM e amministrazione > IAM.

- Fai clic su Concedi l'accesso ed esplora i ruoli nel menu a discesa.

Esplora i vari ruoli associati a ciascuna risorsa mediante il menu Ruoli.

- Fai clic su ANNULLA.

- Passa alla scheda della console Cloud di Username 2.

- Nel menu di navigazione (

), fai clic su IAM e amministrazione > IAM. Sfoglia l'elenco e individua le righe con i nomi associati a Username 1 e Username 2 nella finestra di dialogo Dettagli connessione di Qwiklabs.

), fai clic su IAM e amministrazione > IAM. Sfoglia l'elenco e individua le righe con i nomi associati a Username 1 e Username 2 nella finestra di dialogo Dettagli connessione di Qwiklabs.

Nota: Username 2 attualmente ha accesso al progetto, ma non ha il ruolo Project Owner e non può quindi modificare i ruoli. Passa il mouse sopra l'icona a forma di matita per Username 2 per verificare questo aspetto.

- Torna alla scheda della console Cloud di Username 1.

- Nella console IAM, per Username 2, fai clic sull'icona a forma di matita. Attualmente Username 2 ha il ruolo Visualizzatore. Non modificare Ruolo progetto.

- Fai clic su ANNULLA.

Attività 3: prepara una risorsa per il test di accesso

Crea un bucket e carica un file di esempio.

-

Passa alla scheda della console Cloud di Username 1 se non è quella su cui ti trovi già.

-

Nel menu di navigazione ( ), fai clic su Cloud Storage > Bucket.

), fai clic su Cloud Storage > Bucket.

-

Fai clic su Crea bucket.

-

Specifica quanto segue e non modificare le altre impostazioni predefinite:

| Proprietà |

Valore (digita il valore o seleziona l'opzione come specificato) |

| Nome |

Inserisci un nome globalmente univoco |

| Tipo di località |

Più regioni |

Nota: prendi nota del nome del bucket: verrà utilizzato in un passaggio successivo e verrà indicato come [YOUR_BUCKET_NAME]

- Fai clic su CREA.

Nota: se viene visualizzato il prompt L'accesso pubblico verrà vietato ed è selezionata l'opzione Applica la prevenzione dell'accesso pubblico in questo bucket, fai clic su Conferma.

- Fai clic su CARICA FILE.

- Carica un qualsiasi file di esempio dalla macchina locale.

- Dopo aver caricato il file, fai clic sui tre puntini alla fine della riga che contiene il file e fai clic su Rinomina.

- Rinomina il file come sample.txt e fai clic su RINOMINA.

Fai clic su Controlla i miei progressi per verificare l'obiettivo.

Crea un bucket e carica un file di esempio.

Verifica l'accesso in visualizzazione al progetto

-

Passa alla scheda della console Cloud di Username 2.

-

Nella console, vai al menu di navigazione > Cloud Storage > Bucket.

-

Verifica che Username 2 possa vedere il bucket.

Attività 4: rimuovi l'accesso a un progetto

Revoca il ruolo Project Viewer per Username 2

- Passa alla scheda della console Cloud di Username 1.

- Nel menu di navigazione (

), fai clic su IAM e amministrazione > IAM.

), fai clic su IAM e amministrazione > IAM.

- Seleziona Username 2 e fai clic su Rimuovi accesso.

Nota: verifica di rimuovere l'accesso per Username 2. Se rimuovi accidentalmente l'accesso per Username 1, dovrai riavviare questo lab.

- Conferma facendo clic su Conferma.

Come potrai vedere, l'utente non è più presente in elenco. L'utente non ha quindi più accesso al progetto.

Fai clic su Controlla i miei progressi per verificare l'obiettivo.

Rimuovi l'accesso al progetto

Verifica che Username 2 non abbia più accesso

-

Passa alla scheda della console Cloud di Username 2.

-

Nel menu di navigazione ( ), fai clic su Panoramica > Dashboard.

), fai clic su Panoramica > Dashboard.

-

Nel menu di navigazione ( ), fai clic su Cloud Storage > Bucket.

Verrà visualizzato un errore. In caso contrario, aggiorna la pagina. Username 2 ha ancora un account Google Cloud, ma non ha accesso al progetto.

), fai clic su Cloud Storage > Bucket.

Verrà visualizzato un errore. In caso contrario, aggiorna la pagina. Username 2 ha ancora un account Google Cloud, ma non ha accesso al progetto.

Attività 5: aggiungi l'accesso allo spazio di archiviazione

Aggiungi autorizzazioni per lo spazio di archiviazione

- Copia il valore di Username 2 dalla finestra di dialogo Dettagli connessione di Qwiklabs.

- Passa alla scheda della console Cloud di Username 1.

- Nel menu di navigazione (

), fai clic su IAM e amministrazione > IAM.

), fai clic su IAM e amministrazione > IAM.

- Fai clic su Concedi l'accesso per aggiungere l'utente.

- In Nuove entità, incolla il valore di Username 2 che hai copiato nella finestra di dialogo Dettagli connessione di Qwiklabs.

- In Seleziona un ruolo, scegli Cloud Storage > Storage Object Viewer.

- Fai clic su SALVA.

Fai clic su Controlla i miei progressi per verificare l'obiettivo.

Aggiungi autorizzazioni per lo spazio di archiviazione

Verifica che Username 2 abbia accesso allo spazio di archiviazione

- Passa alla scheda della console Cloud di Username 2.

Nota: Username 2 non ha ruoli Project Viewer, di conseguenza l'utente non può visualizzare il progetto né alcuna sua risorsa nella console. Tuttavia, l'utente ha accesso specifico a Cloud Storage.

- Per avviare Cloud Shell, fai clic su Attiva Cloud Shell (

). Se richiesto, fai clic su Continua.

). Se richiesto, fai clic su Continua.

- Per visualizzare i contenuti del bucket che hai creato in precedenza, esegui questo comando, sostituendo

[YOUR_BUCKET_NAME] con il nome univoco del bucket Cloud Storage che hai creato:

gcloud storage ls gs://[YOUR_BUCKET_NAME]

Come puoi vedere, Username 2 ha accesso limitato a Cloud Storage.

- Chiudi la scheda della console Cloud di Username 2.

Il resto del lab viene eseguito nella scheda della console Cloud di Username 1.

- Passa alla scheda della console Cloud di Username 1.

Attività 6: configura il ruolo Service Account User

In questa parte del lab, assegnerai autorizzazioni limitate ai service account e imparerai a utilizzare il ruolo Service Account User.

Crea un service account

- Nel menu di navigazione (

), fai clic su IAM e amministrazione > Service account.

), fai clic su IAM e amministrazione > Service account.

- Fai clic su + CREA SERVICE ACCOUNT.

- Specifica il Nome service account come read-bucket-objects.

- Fai clic su CREA E CONTINUA.

- In Seleziona un ruolo, scegli Cloud Storage > Storage Object Viewer.

- Fai clic su CONTINUA.

- Fai clic su FINE.

Aggiungi l'utente al service account

- Seleziona il service account read-bucket-objects.

- Fai clic sui tre puntini a destra del nome del service account. Quindi, fai clic su Gestisci autorizzazioni.

Nota: concederai all'utente il ruolo Service Account User, che consente di utilizzare un service account su una VM, se l'utente dispone dell'accesso alla VM. Puoi eseguire questa attività per un utente, un gruppo o un dominio specifico. Ai fini della formazione, concederai il ruolo Service Account User a tutti gli utenti di Altostrat.com, un'azienda fittizia utilizzata per dimostrazioni e corsi di formazione.

- Fai clic sul pulsante CONCEDI L'ACCESSO. Specifica quanto segue e non modificare le altre impostazioni predefinite:

| Proprietà |

Valore (digita il valore o seleziona l'opzione come specificato) |

| Nuove entità |

altostrat.com |

| Ruolo |

Service account > Service Account User |

- Fai clic su SALVA.

Concedi l'accesso a Compute Engine

Ora assegnerai a tutta l'organizzazione di Altostrat il ruolo Amministratore di Compute Engine.

- Nel menu di navigazione (

), fai clic su IAM e amministrazione > IAM.

), fai clic su IAM e amministrazione > IAM.

- Fai clic su Concedi l'accesso.

- Specifica quanto segue e non modificare le altre impostazioni predefinite:

| Proprietà |

Valore (digita il valore o seleziona l'opzione come specificato) |

| Nuove entità |

altostrat.com |

| Seleziona un ruolo |

Compute Engine > Compute Instance Admin (v1) |

- Fai clic su SALVA.

Nota: questo passaggio è una prova dell'attività che eseguiresti per un utente specifico.

Questa azione offre all'utente capacità di azione limitate su un'istanza VM. L'utente potrà connettersi tramite SSH a una VM ed eseguire alcune attività di amministrazione.

Crea una VM con il ruolo Service Account User

- Nel menu di navigazione (

), fai clic su Compute Engine > Istanze VM.

), fai clic su Compute Engine > Istanze VM.

- Fai clic su CREA ISTANZA.

- Specifica quanto segue e non modificare le altre impostazioni predefinite:

| Proprietà |

Valore (digita il valore o seleziona l'opzione come specificato) |

| Nome |

demoiam |

| Regione |

|

| Zona |

|

| Serie |

E2 |

| Tipo di macchina |

e2-micro (2 vCPU, 1 GB di memoria) |

| Disco di avvio |

Debian GNU/Linux 11 (bullseye) |

| Service account |

read-bucket-objects |

| Ambiti di accesso |

Imposta l'accesso per ogni API |

| Spazio di archiviazione |

Lettura/scrittura |

- Fai clic su Crea.

Fai clic su Controlla i miei progressi per verificare l'obiettivo.

Configura il ruolo Service Account User e crea una VM

Attività 7: esplora il ruolo Service Account User

A questo punto, potresti far provare l'accesso all'utente eseguendo la connessione tramite SSH alla VM e completando le azioni successive. Come proprietario del progetto, possiedi già il ruolo Service Account User. Puoi quindi simulare ciò che l'utente sperimenterebbe utilizzando SSH per accedere alla VM dalla console Cloud.

Le azioni che esegui e i risultati saranno gli stessi dell'utente target.

Utilizza il ruolo Service Account User

- Fai clic su SSH in corrispondenza di demoiam per avviare un terminale e stabilire una connessione.

- Esegui questo comando:

gcloud compute instances list

Risultato (output di esempio):

ERROR: (gcloud.compute.instances.list) Some requests did not succeed:

- Required 'compute.zones.list' permission for 'projects/qwiklabs-gcp'

Che cosa è successo? Perché?

- Copia il file sample.txt dal bucket che hai creato in precedenza. Nota che il punto finale è parte del comando seguente. Indica di copiare in "questa posizione":

gcloud storage cp gs://[YOUR_BUCKET_NAME]/sample.txt .

Risultato (output di esempio):

Copying gs://train-test-iam/sample.txt...

/ [1 files][ 28.0 B/ 28.0 B]

Operation completed over 1 objects/28.0 B.

- Per rinominare il file copiato, esegui questo comando:

mv sample.txt sample2.txt

- Per copiare il file rinominato nel bucket, esegui questo comando:

gcloud storage cp sample2.txt gs://[YOUR_BUCKET_NAME]

Risultato (output di esempio):

AccessDeniedException: 403 Caller does not have storage.objects.create access to bucket train-test-iam.

Nota: cosa è successo?

Poiché hai effettuato la connessione tramite SSH all'istanza, puoi agire come service account praticamente assumendo le stesse autorizzazioni.

Il service account con cui è stata avviata l'istanza aveva il ruolo Storage Viewer, che consente il download di oggetti dai bucket GCS del progetto.

Per elencare le istanze in un progetto, devi concedere l'autorizzazione compute.instance.list. Poiché il service account non aveva questa autorizzazione, non hai potuto elencare le istanze in esecuzione nel progetto.

Poiché il service account aveva l'autorizzazione a scaricare oggetti, ha potuto scaricare un oggetto dal bucket. Non aveva l'autorizzazione a scrivere oggetti, di conseguenza hai ricevuto il messaggio 403 accesso negato.

- Nel menu di navigazione (

), fai clic su IAM e amministrazione > IAM.

), fai clic su IAM e amministrazione > IAM.

- Sfoglia l'elenco, individua le righe con read-bucket-objects e fai clic sull'icona a forma di matita. Al momento, read-bucket-objects ha il ruolo Storage Object Viewer. Modifica il Ruolo in Cloud Storage > Storage Object Creator.

- Fai clic su Salva.

- Torna alla finestra SSH per demoiam

- Per copiare il file rinominato nel bucket, esegui questo comando:

gcloud storage cp sample2.txt gs://[YOUR_BUCKET_NAME]

Questa volta il comando ha esito positivo poiché il service account dispone delle autorizzazioni corrette.

Attività 8: riepilogo

In questo lab hai imparato come concedere i ruoli IAM e come revocarli, prima a un utente, Username 2, poi a un utente con ruolo Service Account User. Puoi allocare le credenziali Service Account User e integrarle in una VM per creare bastion host autorizzati per scopi specifici.

Riepilogo

Sia in Azure che in Google Cloud, IAM è un servizio web che può aiutarti a controllare in modo sicuro l'accesso a diversi servizi e risorse. Puoi utilizzare questo strumento per gestire l'autenticazione (Chi ha accesso?) e l'autorizzazione (Cosa può fare?).

Puoi anche creare e gestire diverse entità, ad esempio:

Google Cloud IAM e Azure AD presentano molte analogie nel loro funzionamento. Entrambi i sistemi forniscono una serie di funzionalità come il controllo degli accessi basato su ruoli, l'autenticazione a più fattori e la gestione utenti che semplificano la protezione dell'infrastruttura cloud. In entrambi i sistemi, puoi delegare le attività amministrative e controllare l'accesso alle risorse con policy granulari.

Ci sono anche alcune differenze. Google Cloud IAM utilizza un'interfaccia utente intuitiva e immediata. Azure AD utilizza funzionalità come l'accesso condizionale e il servizio Single Sign-On integrato con altre applicazioni.

Termina il lab

Una volta completato il lab, fai clic su Termina lab. Google Cloud Skills Boost rimuove le risorse che hai utilizzato ed esegue la pulizia dell'account.

Avrai la possibilità di inserire una valutazione in merito alla tua esperienza. Seleziona il numero di stelle applicabile, inserisci un commento, quindi fai clic su Invia.

Il numero di stelle corrisponde alle seguenti valutazioni:

- 1 stella = molto insoddisfatto

- 2 stelle = insoddisfatto

- 3 stelle = esperienza neutra

- 4 stelle = soddisfatto

- 5 stelle = molto soddisfatto

Se non vuoi lasciare un feedback, chiudi la finestra di dialogo.

Per feedback, suggerimenti o correzioni, utilizza la scheda Assistenza.

Copyright 2020 Google LLC Tutti i diritti riservati. Google e il logo Google sono marchi di Google LLC. Tutti gli altri nomi di società e prodotti sono marchi delle rispettive società a cui sono associati.

), fai clic su IAM e amministrazione > IAM.

), fai clic su IAM e amministrazione > IAM. ). Se richiesto, fai clic su Continua.

). Se richiesto, fai clic su Continua.