Sebagai seorang profesional cloud, Anda mungkin sudah familiar dengan arsitektur Pengelolaan Akses dan Identitas (IAM) Azure dan memiliki pengalaman dalam mengikuti beberapa praktik terbaiknya. Dalam hal IAM, beberapa hal yang menjadi perhatian umum adalah sebagai berikut:

- Apa cara terbaik untuk mengelola akses ke resource?

- Bagaimana Anda dapat memberikan akses kepada pengguna hanya ke resource yang benar-benar mereka butuhkan?

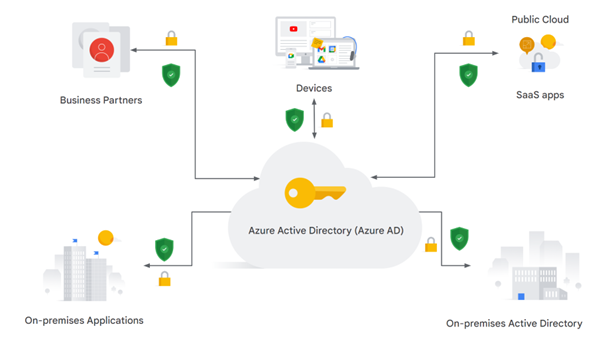

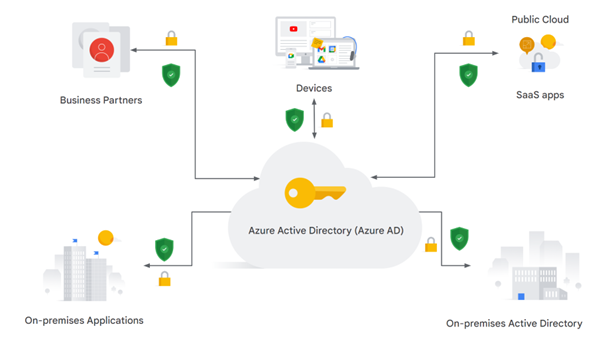

Di Azure, organisasi Anda menggunakan kombinasi IAM, Azure Active Directory (Azure AD), pengguna, dan peran yang disertai kebijakan untuk mengontrol akses ke berbagai akun Azure.

Azure AD adalah direktori berbasis cloud multi-tenant dan layanan manajemen identitas yang menyediakan kontrol akses dan manajemen untuk resource Azure.

Sekarang Anda akan menjelajahi cara menerapkan kontrol IAM di Google Cloud.

Ringkasan

Di lab ini, Anda akan mempelajari cara menggunakan peran Service Account User dan cara memberikan peran.

Tujuan

Di lab ini, Anda akan mempelajari cara melakukan tugas berikut:

- Menggunakan IAM untuk menerapkan kontrol akses

- Membatasi akses ke resource atau fitur tertentu

- Menggunakan peran Service Account User

Penyiapan lab

Untuk setiap lab, Anda akan memperoleh project Google Cloud baru serta serangkaian resource selama jangka waktu tertentu, tanpa biaya.

-

Klik tombol Start Lab. Jika Anda perlu membayar lab, jendela pop-up akan terbuka untuk memilih metode pembayaran.

Di sebelah kiri adalah panel Lab Details yang memuat sebagai berikut:

- Tombol Open Google Cloud console

- Waktu tersisa

- Kredensial sementara yang harus Anda gunakan untuk lab ini

- Informasi lain, jika diperlukan, untuk menyelesaikan lab ini

-

Klik Open Google Cloud console (atau klik kanan dan pilih Open Link in Incognito Window jika Anda menjalankan browser Chrome).

Lab akan menjalankan resource, lalu membuka tab lain yang menampilkan halaman Sign in.

Tips: Atur tab di jendela terpisah secara berdampingan.

Catatan: Jika Anda melihat dialog Choose an account, klik Use Another Account.

-

Jika perlu, salin Username di bawah dan tempel ke dialog Sign in.

{{{user_0.username | "Username"}}}

Anda juga dapat menemukan Username di panel Lab Details.

-

Klik Next.

-

Salin Password di bawah dan tempel ke dialog Welcome.

{{{user_0.password | "Password"}}}

Anda juga dapat menemukan Password di panel Lab Details.

-

Klik Next.

Penting: Anda harus menggunakan kredensial yang diberikan lab. Jangan menggunakan kredensial akun Google Cloud Anda.

Catatan: Menggunakan akun Google Cloud sendiri untuk lab ini dapat dikenai biaya tambahan.

-

Klik halaman berikutnya:

- Setujui persyaratan dan ketentuan.

- Jangan tambahkan opsi pemulihan atau autentikasi 2 langkah (karena ini akun sementara).

- Jangan mendaftar uji coba gratis.

Setelah beberapa saat, Konsol Google Cloud akan terbuka di tab ini.

Catatan: Untuk melihat menu yang berisi daftar produk dan layanan Google Cloud, klik Navigation menu di kiri atas, atau ketik nama layanan atau produk di kolom Search.

Tugas 1. Menyiapkan untuk dua pengguna

Login ke Konsol Cloud sebagai pengguna pertama

- Lab ini menyediakan dua nama pengguna untuk Anda yang tersedia di dialog Connection Details. Login ke Konsol Cloud di jendela Samaran seperti biasa menggunakan Username 1 yang tersedia di Qwiklabs. Kedua nama pengguna menggunakan satu sandi yang sama.

Login ke Konsol Cloud sebagai pengguna kedua

- Buka tab lain di jendela samaran.

- Buka console.cloud.google.com.

- Klik ikon pengguna di pojok kanan atas layar, lalu klik Add account.

- Login ke Konsol Cloud menggunakan Username 2 yang tersedia di Qwiklabs.

Catatan: Di beberapa bagian lab ini, jika Anda logout dari akun Username 1, Username 2 akan dihapus oleh Qwiklabs. Oleh karena itu, pastikan tetap login ke Username 1 sampai Anda selesai menggunakan Username 2.

Tugas 2. Mempelajari konsol IAM

Pastikan Anda berada di tab Konsol Cloud untuk Username 1.

Membuka konsol IAM dan mempelajari peran

- Di Navigation menu (

), klik IAM & admin > IAM.

), klik IAM & admin > IAM.

- Klik Grant Access, lalu pelajari peran pada menu drop-down.

Perhatikan berbagai peran yang berkaitan dengan setiap resource dengan membuka menu Roles.

- Klik CANCEL.

- Beralih ke tab Konsol Cloud untuk Username 2.

- Di Navigation menu (

), klik IAM & admin > IAM. Baca daftar untuk mencari baris dengan nama yang berkaitan dengan Username 1 dan Username 2 pada dialog Connection Details Qwiklabs.

), klik IAM & admin > IAM. Baca daftar untuk mencari baris dengan nama yang berkaitan dengan Username 1 dan Username 2 pada dialog Connection Details Qwiklabs.

Catatan: Username 2 memiliki akses ke project, tetapi tidak memiliki peran Project Owner, sehingga tidak dapat mengedit peran apa pun. Arahkan kursor ke ikon pensil pada Username 2 untuk memastikannya.

- Pindah kembali ke tab Konsol Cloud Username 1.

- Di konsol IAM, untuk Username 2, klik ikon pensil. Saat ini Username 2 memiliki peran Viewer. Jangan ubah Project Role.

- Klik CANCEL.

Tugas 3. Menyiapkan resource untuk pengujian akses

Membuat bucket dan mengupload file sampel

-

Pindah ke tab Konsol Cloud untuk Username 1 jika Anda belum berada di sana.

-

Di Navigation menu ( ), klik Cloud Storage > Buckets.

), klik Cloud Storage > Buckets.

-

Klik Create bucket.

-

Tentukan nilai berikut dan tetap gunakan nilai default untuk setelan lainnya:

| Properti |

Nilai (masukkan nilai atau pilih opsi yang ditentukan) |

| Name |

Masukkan nama yang unik secara global |

| Location type |

Multi-region |

Catatan: Catat nama bucket: nama ini akan digunakan di langkah berikutnya dan disebut sebagai [YOUR_BUCKET_NAME]

- Klik CREATE.

Catatan: Jika Anda melihat prompt Public access will be prevented dan opsi Enforce public access prevention on this bucket dicentang, klik Confirm.

- Klik UPLOAD FILES.

- Upload file sampel dari komputer Anda.

- Setelah file berhasil diupload, klik pada tiga titik di akhir baris yang berisi file, lalu klik Rename.

- Ganti nama file menjadi sample.txt, lalu klik RENAME.

Klik Periksa progres saya untuk memverifikasi tujuan.

Membuat bucket dan mengupload file sampel

Memverifikasi akses project viewer

-

Beralih ke tab Konsol Cloud untuk Username 2.

-

Di konsol, buka Navigation menu > Cloud Storage > Buckets.

-

Pastikan bahwa Username 2 dapat melihat bucket.

Tugas 4. Menghapus akses project

Menghapus peran Project Viewer untuk Username 2

- Pindah ke tab Konsol Cloud untuk Username 1.

- Di Navigation menu (

), klik IAM & admin > IAM.

), klik IAM & admin > IAM.

- Pilih Username 2, lalu klik Remove Access.

Catatan: Pastikan Anda menghapus akses Username 2. Jika Anda tidak sengaja menghapus akses Username 1, Anda harus memulai ulang lab ini.

- Konfirmasi dengan mengklik CONFIRM.

Perhatikan bahwa pengguna telah dihapus dari daftar. Kini pengguna tersebut tidak lagi memiliki akses.

Klik Periksa progres saya untuk memverifikasi tujuan.

Menghapus akses project

Memastikan Username 2 tidak memiliki akses

-

Beralih ke tab Konsol Cloud untuk Username 2.

-

Di Navigation menu ( ), klik Cloud overview > Dashboard.

), klik Cloud overview > Dashboard.

-

Di Navigation menu ( ), klik Cloud Storage > Buckets.

Error akan ditampilkan. Jika tidak, muat ulang halaman. Username 2 tetap memiliki akun Google Cloud, tetapi tidak memiliki akses ke project.

), klik Cloud Storage > Buckets.

Error akan ditampilkan. Jika tidak, muat ulang halaman. Username 2 tetap memiliki akun Google Cloud, tetapi tidak memiliki akses ke project.

Tugas 5. Menambahkan akses penyimpanan

Menambahkan izin penyimpanan

- Salin nilai Username 2 dari dialog Connection Details Qwiklabs.

- Pindah ke tab Konsol Cloud untuk Username 1.

- Di Navigation menu (

), klik IAM & admin > IAM.

), klik IAM & admin > IAM.

- Klik Grant Access untuk menambahkan pengguna.

- Untuk New principals, tempelkan nilai Username 2 yang telah disalin dari dialog Connection Details Qwiklabs.

- Untuk Select a role, pilih Cloud Storage > Storage Object Viewer.

- Klik SAVE.

Klik Periksa progres saya untuk memverifikasi tujuan.

Menambahkan izin penyimpanan

Memastikan Username 2 memiliki akses penyimpanan

- Beralih ke tab Konsol Cloud untuk Username 2.

Catatan: Username 2 tidak memiliki peran Project Viewer, sehingga pengguna ini tidak dapat melihat project atau resource apa pun di konsol. Namun, pengguna memiliki akses tertentu ke Cloud Storage.

- Untuk memulai Cloud Shell, klik Activate Cloud Shell (

). Jika muncul pertanyaan, klik Continue.

). Jika muncul pertanyaan, klik Continue.

- Untuk melihat konten bucket yang Anda buat sebelumnya, jalankan perintah berikut, dan ganti

[YOUR_BUCKET_NAME] dengan nama unik bucket Cloud Storage yang Anda buat.

gcloud storage ls gs://[YOUR_BUCKET_NAME]

Seperti yang terlihat, Username 2 memiliki akses terbatas ke Cloud Storage.

- Tutup tab Konsol Cloud Username 2.

Tugas lainnya di lab akan dilakukan di tab Konsol Cloud Username 1.

- Pindah ke tab Konsol Cloud untuk Username 1.

Tugas 6. Menyiapkan Service Account User

Di bagian lab ini, Anda akan menetapkan izin terbatas untuk akun layanan dan mempelajari cara menggunakan peran Service Account User.

Membuat akun layanan

- Di Navigation menu (

), klik IAM & Admin > Service Accounts.

), klik IAM & Admin > Service Accounts.

- Klik + CREATE SERVICE ACCOUNT.

- Tentukan Service account name sebagai read-bucket-objects.

- Klik CREATE AND CONTINUE.

- Untuk Select a role, pilih Cloud Storage > Storage Object Viewer .

- Klik CONTINUE.

- Klik DONE.

Menambahkan pengguna ke akun layanan

- Pilih akun layanan read-bucket-objects.

- Klik titik tiga di sisi kanan nama akun layanan. Lalu klik Manage permissions

Catatan: Anda akan memberikan peran Service Account User kepada pengguna, yang mengizinkan orang tersebut menggunakan akun layanan di VM, jika memiliki akses ke VM. Anda dapat melakukan aktivitas ini untuk pengguna, grup, atau domain tertentu. Untuk tujuan pelatihan, Anda perlu memberikan peran Service Account User kepada semua orang yang ada di perusahaan yang bernama Altostrat.com. Altostrat.com adalah sebuah perusahaan fiktif yang digunakan untuk demonstrasi dan pelatihan.

- Klik tombol GRANT ACCESS. Tentukan nilai berikut dan tetap gunakan nilai default untuk setelan lainnya:

| Properti |

Nilai (masukkan nilai atau pilih opsi yang ditentukan) |

| New principals |

altostrat.com |

| Role |

Service Accounts > Service Account User |

- Klik SAVE.

Memberikan akses Compute Engine

Sekarang Anda akan memberikan peran Compute Engine Admin ke seluruh organisasi di Altostrat.

- Di Navigation menu (

), klik IAM & admin > IAM.

), klik IAM & admin > IAM.

- Klik Grant Access.

- Tentukan nilai berikut dan tetap gunakan nilai default untuk setelan lainnya:

| Properti |

Nilai (masukkan nilai atau pilih opsi yang ditentukan) |

| New principals |

altostrat.com |

| Select a role |

Compute Engine > Compute Instance Admin (v1) |

- Klik SAVE.

Catatan: Langkah ini merupakan latihan untuk aktivitas yang akan Anda lakukan untuk pengguna tertentu.

Aktivitas ini memberi pengguna kemampuan terbatas dengan instance VM. Pengguna akan dapat terhubung melalui SSH ke VM dan melakukan beberapa tugas administrasi.

Membuat VM dengan Service Account User

- Di Navigation menu (

), klik Compute Engine > VM instances.

), klik Compute Engine > VM instances.

- Klik CREATE INSTANCE.

- Tentukan nilai berikut dan tetap gunakan nilai default untuk setelan lainnya:

| Properti |

Nilai (masukkan nilai atau pilih opsi yang ditentukan) |

| Name |

demoiam |

| Region |

|

| Zone |

|

| Series |

E2 |

| Machine Type |

e2-micro (2 vCPU, 1 GB memory) |

| Boot disk |

Debian GNU/Linux 11 (bullseye) |

| Service account |

read-bucket-objects |

| Access scopes |

Set access for each API |

| Storage |

Read Write |

- Klik Create.

Klik Periksa progres saya untuk memverifikasi tujuan.

Menyiapkan Service Account User dan membuat VM

Tugas 7. Mempelajari peran Service Account User

Di bagian ini, Anda mungkin telah melakukan pengujian akses pengguna dengan menghubungkan ke VM melalui SSH dan melakukan tindakan berikutnya. Sebagai pemilik project, Anda sudah memiliki peran Service Account User. Dengan demikian, Anda dapat menjalankan simulasi pengalaman pengguna dengan menggunakan SSH untuk mengakses VM dari Konsol Cloud.

Hasil dan tindakan yang Anda lakukan akan sama seolah-olah Anda adalah pengguna target.

Menggunakan Service Account User

- Untuk demoiam, klik SSH untuk meluncurkan terminal dan terhubung.

- Jalankan perintah berikut:

gcloud compute instances list

Hasil (contoh output):

ERROR: (gcloud.compute.instances.list) Some requests did not succeed:

- Required 'compute.zones.list' permission for 'projects/qwiklabs-gcp'

Apa yang terjadi? Mengapa demikian?

- Salin file sample.txt dari bucket yang Anda buat sebelumnya. Perhatikan bahwa tanda titik di akhir adalah bagian dari perintah di bawah ini. Tanda tersebut artinya salin ke "lokasi ini":

gcloud storage cp gs://[YOUR_BUCKET_NAME]/sample.txt .

Hasil (contoh output):

Copying gs://train-test-iam/sample.txt...

/ [1 files][ 28.0 B/ 28.0 B]

Operation completed over 1 objects/28.0 B.

- Untuk mengganti nama file yang Anda salin, jalankan perintah berikut:

mv sample.txt sample2.txt

- Untuk menyalin kembali file yang diubah namanya ke bucket, jalankan perintah berikut:

gcloud storage cp sample2.txt gs://[YOUR_BUCKET_NAME]

Hasil (contoh output):

AccessDeniedException: 403 Caller does not have storage.objects.create access to bucket train-test-iam.

Catatan: Apa yang terjadi?

Karena Anda terhubung ke instance melalui SSH, Anda dapat bertindak sebagai akun layanan, yang menggunakan izin yang sama.

Akun layanan yang digunakan untuk memulai instance memiliki peran Storage Viewer, yang mengizinkan download object dari bucket GCS di project.

Untuk melihat daftar instance di project, Anda harus memberikan izin compute.instance.list. Karena akun layanan tidak memiliki izin ini, Anda tidak dapat melihat daftar instance yang berjalan di project.

Berhubung akun layanan mempunyai izin untuk mendownload objek, akun tersebut dapat mendownload objek dari bucket. Akun layanan tidak memiliki izin untuk menulis objek, sehingga Anda mendapatkan pesan 403 access denied.

- Di Navigation menu (

), klik IAM & admin > IAM.

), klik IAM & admin > IAM.

- Baca daftar untuk mencari baris dengan nama read-bucket-objects, lalu klik ikon pensil. read-bucket-objects saat ini memiliki peran Storage Object Viewer. Ubah Role ke Cloud Storage > Storage Object Creator .

- Klik Save

- Kembali ke jendela SSH untuk demoiam

- Untuk menyalin kembali file yang diubah namanya ke bucket, jalankan perintah berikut:

gcloud storage cp sample2.txt gs://[YOUR_BUCKET_NAME]

Kali ini perintah berhasil dijalankan karena akun layanan memiliki izin yang benar.

Tugas 8. Ulasan

Di lab ini, Anda telah mencoba memberikan dan mencabut peran IAM, pertama untuk pengguna, Username 2, lalu untuk Service Account User. Anda dapat mengalokasikan kredensial Service Account User dan "mengolahnya" menjadi VM untuk membuat bastion host resmi untuk tujuan tertentu.

Ringkasan

Baik di Azure maupun Google Cloud, IAM merupakan layanan web yang dapat membantu Anda mengontrol akses ke berbagai layanan dan resource dengan aman. Anda dapat menggunakan alat ini untuk mengelola autentikasi (Siapa yang memiliki akses?) dan otorisasi (Apa yang dapat mereka lakukan?).

Anda juga dapat membuat dan mengelola berbagai hal utama seperti berikut:

Google Cloud IAM dan Azure AD memiliki banyak kesamaan dalam cara pengoperasiannya. Kedua sistem ini menyediakan berbagai fitur seperti role-based access control, autentikasi multi-faktor, dan pengelolaan pengguna yang memudahkan pengamanan infrastruktur cloud Anda. Anda dapat mendelegasikan tugas administratif dan mengontrol akses ke resource dengan kebijakan terperinci di kedua sistem.

Selain itu, ada juga beberapa perbedaan. Google Cloud IAM menggunakan antarmuka pengguna yang intuitif dan jelas. Azure AD menggunakan fitur-fitur seperti akses bersyarat dan single sign-on yang terintegrasi dengan aplikasi lain.

Mengakhiri lab Anda

Setelah Anda menyelesaikan lab, klik Akhiri Lab. Google Cloud Skills Boost menghapus resource yang telah Anda gunakan dan membersihkan akun.

Anda akan diberi kesempatan untuk menilai pengalaman menggunakan lab. Pilih jumlah bintang yang sesuai, ketik komentar, lalu klik Submit.

Makna jumlah bintang:

- 1 bintang = Sangat tidak puas

- 2 bintang = Tidak puas

- 3 bintang = Netral

- 4 bintang = Puas

- 5 bintang = Sangat puas

Anda dapat menutup kotak dialog jika tidak ingin memberikan masukan.

Untuk masukan, saran, atau koreksi, gunakan tab Support.

Hak cipta 2020 Google LLC Semua hak dilindungi undang-undang. Google dan logo Google adalah merek dagang dari Google LLC. Semua nama perusahaan dan produk lain mungkin adalah merek dagang masing-masing perusahaan yang bersangkutan.

), klik IAM & admin > IAM.

), klik IAM & admin > IAM. ). Jika muncul pertanyaan, klik Continue.

). Jika muncul pertanyaan, klik Continue.