Checkpoint

Create a bucket and upload a sample file

/ 20

Remove project access

/ 40

Add Storage permissions

/ 40

Cloud IAM: Qwik Start

GSP064

Panoramica

Il servizio gestione di identità e accessi (IAM) di Google Cloud ti consente di creare e gestire le autorizzazioni per le risorse di Google Cloud. Cloud IAM unifica il controllo degli accessi ai servizi Google Cloud in un solo sistema e fornisce un set di operazioni coerente.

Dovrai accedere con due diversi set di credenziali per comprendere come funziona la concessione e la revoca delle autorizzazioni con i ruoli di Proprietario e di Visualizzatore del progetto Google Cloud.

Cosa imparerai a fare

- Assegnare un ruolo a un secondo utente

- Rimuovere i ruoli assegnati associati a Cloud IAM

Prerequisiti

Si tratta di un lab di livello base. Non è richiesta alcuna conoscenza preliminare di Cloud IAM. L'esperienza pregressa con Cloud Storage è utile ma non obbligatoria per completare le attività del lab. Assicurati di avere a disposizione un file .txt o .html. Se cerchi altre esercitazioni su Cloud IAM di livello avanzato, dai un'occhiata al seguente lab Google Cloud Skills Boost, Ruoli IAM personalizzati.

Quando è tutto pronto, scorri verso il basso e segui i passaggi per impostare l'ambiente del lab.

Configura due utenti

Come accennato in precedenza, in questo lab vengono forniti due set di credenziali allo scopo di illustrare i criteri IAM e le autorizzazioni disponibili per ogni ruolo specifico.

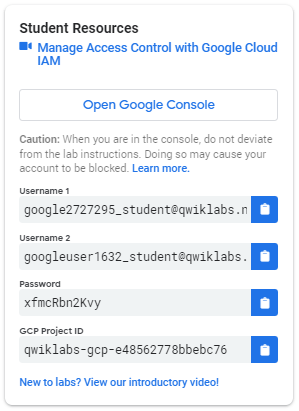

Nel riquadro Lab Connection a sinistra del lab, viene visualizzato un elenco di credenziali simile al seguente:

Come potrai notare, sono presenti due nomi utente, Username 1 e Username 2, che rappresentano identità di Cloud IAM a cui sono state assegnate autorizzazioni diverse. Questi "ruoli" determinano i vincoli rispetto alle azioni che puoi o meno intraprendere per le risorse di Google Cloud nell'ambito del progetto assegnato.

Accedi alla console Cloud usando le credenziali del primo utente

- Fai clic sul pulsante Open Google Console. Viene aperta una nuova scheda del browser. Se ti viene chiesto di scegliere un account, fai clic su Utilizza un altro account.

- Si apre la pagina di accesso di Google Cloud. Nel campo "Email o telefono", copia e incolla le credenziali di Username 1 che sono simili a

googlexxxxxx_student@qwiklabs.nete poi fai clic su Avanti. - Copia la password dal riquadro Lab Connection e incollala nel campo della password di Accedi con Google.

- Fai clic su Avanti e accetta i Termini di servizio. Si apre la console Cloud. Accetta i Termini di servizio e fai clic su Accetta e continua.

Accedi alla console Cloud usando le credenziali del secondo utente

- Fai di nuovo clic sul pulsante Apri console Google. Si apre una nuova scheda del browser. Se compare la finestra Scegli un account, fai clic su Aggiungi un altro account.

- Si apre la pagina di accesso di Google Cloud. Nel campo Email o telefono, copia e incolla le credenziali di Username 2, che sono simili a

googlexxxxxx_student@qwiklabs.nete poi fai clic su Avanti. - Copia la password dal riquadro Lab Connection e incollala nel campo della password di Accedi con Google.

- Fai clic su Avanti e accetta i Termini di servizio. Si apre la console Cloud. Accetta i Termini di servizio e fai clic su Accetta e continua.

A questo punto nel browser dovrebbero essere aperte due schede della console Cloud, una a cui hai effettuato l'accesso come Username 1 e l'altra come Username 2.

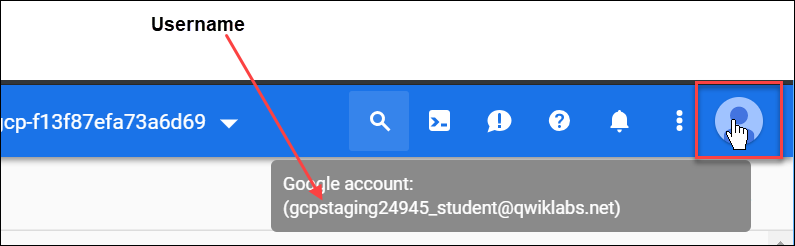

Visualizza o reimposta l'utente in una scheda del browser

Occasionalmente, è possibile che un utente venga sovrascritto in una scheda del browser oppure potrebbe non esserti chiaro con quale utente hai effettuato l'accesso a una determinata scheda del browser.

Per visualizzare con quale utente hai effettuato l'accesso a una determinata scheda del browser, passa il mouse sopra l'avatar per visualizzare il nome utente.

Per reimpostare l'utente che ha effettuato l'accesso in una scheda del browser:

- Fai clic sul tuo avatar, quindi su Esci per uscire dall'account.

- Nel riquadro Lab Connection, fai clic su Apri console Google e accedi nuovamente usando il nome utente e la password appropriati.

La console IAM e i ruoli a livello di progetto

- Torna alla pagina Username 1 della console Cloud.

- Seleziona Menu di navigazione > IAM e amministratore > IAM. Ora ti trovi nella console "IAM e amministratore".

- Fai clic su +CONCEDI L'ACCESSO nella parte superiore della pagina

- Scorri verso il basso fino a Basic e passa il mouse sopra.

Ci sono quattro ruoli:

- Browser

- Editor

- Proprietario

- Visualizzatore

Si tratta di ruoli originari in Google Cloud. I ruoli originari determinano le autorizzazioni a livello di progetto e, se non diversamente specificato, controllano l'accesso e la gestione per tutti i servizi di Google Cloud.

Le definizioni della tabella che segue sono tratte dall'articolo Google Cloud IAM, Ruoli originari, in cui viene offerta una breve panoramica sulle autorizzazioni associate ai ruoli di Browser, Visualizzatore, Editor e Proprietario:

|

Nome del ruolo |

Autorizzazioni |

|

roles/viewer |

Autorizzazioni relative ad azioni di sola lettura senza effetto sullo stato, ad esempio la visualizzazione (ma non la modifica) di risorse o dati esistenti. |

|

roles/editor |

Tutte le autorizzazioni di visualizzazione, con l'aggiunta delle autorizzazioni relative ad azioni che modificano lo stato, ad esempio la modifica di risorse esistenti. |

|

roles/owner |

Tutte le autorizzazioni dell'editor e quelle per le azioni seguenti:

|

|

roles/browser |

Accesso in lettura per l'esplorazione della gerarchia di un progetto, inclusi cartella, organizzazione e criterio Cloud IAM. Il ruolo non include l'autorizzazione per la visualizzazione delle risorse di un progetto. |

Dato che puoi gestire i ruoli e le autorizzazioni di questo progetto, Username 1 dispone delle autorizzazioni di proprietario del progetto.

- Fai clic su ANNULLA per uscire dal riquadro "Aggiungi entità".

Esplora i ruoli di Editor

Ora passa alla console di Username 2.

-

Vai alla console IAM e amministratore selezionando Menu di navigazione > IAM e amministratore > IAM.

-

Cerca nella tabella Username 1 e Username 2 ed esamina i ruoli assegnati. I ruoli Username 1 e Username 2 sono elencati in linea e alla destra di ciascun utente.

Dovresti vedere:

- Username 2 con assegnato il ruolo di "Visualizzatore".

- Il pulsante +CONCEDI L'ACCESSO nella parte superiore non è selezionabile e se cerchi di farci clic sopra ricevi il messaggio: "Devi avere le autorizzazioni necessarie per questa azione. Autorizzazioni obbligatorie: resource manager.projects.setIamPolicy".

Questo è un esempio di come i ruoli IAM hanno effetto sulle azioni che puoi eseguire o meno in Google Cloud.

- Per il prossimo passaggio, torna alla console di Username 1.

Prepara una risorsa per il test di accesso

Assicurati di essere nell'account console Cloud di Username 1.

Crea un bucket

-

Crea un bucket Cloud Storage con un nome univoco. Dalla console Cloud, seleziona il menu di navigazione > Cloud Storage > Bucket.

-

Fai clic su +CREA.

- Aggiorna i seguenti campi e lascia invariati i valori predefiniti di tutti gli altri:

|

Proprietà |

Valore |

|

Nome |

nome univoco a livello globale (creane uno autonomamente) e fai clic su CONTINUA. |

|

Tipo di posizione: |

Più regioni |

Annota il nome del bucket. lo userai in un passaggio successivo.

- Fai clic su CREA.

Carica un file di esempio

-

Nella pagina dei dettagli del bucket, fai clic sul pulsante CARICA FILE.

-

Trova sul tuo computer un file da utilizzare. Puoi usare qualsiasi file di testo o html.

-

Fai clic sui tre puntini alla fine della riga che contiene il file e fai clic su Rinomina.

-

Rinomina il file come "

sample.txt". -

Fai clic su RINOMINA.

Fai clic su Controlla i miei progressi per verificare l'obiettivo.

Verifica l'accesso come visualizzatore del progetto

-

Passa alla console di Username 2.

-

Dalla console Cloud, seleziona il menu di navigazione > Cloud Storage > Bucket. Verifica che questo utente possa visualizzare il bucket.

Username 2 dispone del ruolo "Visualizzatore", che consente di effettuare azioni di sola lettura che non hanno effetto sullo stato. L'esempio illustra questa funzionalità. Username 2 può visualizzare i bucket e i file di Cloud Storage ospitati nel progetto Google Cloud per cui dispone delle autorizzazioni di accesso.

Rimuovi l'accesso a un progetto

Passa alla console di Username 1.

Revoca il ruolo di Visualizzatore progetto per Username 2

- Seleziona Menu di navigazione > IAM e amministratore > IAM. Quindi fai clic sull'icona a forma di matita alla destra di Username 2.

- Revoca l'accesso come visualizzatore del progetto a Username 2 facendo clic sull'icona del cestino di fianco al nome del ruolo. Quindi, fai clic su SALVA.

Come potrai vedere, l'utente non è più presente nell'elenco dei membri. L'utente non ha quindi più accesso al progetto.

Verifica che Username 2 non abbia più accesso

-

Passa alla console Cloud di Username 2. Assicurati di avere ancora accesso con le credenziali di Username 2 e che quest'ultimo non sia stato disconnesso dal progetto dopo la revoca delle autorizzazioni. Se è stato disconnesso, è necessario che acceda nuovamente con le credenziali corrette.

-

Torna a Cloud Storage selezionando il menu di navigazione > Cloud Storage > Bucket.

Dovresti visualizzare un errore relativo alle autorizzazioni.

Fai clic su Controlla i miei progressi per verificare l'obiettivo.

Aggiungi autorizzazioni per Storage

-

Copia il nome di Username 2 dal riquadro Lab Connection.

-

Passa alla console di Username 1. Assicurati che sia ancora attivo l'accesso con le credenziali di Username 1. Se si è verificata una disconnessione dall'account, accedi di nuovo con le credenziali corrette.

-

Nella console, seleziona il menu di navigazione > IAM e amministratore > IAM.

-

Fai clic sul pulsante +CONCEDI L'ACCESSO e incolla il nome di Username 2 nel campo Nuove entità.

-

Nel campo Seleziona un ruolo, seleziona Cloud Storage > Visualizzatore oggetti Storage dal menu a discesa.

-

Fai clic su SALVA.

Verifica l'accesso

- Passa alla console di Username 2. Ti troverai ancora sulla pagina di Storage.

Username 2 non dispone del ruolo di Visualizzatore progetto, perciò l'utente non può visualizzare il progetto né alcuna sua risorsa nella Console. Tuttavia, questo utente ha accesso specifico a Cloud Storage con il ruolo di Visualizzatore oggetti Storage, quindi dai un'occhiata ora.

-

Fai clic su Attiva Cloud Shell

per aprire la riga di comando di Cloud Shell. Se richiesto, fai clic su Continua.

-

Apri una sessione Cloud Shell, quindi digita il comando seguente; sostituisci

[YOUR_BUCKET_NAME]con il nome del bucket che hai creato precedentemente:

Dovrebbe essere restituito un output simile a questo:

AccessDeniedException, aspetta un minuto ed esegui di nuovo il comando precedente.- Come puoi vedere, hai appena concesso a Username 2 accesso in visualizzazione al bucket Cloud Storage.

Fai clic su Controlla i miei progressi per verificare l'obiettivo.

Complimenti!

In questo lab hai imparato come concedere i ruoli di Cloud IAM a un utente e come revocarli.

Prossimi passi/Scopri di più

Questo lab fa anche parte di una serie di lab chiamata Qwik Starts, pensata per offrirti un piccolo assaggio delle diverse funzionalità disponibili in Google Cloud. Cerca "Qwik Starts" nel catalogo di Google Cloud Skills Boost per trovare il prossimo lab da seguire.

Formazione e certificazione Google Cloud

… per utilizzare al meglio le tecnologie Google Cloud. I nostri corsi ti consentono di sviluppare competenze tecniche e best practice per aiutarti a metterti subito al passo e avanzare nel tuo percorso di apprendimento. Offriamo vari livelli di formazione, dal livello base a quello avanzato, con opzioni di corsi on demand, dal vivo e virtuali, in modo da poter scegliere il più adatto in base ai tuoi impegni. Le certificazioni ti permettono di confermare e dimostrare le tue abilità e competenze relative alle tecnologie Google Cloud.

Ultimo aggiornamento del manuale: 26 gennaio 2024

Ultimo test del lab: 19 settembre 2023

Copyright 2024 Google LLC Tutti i diritti riservati. Google e il logo Google sono marchi di Google LLC. Tutti gli altri nomi di società e prodotti sono marchi delle rispettive società a cui sono associati.