Points de contrôle

Create a bucket and upload a sample file

/ 20

Remove project access

/ 40

Add Storage permissions

/ 40

Cloud IAM : Qwik Start

GSP064

Présentation

Le service Google Cloud Identity and Access Management (IAM) permet de créer et de gérer des autorisations pour les ressources Google Cloud. Cloud IAM centralise le contrôle des accès aux services Google Cloud dans un seul système, et fournit un ensemble cohérent d'opérations.

Lors de cet atelier, vous vous connecterez avec deux jeux différents d'identifiants : vous verrez comment attribuer et révoquer des autorisations avec le rôle de propriétaire de projet Google Cloud, puis en observerez l'impact sur le rôle de lecteur.

Points abordés

- Attribuer un rôle à un deuxième utilisateur

- Supprimer des rôles attribués associés à Cloud IAM

Prérequis

Cet atelier s'adresse aux débutants. Il ne nécessite aucune connaissance particulière de Cloud IAM. Une expérience de Cloud Storage est utile pour réaliser certaines tâches, mais ce n'est pas obligatoire. Vérifiez que vous disposez bien d'un fichier .txt ou .html. Si vous souhaitez approfondir vos connaissances sur Cloud IAM, suivez l'atelier Google Cloud Skills Boost Rôles IAM personnalisés.

Lorsque vous êtes prêt, faites défiler la page vers le bas pour passer à la configuration de l'environnement de l'atelier.

Préparation

Comme indiqué plus haut, cet atelier fournit deux jeux d'identifiants pour illustrer les stratégies IAM et les autorisations disponibles en fonction des rôles.

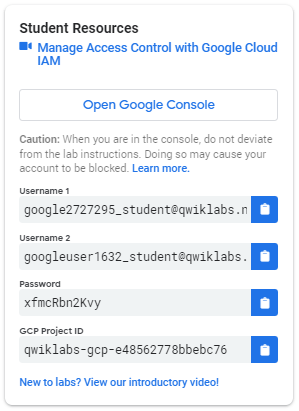

Dans le panneau Connexion à l'atelier situé à gauche de l'atelier, vous voyez une liste d'identifiants semblable à celle-ci :

Notez qu'il y a deux noms d'utilisateur : "Username 1" et "Username 2". Ils représentent des identités dans Cloud IAM possédant chacune des autorisations d'accès différentes. Ces "rôles" définissent les limites de vos actions sur les ressources Google Cloud du projet qui vous a été attribué.

Se connecter à la console Cloud avec le premier nom d'utilisateur

- Cliquez sur le bouton Ouvrir la console Google. Un nouvel onglet s'affiche dans le navigateur. Si l'option Sélectionner un compte apparaît, cliquez sur Utiliser un autre compte.

- La page de connexion à Google Cloud s'affiche. Copiez et collez l'identifiant Username 1, au format

googlexxxxxx_student@qwiklabs.net, dans le champ "Adresse e-mail ou numéro de téléphone", puis cliquez sur Suivant. - Copiez le mot de passe indiqué dans le panneau Connexion à l'atelier, puis collez-le dans le champ correspondant de la page de connexion Google.

- Cliquez sur Suivant, puis sur Accepter pour accepter les conditions d'utilisation. La console Cloud s'ouvre. Acceptez les conditions d'utilisation, puis cliquez sur Accepter et continuer.

Se connecter à la console Cloud avec le deuxième nom d'utilisateur

- Cliquez à nouveau sur le bouton Ouvrir la console Google. Un nouvel onglet s'ouvre dans le navigateur. Si l'option Sélectionner un compte apparaît, cliquez sur Utiliser un autre compte.

- La page de connexion à Google Cloud s'affiche. Copiez et collez l'identifiant Username 2, au format

googlexxxxxx_student@qwiklabs.net, dans le champ Adresse e-mail ou numéro de téléphone, puis cliquez sur Suivant. - Copiez le mot de passe indiqué dans le panneau Connexion à l'atelier, puis collez-le dans le champ correspondant de la page de connexion Google.

- Cliquez sur Suivant, puis sur Accepter pour accepter les conditions d'utilisation. La console Cloud s'ouvre. Acceptez les conditions d'utilisation, puis cliquez sur Accepter et continuer.

Deux onglets de la console Cloud doivent maintenant être ouverts dans votre navigateur : l'un connecté avec Username 1 et l'autre avec Username 2.

Afficher ou réinitialiser l'utilisateur dans un onglet de navigateur

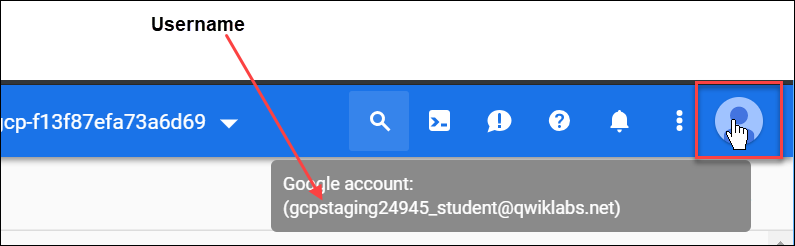

Il arrive qu'un utilisateur soit remplacé par un autre dans un onglet du navigateur, ou que vous ne sachiez pas vraiment quel utilisateur est connecté dans tel ou tel onglet.

Pour identifier l'utilisateur connecté dans un onglet du navigateur, pointez sur votre avatar afin d'afficher le nom d'utilisateur associé à cet onglet.

Pour réinitialiser l'utilisateur connecté dans un onglet du navigateur :

- Cliquez sur votre avatar, puis sur Se déconnecter pour vous déconnecter.

- Dans le panneau Connexion à l'atelier, cliquez sur Ouvrir la console Google, puis reconnectez-vous à l'aide du nom d'utilisateur et du mot de passe appropriés.

Tâche 1 : Explorer la console IAM et les rôles au niveau du projet

- Revenez à la page de la console Cloud de Username 1.

- Sélectionnez le menu de navigation > IAM et administration > IAM. Vous accédez alors à la console "IAM et administration".

- Cliquez sur le bouton + ACCORDER L'ACCÈS en haut de la page.

- Faites défiler la section "Sélectionnez un rôle" jusqu'à De base et pointez la souris dessus.

Il existe trois rôles :

- Éditeur

- Propriétaire

- Lecteur

Il s'agit des rôles de base dans Google Cloud. Ils permettent de définir les autorisations au niveau du projet et, sauf indication contraire, de contrôler l'accès à l'ensemble des services Google Cloud et leur gestion.

Les définitions figurant dans le tableau suivant sont tirées de l'article Google Cloud IAM sur les rôles de base. Celui-ci présente brièvement les autorisations associées aux rôles Visiteur, Lecteur, Éditeur et Propriétaire.

|

Nom du rôle |

Autorisations |

|

roles/viewer |

Autorisations permettant de réaliser des actions en lecture seule qui n'affectent pas l'état du projet, comme consulter (mais pas modifier) des ressources ou des données existantes. |

|

roles/editor |

Toutes les autorisations accordées au rôle de lecteur et autorisations permettant de réaliser des actions qui modifient l'état du projet, comme modifier des ressources existantes. |

|

roles/owner |

Toutes les autorisations accordées au rôle d'éditeur et autorisations permettant de réaliser les actions suivantes :

|

Comme vous pouvez gérer les rôles et autorisations de ce projet, Username 1 dispose des autorisations de propriétaire de projet.

- Cliquez sur ANNULER pour quitter le panneau "Ajouter un compte principal".

Explorer le rôle Éditeur

Passez maintenant à la console de Username 2.

-

Accédez à la console "IAM et administration" en sélectionnant le menu de navigation > IAM et administration > IAM.

-

Recherchez les comptes "Username 1" et "Username 2" dans le tableau, puis examinez leurs rôles. Les rôles "Username 1" et "Username 2" sont listés sur une ligne à droite de chaque utilisateur.

La page affichée doit ressembler à celle-ci :

- Le compte "Username 2" dispose du rôle "Lecteur".

- Le bouton + ACCORDER L'ACCÈS en haut est grisé. Si vous essayez de cliquer dessus, vous voyez le message suivant : "Vous devez disposer des autorisations nécessaires pour effectuer cette action. Autorisation(s) requise(s) : resource manager.projects.setIamPolicy".

Cet exemple illustre l'impact des rôles IAM sur ce que vous pouvez faire ou non dans Google Cloud.

- Revenez à la console de Username 1 pour l'étape suivante.

Tâche 2 : Préparer un bucket Cloud Storage pour tester l'accès

Vérifiez que vous êtes bien dans la console Cloud de Username 1.

Créer un bucket

-

Créez un bucket Cloud Storage avec un nom unique. Dans la console Cloud, sélectionnez le menu de navigation > Cloud Storage > Buckets.

-

Cliquez sur + CRÉER.

- Modifiez les champs suivants et conservez les valeurs par défaut des autres champs :

|

Propriété |

Valeur |

|

Nom |

Nom unique (créez-le vous-même et cliquez sur CONTINUER) |

|

Type d'emplacement |

Multirégional |

Notez le nom du bucket. Vous en aurez besoin lors d'une prochaine étape.

-

Cliquez sur CRÉER.

-

Si le message "L'accès public sera bloqué" s'affiche, cliquez sur Confirmer.

Importer un exemple de fichier

-

Sur la page "Informations sur le bucket", cliquez sur IMPORTER DES FICHIERS.

-

Parcourez votre ordinateur pour trouver un fichier à utiliser. N'importe quel fichier texte ou HTML conviendra.

-

Cliquez sur les trois points au bout de la ligne qui contient le fichier, puis cliquez sur Renommer.

-

Renommez le fichier

sample.txt. -

Cliquez sur RENOMMER.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Vérifier l'accès d'un lecteur de projet

-

Passez à la console du compte Username 2.

-

Dans la console, sélectionnez le menu de navigation > Cloud Storage > Buckets. Vérifiez que cet utilisateur peut voir le bucket.

Username 2 est associé au rôle de lecteur. Il peut donc réaliser des actions en lecture seule, qui n'affectent pas l'état du projet. Dans cet exemple, l'utilisateur peut afficher les fichiers et buckets Cloud Storage hébergés dans le projet Google Cloud auquel il a le droit d'accéder.

Tâche 3 : Supprimer l'accès au projet

Passez à la console du compte Username 1.

Supprimer le rôle de lecteur de projet pour Username 2

- Sélectionnez le menu de navigation > IAM et administration > IAM. Cliquez ensuite sur l'icône en forme de crayon située à droite de la ligne correspondant à Username 2.

- Pour supprimer le rôle de lecteur de projet pour Username 2, cliquez sur l'icône Corbeille à côté du nom du rôle. Ensuite, cliquez sur Enregistrer.

Notez que l'utilisateur a disparu de la liste des membres. Il n'a donc plus accès au projet.

Vérifier que l'accès de Username 2 a été supprimé

-

Passez à la console Cloud du compte Username 2. Vérifiez que vous êtes toujours connecté avec les identifiants du compte Username 2 et que vous n'avez pas été déconnecté du projet après la révocation des autorisations. Si vous êtes déconnecté, reconnectez-vous à l'aide des identifiants appropriés.

-

Revenez dans Cloud Storage en sélectionnant le menu de navigation > Cloud Storage > Buckets.

Une erreur d'autorisation doit s'afficher.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Tâche 4 : Ajouter des autorisations Cloud Storage

-

Copiez le nom Username 2 indiqué dans le panneau Connexion à l'atelier.

-

Passez à la console du compte Username 1. Vérifiez que vous êtes toujours connecté avec les identifiants du compte Username 1. Si vous êtes déconnecté, reconnectez-vous à l'aide des identifiants appropriés.

-

Dans la console, sélectionnez le menu de navigation > IAM et administration > IAM.

-

Cliquez sur + ACCORDER L'ACCÈS, puis collez le nom Username 2 dans le champ Nouveaux comptes principaux.

-

Dans le champ Sélectionnez un rôle, choisissez Cloud Storage > Lecteur d'objets Storage dans le menu déroulant.

-

Cliquez sur ENREGISTRER.

Vérifier l'accès

- Passez à la console du compte Username 2. Vous serez encore sur la page Storage.

Username 2 n'a pas le rôle de lecteur de projet. Il n'a donc pas accès au projet ni aux ressources associées dans la console. Il dispose toutefois d'un accès spécifique à Cloud Storage : le rôle de lecteur d'objets Storage. Vérifiez cela maintenant.

-

Cliquez sur Activer Cloud Shell

pour ouvrir la ligne de commande Cloud Shell. Cliquez sur Continuer si vous y êtes invité.

-

Ouvrez une session Cloud Shell, puis saisissez la commande suivante en remplaçant

[NOM_BUCKET]par le nom du bucket que vous avez créé plus tôt :

Vous devez obtenir un résultat semblable à celui-ci :

AccessDeniedException s'affiche, patientez une minute et réexécutez la commande précédente.- Vous avez attribué au compte Username 2 un accès en lecture au bucket Cloud Storage.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Félicitations !

Dans cet atelier, vous avez appris à attribuer et à révoquer des rôles Cloud IAM pour un utilisateur.

Étapes suivantes et informations supplémentaires

Cet atelier fait partie d'une série appelée "Qwik Starts". Les ateliers de cette série sont conçus pour vous présenter brièvement les nombreuses fonctionnalités proposées par Google Cloud. Pour suivre un autre atelier, recherchez "Qwik Starts" dans le catalogue Google Cloud Skills Boost.

Formations et certifications Google Cloud

Les formations et certifications Google Cloud vous aident à tirer pleinement parti des technologies Google Cloud. Nos cours portent sur les compétences techniques et les bonnes pratiques à suivre pour être rapidement opérationnel et poursuivre votre apprentissage. Nous proposons des formations pour tous les niveaux, à la demande, en salle et à distance, pour nous adapter aux emplois du temps de chacun. Les certifications vous permettent de valider et de démontrer vos compétences et votre expérience en matière de technologies Google Cloud.

Dernière mise à jour du manuel : 15 avril 2024

Dernier test de l'atelier : 8 avril 2024

Copyright 2024 Google LLC Tous droits réservés. Google et le logo Google sont des marques de Google LLC. Tous les autres noms d'entreprises et de produits peuvent être des marques des entreprises auxquelles ils sont associés.