Puntos de control

Create a bucket and upload a sample file

/ 20

Remove project access

/ 40

Add Storage permissions

/ 40

Cloud IAM: Qwik Start

GSP064

Descripción general

El servicio de Google Cloud Identity and Access Management (IAM) te permite crear y administrar permisos para los recursos de Google Cloud. Cloud IAM unifica el control de acceso para los servicios de Google Cloud en un solo sistema y presenta un conjunto coherente de operaciones.

En este lab, accederás con 2 conjuntos de credenciales diferentes para ver cómo se otorgan y revocan los permisos con los roles de Propietario y Visualizador del proyecto de Google Cloud.

Qué aprenderás

- Asignar un rol a un segundo usuario

- Quitar los roles asignados asociados con Cloud IAM

Requisitos previos

Este es un lab de nivel introductorio. No es necesario que tengas conocimientos previos de Cloud IAM. Tener experiencia en Cloud Storage es útil para realizar las tareas de este lab, pero no es obligatorio contar con ella. Asegúrate de tener un archivo .txt o .html disponible. Si quieres practicar habilidades más avanzadas de Cloud IAM, consulta el siguiente lab de Google Cloud Skills Boost, Roles personalizados de IAM.

Cuando esté todo listo, desplázate hacia abajo y sigue los pasos para configurar el entorno de lab.

Configuración de dos usuarios

Como se mencionó antes, en este lab se proporcionan dos conjuntos de credenciales para mostrar las políticas de IAM y los permisos disponibles para los roles específicos.

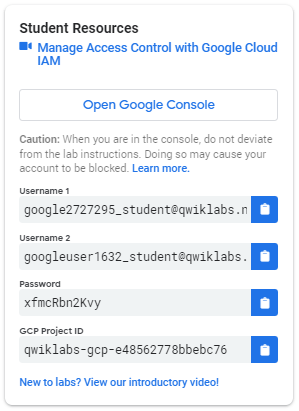

En el panel Lab Connection del lado izquierdo del lab, verás una lista de credenciales que se asemeja a la siguiente:

Observa que hay dos nombres de usuario: Username 1 y Username 2. Estos representan las identidades en Cloud IAM, cada una de ellas con distintos permisos de acceso asignados. Estos “roles” establecen restricciones sobre lo que puedes y no puedes hacer con los recursos de Google Cloud en el proyecto que se te asignó.

Accede a la consola de Cloud como el primer usuario

- Haz clic en el botón Abrir la consola de Google. Se abrirá una pestaña nueva del navegador. Si aparece el mensaje Elegir una cuenta, haz clic en Usar otra cuenta.

- Se abrirá la página de acceso con Google Cloud. Cuando se abra la página de acceso, copia la credencial de Username 1 que se parece a

googlexxxxxx_student@qwiklabs.nety pégala en el campo “Correo electrónico o teléfono” y, luego, haz clic en Siguiente. - Copia la contraseña del panel de Lab Connection y pégala en el campo de contraseña de Acceso con Google.

- Haz clic en Siguiente y, luego, en Aceptar para aceptar las Condiciones del Servicio. Se abre la consola de Cloud. Acepta las Condiciones del Servicio y haz clic Aceptar y continuar.

Accede a la consola de Cloud como el segundo usuario

- Vuelve a hacer clic en el botón Abrir la consola de Google. Se abrirá una pestaña nueva del navegador. Si aparece el mensaje Elegir una cuenta, haz clic en Usar otra cuenta.

- Se abrirá la página de acceso con Google Cloud. Copia la credencial de Username 2 que se parece a

googlexxxxxx_student@qwiklabs.nety pégala en el campo Correo electrónico o teléfono y, luego, haz clic en Siguiente. - Copia la contraseña del panel de Lab Connection y pégala en el campo de contraseña de Acceso con Google.

- Haz clic en Siguiente y, luego, en Aceptar para aceptar las Condiciones del Servicio. Se abre la consola de Cloud. Acepta las Condiciones del Servicio y haz clic Aceptar y continuar.

Ahora deberías tener dos pestañas de la consola de Cloud abiertas en el navegador: una en la que accediste como Username 1 y otra como Username 2.

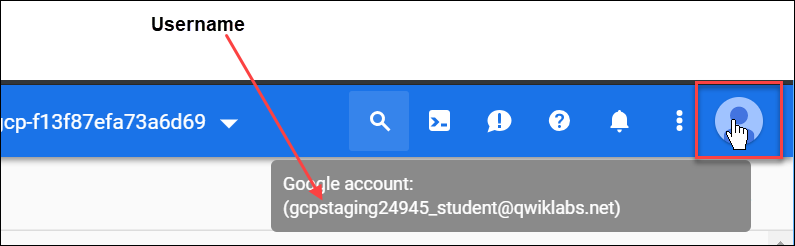

Visualiza o restablece el usuario en una pestaña del navegador

En algunos casos, es posible que se reemplace un usuario en una pestaña del navegador o que te confundas y no tengas claro con qué usuario accediste en cada pestaña.

Para saber con qué usuario accediste en una pestaña del navegador, coloca el cursor sobre el avatar para ver el nombre de usuario en esa pestaña.

Sigue estos pasos para restablecer el usuario con el que accediste en una pestaña del navegador:

- Haz clic en el avatar y, luego, en Salir.

- En el panel Lab Connection, haz clic en Abrir la consola de Google y accede otra vez con el nombre de usuario y contraseña apropiados.

Consola de IAM y roles a nivel de proyecto

- Vuelve a la página de la consola de Cloud de Username 1.

- Selecciona Menú de navegación > IAM y administración > IAM. Ahora te encuentras en la consola de “IAM y administración”.

- Haz clic en el botón + OTORGAR ACCESO en la parte superior de la página.

- Desplázate hacia Básico y pasa el mouse por encima.

Hay cuatro roles:

- Navegador

- Editor

- Propietario

- Visualizador

Estos son roles primitivos en Google Cloud. Estos roles establecen permisos a nivel de proyecto y, a menos que se especifique lo contrario, controlan el acceso a todos los servicios de Google Cloud y la correspondiente administración.

En la siguiente tabla se proporcionan definiciones del artículo de Google Cloud IAM, Roles básicos, que ofrece una descripción general breve de los permisos de los roles de navegador, visualizador, editor y propietario:

|

Nombre del rol |

Permisos |

|

roles/viewer |

Permisos para acciones de solo lectura que no afectan el estado, como leer (pero no modificar) los recursos o datos existentes |

|

roles/editor |

Todos los permisos de lectura y permisos adicionales para acciones que modifican el estado, como cambiar recursos existentes |

|

roles/owner |

Todos los permisos de edición, además de permisos para realizar las siguientes acciones:

|

|

roles/browser |

Acceso de lectura para navegar en la jerarquía de un proyecto, incluida la carpeta, organización y política de Cloud IAM; este rol no incluye el permiso para ver los recursos del proyecto |

Como puedes administrar los roles y permisos de este proyecto, Username 1 tiene permisos de propietario del proyecto.

- Haz clic en CANCELAR para salir del panel “Agregar principal”.

Explora los roles de editor

Ahora, ve a la página de la consola de Username 2.

-

Navega a la consola de IAM y administración seleccionando el Menú de navegación > IAM y administración > IAM.

-

Busca el Username 1 y el Username 2 en la tabla, y examina los roles que se les otorgaron. Los roles de Username 1 y Username 2 se encuentran intercalados y a la derecha de cada usuario.

Deberías ver lo siguiente:

- A Username 2 se le asignó el rol “Visualizador”.

- El botón + OTORGAR ACCESO en la parte superior está inhabilitado. Si intentas hacer clic en él, verás el mensaje “Necesitas permisos para realizar esta acción. Permisos necesarios: resource manager.projects.setIamPolicy”.

Este es un ejemplo de cómo los roles de IAM determinan lo que puedes y no puedes hacer en Google Cloud.

- Vuelve a la página de la consola de Username 1 para realizar el paso siguiente.

Prepara un recurso para probar el acceso

Asegúrate de estar en la página de la consola de Cloud de Username 1.

Crea un bucket

-

Crea un bucket de Cloud Storage con un nombre único. En la consola de Cloud, selecciona Menú de navegación > Cloud Storage > Buckets.

-

Haz clic en +CREAR.

- Actualiza los siguientes campos y deja todos los demás con sus valores predeterminados:

|

Propiedad |

Valor |

|

Nombre: |

nombre global único (créalo tú mismo) y haz clic en CONTINUAR. |

|

Tipo de ubicación: |

Multirregional |

Toma nota del nombre del bucket. Lo usarás en un paso posterior.

- Haz clic en CREAR.

Sube un archivo de muestra

-

En la página Detalles del bucket, haz clic en el botón SUBIR ARCHIVOS.

-

Busca en la computadora un archivo que puedas usar. Puede ser cualquier archivo de texto o html.

-

Haz clic en los tres puntos al final de la línea que contiene el archivo y luego en Cambiar nombre.

-

Cambia el nombre del archivo a “

sample.txt”. -

Haz clic en CAMBIAR NOMBRE.

Haz clic en Revisar mi progreso para verificar el objetivo.

Verifica el acceso de lectura del proyecto

-

Ingresa en la página de la consola de Username 2.

-

En la consola, selecciona Menú de navegación > Cloud Storage > Buckets. Verifica que este usuario pueda ver el bucket.

Username 2 tiene el rol “Visualizador”, con el que puede realizar acciones de solo lectura que no afectan el estado. Este ejemplo muestra esta función: el usuario puede ver los buckets y archivos de Cloud Storage alojados en el proyecto de Google Cloud a los que tiene acceso.

Quita el acceso al proyecto

Cambia a la página de la consola de Username 1.

Quítale a Username 2 el rol de visualizador del proyecto

- Selecciona Menú de navegación > IAM y administración > IAM. Luego haz clic en el ícono de lápiz intercalado a la derecha de Username 2.

- Para quitar el acceso de visualizador del proyecto a Username 2, haz clic en el ícono de la papelera junto al nombre del rol. Luego, haz clic en GUARDAR.

Podrás ver que el usuario desapareció de la lista, por lo que ya no tiene acceso.

Verifica que Username 2 ya no tenga acceso

-

Ve a la página de la consola de Cloud de Username 2. Asegúrate de que sigues usando las credenciales de Username 2 y de que no saliste del proyecto después de revocar los permisos. Si saliste del proyecto, vuelve a acceder con las credenciales correctas.

-

Dirígete otra vez a Cloud Storage y selecciona Menú de navegación > Cloud Storage > Buckets.

Deberías ver un error de permisos.

Haz clic en Revisar mi progreso para verificar el objetivo.

Agrega permisos para Storage

-

Copia el nombre de Username 2 del panel Lab Connection.

-

Ingresa en la página de la consola de Username 1. Asegúrate de seguir usando las credenciales de Username 1. Si saliste del proyecto, vuelve a acceder con las credenciales correctas.

-

En la consola, selecciona Menú de navegación > IAM y administración > IAM.

-

Haz clic en el botón + OTORGAR ACCESO y pega el nombre del Username 2 en el campo Nuevos principales.

-

En el campo Selecciona un rol, selecciona Cloud Storage > Visualizador de objetos de Storage del menú desplegable.

-

Haz clic en GUARDAR.

Verifica el acceso

- Ingresa en la página de la consola de Username 2. Seguirás estando en la página de Storage.

Username 2 no tiene la función de visualizador del proyecto, por lo que el usuario no puede ver el proyecto ni sus recursos en la consola. Sin embargo, este usuario tiene acceso específico a Cloud Storage con el rol de Visualizador de objetos de Storage. Verifícalo ahora.

-

Haz clic en Activar Cloud Shell

para abrir la línea de comandos de Cloud Shell. Si se te solicita, haz clic en Continuar.

-

Abre una sesión de Cloud Shell y, luego, ingresa el siguiente comando (reemplaza

[YOUR_BUCKET_NAME]por el nombre del bucket que creaste con anterioridad):

Deberías obtener un resultado similar al siguiente:

AccessDeniedException, espera un minuto y vuelve a ejecutar el comando anterior otra vez.- Como puedes ver, le otorgaste acceso de visualizador a Username 2 para el bucket de Cloud Storage.

Haz clic en Revisar mi progreso para verificar el objetivo.

¡Felicitaciones!

En este lab, asignaste y revocaste roles de Cloud IAM a un usuario.

Próximos pasos y más información

Este lab también forma parte de una serie de labs denominada Qwik Starts. Estos labs están diseñados para ofrecerte una visión general de las numerosas funciones disponibles en Google Cloud. Busca “Qwik Starts” en el catálogo de Google Cloud Skills Boost para elegir el siguiente lab en el que quieras participar.

Capacitación y certificación de Google Cloud

Recibe la formación que necesitas para aprovechar al máximo las tecnologías de Google Cloud. Nuestras clases incluyen habilidades técnicas y recomendaciones para ayudarte a avanzar rápidamente y a seguir aprendiendo. Para que puedas realizar nuestros cursos cuando más te convenga, ofrecemos distintos tipos de capacitación de nivel básico a avanzado: a pedido, presenciales y virtuales. Las certificaciones te ayudan a validar y demostrar tus habilidades y tu conocimiento técnico respecto a las tecnologías de Google Cloud.

Última actualización del manual: 26 de enero de 2024

Prueba más reciente del lab: 19 de septiembre de 2023

Copyright 2024 Google LLC. All rights reserved. Google y el logotipo de Google son marcas de Google LLC. Los demás nombres de productos y empresas pueden ser marcas de las respectivas empresas a las que estén asociados.