GSP459

Visão geral

Com o serviço de conversão de endereços de rede (NAT) do Google Cloud, é possível provisionar instâncias de aplicativos sem endereços IP públicos e permitir que elas acessem a Internet para fazer atualizações, correções, gerenciamento de configurações e muito mais de forma controlada e eficiente.

Neste laboratório, você vai configurar o Acesso Privado do Google e o Cloud NAT para uma instância de VM sem um endereço IP externo. Depois, vai confirmar o acesso aos endereços IP públicos de APIs e serviços do Google, além de outras conexões com a Internet. Por fim, você usará a geração de registros do Cloud NAT para salvar as conexões do gateway.

O que você vai aprender

Neste laboratório, você vai aprender a fazer o seguinte:

- Configurar uma instância de VM sem um endereço IP externo

- Crie um Bastion Host para se conectar à VM que não tem um endereço IP externo.

- Ativar o Acesso privado do Google em uma sub-rede

- Configurar um gateway do Cloud NAT

- Confirmar o acesso aos endereços IP públicos de APIs e serviços do Google, além de outras conexões com a Internet

- Salvar as conexões NAT com a geração de registros do Cloud NAT.

Configuração e requisitos

Antes de clicar no botão Começar o Laboratório

Leia estas instruções. Os laboratórios são cronometrados e não podem ser pausados. O timer é ativado quando você clica em Iniciar laboratório e mostra por quanto tempo os recursos do Google Cloud vão ficar disponíveis.

Este laboratório prático permite que você realize as atividades em um ambiente real de nuvem, e não em uma simulação ou demonstração. Você vai receber novas credenciais temporárias para fazer login e acessar o Google Cloud durante o laboratório.

Confira os requisitos para concluir o laboratório:

- Acesso a um navegador de Internet padrão (recomendamos o Chrome).

Observação: para executar este laboratório, use o modo de navegação anônima (recomendado) ou uma janela anônima do navegador. Isso evita conflitos entre sua conta pessoal e de estudante, o que poderia causar cobranças extras na sua conta pessoal.

- Tempo para concluir o laboratório: não se esqueça que, depois de começar, não será possível pausar o laboratório.

Observação: use apenas a conta de estudante neste laboratório. Se usar outra conta do Google Cloud, você poderá receber cobranças nela.

Como iniciar seu laboratório e fazer login no console do Google Cloud

-

Clique no botão Começar o laboratório. Se for preciso pagar por ele, uma caixa de diálogo vai aparecer para você selecionar a forma de pagamento.

No painel Detalhes do Laboratório, à esquerda, você vai encontrar o seguinte:

- O botão Abrir Console do Google Cloud

- O tempo restante

- As credenciais temporárias que você vai usar neste laboratório

- Outras informações, se forem necessárias

-

Se você estiver usando o navegador Chrome, clique em Abrir console do Google Cloud ou clique com o botão direito do mouse e selecione Abrir link em uma janela anônima.

O laboratório ativa os recursos e depois abre a página Fazer Login em outra guia.

Dica: coloque as guias em janelas separadas lado a lado.

Observação: se aparecer a caixa de diálogo Escolher uma conta, clique em Usar outra conta.

-

Se necessário, copie o Nome de usuário abaixo e cole na caixa de diálogo Fazer login.

{{{user_0.username | "Username"}}}

Você também encontra o nome de usuário no painel Detalhes do Laboratório.

-

Clique em Próxima.

-

Copie a Senha abaixo e cole na caixa de diálogo de Olá.

{{{user_0.password | "Password"}}}

Você também encontra a senha no painel Detalhes do Laboratório.

-

Clique em Próxima.

Importante: você precisa usar as credenciais fornecidas no laboratório, e não as da sua conta do Google Cloud.

Observação: se você usar sua própria conta do Google Cloud neste laboratório, é possível que receba cobranças adicionais.

-

Acesse as próximas páginas:

- Aceite os Termos e Condições.

- Não adicione opções de recuperação nem autenticação de dois fatores (porque essa é uma conta temporária).

- Não se inscreva em testes gratuitos.

Depois de alguns instantes, o console do Google Cloud será aberto nesta guia.

Observação: para acessar os produtos e serviços do Google Cloud, clique no Menu de navegação ou digite o nome do serviço ou produto no campo Pesquisar.

Ativar o Cloud Shell

O Cloud Shell é uma máquina virtual com várias ferramentas de desenvolvimento. Ele tem um diretório principal permanente de 5 GB e é executado no Google Cloud. O Cloud Shell oferece acesso de linha de comando aos recursos do Google Cloud.

-

Clique em Ativar o Cloud Shell  na parte de cima do console do Google Cloud.

na parte de cima do console do Google Cloud.

-

Clique nas seguintes janelas:

- Continue na janela de informações do Cloud Shell.

- Autorize o Cloud Shell a usar suas credenciais para fazer chamadas de APIs do Google Cloud.

Depois de se conectar, você verá que sua conta já está autenticada e que o projeto está configurado com seu Project_ID, . A saída contém uma linha que declara o projeto PROJECT_ID para esta sessão:

Your Cloud Platform project in this session is set to {{{project_0.project_id | "PROJECT_ID"}}}

A gcloud é a ferramenta de linha de comando do Google Cloud. Ela vem pré-instalada no Cloud Shell e aceita preenchimento com tabulação.

- (Opcional) É possível listar o nome da conta ativa usando este comando:

gcloud auth list

- Clique em Autorizar.

Saída:

ACTIVE: *

ACCOUNT: {{{user_0.username | "ACCOUNT"}}}

To set the active account, run:

$ gcloud config set account `ACCOUNT`

- (Opcional) É possível listar o ID do projeto usando este comando:

gcloud config list project

Saída:

[core]

project = {{{project_0.project_id | "PROJECT_ID"}}}

Observação: consulte a documentação completa da gcloud no Google Cloud no guia de visão geral da gcloud CLI.

Tarefa 1: criar instâncias de VM

Agora você vai criar uma instância de VM sem endereço IP externo e outra para servir como um Bastion Host.

Criar uma rede VPC e regras de firewall

Primeiro, crie uma rede VPC para as instâncias de VM e uma regra de firewall que permita o acesso SSH.

-

No Console do Cloud, acesse o Menu de navegação ( ) e clique em Rede VPC > Redes VPC.

) e clique em Rede VPC > Redes VPC.

-

Clique em Criar rede VPC.

-

Em Nome, digite privatenet.

-

Em Modo de criação da sub-rede, clique em Personalizado.

-

Especifique os seguintes valores e não mude as outras configurações:

| Propriedade |

Valor (digite o valor ou selecione a opção conforme especificado) |

| Nome |

privatenet-us |

| Região |

|

| Intervalo de endereços IP |

10.130.0.0/20 |

Observação: ainda não ative o Acesso privado do Google.

-

Clique em Concluído.

-

Clique em Criar e aguarde a criação da rede.

-

No painel esquerdo, clique em Firewall.

-

Clique em Criar regra de firewall.

-

Especifique os seguintes valores e não mude as outras configurações:

| Propriedade |

Valor (digite o valor ou selecione a opção conforme especificado) |

| Nome |

privatenet-allow-ssh |

| Rede |

privatenet |

| Destinos |

Todas as instâncias na rede |

| Filtro de origem |

Intervalos IPv4 |

| Intervalos IPv4 de origem |

0.0.0.0/0 |

| Protocolos e portas |

Portas e protocolos especificados |

-

Para tcp, especifique a porta 22.

-

Clique em Criar.

Clique em Verificar meu progresso para conferir o objetivo.

Criar uma rede VPC e regras de firewall

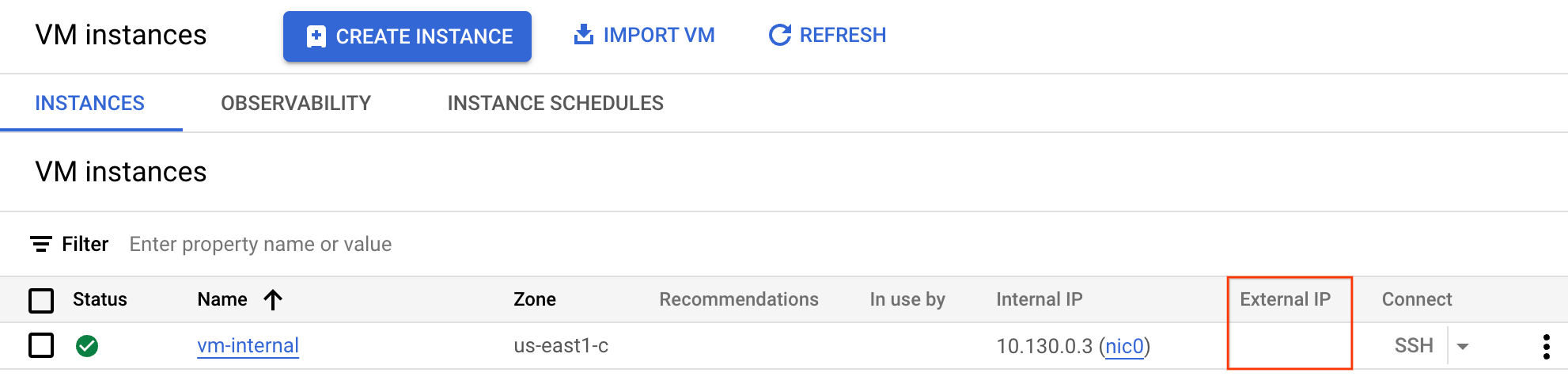

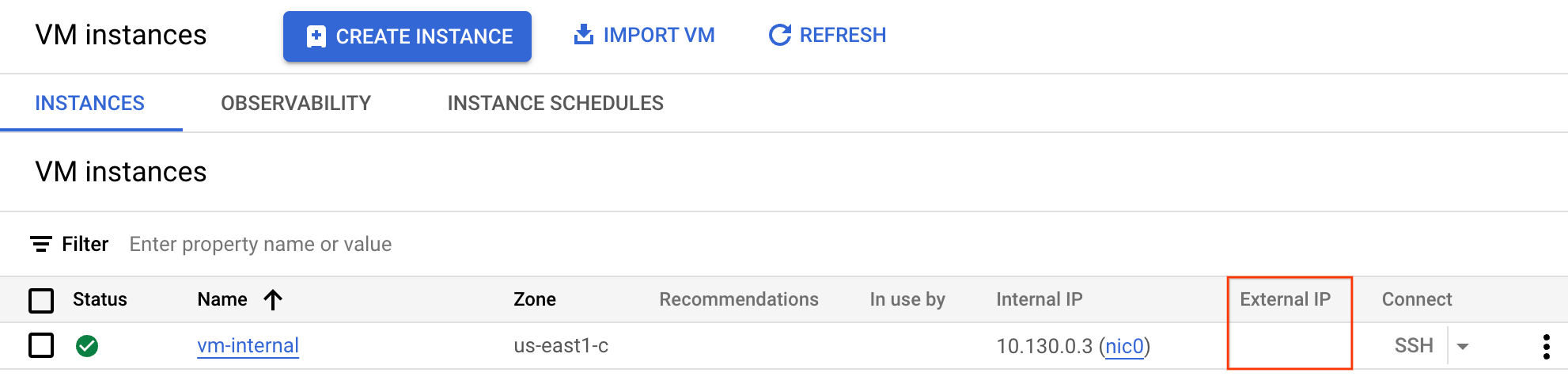

Criar a instância de VM sem um endereço IP público

-

No console do Cloud, acesse o Menu de navegação ( ) e clique em Compute Engine > Instâncias de VM.

) e clique em Compute Engine > Instâncias de VM.

-

Clique em Criar instância.

-

Na Configuração da máquina.

Selecione os seguintes valores:

| Propriedade |

Valor (digite o valor ou selecione a opção conforme especificado) |

| Nome |

vm-internal |

| Região |

|

| Zona |

|

| Série |

E2 |

| Tipo de máquina |

e2-medium (2 vCPU, 1 núcleo, 4 GB de memória |

-

Clique em Rede.

Em Interfaces de rede, abra padrão e especifique o seguinte:

| Propriedade |

Valor (digite o valor ou selecione a opção conforme especificado) |

| Rede |

privatenet |

| Sub-rede |

privatenet-us |

| Endereço IPv4 externo |

None |

Observação: por padrão, uma instância de VM é configurada com um endereço IP externo temporário. É possível alterar esse comportamento com uma restrição de política para envolvidos no projeto ou na organização. Para saber como controlar endereços IP externos em instâncias de VM, consulte a seção

Como restringir endereços IP externos a VMs específicas.

-

Clique em Concluído.

-

Clique em Criar.

-

Na página Instâncias de VM, verifique se o IP externo da vm-internal está definido como None.

Clique em Verificar meu progresso para conferir o objetivo.

Criar a instância de VM sem um endereço IP público

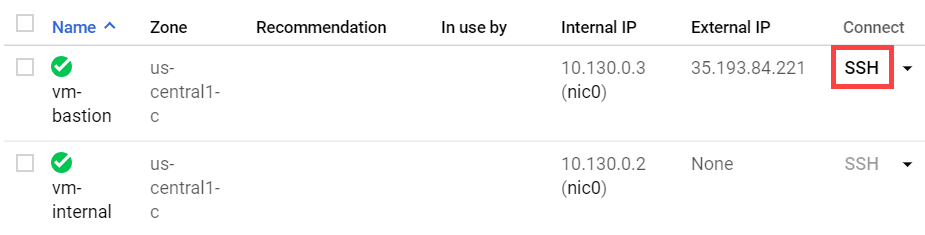

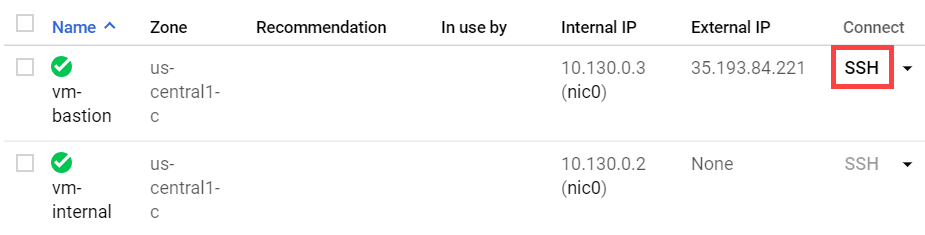

Criar o Bastion Host

Como a vm-internal não tem um endereço IP externo, ela só pode ser acessada por outras instâncias na rede ou por um gateway de VPN gerenciado. Isso inclui o acesso SSH a vm-internal, que está esmaecido (indisponível) no console do Cloud.

Para se conectar via SSH a vm-internal, crie um Bastion Host vm-bastion na mesma rede VPC que a vm-internal.

-

No console do Cloud, na página Instâncias de VM, clique em Criar instância.

-

Na Configuração da máquina.

Selecione os seguintes valores:

| Propriedade |

Valor (digite o valor ou selecione a opção conforme especificado) |

| Nome |

vm-bastion |

| Região |

|

| Zona |

|

| Série |

E2 |

| Tipo de máquina |

e2-micro (2vCPU) |

-

Clique em Rede.

Em Interfaces de rede, abra padrão e especifique o seguinte:

| Propriedade |

Valor (digite o valor ou selecione a opção conforme especificado) |

| Rede |

privatenet |

| Sub-rede |

privatenet-us |

| Endereço IPv4 externo |

Ephemeral |

Clique em Concluído.

-

Clique em Segurança.

- Em Identidade e acesso à API.

-

Escopos de acesso:

defina o acesso para cada API

-

Compute Engine:

leitura/gravação

-

Clique em Criar.

Observação: ao criar a vm-bastion na mesma rede VPC que a vm-internal, você vai ter acesso à vm-internal por meio do respectivo endereço IP interno ou nome do host.

Clique em Verificar meu progresso para conferir o objetivo.

Crie o Bastion Host

SSH para a vm-bastion e verifique o acesso à vm-internal

Verifique se é possível acessar a vm-internal por meio da vm-bastion.

- Em bastion, clique em SSH para iniciar um terminal e conectar.

2. No terminal SSH vm-bastion, execute o seguinte comando para verificar a conectividade externa:

2. No terminal SSH vm-bastion, execute o seguinte comando para verificar a conectividade externa:

ping -c 2 www.google.com

Isso deve resolver.

- Execute o seguinte comando para se conectar a vm-internal:

gcloud compute ssh vm-internal --zone={{{project_0.default_zone | Zone}}} --internal-ip

- Quando aparecer uma mensagem perguntando se você quer continuar, digite

Y.

- Quando uma senha longa for solicitada, pressione ENTER para não usar nenhuma e ENTER novamente.

- Execute o seguinte comando para testar a conectividade externa da vm-internal:

ping -c 2 www.google.com

Essa operação não vai funcionar porque vm-internal não tem um endereço IP externo.

- Espere o comando

ping terminar.

- Execute o seguinte comando para fechar a conexão com a vm-internal:

exit

- Execute o seguinte comando para fechar o terminal SSH da vm-bastion:

exit

Observação: quando as instâncias não têm endereços IP externos, só podem ser acessadas por outras instâncias na rede ou por meio de um gateway VPN gerenciado. Nesse caso, a vm-bastion serve como uma interface de gerenciamento e manutenção para a vm-internal.

Tarefa 2: ativar o Acesso Privado do Google

As instâncias de VM sem endereços IP externos podem usar o Acesso Privado do Google para utilizar endereços IP externos de APIs e serviços do Google. Por padrão, o Acesso privado do Google está desativado em uma rede VPC.

Criar um bucket do Cloud Storage

Crie um bucket do Cloud Storage para testar o acesso a APIs e serviços do Google.

-

No console do Cloud, acesse o Menu de navegação ( ) e clique em Cloud Storage > Buckets.

) e clique em Cloud Storage > Buckets.

-

Clique em Criar.

-

Especifique os seguintes valores e não mude as outras configurações:

| Propriedade |

Valor (digite o valor ou selecione a opção conforme especificado) |

| Nome |

Digite um nome exclusivo globalmente |

| Classe de armazenamento padrão |

Multi-Regional |

-

Clique em Criar.

-

Anote o nome do bucket de armazenamento para a próxima subtarefa. Ele será indicado como [my-bucket].

Copie um arquivo de imagem para o bucket

Copie uma imagem de um bucket público do Cloud Storage para seu próprio bucket.

- Execute o seguinte comando no Cloud Shell, substituindo

[my_bucket] pelo nome do seu bucket:

gsutil cp gs://spls/gsp459/private/access.png gs://[my_bucket]

- No Console do Cloud, clique em Atualizar para confirmar que a imagem foi copiada.

É possível clicar no nome da imagem no console do Cloud para ver um exemplo de implementação do Acesso Privado do Google.

Acessar a imagem na instância de VM

- No console do Cloud, acesse o Menu de navegação (

) e clique em Compute Engine > Instâncias de VM.

) e clique em Compute Engine > Instâncias de VM.

- Em bastion, clique em SSH para iniciar um terminal e conectar.

- Execute o seguinte comando para copiar a imagem para a vm-bastion, substituindo

[my_bucket] pelo nome do seu bucket:

gsutil cp gs://[my_bucket]/*.png .

Essa operação vai funcionar porque a vm-bastion tem um endereço IP externo.

- Execute o seguinte comando para se conectar a vm-internal:

gcloud compute ssh vm-internal --zone={{{project_0.default_zone | Zone}}} --internal-ip

- Se for solicitado, digite Y para continuar.

- Execute o seguinte comando para tentar copiar a imagem para a vm-internal. Substitua

[my_bucket] pelo nome do seu bucket:

gsutil cp gs://[my_bucket]/*.png .

Observação: essa operação não vai funcionar porque a vm-internal só pode enviar tráfego dentro da rede VPC. Isso acontece porque o Acesso Privado do Google fica desativado por padrão.

-

Para encerrar a solicitação após a primeira tentativa, pressione CTRL+C.

-

Feche o terminal SSH.

Ativar o Acesso Privado do Google

O Acesso Privado do Google é ativado na sub-rede. Depois disso, as instâncias na sub-rede que tiverem apenas endereços IP privados poderão enviar tráfego para APIs e serviços do Google pela rota padrão (0.0.0.0/0) com um próximo salto para o gateway de Internet padrão.

- No console do Cloud, acesse o Menu de navegação (

) e clique em Rede VPC > Redes VPC.

) e clique em Rede VPC > Redes VPC.

- Clique em privatenet > privatenet-us para abrir a sub-rede.

- Clique em Editar.

- Em Acesso privado do Google, selecione Ativado.

- Clique em Salvar.

Observação: ativar o Acesso privado do Google é simples. Basta selecionar Ativado para Acesso privado do Google na sub-rede.

- No console do Cloud, acesse o Menu de navegação (

) e clique em Compute Engine > Instâncias de VM.

) e clique em Compute Engine > Instâncias de VM.

- Em bastion, clique em SSH para iniciar um terminal e conectar.

- Execute o seguinte comando para se conectar a vm-internal:

gcloud compute ssh vm-internal --zone={{{project_0.default_zone | Zone}}} --internal-ip

- Se for solicitado, digite Y para continuar.

- Execute o seguinte comando para tentar copiar a imagem para a vm-internal:

gsutil cp gs://[my_bucket]/*.png .

Essa operação vai funcionar porque o Acesso privado do Google está ativado para a sub-rede da vm-internal.

- Feche o terminal SSH.

Observação: para ver as APIs e os serviços que podem ser usados com o Acesso Privado do Google, confira os serviços suportados na Visão geral do Acesso privado do Google.Clique em Verificar meu progresso para conferir o objetivo.

Crie um bucket do Cloud Storage e ative o Acesso Privado do Google

Tarefa 3: configurar um gateway do Cloud NAT

Agora a vm-internal pode acessar determinados serviços e APIs do Google sem um endereço IP externo, mas a instância ainda não pode acessar a Internet para receber atualizações e patches. Agora você vai configurar um gateway do Cloud NAT para permitir que a vm-internal acesse a Internet.

Tente atualizar as instâncias de VM

- Em bastion, clique em SSH para iniciar um terminal e conectar.

- Execute o seguinte comando para sincronizar novamente o índice de pacotes da vm-bastion:

sudo apt-get update

A saída será semelhante a esta:

...

Reading package lists... Done

Essa operação vai funcionar porque a vm-bastion tem um endereço IP externo.

- Execute o seguinte comando para se conectar a vm-internal:

gcloud compute ssh vm-internal --zone={{{project_0.default_zone | Zone}}} --internal-ip

- Se for solicitado, digite Y para continuar.

- Execute o seguinte comando para sincronizar novamente o índice de pacotes de vm-internal:

sudo apt-get update

Essa operação vai funcionar apenas para pacotes do Google Cloud porque a vm-internal só tem acesso a APIs e serviços do Google.

- Pressione CTRL+C para interromper a solicitação.

- Feche o terminal SSH.

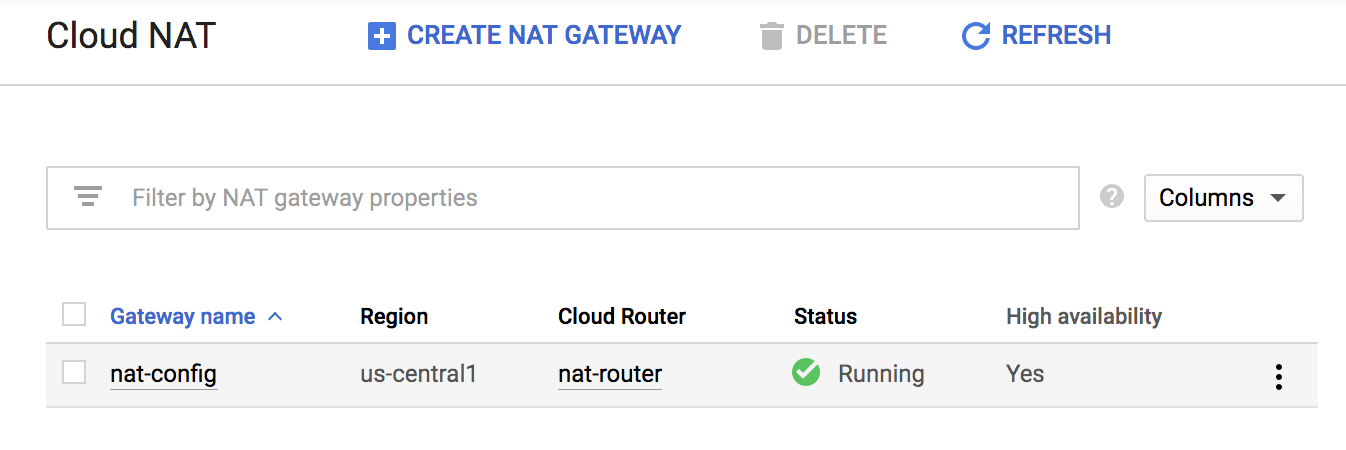

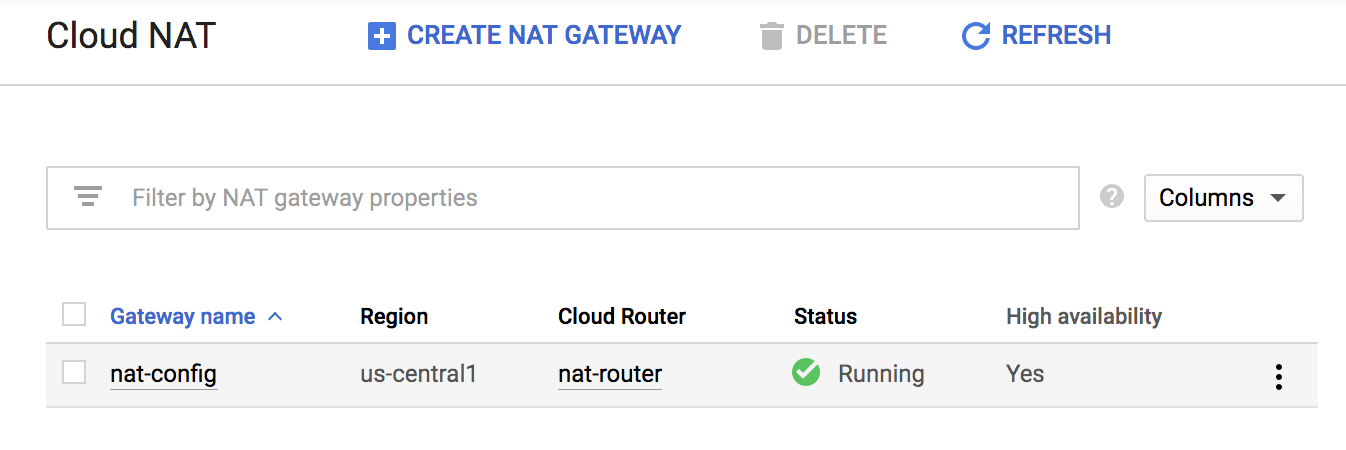

Configurar um gateway do Cloud NAT

O Cloud NAT é um recurso regional. Ele pode ser configurado para permitir o tráfego de todos os intervalos de sub-redes de uma região, de determinadas sub-redes ou de intervalos de CIDR primários e secundários específicos.

-

No console do Cloud, acesse o Menu de navegação ( ) e clique em Serviços de rede > Cloud NAT.

) e clique em Serviços de rede > Cloud NAT.

-

Clique em Comece agora para configurar um gateway do NAT.

-

Especifique o seguinte:

| Propriedade |

Valor (digite o valor ou selecione a opção conforme especificado) |

| Nome do gateway |

nat-config |

| Rede |

privatenet |

| Região |

|

-

Em Cloud Router, selecione Criar novo roteador.

-

Em Nome, digite nat-router.

-

Clique em Criar.

Observação: na seção "Mapeamento NAT", é possível escolher as sub-redes que serão associadas ao gateway do NAT. Também é possível atribuir manualmente os endereços IP estáticos que serão usados na operação NAT. Não altere a configuração de mapeamento NAT neste laboratório.

- Clique em Criar.

- Espere o Status do gateway mudar para Em execução.

Verifique o gateway do Cloud NAT

Pode levar até três minutos para a configuração NAT ser propagada na VM. Espere pelo menos um minuto antes de tentar acessar a Internet novamente.

- No console do Cloud, acesse o Menu de navegação (

) e clique em Compute Engine > Instâncias de VM.

) e clique em Compute Engine > Instâncias de VM.

- Em bastion, clique em SSH para iniciar um terminal e conectar.

- Execute o seguinte comando para se conectar a vm-internal:

gcloud compute ssh vm-internal --zone={{{project_0.default_zone | Zone}}} --internal-ip

- Se for solicitado, digite Y para continuar.

- Execute o seguinte comando para sincronizar novamente o índice de pacotes de vm-internal:

sudo apt-get update

A saída será semelhante a esta:

...

Reading package lists... Done

Essa operação vai funcionar porque a vm-internal está usando o gateway do NAT.

- Feche o terminal SSH.

Observação: o gateway do Cloud NAT implementa apenas NAT de saída, não de entrada. Isso quer dizer que os hosts fora da rede VPC respondem a conexões iniciadas pelas instâncias, mas não estabelecem novas conexões com elas usando NAT.

Clique em Verificar meu progresso para conferir o objetivo.

Configure um gateway do Cloud NAT

Tarefa 4: configurar e visualizar registros com a geração de registros do Cloud NAT

A geração de registros do Cloud NAT permite registrar erros e conexões NAT. Quando esse recurso está ativado, uma entrada de registro pode ser gerada para cada um dos seguintes cenários:

- Quando uma conexão de rede que usa NAT é criada.

- Quando um pacote é descartado porque nenhuma porta estava disponível para NAT.

É possível registrar os dois tipos de eventos ou apenas um deles. Os registros criados são enviados para o Cloud Logging.

Como ativar a geração de registros

Se a geração de registros estiver ativada, todos os registros coletados serão enviados para o Stackdriver por padrão. É possível filtrá-los para que somente determinados registros sejam enviados.

Você também pode especificar esses valores ao criar ou editar um gateway do NAT. As instruções a seguir mostram como ativar a geração de registros para um gateway do NAT.

-

No console do Cloud, acesse o Menu de navegação ( ) e clique em Serviços de rede > Cloud NAT.

) e clique em Serviços de rede > Cloud NAT.

-

Clique no gateway nat-config e em Editar.

-

Clique em Configurações avançadas.

-

Em "Geração de registros", selecione Tradução e erros e clique em Salvar.

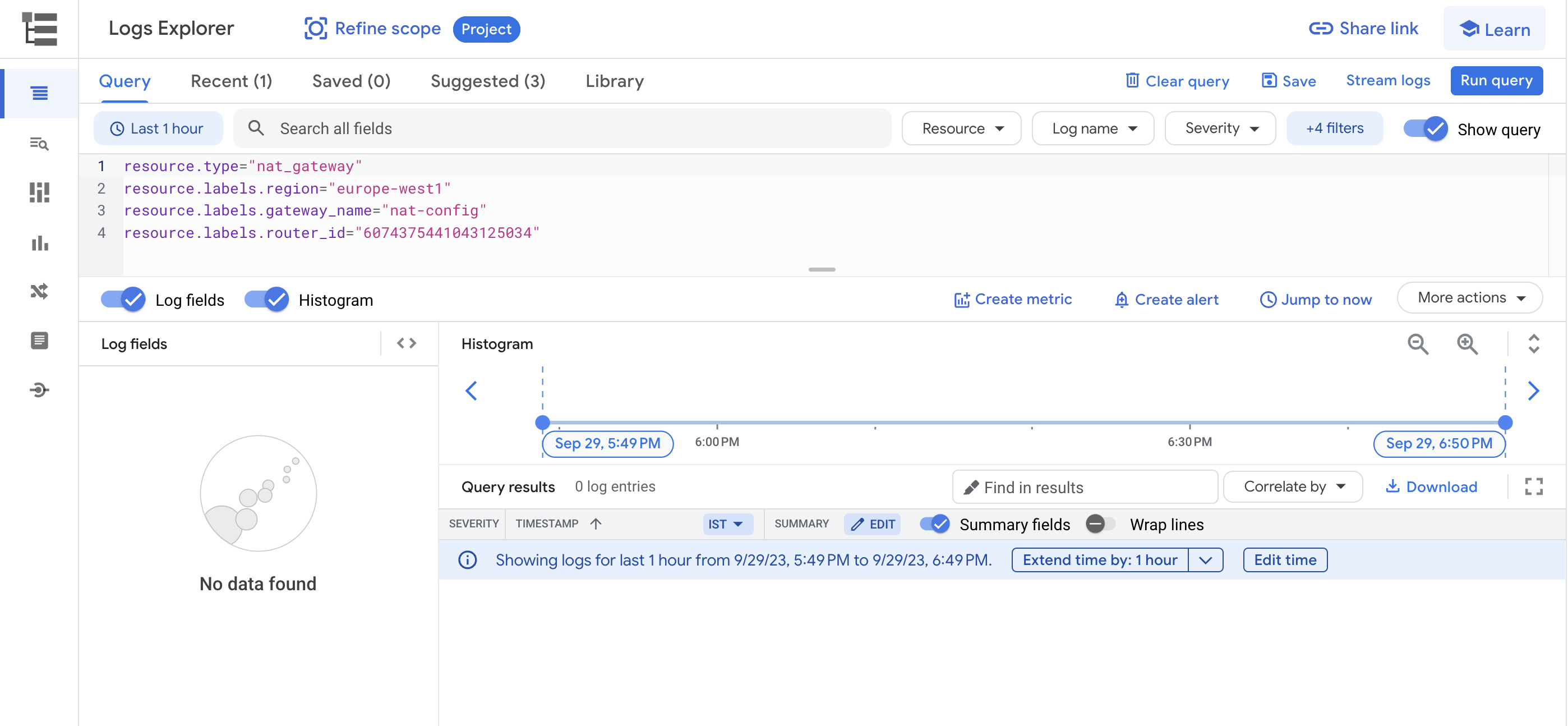

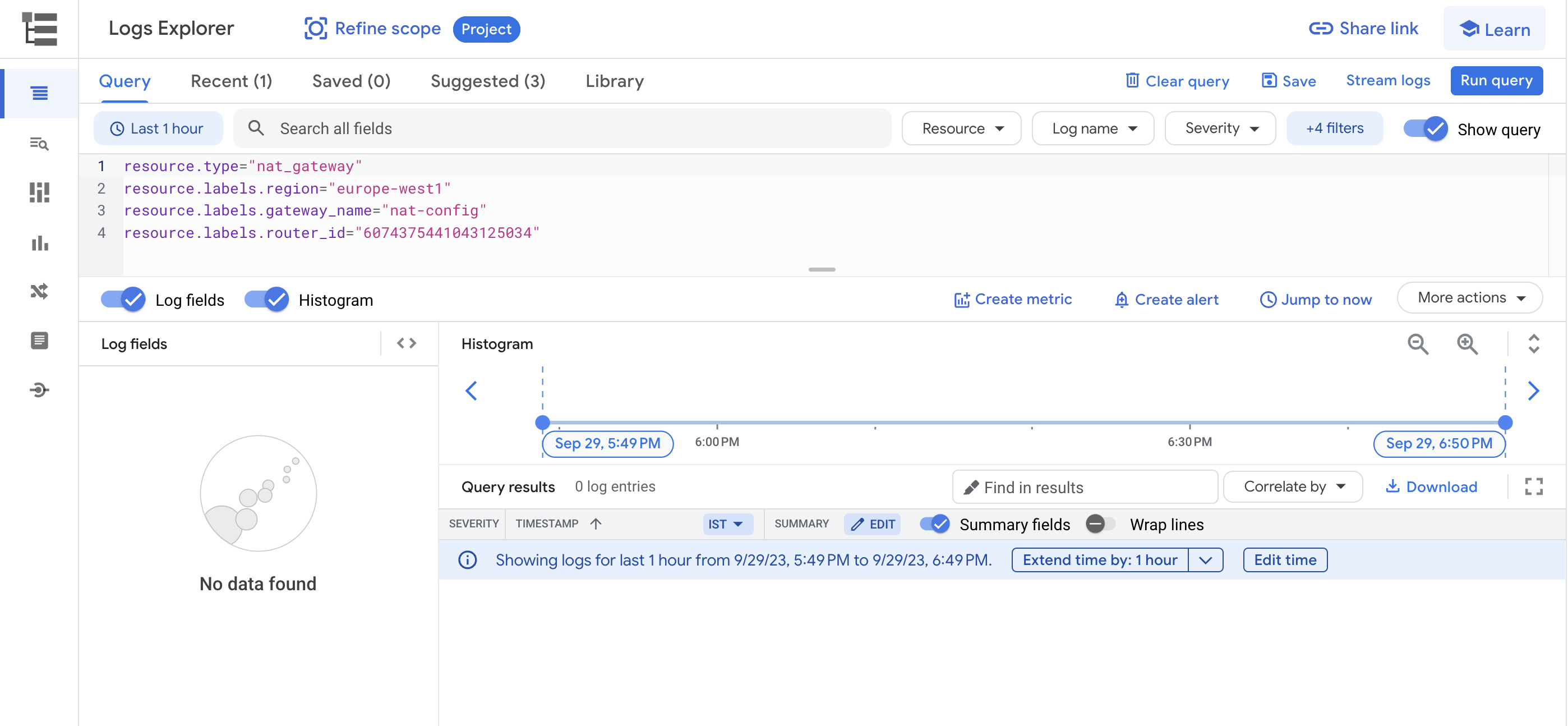

Geração de registros de NAT no Stackdriver

Agora que você configurou a geração de registros do Cloud NAT para o gateway nat-config, veja onde encontrar os registros. Você vai encontrar o gateway atualizado na página a seguir:

-

Clique em nat-config para ver os detalhes. Depois, clique no link Ver na Análise de registros.

-

Uma nova guia será aberta com a Análise de Registros. Confira se a parte de cima da página está assim:

Como esse recurso acabou de ser ativado para o gateway, ainda não há registros. Mantenha a guia aberta e retorne para a outra guia do console do Cloud.

Como gerar registros

Não se esqueça de que os registros do Cloud NAT são gerados para as seguintes sequências:

- quando uma conexão de rede que usa NAT é criada;

- quando um pacote é descartado porque nenhuma porta estava disponível para NAT.

Vamos conectar o Bastion Host novamente à VM interna para ver se algum registro é gerado.

- No console do Cloud, acesse o Menu de navegação (

) e clique em Compute Engine > Instâncias de VM.

) e clique em Compute Engine > Instâncias de VM.

- Em bastion, clique em SSH para iniciar um terminal e conectar.

- Execute o seguinte comando para se conectar a vm-internal:

gcloud compute ssh vm-internal --zone={{{project_0.default_zone | Zone}}} --internal-ip

- Se for solicitado, digite Y para continuar.

- Execute o seguinte comando para sincronizar novamente o índice de pacotes de vm-internal:

sudo apt-get update

A saída será semelhante a esta:

...

Reading package lists... Done

- Feche o terminal SSH.

Agora veja se a conexão revelou algo novo nos registros.

Como ver registros

-

Volte para a guia "Geração de registros do NAT" e clique no botão Ir para o momento atual.

-

Você verá dois registros novos gerados depois que o Bastion Host foi conectado à VM interna.

Os registros incluem detalhes sobre a rede VPC conectada e o método usado para isso. Se quiser, expanda os rótulos e os detalhes para ver as informações.

Parabéns!

Você chegou ao fim do laboratório autoguiado "Como configurar o Acesso privado do Google e o Cloud NAT".

Você criou a instância vm-internal sem um endereço IP externo e o Bastion Host vm-bastion para se conectar com segurança à vm-internal. Depois, você ativou o Acesso Privado do Google, configurou um gateway do NAT e confirmou que a vm-internal pode acessar APIs e serviços do Google, além de outros endereços IP públicos. Por fim, você aprendeu a configurar a geração de registros de NAT e viu como gerar e acessar esses registros no Stackdriver.

As instâncias de VM sem endereços IP externos são isoladas das redes externas. Usando o Cloud NAT, essas instâncias podem acessar a Internet para atualizações, patches e até inicialização, em alguns casos. Como um serviço gerenciado, o Cloud NAT oferece alta disponibilidade sem a necessidade de intervenção e gerenciamento de usuários.

Próximas etapas / Saiba mais

Treinamento e certificação do Google Cloud

Esses treinamentos ajudam você a aproveitar as tecnologias do Google Cloud ao máximo. Nossas aulas incluem habilidades técnicas e práticas recomendadas para ajudar você a alcançar rapidamente o nível esperado e continuar sua jornada de aprendizado. Oferecemos treinamentos que vão do nível básico ao avançado, com opções de aulas virtuais, sob demanda e por meio de transmissões ao vivo para que você possa encaixá-las na correria do seu dia a dia. As certificações validam sua experiência e comprovam suas habilidades com as tecnologias do Google Cloud.

Manual atualizado em 11 de dezembro de 2024

Laboratório testado em 3 de outubro de 2024

Copyright 2025 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.

na parte de cima do console do Google Cloud.

na parte de cima do console do Google Cloud. ) e clique em Rede VPC > Redes VPC.

) e clique em Rede VPC > Redes VPC.

2. No terminal SSH vm-bastion, execute o seguinte comando para verificar a conectividade externa:

2. No terminal SSH vm-bastion, execute o seguinte comando para verificar a conectividade externa: