GSP459

Descripción general

El servicio de traducción de direcciones de red (NAT) de Google Cloud te permite aprovisionar tus instancias de aplicaciones sin direcciones IP públicas y que estas accedan a Internet de una forma controlada y eficiente para obtener actualizaciones y parches, administrar configuraciones y mucho más.

En este lab, configurarás el Acceso privado a Google y Cloud NAT para una instancia de VM sin una dirección IP externa. Luego, verificarás el acceso a las direcciones IP públicas de los servicios y las APIs de Google, además de otras conexiones a Internet. Por último, usarás el registro de Cloud NAT para registrar las conexiones que se realicen en tu puerta de enlace.

Qué aprenderás

En este lab, aprenderás a realizar las siguientes tareas:

- Configurar una instancia de VM que no tenga una dirección IP externa

- Crear un host de bastión para conectarte a la VM que no tiene una dirección IP externa

- Habilitar el Acceso privado a Google en una subred

- Configurar una puerta de enlace de Cloud NAT

- Comprobar el acceso a las direcciones IP públicas de los servicios y las APIs de Google y otras conexiones a Internet

- Registrar conexiones de NAT con el registro de Cloud NAT

Configuración y requisitos

Antes de hacer clic en el botón Comenzar lab

Lee estas instrucciones. Los labs cuentan con un temporizador que no se puede pausar. El temporizador, que comienza a funcionar cuando haces clic en Comenzar lab, indica por cuánto tiempo tendrás a tu disposición los recursos de Google Cloud.

Este lab práctico te permitirá realizar las actividades correspondientes en un entorno de nube real, no en uno de simulación o demostración. Para ello, se te proporcionan credenciales temporales nuevas que utilizarás para acceder a Google Cloud durante todo el lab.

Para completar este lab, necesitarás lo siguiente:

- Acceso a un navegador de Internet estándar. Se recomienda el navegador Chrome.

Nota: Usa una ventana del navegador privada o de incógnito (opción recomendada) para ejecutar el lab. Así evitarás conflictos entre tu cuenta personal y la cuenta de estudiante, lo que podría generar cargos adicionales en tu cuenta personal.

- Tiempo para completar el lab (recuerda que, una vez que comienzas un lab, no puedes pausarlo).

Nota: Usa solo la cuenta de estudiante para este lab. Si usas otra cuenta de Google Cloud, es posible que se apliquen cargos a esa cuenta.

Cómo iniciar tu lab y acceder a la consola de Google Cloud

-

Haz clic en el botón Comenzar lab. Si debes pagar por el lab, se abrirá un diálogo para que selecciones la forma de pago.

A la izquierda, se encuentra el panel Detalles del lab, que tiene estos elementos:

- El botón para abrir la consola de Google Cloud

- El tiempo restante

- Las credenciales temporales que debes usar para el lab

- Otra información para completar el lab, si es necesaria

-

Haz clic en Abrir la consola de Google Cloud (o haz clic con el botón derecho y selecciona Abrir el vínculo en una ventana de incógnito si ejecutas el navegador Chrome).

El lab inicia recursos y abre otra pestaña en la que se muestra la página de acceso.

Sugerencia: Ordena las pestañas en ventanas separadas, una junto a la otra.

Nota: Si ves el diálogo Elegir una cuenta, haz clic en Usar otra cuenta.

-

De ser necesario, copia el nombre de usuario a continuación y pégalo en el diálogo Acceder.

{{{user_0.username | "Username"}}}

También puedes encontrar el nombre de usuario en el panel Detalles del lab.

-

Haz clic en Siguiente.

-

Copia la contraseña que aparece a continuación y pégala en el diálogo Te damos la bienvenida.

{{{user_0.password | "Password"}}}

También puedes encontrar la contraseña en el panel Detalles del lab.

-

Haz clic en Siguiente.

Importante: Debes usar las credenciales que te proporciona el lab. No uses las credenciales de tu cuenta de Google Cloud.

Nota: Usar tu propia cuenta de Google Cloud para este lab podría generar cargos adicionales.

-

Haz clic para avanzar por las páginas siguientes:

- Acepta los Términos y Condiciones.

- No agregues opciones de recuperación o autenticación de dos factores (esta es una cuenta temporal).

- No te registres para obtener pruebas gratuitas.

Después de un momento, se abrirá la consola de Google Cloud en esta pestaña.

Nota: Para acceder a los productos y servicios de Google Cloud, haz clic en el menú de navegación o escribe el nombre del servicio o producto en el campo Buscar.

Activa Cloud Shell

Cloud Shell es una máquina virtual que cuenta con herramientas para desarrolladores. Ofrece un directorio principal persistente de 5 GB y se ejecuta en Google Cloud. Cloud Shell proporciona acceso de línea de comandos a tus recursos de Google Cloud.

-

Haz clic en Activar Cloud Shell  en la parte superior de la consola de Google Cloud.

en la parte superior de la consola de Google Cloud.

-

Haz clic para avanzar por las siguientes ventanas:

- Continúa en la ventana de información de Cloud Shell.

- Autoriza a Cloud Shell para que use tus credenciales para realizar llamadas a la API de Google Cloud.

Cuando te conectes, habrás completado la autenticación, y el proyecto estará configurado con tu Project_ID, . El resultado contiene una línea que declara el Project_ID para esta sesión:

Your Cloud Platform project in this session is set to {{{project_0.project_id | "PROJECT_ID"}}}

gcloud es la herramienta de línea de comandos de Google Cloud. Viene preinstalada en Cloud Shell y es compatible con la función de autocompletado con tabulador.

- Puedes solicitar el nombre de la cuenta activa con este comando (opcional):

gcloud auth list

- Haz clic en Autorizar.

Resultado:

ACTIVE: *

ACCOUNT: {{{user_0.username | "ACCOUNT"}}}

To set the active account, run:

$ gcloud config set account `ACCOUNT`

- Puedes solicitar el ID del proyecto con este comando (opcional):

gcloud config list project

Resultado:

[core]

project = {{{project_0.project_id | "PROJECT_ID"}}}

Nota: Para obtener toda la documentación de gcloud, en Google Cloud, consulta la guía con la descripción general de gcloud CLI.

Tarea 1: Crea las instancias de VM

Ahora crearás una instancia de VM sin una dirección IP externa y otra que sirva como host de bastión.

Crea una red de VPC y reglas de firewall

Primero, crea una red de VPC para las instancias de VM y una regla de firewall para permitir el acceso SSH.

-

En el menú de navegación ( ) de la consola de Cloud, haz clic en Red de VPC > Redes de VPC.

) de la consola de Cloud, haz clic en Red de VPC > Redes de VPC.

-

Haz clic en Crear red de VPC.

-

En Nombre, escribe privatenet.

-

Para la opción Modo de creación de subred, haz clic en Personalizado.

-

Especifica lo siguiente y deja los parámetros de configuración restantes con sus valores predeterminados:

| Propiedad |

Valor (escribe el valor o selecciona la opción como se especifica) |

| Nombre |

privatenet-us |

| Región |

|

| Rango de direcciones IP |

10.130.0.0/20 |

Nota: Todavía no habilites el Acceso privado a Google.

-

Haz clic en Listo.

-

Haz clic en Crear y espera a que se genere la red.

-

En el panel izquierdo, haz clic en Firewall.

-

Haz clic en Crear regla de firewall.

-

Especifica lo siguiente y deja los parámetros de configuración restantes con sus valores predeterminados:

| Propiedad |

Valor (escribe el valor o selecciona la opción como se especifica) |

| Nombre |

privatenet-allow-ssh |

| Red |

privatenet |

| Destinos |

Todas las instancias de la red |

| Filtro de origen |

Rangos de IPv4 |

| Rangos de IPv4 de origen |

0.0.0.0/0 |

| Protocolos y puertos |

Protocolos y puertos especificados |

-

En tcp, especifica el puerto 22.

-

Haz clic en Crear.

Haz clic en Revisar mi progreso para verificar el objetivo.

Crear una red de VPC y reglas de firewall

Crea la instancia de VM sin dirección IP pública

-

En la consola de Cloud, en el menú de navegación ( ), haz clic en Compute Engine > Instancias de VM.

), haz clic en Compute Engine > Instancias de VM.

-

Haz clic en Crear instancia.

-

En la Configuración de la máquina.

Selecciona los siguientes valores:

| Propiedad |

Valor (escribe el valor o selecciona la opción como se especifica) |

| Nombre |

vm-internal |

| Región |

|

| Zona |

|

| Serie |

E2 |

| Tipo de máquina |

e2-medium (2 CPU virtuales, 1 núcleo, 4 GB de memoria) |

-

Haz clic en Herramientas de redes.

En Interfaces de red, expande predeterminada y especifica lo siguiente:

| Propiedad |

Valor (escribe el valor o selecciona la opción como se especifica) |

| Red |

privatenet |

| Subred |

privatenet-us |

| Dirección IPv4 externa |

None |

Nota: La instancia de VM tiene como configuración predeterminada una dirección IP externa efímera. Se puede cambiar este comportamiento con una restricción de política a nivel de la organización o del proyecto. Si deseas obtener más información para controlar las direcciones IP externas en instancias de VM, consulta el recurso

Restringe direcciones IP externas a VMs específicas.

-

Haz clic en Listo.

-

Haz clic en Crear.

-

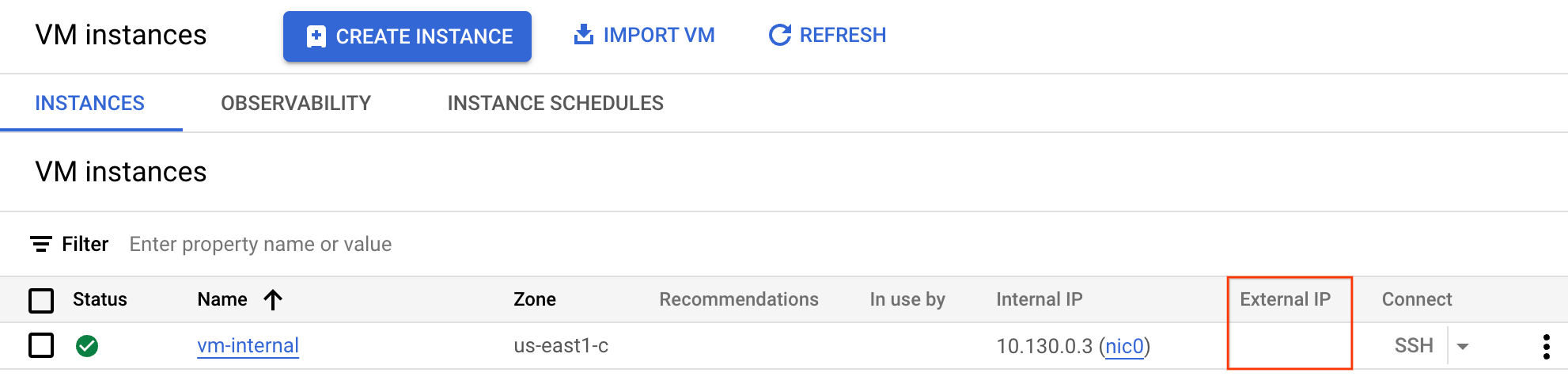

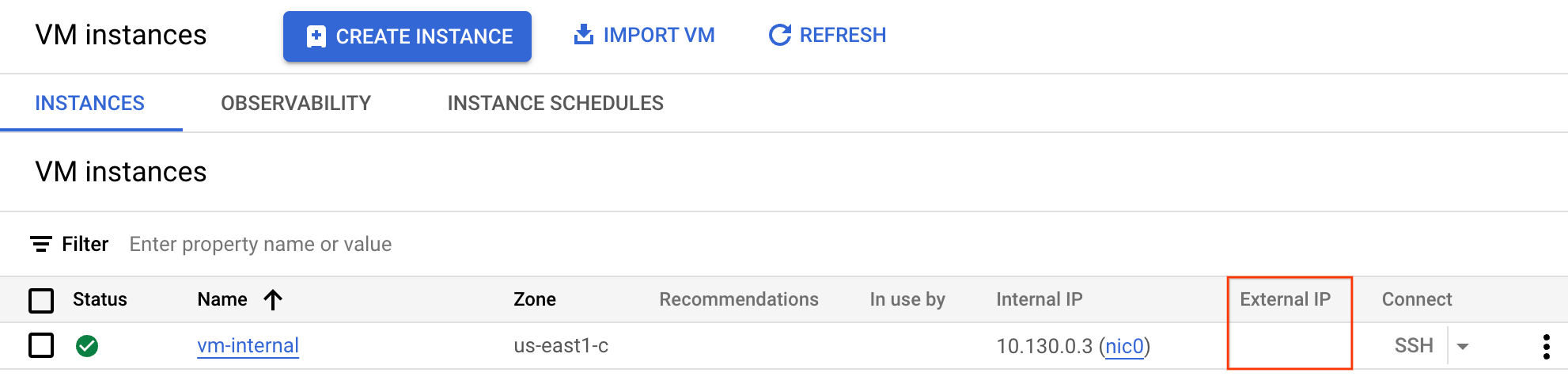

En la página Instancias de VM, verifica que la IP externa de vm-internal sea Ninguna.

Haz clic en Revisar mi progreso para verificar el objetivo.

Crear la instancia de VM sin dirección IP pública

Crea el host de bastión

Debido a que vm-internal no tiene una dirección IP externa, solo se puede acceder a ella desde otras instancias de la red o a través de una puerta de enlace de VPN administrada. Esto incluye el acceso SSH a vm-internal, que está inhabilitado (no está disponible) en la consola de Cloud.

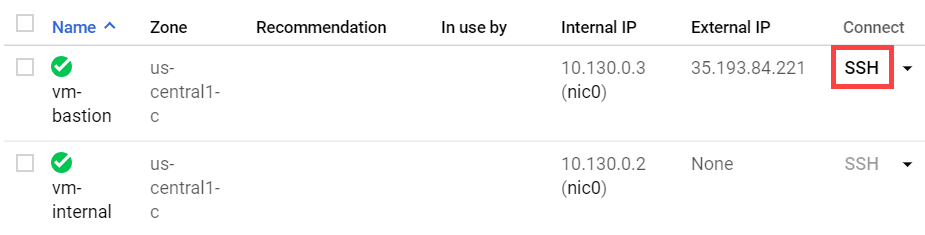

Para conectarte a vm-internal a través de SSH, crea un host de bastión vm-bastion en la misma red de VPC que vm-internal.

-

En la página Instancias de VM de la consola de Cloud, haz clic en Crear instancia.

-

En la Configuración de la máquina.

Selecciona los siguientes valores:

| Propiedad |

Valor (escribe el valor o selecciona la opción como se especifica) |

| Nombre |

vm-bastion |

| Región |

|

| Zona |

|

| Serie |

E2 |

| Tipo de máquina |

e2-micro (2 CPU virtuales) |

-

Haz clic en Herramientas de redes.

En Interfaces de red, expande predeterminada y especifica lo siguiente:

| Propiedad |

Valor (escribe el valor o selecciona la opción como se especifica) |

| Red |

privatenet |

| Subred |

privatenet-us |

| Dirección IPv4 externa |

Ephemeral |

Haz clic en Listo.

-

Haz clic en Seguridad.

- Selecciona Identidad y acceso a la API.

-

Permisos de acceso:

Configurar el acceso para cada API

-

Compute Engine:

Lectura/escritura

-

Haz clic en Crear.

Nota: Si creas vm-bastion en la misma red de VPC que vm-internal, podrás acceder a vm-internal a través de su dirección IP interna o nombre de host.

Haz clic en Revisar mi progreso para verificar el objetivo.

Crear el host de bastión

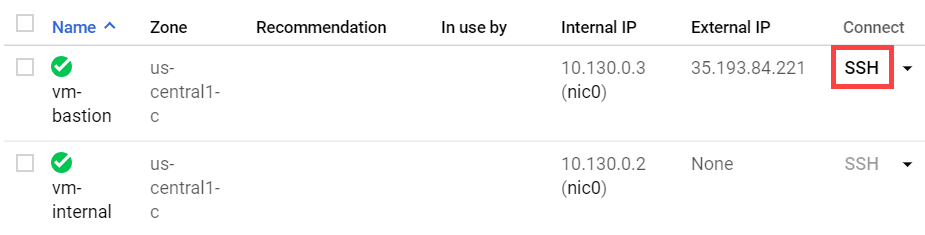

Conéctate a vm-bastion a través de SSH y verifica el acceso a vm-internal

Verifica que puedes acceder a vm-internal a través de vm-bastion.

- En vm-bastion, haz clic en SSH para iniciar una terminal y conectarte.

2. Desde la terminal SSH de vm-bastion, verifica la conectividad externa. Para ello, ejecuta el siguiente comando:

2. Desde la terminal SSH de vm-bastion, verifica la conectividad externa. Para ello, ejecuta el siguiente comando:

ping -c 2 www.google.com

Esto debería funcionar.

- Conéctate a vm-internal ejecutando el siguiente comando:

gcloud compute ssh vm-internal --zone={{{project_0.default_zone | Zone}}} --internal-ip

- Cuando se te pregunte si quieres continuar, ingresa

Y.

- Cuando se te solicite una frase de contraseña, presiona INTRO para omitir la frase de contraseña y, luego, vuelve a presionar INTRO.

- Ejecuta el siguiente comando para probar la conectividad externa de vm-internal:

ping -c 2 www.google.com

El comando no debería funcionar, ya que vm-internal no tiene una dirección IP externa.

- Espera a que se complete el comando

ping.

- Cierra la conexión a vm-internal ejecutando el siguiente comando:

exit

- Cierra la terminal SSH de vm-bastion ejecutando el siguiente comando:

exit

Nota: Cuando las instancias no tienen direcciones IP externas, solo se puede acceder a ellas a través de otras instancias de la red o de una puerta de enlace de VPN administrada. En este caso, vm-bastion sirve como interfaz de administración y mantenimiento para vm-internal.

Tarea 2: Habilita el Acceso privado a Google

Las instancias de VM que no tienen direcciones IP externas pueden utilizar el Acceso privado a Google para acceder a las direcciones IP externas de los servicios y las APIs de Google. De forma predeterminada, el Acceso privado a Google está inhabilitado en una red de VPC.

Crea un bucket de Cloud Storage

Para probar el acceso a los servicios y las APIs de Google, crea un bucket de Cloud Storage.

-

En el menú de navegación ( ) de la consola de Cloud, haz clic en Cloud Storage > Buckets.

) de la consola de Cloud, haz clic en Cloud Storage > Buckets.

-

Haz clic en Crear.

-

Especifica lo siguiente y deja los parámetros de configuración restantes con sus valores predeterminados:

| Propiedad |

Valor (escribe el valor o selecciona la opción como se especifica) |

| Nombre |

Enter a globally unique name |

| Clase de almacenamiento predeterminada |

Multirregional |

-

Haz clic en Crear.

-

Anota el nombre de tu bucket de almacenamiento para la siguiente subtarea. Se lo denominará [my_bucket].

Copia un archivo de imagen en tu bucket

Copia una imagen desde un bucket público de Cloud Storage y guárdala en tu propio bucket.

- Ejecuta el siguiente comando en Cloud Shell y reemplaza

[my_bucket] por el nombre de tu bucket:

gsutil cp gs://spls/gsp459/private/access.png gs://[my_bucket]

- En la consola de Cloud, haz clic en Actualizar para verificar que se haya copiado la imagen.

Puedes hacer clic en el nombre de la imagen que se encuentra en la consola de Cloud para visualizar un ejemplo de cómo se implementa el Acceso privado a Google.

Accede a la imagen desde tus instancias de VM

- En el menú de navegación (

) de la consola de Cloud, haz clic en Compute Engine > Instancias de VM.

) de la consola de Cloud, haz clic en Compute Engine > Instancias de VM.

- En vm-bastion, haz clic en SSH para iniciar una terminal y conectarte.

- Para intentar copiar la imagen a vm-bastion, ejecuta el siguiente comando y reemplaza

[my_bucket] por el nombre de tu bucket:

gsutil cp gs://[my_bucket]/*.png .

El comando debería funcionar porque vm-bastion tiene una dirección IP externa.

- Conéctate a vm-internal ejecutando el siguiente comando:

gcloud compute ssh vm-internal --zone={{{project_0.default_zone | Zone}}} --internal-ip

- Si se te solicita, escribe Y para continuar.

- Para intentar copiar la imagen a vm-internal, ejecuta el siguiente comando y reemplaza

[my_bucket] por el nombre de tu bucket:

gsutil cp gs://[my_bucket]/*.png .

Nota: Este comando no debería funcionar, ya que vm-internal solo puede enviar tráfico dentro de la red de VPC porque el Acceso privado a Google está inhabilitado de forma predeterminada.

-

Para finalizar la solicitud después del primer intento, presiona CTRL + C.

-

Cierra la terminal SSH.

Habilita el Acceso privado a Google

El Acceso privado a Google está habilitado a nivel de la subred. Cuando se encuentra habilitado, las instancias en la subred que solo tienen direcciones IP privadas pueden enviar tráfico a los servicios y las APIs de Google a través de la ruta predeterminada (0.0.0.0/0) con un próximo salto a la puerta de enlace de Internet predeterminada.

- En el menú de navegación (

) de la consola de Cloud, haz clic en Red de VPC > Redes de VPC.

) de la consola de Cloud, haz clic en Red de VPC > Redes de VPC.

- Haz clic en privatenet > privatenet-us para abrir la subred.

- Haz clic en Editar.

- En Acceso privado a Google, selecciona Activado.

- Haz clic en Guardar.

Nota: Habilitar el Acceso privado a Google es tan simple como seleccionar Activado para Acceso privado a Google dentro de la subred.

- En el menú de navegación (

) de la consola de Cloud, haz clic en Compute Engine > Instancias de VM.

) de la consola de Cloud, haz clic en Compute Engine > Instancias de VM.

- En vm-bastion, haz clic en SSH para iniciar una terminal y conectarte.

- Conéctate a vm-internal ejecutando el siguiente comando:

gcloud compute ssh vm-internal --zone={{{project_0.default_zone | Zone}}} --internal-ip

- Si se te solicita, escribe Y para continuar.

- Ejecuta el siguiente comando para intentar copiar la imagen a vm-internal:

gsutil cp gs://[my_bucket]/*.png .

Este comando debería funcionar porque la subred de vm-internal tiene habilitado el Acceso privado a Google.

- Cierra la terminal SSH.

Nota: Para ver las APIs y los servicios aptos que puedes usar con el Acceso privado a Google, consulta los servicios compatibles en la

descripción general del Acceso privado a Google.

Haz clic en Revisar mi progreso para verificar el objetivo.

Crear un bucket de Cloud Storage y habilitar el Acceso privado a Google

Tarea 3: Configura una puerta de enlace de Cloud NAT

Aunque ahora vm-internal puede acceder a ciertos servicios y APIs de Google sin una dirección IP externa, la instancia no puede acceder a Internet para obtener actualizaciones ni parches. Ahora, configurarás una puerta de enlace de Cloud NAT que permita el acceso de vm-internal a Internet.

Trata de actualizar las instancias de VM

- En vm-bastion, haz clic en SSH para iniciar una terminal y conectarte.

- Para tratar de volver a sincronizar el índice de paquetes de vm-bastion, ejecuta el siguiente comando:

sudo apt-get update

El resultado debería verse así:

...

Reading package lists… Done

El comando debería funcionar porque vm-bastion tiene una dirección IP externa.

- Conéctate a vm-internal ejecutando el siguiente comando:

gcloud compute ssh vm-internal --zone={{{project_0.default_zone | Zone}}} --internal-ip

- Si se te solicita, escribe Y para continuar.

- Para tratar de volver a sincronizar el índice de paquetes de vm-internal, ejecuta el siguiente comando:

sudo apt-get update

Este comando debería funcionar únicamente para los paquetes de Google Cloud porque vm-internal solo tiene acceso a los servicios y las APIs de Google.

- Presiona CTRL + C para detener la solicitud.

- Cierra la terminal SSH.

Configura una puerta de enlace de Cloud NAT

Cloud NAT es un recurso regional. Puedes configurarlo para permitir el tráfico de todos los rangos de todas las subredes de una región, ya sea solo de subredes específicas o solo de rangos CIDR principales y secundarios.

-

En el menú de navegación ( ) de la consola de Cloud, haz clic en Servicios de red > Cloud NAT.

) de la consola de Cloud, haz clic en Servicios de red > Cloud NAT.

-

Haz clic en Comenzar para configurar una puerta de enlace de NAT.

-

Especifica lo siguiente:

| Propiedad |

Valor (escribe el valor o selecciona la opción como se especifica) |

| Nombre de la puerta de enlace |

nat-config |

| Red |

privatenet |

| Región |

|

-

En Cloud Router, selecciona Crear router nuevo.

-

En Nombre, escribe nat-router.

-

Haz clic en Crear.

Nota: En la sección Asignación de NAT, puedes elegir las subredes que deseas asignar a la puerta de enlace de NAT. También puedes asignar manualmente direcciones IP estáticas que deberían utilizarse cuando se llevan a cabo operaciones de NAT. En este lab, no cambies la configuración de asignación de NAT.

- Haz clic en Crear.

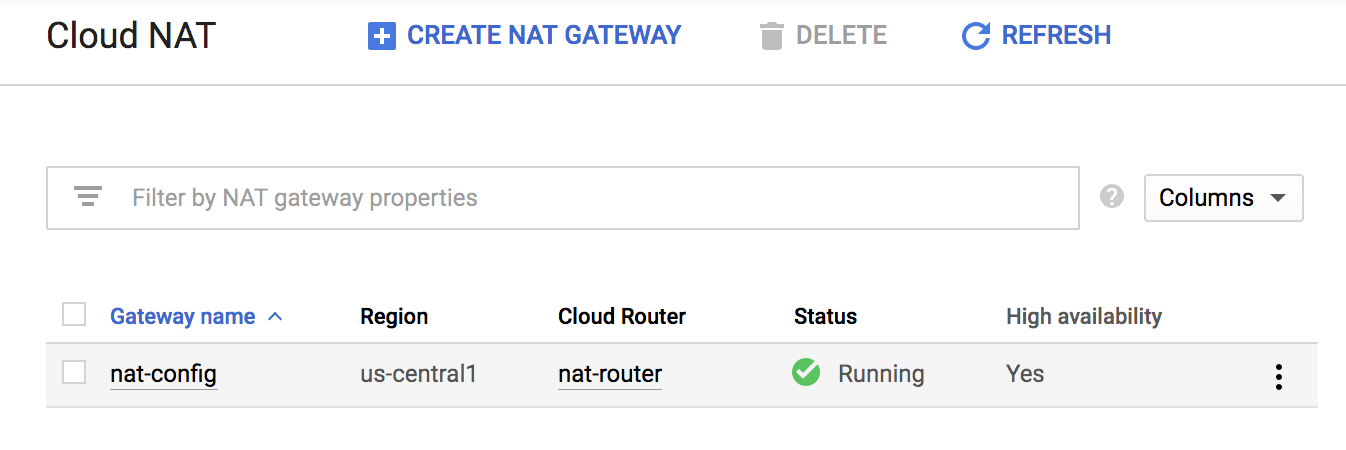

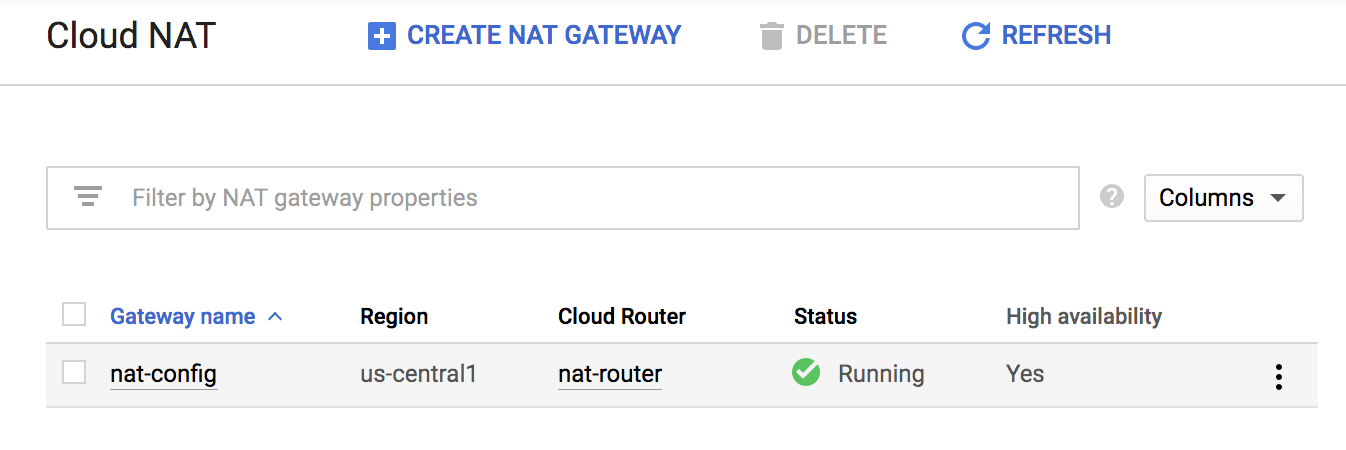

- Espera a que el Estado de la puerta de enlace cambie a En ejecución.

Verifica la puerta de enlace de Cloud NAT

La configuración de NAT puede demorar hasta 3 minutos en propagarse a la VM, por lo que debes esperar al menos un minuto antes de intentar acceder a Internet.

- En el menú de navegación (

) de la consola de Cloud, haz clic en Compute Engine > Instancias de VM.

) de la consola de Cloud, haz clic en Compute Engine > Instancias de VM.

- En vm-bastion, haz clic en SSH para iniciar una terminal y conectarte.

- Conéctate a vm-internal ejecutando el siguiente comando:

gcloud compute ssh vm-internal --zone={{{project_0.default_zone | Zone}}} --internal-ip

- Si se te solicita, escribe Y para continuar.

- Para tratar de volver a sincronizar el índice de paquetes de vm-internal, ejecuta el siguiente comando:

sudo apt-get update

El resultado debería verse así:

...

Reading package lists… Done

Este comando debería funcionar porque vm-internal utiliza la puerta de enlace NAT.

- Cierra la terminal SSH.

Nota: La puerta de enlace de Cloud NAT solo implementa operaciones de NAT de salida, no de entrada. Es decir, los hosts fuera de tu red de VPC solo pueden responder a las conexiones iniciadas por tus instancias; no pueden iniciar sus propias conexiones nuevas a las instancias a través de NAT.

Haz clic en Revisar mi progreso para verificar el objetivo.

Configurar una puerta de enlace de Cloud NAT

Tarea 4: Configura y visualiza registros con el registro de Cloud NAT

El registro de Cloud NAT te permite registrar conexiones y errores de NAT. Cuando el registro de Cloud NAT está habilitado, se puede generar una entrada de registro para cada una de las siguientes situaciones:

- Cuando se crea una conexión de red con NAT

- Cuando se descarta un paquete porque no hay ningún puerto disponible para NAT

Puedes optar por registrar ambos tipos de eventos o solo uno de ellos. Los registros creados se envían a Cloud Logging.

Habilita el registro

Si el registro está habilitado, todos los registros recopilados se envían a Stackdriver de forma predeterminada. Puedes filtrarlos para que solo se envíen ciertos registros.

También puedes especificar estos valores cuando creas una puerta de enlace NAT o editas una después de crearla. Las siguientes instrucciones muestran cómo habilitar el registro para una puerta de enlace NAT existente.

-

En el menú de navegación ( ) de la consola de Cloud, haz clic en Servicios de red > Cloud NAT.

) de la consola de Cloud, haz clic en Servicios de red > Cloud NAT.

-

Haz clic en la puerta de enlace nat-config y, luego, en Editar.

-

Haz clic en Configuración avanzada.

-

En Registros, selecciona Traducción y errores y, luego, haz clic en Guardar.

Registros de NAT en Stackdriver

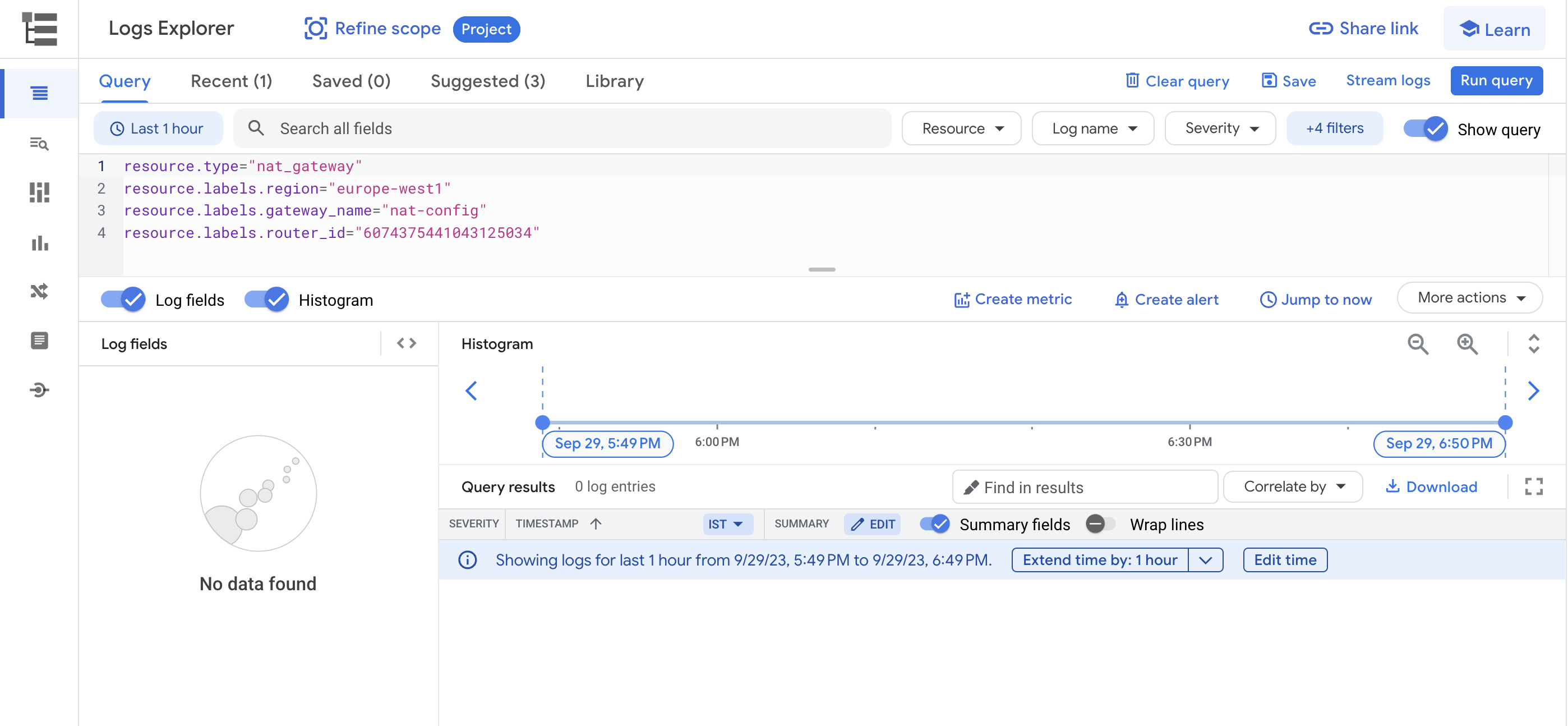

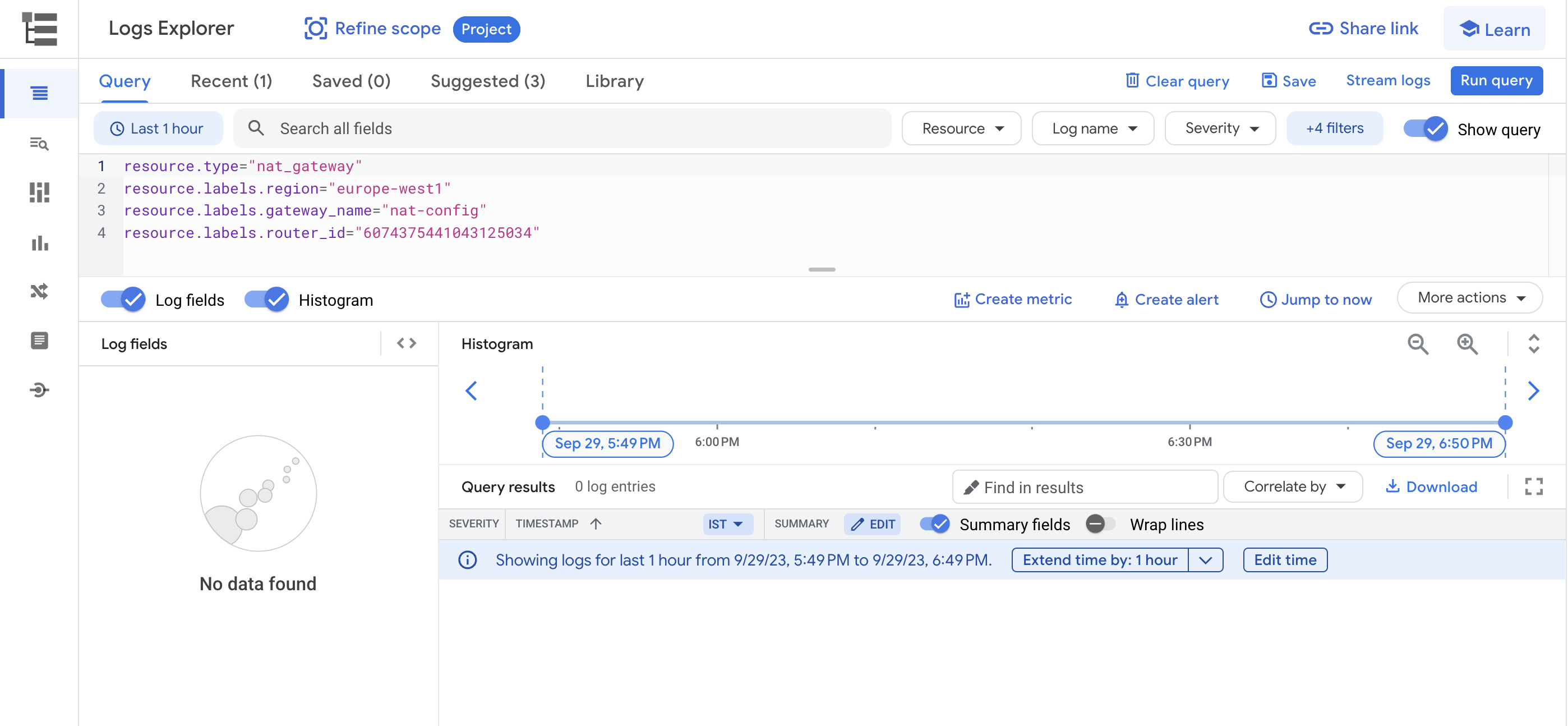

Ahora que configuraste los registros de Cloud NAT para la puerta de enlace nat-config, veamos dónde podemos visualizar nuestros registros. Deberías ver la siguiente página con tu puerta de enlace actualizada:

-

Haz clic en nat-config para exponer sus detalles. Luego, haz clic en el vínculo Ver en el Explorador de registros.

-

Se abrirá una nueva pestaña con el Explorador de registros. Asegúrate de que la parte superior de la página se parezca a la siguiente:

Verás que todavía no hay registros. Esto es porque acabamos de habilitar esta función para la puerta de enlace. Mantén esta pestaña abierta y regresa a tu otra pestaña de la consola de Cloud.

Genera registros

Recuerda que los registros de Cloud NAT se generan en las siguientes situaciones:

- Cuando se crea una conexión de red con NAT

- Cuando se descarta un paquete porque no hay ningún puerto disponible para NAT

Conecta el host de bastión a la VM interna nuevamente para ver si se generaron registros.

- En el menú de navegación (

) de la consola de Cloud, haz clic en Compute Engine > Instancias de VM.

) de la consola de Cloud, haz clic en Compute Engine > Instancias de VM.

- En vm-bastion, haz clic en SSH para iniciar una terminal y conectarte.

- Conéctate a vm-internal ejecutando el siguiente comando:

gcloud compute ssh vm-internal --zone={{{project_0.default_zone | Zone}}} --internal-ip

- Si se te solicita, escribe Y para continuar.

- Para tratar de volver a sincronizar el índice de paquetes de vm-internal, ejecuta el siguiente comando:

sudo apt-get update

El resultado debería verse así:

...

Reading package lists… Done

- Cierra la terminal SSH.

Veamos si la apertura de esta conexión reveló información nueva en nuestros registros.

Visualiza los registros

-

Regresa a la pestaña Registros de NAT y haz clic en el botón Pasar a los más recientes.

-

Deberías ver dos registros nuevos que se generaron después de conectar el host de bastión a la VM interna.

Como podemos ver, los registros nos proporcionan detalles sobre la red de VPC a la que nos conectamos y el método de conexión que usamos. Puedes expandir diferentes etiquetas y detalles.

¡Felicitaciones!

Con esto concluye el lab de autoaprendizaje Configura el Acceso privado a Google y Cloud NAT.

Creaste vm-internal, una instancia sin una dirección IP externa, y vm-bastion, un host de bastión, para conectarte de forma segura a vm-internal. Luego, habilitaste el Acceso privado a Google, configuraste una puerta de enlace de NAT y verificaste que vm-internal pudiera acceder a los servicios y las APIs de Google, y a otras direcciones IP públicas. Por último, aprendiste a configurar los registros de NAT y a generar y ver esos registros en Stackdriver.

Las instancias de VM que no tienen direcciones IP externas están aisladas de las redes externas. Con Cloud NAT, estas instancias pueden acceder a Internet para obtener actualizaciones y parches y, en algunos casos, inicializaciones. Por ser un servicio administrado, Cloud NAT proporciona alta disponibilidad sin administración ni intervención por parte del usuario.

Próximos pasos y más información

Capacitación y certificación de Google Cloud

Recibe la formación que necesitas para aprovechar al máximo las tecnologías de Google Cloud. Nuestras clases incluyen habilidades técnicas y recomendaciones para ayudarte a avanzar rápidamente y a seguir aprendiendo. Para que puedas realizar nuestros cursos cuando más te convenga, ofrecemos distintos tipos de capacitación de nivel básico a avanzado: a pedido, presenciales y virtuales. Las certificaciones te ayudan a validar y demostrar tus habilidades y tu conocimiento técnico respecto a las tecnologías de Google Cloud.

Última actualización del manual: 11 de diciembre de 2024

Prueba más reciente del lab: 3 de octubre de 2024

Copyright 2025 Google LLC. All rights reserved. Google y el logotipo de Google son marcas de Google LLC. Los demás nombres de productos y empresas pueden ser marcas de las respectivas empresas a las que estén asociados.

en la parte superior de la consola de Google Cloud.

en la parte superior de la consola de Google Cloud. ) de la consola de Cloud, haz clic en Red de VPC > Redes de VPC.

) de la consola de Cloud, haz clic en Red de VPC > Redes de VPC.

2. Desde la terminal SSH de vm-bastion, verifica la conectividad externa. Para ello, ejecuta el siguiente comando:

2. Desde la terminal SSH de vm-bastion, verifica la conectividad externa. Para ello, ejecuta el siguiente comando: