チェックポイント

Check that all three instances are configured properly

/ 25

Check proper firewall rules have been created

/ 25

Check that IAM roles have been set for the service account

/ 25

Confirm VM is accessible via IAP enabled SA (ssh and RDP ability for both VMs.)

/ 25

BeyondCorp Enterprise(BCE)を使用して仮想マシンを保護する

- GSP1036

- 概要

- 設定

- タスク 1. Google Cloud プロジェクトで IAP TCP 転送を有効にする

- タスク 2. Linux インスタンスと Windows インスタンスを作成する

- タスク 3. Linux インスタンスと Windows インスタンスへの接続をテストする

- タスク 4. BCE に必要なファイアウォール ルールを構成する

- タスク 5. IAP TCP 転送の使用権限を付与する

- タスク 5. IAP Desktop を使用して Windows インスタンスと Linux インスタンスに接続する

- タスク 6. SSH 接続と RDP 接続を使用したトンネリングのデモを行う

- お疲れさまでした

GSP1036

概要

このラボでは、BeyondCorp Enterprise(BCE)と Identity-Aware Proxy(IAP)TCP 転送を使用して、外部 IP アドレスを持たない(インターネットから直接アクセスできない)VM インスタンスに管理者権限でアクセスできるようにする方法を学びます。

学習内容

- Google Cloud プロジェクトで IAP TCP 転送を有効にする

- Linux インスタンスと Windows インスタンスへの接続をテストする

- BCE に必要なファイアウォール ルールを構成する

- IAP TCP 転送の使用権限を付与する

- SSH 接続と RDP 接続を使用したトンネリングのデモを行う

設定

[ラボを開始] ボタンをクリックする前に

こちらの手順をお読みください。ラボの時間は記録されており、一時停止することはできません。[ラボを開始] をクリックするとスタートするタイマーは、Google Cloud のリソースを利用できる時間を示しています。

このハンズオンラボでは、シミュレーションやデモ環境ではなく、実際のクラウド環境を使ってご自身でラボのアクティビティを行うことができます。そのため、ラボの受講中に Google Cloud にログインおよびアクセスするための、新しい一時的な認証情報が提供されます。

このラボを完了するためには、下記が必要です。

- 標準的なインターネット ブラウザ(Chrome を推奨)

- ラボを完了するために十分な時間を確保してください。ラボをいったん開始すると一時停止することはできません。

ラボを開始して Google Cloud コンソールにログインする方法

-

[ラボを開始] ボタンをクリックします。ラボの料金をお支払いいただく必要がある場合は、表示されるポップアップでお支払い方法を選択してください。 左側の [ラボの詳細] パネルには、以下が表示されます。

- [Google コンソールを開く] ボタン

- 残り時間

- このラボで使用する必要がある一時的な認証情報

- このラボを行うために必要なその他の情報(ある場合)

-

[Google コンソールを開く] をクリックします。 ラボでリソースが起動し、別のタブで [ログイン] ページが表示されます。

ヒント: タブをそれぞれ別のウィンドウで開き、並べて表示しておきましょう。

注: [アカウントの選択] ダイアログが表示されたら、[別のアカウントを使用] をクリックします。 -

必要に応じて、[ラボの詳細] パネルから [ユーザー名] をコピーして [ログイン] ダイアログに貼り付けます。[次へ] をクリックします。

-

[ラボの詳細] パネルから [パスワード] をコピーして [ようこそ] ダイアログに貼り付けます。[次へ] をクリックします。

重要: 認証情報は左側のパネルに表示されたものを使用してください。Google Cloud Skills Boost の認証情報は使用しないでください。 注: このラボでご自身の Google Cloud アカウントを使用すると、追加料金が発生する場合があります。 -

その後次のように進みます。

- 利用規約に同意してください。

- 一時的なアカウントなので、復元オプションや 2 要素認証プロセスは設定しないでください。

- 無料トライアルには登録しないでください。

その後このタブで Cloud Console が開きます。

Windows インスタンスへの接続とテストに使用するため、RDP クライアントがプリインストールされている必要があります。

タスク 1. Google Cloud プロジェクトで IAP TCP 転送を有効にする

-

ナビゲーション メニューを開き、[API とサービス] > [ライブラリ] を選択します。

-

「IAP」を検索し、[Cloud Identity-Aware Proxy API] を選択します。

-

[有効にする] をクリックします。

タスク 2. Linux インスタンスと Windows インスタンスを作成する

このラボのために次の 3 つのインスタンスを作成します。 - デモ用の 2 つのインスタンス(Linux と Windows) - 接続テスト用の 1 つのインスタンス(Windows)

Linux インスタンス

-

ナビゲーション メニューで [Compute Engine] を選択します。

-

[インスタンスを作成] をクリックし、次の構成を使用して VM を作成します。残りはデフォルトのままにします。

- 名前: linux-iap

- ゾーン:

-

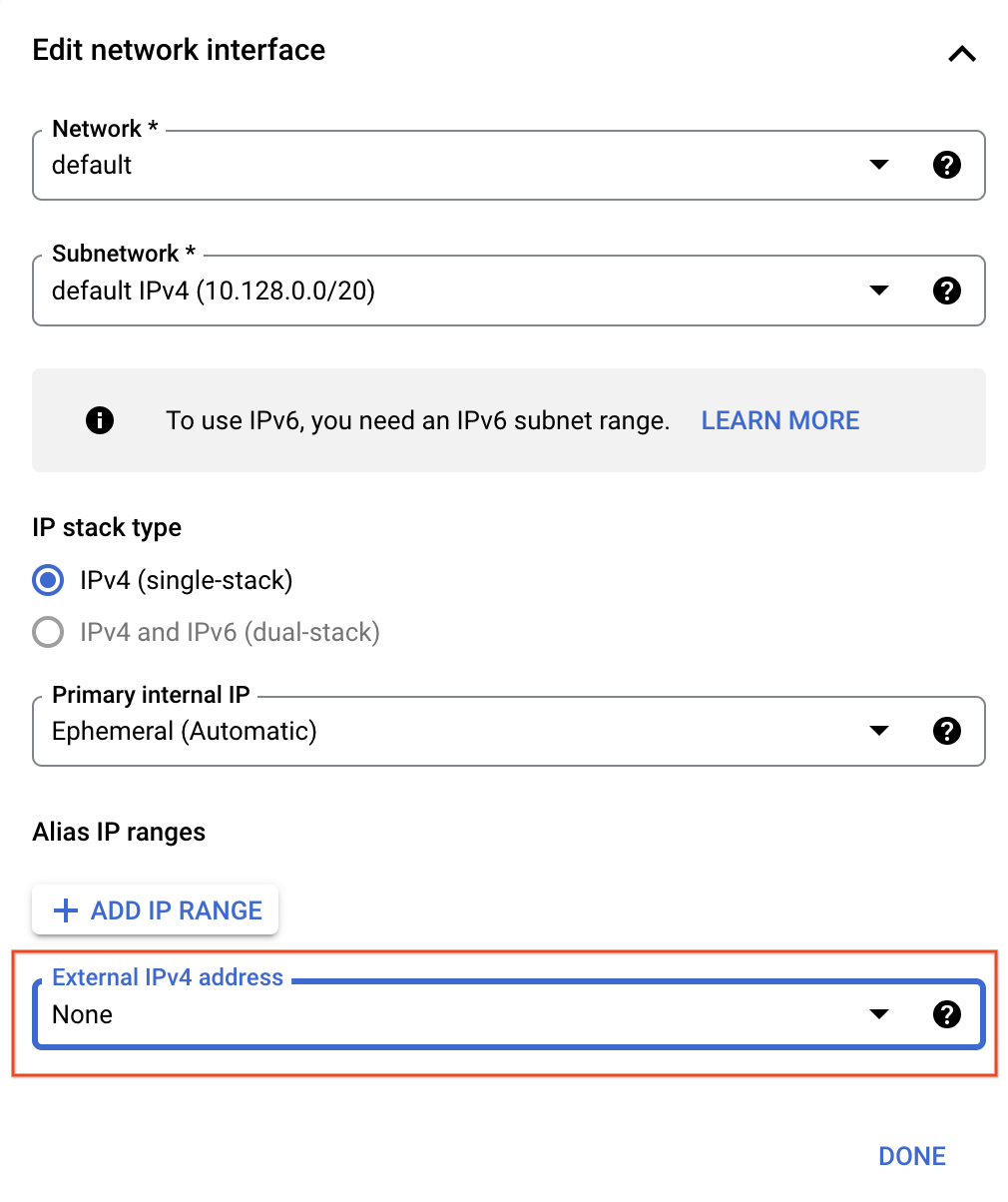

[詳細オプション] をクリックし、[ネットワーキング] を選択します。[ネットワーク インターフェース] で、defult ネットワークをクリックして編集します。[外部 IPv4 アドレス] を [なし] に変更します。

-

[完了] をクリックします。

-

次に [作成] をクリックします。以降はこの VM を linux-iap と呼びます。

Windows インスタンス

- Windows デモ用 VM を作成するには、[インスタンスを作成] をクリックし、次の構成を使用して VM を作成します。残りはデフォルトのままにします。

- 名前: windows-iap

- ゾーン:

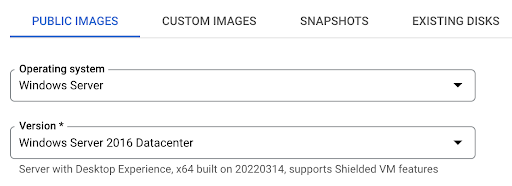

- [ブートディスク] セクションで、[変更] をクリックします。

-

OS について、次のように選択します。

- [公開イメージ] > [オペレーティング システム] > [Windows Server]

- [バージョン] > [Windows Server 2016 Datacenter]

-

[選択] をクリックします。

-

[詳細オプション] をクリックし、[ネットワーキング] を選択します。[ネットワーク インターフェース] で、defult ネットワークをクリックして編集します。[外部 IPv4 アドレス] を [なし] に変更します。[完了] をクリックします。

-

次に [作成] をクリックします。以降はこの VM を windows-iap と呼びます。

-

Windows 接続テスト用 VM を作成するには、[インスタンスを作成] をクリックし、次の構成を使用して VM を作成します。残りはデフォルトのままにします。

- 名前: windows-connectivity

- ゾーン:

- [ブートディスク] セクションで、[変更] をクリックします。

-

OS について、[カスタム イメージ] タブで次のように設定します。

- [イメージのソース プロジェクト]:

Qwiklabs Resources - [イメージ]:

iap-desktop-v001

- [イメージのソース プロジェクト]:

-

[選択] をクリックします。

-

[アクセス スコープ] では、[すべての Cloud API に完全アクセス権を許可] を選択します。

このインスタンスの外部 IP は無効にしないでください。

-

次に [作成] をクリックします。以降はこの VM を windows-connectivity と呼びます。

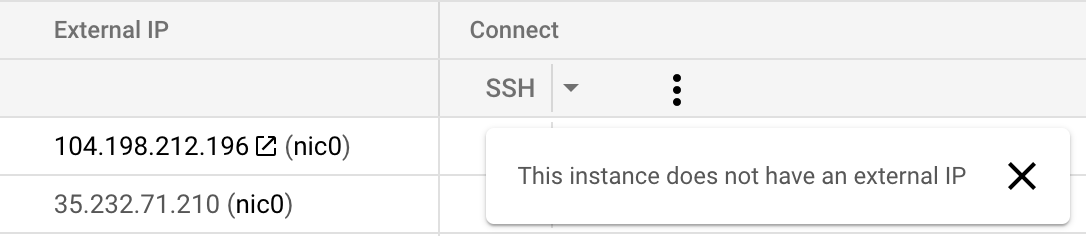

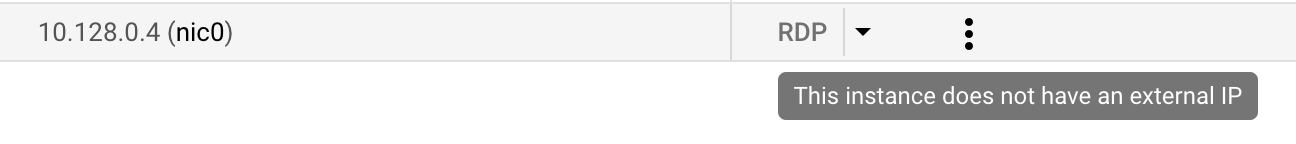

タスク 3. Linux インスタンスと Windows インスタンスへの接続をテストする

-

インスタンスを作成したら、linux-iap と windows-iap へのアクセスをテストして、外部 IP がない VM にはアクセスできないことを確認します。

-

linux-iap の [SSH] ボタンをクリックしてこのマシンに接続し、次のようなメッセージが表示されることを確認します。

-

windows-iap の [RDP] ボタンをクリックして、次のようなメッセージが表示されることを確認します。

タスク 4. BCE に必要なファイアウォール ルールを構成する

-

ナビゲーション メニューを開いて [VPC ネットワーク] > [ファイアウォール] を選択し、[ファイアウォール ルールを作成] をクリックします。

-

以下の設定を構成します。

| 項目 | 設定 |

|---|---|

| 名前 | allow-ingress-from-iap |

| トラフィックの方向 | 上り |

| ターゲット | ネットワーク上のすべてのインスタンス |

| ソースフィルタ | IPv4 範囲 |

| 送信元 IPv4 範囲 | 35.235.240.0/20 |

| プロトコルとポート | [TCP] を選択して「22, 3389」と入力し、SSH と RDP の両方を許可 |

- [作成] をクリックしてファイアウォール ルールを作成します。

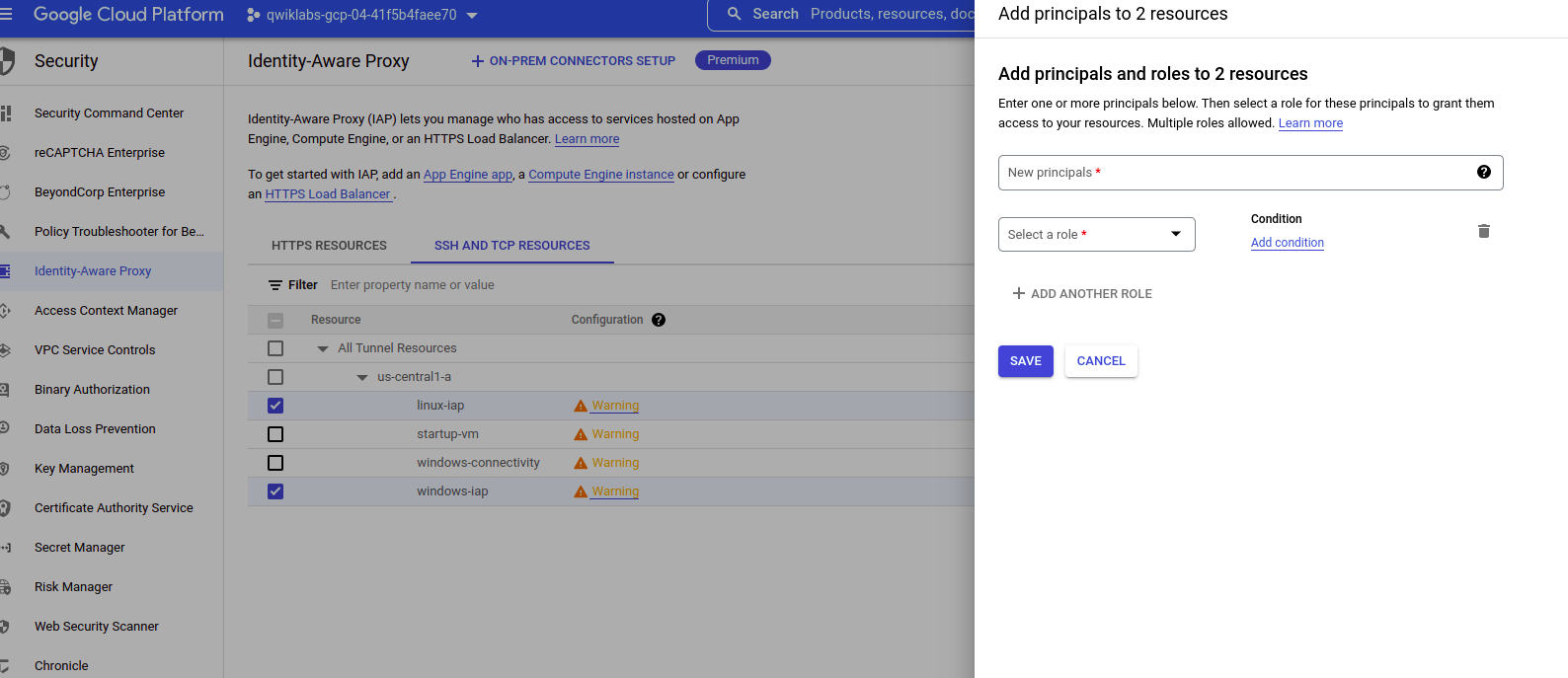

タスク 5. IAP TCP 転送の使用権限を付与する

次の手順に沿って、iap.tunnelResourceAccessor ロールを VM ごとに構成します。

- ナビゲーション メニューを開いて [セキュリティ] > [Identity-Aware Proxy] を選択し、[SSH と TCP のリソース] タブに切り替えます(HTTPS セクションに表示される Oauth 同意画面のエラーは無視してかまいません)。

- linux-iap および windows-iap の各 VM インスタンスを選択します。

- [プリンシパルを追加] をクリックし、windows-connectivity VM に関連付けられているサービス アカウントを入力します。

-compute@developer.gserviceaccount.com のような形式になっているはずです。 - ロールに [Cloud IAP] > [IAP で保護されたトンネル ユーザー] を選択します。

- [保存] をクリックします。

- ページの右上にある「S」アイコンをクリックしてプロフィールを開き、受講者アカウントのメールアドレスをコピーします。

- 再び [プリンシパルを追加] をクリックして、受講者アカウントを追加します。

- 受講者アカウントを入力します。この値は [ラボの詳細] ペインからコピーすることもできます。

- ロールに [Cloud IAP] > [IAP で保護されたトンネル ユーザー] を選択します。

- [保存] をクリックします。

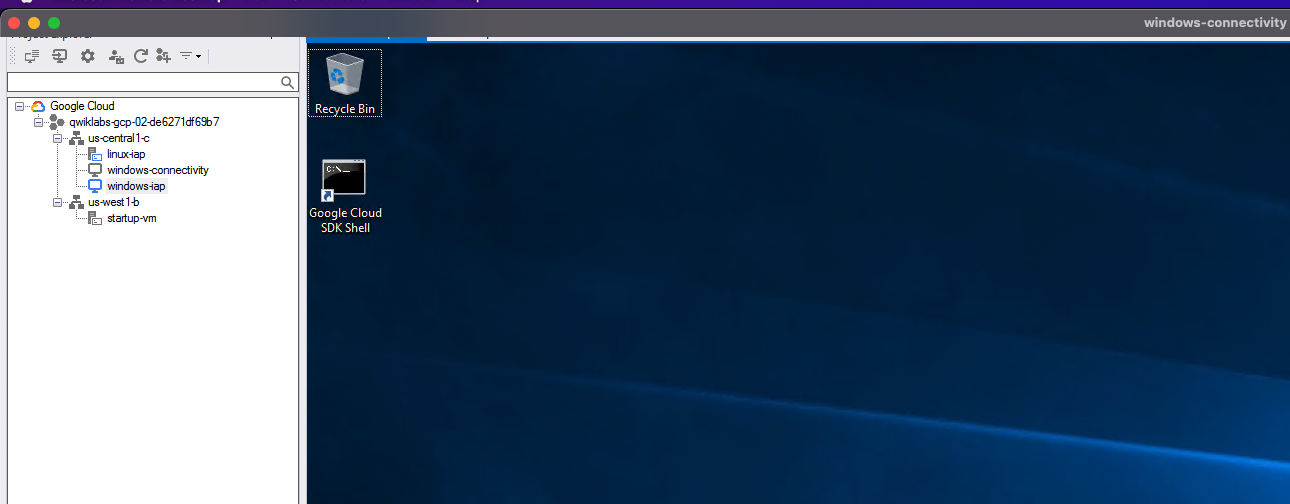

タスク 5. IAP Desktop を使用して Windows インスタンスと Linux インスタンスに接続する

IAP Desktop を使用すると、Windows デスクトップを持つインスタンスからグラフィカル ユーザー インターフェースを使用してインスタンスに接続できます。IAP Desktop の詳細については、このツールのダウンロードをホストしている GitHub リポジトリをご覧ください。

IAP Desktop を使用してこのラボのインスタンスに接続するには:

-

RDP ファイルをダウンロードして

windows-connectivityインスタンスに RDP 接続します。[Compute Engine] > [VM インスタンス] ページに移動します。Compute Engine ランディング ページで、windows-connectivity インスタンスの横にあるプルダウン矢印を選択して RDP ファイルをダウンロードします。 -

その RDP ファイルを開いて Remote Desktop Protocol でインスタンスに接続します。プロンプトが表示されたら、以下の認証情報を使用してインスタンスに接続します。

- ユーザー名: student

- パスワード: Learn123!

-

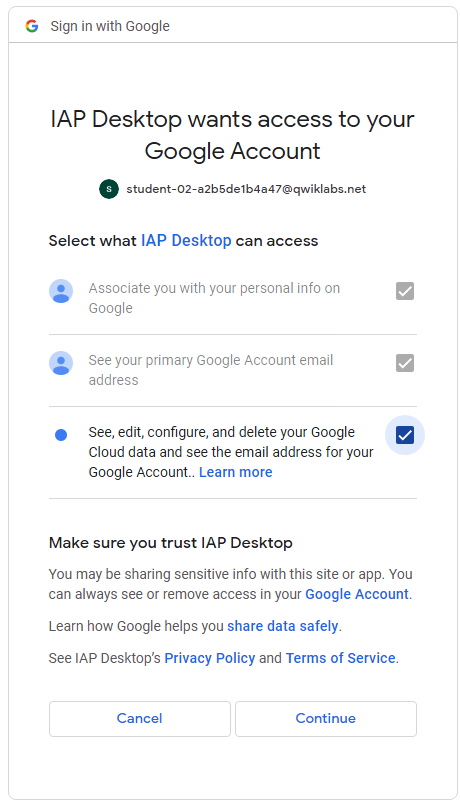

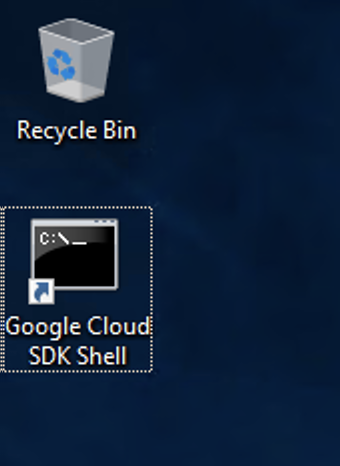

windows-connectivity インスタンスに接続したら、インスタンスのデスクトップで IAP Desktop アプリケーションを見つけて開きます。

-

アプリケーションが開いたら、[Google でログイン] ボタンをクリックしてログインします。IAP Desktop の認証には、ラボコンソールに表示されているユーザー名とパスワードを使用します。必ず、「Google Cloud のデータの表示、編集、設定、削除」を行えるオプションを選択してください。

- 認証後に IAP Desktop で Compute Engine インスタンスに接続するにはプロジェクトを追加する必要があります。ラボ インスタンスに関連付けられているラボ プロジェクトを選択します。

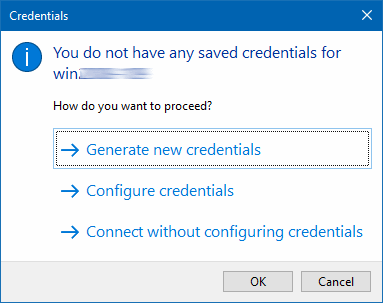

IAP Desktop アプリケーションで windows-iap インスタンスをダブルクリックして、このインスタンスにログインします。

- 初めて IAP Desktop からこのインスタンスに接続する際に、インスタンスの認証情報の入力を求められることがあります。初めてこのインスタンスにログインする際には [新しい認証情報を生成] を選択します。

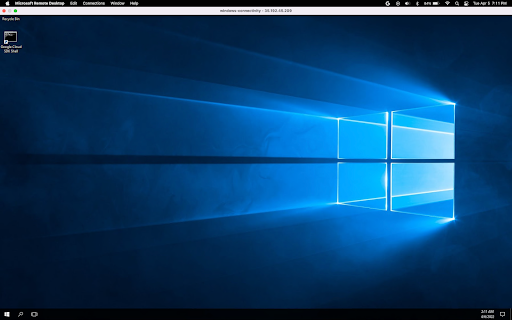

- 認証情報を作成すると、

windows-iapインスタンスのデスクトップが表示されて、エンドユーザーとして利用できるようになります。

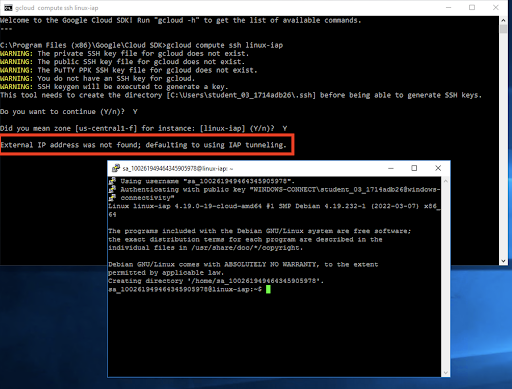

タスク 6. SSH 接続と RDP 接続を使用したトンネリングのデモを行う

-

RDP クライアントを使用して RDP インスタンスへの接続をテストします。これを行うのは、ローカルで IAP トンネルを使用してインスタンスに接続する必要があるからです。

-

[Compute Engine] > [VM インスタンス] ページに移動します。

-

windows-connectivity インスタンスのプルダウン矢印をクリックして、[Windows パスワードを設定] を選択します。パスワードをコピーして保存します。

次に、接続の横にあるプルダウン矢印をクリックして [RDP ファイルをダウンロード] を選択します。その RDP ファイルをクライアントで開き、パスワードを入力します。

- windows-connectivity インスタンスに接続したら、Google Cloud SDK Shell を開きます。

コマンドラインで次のコマンドを入力して、linux-iap インスタンスに接続できるか確認します。

続行とゾーン選択のプロンプトが表示されたら Y キーを押します。

このインスタンスの正しいゾーンが選択されていることを確認してください。

次に、PuTTY のセキュリティ通知を受け入れます。

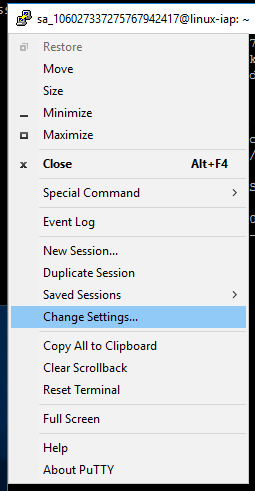

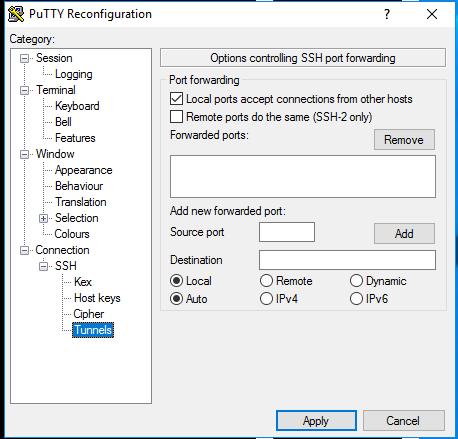

PuTTY の設定を更新して、ローカルでトンネル接続を許可します。PuTTY ウィンドウの左上をクリックして [設定の変更] を選択します。

ローカルポートで他のホストからの接続を受け入れるために、[ローカルポートは他のホストからの接続を受け入れる] チェックボックスをオンにします。

- PuTTY セッションを閉じて [適用] をクリックします。次のコマンドを使用して、VM インスタンスの RDP ポートへの暗号化されたトンネルを作成します。

「Listening on port [XXX]」というメッセージが表示されたら、トンネルのポート番号をコピーします。

- Google Cloud コンソールに戻り、[Compute Engine] > [VM インスタンス] ページに移動します。

windows-iap インスタンスのパスワードを設定してコピーします。

RDP セッションに戻ります。

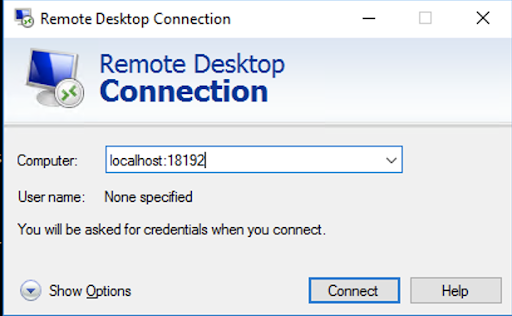

gcloud を実行したままにして、Microsoft Windows リモート デスクトップ接続アプリを開きます。

トンネル エンドポイントを入力します。endpoint には、先ほどコピーしたトンネルのポート番号を使用します。

-

localhost:endpoint

[接続] をクリックします。

先ほどコピーした認証情報を入力します。windows-iap インスタンスに RDP 接続できます。

プロンプトが表示されたら、[はい] をクリックします。

お疲れさまでした

ここでは、BeyondCorp Enterprise(BCE)と Identity-Aware Proxy(IAP)TCP 転送の使用方法を学ぶために、IP アドレスを持たない windows-iap と linux-iap という 2 つの VM をデプロイし、IAP トンネルを構成して、windows-connectivity という 3 つ目の VM から両方のインスタンスにアクセスしました。

次のステップと詳細情報

- BeyondCorp Enterprise(BCE)とゼロトラスト セキュリティ モデルの詳細については、こちらの Cloud ドキュメント サイトをご覧ください。

Google Cloud トレーニングと認定資格

Google Cloud トレーニングと認定資格を通して、Google Cloud 技術を最大限に活用できるようになります。必要な技術スキルとベスト プラクティスについて取り扱うクラスでは、学習を継続的に進めることができます。トレーニングは基礎レベルから上級レベルまであり、オンデマンド、ライブ、バーチャル参加など、多忙なスケジュールにも対応できるオプションが用意されています。認定資格を取得することで、Google Cloud テクノロジーに関するスキルと知識を証明できます。

マニュアルの最終更新日: 2024 年 4 月 16 日

ラボの最終テスト日: 2023 年 12 月 5 日

Copyright 2024 Google LLC All rights reserved. Google および Google のロゴは Google LLC の商標です。その他すべての企業名および商品名はそれぞれ各社の商標または登録商標です。