시작하기 전에

- 실습에서는 정해진 기간 동안 Google Cloud 프로젝트와 리소스를 만듭니다.

- 실습에는 시간 제한이 있으며 일시중지 기능이 없습니다. 실습을 종료하면 처음부터 다시 시작해야 합니다.

- 화면 왼쪽 상단에서 실습 시작을 클릭하여 시작합니다.

Public Cloud Run Service

/ 25

Create service account

/ 25

Minimum balance log entry of 500

/ 25

Minimum balance log entry of 700

/ 25

최소 권한의 원칙은 리소스가 작동하는 데 필요한 정확한 리소스 집합에만 액세스할 수 있어야 한다고 명시합니다. 예를 들어 서비스가 자동화된 데이터베이스 백업을 수행하는 경우 서비스는 정확히 하나의 데이터베이스에 대한 읽기 전용 권한으로 제한되어야 합니다. 마찬가지로 서비스가 데이터 암호화만 담당하는 경우 데이터 복호화 권한이 없어야 합니다.

Cloud Run에서 서비스 계정을 지정하지 않고 서비스를 배포하면 기본 서비스 계정이 사용됩니다. 사용되는 기본 서비스 계정은 프로젝트에 대한 광범위한 편집자 역할을 가진 Compute Engine 서비스 계정입니다. 정책 바인딩 상속으로 인해 이 서비스 계정은 프로젝트의 대부분 리소스에 대한 읽기 및 쓰기 권한을 갖습니다. 편리하기는 하지만 이 서비스 계정으로 리소스를 생성, 수정 또는 삭제할 수 있으므로 보안 위험이 내재되어 있습니다.

이러한 위험을 완화하고 최소 권한의 원칙을 구현하려면 서비스의 ID 역할을 하는 서비스 계정을 만들고 서비스의 기능에 필요한 최소한의 권한 집합을 계정에 부여해야 합니다.

이 실습에서는 다음을 수행하는 방법에 대해 알아봅니다.

이러한 실습은 Google Cloud에 대한 중급 수준의 지식을 기반으로 합니다. 필요한 단계는 콘텐츠에 설명되어 있지만 다음 제품 중 하나에 익숙하면 도움이 됩니다.

Qwiklabs 실습을 통해 시뮬레이션이나 데모 환경이 아닌 실제 클라우드 환경에서 직접 실습 활동을 진행할 수 있습니다. 실습 시간 동안 Google Cloud에 로그인하고 액세스하는 데 사용할 수 있는 새로운 임시 사용자 인증 정보가 제공됩니다.

이 실습을 완료하려면 다음이 필요합니다.

실습 시작 버튼을 클릭합니다. 실습 비용을 결제해야 하는 경우 결제 수단을 선택할 수 있는 팝업이 열립니다. 왼쪽에 있는 패널에서 이 실습에 사용해야 하는 임시 사용자 인증 정보를 확인할 수 있습니다.

사용자 이름을 복사한 다음 Google 콘솔 열기를 클릭합니다. 실습에서 리소스가 실행되며 계정 선택 페이지를 표시하는 다른 탭이 열립니다.

계정 선택 페이지에서 다른 계정 사용을 클릭합니다. 로그인 페이지가 열립니다.

연결 세부정보 패널에서 복사한 사용자 이름을 붙여넣습니다. 그런 다음 비밀번호를 복사하여 붙여넣습니다.

잠시 후 Cloud 콘솔이 이 탭에서 열립니다.

Google Cloud Shell은 다양한 개발 도구가 탑재된 가상 머신으로, 5GB의 영구 홈 디렉터리를 제공하며 Google Cloud에서 실행됩니다.

Google Cloud Shell을 사용하면 명령줄을 통해 Google Cloud 리소스에 액세스할 수 있습니다.

Cloud 콘솔의 오른쪽 상단 툴바에서 'Cloud Shell 열기' 버튼을 클릭합니다.

계속을 클릭합니다.

환경을 프로비저닝하고 연결하는 데 몇 분 정도 소요됩니다. 연결되면 사용자가 미리 인증되어 프로젝트가 PROJECT_ID로 설정됩니다. 예:

gcloud는 Google Cloud의 명령줄 도구입니다. Cloud Shell에 사전 설치되어 있으며 명령줄 자동 완성을 지원합니다.

출력:

출력 예시:

출력:

출력 예시:

Cloud Shell에서 환경 변수를 설정하여 프로비저닝 프로세스를 더욱 유연하게 만듭니다.

Cloud Run API를 사용 설정합니다.

LOCATION 환경 변수를 만듭니다.

기본 Cloud Run 리전을 설정합니다.

Quickway Parking에는 보안을 강화하고 싶은 Cloud Run 결제 서비스가 있습니다. 이 작업에서는 다음을 수행합니다.

Quickway 개발팀은 이미 Google Cloud에서 사용할 수 있는 결제 애플리케이션 이미지를 보유하고 있습니다.

결제 애플리케이션 이미지를 Cloud Run에 배포합니다.

새 서비스의 URL을 환경 변수에 할당합니다.

승인 없이 서비스를 호출합니다.

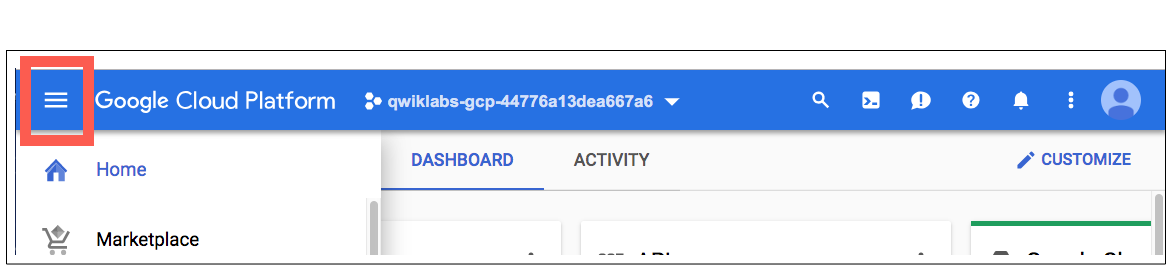

Google Cloud 콘솔의 탐색 메뉴(

billing-service 링크를 클릭합니다.

서비스 로그를 보려면 로그를 클릭합니다.

로그 필터 minBalance를 추가하여 서비스에 대한 요청에서 수신된 최소 잔액을 확인합니다.

서비스 세부정보 페이지로 돌아가려면 <- 서비스 세부정보를 클릭합니다.

녹색 체크표시 왼쪽에 있는 상자를 선택하여 billing-service를 선택합니다.

보안팀이 보안 설정에서 무언가를 발견했습니다. 위 구성의 어떤 부분이 이들을 그토록 걱정하게 만들었는지 알아채셨나요?

결제 서비스가 처음 배포되었을 때 --allow-unauthenticated 권한을 사용했습니다. 즉, 서비스에 공개적으로 액세스할 수 있으며 인증 없이 호출할 수 있습니다.

| 유형 | 권한 | 설명 |

|---|---|---|

| URL 액세스 | --allow-unauthenticated |

서비스를 공개적으로 액세스할 수 있도록 설정합니다(인증되지 않은 사용자가 액세스할 수 있음). |

| 주 구성원 호출 | allUsers | 누구나 서비스를 호출/트리거할 수 있도록 허용합니다. |

--allow-unauthenticated 권한을 삭제하면 Cloud Run 기본 권한을 사용하여 서비스를 보호하거나 no-allow-unauthenticated 권한을 명시적으로 지정할 수 있습니다.

| 유형 | 권한 | 설명 |

|---|---|---|

| URL 액세스 | --no-allow-unauthenticated |

인증으로 서비스를 보호합니다(인증된 사용자만 액세스 가능). |

| 주 구성원 호출 | 없음 | 누구나 서비스를 호출/트리거할 수 없도록 합니다. |

이러한 변경사항을 적용하면 보안팀은 전반적인 설계에 훨씬 더 만족할 것입니다.

내 진행 상황 확인하기를 클릭하여 실행한 작업을 확인합니다.

팀은 변경사항이 어떻게 작동하는지 보여주기 위해 애플리케이션 디자인을 업데이트합니다.

주요 변경사항은 다음과 같습니다.

이제 Cloud Run에 사용되는 권한에 대해 자세히 이해했으므로 결제 서비스에 적용된 인증 권한을 수정합니다.

기존에 배포된 서비스를 삭제합니다.

메시지가 표시되면 Y를 입력한 다음 Enter 키를 누릅니다.

--no-allow-authenticated 권한으로 결제 서비스를 다시 배포합니다.

서비스를 재배포하면 서비스 URL에서 인증되지 않은 액세스가 더 이상 허용되지 않습니다. 또한 서비스를 호출할 수 있는 액세스 권한이 삭제되었습니다.

몇 초 정도 기다린 후 이전과 같이 결제 서비스를 다시 호출합니다.

예상대로 서비스에 인증이 필요하므로 권한 오류가 출력됩니다.

결제 서비스를 호출하려면 적절한 권한이 있는 ID 또는 서비스 계정이 필요하며 해당 ID를 서비스에 바인딩해야 합니다.

이 작업은 Google Cloud 콘솔 또는 gcloud 명령줄 인터페이스를 통해 수행할 수 있습니다. 이 실습에서는 Google Cloud 콘솔을 사용하여 서비스 계정을 만들고 결제 서비스에 대한 새 정책 바인딩을 설정합니다.

Google Cloud 콘솔의 탐색 메뉴(

인증된 액세스를 제공할 새 서비스 계정을 만들려면 상단 근처에 있는 서비스 계정 만들기를 클릭합니다.

서비스 계정 이름을 Billing Initiator로 지정합니다.

계정을 만들려면 만들고 계속하기를 클릭한 다음 액세스 권한 부여 단계로 진행합니다.

결제 서비스를 호출할 수 있는 권한을 Billing Initiator 서비스 계정에 부여하려면 역할 드롭다운을 선택하고 왼쪽에서 Cloud Run으로 스크롤한 다음 Cloud Run Invoker 역할을 선택합니다.

서비스 계정 설정을 완료하려면 계속을 클릭한 다음 완료를 클릭합니다.

콘솔의 서비스 계정 목록 상단에 새 서비스 계정이 표시됩니다.

Billing Initiator 서비스 계정은 프로젝트에 대한 IAM 정책 바인딩을 사용하여 Cloud Run 서비스를 호출할 수 있는 권한으로 생성되었습니다.

내 진행 상황 확인하기를 클릭하여 실행한 작업을 확인합니다.

이제 적절한 권한이 있는 서비스 계정이 있으므로 이를 사용하여 Cloud Run 서비스를 호출할 수 있습니다.

첫 번째 단계는 서비스 계정을 gcloud에 설정하여 서비스에 대한 인증에 사용할 수 있도록 하는 것입니다.

Cloud Shell 터미널 메뉴에서 추가(

이 Cloud Shell 창에서 이 작업의 나머지 명령어를 실행합니다.

서비스 계정 ID 이메일을 가져와서 환경 변수에 저장합니다.

이 Cloud Shell 터미널에서 결제 서비스의 URL을 환경 변수에 할당합니다.

서비스 계정을 사용하여 gcloud를 인증하려면 키 파일을 생성합니다.

서비스 계정으로 Cloud Run에 대한 액세스 권한을 승인합니다.

서비스 계정에서 생성된 ID 토큰으로 Cloud Run 결제 서비스를 호출합니다.

Google Cloud 콘솔의 탐색 메뉴(

billing-service 링크를 클릭합니다.

서비스 로그를 보려면 로그를 클릭합니다.

로그 필터 minBalance를 추가하여 서비스에 대한 요청에서 수신된 업데이트된 최소 잔액을 확인합니다.

내 진행 상황 확인하기를 클릭하여 실행한 작업을 확인합니다.

적절한 권한이 있는 서비스 계정을 사용하여 이전에 누구나 액세스할 수 있었던 Cloud Run 서비스를 호출했습니다. 하지만 이 특정 서비스를 호출하는 데 필요한 최소 권한만 사용했나요?

확인하려면 Cloud Scheduler와 같은 다른 내부 비공개 서비스에서만 액세스할 수 있어야 하는 두 번째 결제 서비스를 배포합니다.

이 요구사항을 보여주는 다이어그램은 다음과 같습니다.

세 번째 Cloud Shell 터미널 창 또는 탭을 엽니다.

LOCATION 환경 변수를 만듭니다.

두 번째 서비스를 시뮬레이션하려면 결제 애플리케이션 이미지를 Cloud Run에 배포합니다.

새 서비스의 URL을 환경 변수에 할당합니다.

세 번째 Cloud Shell 터미널에서 동일한 서비스 계정으로 Cloud Run에 대한 액세스 권한을 승인합니다.

서비스 계정에서 생성된 ID 토큰으로 두 번째 Cloud Run 서비스를 호출합니다.

왜 성공했을까요? 서비스 계정을 만들 때 Cloud Run 호출자 권한이 프로젝트의 이 계정에 부여되었기 때문입니다. 상속으로 인해 두 개의 Cloud Run 서비스와 같은 프로젝트의 리소스가 이러한 권한을 상속하므로 서비스 계정을 사용하여 서비스를 호출할 수 있습니다.

최소 권한을 완전히 구현하려면 서비스 계정에 필요한 서비스에 대한 권한만 부여해야 합니다.

이 하위 작업에서는 프로젝트의 서비스 계정에 이전에 부여된 권한을 삭제한 다음 원래 결제 서비스를 호출하는 데 필요한 적절한 권한을 추가합니다.

첫 번째 Cloud Shell 터미널 창으로 전환합니다.

이 Cloud Shell 터미널에서 서비스 계정 ID 이메일을 가져와 환경 변수에 저장합니다.

프로젝트의 서비스 계정에 대한 권한을 삭제합니다.

결제 서비스의 서비스 계정에 권한을 추가합니다.

두 번째 Cloud Shell 터미널 창 또는 탭으로 다시 전환합니다.

몇 초간 기다린 다음 서비스 계정에서 생성된 ID 토큰으로 첫 번째 Cloud Run 결제 서비스를 호출합니다.

세 번째 Cloud Shell 터미널 창으로 전환합니다.

동일한 서비스 계정에서 생성된 ID 토큰으로 두 번째 Cloud Run 서비스를 호출해 봅니다.

내 진행 상황 확인하기를 클릭하여 실행한 작업을 확인합니다.

이 실습에서는 배포된 서비스를 재구성하여 액세스를 보호하는 방법과 Google Cloud의 리소스에 액세스할 수 있는 권한을 부여할 때 최소 권한 원칙을 구현하는 방법을 살펴보았습니다. 다음을 실습했습니다.

Serverless Expeditions(서버리스 탐험) 동영상 시리즈를 시청하여 프로젝트 내에서 이러한 제품을 사용하는 방법을 자세히 알아보세요.

실습을 완료하면 실습 종료를 클릭합니다. Google Cloud Skills Boost에서 사용된 리소스를 자동으로 삭제하고 계정을 지웁니다.

실습 경험을 평가할 수 있습니다. 해당하는 별표 수를 선택하고 의견을 입력한 후 제출을 클릭합니다.

별점의 의미는 다음과 같습니다.

의견을 제공하고 싶지 않다면 대화상자를 닫으면 됩니다.

의견이나 제안 또는 수정할 사항이 있다면 지원 탭을 사용하세요.

Copyright 2020 Google LLC All rights reserved. Google 및 Google 로고는 Google LLC의 상표입니다. 기타 모든 회사명 및 제품명은 해당 업체의 상표일 수 있습니다.

현재 이 콘텐츠를 이용할 수 없습니다

이용할 수 있게 되면 이메일로 알려드리겠습니다.

감사합니다

이용할 수 있게 되면 이메일로 알려드리겠습니다.

한 번에 실습 1개만 가능

모든 기존 실습을 종료하고 이 실습을 시작할지 확인하세요.