Points de contrôle

Configure the Firewall

/ 30

Launch client VMs

/ 30

Launch Server VMs

/ 20

Create the Private Zone

/ 20

Cloud DNS : orienter le trafic à l'aide d'une règle de géolocalisation

- GSP1008

- Présentation

- Préparation

- Tâche 1 : Activer les API

- Tâche 2 : Configurer le pare-feu

- Tâche 3 : Lancer les VM clientes

- Tâche 4 : Lancer les VM serveurs

- Tâche 5 : Configurer les variables d'environnement

- Tâche 6 : Créer la zone privée

- Tâche 7 : Créer la règle de routage Cloud DNS

- Tâche 8 : Tests

- Tâche 9 : Supprimer les ressources de l'atelier

- Félicitations

- Terminer l'atelier

GSP1008

Présentation

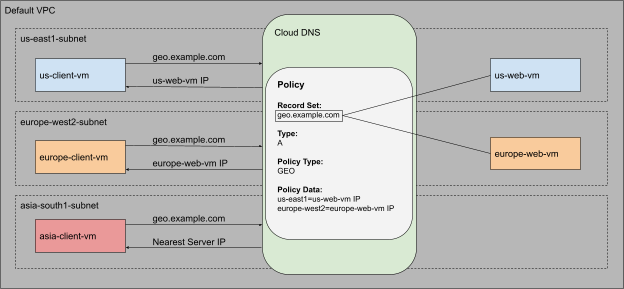

Les règles de routage Cloud DNS permettent de configurer l'orientation du trafic en fonction du DNS. Les utilisateurs peuvent créer deux types de règles de routage : Round robin pondéré (WRR) ou Géolocalisation (GEO). Vous pouvez configurer ces règles en créant des jeux d'enregistrements ResourceRecordSets spéciaux avec des valeurs de règle de routage particulières.

Les règles WRR vous permettent de spécifier différentes pondérations par ResourceRecordSet pour la résolution des noms de domaine. Les règles de routage Cloud DNS aident à garantir la distribution du trafic sur plusieurs adresses IP en résolvant les requêtes DNS selon des pondérations configurées.

Dans cet atelier, vous allez configurer et tester la règle de routage Géolocalisation. La règle GEO permet de spécifier des sources de géolocalisation et de fournir des réponses DNS correspondant à ces emplacements. Lorsque l'emplacement source du trafic ne correspond exactement à aucun élément de la règle, celle-ci applique la correspondance la plus proche.

Objectifs

Vous allez apprendre à effectuer les tâches suivantes :

- Lancer une VM cliente dans chaque région

- Lancer une VM serveur dans chaque région, à l'exception de "

" - Créer une zone privée pour

example.com - Créer une règle de routage Géolocalisation à l'aide de commandes gcloud

- Tester la configuration

Architecture

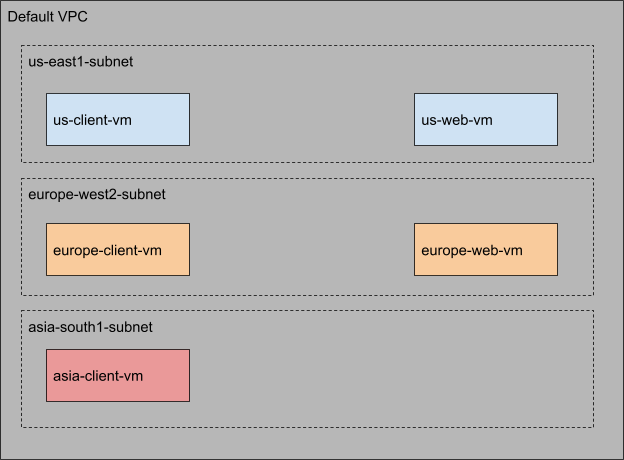

Utilisez le réseau VPC par défaut pour créer toutes les machines virtuelles (VM) et lancer les VM clientes dans trois emplacements Google Cloud :

Vous utiliserez les règles de routage Cloud DNS et créerez des jeux d'enregistrements ResourceRecordSets pour geo.example.com. Ensuite, vous configurerez la règle Géolocalisation pour faire en sorte qu'une requête client soit acheminée vers un serveur situé dans la région la plus proche du client.

Préparation

Avant de cliquer sur le bouton "Démarrer l'atelier"

Lisez ces instructions. Les ateliers sont minutés, et vous ne pouvez pas les mettre en pause. Le minuteur, qui démarre lorsque vous cliquez sur Démarrer l'atelier, indique combien de temps les ressources Google Cloud resteront accessibles.

Cet atelier pratique vous permet de suivre vous-même les activités dans un véritable environnement cloud, et non dans un environnement de simulation ou de démonstration. Nous vous fournissons des identifiants temporaires pour vous connecter à Google Cloud le temps de l'atelier.

Pour réaliser cet atelier :

- vous devez avoir accès à un navigateur Internet standard (nous vous recommandons d'utiliser Chrome) ;

- vous disposez d'un temps limité ; une fois l'atelier commencé, vous ne pouvez pas le mettre en pause.

Démarrer l'atelier et se connecter à la console Google Cloud

-

Cliquez sur le bouton Démarrer l'atelier. Si l'atelier est payant, un pop-up s'affiche pour vous permettre de sélectionner un mode de paiement. Sur la gauche, vous trouverez le panneau Détails concernant l'atelier, qui contient les éléments suivants :

- Le bouton Ouvrir la console Google

- Le temps restant

- Les identifiants temporaires que vous devez utiliser pour cet atelier

- Des informations complémentaires vous permettant d'effectuer l'atelier

-

Cliquez sur Ouvrir la console Google. L'atelier lance les ressources, puis ouvre la page Se connecter dans un nouvel onglet.

Conseil : Réorganisez les onglets dans des fenêtres distinctes, placées côte à côte.

Remarque : Si la boîte de dialogue Sélectionner un compte s'affiche, cliquez sur Utiliser un autre compte. -

Si nécessaire, copiez le nom d'utilisateur inclus dans le panneau Détails concernant l'atelier et collez-le dans la boîte de dialogue Se connecter. Cliquez sur Suivant.

-

Copiez le mot de passe inclus dans le panneau Détails concernant l'atelier et collez-le dans la boîte de dialogue de bienvenue. Cliquez sur Suivant.

Important : Vous devez utiliser les identifiants fournis dans le panneau de gauche. Ne saisissez pas vos identifiants Google Cloud Skills Boost. Remarque : Si vous utilisez votre propre compte Google Cloud pour cet atelier, des frais supplémentaires peuvent vous être facturés. -

Accédez aux pages suivantes :

- Acceptez les conditions d'utilisation.

- N'ajoutez pas d'options de récupération ni d'authentification à deux facteurs (ce compte est temporaire).

- Ne vous inscrivez pas aux essais offerts.

Après quelques instants, la console Cloud s'ouvre dans cet onglet.

Activer Cloud Shell

Cloud Shell est une machine virtuelle qui contient de nombreux outils pour les développeurs. Elle comprend un répertoire d'accueil persistant de 5 Go et s'exécute sur Google Cloud. Cloud Shell vous permet d'accéder via une ligne de commande à vos ressources Google Cloud.

- Cliquez sur Activer Cloud Shell

en haut de la console Google Cloud.

Une fois connecté, vous êtes en principe authentifié et le projet est défini sur votre ID_PROJET. Le résultat contient une ligne qui déclare YOUR_PROJECT_ID (VOTRE_ID_PROJET) pour cette session :

gcloud est l'outil de ligne de commande pour Google Cloud. Il est préinstallé sur Cloud Shell et permet la complétion par tabulation.

- (Facultatif) Vous pouvez lister les noms des comptes actifs à l'aide de cette commande :

-

Cliquez sur Autoriser.

-

Vous devez à présent obtenir le résultat suivant :

Résultat :

- (Facultatif) Vous pouvez lister les ID de projet à l'aide de cette commande :

Résultat :

Exemple de résultat :

gcloud, dans Google Cloud, accédez au guide de présentation de la gcloud CLI.

Tâche 1 : Activer les API

Assurez-vous que les API Compute Engine et Cloud DNS sont activées. Dans cette section, vous allez activer les API manuellement à l'aide de commandes gcloud.

Activer l'API Compute Engine

- Exécutez la commande

gcloud services enablepour activer l'API Compute Engine :

L'exécution de cette commande peut prendre quelques minutes.

Activer l'API Cloud DNS

- Exécutez la commande

gcloud services enablepour activer l'API Cloud DNS :

L'exécution de cette commande peut prendre quelques minutes.

Vérifier l'activation des API

- Exécutez la commande

gcloud services listpour obtenir la liste de toutes les API activées. Vous devriez voir apparaîtrecompute.googleapis.cometdns.googleapis.comdans le résultat de la commande.

Résultat :

Tâche 2 : Configurer le pare-feu

Avant de créer les VM clientes et les serveurs Web, vous devez configurer deux règles de pare-feu.

firewall-rules create peut prendre quelques minutes. Veuillez attendre l'apparition du message "Creating firewall...done" avant de passer à l'étape suivante.- Afin de pouvoir accéder aux VM clientes via SSH, exécutez cette commande qui crée une règle de pare-feu autorisant le trafic SSH depuis Identity-Aware Proxy (IAP) :

Résultat :

- Pour l'autorisation du trafic HTTP sur les serveurs Web, chacun de ces serveurs sera associé à un tag "http-server". Vous utiliserez ce tag pour appliquer la règle de pare-feu seulement à vos serveurs Web :

Résultat :

Cliquez sur Vérifier ma progression pour valider l'objectif.

Tâche 3 : Lancer les VM clientes

Maintenant que les API sont activées, et que les règles de pare-feu sont instaurées, la prochaine étape consiste à configurer l'environnement. Dans cette section, vous allez créer trois VM clientes : une dans chaque région.

Lancer un client dans la région

- Exécutez la commande

gcloud compute instances createpour créer les VM clientes :

L'exécution de cette commande peut prendre quelques minutes. Veuillez attendre que le message "Created" apparaisse avant de passer à l'étape suivante.

Résultat :

Lancer un client dans la région

- Exécutez cette commande pour créer les VM clientes :

Résultat :

Lancer un client dans la région

- Exécutez cette commande pour créer les VM clientes :

Résultat :

Cliquez sur Vérifier ma progression pour valider l'objectif.

Tâche 4 : Lancer les VM serveurs

Maintenant que les VM clientes sont prêtes, la prochaine étape consiste à créer les VM serveurs. Vous allez utiliser un script de démarrage pour configurer et lancer les serveurs Web. Comme indiqué précédemment, vous ne créerez les VM serveurs que dans deux régions :

- Exécutez la commande

gcloud compute instances createpour créer les VM serveurs. L'exécution de cette commande peut prendre quelques minutes. Veuillez attendre que le message "Created" apparaisse avant de passer à l'étape suivante.

Lancer le serveur dans

- Exécutez cette commande :

Résultat :

Lancer le serveur dans

- Exécutez cette commande :

Résultat :

Cliquez sur Vérifier ma progression pour valider l'objectif.

Tâche 5 : Configurer les variables d'environnement

Avant de configurer Cloud DNS, notez les adresses IP internes des serveurs Web. Vous en aurez besoin pour créer la règle de routage. Dans cette section, vous allez utiliser la commande gcloud compute instances describe pour enregistrer les adresses IP internes en tant que variables d'environnement.

- Exécutez cette commande pour enregistrer l'adresse IP de la VM située dans la région

:

- Exécutez cette commande pour enregistrer l'adresse IP de la VM située dans la région

:

Tâche 6 : Créer la zone privée

Maintenant que vos VM clientes et serveurs s'exécutent, il est temps de configurer les paramètres DNS. Avant de créer les enregistrements A des serveurs Web, vous devez créer la zone privée Cloud DNS.

Dans cet atelier, vous utiliserez le nom de domaine example.com pour la zone Cloud DNS.

- Utilisez la commande

gcloud dns managed-zones createpour créer la zone :

Résultat :

Tâche 7 : Créer la règle de routage Cloud DNS

Dans cette section, vous allez configurer la règle de routage Géolocalisation de Cloud DNS. Vous allez créer un jeu d'enregistrements dans la zone example.com que vous avez créée dans la section précédente.

Créer

- Utilisez la commande

gcloud beta dns record-sets createpour créer le jeu d'enregistrements geo.example.com :

Cette commande crée un enregistrement A avec une valeur TTL (Time To Live) de cinq secondes. Le type de règle est GEO, et le champ routing_policy_data accepte une liste de valeurs délimitées par des points-virgules, au format "$${region}:$${rrdata},${rrdata}".

Résultat :

Valider

- Utilisez la commande

dns record-sets listpour vérifier que l'enregistrement DNSgeo.example.comest configuré comme prévu :

Le résultat indique qu'un enregistrement A avec une valeur TTL de 5 est créée pour geo.example.com, et les données correspondent au serveur configuré dans chaque région.

Résultat :

Cliquez sur Vérifier ma progression pour valider l'objectif.

Tâche 8 : Tests

Il est temps de tester la configuration. Dans cette section, vous allez vous connecter aux VM clientes via SSH. Comme toutes nos VM serveurs Web appartiennent au domaine geo.example.com, vous utiliserez la commande cURL pour accéder à ce point de terminaison.

Voici les résultats attendus, étant donné que vous utilisez une règle Géolocalisation :

- Le client situé aux États-Unis doit toujours obtenir une réponse de la région

. - Le client situé en Europe doit toujours obtenir une réponse de la région

.

Tester la configuration à partir de la VM cliente située dans

- Utilisez la commande

gcloud compute sshpour vous connecter à la VM cliente :

- Suivez les invites pour vous connecter à la machine en SSH. Lorsque vous êtes invité à saisir la phrase secrète, laissez le champ vide et appuyez deux fois sur la touche Entrée.

Une fois cette étape terminée, la ligne de commande devrait afficher "user_name@europe-client-vm:~$".

Résultat :

Utiliser curl pour accéder au serveur Web

- Maintenant que vous êtes connecté à la VM cliente, utilisez la commande

cURLpour accéder au point de terminaisongeo.example.com. La boucle est configurée de façon à exécuter la commande dix fois avec un délai de mise en veille de six secondes :

Puisque la valeur TTL de l'enregistrement DNS est définie sur cinq secondes, un délai de mise en veille de six secondes a été ajouté. Ce délai de mise en veille vous garantit d'obtenir une réponse DNS non mise en cache pour chaque requête cURL. L'exécution de cette commande prend environ une minute.

Le résultat attendu est "Page served from:

- Exécutez ce test plusieurs fois et analysez le résultat de la commande pour voir quel serveur répond à la requête. Le client doit toujours recevoir une réponse d'un serveur situé dans la même région que lui.

Revenir à Cloud Shell

- Après avoir effectué plusieurs tests, quittez la VM cliente située en Europe en saisissant "

exit" dans l'invite de commande de la VM. Vous êtes alors redirigé vers la console Cloud Shell.

Tester la configuration à partir de la VM cliente située dans

À présent, effectuez le même test à partir de la VM cliente située aux États-Unis.

- Utilisez cette commande

gcloudpour vous connecter en SSH à us-client-vm :

- Utilisez la commande

curlpour accéder àgeo.example.com:

-

Analysez le résultat de la commande pour voir quel serveur répond à la requête. Le client doit toujours recevoir une réponse d'un serveur situé dans la même région que lui. Le résultat attendu est "Page served from:

". -

Après avoir effectué plusieurs tests, quittez la VM cliente située aux États-Unis en saisissant "

exit" dans l'invite de commande de la VM.

Tester la configuration à partir de la VM cliente située dans

À ce stade, vous avez testé la configuration depuis les régions

La règle Géolocalisation applique une correspondance la plus proche pour l'emplacement source lorsque la source du trafic ne correspond exactement à aucun élément de la règle. Cela signifie que le client situé dans la région

Dans cette section, vous allez résoudre le domaine geo.example.com à partir de la VM cliente située en Asie. Vous analyserez ensuite la réponse.

- Connectez-vous en SSH à us-client-vm :

- Accédez ensuite à geo.example.com :

-

Analysez le résultat pour voir quel serveur répond à la requête. Puisqu'il n'existe aucun élément de règle pour

, Cloud DNS orientera le client vers le serveur le plus proche. -

Après avoir effectué plusieurs tests, quittez la VM cliente située en Asie en saisissant "

exit" dans l'invite de commande de la VM.

Tâche 9 : Supprimer les ressources de l'atelier

Toutes les ressources que vous avez utilisées seront supprimées au terme de l'atelier. Cependant, nous vous conseillons d'effacer les ressources dont vous n'avez plus besoin pour éviter tous frais inutiles.

- Ces commandes

gcloudsupprimeront toutes les ressources qui ont été créées au cours de l'atelier :

Félicitations

Dans cet atelier, vous avez configuré et utilisé des règles de routage Cloud DNS reposant sur la règle Géolocalisation. Vous avez également vérifié la configuration et le comportement de la règle de routage Cloud DNS en observant la réponse HTTP lors de l'accès aux serveurs Web.

Étapes suivantes et informations supplémentaires

Pour en savoir plus, lisez la documentation sur les règles de routage Cloud DNS.

Formations et certifications Google Cloud

Les formations et certifications Google Cloud vous aident à tirer pleinement parti des technologies Google Cloud. Nos cours portent sur les compétences techniques et les bonnes pratiques à suivre pour être rapidement opérationnel et poursuivre votre apprentissage. Nous proposons des formations pour tous les niveaux, à la demande, en salle et à distance, pour nous adapter aux emplois du temps de chacun. Les certifications vous permettent de valider et de démontrer vos compétences et votre expérience en matière de technologies Google Cloud.

Dernière modification du manuel : 12 octobre 2023

Dernier test de l'atelier : 12 octobre 2023

Terminer l'atelier

Une fois l'atelier terminé, cliquez sur Terminer l'atelier. Votre compte et les ressources utilisées sont alors supprimés de la plate-forme d'atelier.

Si vous le souhaitez, vous pouvez noter l'atelier. Sélectionnez un nombre d'étoiles, saisissez un commentaire, puis cliquez sur Envoyer.

Voici à quoi correspond le nombre d'étoiles que vous pouvez attribuer à un atelier :

- 1 étoile = très insatisfait(e)

- 2 étoiles = insatisfait(e)

- 3 étoiles = ni insatisfait(e), ni satisfait(e)

- 4 étoiles = satisfait(e)

- 5 étoiles = très satisfait(e)

Si vous ne souhaitez pas donner votre avis, vous pouvez fermer la boîte de dialogue.

Pour soumettre des commentaires, suggestions ou corrections, veuillez accéder à l'onglet Assistance.

Copyright 2024 Google LLC Tous droits réservés. Google et le logo Google sont des marques de Google LLC. Tous les autres noms d'entreprises et de produits peuvent être des marques des entreprises auxquelles ils sont associés.