检查点

Create the managementnet network

/ 20

Create the privatenet network

/ 30

Create the firewall rules for managementnet

/ 15

Create the firewall rules for privatenet

/ 15

Create the managementnet-vm instance

/ 5

Create the privatenet-vm instance

/ 5

Create a VM instance with multiple network interfaces

/ 10

多個虛擬私有雲網路

GSP211

總覽

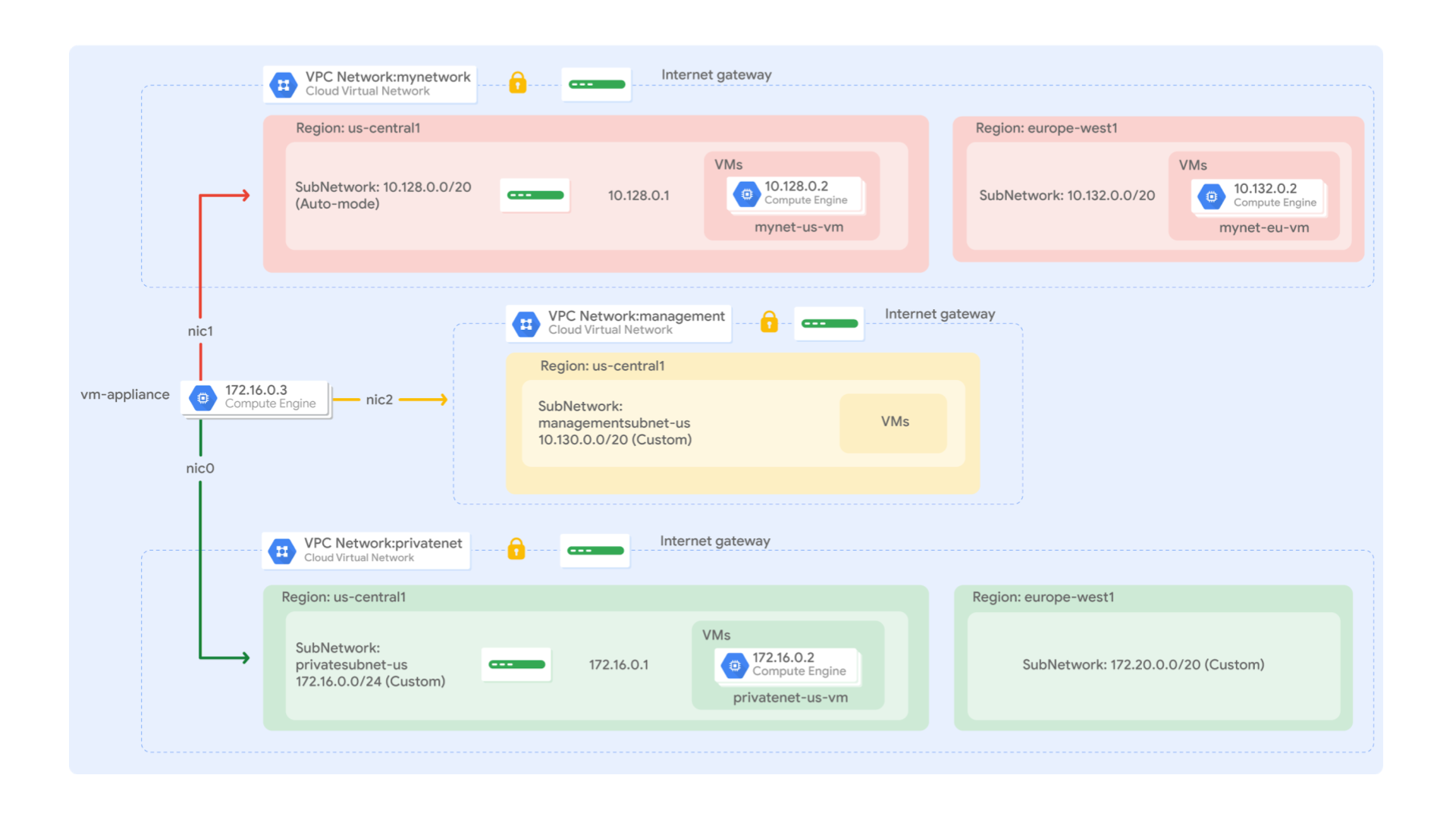

在這個研究室中,您會建立多個虛擬私有雲網路和 VM 執行個體,並測試網路之間的連線能力。具體來說,您會建立兩個含有防火牆規則和 VM 執行個體的自訂模式網路 (managementnet 和 privatenet),如下列網路圖表所示:

在這個研究室中,我們已為您建立 mynetwork 網路,當中含有防火牆規則和兩個 VM 執行個體 (mynet-

目標

在這個研究室中,您可學習如何執行下列工作:

- 建立含有防火牆規則的自訂模式虛擬私有雲網路

- 使用 Compute Engine 建立 VM 執行個體

- 瞭解各個虛擬私有雲網路的 VM 執行個體連線能力

- 建立具備多個網路介面的 VM 執行個體

設定和需求

點選「Start Lab」按鈕前的須知事項

請詳閱以下操作說明。研究室活動會計時,而且中途無法暫停。點選「Start Lab」 後就會開始計時,讓您瞭解有多少時間可以使用 Google Cloud 資源。

您將在真正的雲端環境中完成實作研究室活動,而不是在模擬或示範環境。為達此目的,我們會提供新的暫時憑證,讓您用來在研究室活動期間登入及存取 Google Cloud。

如要完成這個研究室活動,請先確認:

- 您可以使用標準的網際網路瀏覽器 (Chrome 瀏覽器為佳)。

- 是時候完成研究室活動了!別忘了,活動一開始將無法暫停。

如何開始研究室及登入 Google Cloud 控制台

-

按一下「Start Lab」(開始研究室) 按鈕。如果研究室會產生費用,畫面中會出現選擇付款方式的彈出式視窗。左側的「Lab Details」(研究室詳細資料) 面板會顯示下列項目:

- 「Open Google Console」(開啟 Google 控制台) 按鈕

- 剩餘時間

- 必須在這個研究室中使用的暫時憑證

- 完成這個研究室所需的其他資訊 (如有)

-

按一下「Open Google Console」(開啟 Google 控制台)。接著,研究室會啟動相關資源並開啟另一個分頁,當中會顯示「Sign in」(登入) 頁面。

提示:您可以在不同的視窗中並排開啟分頁。

注意事項:如果頁面中顯示了「Choose an account」(選擇帳戶) 對話方塊,請按一下「Use Another Account」(使用其他帳戶)。 -

如有必要,請複製「Lab Details」(研究室詳細資料) 面板中的使用者名稱,然後貼到「Sign in」(登入) 對話方塊。按一下「Next」(下一步)。

-

複製「Lab Details」(研究室詳細資料) 面板中的密碼,然後貼到「Welcome」(歡迎使用) 對話方塊。按一下「Next」(下一步)。

重要注意事項:請務必使用左側面板中的憑證,而非 Google Cloud 技能重點加強的憑證。 注意事項:如果使用自己的 Google Cloud 帳戶來進行這個研究室,可能會產生額外費用。 -

按過後續的所有頁面:

- 接受條款及細則。

- 由於這是臨時帳戶,請勿新增救援選項或雙重驗證機制。

- 請勿申請免費試用。

Cloud 控制台稍後會在這個分頁中開啟。

啟動 Cloud Shell

Cloud Shell 是搭載多項開發工具的虛擬機器,提供永久的 5 GB 主目錄,而且在 Google Cloud 中運作。Cloud Shell 提供指令列存取權,方便您使用 Google Cloud 資源。

- 點按 Google Cloud 控制台上方的「啟用 Cloud Shell」圖示

。

連線完成即代表已通過驗證,且專案已設為您的 PROJECT_ID。輸出內容中有一行宣告本工作階段 PROJECT_ID 的文字:

gcloud 是 Google Cloud 的指令列工具,已預先安裝於 Cloud Shell,並支援 Tab 鍵自動完成功能。

- (選用) 您可以執行下列指令來列出使用中的帳戶:

-

點按「授權」。

-

輸出畫面應如下所示:

輸出內容:

- (選用) 您可以使用下列指令來列出專案 ID:

輸出內容:

輸出內容範例:

gcloud 的完整說明,請前往 Google Cloud 並參閱「gcloud CLI overview guide」(gcloud CLI 總覽指南)。

工作 1:建立含有防火牆規則的自訂模式虛擬私有雲網路

建立兩個分別名為 managementnet 和 privatenet 的自訂網路,並設定防火牆規則來允許 SSH、ICMP 和 RDP 輸入流量。

建立 managementnet 網路

使用 Cloud 控制台建立 managementnet 網路。

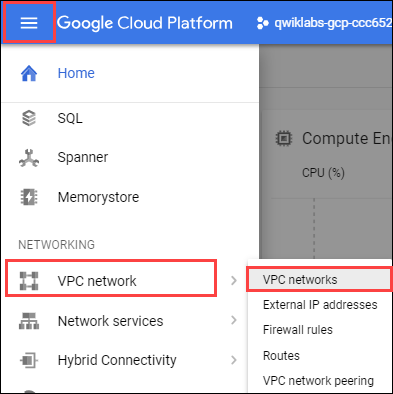

- 依序點選 Cloud 控制台中的「導覽選單」圖示

>「虛擬私有雲網路」>「虛擬私有雲網路」。

-

請留意 default 和 mynetwork 網路及其子網路。

各項 Google Cloud 專案一開始時都含有 default 網路。另外,系統已為您預先建立了 mynetwork 網路,如網路圖表所示。

-

按一下「建立虛擬私有雲網路」。

-

在「名稱」中輸入

managementnet。 -

在「子網路建立模式」部分,按一下「自訂」。

-

依據下方的值進行設定,其他設定均保留預設值:

屬性 值 (依指示輸入值或選取選項) 名稱 managementsubnet- 區域 IPv4 範圍 10.130.0.0/20 -

按一下「完成」。

-

按一下「對等指令列」。

您也可以依據這些指令,透過 Cloud Shell 指令列建立網路和子網路。稍後建立 privatenet 網路時,您會使用這些指令,並設定類似的參數。

-

按一下「關閉」。

-

按一下「建立」。

測試已完成的工作

點選「Check my progress」,確認工作已完成。如果已成功建立 managementnet 網路,您就會看見評估分數。

建立 privatenet 網路

透過 Cloud Shell 指令列建立 privatenet 網路。

- 執行下列指令來建立 privatenet 網路:

- 執行下列指令,建立 privatesubnet-

子網路:

- 執行下列指令,建立 privatesubnet-

子網路:

測試已完成的工作

點選「Check my progress」,確認工作已完成。如果已成功建立 privatenet 網路,您就會看見評估分數。

- 執行下列指令,列出可用的虛擬私有雲網路:

輸出內容應如下所示:

- 執行下列指令,列出可用的虛擬私有雲子網路 (按照虛擬私有雲網路排序):

輸出內容應如下所示:

- 依序點選 Cloud 控制台中的「導覽選單」圖示 >「虛擬私有雲網路」>「虛擬私有雲網路」。

- 您會發現 Cloud 控制台列出了相同的網路和子網路。

建立 managementnet 的防火牆規則

建立防火牆規則,藉此允許 SSH、ICMP 和 RDP 輸入流量傳送至 managementnet 網路中的 VM 執行個體。

-

依序點選 Cloud 控制台中的「導覽選單」圖示

>「虛擬私有雲網路」>「防火牆」。

-

按一下「+ 建立防火牆規則」。

-

依據下方的值進行設定,其他設定均保留預設值:

屬性 值 (依指示輸入值或選取選項) 名稱 managementnet-allow-icmp-ssh-rdp 網路 managementnet 目標 網路中的所有執行個體 來源篩選器 IPv4 範圍 來源 IPv4 範圍 0.0.0.0/0 通訊協定和通訊埠 指定通訊協定和通訊埠,先勾選「TCP」並輸入「22, 3389」,然後勾選「其他通訊協定」並輸入「icmp」。

-

按一下「對等指令列」。

您也可以依據這些指令,透過 Cloud Shell 指令列建立防火牆規則。之後建立 privatenet 的防火牆規則時,您會使用這些指令,並設定類似的參數。

-

按一下「關閉」。

-

按一下「建立」。

測試已完成的工作

點選「Check my progress」,確認工作已完成。如果已成功建立 managementnet 網路的防火牆規則,您就會看見評估分數。

建立 privatenet 的防火牆規則

使用 Cloud Shell 指令列建立 privatenet 網路的防火牆。

- 在 Cloud Shell 中執行下列指令,藉此建立 privatenet-allow-icmp-ssh-rdp 防火牆規則:

輸出內容應如下所示:

測試已完成的工作

點選「Check my progress」,確認工作已完成。如果已成功建立 privatenet 網路的防火牆規則,您就會看見評估分數。

- 執行下列指令,列出所有防火牆規則 (按照虛擬私有雲排序):

輸出內容應如下所示:

系統已為您建立 mynetwork 網路的防火牆規則。您可以在單一防火牆規則 (例如 privatenet 和 managementnet 的規則) 中定義多個通訊協定和通訊埠,也可以在多項規則 (例如預設網路和 mynetwork 的規則) 中分別進行設定。

- 依序點選 Cloud 控制台中的「導覽選單」圖示 >「虛擬私有雲網路」>「防火牆」。

- 您會發現 Cloud 控制台列出了相同的防火牆規則。

工作 2:建立 VM 執行個體

建立兩個 VM 執行個體:

- 在 managementsubnet-

中建立 managementsubnet- -vm - 在 privatesubnet-

中建立 privatesubnet- -vm

建立 managementnet-

使用 Cloud 控制台建立 managementnet-

-

依序點選 Cloud 控制台中的「導覽選單」圖示 >「Compute Engine」>「VM 執行個體」。

系統已為您建立 mynet-

-vm 和 mynet- -vm 網路,如網路圖表所示。 -

點選「建立執行個體」。

-

依據下方的值進行設定,其他設定均保留預設值:

屬性 值 (依指示輸入值或選取選項) 名稱 managementnet- -vm 區域 可用區 系列 E2 機器類型 e2-micro -

按一下「進階選項」中的「網路、磁碟、安全性、管理、單一用戶群」下拉式選單。

-

按一下「網路」。

-

在「網路介面」部分,點選下拉式選單來進行編輯。

-

依據下方的值進行設定,其他設定均保留預設值:

屬性 值 (依指示輸入值或選取選項) 網路 managementnet 子網路 managementsubnet- -

點選「完成」。

-

點選「等效程式碼」。

您也可以依據此指令,透過 Cloud Shell 指令列建立 VM 執行個體。稍後建立 privatenet-

-vm 執行個體時,您會用到這些指令並設定類似的參數。 -

點選「建立」。

測試已完成的工作

點選「Check my progress」,確認工作已完成。如果已成功在 managementnet 網路中建立 VM 執行個體,您就會看見評估分數。

建立 privatenet-

使用 Cloud Shell 指令列建立 privatenet-

- 在 Cloud Shell 中執行下列指令,建立 privatenet-

-vm 執行個體:

輸出內容應如下所示:

測試已完成的工作

點選「Check my progress」,確認工作已完成。如果已成功在 privatenet 網路中建立 VM 執行個體,您就會看見評估分數。

- 執行下列指令,列出所有 VM 執行個體 (按照可用區排序):

輸出內容應如下所示:

-

依序點選 Cloud 控制台中的「導覽選單」圖示

>「Compute Engine」>「VM 執行個體」。

-

您會發現 Cloud 控制台列出了相同的 VM 執行個體。

-

按一下「資料欄顯示選項」,然後選取「網路」。點選「確定」。

中有三個執行個體, 中有一個執行個體。不過,這些執行個體分散在三個虛擬私有雲網路中,分別是 managementnet、mynetwork 和 privatenet,而且位於不同的可用區和網路。在下一節中,您會瞭解這項配置對內部連線能力的影響。

工作 3:瞭解 VM 執行個體之間的連線能力

瞭解 VM 執行個體之間的連線能力。具體而言,您將確認 VM 執行個體位於相同可用區,以及位於相同虛擬私有雲網路的影響。

對外部 IP 位址進行連線偵測 (ping)

對 VM 執行個體的外部 IP 位址進行連線偵測 (ping),藉此確認是否可以從公開網際網路存取這些執行個體。

-

依序點選 Cloud 控制台中的「導覽選單」圖示 >「Compute Engine」>「VM 執行個體」。

-

記下 mynet-

-vm、managementnet- -vm 和 privatenet- -vm 的外部 IP 位址。 -

在 mynet-

-vm 的資料列上,點選「SSH」啟動終端機並連線。 -

如要測試連至 mynet-

-vm 外部 IP 的連線,請執行下列指令,並輸入 mynet- -vm 的外部 IP:

這項指令應可正常運作!

- 如要測試連至 managementnet-

-vm 外部 IP 的連線,請執行下列指令,並輸入 managementnet- -vm 的外部 IP:

這項指令應可正常運作!

- 如要測試連至 privatenet-

-vm 外部 IP 的連線,請執行下列指令,並輸入 privatenet- -vm 的外部 IP:

這項指令應可正常運作!

對內部 IP 位址進行連線偵測 (ping)

對 VM 執行個體的內部 IP 位址進行連線偵測 (ping),藉此確認是否可以從虛擬私有雲網路存取這些執行個體。

- 依序點選 Cloud 控制台中的「導覽選單」圖示 >「Compute Engine」>「VM 執行個體」。

- 記下 mynet-

-vm、managementnet- -vm 和 privatenet- -vm 的內部 IP 位址。 - 返回 mynet-

-vm 的 SSH 終端機。 - 如要測試連至 mynet-

-vm 內部 IP 的連線,請執行下列指令,並輸入 mynet- -vm 的內部 IP:

- 如要測試連至 managementnet-

-vm 內部 IP 的連線,請執行下列指令,並輸入 managementnet- -vm 的內部 IP:

- 如要測試連至 privatenet-

-vm 內部 IP 的連線,請執行下列指令,並輸入 privatenet- -vm 的內部 IP:

根據預設,虛擬私有雲網路是獨立的私人網路網域。不過,除非設有虛擬私有雲對等互連或 VPN 等機制,否則不同網路之間不允許任何內部 IP 位址通訊。

工作 4:建立具備多個網路介面的 VM 執行個體

虛擬私有雲網路中的每個執行個體都有預設的網路介面。您可以建立連結至 VM 的額外網路介面。多個網路介面可讓您建立設定,將執行個體直接連結至多個虛擬私有雲網路 (最多 8 個介面,視執行個體類型而定)。

建立具備多個網路介面的 VM 執行個體

建立 vm-appliance 執行個體,且網路介面分別位於 privatesubnet-

-

依序點選 Cloud 控制台中的「導覽選單」圖示 >「Compute Engine」>「VM 執行個體」。

-

按一下「建立執行個體」。

-

依據下方的值進行設定,其他設定均保留預設值:

屬性 值 (依指示輸入值或選取選項) 名稱 vm-appliance 區域 可用區 系列 E2 機器類型 e2-standard-4

-

按一下「進階選項」中的「網路、磁碟、安全性、管理、單一用戶群」下拉式選單。

-

按一下「網路」。

-

在「網路介面」部分,點選下拉式選單來進行編輯。

-

依據下方的值進行設定,其他設定均保留預設值:

屬性 值 (依指示輸入值或選取選項) 網路 privatenet 子網路 privatenet- -

按一下「完成」。

-

按一下「新增網路介面」。

-

依據下方的值進行設定,其他設定均保留預設值:

屬性 值 (依指示輸入值或選取選項) 網路 managementnet 子網路 managementsubnet- -

點選「完成」。

-

按一下「新增網路介面」。

-

依據下方的值進行設定,其他設定均保留預設值:

屬性 值 (依指示輸入值或選取選項) 網路 mynetwork 子網路 mynetwork -

按一下「完成」。

-

按一下「建立」。

測試已完成的工作

點選「Check my progress」,確認工作已完成。如果已成功建立具備多個網路介面的 VM 執行個體,您就會看見評估分數。

查看網路介面詳細資料

透過 Cloud 控制台和 VM 的終端機查看 vm-appliance 的網路介面詳細資料。

- 依序點選 Cloud 控制台中的「導覽選單」圖示

>「Compute Engine」>「VM 執行個體」。

- 在 vm-appliance 的「內部 IP」位址中,點選「nic0」開啟「網路介面詳細資料」頁面。

- 確認 nic0 已連結至 privatesubnet-

、已獲派位於該子網路 (172.16.0.0/24) 的內部 IP 位址,並含有適用的防火牆規則。 - 點選「nic0」,選取「nic1」。

- 確認 nic1 已連結至 managementsubnet-

、已獲派位於該子網路 (10.130.0.0/20) 的內部 IP 位址,並含有適用的防火牆規則。 - 點選「nic1」,選取「nic2」。

- 確認 nic2 已連結至 mynetwork、已獲派位於該子網路 (10.128.0.0/20) 的內部 IP 位址,並含有適用的防火牆規則。

- 依序點選 Cloud 控制台中的「導覽選單」圖示 >「Compute Engine」>「VM 執行個體」。

- 在「vm-appliance」部分,按一下「SSH」來啟動終端機並建立連線。

- 執行下列指令,列出 VM 執行個體中的網路介面:

輸出內容應如下所示:

查看網路介面的連線能力

對位於 privatesubnet-

- 依序點選 Cloud 控制台中的「導覽選單」圖示 >「Compute Engine」>「VM 執行個體」。

- 記下 privatenet-

-vm、managementnet- -vm、mynet- -vm 和 mynet- -vm 的內部 IP 位址。 - 返回 vm-appliance 的 SSH 終端機。

- 如要測試連至 privatenet-

-vm 內部 IP 的連線,請執行下列指令,並輸入 privatenet- -vm 的內部 IP:

這項指令可以正常運作!

- 執行下列指令,重複進行相同的測試:

- 如要測試連至 managementnet-

-vm 內部 IP 的連線,請執行下列指令,並輸入 managementnet- -vm 的內部 IP:

這項指令可以正常運作!

- 如要測試連至 mynet-

-vm 內部 IP 的連線,請執行下列指令,並輸入 mynet- -vm 的內部 IP:

這項指令可以正常運作!

- 如要測試連至 mynet-

-vm 內部 IP 的連線,請執行下列指令,並輸入 mynet- -vm 的內部 IP:

- 如要列出 vm-appliance 執行個體的路徑,請執行下列指令:

輸出內容應如下所示:

恭喜!

在這個研究室中,您建立了具備三個網路介面的 VM 執行個體,並驗證了子網路 (連結至具備多個介面的 VM) 中 VM 執行個體的內部連線能力。

另外,您也瞭解了預設網路,以及預設網路的子網路、路徑和防火牆規則,隨後還為新的自動模式虛擬私有雲網路建立了經過測試的連線。

完成您的任務

這個自修研究室是「Cloud Engineering」任務的一部分。「任務」是指一系列相關的研究室課程,這些研究室構成一個完整的學習路徑。完成上述任一項任務即可獲得徽章,以表彰您的成就。您可以公開展示徽章,並連結至自己的線上履歷或社群媒體帳戶。只要報名參加包含本研究室的任務,就能立即取得完成學分。請參閱「Google Cloud Skills Boost 目錄」來查看所有可參加的任務。

挑戰下一個研究室

挑戰「虛擬私有雲網路 - 控管存取權」繼續完成您的任務,或是參考下列建議:

後續步驟/瞭解詳情

如要進一步瞭解虛擬私有雲網路,請參閱使用虛擬私有雲網路相關說明。

Google Cloud 教育訓練與認證

協助您瞭解如何充分運用 Google Cloud 的技術。我們的課程會介紹專業技能和最佳做法,讓您可以快速掌握要領並持續進修。我們提供從基本到進階等級的訓練課程,並有隨選、線上和虛擬課程等選項,方便您抽空參加。認證可協助您驗證及證明自己在 Google Cloud 技術方面的技能和專業知識。

使用手冊上次更新日期:2023 年 11 月 24 日

研究室上次測試日期:2023 年 11 月 24 日

Copyright 2024 Google LLC 保留所有權利。Google 和 Google 標誌是 Google LLC 的商標,其他公司和產品名稱則有可能是其關聯公司的商標。