Контрольні точки

Create the managementnet network

/ 20

Create the privatenet network

/ 30

Create the firewall rules for managementnet

/ 15

Create the firewall rules for privatenet

/ 15

Create the managementnet-vm instance

/ 5

Create the privatenet-vm instance

/ 5

Create a VM instance with multiple network interfaces

/ 10

Кілька мереж VPC

- GSP211

- Огляд

- Цілі

- Налаштування й вимоги

- Завдання 1. Створіть мережі VPC з власним режимом із правилами брандмауера

- Завдання 2. Створіть екземпляри віртуальних машин

- Завдання 3. Ознайомтеся з можливостями підключення до екземплярів віртуальних машин

- Завдання 4. Створіть екземпляр віртуальної машини з кількома мережевими інтерфейсами

- Вітаємо!

GSP211

Огляд

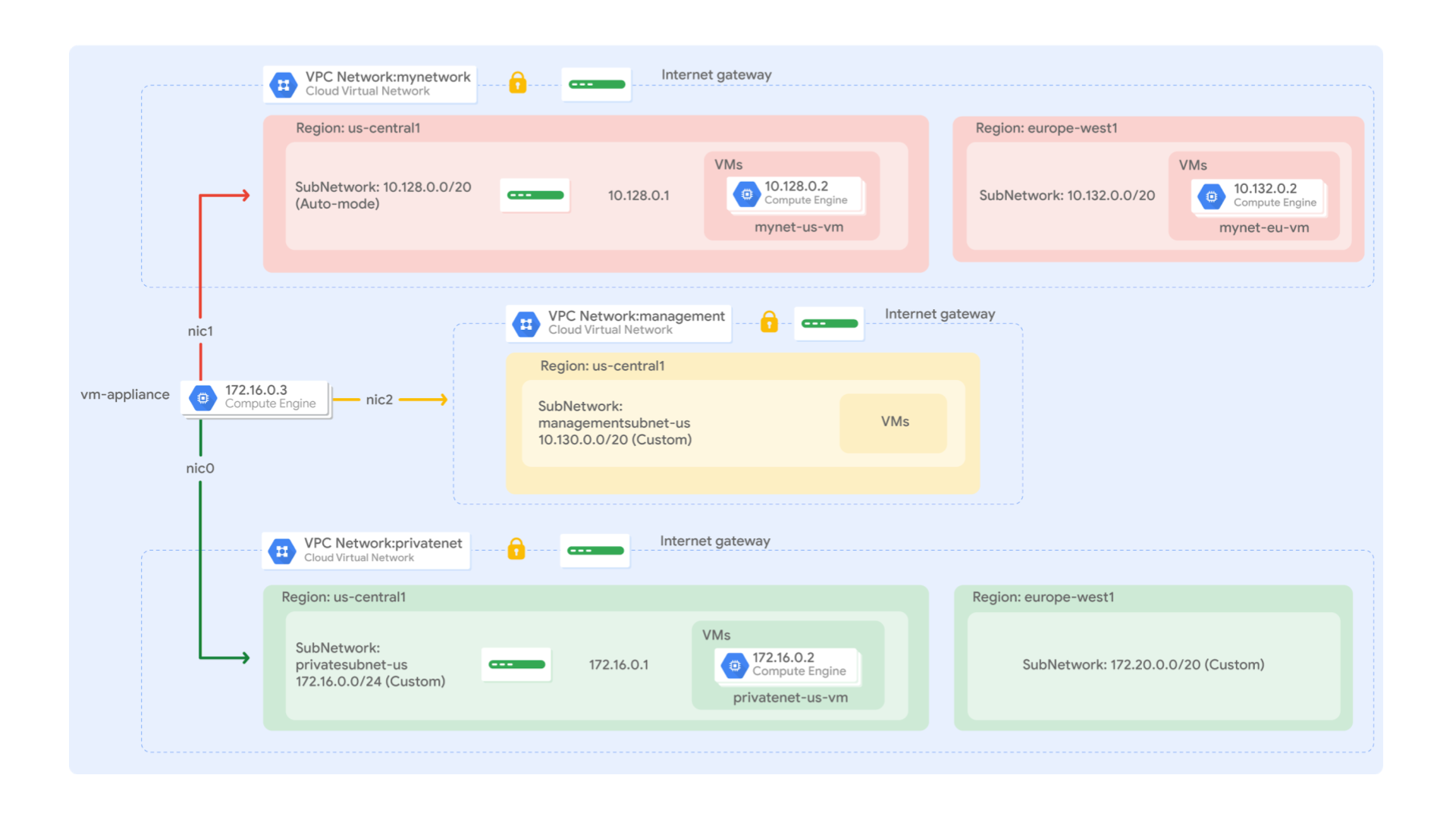

Під час цієї практичної роботи ви створите кілька мереж VPC й екземплярів віртуальних машин, а також перевірите можливості підключення в різних мережах. Зокрема, ви створите дві мережі з власним режимом (managementnet та privatenet) і правилами брандмауера, а також екземпляри віртуальних машин, як показано на наведеній нижче схемі мережі.

У цій практичній роботі для вас уже створено мережу mynetwork із правилами брандмауера й два екземпляри віртуальних машин (mynet-

Цілі

У цій практичній роботі ви навчитеся виконувати наведені нижче дії.

- Створювати мережі VPC з власним режимом із правилами брандмауера.

- Створювати екземпляри віртуальних машин за допомогою Compute Engine.

- Вивчати можливості підключення екземплярів віртуальних машин у різних мережах VPC.

- Створювати екземпляр віртуальної машини з кількома мережевими інтерфейсами.

Налаштування й вимоги

Перш ніж натиснути кнопку Start Lab (Почати практичну роботу)

Ознайомтеся з наведеними нижче вказівками. На виконання практичної роботи відводиться обмежений час, і її не можна призупинити. Щойно ви натиснете Start Lab (Почати практичну роботу), з’явиться таймер, який показуватиме, скільки часу для роботи з ресурсами Google Cloud у вас залишилося.

Ви зможете виконати практичну роботу в дійсному робочому хмарному середовищі (не в симуляції або демонстраційному середовищі). Для цього на час виконання практичної роботи вам надаються тимчасові облікові дані для реєстрації і входу в Google Cloud.

Щоб виконати цю практичну роботу, потрібно мати:

- стандартний веб-переглядач, наприклад Chrome (рекомендовано)

- достатню кількість часу, оскільки почавши практичну роботу, ви не зможете призупинити її

Як почати виконувати практичну роботу й увійти в Google Cloud Console

-

Натисніть кнопку Start Lab (Почати практичну роботу). Якщо за практичну роботу необхідно заплатити, відкриється спливаюче вікно, де ви зможете обрати спосіб оплати. Ліворуч розміщено панель Lab Details (Відомості про практичну роботу) з такими даними:

- кнопка Open Google Console (Відкрити Google Console);

- час до закінчення;

- тимчасові облікові дані, які потрібно використовувати для доступу до цієї практичної роботи;

- інша необхідна для виконання цієї практичної роботи інформація.

-

Натисніть Open Google Console (Відкрити Google Console). Завантажаться необхідні ресурси. Потім відкриється нова вкладка зі сторінкою Sign in (Вхід).

Порада. Упорядковуйте вкладки в окремих вікнах, розміщуючи їх поруч.

Примітка. Якщо з’явиться вікно Choose an account (Виберіть обліковий запис), натисніть Use Another Account (Увійти в інший обліковий запис). -

За потреби скопіюйте Username (Ім’я користувача) з панелі Lab Details (Відомості про практичну роботу) і вставте його у вікні Sign in (Вхід). Натисніть Next (Далі).

-

Скопіюйте Password (Пароль) з панелі Lab Details (Відомості про практичну роботу) і вставте його у вікні Welcome (Привітання). Натисніть Next (Далі).

Важливо. Обов’язково використовуйте облікові дані з панелі ліворуч. Не використовуйте облікові дані Google Cloud Skills Boost. Примітка. Якщо ввійти у власний обліковий запис Google Cloud, може стягуватися додаткова плата. -

Виконайте наведені нижче дії.

- Прийміть Умови використання.

- Не додавайте способи відновлення та двохетапну перевірку (оскільки це тимчасовий обліковий запис).

- Не реєструйте безкоштовні пробні версії.

Через кілька секунд Cloud Console відкриється в новій вкладці.

Як активувати Cloud Shell

Cloud Shell – це віртуальна машина з попередньо завантаженими інструментами для розробників. Вона містить головний каталог обсягом 5 ГБ постійної пам’яті й працює в середовищі Google Cloud. Cloud Shell надає доступ до ресурсів Google Cloud через командний рядок.

- Угорі консолі Google Cloud натисніть Activate Cloud Shell (Активувати Cloud Shell)

.

Щойно ви підключитеся, вас буде автентифіковано, а проект отримає ваш PROJECT_ID (ІДЕНТИФІКАТОР ПРОЕКТУ). Вивід міститиме рядок зі значенням PROJECT_ID (ІДЕНТИФІКАТОР ПРОЕКТУ) для цього сеансу:

gcloud – це інструмент командного рядка для Google Cloud. Він входить у пакет Cloud Shell і підтримує функцію автозавершення клавішею TAB.

- (Необов’язково) Щоб вивести поточне ім’я облікового запису, введіть таку команду:

-

Натисніть Authorize (Авторизувати).

-

Вихідні дані матимуть такий вигляд:

Вивід:

- (Необов’язково) Щоб вивести ідентифікатор проекту, введіть таку команду:

Вивід:

Приклад виводу:

gcloud, перегляньте посібник з інтерфейсу командного рядка gcloud у Google Cloud.

Завдання 1. Створіть мережі VPC з власним режимом із правилами брандмауера

Створіть дві мережі з власним режимом (managementnet та privatenet) і правилами брандмауера, які дозволяють вхідний трафік за протоколами SSH, ICMP й RDP.

Створіть мережу managementnet

Створіть мережу managementnet за допомогою Cloud Console.

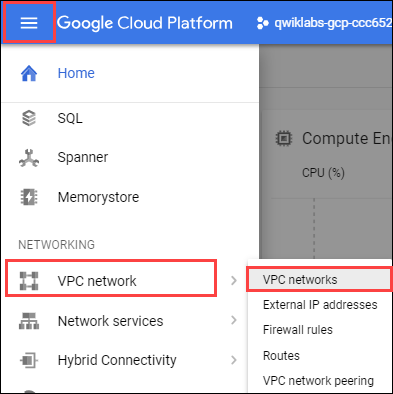

- У Cloud Console натисніть меню навігації (

) > VPC network (Мережа VPC) > VPC networks (Мережі VPC).

-

Зверніть увагу на мережі default (за умовчанням) і mynetwork із їх підмережами.

Для кожного проекту Google Cloud налаштовано мережу default (за умовчанням). Крім того, у вашу схему попередньо додано мережу mynetwork.

-

Натисніть Create VPC network (Створити мережу VPC).

-

У полі Name (Назва) укажіть

managementnet. -

Для опції Subnet creation mode (Режим створення підмережі) виберіть Custom (Власний).

-

Укажіть наведені нижче значення й залиште інші значення за умовчанням.

Властивість Значення (укажіть значення або виберіть зі списку) Name (Назва) managementsubnet- Region (Регіон) IPv4 range (Діапазон IPv4) 10.130.0.0/20 -

Натисніть Done (Готово).

-

Натисніть EQUIVALENT COMMAND LINE (ЕКВІВАЛЕНТ КОМАНДНОГО РЯДКА).

Як ви можете побачити, мережі й підмережі можна створювати за допомогою командного рядка Cloud Shell. Ви створите мережу privatenet за допомогою цих команд з аналогічними параметрами.

-

Натисніть Close (Закрити).

-

Натисніть Create (Створити).

Перевірка виконаного завдання

Щоб підтвердити виконання завдання, натисніть Check my progress (Підтвердити виконання). Якщо мережу managementnet створено правильно, з’явиться оцінка.

Створіть мережу privatenet

Створіть мережу privatenet за допомогою командного рядка Cloud Shell.

- Щоб створити мережу privatenet, виконайте таку команду:

- Щоб створити підмережу privatesubnet-

, виконайте таку команду:

- Щоб створити підмережу privatesubnet-

, виконайте таку команду:

Перевірка виконаного завдання

Щоб підтвердити виконання завдання, натисніть Check my progress (Підтвердити виконання). Якщо мережу privatenet створено правильно, з’явиться оцінка.

- Щоб переглянути список наявних мереж VPC, виконайте таку команду:

Вивід матиме такий вигляд:

- Щоб переглянути список наявних підмереж VPC (відсортованих за мережами VPC), виконайте таку команду:

Вивід матиме такий вигляд:

- У Cloud Console натисніть меню навігації > VPC network (Мережа VPC) > VPC networks (Мережі VPC).

- У Cloud Console мають відображатися ті самі мережі й підмережі.

Створіть правила брандмауера для мережі managementnet

Створіть правила брандмауера, щоб дозволити вхідний трафік за протоколами SSH, ICMP й RDP до екземплярів віртуальних машин у мережі managementnet.

-

У Cloud Console натисніть меню навігації (

) > VPC network (Мережа VPC) > Firewall (Брандмауер).

-

Натисніть + Create Firewall Rule (Створити правило брандмауера).

-

Укажіть наведені нижче значення й залиште інші значення за умовчанням.

Властивість Значення (укажіть значення або виберіть зі списку) Name (Назва) managementnet-allow-icmp-ssh-rdp Network (Мережа) managementnet Targets (Цілі) All instances in the network (Усі екземпляри в мережі) Source filter (Фільтр за джерелом) IPv4 Ranges (Діапазони IPv4) Source IPv4 ranges (Джерела діапазонів IPv4) 0.0.0.0/0 Protocols and ports (Протоколи й порти) Specified protocols and ports (Указані протоколи й порти): поставте прапорець біля опції tcp й введіть 22, 3389, а потім поставте прапорець поруч із варіантом Other protocols (Інші протоколи) і введіть icmp.

-

Натисніть EQUIVALENT COMMAND LINE (ЕКВІВАЛЕНТ КОМАНДНОГО РЯДКА).

Як ви можете побачити, правила брандмауера можна створювати за допомогою командного рядка Cloud Shell. Ви створите правила брандмауера для мережі privatenet за допомогою цих команд з аналогічними параметрами.

-

Натисніть Close (Закрити).

-

Натисніть Create (Створити).

Перевірка виконаного завдання

Щоб підтвердити виконання завдання, натисніть Check my progress (Підтвердити виконання). Якщо правила брандмауера для мережі managementnet створено правильно, з’явиться оцінка.

Створіть правила брандмауера для мережі privatenet

Створіть правила брандмауера для мережі privatenet за допомогою командного рядка Cloud Shell.

- Щоб створити правило брандмауера privatenet-allow-icmp-ssh-rdp, у Cloud Shell виконайте таку команду:

Вивід матиме такий вигляд:

Перевірка виконаного завдання

Щоб підтвердити виконання завдання, натисніть Check my progress (Підтвердити виконання). Якщо правила брандмауера для мережі privatenet створено правильно, з’явиться оцінка.

- Щоб переглянути список правил брандмауера (відсортованих за мережею VPC), виконайте таку команду:

Вивід матиме такий вигляд:

Правила брандмауера для мережі mynetwork було створено автоматично. Ви можете вказати кілька протоколів і портів в одному правилі брандмауера (як зробили це для мереж privatenet і managementnet) або в кількох правилах (як у мережі default (за умовчанням) і мережі mynetwork).

- У Cloud Console натисніть меню навігації > VPC network (Мережа VPC) > Firewall (Брандмауер).

- У Cloud Console мають відображатися ті самі правила брандмауера.

Завдання 2. Створіть екземпляри віртуальних машин

Створіть два екземпляри віртуальних машин:

-

managementsubnet-

-vm у підмережі managementsubnet- -

privatesubnet-

-vm у підмережі privatesubnet-

Створіть екземпляр managementnet-

Створіть екземпляр managementnet-

-

У Cloud Console натисніть меню навігації > Compute Engine > VM instances (Екземпляри віртуальних машин).

Екземпляри mynet-

-vm і mynet- -vm було попередньо створено як частину схеми мережі. -

Натисніть Create Instance (Створити екземпляр).

-

Укажіть наведені нижче значення й залиште інші значення за умовчанням.

Властивість Значення (укажіть значення або виберіть зі списку) Name (Назва) managementnet- -vm Region (Регіон) Zone (Зона) Series (Серія) E2 Machine type (Тип машини) e2-micro -

У розділі Advanced options (Розширені параметри) натисніть спадне меню Networking, disks, security, management, sole tenancy (Мережі, диски, безпека, керування, один клієнт).

-

Натисніть Networking (Мережі).

-

Натисніть спадне меню, щоб змінити Network interfaces (Мережеві інтерфейси).

-

Укажіть наведені нижче значення й залиште інші значення за умовчанням.

Властивість Значення (укажіть значення або виберіть зі списку) Network (Мережа) managementnet Subnetwork (Підмережа) managementsubnet- -

Натисніть Done (Готово).

-

Натисніть EQUIVALENT CODE (ЕКВІВАЛЕНТНИЙ КОД).

Як ви можете побачити, екземпляри віртуальних машин також можна створювати за допомогою командного рядка Cloud Shell. Ви створите екземпляр privatenet-

-vm за допомогою цих команд з аналогічними параметрами. -

Натисніть Create (Створити).

Перевірка виконаного завдання

Щоб підтвердити виконання завдання, натисніть Check my progress (Підтвердити виконання). Якщо екземпляр віртуальної машини в мережі managementnet створено правильно, з’явиться оцінка.

Створіть екземпляр privatenet-

Створіть екземпляр privatenet-

- Щоб створити екземпляр privatenet-

-vm, у Cloud Shell виконайте таку команду:

Вивід матиме такий вигляд:

Перевірка виконаного завдання

Щоб підтвердити виконання завдання, натисніть Check my progress (Підтвердити виконання). Якщо екземпляр віртуальної машини в мережі privatenet створено правильно, з’явиться оцінка.

- Щоб переглянути список екземплярів віртуальних машин (відсортованих за зонами), виконайте таку команду:

Вивід матиме такий вигляд:

-

У Cloud Console натисніть меню навігації (

) > Compute Engine > VM instances (Екземпляри віртуальних машин).

-

У Cloud Console мають відображатися ті самі екземпляри віртуальних машин.

-

Натисніть Column Display Options (Параметри відображення стовпців) і виберіть Network (Мережа). Натисніть OK.

Є три екземпляри в регіоні

і один екземпляр у регіоні . Однак ці екземпляри використовуються в трьох мережах VPC (managementnet, mynetwork і privatenet), причому всі екземпляри мають різні зони й мережі. У наступному розділі ви розглянете, як це впливає на внутрішнє з’єднання.

Завдання 3. Ознайомтеся з можливостями підключення до екземплярів віртуальних машин

Ознайомтеся з можливостями підключення до екземплярів віртуальних машин. Зокрема, порівняйте, як працюють екземпляри віртуальних машин, розміщені в одній зоні, і екземпляри віртуальних машин в одній мережі VPC.

Надішліть запит ping на зовнішні IP-адреси

Надішліть запит ping на зовнішні IP-адреси екземплярів віртуальних машин, щоб перевірити, чи можете ви підключитися до них із мережі Інтернет.

-

У Cloud Console натисніть меню навігації > Compute Engine > VM instances (Екземпляри віртуальних машин).

-

Зафіксуйте зовнішні IP-адреси екземплярів mynet-

-vm, managementnet- -vm і privatenet- -vm. -

Натисніть SSH, щоб запустити термінал і підключитися до екземпляра mynet-

-vm. -

Щоб перевірити підключення до зовнішньої IP-адреси екземпляра mynet-

-vm, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра mynet- -vm.

Це має спрацювати.

- Щоб перевірити підключення до зовнішньої IP-адреси екземпляра managementnet-

-vm, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра managementnet- -vm.

Це має спрацювати.

- Щоб перевірити підключення до зовнішньої IP-адреси екземпляра privatenet-

-vm, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра privatenet- -vm.

Це має спрацювати.

Надішліть запит ping на внутрішні IP-адреси

Надішліть запит ping на внутрішні IP-адреси екземплярів віртуальних машин, щоб перевірити, чи можете ви підключитися до них із мережі VPC.

- У Cloud Console натисніть меню навігації > Compute Engine > VM instances (Екземпляри віртуальних машин).

- Зафіксуйте внутрішні IP-адреси екземплярів mynet-

-vm, managementnet- -vm і privatenet- -vm. - Поверніться до термінала SSH для екземпляра mynet-

-vm. - Щоб перевірити підключення до внутрішньої IP-адреси екземпляра mynet-

-vm, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра mynet- -vm.

- Щоб перевірити підключення до внутрішньої IP-адреси екземпляра managementnet-

-vm, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра managementnet- -vm.

- Щоб перевірити підключення до внутрішньої IP-адреси екземпляра privatenet-

-vm, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра privatenet- -vm.

За умовчанням мережі VPC є ізольованими приватними мережевими доменами. Однак між мережами не допускається зв’язок внутрішніх IP-адрес, якщо тільки ви не налаштуєте такі механізми, як піринг VPC або VPN.

Завдання 4. Створіть екземпляр віртуальної машини з кількома мережевими інтерфейсами

Кожен екземпляр у мережі VPC має мережевий інтерфейс за умовчанням. Крім того, можна створювати інші мережеві інтерфейси, зв’язані з віртуальними машинами. Залежно від типу екземпляра, ви можете додавати до 8 інтерфейсів, щоб створювати конфігурації, за яких екземпляр підключається безпосередньо до кількох мереж VPC.

Створіть екземпляр віртуальної машини з кількома мережевими інтерфейсами

Створіть екземпляр vm-appliance з інтерфейсами в підмережах privatesubnet-

-

У Cloud Console натисніть меню навігації > Compute Engine > VM instances (Екземпляри віртуальних машин).

-

Натисніть Create Instance (Створити екземпляр).

-

Укажіть наведені нижче значення й залиште інші значення за умовчанням.

Властивість Значення (укажіть значення або виберіть зі списку) Name (Назва) vm-appliance Region (Регіон) Zone (Зона) Series (Серія) E2 Machine type (Тип машини) e2-standard-4

-

У розділі Advanced options (Розширені параметри) натисніть спадне меню Networking, disks, security, management, sole tenancy (Мережі, диски, безпека, керування, один клієнт).

-

Натисніть Networking (Мережі).

-

Натисніть спадне меню, щоб змінити Network interfaces (Мережеві інтерфейси).

-

Укажіть наведені нижче значення й залиште інші значення за умовчанням.

Властивість Значення (укажіть значення або виберіть зі списку) Network (Мережа) privatenet Subnetwork (Підмережа) privatenet- -

Натисніть Done (Готово).

-

Натисніть Add network interface (Додати мережевий інтерфейс).

-

Укажіть наведені нижче значення й залиште інші значення за умовчанням.

Властивість Значення (укажіть значення або виберіть зі списку) Network (Мережа) managementnet Subnetwork (Підмережа) managementsubnet- -

Натисніть Done (Готово).

-

Натисніть Add network interface (Додати мережевий інтерфейс).

-

Укажіть наведені нижче значення й залиште інші значення за умовчанням.

Властивість Значення (укажіть значення або виберіть зі списку) Network (Мережа) mynetwork Subnetwork (Підмережа) mynetwork -

Натисніть Done (Готово).

-

Натисніть Create (Створити).

Перевірка виконаного завдання

Щоб підтвердити виконання завдання, натисніть Check my progress (Підтвердити виконання). Якщо екземпляр віртуальної машини з кількома мережевими інтерфейсами створено правильно, з’явиться оцінка.

Ознайомтеся з характеристиками мережевих інтерфейсів

Перегляньте дані про мережеві інтерфейси екземпляра vm-appliance у Cloud Console і через термінал віртуальної машини.

- У Cloud Console натисніть меню навігації (

) > Compute Engine > VM instances (Екземпляри віртуальних машин).

- Знайдіть екземпляр vm-appliance і в розділі Internal IP (Внутрішня IP-адреса) натисніть nic0. Відкриється сторінка Network interface details (Дані про мережевий інтерфейс).

- Переконайтеся, що інтерфейс nic0 підключено до підмережі privatesubnet-

, а також що йому призначено внутрішню IP-адресу в цій підмережі (172.16.0.0/24) і відповідні правила брандмауера. - Натисніть nic0 і виберіть nic1.

- Переконайтеся, що інтерфейс nic1 підключено до підмережі managementsubnet-

, а також що йому призначено внутрішню IP-адресу в цій підмережі (10.130.0.0/20) і відповідні правила брандмауера. - Натисніть nic1 і виберіть nic2.

- Переконайтеся, що інтерфейс nic2 підключено до підмережі mynetwork, а також що йому призначено внутрішню IP-адресу в цій підмережі (10.128.0.0/20) і відповідні правила брандмауера.

- У Cloud Console натисніть меню навігації > Compute Engine > VM instances (Екземпляри віртуальних машин).

- Натисніть SSH, щоб запустити термінал і підключитися до екземпляра vm-appliance.

- Щоб переглянути список мережевих інтерфейсів екземпляра віртуальної машини, виконайте таку команду:

Вивід матиме такий вигляд:

Ознайомтеся з можливостями підключення через мережеві інтерфейси

Переконайтеся, що екземпляр vm-appliance підключено до підмереж privatesubnet-

- У Cloud Console натисніть меню навігації > Compute Engine > VM instances (Екземпляри віртуальних машин).

- Зафіксуйте внутрішні IP-адреси екземплярів privatenet-

-vm, managementnet- -vm, mynet- -vm і mynet- -vm. - Поверніться до термінала SSH для екземпляра vm-appliance.

- Щоб перевірити підключення до внутрішньої IP-адреси екземпляра privatenet-

-vm, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра privatenet- -vm.

Це має спрацювати.

- Проведіть таку саму перевірку, виконавши наведену нижче команду.

- Щоб перевірити підключення до внутрішньої IP-адреси екземпляра managementnet-

-vm, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра managementnet- -vm.

Це має спрацювати.

- Щоб перевірити підключення до внутрішньої IP-адреси екземпляра mynet-

-vm, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра mynet- -vm.

Це має спрацювати.

- Щоб перевірити підключення до внутрішньої IP-адреси екземпляра mynet-

-vm, виконайте наведену нижче команду, указавши відповідну IP-адресу екземпляра mynet- -vm.

- Щоб переглянути список маршрутів для екземпляра vm-appliance, виконайте таку команду:

Вивід матиме такий вигляд:

Вітаємо!

Під час цієї практичної роботи ви створили екземпляр віртуальної машини з трьома мережевими інтерфейсами й перевірили можливість внутрішнього підключення для екземплярів у зв’язаних із нею підмережах.

Ви також ознайомилися з принципом роботи мережі за умовчанням, включно з її підмережами, маршрутами й правилами брандмауера. Крім того, ви перевірили можливість підключення для нової автоматичної мережі VPC.

Пройдіть квест

Цю практичну роботу можна виконувати у власному темпі, і вона входить до квесту Cloud Engineering. Квест – це низка пов’язаних практичних робіт, що разом складають план навчання. Пройшовши один із цих квестів, ви отримаєте значок як відзнаку за досягнення. Значок можна зробити видимим для інших і додати у своє онлайн-резюме або в обліковий запис у соціальній мережі. Зареєструйтеся на цей або будь-який інший квест із цією практичною роботою, і в межах квесту її буде відразу зараховано як виконану. Усі доступні квести можна переглянути в каталозі Google Cloud Skills Boost.

Виконайте наступну практичну роботу

Наступна практична робота цього квесту – Мережі VPC: керування доступом. Крім того, ви можете вибрати одну з наведених нижче практичних робіт.

Наступні кроки/Докладніше

Щоб дізнатися більше про мережі VPC, перегляньте цю статтю.

Навчання й сертифікація Google Cloud

…допомагають ефективно використовувати технології Google Cloud. Наші курси передбачають опанування технічних навичок, а також ознайомлення з рекомендаціями, що допоможуть вам швидко зорієнтуватися й вивчити матеріал. Ми пропонуємо курси різних рівнів – від базового до високого. Ви можете вибрати формат навчання (за запитом, онлайн або офлайн) відповідно до власного розкладу. Пройшовши сертифікацію, ви перевірите й підтвердите свої навички та досвід роботи з технологіями Google Cloud.

Посібник востаннє оновлено 24 листопада 2023 року

Практичну роботу востаннє протестовано 24 листопада 2023 року

© Google LLC 2024. Усі права захищено. Назва та логотип Google є торговельними марками Google LLC. Усі інші назви компаній і продуктів можуть бути торговельними марками відповідних компаній, з якими вони пов’язані.