Punkty kontrolne

Create the managementnet network

/ 20

Create the privatenet network

/ 30

Create the firewall rules for managementnet

/ 15

Create the firewall rules for privatenet

/ 15

Create the managementnet-vm instance

/ 5

Create the privatenet-vm instance

/ 5

Create a VM instance with multiple network interfaces

/ 10

Wiele sieci VPC

- GSP211

- Opis

- Cele

- Konfiguracja i wymagania

- Zadanie 1. Tworzenie sieci VPC trybu niestandardowego z regułami zapory sieciowej

- Zadanie 2. Tworzenie instancji maszyn wirtualnych

- Zadanie 3. Przeglądanie połączeń między instancjami maszyn wirtualnych

- Zadanie 4. Tworzenie instancji maszyny wirtualnej z wieloma interfejsami sieci

- Gratulacje!

GSP211

Opis

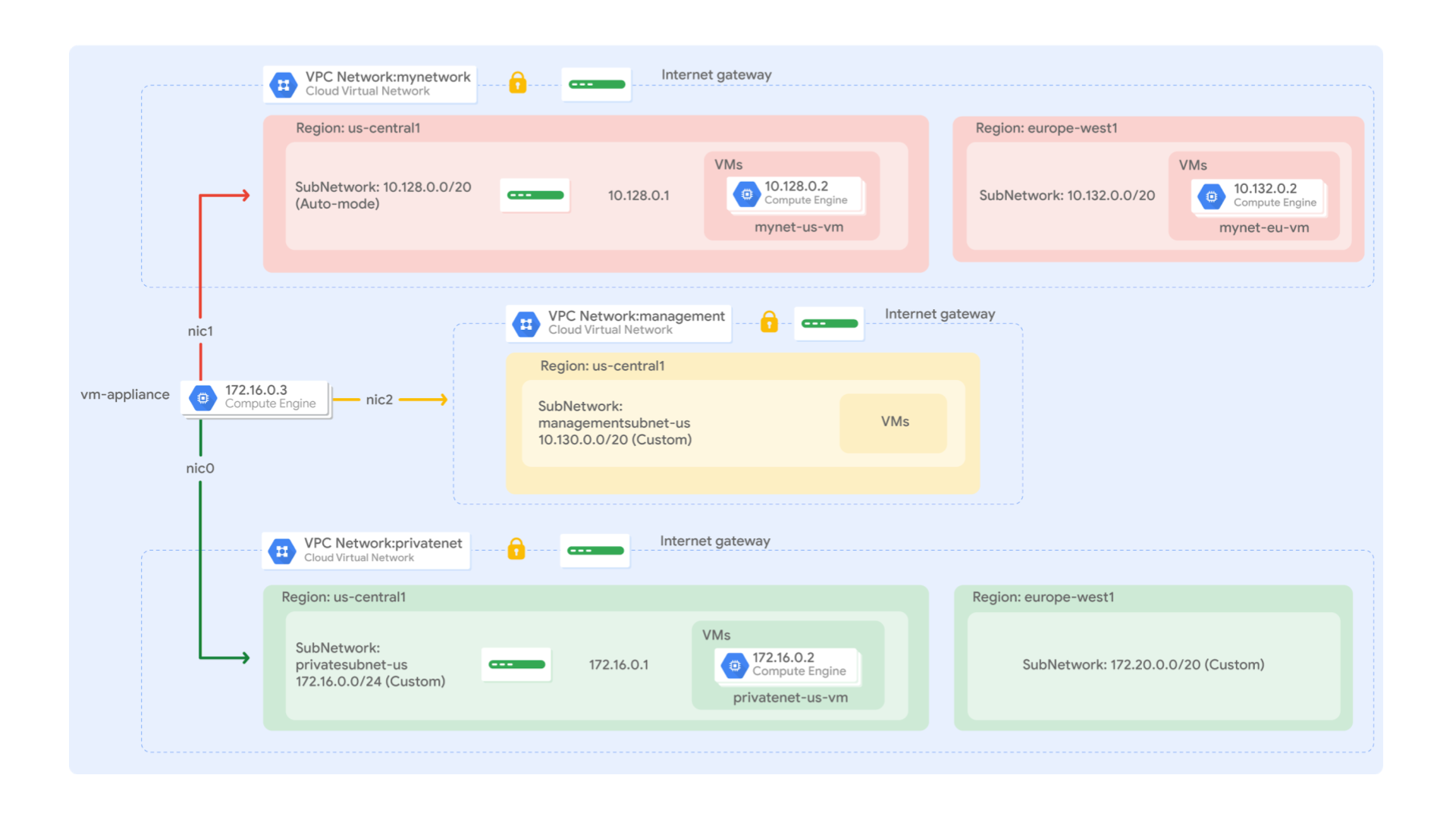

W tym module utworzysz sieci VPC i instancje maszyn wirtualnych, a potem przetestujesz połączenia między sieciami. Będą to 2 sieci trybu niestandardowego (managementnet i privatenet) z regułami zapory sieciowej oraz instancjami maszyn wirtualnych, jak pokazano na tym schemacie sieci:

Na potrzeby tego modułu sieć mynetwork z regułami zapory sieciowej i 2 instancje maszyn wirtualnych (mynet-

Cele

W tym module dowiesz się, jak:

- tworzyć sieci VPC trybu niestandardowego z regułami zapory sieciowej,

- tworzyć instancje maszyn wirtualnych za pomocą Compute Engine,

- przeglądać połączenia instancji maszyn wirtualnych w sieciach VPC,

- tworzyć instancje maszyn wirtualnych z wieloma interfejsami sieci.

Konfiguracja i wymagania

Zanim klikniesz przycisk Rozpocznij moduł

Zapoznaj się z tymi instrukcjami. Moduły mają limit czasowy i nie można ich zatrzymać. Gdy klikniesz Rozpocznij moduł, na liczniku wyświetli się informacja o tym, na jak długo udostępniamy Ci zasoby Google Cloud.

W tym praktycznym module możesz spróbować swoich sił w wykonywaniu opisywanych działań w prawdziwym środowisku chmury, a nie w jego symulacji lub wersji demonstracyjnej. Otrzymasz nowe, tymczasowe dane logowania, dzięki którym zalogujesz się i uzyskasz dostęp do Google Cloud na czas trwania modułu.

Do ukończenia modułu potrzebne będą:

- dostęp do standardowej przeglądarki internetowej (zalecamy korzystanie z przeglądarki Chrome).

- Odpowiednia ilość czasu na ukończenie modułu – pamiętaj, że gdy rozpoczniesz, nie możesz go wstrzymać.

Rozpoczynanie modułu i logowanie się w konsoli Google Cloud

-

Kliknij przycisk Rozpocznij moduł. Jeśli moduł jest odpłatny, otworzy się wyskakujące okienko, w którym możesz wybrać formę płatności. Po lewej stronie znajduje się panel Szczegóły modułu z następującymi elementami:

- przyciskiem Otwórz konsolę Google;

- czasem, który Ci pozostał;

- tymczasowymi danymi logowania, których musisz użyć w tym module;

- innymi informacjami potrzebnymi do ukończenia modułu.

-

Kliknij Otwórz konsolę Google. Moduł uruchomi zasoby, po czym otworzy nową kartę ze stroną logowania.

Wskazówka: otwórz karty obok siebie w osobnych oknach.

Uwaga: jeśli pojawi się okno Wybierz konto, kliknij Użyj innego konta. -

W razie potrzeby skopiuj nazwę użytkownika z panelu Szczegóły modułu i wklej ją w oknie logowania. Kliknij Dalej.

-

Skopiuj hasło z panelu Szczegóły modułu i wklej je w oknie powitania. Kliknij Dalej.

Ważne: musisz użyć danych logowania z panelu po lewej stronie, a nie danych logowania Google Cloud Skills Boost. Uwaga: korzystanie z własnego konta Google Cloud w tym module może wiązać się z dodatkowymi opłatami. -

Na kolejnych stronach wykonaj następujące czynności:

- Zaakceptuj Warunki korzystania z usługi.

- Nie dodawaj opcji odzyskiwania ani uwierzytelniania dwuskładnikowego (ponieważ konto ma charakter tymczasowy).

- Nie rejestruj się w bezpłatnych wersjach próbnych.

Poczekaj, aż na karcie otworzy się konsola Google Cloud.

Aktywowanie Cloud Shell

Cloud Shell to maszyna wirtualna oferująca wiele narzędzi dla programistów. Zawiera stały katalog domowy o pojemności 5 GB i działa w Google Cloud. Dzięki wierszowi poleceń Cloud Shell zyskujesz dostęp do swoich zasobów Google Cloud.

- Kliknij Aktywuj Cloud Shell

na górze konsoli Google Cloud.

Po połączeniu użytkownik od razu jest uwierzytelniony. Uruchomi się Twój projekt o identyfikatorze PROJECT_ID. Dane wyjściowe zawierają wiersz z zadeklarowanym identyfikatorem PROJECT_ID dla tej sesji:

gcloud to narzędzie wiersza poleceń Google Cloud. Jest ono już zainstalowane w Cloud Shell i obsługuje funkcję autouzupełniania po naciśnięciu tabulatora.

- (Opcjonalnie) Aby wyświetlić listę aktywnych kont, użyj tego polecenia:

-

Kliknij Autoryzuj.

-

Dane wyjściowe powinny wyglądać tak:

Dane wyjściowe:

- (Opcjonalnie) Aby wyświetlić identyfikator projektu, użyj tego polecenia:

Dane wyjściowe:

Przykładowe dane wyjściowe:

gcloud w Google Cloud znajdziesz w opisie narzędzia wiersza poleceń gcloud.

Zadanie 1. Tworzenie sieci VPC trybu niestandardowego z regułami zapory sieciowej

Utwórz 2 sieci niestandardowe – managementnet i privatenet – wraz z regułami zapory sieciowej, które zezwalają na ruch przychodzący SSH, ICMP i RDP.

Tworzenie sieci managementnet

Utwórz sieć managementnet za pomocą konsoli Google Cloud.

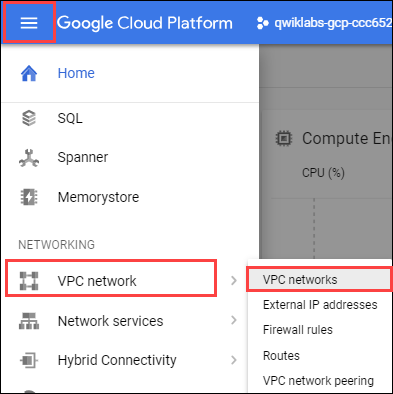

- W konsoli Google Cloud otwórz menu nawigacyjne (

) i kliknij Sieć VPC > Sieci VPC.

-

Zwróć uwagę na sieci default i mynetwork oraz ich podsieci.

Każdy projekt Google Cloud rozpoczyna się od sieci default. Poza tym sieć mynetwork została przygotowana jako część schematu sieci.

-

Kliknij Utwórz sieć VPC.

-

W polu Nazwa wpisz

managementnet. -

Jako Tryb tworzenia podsieci wybierz Niestandardowy.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Nazwa managementsubnet- Region Zakres IPv4 10.130.0.0/20 -

Kliknij Gotowe.

-

Kliknij ODPOWIEDNIK W FORMACIE WIERSZA POLECEŃ.

Te polecenia pokazują, że sieci i podsieci można tworzyć za pomocą wiersza poleceń Cloud Shell. Sieć privatenet utworzysz przy użyciu tych poleceń z podobnymi parametrami.

-

Kliknij Zamknij.

-

Kliknij Utwórz.

Testowanie ukończonego zadania

Kliknij Sprawdź postępy, aby zobaczyć stan realizacji zadania. Jeśli udało Ci się utworzyć sieć managementnet, wyświetli się wynik.

Tworzenie sieci privatenet

Utwórz sieć privatenet za pomocą wiersza poleceń Cloud Shell.

- Uruchom to polecenie, aby utworzyć sieć privatenet:

- Uruchom to polecenie, aby utworzyć podsieć privatesubnet-

:

- Uruchom to polecenie, aby utworzyć podsieć privatesubnet-

:

Testowanie ukończonego zadania

Kliknij Sprawdź postępy, aby zobaczyć stan realizacji zadania. Jeśli udało Ci się utworzyć sieć privatenet, wyświetli się wynik.

- Uruchom to polecenie, aby wyświetlić listę dostępnych sieci VPC:

Dane wyjściowe powinny wyglądać tak:

- Uruchom to polecenie, aby wyświetlić listę dostępnych podsieci VPC (posortowaną według sieci VPC):

Dane wyjściowe powinny wyglądać tak:

- W konsoli Google Cloud otwórz menu nawigacyjne i kliknij Sieć VPC > Sieci VPC.

- Widzisz, że w konsoli Google Cloud są wymienione te same sieci i podsieci.

Tworzenie reguł zapory sieciowej dla sieci managementnet

Utwórz reguły zapory sieciowej zezwalające na ruch przychodzący SSH, ICMP i RDP do instancji maszyn wirtualnych w sieci managementnet.

-

W konsoli Google Cloud otwórz menu nawigacyjne (

) i kliknij Sieć VPC > Zapora sieciowa.

-

Kliknij + Utwórz regułę zapory sieciowej.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Nazwa managementnet-allow-icmp-ssh-rdp Sieć managementnet Miejsca docelowe Wszystkie instancje w sieci Filtr źródeł Zakresy adresów IPv4 Zakresy źródłowych adresów IPv4 0.0.0.0/0 Protokoły i porty Określ protokoły i porty, a następnie zaznacz TCP, wpisz: 22, 3389 oraz zaznacz Inne protokoły i wpisz: ICMP.

-

Kliknij ODPOWIEDNIK W FORMACIE WIERSZA POLECEŃ.

Te polecenia pokazują, że reguły zapory sieciowej można również tworzyć za pomocą wiersza poleceń Cloud Shell. Reguły zapory sieciowej dla sieci privatenet utworzysz przy użyciu tych poleceń z podobnymi parametrami.

-

Kliknij Zamknij.

-

Kliknij Utwórz.

Testowanie ukończonego zadania

Kliknij Sprawdź postępy, aby zobaczyć stan realizacji zadania. Jeśli udało Ci się utworzyć reguły zapory sieciowej dla sieci managementnet, wyświetli się wynik.

Tworzenie reguł zapory sieciowej dla sieci privatenet

Utwórz reguły zapory sieciowej dla sieci privatenet za pomocą wiersza poleceń Cloud Shell.

- W Cloud Shell uruchom to polecenie, aby utworzyć regułę zapory sieciowej privatenet-allow-icmp-ssh-rdp:

Dane wyjściowe powinny wyglądać tak:

Testowanie ukończonego zadania

Kliknij Sprawdź postępy, aby zobaczyć stan realizacji zadania. Jeśli udało Ci się utworzyć reguły zapory sieciowej dla sieci privatenet, wyświetli się wynik.

- Uruchom to polecenie, aby wyświetlić listę wszystkich reguł zapory sieciowej (posortowaną według sieci VPC):

Dane wyjściowe powinny wyglądać tak:

Reguły zapory sieciowej dla sieci mynetwork zostały już utworzone. W jednej regule zapory sieciowej można zdefiniować wiele protokołów i portów (privatenet i managementnet) lub można je rozłożyć na kilka reguł (default i mynetwork).

- W konsoli Google Cloud otwórz menu nawigacyjne i kliknij Sieć VPC > Zapora sieciowa.

- Widzisz, że te same reguły zapory sieciowej są wymienione w konsoli Google Cloud.

Zadanie 2. Tworzenie instancji maszyn wirtualnych

Utwórz 2 instancje maszyn wirtualnych:

-

managementsubnet-

-vm w podsieci managementsubnet- -

privatesubnet-

-vm w podsieci privatesubnet-

Tworzenie instancji managementnet-

Utwórz instancję managementnet-

-

W konsoli Google Cloud otwórz menu nawigacyjne i kliknij Compute Engine > Instancje maszyn wirtualnych.

Instancje mynet-

-vm i mynet- -vm zostały już utworzone jako część schematu sieci. -

Kliknij Utwórz instancję.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Nazwa managementnet- -vm Region Strefa Seria E2 Typ maszyny e2-micro -

W sekcji Opcje zaawansowane kliknij menu Sieć, dyski, zabezpieczenia, zarządzanie, jedyny najemca.

-

Kliknij Sieci.

-

W Interfejsach sieci kliknij ikonę menu, aby edytować.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Sieć managementnet Podsieć managementsubnet- -

Kliknij Gotowe.

-

Kliknij KOD RÓWNOWAŻNY.

Te polecenia pokazują, że instancje maszyn wirtualnych można też tworzyć za pomocą wiersza poleceń Cloud Shell. Instancję privatenet-

-vm utworzysz przy użyciu tych poleceń z podobnymi parametrami. -

Kliknij Utwórz.

Testowanie ukończonego zadania

Kliknij Sprawdź postępy, aby zobaczyć stan realizacji zadania. Jeśli udało Ci się utworzyć instancję maszyny wirtualnej w sieci managementnet, wyświetli się wynik.

Tworzenie instancji privatenet-

Utwórz instancję privatenet-

- W Cloud Shell uruchom to polecenie, aby utworzyć instancję privatenet-

-vm:

Dane wyjściowe powinny wyglądać tak:

Testowanie ukończonego zadania

Kliknij Sprawdź postępy, aby zobaczyć stan realizacji zadania. Jeśli udało Ci się utworzyć instancję maszyny wirtualnej w sieci privatenet, wyświetli się wynik.

- Uruchom to polecenie, aby wyświetlić listę wszystkich instancji maszyn wirtualnych (posortowaną według strefy):

Dane wyjściowe powinny wyglądać tak:

-

W konsoli Google Cloud otwórz menu nawigacyjne (

) i kliknij Compute Engine > Instancje maszyn wirtualnych.

-

Widzisz, że te same instancje maszyn wirtualnych są wymienione w konsoli Google Cloud.

-

Kliknij Opcje wyświetlania kolumn, po czym kliknij Sieć. Kliknij OK.

Widzisz 3 instancje w strefie

i 1 instancję w strefie . Instancje te są jednak rozłożone na 3 sieci VPC (managementnet, mynetwork i privatenet) i żadna z nich nie znajduje się w tej samej strefie oraz sieci co inna. W następnej sekcji zbadasz, jaki ma to wpływ na wewnętrzne połączenia.

Zadanie 3. Przeglądanie połączeń między instancjami maszyn wirtualnych

Przejrzyj połączenia między instancjami maszyn wirtualnych. W szczególności porównaj możliwości połączeń instancji maszyn wirtualnych znajdujących się w tej samej strefie z możliwościami instancji znajdujących się w tej samej sieci VPC.

Pingowanie zewnętrznych adresów IP

Wyślij ping na zewnętrzne adresy IP instancji maszyn wirtualnych, by sprawdzić, czy są one osiągalne z publicznego internetu.

-

W konsoli Google Cloud otwórz menu nawigacyjne i kliknij Compute Engine > Instancje maszyn wirtualnych.

-

Zanotuj zewnętrzne adresy IP instancji mynet-

-vm, managementnet- -vm i privatenet- -vm. -

W przypadku instancji mynet-

-vm kliknij SSH, aby uruchomić terminal i nawiązać połączenie. -

Aby przetestować możliwość połączenia z zewnętrznym adresem IP instancji mynet-

-vm, uruchom to polecenie z wpisanym zewnętrznym adresem IP instancji mynet- -vm:

To powinno zadziałać.

- Aby przetestować możliwość połączenia z zewnętrznym adresem IP instancji managementnet-

-vm, uruchom to polecenie z wpisanym zewnętrznym adresem IP instancji managementnet- -vm:

To powinno zadziałać.

- Aby przetestować możliwość połączenia z zewnętrznym adresem IP instancji privatenet-

-vm, uruchom to polecenie z wpisanym zewnętrznym adresem IP instancji privatenet- -vm:

To powinno zadziałać.

Pingowanie wewnętrznych adresów IP

Wyślij ping na wewnętrzne adresy IP instancji maszyn wirtualnych, by sprawdzić, czy są one osiągalne w obrębie sieci VPC.

- W konsoli Google Cloud otwórz menu nawigacyjne i kliknij Compute Engine > Instancje maszyn wirtualnych.

- Zanotuj wewnętrzne adresy IP instancji mynet-

-vm, managementnet- -vm i privatenet- -vm. - Wróć do terminala SSH połączonego z instancją mynet-

-vm. - Aby przetestować możliwość połączenia z wewnętrznym adresem IP instancji mynet-

-vm, uruchom to polecenie z wpisanym wewnętrznym adresem IP instancji mynet- -vm:

- Aby przetestować możliwość połączenia z wewnętrznym adresem IP instancji managementnet-

-vm, uruchom to polecenie z wpisanym wewnętrznym adresem IP instancji managementnet- -vm:

- Aby przetestować możliwość połączenia z wewnętrznym adresem IP instancji privatenet-

-vm, uruchom to polecenie z wpisanym wewnętrznym adresem IP instancji privatenet- -vm:

Domyślnie sieci VPC są izolowanymi domenami sieci prywatnych. Jednak komunikacja między sieciami z użyciem wewnętrznych adresów IP nie jest dozwolona, jeśli nie zostaną skonfigurowane mechanizmy, takie jak połączenia równorzędne VPC lub sieć VPN.

Zadanie 4. Tworzenie instancji maszyny wirtualnej z wieloma interfejsami sieci

Każda instancja w sieci VPC ma domyślny interfejs sieci. Możesz utworzyć dodatkowe interfejsy sieci podłączone do Twoich maszyn wirtualnych. Istnienie wielu interfejsów sieci pozwala na tworzenie konfiguracji, w których instancja łączy się bezpośrednio z kilkoma sieciami VPC (w zależności od typu instancji może to być nawet 8 interfejsów).

Tworzenie instancji maszyny wirtualnej z wieloma interfejsami sieci

Utwórz instancję vm-appliance z interfejsami sieci w podsieciach privatesubnet-

-

W konsoli Google Cloud otwórz menu nawigacyjne i kliknij Compute Engine > Instancje maszyn wirtualnych.

-

Kliknij Utwórz instancję.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Nazwa vm-appliance Region Strefa Seria E2 Typ maszyny e2-standard-4

-

W sekcji Opcje zaawansowane kliknij menu Sieć, dyski, zabezpieczenia, zarządzanie, jedyny najemca.

-

Kliknij Sieci.

-

W Interfejsach sieci kliknij ikonę menu, aby edytować.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Sieć privatenet Podsieć privatenet- -

Kliknij Gotowe.

-

Kliknij Dodaj interfejs sieci.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Sieć managementnet Podsieć managementsubnet- -

Kliknij Gotowe.

-

Kliknij Dodaj interfejs sieci.

-

Ustaw te wartości, a wszystkie inne pozostaw domyślne:

Właściwość Wartość (wpisz podaną wartość lub wybierz podaną opcję) Sieć mynetwork Podsieć mynetwork -

Kliknij Gotowe.

-

Kliknij Utwórz.

Testowanie ukończonego zadania

Kliknij Sprawdź postępy, aby zobaczyć stan realizacji zadania. Jeśli udało Ci się utworzyć instancję maszyny wirtualnej z wieloma interfejsami sieci, wyświetli się wynik.

Przeglądanie szczegółów interfejsu sieci

Przejrzyj szczegóły interfejsu sieci instancji vm-appliance w konsoli Google Cloud i w terminalu maszyny wirtualnej.

- W konsoli Google Cloud otwórz menu nawigacyjne (

) i kliknij Compute Engine > Instancje maszyn wirtualnych.

- Kliknij nic0 w obszarze Wewnętrzny adres IP instancji vm-appliance, by otworzyć stronę Szczegóły interfejsu sieci.

- Sprawdź, czy interfejs nic0 jest połączony z podsiecią privatesubnet-

, ma przypisany wewnętrzny adres IP w tej podsieci (172.16.0.0/24) i istnieją dotyczące go reguły zapory sieciowej. - Kliknij nic0 i wybierz nic1.

- Sprawdź, czy interfejs nic1 jest połączony z podsiecią managementsubnet-

, ma przypisany wewnętrzny adres IP w tej podsieci (10.130.0.0/20) i istnieją dotyczące go reguły zapory sieciowej. - Kliknij nic1 i wybierz nic2.

- Sprawdź, czy interfejs nic2 jest połączony z podsiecią mynetwork, ma przypisany wewnętrzny adres IP w tej podsieci (10.128.0.0/20) i istnieją dotyczące go reguły zapory sieciowej.

- W konsoli Google Cloud otwórz menu nawigacyjne i kliknij Compute Engine > Instancje maszyn wirtualnych.

- W przypadku instancji vm-appliance kliknij SSH, by uruchomić terminal i nawiązać połączenie.

- Uruchom to polecenie, aby wyświetlić listę interfejsów sieci w instancji maszyny wirtualnej:

Dane wyjściowe powinny wyglądać tak:

Przeglądanie połączeń interfejsu sieci

Upewnij się, że instancja vm-appliance jest połączona z podsieciami privatesubnet-

- W konsoli Google Cloud otwórz menu nawigacyjne i kliknij Compute Engine > Instancje maszyn wirtualnych.

- Zanotuj wewnętrzne adresy IP instancji privatenet-

-vm, managementnet- -vm, mynet- -vm i mynet- -vm. - Wróć do terminala SSH instancji vm-appliance.

- Aby przetestować możliwość połączenia z wewnętrznym adresem IP instancji privatenet-

-vm, uruchom to polecenie z wpisanym wewnętrznym adresem IP instancji privatenet- -vm:

Działa.

- Powtórz ten sam test, uruchamiając to polecenie:

- Aby przetestować możliwość połączenia z wewnętrznym adresem IP instancji managementnet-

-vm, uruchom to polecenie z wpisanym wewnętrznym adresem IP instancji managementnet- -vm:

Działa.

- Aby przetestować możliwość połączenia z wewnętrznym adresem IP instancji mynet-

-vm, uruchom to polecenie z wpisanym wewnętrznym adresem IP instancji mynet- -vm:

Działa.

- Aby przetestować możliwość połączenia z wewnętrznym adresem IP instancji mynet-

-vm, uruchom to polecenie z wpisanym wewnętrznym adresem IP instancji mynet- -vm:

- Aby wyświetlić listę tras instancji vm-appliance, uruchom to polecenie:

Dane wyjściowe powinny wyglądać tak:

Gratulacje!

W tym module utworzyliśmy instancję maszyny wirtualnej z 3 interfejsami sieci i sprawdziliśmy połączenia wewnętrzne z instancjami maszyn wirtualnych znajdującymi się w podsieciach połączonych z maszyną wirtualną z wieloma interfejsami.

Przyjrzeliśmy się także sieci domyślnej wraz z jej podsieciami, trasami i regułami zapory sieciowej. Następnie testowaliśmy połączenia nowej sieci VPC w trybie automatycznym.

Ukończ kurs

Ten moduł do samodzielnego ukończenia wchodzi w skład kursu Cloud Engineering. Każdy kurs składa się z zestawu powiązanych ze sobą modułów, które razem tworzą ścieżkę szkoleniową. Za ukończenie kursu otrzymasz odznakę – będzie stanowić potwierdzenie Twojego osiągnięcia. Swoje odznaki możesz ustawiać jako widoczne publicznie, a także podawać do nich linki w swoim CV lub w mediach społecznościowych. Zarejestruj się na dowolny kurs zawierający ten moduł, a zostanie on automatycznie zaliczony. Wszystkie dostępne kursy znajdziesz w katalogu Google Cloud Skills Boost.

Przejdź do kolejnego modułu

Kontynuuj kurs, przechodząc do Sieci VPC – kontrola dostępu, lub sprawdź te propozycje:

- Dostosowywanie topologii sieci za pomocą podsieci

- Tworzenie systemu równoważenia obciążenia między regionami

Kolejne kroki / Więcej informacji

Więcej informacji o sieciach VPC: Jak używać sieci VPC.

Szkolenia i certyfikaty Google Cloud

…pomogą Ci wykorzystać wszystkie możliwości technologii Google Cloud. Nasze zajęcia obejmują umiejętności techniczne oraz sprawdzone metody, które ułatwią Ci szybką naukę i umożliwią jej kontynuację. Oferujemy szkolenia na poziomach od podstawowego po zaawansowany prowadzone w trybach wirtualnym, na żądanie i na żywo, dzięki czemu możesz dopasować program szkoleń do swojego napiętego harmonogramu. Certyfikaty umożliwią udokumentowanie i potwierdzenie Twoich umiejętności oraz doświadczenia w zakresie technologii Google Cloud.

Ostatnia aktualizacja instrukcji: 24 listopada 2023 r.

Ostatni test modułu: 24 listopada 2023 r.

Copyright 2024 Google LLC. Wszelkie prawa zastrzeżone. Google i logo Google są znakami towarowymi Google LLC. Wszelkie inne nazwy firm i produktów mogą być znakami towarowymi odpowiednich podmiotów, z którymi są powiązane.