Checkpoint

Create the managementnet network

/ 20

Create the privatenet network

/ 30

Create the firewall rules for managementnet

/ 15

Create the firewall rules for privatenet

/ 15

Create the managementnet-vm instance

/ 5

Create the privatenet-vm instance

/ 5

Create a VM instance with multiple network interfaces

/ 10

Più reti VPC

GSP211

Panoramica

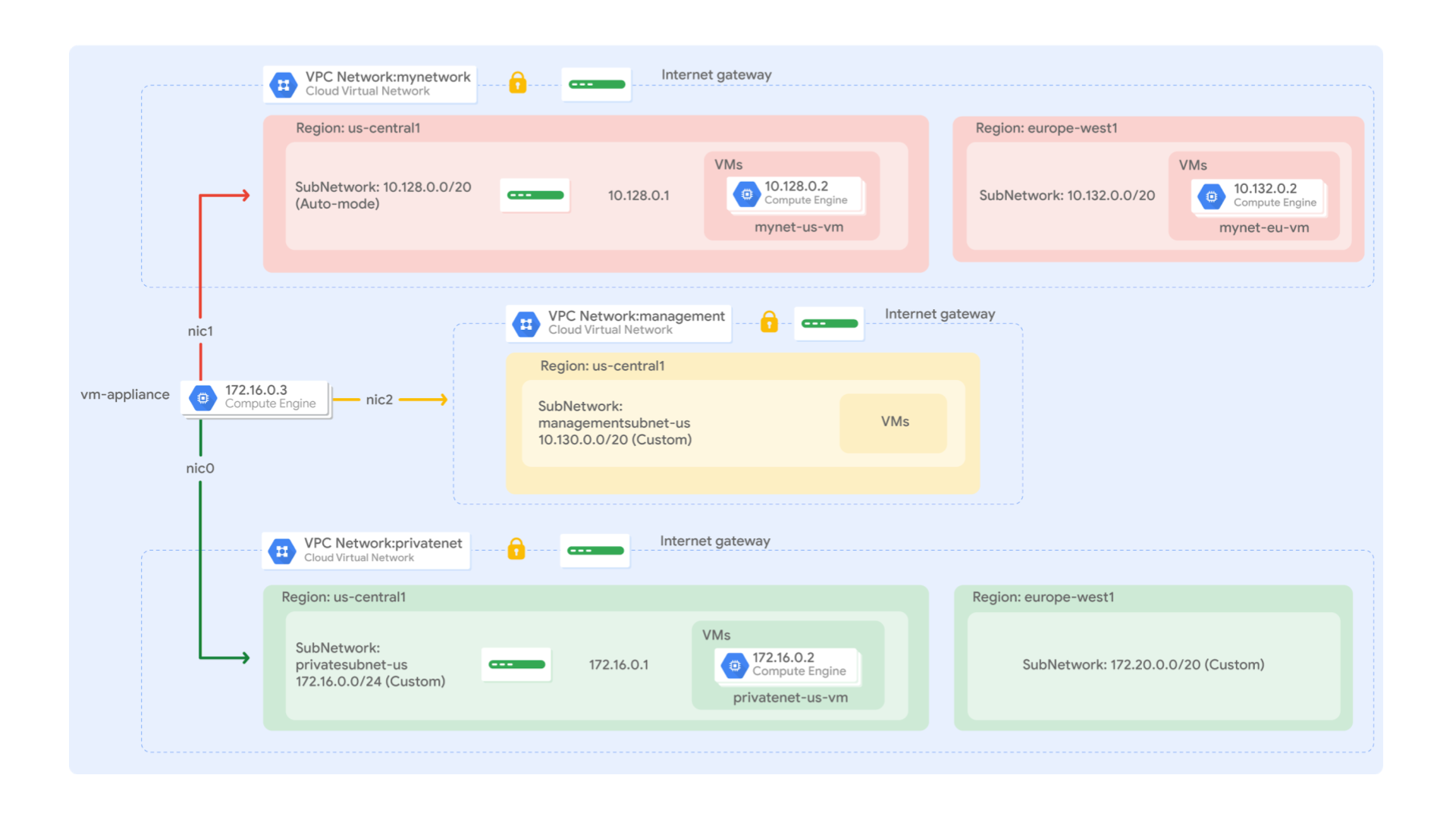

In questo lab creerai alcune reti VPC e istanze VM, oltre a verificare la connettività fra reti diverse. In particolare, dovrai creare due reti in modalità personalizzata (managementnet e privatenet) con regole firewall e istanze VM, come illustra il seguente diagramma di rete:

La rete mynetwork con le relative regole firewall e due istanze VM (mynet-

Obiettivi

In questo lab imparerai a eseguire le attività seguenti:

- Creare reti VPC in modalità personalizzata con regole firewall

- Creare istanze VM utilizzando Compute Engine

- Esplorare la connettività per le istanze VM nelle reti VPC

- Creare un'istanza VM con più interfacce di rete

Configurazione e requisiti

Prima di fare clic sul pulsante Avvia lab

Leggi le seguenti istruzioni. I lab sono a tempo e non possono essere messi in pausa. Il timer si avvia quando fai clic su Avvia lab e ti mostra per quanto tempo avrai a disposizione le risorse Google Cloud.

Con questo lab pratico avrai la possibilità di completare le attività in prima persona, in un ambiente cloud reale e non di simulazione o demo. Riceverai delle nuove credenziali temporanee che potrai utilizzare per accedere a Google Cloud per la durata del lab.

Per completare il lab, avrai bisogno di:

- Accesso a un browser internet standard (Chrome è il browser consigliato).

- È ora di completare il lab: ricorda che, una volta iniziato, non puoi metterlo in pausa.

Come avviare il lab e accedere alla console Google Cloud

-

Fai clic sul pulsante Avvia lab. Se devi effettuare il pagamento per il lab, si apre una finestra popup per permetterti di selezionare il metodo di pagamento. A sinistra, trovi il riquadro Dettagli lab con le seguenti informazioni:

- Pulsante Apri console Google

- Tempo rimanente

- Credenziali temporanee da utilizzare per il lab

- Altre informazioni per seguire questo lab, se necessario

-

Fai clic su Apri console Google. Il lab avvia le risorse e apre un'altra scheda con la pagina di accesso.

Suggerimento: disponi le schede in finestre separate posizionate fianco a fianco.

Note: se visualizzi la finestra di dialogo Scegli un account, fai clic su Utilizza un altro account. -

Se necessario, copia il Nome utente dal riquadro Dettagli lab e incollalo nella finestra di dialogo di accesso. Fai clic su Avanti.

-

Copia la Password dal riquadro Dettagli lab e incollala nella finestra di dialogo di benvenuto. Fai clic su Avanti.

Importante: devi utilizzare le credenziali presenti nel riquadro di sinistra. Non utilizzare le tue credenziali Google Cloud Skills Boost. Nota: utilizzare il tuo account Google Cloud per questo lab potrebbe comportare addebiti aggiuntivi. -

Fai clic nelle pagine successive:

- Accetta i termini e le condizioni.

- Non inserire opzioni di recupero o l'autenticazione a due fattori, perché si tratta di un account temporaneo.

- Non registrarti per le prove gratuite.

Dopo qualche istante, la console Google Cloud si apre in questa scheda.

Attiva Cloud Shell

Cloud Shell è una macchina virtuale in cui sono caricati strumenti per sviluppatori. Offre una home directory permanente da 5 GB e viene eseguita su Google Cloud. Cloud Shell fornisce l'accesso da riga di comando alle risorse Google Cloud.

- Fai clic su Attiva Cloud Shell

nella parte superiore della console Google Cloud.

Quando la connessione è attiva, l'autenticazione è già avvenuta e il progetto è impostato sul tuo PROJECT_ID. L'output contiene una riga che dichiara il PROJECT_ID per questa sessione:

gcloud è lo strumento a riga di comando di Google Cloud. È preinstallato su Cloud Shell e supporta il completamento tramite tasto Tab.

- (Facoltativo) Puoi visualizzare il nome dell'account attivo con questo comando:

-

Fai clic su Autorizza.

-

L'output dovrebbe avere ora il seguente aspetto:

Output:

- (Facoltativo) Puoi elencare l'ID progetto con questo comando:

Output:

Output di esempio:

gcloud, in Google Cloud, fai riferimento alla Panoramica dell'interfaccia a riga di comando gcloud.

Attività 1: crea reti VPC in modalità personalizzata con regole firewall

Crea due reti personalizzate, managementnet e privatenet, con regole firewall che consentono il traffico SSH, ICMP e RDP in entrata.

Crea la rete managementnet

Per creare la rete managementnet utilizza la console Cloud.

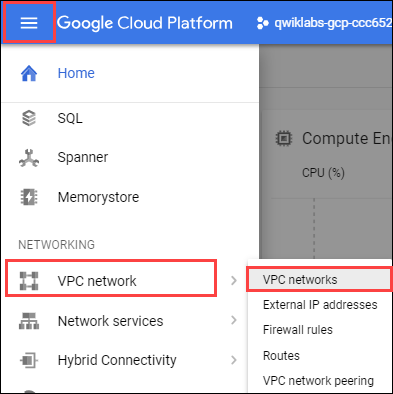

- Nella console Google Cloud, vai a Menu di navigazione (

) > Rete VPC > Reti VPC.

-

Osserva le reti default e mynetwork con le relative subnet.

Ogni progetto di Google Cloud viene avviato con la rete default, ovvero la rete predefinita. Inoltre, la rete mynetwork è resa disponibile come parte del diagramma di rete.

-

Fai clic su Crea rete VPC.

-

Imposta il Nome su

managementnet. -

In Modalità di creazione subnet, fai clic su Personalizzata.

-

Specifica i valori seguenti e lascia le impostazioni predefinite per gli altri valori:

Proprietà Valore (digita il valore o seleziona l'opzione come specificato) Nome managementsubnet- Regione Intervallo IPv4 10.130.0.0/20 -

Fai clic su Fine.

-

Fai clic su RIGA DI COMANDO EQUIVALENTE.

Questi comandi mostrano che reti e subnet possono essere create utilizzando la riga di comando di Cloud Shell. Creerai la rete privatenet utilizzando questi comandi con parametri simili.

-

Fai clic su Chiudi.

-

Fai clic su Crea.

Verifica l'attività completata

Fai clic su Controlla i miei progressi per verificare l'attività eseguita. Se hai completato correttamente la creazione della rete managementnet, verrà visualizzato un punteggio di valutazione.

Crea la rete privatenet

Per creare la rete privatenet, utilizza la riga di comando di Cloud Shell.

- Esegui questo comando per creare la rete privatenet:

- Esegui questo comando per creare la subnet privatesubnet-

:

- Esegui questo comando per creare la subnet privatesubnet-

:

Verifica l'attività completata

Fai clic su Controlla i miei progressi per verificare l'attività eseguita. Se hai completato correttamente la creazione della rete privatenet, verrà visualizzato un punteggio di valutazione.

- Esegui questo comando per visualizzare l'elenco delle reti VPC disponibili:

L'output dovrebbe essere simile al seguente:

- Esegui questo comando per elencare le subnet VPC disponibili (ordinate per rete VPC):

L'output dovrebbe essere simile al seguente:

- Nella console Cloud, vai a Menu di navigazione > Rete VPC > Reti VPC.

- Le stesse reti e subnet sono visualizzate nella console Cloud.

Crea le regole firewall per managementnet

Crea le regole firewall per consentire il traffico SSH, ICMP e RDP in entrata verso le istanze VM della rete managementnet.

-

Nella console Google Cloud, vai a Menu di navigazione (

) > Rete VPC > Firewall.

-

Fai clic su + Crea regola firewall.

-

Specifica i valori seguenti e lascia le impostazioni predefinite per gli altri valori:

Proprietà Valore (digita il valore o seleziona l'opzione come specificato) Nome managementnet-allow-icmp-ssh-rdp Rete managementnet Destinazioni Tutte le istanze nella rete Filtro di origine Intervalli IPv4 Intervalli IPv4 di origine 0.0.0.0/0 Protocolli e porte Protocolli e porte specificati, quindi seleziona tcp e digita 22, 3389; seleziona Altri protocolli e digita icmp.

-

Fai clic su RIGA DI COMANDO EQUIVALENTE.

Questi comandi mostrano che le regole firewall possono essere create anche utilizzando la riga di comando di Cloud Shell. Per creare le regole firewall di privatenet utilizzerai questi comandi con parametri simili.

-

Fai clic su Chiudi.

-

Fai clic su Crea.

Verifica l'attività completata

Fai clic su Controlla i miei progressi per verificare l'attività eseguita. Se hai creato correttamente le regole firewall per la rete managementnet, visualizzerai un punteggio di valutazione.

Crea le regole firewall per privatenet

Per creare le regole firewall per privatenet utilizza la riga di comando di Cloud Shell.

- In Cloud Shell, esegui questo comando per creare la regola firewall privatenet-allow-icmp-ssh-rdp:

L'output dovrebbe essere simile al seguente:

Verifica l'attività completata

Fai clic su Controlla i miei progressi per verificare l'attività eseguita. Se hai creato correttamente le regole firewall per la rete privatenet, visualizzerai un punteggio di valutazione.

- Esegui questo comando per elencare tutte le regole firewall (ordinate per rete VPC):

L'output dovrebbe essere simile al seguente:

Le regole firewall per la rete mynetwork sono state create automaticamente. Puoi definire più protocolli e porte in una sola regola firewall (privatenet e managementnet) o distribuirli in più regole (default e mynetwork).

- Nella console Cloud, vai a Menu di navigazione > Rete VPC > Firewall.

- Come puoi notare, le stesse regole firewall vengono visualizzate nella console Google Cloud.

Attività 2: crea istanze VM

Crea due istanze VM:

-

managementsubnet-

-vm in managementsubnet- -

privatesubnet-

-vm in privatesubnet-

Crea l'istanza managementnet-

Per creare l'istanza managementnet-

-

Nella console Cloud, vai a Menu di navigazione > Compute Engine > Istanze VM.

mynet-

-vm e mynet- -vm sono state create automaticamente come parte del tuo diagramma di rete. -

Fai clic su Crea istanza.

-

Specifica i valori seguenti e lascia le impostazioni predefinite per gli altri valori:

Proprietà Valore (digita il valore o seleziona l'opzione come specificato) Nome managementnet- -vm Regione Zona Serie E2 Tipo di macchina e2-micro -

Da Opzioni avanzate, fai clic sul menu a discesa Networking, dischi, sicurezza, gestione, single tenancy.

-

Fai clic su Networking.

-

In Interfacce di rete, fai clic sul menu a discesa per modificare.

-

Specifica i valori seguenti e lascia le impostazioni predefinite per gli altri valori:

Proprietà Valore (digita il valore o seleziona l'opzione come specificato) Rete managementnet Subnet managementsubnet- -

Fai clic su Fine.

-

Fai clic su CODICE EQUIVALENTE.

Questo comando mostra che è possibile creare le istanze VM anche utilizzando la riga di comando di Cloud Shell. Per creare l'istanza privatenet-

-vm utilizzerai questi comandi con parametri simili. -

Fai clic su Crea.

Verifica l'attività completata

Fai clic su Controlla i miei progressi per verificare l'attività eseguita. Se hai creato correttamente l'istanza VM nella rete managementnet, verrà visualizzato un punteggio di valutazione.

Crea l'istanza privatenet-

Per creare l'istanza privatenet-

- In Cloud Shell, esegui questo comando per creare l'istanza privatenet-

-vm:

L'output dovrebbe essere simile al seguente:

Verifica l'attività completata

Fai clic su Controlla i miei progressi per verificare l'attività eseguita. Se hai creato correttamente l'istanza VM nella rete privatenet, verrà visualizzato un punteggio di valutazione.

- Esegui questo comando per elencare tutte le istanze VM (ordinate per zona):

L'output dovrebbe essere simile al seguente:

-

Nella console Google Cloud, vai a Menu di navigazione (

) > Compute Engine > Istanze VM.

-

Come puoi notare, le istanze VM sono elencate nella console Google Cloud.

-

Fai clic su Opzioni di visualizzazione delle colonne, quindi seleziona Rete. Fai clic su Ok.

Esistono tre istanze in

e un'istanza in . Tuttavia, queste istanze sono distribuite in tre reti VPC (managementnet, mynetwork e privatenet) e nessuna istanza si trova nella stessa zona e nella stessa rete di un'altra. Nella sezione successiva esaminerai gli effetti prodotti sulla connettività interna.

Attività 3: esplora la connettività tra istanze VM

Esplora la connettività tra le istanze VM e determina, in particolare, la differenza tra collocare le istanze VM nella stessa zona o nella stessa rete VPC.

Invia un ping agli indirizzi IP esterni

Invia un ping agli indirizzi IP esterni delle istanze VM per determinare se puoi raggiungerle dalla rete internet pubblica.

-

Nella console Google Cloud, vai a Menu di navigazione > Compute Engine > Istanze VM.

-

Annota gli indirizzi IP esterni per mynet-

-vm, managementnet- -vm e privatenet- -vm. -

Per mynet-

-vm, fai clic su SSH per avviare un terminale e stabilire la connessione. -

Per verificare la connettività all'indirizzo IP esterno di mynet-

-vm, esegui questo comando, sostituendo l'indirizzo IP esterno di mynet- -vm:

Questa operazione dovrebbe andare a buon fine.

- Per verificare la connettività all'indirizzo IP esterno di managementnet-

-vm, esegui questo comando, sostituendo l'indirizzo IP esterno di managementnet- -vm:

Questa operazione dovrebbe andare a buon fine.

- Per verificare la connettività all'indirizzo IP esterno di privatenet-

-vm, esegui questo comando, sostituendo l'indirizzo IP esterno di privatenet- -vm:

Questa operazione dovrebbe andare a buon fine.

Invia un ping agli indirizzi IP interni

Invia un ping agli indirizzi IP interni delle istanze VM per determinare se puoi raggiungere le istanze dall'interno di una rete VPC.

- Nella console Google Cloud, vai a Menu di navigazione > Compute Engine > Istanze VM.

- Annota gli indirizzi IP interni per mynet-

-vm, managementnet- -vm e privatenet- -vm. - Torna al terminale SSH per mynet-

-vm. - Per verificare la connettività all'indirizzo IP interno di mynet-

-vm, esegui questo comando, sostituendo l'indirizzo IP interno di mynet- -vm:

- Per verificare la connettività all'indirizzo IP interno di managementnet-

-vm, esegui questo comando, sostituendo l'indirizzo IP interno di managementnet- -vm:

- Per verificare la connettività all'indirizzo IP interno di privatenet-

-vm, esegui questo comando, sostituendo l'indirizzo IP interno di privatenet- -vm:

Per impostazione predefinita, le reti VPC sono domini di rete privati isolati. Tuttavia le comunicazioni verso gli indirizzi IP interni non sono consentite tra le reti a meno che non vengano impostati meccanismi come il peering VPC o VPN.

Attività 4: crea un'istanza VM con più interfacce di rete

Ogni istanza in una rete VPC ha un'interfaccia di rete predefinita. Puoi creare interfacce di rete aggiuntive collegate alle tue macchine virtuali. Avere più interfacce di rete ti consente di creare configurazioni in cui un'istanza si connette direttamente a diverse reti VPC (fino a 8 interfacce, in base al tipo di istanza).

Crea l'istanza VM con più interfacce di rete

Crea l'istanza vm-appliance con le interfacce di rete in privatesubnet-

-

Nella console Cloud, vai a Menu di navigazione > Compute Engine > Istanze VM.

-

Fai clic su Crea istanza.

-

Specifica i valori seguenti e lascia le impostazioni predefinite per gli altri valori:

Proprietà Valore (digita il valore o seleziona l'opzione come specificato) Nome vm-appliance Regione Zona Serie E2 Tipo di macchina e2-standard-4

-

Da Opzioni avanzate, fai clic sul menu a discesa Networking, dischi, sicurezza, gestione, single tenancy.

-

Fai clic su Networking.

-

In Interfacce di rete, fai clic sul menu a discesa per modificare.

-

Specifica i valori seguenti e lascia le impostazioni predefinite per gli altri valori:

Proprietà Valore (digita il valore o seleziona l'opzione come specificato) Rete privatenet Subnet privatenet- -

Fai clic su Fine.

-

Fai clic su Aggiungi interfaccia di rete.

-

Specifica i valori seguenti e lascia le impostazioni predefinite per gli altri valori:

Proprietà Valore (digita il valore o seleziona l'opzione come specificato) Rete managementnet Subnet managementsubnet- -

Fai clic su Fine.

-

Fai clic su Aggiungi interfaccia di rete.

-

Specifica i valori seguenti e lascia le impostazioni predefinite per gli altri valori:

Proprietà Valore (digita il valore o seleziona l'opzione come specificato) Rete mynetwork Subnet mynetwork -

Fai clic su Fine.

-

Fai clic su Crea.

Verifica l'attività completata

Fai clic su Controlla i miei progressi per verificare l'attività eseguita. Se hai creato correttamente un'istanza VM con più interfacce di rete, visualizzerai un punteggio di valutazione.

Esplora i dettagli dell'interfaccia di rete

Esplora i dettagli dell'interfaccia di rete di vm-appliance nella console Google Cloud e nel terminale della macchina virtuale.

- Nella console Google Cloud, vai a Menu di navigazione (

) > Compute Engine > Istanze VM.

- Fai clic su nic0 all'interno dell'indirizzo IP interno di vm-appliance per aprire la pagina Dettagli interfaccia di rete.

- Verifica che l'interfaccia nic0 sia collegata a privatesubnet-

, che all'interfaccia sia assegnato un indirizzo IP interno in quella subnet (172.16.0.0/24) e che per nic0 esistano regole firewall applicabili. - Fai clic su nic0 e seleziona nic1.

- Verifica che l'interfaccia nic1 sia collegata a managementsubnet-

, che all'interfaccia sia assegnato un indirizzo IP interno in quella subnet (10.130.0.0/20) e che per nic1 esistano regole firewall applicabili. - Fai clic su nic1 e seleziona nic2.

- Verifica che l'interfaccia nic2 sia collegata a mynetwork, che all'interfaccia sia assegnato un indirizzo IP interno in quella subnet (10.128.0.0/20) e che per nic2 esistano regole firewall applicabili.

- Nella console Cloud, vai a Menu di navigazione > Compute Engine > Istanze VM.

- Per vm-appliance, fai clic su SSH per avviare un terminale e stabilire la connessione.

- Esegui questo comando per visualizzare l'elenco delle interfacce di rete presenti nell'istanza VM:

L'output dovrebbe essere simile al seguente:

Esamina la connettività delle interfacce di rete

Per verificare che l'istanza vm-appliance sia connessa a privatesubnet-

- Nella console Cloud, vai a Menu di navigazione > Compute Engine > Istanze VM.

- Annota gli indirizzi IP interni per privatenet-

-vm, managementnet- -vm, mynet- -vm e mynet- -vm. - Torna al terminale SSH per vm-appliance.

- Per verificare la connettività all'indirizzo IP interno di privatenet-

-vm, esegui questo comando, sostituendo l'indirizzo IP interno di privatenet- -vm:

Questa operazione andrà a buon fine.

- Ripeti lo stesso test eseguendo questo comando:

- Per verificare la connettività all'indirizzo IP interno di managementnet-

-vm, esegui questo comando, sostituendo l'indirizzo IP interno di managementnet- -vm:

Questa operazione andrà a buon fine.

- Per verificare la connettività all'indirizzo IP interno di mynet-

-vm, esegui questo comando, sostituendo l'indirizzo IP interno di mynet- -vm:

Questa operazione andrà a buon fine.

- Per verificare la connettività all'indirizzo IP interno di mynet-

-vm, esegui questo comando, sostituendo l'indirizzo IP interno di mynet- -vm:

- Per visualizzare l'elenco delle route per l'istanza vm-appliance, esegui questo comando:

L'output dovrebbe essere simile al seguente:

Complimenti!

In questo lab, hai creato un'istanza VM con tre interfacce di rete e hai verificato la connettività interna per le istanze VM che si trovano nelle subnet collegate alla VM con più interfacce.

Hai anche esaminato la rete predefinita con le relative subnet, route e regole firewall. Poi, hai creato una connettività testata per una nuova rete VPC in modalità automatica.

Completa la Quest

Questo self-paced lab fa parte della Quest Cloud Engineering. Una Quest è una serie di lab collegati tra loro che formano un percorso di apprendimento. Il completamento di una Quest ti permette di ottenere un badge come riconoscimento dell'obiettivo raggiunto. Puoi rendere pubblici i tuoi badge inserendone i link nel tuo CV online o sui social media. Iscriviti a una delle Quest contenenti il lab e ricevi un riconoscimento subito dopo averlo completato. Per vedere tutte le Quest disponibili, consulta il catalogo di Google Cloud Skills Boost.

Segui il prossimo lab

Continua la Quest con Reti VPC - Controllo dell'accesso oppure dai un'occhiata a questi suggerimenti:

- Personalizzazione di Network Topology con le subnet

- Creazione del bilanciamento del carico tra regioni

Prossimi passi/Scopri di più

Per scoprire di più sulle reti VPC, consulta Utilizzo delle reti VPC.

Formazione e certificazione Google Cloud

… per utilizzare al meglio le tecnologie Google Cloud. I nostri corsi ti consentono di sviluppare competenze tecniche e best practice per aiutarti a metterti subito al passo e avanzare nel tuo percorso di apprendimento. Offriamo vari livelli di formazione, dal livello base a quello avanzato, con opzioni di corsi on demand, dal vivo e virtuali, in modo da poter scegliere il più adatto in base ai tuoi impegni. Le certificazioni ti permettono di confermare e dimostrare le tue abilità e competenze relative alle tecnologie Google Cloud.

Ultimo aggiornamento del manuale: 24 novembre 2023

Ultimo test del lab: 24 novembre 2023

Copyright 2024 Google LLC Tutti i diritti riservati. Google e il logo Google sono marchi di Google LLC. Tutti gli altri nomi di società e prodotti sono marchi delle rispettive società a cui sono associati.