Checkpoint

Create the managementnet network

/ 20

Create the privatenet network

/ 30

Create the firewall rules for managementnet

/ 15

Create the firewall rules for privatenet

/ 15

Create the managementnet-vm instance

/ 5

Create the privatenet-vm instance

/ 5

Create a VM instance with multiple network interfaces

/ 10

Beberapa Jaringan VPC

GSP211

Ringkasan

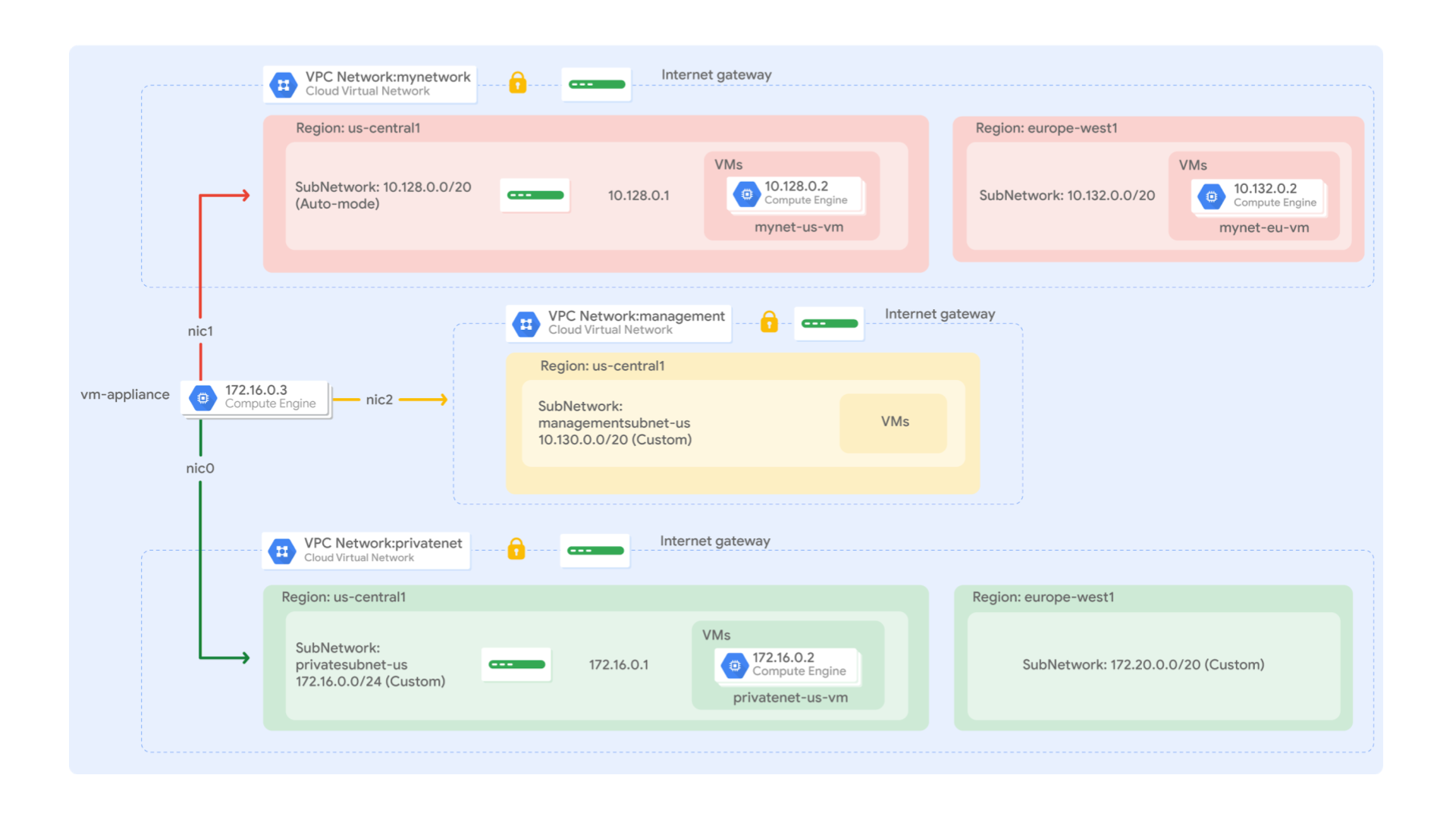

Di lab ini, Anda akan membuat sejumlah jaringan VPC dan instance VM, serta menguji konektivitas antarjaringan. Secara spesifik, Anda akan membuat dua jaringan mode kustom (managementnet dan privatenet) menggunakan aturan firewall dan instance VM seperti yang terlihat dalam diagram jaringan ini:

Jaringan mynetwork dengan aturan firewall beserta dua instance VM (mynet-

Tujuan

Di lab ini, Anda akan belajar cara melakukan tugas berikut:

- Membuat jaringan VPC mode kustom dengan aturan firewall

- Membuat instance VM menggunakan Compute Engine

- Mempelajari konektivitas untuk instance VM di berbagai jaringan VPC

- Membuat instance VM dengan beberapa antarmuka jaringan

Penyiapan dan persyaratan

Sebelum mengklik tombol Mulai Lab

Baca petunjuk ini. Lab memiliki timer dan Anda tidak dapat menjedanya. Timer, yang dimulai saat Anda mengklik Start Lab, akan menampilkan durasi ketersediaan resource Google Cloud untuk Anda.

Lab praktik ini dapat Anda gunakan untuk melakukan sendiri aktivitas lab di lingkungan cloud sungguhan, bukan di lingkungan demo atau simulasi. Untuk mengakses lab ini, Anda akan diberi kredensial baru yang bersifat sementara dan dapat digunakan untuk login serta mengakses Google Cloud selama durasi lab.

Untuk menyelesaikan lab ini, Anda memerlukan:

- Akses ke browser internet standar (disarankan browser Chrome).

- Waktu untuk menyelesaikan lab. Ingat, setelah dimulai, lab tidak dapat dijeda.

Cara memulai lab dan login ke Google Cloud Console

-

Klik tombol Start Lab. Jika Anda perlu membayar lab, jendela pop-up akan terbuka untuk memilih metode pembayaran. Di sebelah kiri adalah panel Lab Details dengan berikut ini:

- Tombol Open Google Console

- Waktu tersisa

- Kredensial sementara yang harus Anda gunakan untuk lab ini

- Informasi lain, jika diperlukan, untuk menyelesaikan lab ini

-

Klik Open Google Console. Lab akan menjalankan resource, lalu membuka tab lain yang menampilkan halaman Login.

Tips: Atur tab di jendela terpisah secara berdampingan.

Catatan: Jika Anda melihat dialog Choose an account, klik Use Another Account. -

Jika perlu, salin Username dari panel Lab Details dan tempel ke dialog Sign in. Klik Next.

-

Salin Password dari panel Lab Details dan tempel ke dialog Welcome. Klik Next.

Penting: Anda harus menggunakan kredensial dari panel sebelah kiri. Jangan menggunakan kredensial Google Cloud Skills Boost. Catatan: Menggunakan akun Google Cloud sendiri untuk lab ini dapat dikenai biaya tambahan. -

Klik halaman berikutnya:

- Setujui persyaratan dan ketentuan.

- Jangan tambahkan opsi pemulihan atau autentikasi 2 langkah (karena ini akun sementara).

- Jangan daftar uji coba gratis.

Setelah beberapa saat, Cloud Console akan terbuka di tab ini.

Mengaktifkan Cloud Shell

Cloud Shell adalah mesin virtual yang dilengkapi dengan berbagai alat pengembangan. Mesin virtual ini menawarkan direktori beranda persisten berkapasitas 5 GB dan berjalan di Google Cloud. Cloud Shell menyediakan akses command-line untuk resource Google Cloud Anda.

- Klik Activate Cloud Shell

di bagian atas konsol Google Cloud.

Setelah terhubung, Anda sudah diautentikasi, dan project ditetapkan ke PROJECT_ID Anda. Output berisi baris yang mendeklarasikan PROJECT_ID untuk sesi ini:

gcloud adalah alat command line untuk Google Cloud. Alat ini sudah terinstal di Cloud Shell dan mendukung pelengkapan command line.

- (Opsional) Anda dapat menampilkan daftar nama akun yang aktif dengan perintah ini:

-

Klik Authorize.

-

Output Anda sekarang akan terlihat seperti ini:

Output:

- (Opsional) Anda dapat menampilkan daftar project ID dengan perintah ini:

Output:

Contoh output:

gcloud yang lengkap di Google Cloud, baca panduan ringkasan gcloud CLI.

Tugas 1. Membuat jaringan VPC mode kustom dengan aturan firewall

Buat dua jaringan kustom managementnet dan privatenet, bersama dengan aturan firewall untuk mengizinkan traffic masuk SSH, ICMP, dan RDP.

Membuat jaringan managementnet

Buat jaringan managementnet menggunakan Konsol Cloud.

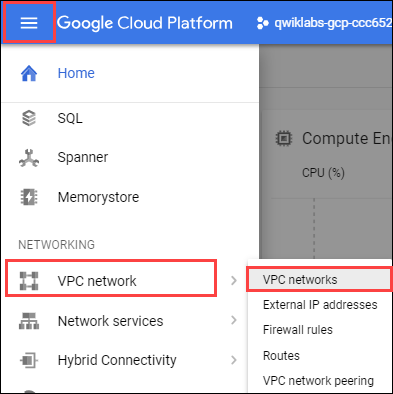

- Di Konsol Cloud, buka Navigation menu (

) > VPC network > VPC networks.

-

Perhatikan jaringan default dan mynetwork dengan subnetnya.

Setiap project Google Cloud dimulai dengan jaringan default. Selain itu, jaringan mynetwork sudah dibuat terlebih dahulu sebagai bagian dari diagram jaringan Anda.

-

Klik Create VPC Network.

-

Setel Name ke

managementnet. -

Untuk Subnet creation mode, klik Custom.

-

Tetapkan nilai berikut dan biarkan semua nilai lainnya dalam setelan default:

Properti Nilai (masukkan nilai atau pilih opsi yang ditentukan) Name managementsubnet- Region IPv4 range 10.130.0.0/20 -

Klik Done.

-

Klik EQUIVALENT COMMAND LINE.

Perintah ini menunjukkan bahwa jaringan dan subnet dapat dibuat menggunakan command line Cloud Shell. Anda akan membuat jaringan privatenet menggunakan perintah ini dengan parameter yang serupa.

-

Klik Close.

-

Klik Create.

Menguji Tugas yang Telah Diselesaikan

Klik Check my progress untuk memverifikasi tugas yang telah dijalankan. Skor penilaian akan ditampilkan setelah jaringan managementnet berhasil dibuat.

Membuat jaringan privatenet

Buat jaringan privatenet menggunakan command line Cloud Shell.

- Jalankan perintah berikut untuk membuat jaringan privatenet:

- Jalankan perintah berikut untuk membuat subnet privatesubnet-

:

- Jalankan perintah berikut untuk membuat subnet privatesubnet-

:

Menguji Tugas yang Telah Diselesaikan

Klik Check my progress untuk memverifikasi tugas yang telah dijalankan. Skor penilaian akan ditampilkan setelah jaringan privatenet berhasil dibuat.

- Jalankan perintah berikut untuk menampilkan jaringan VPC yang tersedia:

Output-nya akan terlihat seperti ini:

- Jalankan perintah berikut untuk menampilkan subnet VPC yang tersedia (diurutkan berdasarkan jaringan VPC):

Output-nya akan terlihat seperti ini:

- Di Konsol Cloud, buka Navigation menu > VPC network > VPC networks.

- Anda akan melihat bahwa jaringan dan subnet yang sama ditampilkan di Konsol Cloud.

Membuat aturan firewall untuk managementnet

Buat aturan firewall untuk mengizinkan traffic masuk SSH, ICMP, dan RDP ke instance VM di jaringan managementnet.

-

Di Konsol Cloud, buka Navigation menu (

) > VPC network > Firewall.

-

Klik + Create Firewall Rule.

-

Tetapkan nilai berikut dan biarkan semua nilai lainnya dalam setelan default:

Properti Nilai (masukkan nilai atau pilih opsi yang ditentukan) Name managementnet-allow-icmp-ssh-rdp Network managementnet Targets All instances in the network Source filter IPv4 Ranges Source IPv4 ranges 0.0.0.0/0 Protocols and ports Specified protocols and ports, lalu centang tcp, ketik: 22, 3389; dan centang Other protocols, ketik: icmp.

-

Klik EQUIVALENT COMMAND LINE.

Perintah ini menunjukkan bahwa aturan firewall juga dapat dibuat menggunakan command line Cloud Shell. Anda akan membuat aturan firewall privatenet menggunakan perintah ini dengan parameter yang serupa.

-

Klik Close.

-

Klik Create.

Menguji Tugas yang Telah Diselesaikan

Klik Check my progress untuk memverifikasi tugas yang telah dijalankan. Skor penilaian akan ditampilkan setelah aturan firewall untuk jaringan managementnet berhasil dibuat.

Membuat aturan firewall untuk privatenet

Buat aturan firewall untuk jaringan privatenet menggunakan command line Cloud Shell.

- Di Cloud Shell, jalankan perintah berikut untuk membuat aturan firewall privatenet-allow-icmp-ssh-rdp:

Output-nya akan terlihat seperti ini:

Menguji Tugas yang Telah Diselesaikan

Klik Check my progress untuk memverifikasi tugas yang telah dijalankan. Skor penilaian akan ditampilkan setelah aturan firewall untuk jaringan privatenet berhasil dibuat.

- Jalankan perintah berikut untuk menampilkan semua aturan firewall (diurutkan berdasarkan jaringan VPC):

Output-nya akan terlihat seperti ini:

Aturan firewall untuk jaringan mynetwork berhasil dibuat untuk Anda. Anda dapat menentukan beberapa protokol dan port di satu aturan firewall (privatenet dan managementnet), atau mendistribusikannya di beberapa aturan (default dan mynetwork).

- Di Konsol Cloud, buka Navigation menu > VPC network > Firewall.

- Anda melihat bahwa aturan firewall yang sama tercantum di Konsol Cloud.

Tugas 2. Membuat instance VM

Buat dua instance VM:

-

managementsubnet-

-vm di managementsubnet- -

privatesubnet-

-vm di privatesubnet-

Membuat instance managementnet-

Buat instance managementnet-

-

Di Konsol Cloud, buka Navigation menu > Compute Engine > VM instances.

mynet-

-vm dan mynet- -vm telah dibuat untuk Anda sebagai bagian dari diagram jaringan Anda. -

Klik Create instance.

-

Tetapkan nilai berikut dan biarkan semua nilai lainnya dalam setelan default:

Properti Nilai (masukkan nilai atau pilih opsi yang ditentukan) Name managementnet- -vm Region Zone Series E2 Machine type e2-micro -

Dari Advanced options, klik dropdown Networking, Disks, Security, Management, Sole-tenancy.

-

Klik Networking.

-

Untuk Network interfaces, klik dropdown untuk mengedit.

-

Tetapkan nilai berikut dan biarkan semua nilai lainnya dalam setelan default:

Properti Nilai (masukkan nilai atau pilih opsi yang ditentukan) Network managementnet Subnetwork managementsubnet- -

Klik Done.

-

Klik EQUIVALENT CODE.

Tindakan ini menunjukkan bahwa instance VM juga dapat dibuat menggunakan command line Cloud Shell. Anda akan membuat instance privatenet-

-vm menggunakan perintah ini dengan parameter yang serupa. -

Klik Create.

Menguji Tugas yang Telah Diselesaikan

Klik Check my progress untuk memverifikasi tugas yang telah dijalankan. Skor penilaian akan ditampilkan setelah instance VM dalam jaringan managementnet berhasil dibuat.

Membuat instance privatenet-

Buat instance privatenet-

- Di Cloud Shell, jalankan perintah berikut untuk membuat instance privatenet-

-vm:

Output-nya akan terlihat seperti ini:

Menguji Tugas yang Telah Diselesaikan

Klik Check my progress untuk memverifikasi tugas yang telah dijalankan. Skor penilaian akan ditampilkan setelah instance VM dalam jaringan privatenet berhasil dibuat.

- Jalankan perintah berikut untuk menampilkan semua instance VM (diurutkan berdasarkan zona):

Output-nya akan terlihat seperti ini:

-

Di Konsol Cloud, buka Navigation menu (

) > Compute Engine > VM instances.

-

Anda dapat melihat bahwa instance VM tercantum di Konsol Cloud.

-

Klik Column display options, lalu pilih Network. Klik OK.

Terdapat tiga instance di

dan satu instance di . Namun, ketiga instance tersebut tersebar di tiga jaringan VPC (managementnet, mynetwork, dan privatenet) tanpa ada instance di zona dan jaringan yang sama dengan yang lain. Di bagian berikutnya, Anda akan mempelajari dampak hal ini terhadap konektivitas internal.

Tugas 3. Mempelajari konektivitas antara instance VM

Pelajari konektivitas di antara berbagai instance VM. Khususnya, tentukan dampak dari memiliki instance VM di zona yang sama dibandingkan memiliki instance di jaringan VPC yang sama.

Melakukan ping ke alamat IP eksternal

Ping alamat IP eksternal instance VM untuk memastikan bisa atau tidaknya Anda menjangkau instance dari internet publik.

-

Di Konsol Cloud, buka Navigation menu > Compute Engine > VM instances.

-

Perhatikan alamat IP eksternal untuk mynet-

-vm, managementnet- -vm, dan privatenet- -vm. -

Untuk mynet-

-vm, klik SSH untuk meluncurkan terminal, lalu hubungkan. -

Untuk menguji konektivitas ke IP eksternal mynet-

-vm, jalankan perintah berikut dengan mengganti bagian IP eksternal mynet- -vm:

Perintah ini seharusnya berhasil.

- Untuk menguji konektivitas ke IP eksternal managementnet-

-vm, jalankan perintah berikut dengan mengganti bagian IP eksternal managementnet- -vm:

Perintah ini seharusnya berhasil.

- Untuk menguji konektivitas ke IP eksternal privatenet-

-vm, jalankan perintah berikut dengan mengganti bagian IP eksternal privatenet- -vm:

Perintah ini seharusnya berhasil.

Melakukan ping ke alamat IP internal

Ping alamat IP internal instance VM untuk memastikan bisa atau tidaknya Anda menjangkau instance dari dalam jaringan VPC.

- Di Konsol Cloud, buka Navigation menu > Compute Engine > VM instances.

- Perhatikan alamat IP internal untuk mynet-

-vm, managementnet- -vm, dan privatenet- -vm. - Kembali ke terminal SSH untuk mynet-

-vm. - Untuk menguji konektivitas ke IP internal mynet-

-vm, jalankan perintah berikut dengan mengganti IP internal mynet- -vm:

- Untuk menguji konektivitas ke IP internal managementnet-

-vm, jalankan perintah berikut dengan mengganti IP internal managementnet- -vm:

- Untuk menguji konektivitas ke IP internal privatenet-

-vm, jalankan perintah berikut dengan mengganti IP internal privatenet- -vm:

Jaringan VPC secara default adalah domain jaringan pribadi yang terisolasi. Namun, tidak ada komunikasi alamat IP internal yang diperbolehkan antarjaringan, kecuali jika Anda mengatur mekanisme seperti peering VPC atau VPN.

Tugas 4. Membuat instance VM dengan beberapa antarmuka jaringan

Setiap instance dalam jaringan VPC memiliki antarmuka jaringan default. Anda dapat membuat antarmuka jaringan tambahan yang terpasang di VM Anda. Beberapa antarmuka jaringan memungkinkan Anda membuat konfigurasi untuk sebuah instance yang terhubung langsung ke beberapa jaringan VPC (maksimal 8 antarmuka, bergantung pada jenis instance).

Membuat instance VM dengan beberapa antarmuka jaringan

Buat instance vm-appliance dengan antarmuka jaringan di privatesubnet-

-

Di Konsol Cloud, buka Navigation menu > Compute Engine > VM instances.

-

Klik Create instance.

-

Tetapkan nilai berikut dan biarkan semua nilai lainnya dalam setelan default:

Properti Nilai (masukkan nilai atau pilih opsi yang ditentukan) Name vm-appliance Region Zone Series E2 Machine type e2-standard-4

-

Dari Advanced options, klik dropdown Networking, Disks, Security, Management, Sole-tenancy.

-

Klik Networking.

-

Untuk Network interfaces, klik dropdown untuk mengedit.

-

Tetapkan nilai berikut dan biarkan semua nilai lainnya dalam setelan default:

Properti Nilai (masukkan nilai atau pilih opsi yang ditentukan) Network privatenet Subnetwork privatenet- -

Klik Done.

-

Klik Add network interface.

-

Tetapkan nilai berikut dan biarkan semua nilai lainnya dalam setelan default:

Properti Nilai (masukkan nilai atau pilih opsi yang ditentukan) Network managementnet Subnetwork managementsubnet- -

Klik Done.

-

Klik Add network interface.

-

Tetapkan nilai berikut dan biarkan semua nilai lainnya dalam setelan default:

Properti Nilai (masukkan nilai atau pilih opsi yang ditentukan) Network mynetwork Subnetwork mynetwork -

Klik Done.

-

Klik Create.

Menguji Tugas yang Telah Diselesaikan

Klik Check my progress untuk memverifikasi tugas yang telah dijalankan. Skor penilaian akan ditampilkan setelah instance VM dengan beberapa antarmuka jaringan berhasil dibuat.

Mempelajari detail antarmuka jaringan

Pelajari detail antarmuka jaringan vm-appliance di Konsol Cloud dan terminal VM.

- Di Konsol Cloud, buka Navigation menu (

) > Compute Engine > VM instances.

- Klik nic0 di alamat Internal IP dari vm-appliance untuk membuka halaman Network interface details.

- Pastikan nic0 yang ditambahkan ke privatesubnet-

diberi alamat IP internal dalam subnet itu (172.16.0.0/24), dan memiliki aturan firewall yang berlaku. - Klik nic0, lalu pilih nic1.

- Pastikan nic1 yang ditambahkan ke managementsubnet-

diberi alamat IP internal dalam subnet itu (10.130.0.0/20), dan memiliki aturan firewall yang berlaku. - Klik nic1, lalu pilih nic2.

- Pastikan nic2 yang ditambahkan ke mynetwork diberi alamat IP internal dalam subnet tersebut (10.128.0.0/20), dan memiliki aturan firewall yang berlaku.

- Di Konsol Cloud, buka Navigation menu > Compute Engine > VM instances.

- Untuk vm-appliance, klik SSH untuk meluncurkan terminal, lalu hubungkan.

- Jalankan perintah berikut untuk membuat daftar antarmuka jaringan dalam instance VM:

Output-nya akan terlihat seperti ini:

Mempelajari konektivitas antarmuka jaringan

Tunjukkan bahwa instance vm-appliance terhubung dengan privatesubnet-

- Di Konsol Cloud, buka Navigation menu > Compute Engine > VM instances.

- Perhatikan alamat IP internal untuk privatenet-

-vm, managementnet- -vm, mynet- -vm, dan mynet- -vm. - Kembali ke terminal SSH untuk vm-appliance.

- Untuk menguji konektivitas ke IP internal privatenet-

-vm, jalankan perintah berikut dengan mengganti IP internal privatenet- -vm:

Berhasil.

- Ulangi pengujian yang sama dengan menjalankan perintah berikut:

- Untuk menguji konektivitas ke IP internal managementnet-

-vm, jalankan perintah berikut dengan mengganti IP internal managementnet- -vm:

Berhasil.

- Untuk menguji konektivitas ke IP internal mynet-

-vm, jalankan perintah berikut dengan mengganti IP internal mynet- -vm:

Berhasil.

- Untuk menguji konektivitas ke IP internal mynet-

-vm, jalankan perintah berikut dengan mengganti IP internal mynet- -vm:

- Untuk menampilkan daftar rute instance vm-appliance, jalankan perintah berikut:

Output-nya akan terlihat seperti ini:

Selamat!

Di lab ini, Anda telah membuat instance VM dengan tiga antarmuka jaringan dan memverifikasi konektivitas internal untuk instance VM yang ada di subnet yang terpasang pada VM dengan beberapa antarmuka.

Anda juga telah mempelajari jaringan default dengan subnet, rute, dan aturan firewall-nya. Anda kemudian telah membuat konektivitas yang diuji untuk jaringan VPC mode otomatis baru.

Selesaikan Quest

Lab mandiri ini adalah bagian dari quest Cloud Engineering. Quest adalah serangkaian lab terkait yang membentuk jalur pembelajaran. Dengan menyelesaikan salah satu quest ini, Anda akan mendapatkan badge sebagai pengakuan atas pencapaian Anda. Anda dapat memamerkan satu atau beberapa badge kepada publik dan menautkannya di resume online atau akun media sosial Anda. Daftarkan diri Anda dalam Quest apa pun yang berisi lab ini dan segera dapatkan kredit penyelesaian. Lihat Katalog Google Cloud Skills Boost untuk mengetahui semua Quest yang tersedia.

Mengikuti lab berikutnya

Lanjutkan Quest Anda dengan Jaringan VPC - Mengontrol Akses, atau lihat beberapa saran berikut:

Langkah berikutnya/Pelajari lebih lanjut

Untuk mempelajari lebih lanjut jaringan VPC, lihat Menggunakan Jaringan VPC.

Sertifikasi dan pelatihan Google Cloud

...membantu Anda mengoptimalkan teknologi Google Cloud. Kelas kami mencakup keterampilan teknis dan praktik terbaik untuk membantu Anda memahami dengan cepat dan melanjutkan proses pembelajaran. Kami menawarkan pelatihan tingkat dasar hingga lanjutan dengan opsi on demand, live, dan virtual untuk menyesuaikan dengan jadwal Anda yang sibuk. Sertifikasi membantu Anda memvalidasi dan membuktikan keterampilan serta keahlian Anda dalam teknologi Google Cloud.

Manual terakhir diperbarui pada 24 November 2023

Lab terakhir diuji pada 24 November 2023

Hak cipta 2024 Google LLC Semua hak dilindungi undang-undang. Google dan logo Google adalah merek dagang dari Google LLC. Semua nama perusahaan dan produk lain mungkin adalah merek dagang masing-masing perusahaan yang bersangkutan.