Puntos de control

Create the managementnet network

/ 20

Create the privatenet network

/ 30

Create the firewall rules for managementnet

/ 15

Create the firewall rules for privatenet

/ 15

Create the managementnet-vm instance

/ 5

Create the privatenet-vm instance

/ 5

Create a VM instance with multiple network interfaces

/ 10

Redes de VPC múltiples

GSP211

Descripción general

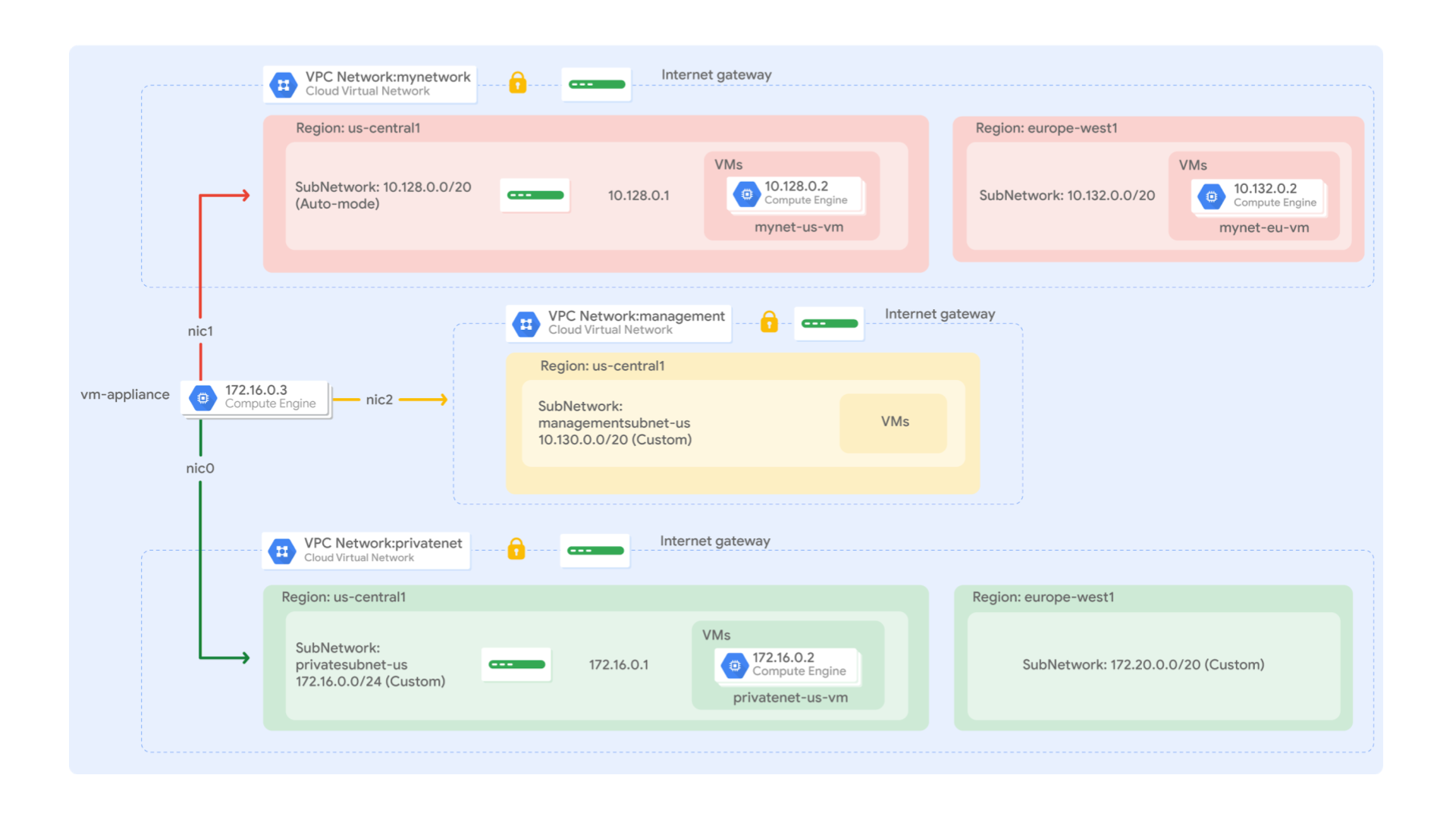

En este lab, crearás varias instancias de VM y redes de VPC, y probarás la conectividad entre redes. Específicamente, crearás dos redes de modo personalizado (managementnet y privatenet) con instancias de VM y reglas de firewall, como se muestra en el siguiente diagrama de red:

Para este lab, ya se crearon la red mynetwork con sus reglas de firewall y dos instancias de VM (mynet-

Objetivos

En este lab, aprenderás a realizar las siguientes tareas:

- Crear redes de VPC de modo personalizado con reglas de firewall

- Crear instancias de VM mediante Compute Engine

- Explorar la conectividad de las instancias de VM entre las redes de VPC

- Crear una instancia de VM con varias interfaces de red

Configuración y requisitos

Antes de hacer clic en el botón Comenzar lab

Lee estas instrucciones. Los labs son cronometrados y no se pueden pausar. El cronómetro, que comienza a funcionar cuando haces clic en Comenzar lab, indica por cuánto tiempo tendrás a tu disposición los recursos de Google Cloud.

Este lab práctico te permitirá realizar las actividades correspondientes en un entorno de nube real, no en uno de simulación o demostración. Para ello, se te proporcionan credenciales temporales nuevas que utilizarás para acceder a Google Cloud durante todo el lab.

Para completar este lab, necesitarás lo siguiente:

- Acceso a un navegador de Internet estándar (se recomienda el navegador Chrome)

- Tiempo para completar el lab: Recuerda que, una vez que comienzas un lab, no puedes pausarlo.

Cómo iniciar su lab y acceder a la consola de Google Cloud

-

Haga clic en el botón Comenzar lab. Si debe pagar por el lab, se abrirá una ventana emergente para que seleccione su forma de pago. A la izquierda, se encuentra el panel Detalles del lab que tiene estos elementos:

- El botón Abrir la consola de Google

- Tiempo restante

- Las credenciales temporales que debe usar para el lab

- Otra información para completar el lab, si es necesaria

-

Haga clic en Abrir la consola de Google. El lab inicia recursos y abre otra pestaña en la que se muestra la página de acceso.

Sugerencia: Ordene las pestañas en ventanas separadas, una junto a la otra.

Nota: Si ve el diálogo Elegir una cuenta, haga clic en Usar otra cuenta. -

Si es necesario, copie el nombre de usuario del panel Detalles del lab y péguelo en el cuadro de diálogo Acceder. Haga clic en Siguiente.

-

Copie la contraseña del panel Detalles del lab y péguela en el cuadro de diálogo de bienvenida. Haga clic en Siguiente.

Importante: Debe usar las credenciales del panel de la izquierda. No use sus credenciales de Google Cloud Skills Boost. Nota: Usar su propia Cuenta de Google podría generar cargos adicionales. -

Haga clic para avanzar por las páginas siguientes:

- Acepte los términos y condiciones.

- No agregue opciones de recuperación o autenticación de dos factores (esta es una cuenta temporal).

- No se registre para obtener pruebas gratuitas.

Después de un momento, se abrirá la consola de Cloud en esta pestaña.

Activa Cloud Shell

Cloud Shell es una máquina virtual que cuenta con herramientas para desarrolladores. Ofrece un directorio principal persistente de 5 GB y se ejecuta en Google Cloud. Cloud Shell proporciona acceso de línea de comandos a tus recursos de Google Cloud.

- Haz clic en Activar Cloud Shell

en la parte superior de la consola de Google Cloud.

Cuando te conectes, habrás completado la autenticación, y el proyecto estará configurado con tu PROJECT_ID. El resultado contiene una línea que declara el PROJECT_ID para esta sesión:

gcloud es la herramienta de línea de comandos de Google Cloud. Viene preinstalada en Cloud Shell y es compatible con la función de autocompletado con tabulador.

- Puedes solicitar el nombre de la cuenta activa con este comando (opcional):

-

Haz clic en Autorizar.

-

Ahora, el resultado debería verse de la siguiente manera:

Resultado:

- Puedes solicitar el ID del proyecto con este comando (opcional):

Resultado:

Resultado de ejemplo:

gcloud, consulta la guía con la descripción general de gcloud CLI en Google Cloud.

Tarea 1. Crea redes de VPC de modo personalizado con reglas de firewall

Crea dos redes de modo personalizado, managementnet y privatenet, junto con reglas de firewall para permitir el tráfico de entrada SSH, ICMP y RDP.

Crea la red managementnet

Crea la red managementnet usando la consola de Cloud.

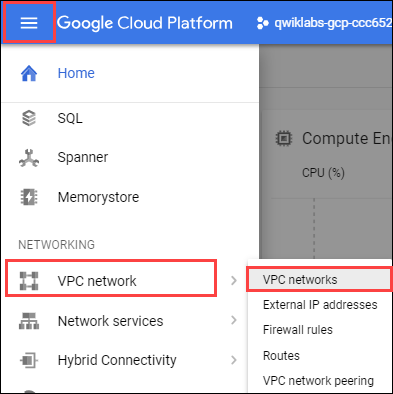

- En la consola de Cloud, navega al menú de navegación (

) > Red de VPC > Redes de VPC.

-

Observa las redes default y mynetwork y sus subredes.

Cada proyecto de Google Cloud comienza con la red default. Además, se creó previamente la red mynetwork como parte de tu diagrama de red.

-

Haz clic en Crear red de VPC.

-

Configura el campo Nombre como

managementnet. -

Para la opción Modo de creación de subred, haz clic en Personalizado.

-

Establece los siguientes valores y deja el resto con la configuración predeterminada:

Propiedad Valor (escribe el valor o selecciona la opción como se especifica) Nombre managementsubnet- Región Rango IPv4 10.130.0.0/20 -

Haz clic en Listo.

-

Haz clic en LÍNEA DE COMANDOS EQUIVALENTE.

Estos comandos muestran que se pueden crear redes y subredes con la línea de comandos de Cloud Shell. Crearás la red privatenet usando estos comandos con parámetros similares.

-

Haz clic en Cerrar.

-

Haz clic en Crear.

Prueba la tarea completada

Haz clic en Revisar mi progreso para verificar la tarea realizada. Si creaste correctamente una red managementnet, verás una puntuación de evaluación.

Crea la red privatenet

Crea la red privatenet con la línea de comandos de Cloud Shell.

- Para crear la red privatenet, ejecuta el siguiente comando:

- Ejecuta el siguiente comando para crear la subred privatesubnet-

:

- Ejecuta el siguiente comando para crear la subred privatesubnet-

:

Prueba la tarea completada

Haz clic en Revisar mi progreso para verificar la tarea realizada. Si creaste correctamente la red privatenet, verás una puntuación de evaluación.

- Para ver una lista de las redes de VPC disponibles, ejecuta el siguiente comando:

El resultado debería verse así:

- Para ver una lista de las subredes de VPC disponibles (ordenadas según la red de VPC), ejecuta el siguiente comando:

El resultado debería verse así:

- En la consola de Cloud, navega al menú de navegación > Red de VPC > Redes de VPC.

- Verás que las mismas redes y subredes se muestran en la consola de Cloud.

Crea las reglas de firewall para managementnet

Crea reglas de firewall para permitir el tráfico de entrada SSH, ICMP y RDP a las instancias de VM en la red managementnet.

-

En la consola de Cloud, navega al menú de navegación (

) > Red de VPC > Firewall.

-

Haz clic en + Crear regla de firewall.

-

Establece los siguientes valores y deja el resto con la configuración predeterminada:

Propiedad Valor (escribe el valor o selecciona la opción como se especifica) Nombre managementnet-allow-icmp-ssh-rdp Red managementnet Destinos Todas las instancias de la red Filtro de origen Rangos de IPv4 Rangos de IPv4 de origen 0.0.0.0/0 Protocolos y puertos Puertos y protocolos especificados; marca tcp y escribe 22, 3389; y también marca Otros protocolos y escribe icmp.

-

Haz clic en LÍNEA DE COMANDOS EQUIVALENTE.

Estos comandos muestran que las reglas de firewall también se pueden crear con la línea de comandos de Cloud Shell. Crearás las reglas de firewall de privatenet usando estos comandos con parámetros similares.

-

Haz clic en Cerrar.

-

Haz clic en Crear.

Prueba la tarea completada

Haz clic en Revisar mi progreso para verificar la tarea realizada. Si creaste correctamente las reglas de firewall para la red managementnet, verás una puntuación de evaluación.

Crea las reglas de firewall para privatenet

Crea las reglas de firewall para la red privatenet con la línea de comandos de Cloud Shell.

- En Cloud Shell, ejecuta el siguiente comando para crear la regla de firewall privatenet-allow-icmp-ssh-rdp:

El resultado debería verse así:

Prueba la tarea completada

Haz clic en Revisar mi progreso para verificar la tarea realizada. Si creaste correctamente las reglas de firewall para la red privatenet, verás una puntuación de evaluación.

- Para ver una lista de todas las reglas de firewall (ordenadas según la red de VPC), ejecuta el siguiente comando:

El resultado debería verse así:

Ya se crearon las reglas de firewall para la red mynetwork. Puedes definir varios protocolos y puertos en una regla de firewall (privatenet y managementnet) o distribuirlos entre varias reglas (default y mynetwork).

- En la consola de Cloud, navega al menú de navegación > Red de VPC > Firewall.

- Verás que las mismas reglas de firewall se muestran en la consola de Cloud.

Tarea 2: Crea instancias de VM

Crea dos instancias de VM como se indica a continuación:

-

managementsubnet-

-vm en managementsubnet- -

privatesubnet-

-vm en privatesubnet-

Crea la instancia managementnet-

Crea la instancia managementnet-

-

En la consola de Cloud, navega al menú de navegación > Compute Engine > Instancias de VM.

Como parte de tu diagrama de red, ya se crearon mynet-

-vm y mynet- -vm. -

Haz clic en Crear instancia.

-

Establece los siguientes valores y deja el resto con la configuración predeterminada:

Propiedad Valor (escribe el valor o selecciona la opción como se especifica) Nombre managementnet- -vm Región Zona Serie E2 Tipo de máquina e2-micro -

En Opciones avanzadas, haz clic en el menú desplegable Herramientas de redes, discos, seguridad, administración, usuario único.

-

Haz clic en Herramientas de redes.

-

En Interfaces de red, haz clic en el menú desplegable para editar.

-

Establece los siguientes valores y deja el resto con la configuración predeterminada:

Propiedad Valor (escribe el valor o selecciona la opción como se especifica) Red managementnet Subred managementsubnet- -

Haz clic en Listo.

-

Haz clic en CÓDIGO EQUIVALENTE.

Esto muestra que las instancias de VM también se pueden crear con la línea de comandos de Cloud Shell. Crearás la instancia privatenet-

-vm con estos comandos con parámetros similares. -

Haz clic en Crear.

Prueba la tarea completada

Haz clic en Revisar mi progreso para verificar la tarea realizada. Si creaste correctamente la instancia de VM en la red managementnet, verás una puntuación de evaluación.

Crea la instancia privatenet-

Crea la instancia privatenet-

- En Cloud Shell, ejecuta el siguiente comando para crear la instancia privatenet-

-vm:

El resultado debería verse así:

Prueba la tarea completada

Haz clic en Revisar mi progreso para verificar la tarea realizada. Si creaste correctamente la instancia de VM en la red privatenet, verás una puntuación de evaluación.

- Para ver una lista de todas las instancias de VM (ordenadas por zona), ejecuta el siguiente comando:

El resultado debería verse así:

-

En la consola de Cloud, navega al menú de navegación (

) > Compute Engine > Instancias de VM.

-

Verás que las instancias de VM se muestran en la consola de Cloud.

-

Haz clic en Opciones de visualización de columnas y, luego, selecciona Red. Haz clic en Aceptar.

Hay tres instancias en

y una en . Sin embargo, estas instancias están distribuidas en tres redes de VPC (managementnet, mynetwork y privatenet), y ninguna instancia comparte la misma zona ni red. En la próxima sección, explorarás cómo afecta esto a la conectividad interna.

Tarea 3: Explora la conectividad entre instancias de VM

Explora la conectividad entre las instancias de VM. Específicamente, determina el efecto de tener instancias de VM en la misma zona frente a tener instancias en la misma red de VPC.

Haz ping a las direcciones IP externas

Haz ping a las direcciones IP externas de las instancias de VM para determinar si puedes llegar a las instancias desde la Internet pública.

-

En la consola de Cloud, navega al menú de navegación > Compute Engine > Instancias de VM.

-

Observa las direcciones IP externas de mynet-

-vm, managementnet- -vm y privatenet- -vm. -

En mynet-

-vm, haz clic en SSH para iniciar una terminal y conectarte. -

Para probar la conectividad con la IP externa de mynet-

-vm, ejecuta el siguiente comando, en el cual deberás ingresar la IP externa de mynet- -vm:

Esto debería funcionar.

- Para probar la conectividad con la IP externa de managementnet-

-vm, ejecuta el siguiente comando, en el cual deberás ingresar la IP externa de managementnet- -vm:

Esto debería funcionar.

- Para probar la conectividad con la IP externa de privatenet-

-vm, ejecuta el siguiente comando, en el cual deberás ingresar la IP externa de privatenet- -vm:

Esto debería funcionar.

Haz ping a las direcciones IP internas

Haz ping a las direcciones IP internas de las instancias de VM para determinar si puedes llegar a las instancias desde una red de VPC.

- En la consola de Cloud, navega al menú de navegación > Compute Engine > Instancias de VM.

- Observa las direcciones IP internas de mynet-

-vm, managementnet- -vm y privatenet- -vm. - Regresa a la terminal SSH de mynet-

-vm. - Para probar la conectividad con la IP interna de mynet-

-vm, ejecuta el siguiente comando, en el cual deberás ingresar la IP interna de mynet- -vm:

- Para probar la conectividad con la IP interna de managementnet-

-vm, ejecuta el siguiente comando, en el cual deberás ingresar la IP interna de managementnet- -vm:

- Para probar la conectividad con la IP interna de privatenet-

-vm, ejecuta el siguiente comando, en el cual deberás ingresar la IP interna de privatenet- -vm:

De forma predeterminada, las redes de VPC son dominios de redes privadas aisladas. Sin embargo, no se permite la comunicación de direcciones IP internas entre redes, a menos que configures mecanismos como intercambio de tráfico entre VPC o VPN.

Tarea 4. Crea una instancia de VM con varias interfaces de red

Cada instancia de una red de VPC tiene una interfaz de red predeterminada. Puedes crear interfaces de red adicionales vinculadas a tus VMs. Varias interfaces de red te permiten crear configuraciones en las que una instancia se conecta directamente a varias redes de VPC (hasta 8 interfaces, según el tipo de instancia).

Crea la instancia de VM con varias interfaces de red

Crea la instancia vm-appliance con interfaces de red en privatesubnet-

-

En la consola de Cloud, navega al menú de navegación > Compute Engine > Instancias de VM.

-

Haz clic en Crear instancia.

-

Establece los siguientes valores y deja el resto con la configuración predeterminada:

Propiedad Valor (escribe el valor o selecciona la opción como se especifica) Nombre vm-appliance Región Zona Serie E2 Tipo de máquina e2-standard-4

-

En Opciones avanzadas, haz clic en el menú desplegable Herramientas de redes, discos, seguridad, administración, usuario único.

-

Haz clic en Herramientas de redes.

-

En Interfaces de red, haz clic en el menú desplegable para editar.

-

Establece los siguientes valores y deja el resto con la configuración predeterminada:

Propiedad Valor (escribe el valor o selecciona la opción como se especifica) Red privatenet Subred privatenet- -

Haz clic en Listo.

-

Haz clic en Agregar interfaz de red.

-

Establece los siguientes valores y deja el resto con la configuración predeterminada:

Propiedad Valor (escribe el valor o selecciona la opción como se especifica) Red managementnet Subred managementsubnet- -

Haz clic en Listo.

-

Haz clic en Agregar interfaz de red.

-

Establece los siguientes valores y deja el resto con la configuración predeterminada:

Propiedad Valor (escribe el valor o selecciona la opción como se especifica) Red mynetwork Subred mynetwork -

Haz clic en Listo.

-

Haz clic en Crear.

Prueba la tarea completada

Haz clic en Revisar mi progreso para verificar la tarea realizada. Si creaste correctamente una instancia de VM con varias interfaces de red, verás una puntuación de evaluación.

Explora los detalles de la interfaz de red

Explora los detalles de la interfaz de red de vm-appliance en la consola de Cloud y en la terminal de la VM.

- En la consola de Cloud, navega al menú de navegación (

) > Compute Engine > Instancias de VM.

- Haz clic en nic0, en la dirección IP interna de vm-appliance, para abrir la página Detalles de la interfaz de red.

- Verifica que nic0 esté vinculado a privatesubnet-

, que tenga asignada una dirección IP interna dentro de la subred (172.16.0.0/24) y que tenga reglas de firewall aplicables. - Haz clic en nic0 y selecciona nic1.

- Verifica que nic1 esté vinculado a managementsubnet-

, que tenga asignada una dirección IP interna dentro de la subred (10.130.0.0/20) y que tenga reglas de firewall aplicables. - Haz clic en nic1 y selecciona nic2.

- Verifica que nic2 esté vinculado a mynetwork, que tenga asignada una dirección IP interna dentro de la subred (10.128.0.0/20) y que tenga reglas de firewall aplicables.

- En la consola de Cloud, navega al menú de navegación > Compute Engine > Instancias de VM.

- En vm-appliance, haz clic en SSH para iniciar una terminal y conectarte.

- Para ver una lista de las interfaces de red dentro de la instancia de VM, ejecuta el siguiente comando:

El resultado debería verse así:

Explora la conectividad de la interfaz de red

Para demostrar que la instancia vm-appliance está conectada a privatesubnet-

- En la consola de Cloud, navega al menú de navegación > Compute Engine > Instancias de VM.

- Observa las direcciones IP internas de privatenet-

-vm, managementnet- -vm, mynet- -vm y mynet- -vm. - Regresa a la terminal SSH de vm-appliance.

- Para probar la conectividad con la IP interna de privatenet-

-vm, ejecuta el siguiente comando, en el cual deberás ingresar la IP interna de privatenet- -vm:

Esto funciona.

- Para repetir la misma prueba, ejecuta el siguiente comando:

- Para probar la conectividad con la IP interna de managementnet-

-vm, ejecuta el siguiente comando, en el cual deberás ingresar la IP interna de managementnet- -vm:

Esto funciona.

- Para probar la conectividad con la IP interna de mynet-

-vm, ejecuta el siguiente comando, en el cual deberás ingresar la IP interna de mynet- -vm:

Esto funciona.

- Para probar la conectividad con la IP interna de mynet-

-vm, ejecuta el siguiente comando, en el cual deberás ingresar la IP interna de mynet- -vm:

- Para ver una lista de las rutas para la instancia vm-appliance, ejecuta el siguiente comando:

El resultado debería verse así:

¡Felicitaciones!

En este lab, creaste una instancia de VM con tres interfaces de red y verificaste la conectividad interna de las instancias de VM que se encuentran en las subredes vinculadas a la VM con varias interfaces.

También exploraste la red predeterminada junto con sus subredes, rutas y reglas de firewall. Luego, creaste conectividad probada para una nueva red de VPC de modo automático.

Finaliza tu Quest

Este lab de autoaprendizaje forma parte de la Quest Cloud Engineering. Una Quest es una serie de labs relacionados que forman una ruta de aprendizaje. Si completas una de estas Quests, obtendrás una insignia de reconocimiento por tu logro. Puedes hacer públicas tus insignias y agregar vínculos a ellas en tu currículum en línea o en tus cuentas de redes sociales. Inscríbete en cualquier Quest que contenga este lab y obtén un crédito inmediato de finalización. Consulta el catálogo de Google Cloud Skills Boost para ver todas las Quests disponibles.

Realiza tu próximo lab

Continúa tu Quest con Redes de VPC: Cómo controlar el acceso, o consulta estas sugerencias:

Próximos pasos/Más información

Si deseas obtener más información sobre las redes de VPC, consulta Cómo usar redes de VPC.

Capacitación y certificación de Google Cloud

Recibe la formación que necesitas para aprovechar al máximo las tecnologías de Google Cloud. Nuestras clases incluyen habilidades técnicas y recomendaciones para ayudarte a avanzar rápidamente y a seguir aprendiendo. Para que puedas realizar nuestros cursos cuando más te convenga, ofrecemos distintos tipos de capacitación de nivel básico a avanzado: a pedido, presenciales y virtuales. Las certificaciones te ayudan a validar y demostrar tus habilidades y tu conocimiento técnico respecto a las tecnologías de Google Cloud.

Actualización más reciente del manual: 24 de noviembre de 2023

Prueba más reciente del lab: 24 de noviembre de 2023

Copyright 2024 Google LLC. All rights reserved. Google y el logotipo de Google son marcas de Google LLC. Los demás nombres de productos y empresas pueden ser marcas de las respectivas empresas a las que estén asociados.