GSP904

Présentation

Dans cet atelier, vous allez apprendre à créer une organisation Apigee X à l'aide de l'assistant de provisionnement. Une fois l'organisation installée et configurée, vous vérifierez qu'elle est opérationnelle en installant un proxy d'API et en lançant des appels d'API.

Les organisations d'évaluation Apigee créées dans votre propre projet Google Cloud sont généralement disponibles pendant 60 jours. En l'occurrence, l'organisation que vous provisionnez est supprimée à la fin de l'atelier et ne sera alors plus accessible.

Nous vous recommandons de lire toutes les instructions de l'atelier avant de cliquer sur Démarrer l'atelier. Une fois que vous aurez démarré l'atelier, vous disposerez de 90 minutes pour le terminer. Une fois le temps imparti écoulé, l'atelier prend fin et l'organisation d'évaluation Apigee est supprimée.

Dans cet atelier, vous allez apprendre à effectuer les tâches suivantes :

- Créer une organisation d'évaluation Apigee X à l'aide de l'assistant de provisionnement

- Comprendre l'architecture Apigee X et comment elle s'intègre aux projets Google Cloud

- Créer une VM pour appeler un proxy Apigee à partir d'une adresse IP interne

- Appeler un proxy Apigee à partir d'une adresse IP externe

Préparation

Avant de cliquer sur le bouton "Démarrer l'atelier"

Lisez ces instructions. Les ateliers sont minutés, et vous ne pouvez pas les mettre en pause. Le minuteur, qui démarre lorsque vous cliquez sur Démarrer l'atelier, indique combien de temps les ressources Google Cloud resteront accessibles.

Cet atelier pratique vous permet de suivre les activités dans un véritable environnement cloud, et non dans un environnement de simulation ou de démonstration. Des identifiants temporaires vous sont fournis pour vous permettre de vous connecter à Google Cloud le temps de l'atelier.

Pour réaliser cet atelier :

- Vous devez avoir accès à un navigateur Internet standard (nous vous recommandons d'utiliser Chrome).

Remarque : Ouvrez une fenêtre de navigateur en mode incognito (recommandé) ou de navigation privée pour effectuer cet atelier. Vous éviterez ainsi les conflits entre votre compte personnel et le compte temporaire de participant, qui pourraient entraîner des frais supplémentaires facturés sur votre compte personnel.

- Vous disposez d'un temps limité. N'oubliez pas qu'une fois l'atelier commencé, vous ne pouvez pas le mettre en pause.

Remarque : Utilisez uniquement le compte de participant pour cet atelier. Si vous utilisez un autre compte Google Cloud, des frais peuvent être facturés à ce compte.

Remarque : Nous vous recommandons d'utiliser une nouvelle fenêtre de navigation privée pour réaliser cet atelier.

Démarrer l'atelier et se connecter à la console Google Cloud

-

Cliquez sur le bouton Démarrer l'atelier. Si l'atelier est payant, une boîte de dialogue s'affiche pour vous permettre de sélectionner un mode de paiement.

Sur la gauche, vous trouverez le panneau "Détails concernant l'atelier", qui contient les éléments suivants :

- Le bouton "Ouvrir la console Google Cloud"

- Le temps restant

- Les identifiants temporaires que vous devez utiliser pour cet atelier

- Des informations complémentaires vous permettant d'effectuer l'atelier

-

Cliquez sur Ouvrir la console Google Cloud (ou effectuez un clic droit et sélectionnez Ouvrir le lien dans la fenêtre de navigation privée si vous utilisez le navigateur Chrome).

L'atelier lance les ressources, puis ouvre la page "Se connecter" dans un nouvel onglet.

Conseil : Réorganisez les onglets dans des fenêtres distinctes, placées côte à côte.

Remarque : Si la boîte de dialogue Sélectionner un compte s'affiche, cliquez sur Utiliser un autre compte.

-

Si nécessaire, copiez le nom d'utilisateur ci-dessous et collez-le dans la boîte de dialogue Se connecter.

{{{user_0.username | "Username"}}}

Vous trouverez également le nom d'utilisateur dans le panneau "Détails concernant l'atelier".

-

Cliquez sur Suivant.

-

Copiez le mot de passe ci-dessous et collez-le dans la boîte de dialogue Bienvenue.

{{{user_0.password | "Password"}}}

Vous trouverez également le mot de passe dans le panneau "Détails concernant l'atelier".

-

Cliquez sur Suivant.

Important : Vous devez utiliser les identifiants fournis pour l'atelier. Ne saisissez pas ceux de votre compte Google Cloud.

Remarque : Si vous utilisez votre propre compte Google Cloud pour cet atelier, des frais supplémentaires peuvent vous être facturés.

-

Accédez aux pages suivantes :

- Acceptez les conditions d'utilisation.

- N'ajoutez pas d'options de récupération ni d'authentification à deux facteurs (ce compte est temporaire).

- Ne vous inscrivez pas à des essais sans frais.

Après quelques instants, la console Cloud s'ouvre dans cet onglet.

Remarque : Pour accéder aux produits et services Google Cloud, cliquez sur le menu de navigation ou saisissez le nom du service ou du produit dans le champ Recherche.

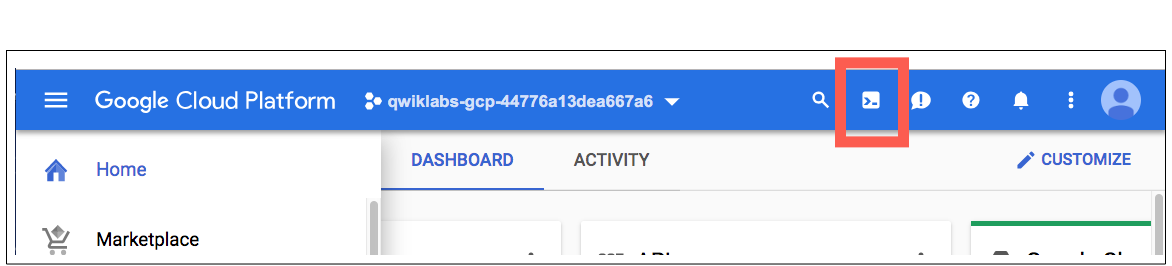

Activer Cloud Shell

Cloud Shell est une machine virtuelle qui contient de nombreux outils pour les développeurs. Elle comprend un répertoire d'accueil persistant de 5 Go et s'exécute sur Google Cloud. Cloud Shell vous permet d'accéder via une ligne de commande à vos ressources Google Cloud.

-

Cliquez sur Activer Cloud Shell  en haut de la console Google Cloud.

en haut de la console Google Cloud.

-

Passez les fenêtres suivantes :

- Accédez à la fenêtre d'informations de Cloud Shell.

- Autorisez Cloud Shell à utiliser vos identifiants pour effectuer des appels d'API Google Cloud.

Une fois connecté, vous êtes en principe authentifié et le projet est défini sur votre ID_PROJET : . Le résultat contient une ligne qui déclare l'ID_PROJET pour cette session :

Your Cloud Platform project in this session is set to {{{project_0.project_id | "PROJECT_ID"}}}

gcloud est l'outil de ligne de commande pour Google Cloud. Il est préinstallé sur Cloud Shell et permet la complétion par tabulation.

- (Facultatif) Vous pouvez lister les noms des comptes actifs à l'aide de cette commande :

gcloud auth list

- Cliquez sur Autoriser.

Résultat :

ACTIVE: *

ACCOUNT: {{{user_0.username | "ACCOUNT"}}}

To set the active account, run:

$ gcloud config set account `ACCOUNT`

- (Facultatif) Vous pouvez lister les ID de projet à l'aide de cette commande :

gcloud config list project

Résultat :

[core]

project = {{{project_0.project_id | "PROJECT_ID"}}}

Remarque : Pour consulter la documentation complète sur gcloud, dans Google Cloud, accédez au guide de présentation de la gcloud CLI.

Tâche 1 : Provisionner une organisation Apigee X

Dans cette tâche, vous allez utiliser l'assistant de provisionnement pour provisionner une organisation d'évaluation Apigee X.

Une organisation Apigee X est associée à un projet Google Cloud géré par le client.

Prérequis

Avant de créer une organisation d'évaluation Apigee X, vous devez remplir certaines conditions préalables :

- Avec Apigee X, le nom de votre organisation Apigee correspond au nom du projet Google Cloud associé. Le nom du projet doit commencer par une lettre minuscule et ne peut contenir que des lettres minuscules (a-z), des chiffres (0-9) et des traits d'union.

- Un projet utilisé pour Apigee X doit être associé à un compte Google Cloud pour lequel la facturation est active. Cette exigence s'applique aussi bien pour créer une organisation Apigee X payante que pour créer une organisation Apigee X d'évaluation. Les organisations d'évaluation n'entraînent pas de frais pour votre compte, mais il se peut que ce soit le cas pour certaines API.

- Le Cloud SDK permet d'installer votre organisation Apigee et d'interagir avec elle.

Le projet de l'atelier respecte ces prérequis.

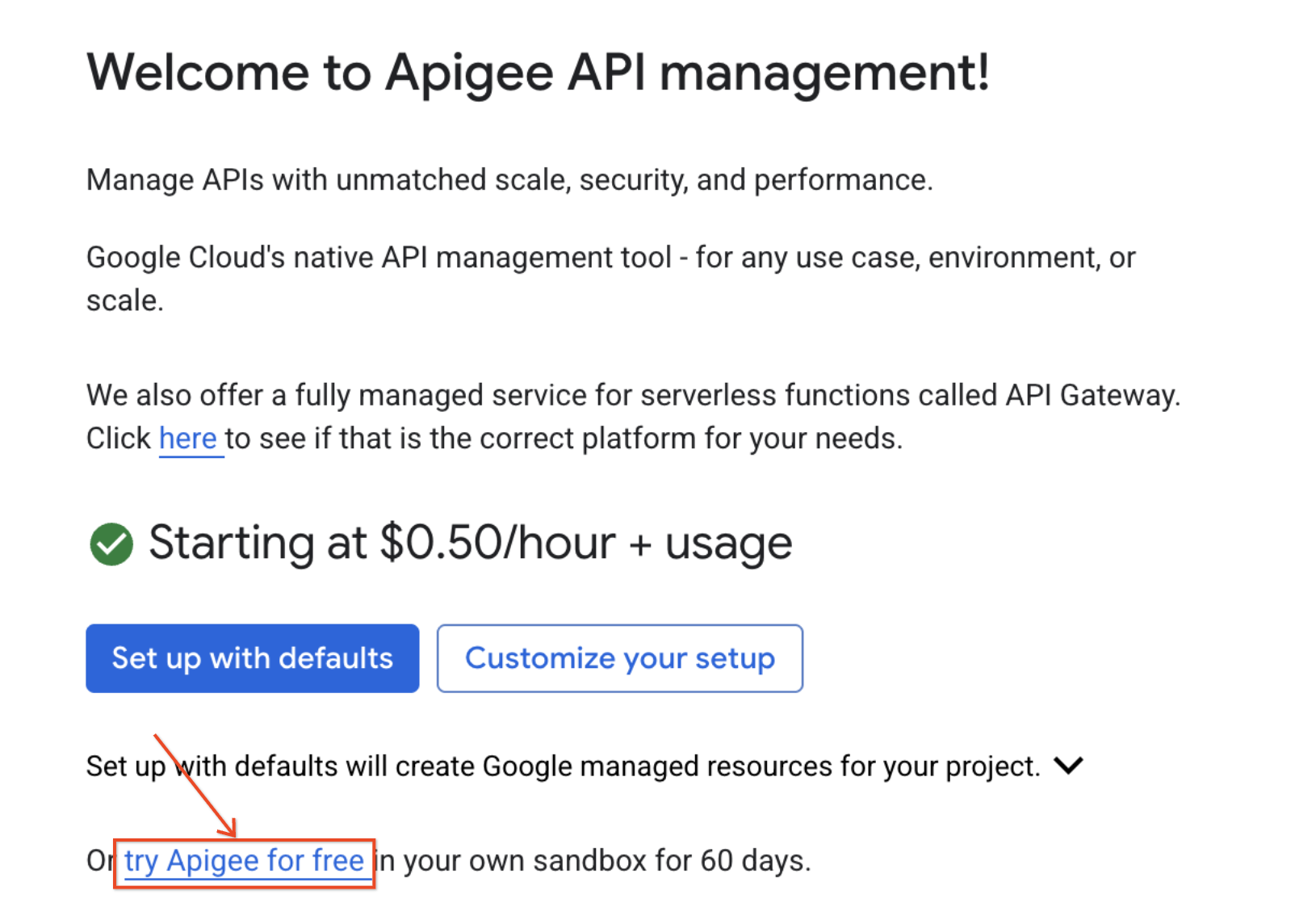

Démarrer l'assistant de provisionnement

-

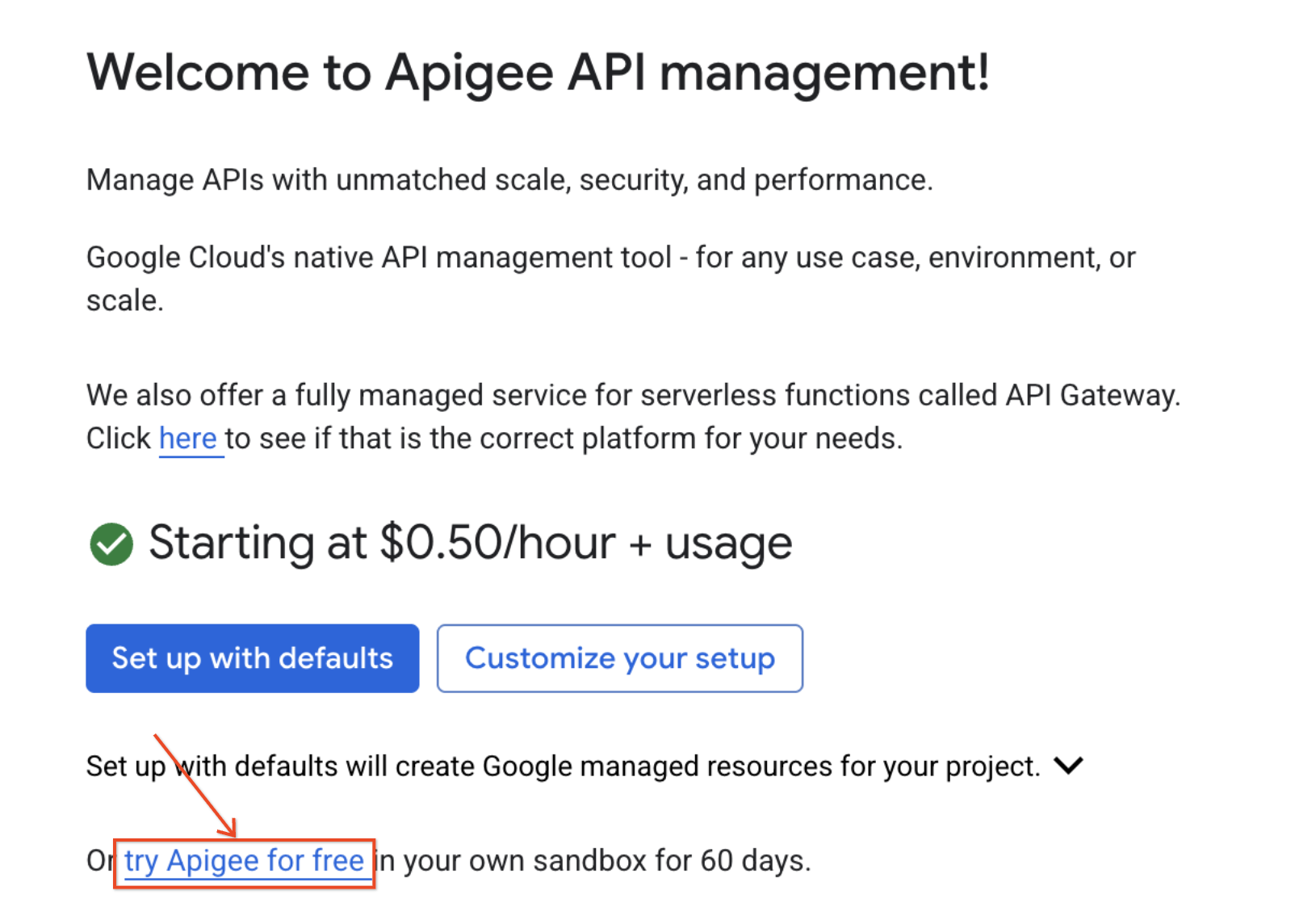

Dans la console cloud, accédez à la console Apigee.

-

Cliquez sur Try Apigee for free (Essayer Apigee sans frais) pour accéder à la console d'évaluation.

Activer les API

Pour les organisations Apigee X, les API Apigee, Service Networking et Compute Engine doivent être activées dans le projet Google Cloud. L'assistant active les API requises.

-

Dans Set up Apigee Evaluation (Configurer l'évaluation Apigee), à côté d'Enable APIs (Activer les API), cliquez sur Edit (Modifier).

La liste des API à activer s'affiche :

- Les API Apigee permettent de configurer votre organisation Apigee et d'interagir avec elle.

- Les API Compute Engine permettent de créer le groupe d'instances géré (MIG, managed instance group) qui sert de pont réseau pour se connecter à l'adresse IP privée de l'instance Apigee.

- Les API Service Networking permettent à votre projet Google Cloud de communiquer avec l'organisation d'évaluation Apigee gérée par Google.

-

Cliquez sur Enable APIs (Activer les API).

Après un court délai, les API seront activées et une coche s'affichera en regard de Enable APIs (Activer les API).

Configurer la mise en réseau

L'assistant de provisionnement crée un appairage de réseaux de cloud privé virtuel (VPC) entre le projet Google Cloud du client et le projet géré par Google qui contient l'environnement d'exécution Apigee. L'assistant crée également une connexion de service privé pour la communication avec l'environnement d'exécution Apigee.

-

À côté de Networking (Mise en réseau), cliquez sur Edit (Modifier).

Le volet Set up networking (Configurer la mise en réseau) vous invite à spécifier un réseau autorisé. Le réseau par défaut est déjà disponible et peut être utilisé pour une organisation d'évaluation, mais il n'est généralement pas recommandé de le faire.

-

Cliquez sur See VPC networks in your project (Afficher les réseaux VPC dans votre projet).

La page "VPC Networks" (Réseaux VPC) de la console s'ouvre dans un autre onglet.

-

Cliquez sur +Create VPC Network (+Créer un réseau VPC).

-

Nommez le réseau apigeex-vpc.

-

Dans le volet New subnet (Nouveau sous-réseau), définissez les valeurs suivantes :

| Propriété |

Valeur |

| Name (Nom) |

apigeex-vpc |

| Region (Région) |

Sélectionnez

|

| IPv4 range (Plage IPv4) |

10.0.0.0/20 |

| Private Google Access (Accès privé à Google) |

On (Activé) |

La plage d'adresses IP est spécifiée au format CIDR. Le nombre décimal indique la taille de la plage, de /32 (une seule adresse IP) à /8 (la plus grande plage d'adresses IP privées, de 10.0.0.0 à 10.255.255.255).

Votre sous-réseau doit utiliser une plage suffisamment grande pour contenir une plage /22. La plage /20 utilisée ici est quatre fois plus grande que la plage /22 qui sera utilisée par Apigee.

-

Dans le volet New subnet (Nouveau sous-réseau), cliquez sur Done (Terminé).

-

Cliquez sur Create (Créer).

Un réseau VPC avec un seul sous-réseau est créé dans votre projet. Un cercle tourne à côté du réseau apigeex-vpc jusqu'à ce qu'il soit créé.

-

Attendez que le réseau apigeex-vpc soit créé, puis revenez à l'onglet Configuration de l'assistant.

-

Cliquez sur Refresh authorized networks (Actualiser les réseaux autorisés) ( ), puis sélectionnez le réseau autorisé apigeex-vpc.

), puis sélectionnez le réseau autorisé apigeex-vpc.

-

Sélectionnez Automatically allocate IP range (Allouer automatiquement une plage d'adresses IP).

Une plage d'adresses IP d'appairage nommée google-managed-services-apigeex-vpc avec une longueur de préfixe de /22 sera créée.

Remarque : La longueur du préfixe de la plage d'appairage spécifie le nombre d'adresses IP internes appairées qui sont attribuées à Apigee. Le nombre d'adresses est égal à 2 ^ (32 - longueur du préfixe). La longueur du préfixe de la plage d'appairage pour une organisation payante doit être /16 ou /20, ce qui correspond respectivement à 65 536 ou 4 096 adresses IP.

Une organisation d'évaluation ne peut utiliser qu'une longueur de préfixe de /22, ce qui correspond à 1 024 adresses IP. Le nombre restreint d'adresses IP limite l'évolutivité d'Apigee pour une organisation d'évaluation. Les organisations payantes peuvent gérer beaucoup plus de trafic que les organisations d'évaluation.

- Cliquez sur Allocate and connect (Allouer et connecter).

- Attendez que la configuration réseau soit terminée.

Une coche apparaît à côté de Networking (Mise en réseau) une fois la configuration du réseau terminée.

- Revenez à l'onglet VPC networks (Réseaux VPC), puis cliquez sur Refresh (Actualiser).

- Cliquez sur apigeex-vpc.

- Dans l'onglet Subnets (Sous-réseaux), faites défiler vers la droite et sélectionnez l'onglet Private Services Access (Accès aux services privés).

La plage d'adresses IP google-managed-services-apigeex-vpc a été créée avec une plage d'adresses IP internes /22.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Activer les API et configurer la mise en réseau

Créer l'organisation d'évaluation Apigee

L'assistant de provisionnement crée une organisation d'évaluation Apigee.

-

Revenez à l'onglet Configuration de l'assistant.

-

À côté de Apigee evaluation organization (Organisation d'évaluation Apigee), cliquez sur Edit (Modifier).

Le volet Create an Apigee evaluation organization (Créer une organisation d'évaluation Apigee) vous permet de sélectionner les régions Google Cloud utilisées pour l'environnement d'exécution Apigee et l'hébergement des analyses.

-

Sélectionnez pour la région d'hébergement des analyses.

-

Sélectionnez comme emplacement de l'environnement d'exécution.

Vous sélectionnez une région pour l'emplacement de l'environnement d'exécution. Apigee choisit une zone dans la région pour provisionner l'organisation d'évaluation.

Remarque : Si la région choisie pour l'environnement d'exécution n'est pas disponible en tant que région d'hébergement des analyses, choisissez une région géographiquement proche de la région d'exécution. Par exemple, si votre région d'environnement d'exécution est us-east4, vous pouvez sélectionner us-east1 comme région d'analyse.

Remarque : Une organisation d'évaluation ne peut avoir qu'une seule instance d'exécution hébergée dans une seule zone Google Cloud.

Une instance d'exécution d'organisation payante s'exécute dans plusieurs zones d'une région. Il est possible de créer plusieurs instances d'exécution pour une organisation, chacune étant hébergée dans une région différente.

Pour une organisation Apigee multirégionale, choisissez une région d'hébergement des analyses centrale par rapport à vos régions d'environnement d'exécution ou proche de votre ou vos régions les plus importantes.

-

Cliquez sur Provision (Provisionner).

Vous reviendrez à l'assistant de provisionnement ultérieurement pour configurer le routage des accès.

Tâche 2 : Attendre la fin du provisionnement

Dans cette tâche, vous allez attendre la fin du provisionnement de l'organisation d'évaluation Apigee.

Le provisionnement de l'organisation Apigee prend un certain temps. Vous pouvez surveiller la progression du provisionnement de l'organisation à l'aide de l'API Apigee.

Démarrer le script de surveillance

-

Revenez à l'onglet de la console.

-

Dans la barre d'outils située en haut à droite, cliquez sur le bouton Activer Cloud Shell.

-

Cliquez sur Continuer si vous y êtes invité.

Le provisionnement et la connexion à Cloud Shell prennent quelques instants. Une fois connecté, vous êtes en principe authentifié et le projet est défini sur votre ID_PROJET.

-

Dans Cloud Shell, vérifiez la variable avec le nom de votre organisation Apigee :

echo ${GOOGLE_CLOUD_PROJECT}

La variable GOOGLE_CLOUD_PROJECT doit contenir le nom de votre projet, qui est identique au nom de votre organisation Apigee.

-

Si la variable GOOGLE_CLOUD_PROJECT n'est pas définie, définissez-la manuellement à l'aide d'une commande semblable à celle-ci, en remplaçant par le nom de votre projet :

export GOOGLE_CLOUD_PROJECT=<project>

-

Collez la commande suivante dans Cloud Shell :

export INSTANCE_NAME=eval-instance; export ENV_NAME=eval; export PREV_INSTANCE_STATE=; echo "waiting for runtime instance ${INSTANCE_NAME} to be active"; while : ; do export INSTANCE_STATE=$(curl -s -H "Authorization: Bearer $(gcloud auth print-access-token)" -X GET "https://apigee.googleapis.com/v1/organizations/${GOOGLE_CLOUD_PROJECT}/instances/${INSTANCE_NAME}" | jq "select(.state != null) | .state" --raw-output); [[ "${INSTANCE_STATE}" == "${PREV_INSTANCE_STATE}" ]] || (echo; echo "INSTANCE_STATE=${INSTANCE_STATE}"); export PREV_INSTANCE_STATE=${INSTANCE_STATE}; [[ "${INSTANCE_STATE}" != "ACTIVE" ]] || break; echo -n "."; sleep 5; done; echo; echo "instance created, waiting for environment ${ENV_NAME} to be attached to instance"; while : ; do export ATTACHMENT_DONE=$(curl -s -H "Authorization: Bearer $(gcloud auth print-access-token)" -X GET "https://apigee.googleapis.com/v1/organizations/${GOOGLE_CLOUD_PROJECT}/instances/${INSTANCE_NAME}/attachments" | jq "select(.attachments != null) | .attachments[] | select(.environment == \"${ENV_NAME}\") | .environment" --join-output); [[ "${ATTACHMENT_DONE}" != "${ENV_NAME}" ]] || break; echo -n "."; sleep 5; done; echo; echo "${ENV_NAME} environment attached"; echo "***ORG IS READY TO USE***";

Cette série de commandes utilise l'API Apigee pour déterminer quand l'instance d'exécution a été créée, puis attend que l'environnement d'évaluation soit associé à l'instance.

-

Attendez la fin du provisionnement.

Lorsque le texte ***ORG IS READY TO USE*** s'affiche, vous pouvez tester l'organisation.

Remarque : En attendant que l'organisation soit entièrement créée, continuez à lire cet atelier pour en savoir plus sur l'architecture Apigee X, le cycle de vie des appels de proxy d'API et l'UI Apigee.Cette opération peut prendre environ 30 minutes. Faites attention au temps restant dans l'atelier et vérifiez régulièrement la sortie de Cloud Shell pour savoir quand l'organisation peut être testée.Dans les autres ateliers de cette quête, l'organisation Apigee sera créée automatiquement.

Présentation de l'architecture Apigee X

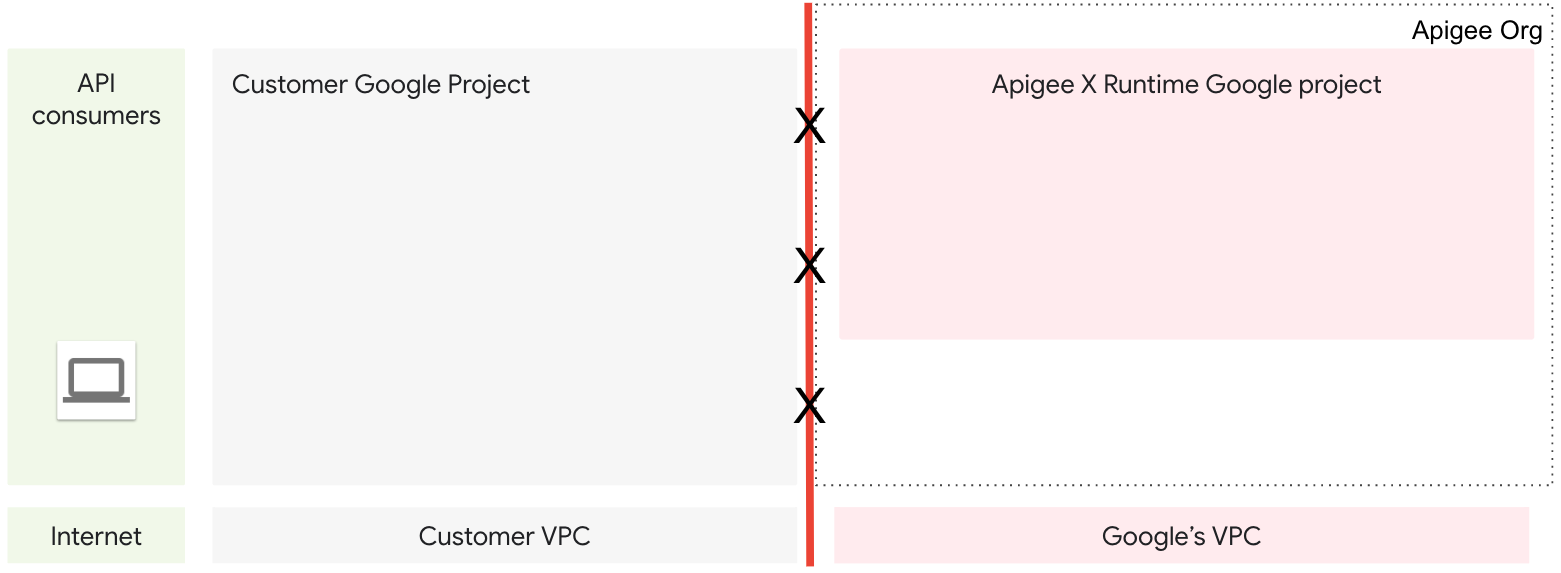

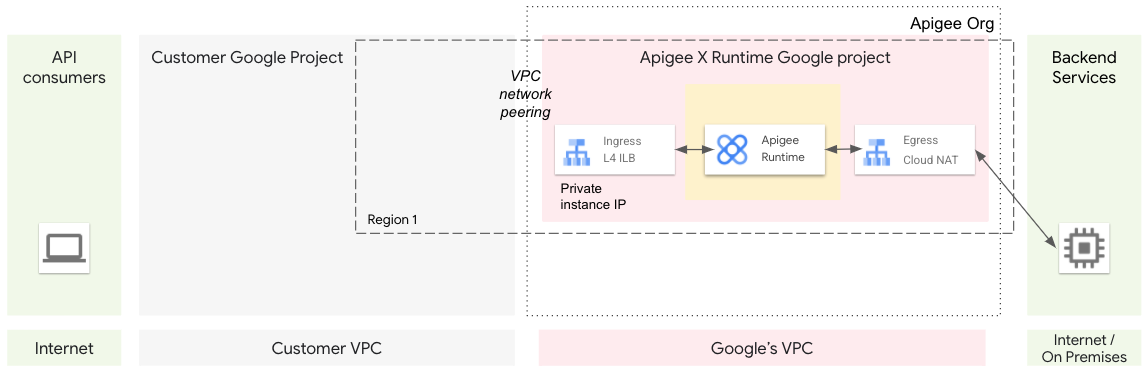

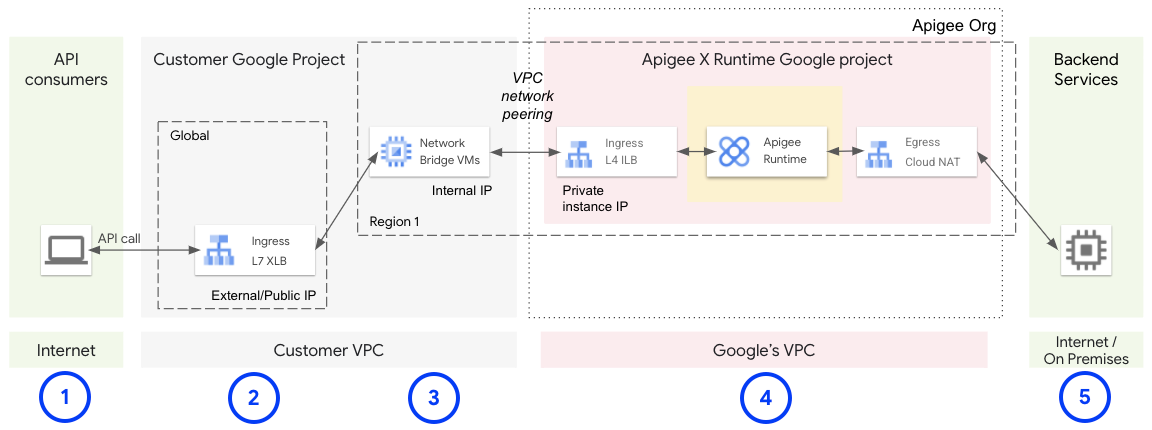

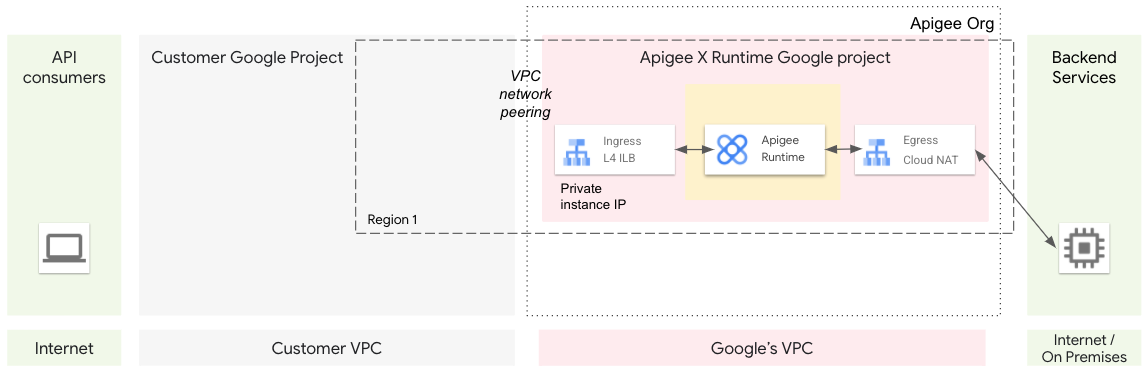

Une organisation Apigee X nécessite deux projets Google Cloud : l'un géré par le client et l'autre géré par Google pour l'environnement d'exécution Apigee X. Chaque projet utilise son propre réseau de cloud privé virtuel (VPC). Par défaut, les réseaux VPC de deux projets distincts ne peuvent pas communiquer entre eux.

Pour permettre à ces VPC de communiquer, Apigee utilise l'appairage de réseaux VPC. L'appairage de réseaux permet la connectivité par adresse IP interne entre les deux réseaux.

L'environnement d'exécution Apigee exécute vos proxys d'API et est provisionné dans le projet géré par Google. Les requêtes entrantes adressées à l'environnement d'exécution sont envoyées à un équilibreur de charge TCP interne accessible à l'aide d'une adresse IP privée dans le réseau appairé.

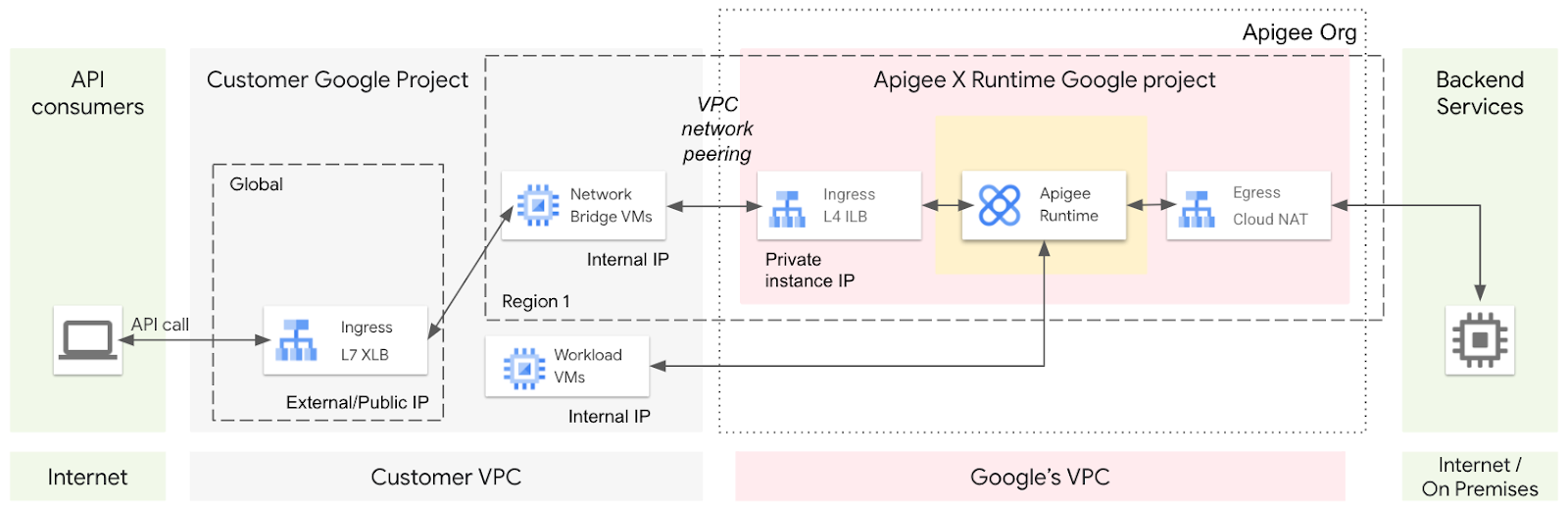

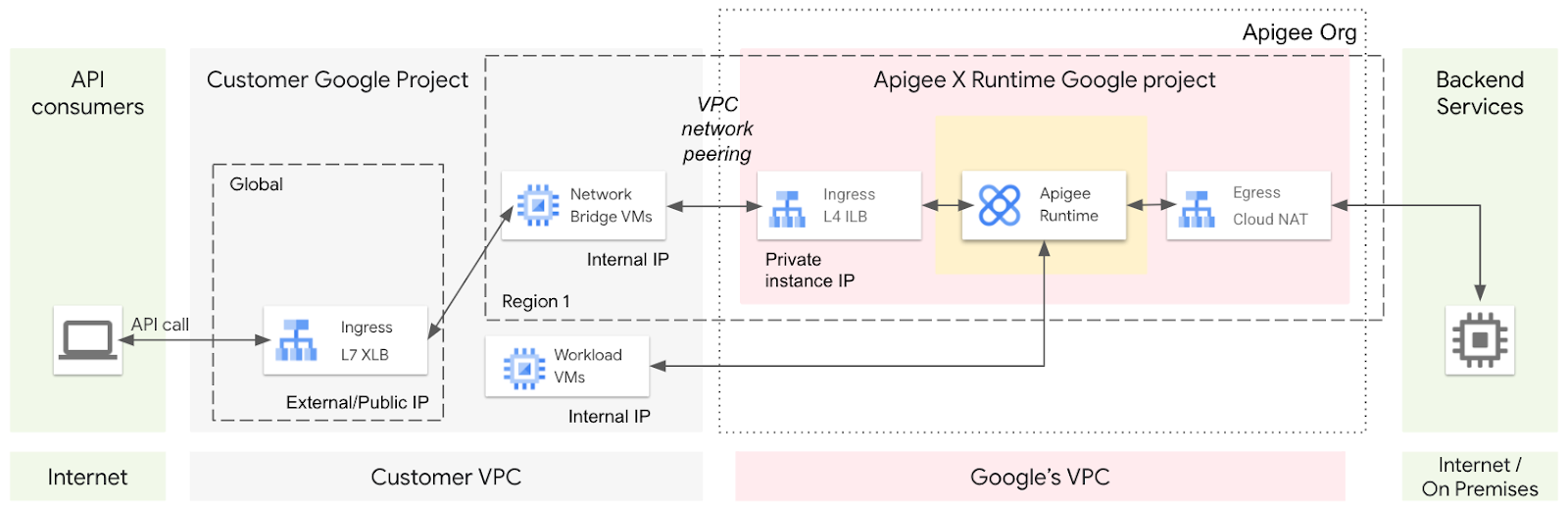

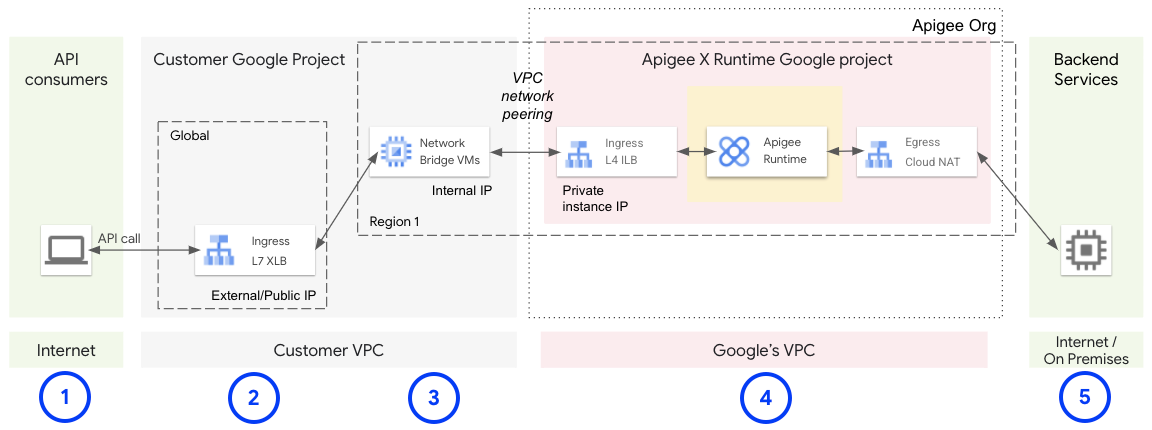

Pour acheminer le trafic des clients sur Internet vers l'environnement d'exécution Apigee, vous pouvez utiliser un équilibreur de charge HTTPS externe mondial. Toutefois, un équilibreur de charge externe ne peut pas communiquer directement avec une adresse IP interne dans un autre projet, même si les réseaux sont appairés. Pour résoudre ce problème, un groupe d'instances géré (MIG) composé de machines virtuelles (VM) sert de passerelle réseau.

Les VM du MIG peuvent communiquer de manière bidirectionnelle sur les réseaux appairés. Une requête provenant d'Internet transiterait par l'équilibreur de charge externe pour atteindre une VM servant de passerelle dans le MIG. La VM peut appeler l'adresse IP privée de l'équilibreur de charge interne de l'environnement d'exécution Apigee.

L'environnement d'exécution peut également appeler directement des adresses IP internes dans le réseau appairé du projet client, ou appeler des adresses IP externes via la passerelle Cloud NAT (Network Address Translation, traduction d'adresse réseau) du projet géré par Google.

Cycle de vie des appels du proxy d'API

L'illustration suivante montre le cycle de vie d'un appel de proxy d'API pour une organisation Apigee X payante.

- Un client appelle un proxy d'API Apigee.

- La requête arrive sur un équilibreur de charge HTTPS externe mondial. L'équilibreur de charge externe est configuré avec une adresse IP publique externe et un certificat TLS.

- L'équilibreur de charge externe transfère la requête à une VM du MIG.

- La VM transfère la requête à l'adresse IP privée de l'équilibreur de charge interne, qui est acheminée vers l'environnement d'exécution Apigee.

- Après avoir traité la requête, l'environnement d'exécution Apigee l'envoie au service de backend. La réponse revient par le même chemin.

Interface utilisateur d'Apigee

L'UI d'Apigee permet de gérer votre organisation. Vous pouvez explorer votre organisation dans l'UI en accédant à apigee.google.com.

Remarque : L'organisation Apigee X doit être visible dans l'UI d'Apigee quelques minutes après le début du processus de provisionnement.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Créer l'organisation d'évaluation Apigee et attendre qu'elle soit provisionnée

Tâche 3 : Configurer le routage d'accès

Dans cette tâche, vous allez utiliser l'assistant de provisionnement pour créer l'infrastructure qui permet d'effectuer des appels d'API depuis l'extérieur du réseau VPC.

-

Revenez à l'onglet Configuration de l'assistant.

Remarque : Si le point de contrôle de progression précédent a été validé, le processus de création de l'organisation d'évaluation Apigee (étape 3) doit être marqué comme terminé, ou le sera sous peu. Attendez la fin de l'étape 3.

-

À côté de Access routing (Routage d'accès), cliquez sur Edit (Modifier).

-

Sélectionnez Enable internet access (Activer l'accès à Internet).

Remarque : L'assistant mentionne des coûts associés à l'équilibreur de charge Google Cloud. Cet atelier n'occasionne aucuns frais pour vous.

-

Sélectionnez Use wildcard DNS service (Utiliser un service DNS générique).

Un service DNS générique renvoie automatiquement une entrée DNS basée sur une adresse IP intégrée au nom d'hôte. Par exemple, le nom d'hôte eval-34.100.120.55.nip.io serait résolu en adresse IP 34.100.120.55.

-

Pour utiliser le fournisseur DNS générique par défaut nip.io, ne modifiez pas le champ domain.

-

Pour Subnetwork (Sous-réseau), sélectionnez apigeex-vpc.

-

Cliquez sur Set Access (Définir l'accès).

-

Attendez que la configuration du routage des accès soit terminée, puis cliquez sur Continue (Continuer).

Cliquez sur Vérifier ma progression pour valider l'objectif.

Configurer le routage des accès

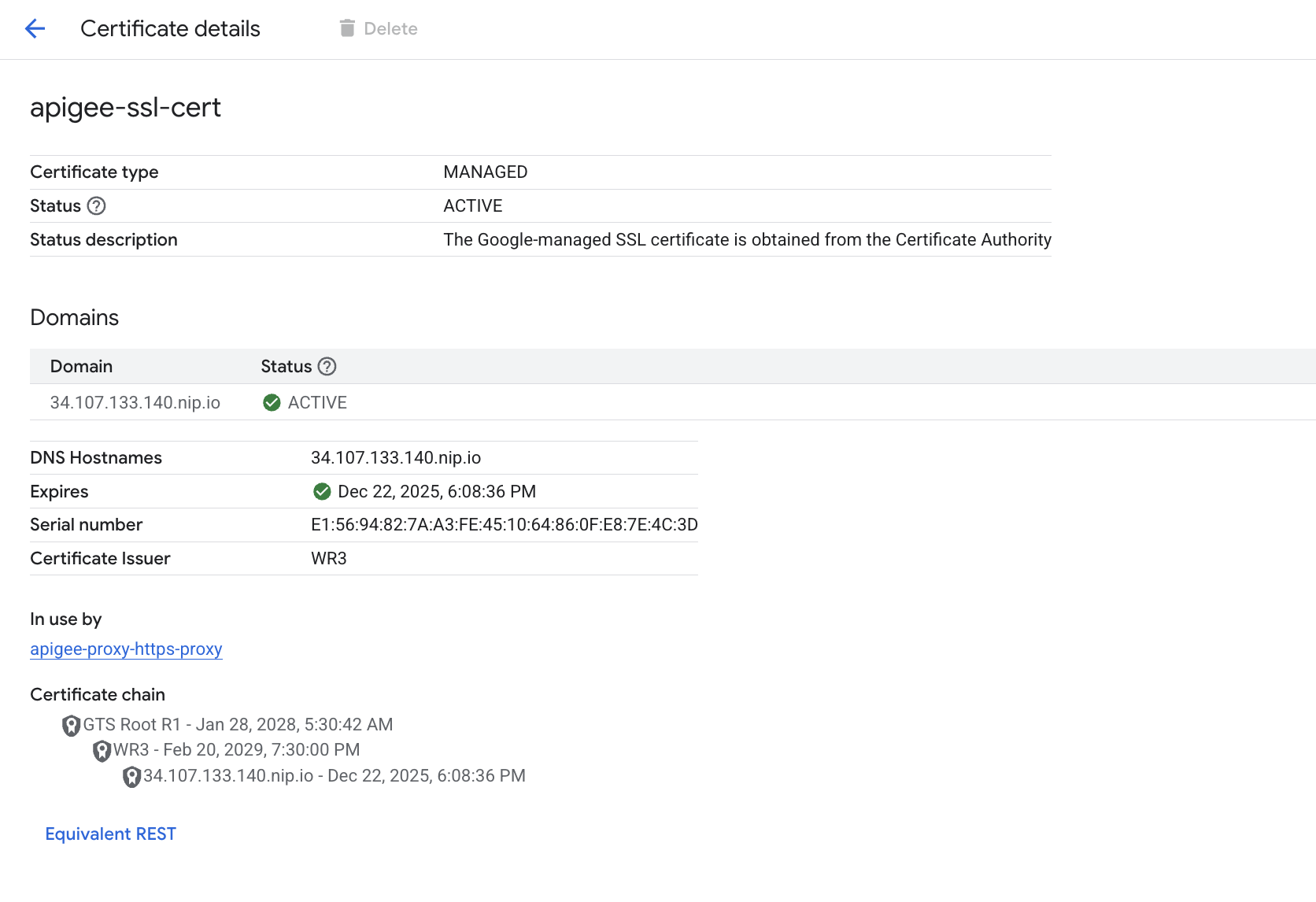

L'accès externe pour l'organisation d'évaluation est en cours de création. La création du certificat apigee-ssl-cert utilisé par l'équilibreur de charge peut prendre plusieurs minutes. Vous allez donc commencer par tester l'accès interne.

Tâche 4 : Tester l'organisation d'évaluation Apigee à l'aide d'un accès interne

Dans cette tâche, vous allez vérifier qu'un proxy de l'organisation d'évaluation Apigee peut être appelé à partir d'une adresse IP interne.

Pour appeler un proxy d'API sur une instance d'exécution à l'aide d'une adresse IP interne, vous allez créer une VM sur le même réseau, qui pourra appeler l'instance.

Créer une machine virtuelle capable d'effectuer des appels vers l'environnement d'exécution Apigee

Après le provisionnement, une organisation d'évaluation Apigee n'autorise que les adresses IP internes à communiquer avec l'environnement d'exécution Apigee. Une VM Compute Engine de votre cluster peut envoyer des requêtes à l'équilibreur de charge interne pour l'exécution Apigee.

-

À l'aide de Cloud Shell, définissez les variables suivantes :

export ORG=${GOOGLE_CLOUD_PROJECT}

export PROJECT_NUMBER=$(gcloud projects describe ${GOOGLE_CLOUD_PROJECT} --format="value(projectNumber)")

export NETWORK=apigeex-vpc

export SUBNET=apigeex-vpc

export INSTANCE_NAME=eval-instance

export VM_NAME=apigeex-test-vm

export VM_ZONE={{{ project_0.default_zone | ZONE }}}

export RUNTIME_IP=$(curl -s -H "Authorization: Bearer $(gcloud auth print-access-token)" -X GET "https://apigee.googleapis.com/v1/organizations/${ORG}/instances/${INSTANCE_NAME}" | jq ".host" --raw-output)

echo "RUNTIME_IP=${RUNTIME_IP}"

L'adresse IP de l'environnement d'exécution est récupérée à l'aide de l'API Apigee qui récupère les détails d'une instance d'exécution. L'outil jq permet d'analyser la réponse JSON et de récupérer un champ spécifique.

-

Créer une machine virtuelle :

gcloud beta compute --project=${GOOGLE_CLOUD_PROJECT} \

instances create ${VM_NAME} \

--zone=${VM_ZONE} \

--machine-type=e2-micro \

--subnet=${SUBNET} \

--service-account=${PROJECT_NUMBER}-compute@developer.gserviceaccount.com \

--scopes=https://www.googleapis.com/auth/cloud-platform \

--tags=http-server,https-server \

--image-family=debian-11 \

--image-project=debian-cloud \

--boot-disk-size=10GB \

--boot-disk-device-name=${VM_NAME} \

--metadata=startup-script="sudo apt-get update -y && sudo apt-get install -y jq"

Cette commande gcloud crée une machine virtuelle avec les paramètres suivants :

-

zone : zone de l'instance de VM

-

machine-type : e2-micro est un type de machine à cœur partagé économique

-

subnet : le sous-réseau que vous avez créé dans le réseau apigeex-vpc

-

service-account : l'identité associée à l'instance

-

scopes : le niveau d'accès accordé au compte de service sur la VM

-

tags : la liste des tags appliqués à l'instance, utilisés pour fournir des règles de pare-feu et des routes par défaut

-

image-family : la famille d'images à utiliser pour l'image – la dernière image non obsolète de la famille sera utilisée

-

image-project : le projet Google Cloud hébergeant la famille d'images publiques

-

boot-disk-size : la taille du disque de démarrage de la VM à créer

-

boot-disk-device-name : le nom du disque de démarrage créé

-

metadata : spécifie le script de démarrage à exécuter – ce script installe jq, qui est utilisé par les tests

Pour en savoir plus sur les paramètres, vous pouvez utiliser la commande suivante :

gcloud compute instances create --help

-

Ajoutez une règle de pare-feu pour autoriser l'accès SSH (Secure Shell) aux VM du réseau :

gcloud compute --project=${GOOGLE_CLOUD_PROJECT} \

firewall-rules create ${NETWORK}-allow-ssh \

--direction=INGRESS \

--priority=65534 \

--network=${NETWORK} \

--action=ALLOW \

--rules=tcp:22 \

--source-ranges=0.0.0.0/0

Cette commande indique que les requêtes entrantes de connexion SSH à la machine sont autorisées depuis n'importe quelle source. Les sessions SSH nécessitent toujours l'authentification de l'utilisateur.

-

Dans Cloud Shell, ouvrez une connexion SSH vers la nouvelle VM :

gcloud compute ssh ${VM_NAME} --zone=${VM_ZONE} --force-key-file-overwrite

-

Pour chaque question posée, cliquez sur Entrée ou Retour pour spécifier la valeur par défaut.

L'identité avec laquelle vous êtes connecté est propriétaire du projet. La connexion SSH à cette machine est donc autorisée.

Votre session Cloud Shell s'exécute désormais dans la VM.

Tester l'organisation d'évaluation Apigee

-

Dans le shell de la VM, définissez les variables d'interface système requises :

export PROJECT_NAME=$(gcloud config get-value project)

export ORG=${PROJECT_NAME}

export INSTANCE_NAME=eval-instance

export INSTANCE_IP=$(curl -s -H "Authorization: Bearer $(gcloud auth print-access-token)" -X GET "https://apigee.googleapis.com/v1/organizations/${ORG}/instances/${INSTANCE_NAME}" | jq ".host" --raw-output)

export ENV_GROUP_HOSTNAME=$(curl -s -H "Authorization: Bearer $(gcloud auth print-access-token)" -X GET "https://apigee.googleapis.com/v1/organizations/${ORG}/envgroups" | jq ".environmentGroups[0].hostnames[0]" --raw-output)

echo "INSTANCE_IP=${INSTANCE_IP}"

echo "ENV_GROUP_HOSTNAME=${ENV_GROUP_HOSTNAME}"

Le nom d'hôte du groupe d'environnements est utilisé pour acheminer les appels vers les proxys d'API déployés dans un environnement du groupe d'environnements d'évaluation.

-

Appelez le proxy d'API hello-world déployé à l'aide d'une adresse IP interne :

curl -i -k --resolve "${ENV_GROUP_HOSTNAME}:443:${INSTANCE_IP}" \

"https://${ENV_GROUP_HOSTNAME}/hello-world"

Le paramètre --resolve force les commandes envoyées au nom d'hôte du groupe d'environnements à se résoudre en adresse IP de l'équilibreur de charge de l'instance, car il n'existe aucune entrée DNS pour le nom d'hôte du groupe d'environnements. L'option -k ignore la vérification du certificat TLS présenté par l'équilibreur de charge de l'instance.

Cette commande curl utilise une machine virtuelle connectée au réseau appairé pour appeler l'adresse IP interne de l'équilibreur de charge de l'environnement d'exécution. La commande curl renvoie la sortie du proxy hello-world : Hello, Guest!

Cliquez sur Vérifier ma progression pour valider l'objectif.

Tester l'organisation d'évaluation Apigee à l'aide de l'accès interne

Tâche 5 : Tester l'organisation d'évaluation Apigee à l'aide d'un accès externe

Dans cette tâche, vous allez vérifier qu'un proxy de l'organisation d'évaluation Apigee peut être appelé à partir d'une adresse IP externe.

L'étape de routage des accès du processus de provisionnement crée l'infrastructure nécessaire pour appeler vos proxys d'API à partir d'adresses IP externes. L'assistant de provisionnement crée un équilibreur de charge externe qui appelle l'environnement d'exécution via un groupe d'instances géré.

Explorer l'infrastructure créée

-

Dans la console, accédez à Network services > Load balancing (Services réseau > Équilibrage de charge).

Un équilibreur de charge nommé apigee-proxy-url-map a été créé.

-

Cliquez sur apigee-proxy-url-map.

Les sections de configuration de l'équilibreur de charge incluent l'interface, les règles d'hôte et de chemin d'accès, et le backend.

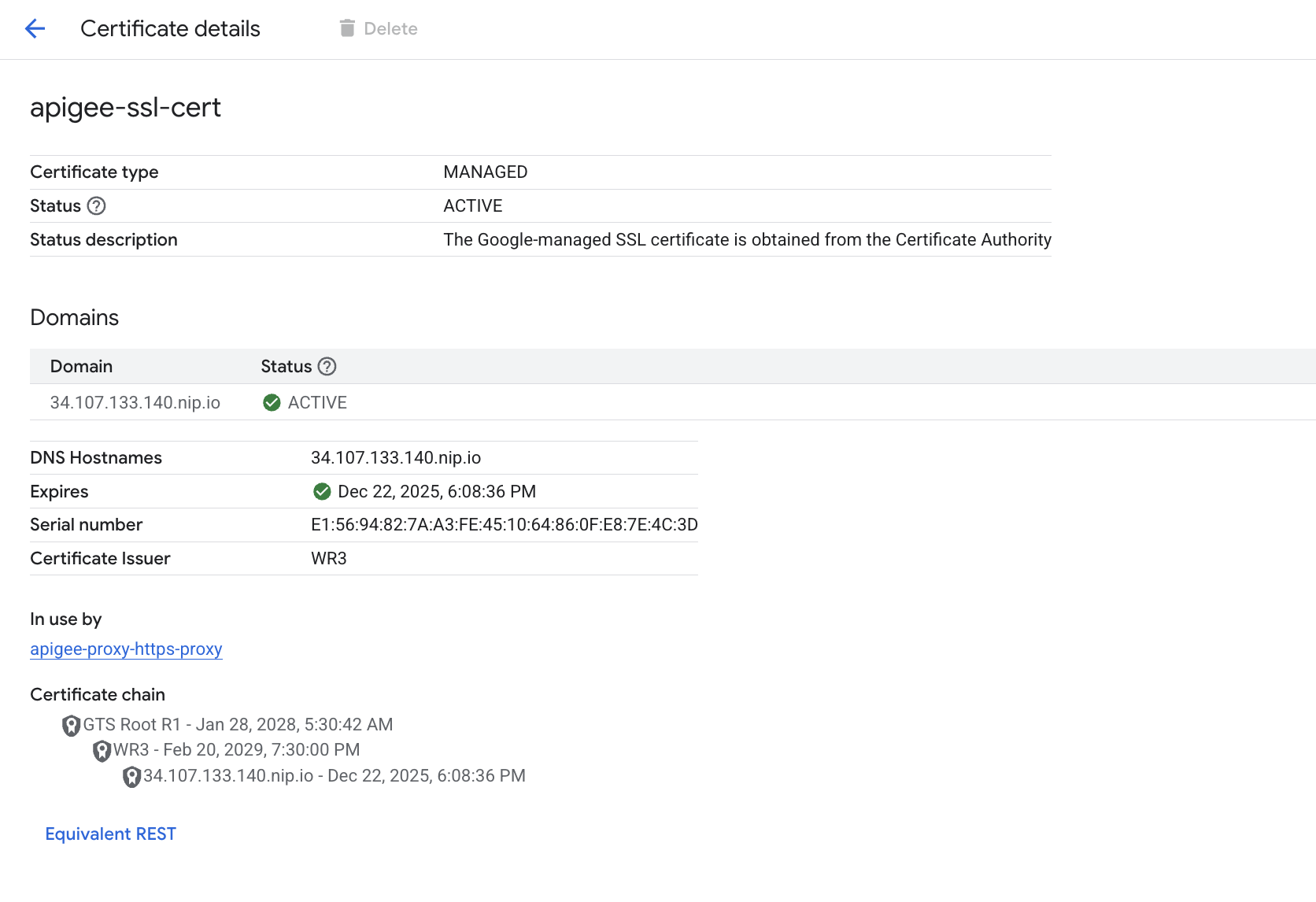

La section Interface spécifie les détails du trafic entrant. Cet équilibreur de charge doit accepter le trafic HTTPS sur le port 443 d'une adresse IP externe. Le certificat est nommé apigee-ssl-cert.

Les règles d'hôte et de chemin d'accès spécifient les noms d'hôte et les chemins d'URL qui peuvent être utilisés pour appeler un backend spécifique. Dans ce cas, les requêtes contenant n'importe quel nom d'hôte et chemin d'accès seront transférées vers le service de backend apigee-proxy-backend.

Le champ Backend spécifie le service à appeler par l'équilibreur de charge. Le groupe d'instances apigee-proxy- contient deux machines virtuelles qui transfèrent les requêtes à l'instance d'exécution. Un équilibreur de charge mondial ne peut pas transférer les requêtes vers une adresse IP interne, mais les VM du groupe d'instances peuvent appeler une adresse IP interne.

-

Pour accéder aux détails du certificat, cliquez sur apigee-ssl-cert dans la configuration de l'interface.

Le certificat utilisé par l'équilibreur de charge, lorsqu'il est actif, présente une chaîne de certificats qui permet à curl de l'appeler sans ignorer la validation des certificats. Le domaine du certificat est [IP_ADDRESS].nip.io, où l'adresse IP est l'adresse IP externe de l'interface.

Google Cloud doit provisionner le certificat, ce qui peut prendre un certain temps.

La configuration d'un certificat actif se présente comme suit :

Si l'état du certificat est PROVISIONING, Google Cloud a peut-être créé le certificat, mais travaille encore avec l'autorité de certification pour le signer.

Le provisionnement prend généralement moins de 10 minutes, mais peut nécessiter jusqu'à une heure. Pour en savoir plus, consultez le guide de dépannage de l'état "Géré".

-

Dans Cloud Shell, ouvrez un nouvel onglet en cliquant sur Ouvrir un nouvel onglet (+).

Cloud Shell ne peut pas appeler d'adresses IP privées dans le projet Google Cloud.

-

Appelez le proxy d'API hello-world déployé à l'aide d'une adresse IP externe :

export PROJECT_NAME=$(gcloud config get-value project)

export SSL_HOSTNAME=$(curl -s -H "Authorization: Bearer $(gcloud auth print-access-token)" -X GET "https://compute.googleapis.com/compute/v1/projects/${PROJECT_NAME}/global/sslCertificates/apigee-ssl-cert" | jq ".managed.domains[0]" --raw-output)

echo "SSL_HOSTNAME=${SSL_HOSTNAME}"

curl -H "Cache-Control: no-cache" "https://${SSL_HOSTNAME}/hello-world"

La méthode sslCertificates.get de l'API Compute Engine permet de récupérer le nom d'hôte nip.io associé au certificat.

Si le certificat est entièrement provisionné, la commande curl renvoie à nouveau la sortie du proxy hello-world : Hello, Guest!

Si la commande curl renvoie un échec de handshake, le certificat SSL n'est pas encore configuré pour l'équilibreur de charge.

-

Revenez à la page "Détails du certificat" et vérifiez l'état du certificat. Si l'état du certificat n'est toujours pas ACTIVE, attendez qu'il le devienne, puis réessayez la commande curl.

Félicitations !

Dans cet atelier, vous avez créé un réseau cloud privé virtuel (VPC) et une organisation d'évaluation Apigee X. Vous avez ensuite créé une machine virtuelle (VM) et l'avez utilisée pour appeler directement l'environnement d'exécution, en appelant un proxy d'API exécuté sur l'organisation Apigee X. Enfin, vous avez activé l'accès à Internet et appelé le proxy via un équilibreur de charge mondial.

Étapes suivantes et informations supplémentaires

Formations et certifications Google Cloud

Les formations et certifications Google Cloud vous aident à tirer pleinement parti des technologies Google Cloud. Nos cours portent sur les compétences techniques et les bonnes pratiques à suivre pour être rapidement opérationnel et poursuivre votre apprentissage. Nous proposons des formations pour tous les niveaux, à la demande, en salle et à distance, pour nous adapter aux emplois du temps de chacun. Les certifications vous permettent de valider et de démontrer vos compétences et votre expérience en matière de technologies Google Cloud.

Dernière mise à jour du manuel : 23 septembre 2025

Dernier test de l'atelier : 23 septembre 2025

Copyright 2025 Google LLC. Tous droits réservés. Google et le logo Google sont des marques de Google LLC. Tous les autres noms d'entreprises et de produits peuvent être des marques des entreprises auxquelles ils sont associés.

en haut de la console Google Cloud.

en haut de la console Google Cloud.

), puis sélectionnez le réseau autorisé apigeex-vpc.

), puis sélectionnez le réseau autorisé apigeex-vpc.