Informações gerais

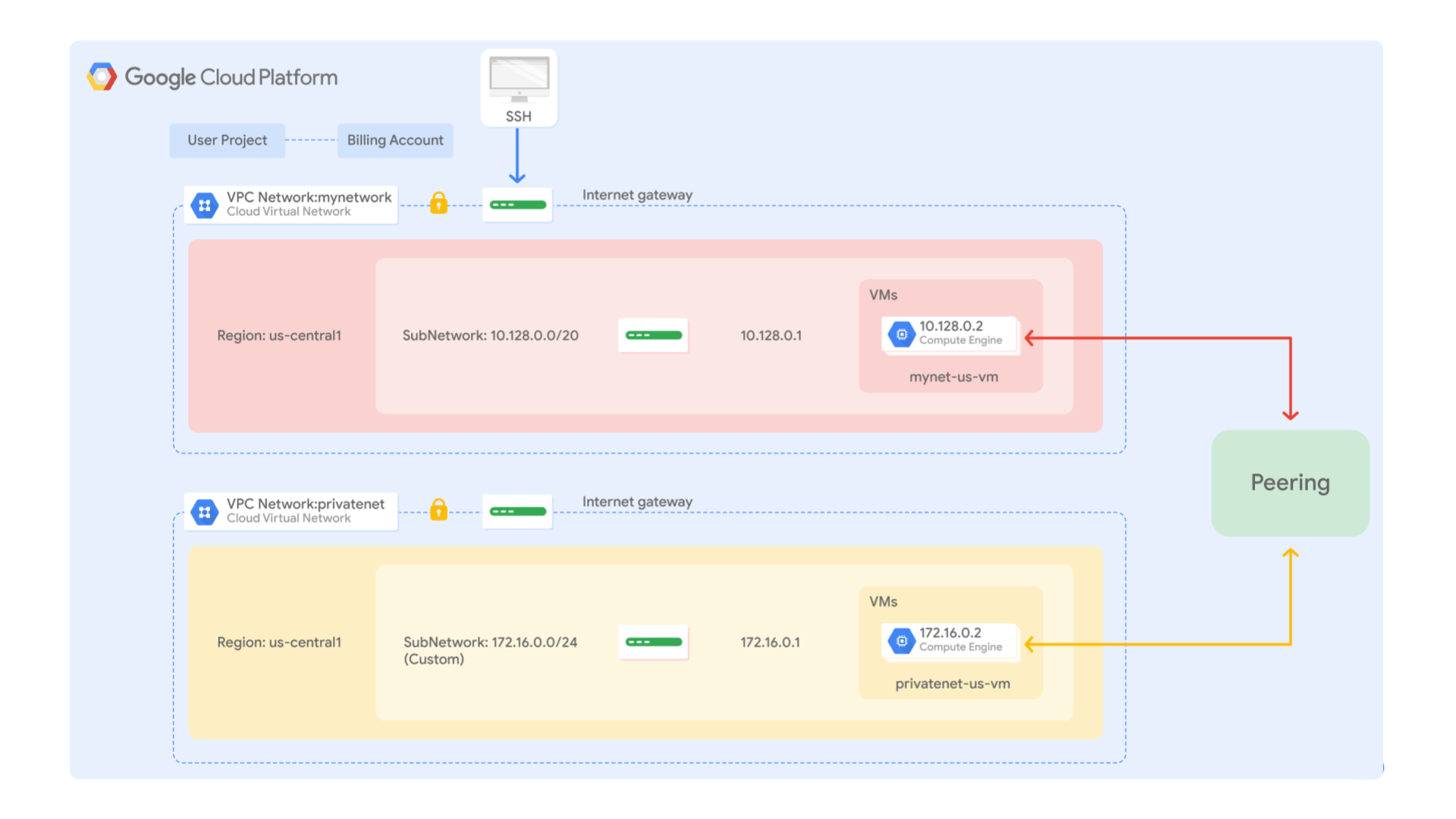

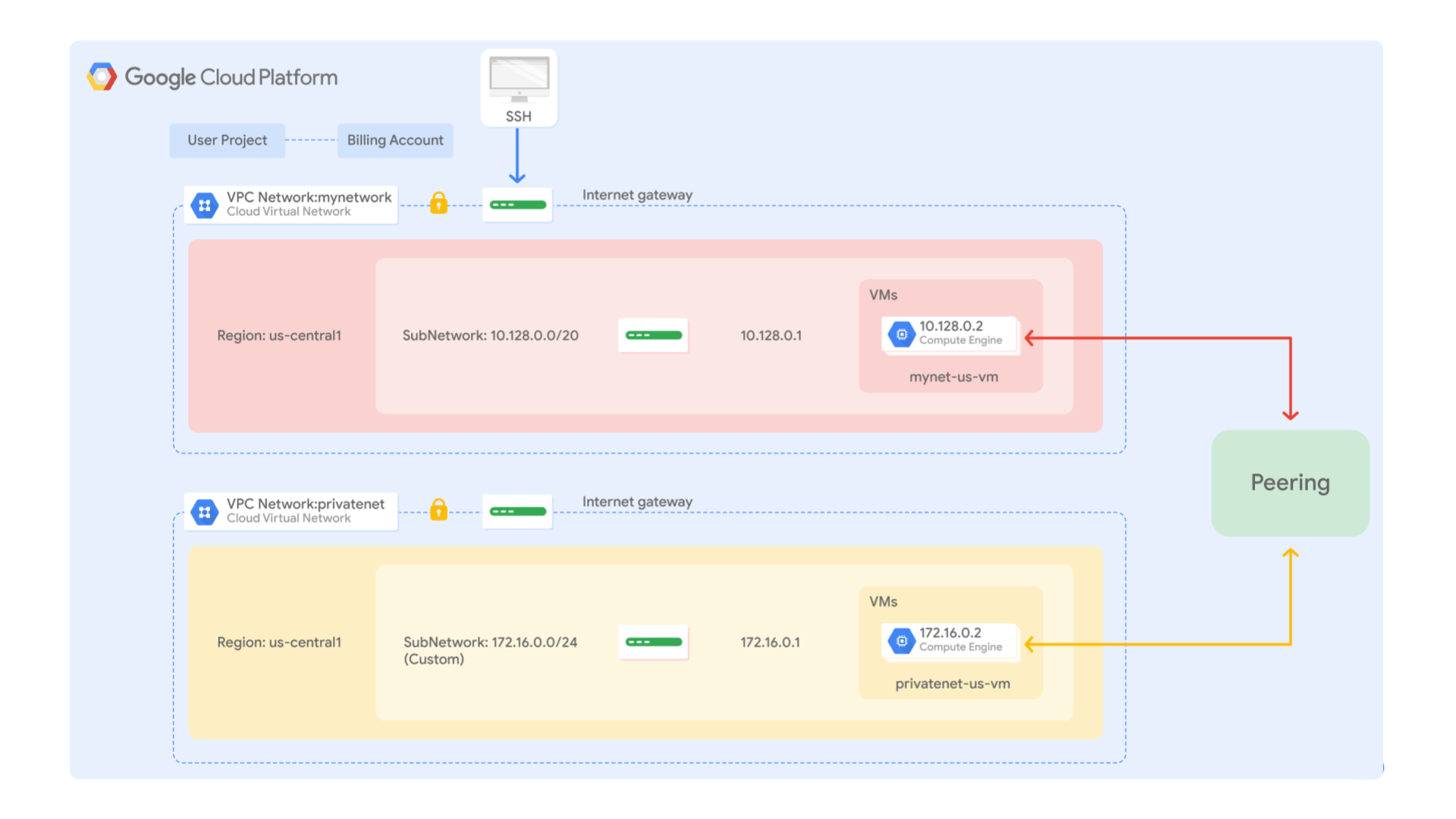

Neste laboratório, você vai configurar o peering de rede VPC entre duas redes e, em seguida, verificar a comunicação privada entre duas VMs nelas, conforme ilustrado neste diagrama.

O peering de rede VPC permite criar ecossistemas SaaS (software como serviço) no Google Cloud, o que disponibiliza serviços de maneira privada em diferentes redes VPC dentro e entre organizações. Isso permite que as cargas de trabalho se comuniquem em um espaço RFC 1918 privado.

O peering de rede VPC tem várias vantagens em comparação com o uso de VPNs ou endereços IP externos para conectar redes. Por exemplo:

-

Latência da rede: a rede IP pública resulta em maior latência que a rede privada.

-

Segurança da rede: os proprietários de serviço não precisam expor os serviços à Internet pública e lidar com os riscos que isso traz.

-

Custo da rede: o Google Cloud cobra o preço da largura de banda de saída para redes que se comunicam por IPs externos, mesmo que o tráfego esteja dentro da mesma zona. No entanto, se as redes estiverem com peering, poderão usar IPs internos para se comunicar e economizar esses custos de saída. O preço normal da rede ainda será cobrado por todo o tráfego.

Objetivos

Neste laboratório, você vai aprender a fazer o seguinte:

- Analisar a conectividade entre redes VPC sem peering.

- Configurar o peering de redes VPC.

- Verificar a comunicação privada entre redes VPC com peering.

- Excluir o peering de redes VPC.

Configuração e requisitos

Para cada laboratório, você recebe um novo projeto do Google Cloud e um conjunto de recursos por um determinado período sem custo financeiro.

-

Clique no botão Começar o laboratório. Se for preciso pagar, você verá um pop-up para selecionar a forma de pagamento.

No painel Detalhes do laboratório à esquerda, você vai encontrar o seguinte:

- O botão Abrir console do Google Cloud

- O tempo restante

- As credenciais temporárias que você vai usar neste laboratório

- Outras informações, se forem necessárias

-

Se você estiver usando o navegador Chrome, clique em Abrir console do Google Cloud ou clique com o botão direito do mouse e selecione Abrir link em uma janela anônima.

O laboratório ativa os recursos e depois abre a página Fazer login em outra guia.

Dica: coloque as guias em janelas separadas lado a lado.

Observação: se aparecer a caixa de diálogo Escolher uma conta, clique em Usar outra conta.

-

Se necessário, copie o Nome de usuário abaixo e cole na caixa de diálogo Fazer login.

{{{user_0.username | "Nome de usuário"}}}

Você também encontra o Nome de usuário no painel Detalhes do laboratório.

-

Clique em Seguinte.

-

Copie a Senha abaixo e cole na caixa de diálogo de boas-vindas.

{{{user_0.password | "Senha"}}}

Você também encontra a Senha no painel Detalhes do laboratório.

-

Clique em Seguinte.

Importante: você precisa usar as credenciais fornecidas no laboratório, e não as da sua conta do Google Cloud.

Observação: se você usar sua própria conta do Google Cloud neste laboratório, é possível que receba cobranças adicionais.

-

Acesse as próximas páginas:

- Aceite os Termos e Condições.

- Não adicione opções de recuperação nem autenticação de dois fatores (porque essa é uma conta temporária).

- Não se inscreva em testes gratuitos.

Depois de alguns instantes, o console do Google Cloud será aberto nesta guia.

Observação: para acessar uma lista de produtos e serviços do Google Cloud, clique no Menu de navegação no canto superior esquerdo ou digite o nome do serviço ou produto no campo Pesquisar.

Tarefa 1. Analisar a conectividade entre redes VPC sem peering

Todo projeto do Google Cloud começa com a rede default. Além disso, mynetwork, privatenet e managementnet foram criadas para você junto com regras de firewall para permitir tráfego ICMP-SSH-RDP e quatro instâncias de VM.

Verificar os requisitos de peering da rede VPC

Em uma rede VPC com peering, nenhum intervalo de IP de sub-rede pode se sobrepor a outro intervalo de IP de sub-rede. Portanto, verifique se os blocos CIDR das sub-redes mynetwork e privatenet não se sobrepõem.

-

No console do Google Cloud, no Menu de navegação ( ), clique em Rede VPC > Redes VPC.

), clique em Rede VPC > Redes VPC.

-

Examine os intervalos de endereços IP das sub-redes de mynetwork.

As sub-redes de mynetwork cabem no bloco CIDR 10.128.0.0/9. À medida que novas regiões do Google Cloud são disponibilizadas, novas sub-redes nessas regiões são adicionadas a essa rede de modo automático usando um intervalo de IP desse bloco.

-

Examine os intervalos de endereços IP das sub-redes da privatenet.

As sub-redes da privatenet cabem nos blocos CIDR 172.16.0.0/24 e 172.20.0.0/24. Elas não se sobrepõem ao bloco CIDR 10.128.0.0/9 da mynetwork.

Observação: você pode configurar o peering de rede VPC entre a mynetwork e a privatenet porque os blocos CIDR das sub-redes delas não se sobrepõem.

Analisar a conectividade entre a mynetwork e a privatenet

Antes de configurar o peering de rede VPC, analise a conectividade atual entre a mynetwork e a privatenet.

-

No Menu de navegação ( ), clique em Rede VPC > Peering de rede VPC.

Não há conexão de peering.

), clique em Rede VPC > Peering de rede VPC.

Não há conexão de peering.

Você vai retornar a esta página para configurar as conexões de peering de rede VPC.

-

No Menu de navegação, clique em Rede VPC > Routes.

-

Especifique o seguinte:

| Propriedade |

Valor (digite o valor ou selecione a opção conforme especificado) |

| Rede |

mynetwork |

| Região |

|

-

Clique em Visualizar.

Nenhuma das rotas tem uma conexão de peering como o Próximo salto.

Você vai retornar a esta página depois de configurar a conexão de peering da rede VPC.

-

No Menu de navegação, clique em Rede VPC > Firewall.

Em "Protocolo / portas", você vai encontrar as regras de permissão de firewall SSH e ICMP para mynetwork e privatenet.

Elas já foram criadas para você.

-

No Menu de navegação, clique em Compute Engine > Instâncias de VM.

Você vai encontrar as instâncias mynet-notus-vm, mynet-us-vm, privatenet-us-vm e managementnet-us-vm.

Elas foram criadas para você.

-

Há endereços IP internos e externos para privatenet-us-vm.

-

Em mynet-us-vm, clique em SSH para iniciar um terminal e se conectar.

-

Para testar a conectividade com o IP externo de privatenet-us-vm, execute o seguinte comando, substituindo o IP externo de privatenet-us-vm:

ping -c 3 <Digite o IP externo de privatenet-us-vm aqui>

Isso deve resolver.

- Para testar a conectividade com o IP interno de privatenet-us-vm, execute o seguinte comando, substituindo o IP interno de privatenet-us-vm:

ping -c 3 <Enter privatenet-us-vm's internal IP here>

Observação: vai ocorrer falha, conforme indicado pela perda completa de pacotes. Mas por quê?

- Na página Instâncias de VM, clique em Colunas e selecione Rede.

Observação: as instâncias mynet-us-vm e privatenet-us-vm estão na mesma zona (), mas em redes VPC diferentes (mynetwork e privatenet). Como o peering de rede VPC não foi configurado entre essas redes, a comunicação privada entre as instâncias delas não funciona.

- Feche o terminal SSH para mynet-us-vm antes de verificar o objetivo:

exit

Clique em Verificar meu progresso para conferir o objetivo.

Analisar a conectividade entre redes VPC sem peering

Tarefa 2: Configurar o peering de rede VPC

O peering de rede VPC pode ser configurado para diferentes redes VPC dentro e entre organizações. Configure as seguintes conexões de peering neste projeto:

-

peering-1-2: faça o peering da mynetwork com a privatenet

-

peering-2-1: faça o peering da privatenet com a mynetwork

Cada lado de uma associação por peering é configurado de modo independente. O peering é ativado somente quando a configuração de ambos os lados corresponde.

Criar peering 1-2

Faça o peering da mynetwork com a privatenet.

- No console do Cloud, no Menu de navegação (

), clique em Rede VPC > Peering de rede VPC.

), clique em Rede VPC > Peering de rede VPC.

- Clique em Criar conexão.

- Leia todos os requisitos.

Observação: o ID do projeto não será necessário porque você está se conectando a uma rede VPC no mesmo projeto.

-

Clique em Continuar.

-

Especifique o seguinte e não mude as outras configurações:

| Propriedade |

Valor (digite o valor ou selecione a opção conforme especificado) |

| Nome |

peering-1-2 |

| Sua rede VPC |

mynetwork |

| Nome da rede VPC |

privatenet |

Observação: se você fizer peering com uma rede VPC em outro projeto, vai precisar da função do IAM de Administrador de rede ou Proprietário/editor de projeto no projeto em questão para criar uma conexão de peering.

- Clique em Criar.

Observação: neste ponto, o status de peering permanece INATIVO porque o outro lado não foi configurado, as redes ainda não estão com peering.

Criar peering 2-1

Faça o peering da privatenet com a mynetwork.

-

No console do Cloud, retorne à página Peering de rede VPC.

-

Clique em Criar conexão de peering.

-

Clique em Continuar.

-

Especifique o seguinte e não mude as outras configurações:

| Propriedade |

Valor (digite o valor ou selecione a opção conforme especificado) |

| Nome |

peering-2-1 |

| Sua rede VPC |

privatenet |

| Nome da rede VPC |

mynetwork |

-

Clique em Criar.

Observação: como esperado, o status do peering muda para ATIVO quando a configuração de ambos os lados corresponde.

Clique em Verificar meu progresso para conferir o objetivo.

Configurar o peering de rede VPC

Tarefa 3. Verificar a comunicação privada entre as redes VPC com peering

Verifique a conectividade RFC 1918 privada entre a mynetwork e a privatenet.

Verificar as rotas entre as redes

Verifique se há rotas estabelecidas entre a mynetwork e a privatenet.

- No console do Cloud, no Menu de navegação (

), clique em Rede VPC > Routes.

), clique em Rede VPC > Routes.

- Em Rede, selecione mynetwork.

- Em Região, selecione .

Há uma rota para cada sub-rede na mynetwork com peering-1-2 como o Próximo salto. Se você mudar para privatenet, observe que haverá uma rota para cada sub-rede na privatenet com peering-2-1 como o próximo salto.

Essas rotas foram criadas automaticamente com a conexão de peering de VPC.

Observação: as rotas configuradas pelo usuário não são propagadas em redes com peering. Se você configurar uma rota em uma rede para um destino em uma rede VPC, esse destino não será acessível de uma rede com peering.

Ping da mynetwork para a privatenet

Tente fazer ping para o IP interno de privatenet-us-vm da mynet-us-vm.

- No Menu de navegação, clique em Compute Engine > Instâncias de VM.

- Verifique o endereço IP interno da privatenet-us-vm.

- Em mynet-us-vm, clique em SSH para iniciar um terminal e se conectar.

- Para testar a conectividade com o IP interno de privatenet-us-vm, execute o seguinte comando, substituindo o IP interno de privatenet-us-vm:

ping -c 3 <Enter privatenet-us-vm's internal IP here>

Isso deve funcionar devido à rota estabelecida pela conexão de peering.

- Feche o terminal SSH para mynet-us-vm antes de verificar o objetivo:

exit

Clique em Verificar meu progresso para conferir o objetivo.

Testar a conectividade com o IP interno de privatenet-us-vm

Ping da privatenet para a mynetwork

Da mesma forma, tente executar ping no IP interno de mynet-us-vm a partir da privatenet-us-vm.

- Anote o endereço IP interno da mynet-eu-vm.

- Em privatenet-us-vm, clique em SSH para iniciar um terminal e se conectar.

- Para testar a conectividade com o IP interno de mynet-us-vm, execute o seguinte comando, substituindo o IP interno de mynet-us-vm:

ping -c 3 <Enter mynet-us-vm's internal IP here>

Isso também deve funcionar devido à rota estabelecida pela conexão de peering.

- Para testar o DNS do Compute Engine em redes com peering, execute o seguinte comando:

ping -c 3 mynet-us-vm

Saída:

ping: mynet-us-vm: Name or service not known

Observação: os nomes de DNS internos do Compute Engine criados em uma rede não podem ser acessados por redes com peering. O endereço IP da VM precisa ser usado para acessar as instâncias dela nessas redes.

- Feche o terminal SSH para privatenet-us-vm antes de verificar o objetivo:

exit

Clique em Verificar meu progresso para conferir o objetivo.

Testar a conectividade com o IP interno e o DNS do Compute Engine de mynet-us-vm

Observação: agora que você já verificou a conexão de peering de VPC, interrompa as instâncias para remover os endereços IP externos delas. Isso ajuda a proteger suas instâncias e reduz os custos de rede. Você ainda pode usar SSH para uma instância sem um endereço IP público usando túneis do Cloud IAP.

Tarefa 4. Excluir a conexão de peering de VPC

Exclua a conexão de peering de VPC e verifique se ela ocorreu.

Excluir a conexão de peering

Exclua a conexão do peering-1-2.

- No Menu de navegação, clique em Rede VPC > Peering de rede VPC.

- Selecione a conexão do peering-1-2.

- Clique em Excluir.

- Clique novamente em Excluir para confirmar a ação.

Quando a conexão for excluída, peering-2-1 vai ter o status INATIVO.

Observação: a exclusão de um lado da conexão de peering encerra toda a conexão de peering.

Verificar a exclusão do peering

Verifique se não há mais rotas para a conexão de peering e se não há conectividade privada RFC 1918 entre a mynetwork e a privatenet.

- No Menu de navegação, clique em Rede VPC > Routes.

As rotas de peering de VPC não estarão visíveis.

Observação: excluir um lado da conexão de peering de VPC remove todas as rotas de peering.

- No Menu de navegação, clique em Compute Engine > Instâncias de VM.

- Verifique o endereço IP interno da privatenet-us-vm.

- Em mynet-us-vm, clique em SSH para iniciar um terminal e se conectar.

- Para testar a conectividade com o IP interno de privatenet-us-vm, execute o seguinte comando, substituindo o IP interno de privatenet-us-vm:

ping -c 3 <Enter privatenet-us-vm's internal IP here>

Observação: vai ocorrer falha, conforme indicado pela perda completa de pacotes.

- Feche o terminal SSH para mynet-us-vm antes de verificar o objetivo:

exit

Clique em Verificar meu progresso para conferir o objetivo.

Excluir a conexão de peering de VPC

Revisão

Neste laboratório, você configurou o peering de rede VPC entre duas redes (privatenet e mynetwork). Em seguida, você verificou a conectividade RFC 1918 privada entre mynetwork e privatenet executando ping para as VMs nos endereços IP internos delas nessas redes. Por fim, você excluiu um lado da conexão de peering de rede VPC para demonstrar que isso remove a conectividade RFC 1918 privada entre essas redes.

Finalize o laboratório

Clique em Terminar o laboratório após a conclusão. O Google Cloud Ensina remove os recursos usados e limpa a conta por você.

Você vai poder avaliar sua experiência no laboratório. Basta selecionar o número de estrelas, digitar um comentário e clicar em Enviar.

O número de estrelas indica o seguinte:

- 1 estrela = muito insatisfeito

- 2 estrelas = insatisfeito

- 3 estrelas = neutro

- 4 estrelas = satisfeito

- 5 estrelas = muito satisfeito

Feche a caixa de diálogo se não quiser enviar feedback.

Para enviar seu feedback, fazer sugestões ou correções, use a guia Suporte.

Copyright 2020 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.

), clique em Rede VPC > Redes VPC.

), clique em Rede VPC > Redes VPC.