Puntos de control

Configure internal traffic and health check firewall rules

/ 25

Create a NAT configuration using Cloud Router

/ 25

Configure instance templates and create instance groups

/ 25

Configure the internal load balancer

/ 25

Cómo configurar un balanceador de cargas interno

- Descripción general

- Configuración y requisitos

- Tarea 1: Configura las reglas de firewall de tráfico interno y de verificación de estado

- Tarea 2: Crea una configuración de NAT con Cloud Router

- Tarea 3: Configura las plantillas de instancias y crea los grupos de instancias

- Tarea 4. Configura el balanceador de cargas interno

- Tarea 5: Prueba el balanceador de cargas interno

- ¡Felicitaciones!

- Finalice su lab

Descripción general

Google Cloud ofrece balanceo de cargas interno para el tráfico basado en TCP/UDP. El balanceo de cargas interno te permite ejecutar y escalar tus servicios detrás de una dirección IP privada de balanceo de cargas a la que solo pueden acceder tus instancias de máquinas virtuales internas.

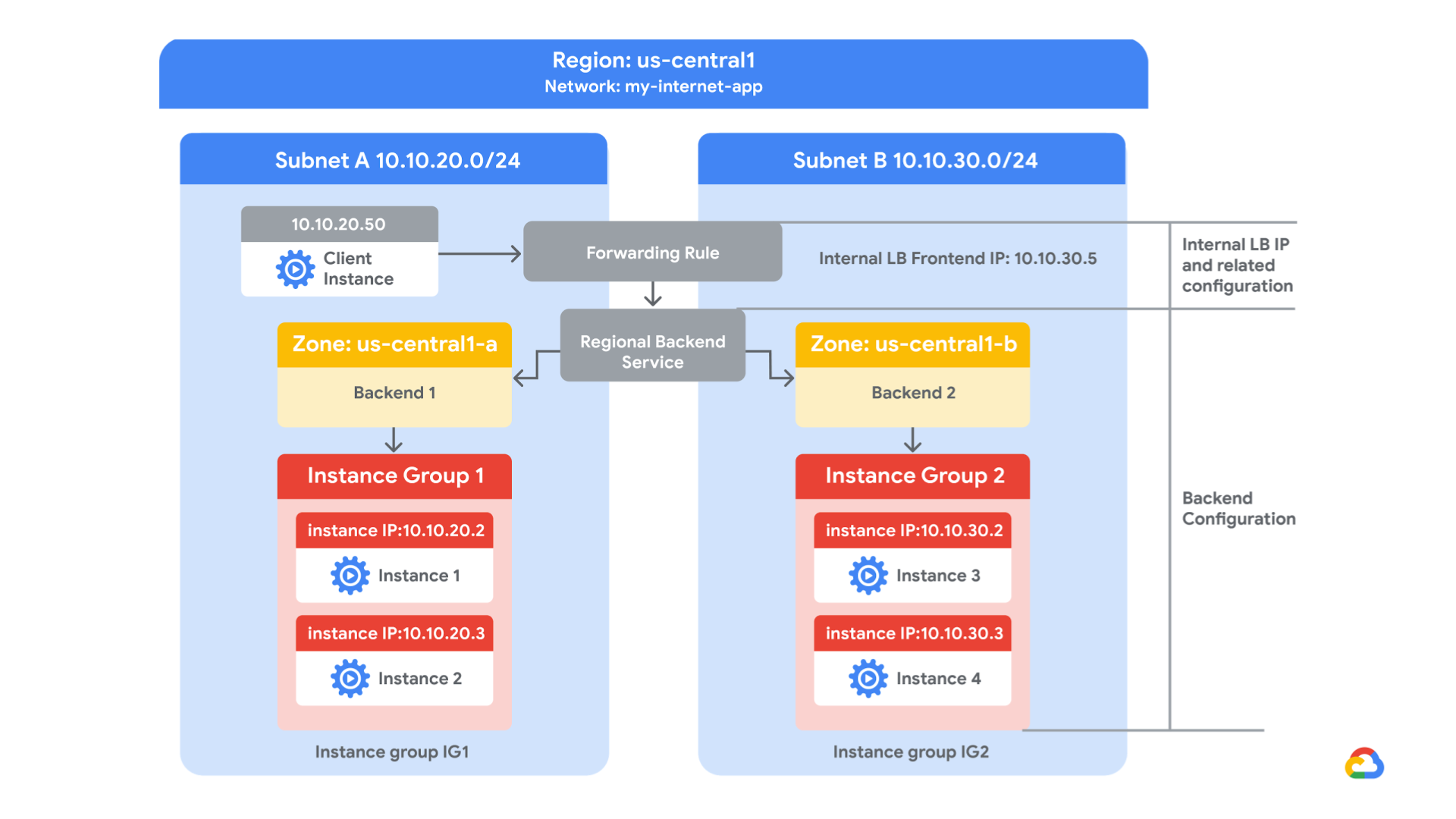

En este lab, crearás dos grupos de instancias administrados en la misma región. Luego, configurarás y probarás un balanceador de cargas interno con los grupos de instancias como backends, como se muestra en este diagrama de red:

Objetivos

En este lab, aprenderás a realizar las siguientes tareas:

- Crear reglas de firewall de tráfico interno y de verificación de estado

- Crear una configuración de NAT con Cloud Router

- Configurar dos plantillas de instancias

- Crear dos grupos de instancias administrados

- Configurar y probar un balanceador de cargas interno

Configuración y requisitos

En cada lab, recibirá un proyecto de Google Cloud y un conjunto de recursos nuevos por tiempo limitado y sin costo adicional.

-

Accede a Qwiklabs desde una ventana de incógnito.

-

Ten en cuenta el tiempo de acceso del lab (por ejemplo,

1:15:00) y asegúrate de finalizarlo en el plazo asignado.

No existe una función de pausa. Si lo necesita, puede reiniciar el lab, pero deberá hacerlo desde el comienzo. -

Cuando esté listo, haga clic en Comenzar lab.

-

Anote las credenciales del lab (el nombre de usuario y la contraseña). Las usarás para acceder a la consola de Google Cloud.

-

Haga clic en Abrir Google Console.

-

Haga clic en Usar otra cuenta, copie las credenciales para este lab y péguelas en el mensaje emergente que aparece.

Si usa otras credenciales, se generarán errores o incurrirá en cargos. -

Acepta las condiciones y omite la página de recursos de recuperación.

Tarea 1: Configura las reglas de firewall de tráfico interno y de verificación de estado

Configura las reglas de firewall para permitir la conectividad del tráfico interno desde fuentes en el rango 10.10.0.0/16. Con esta regla, se permite el tráfico entrante desde cualquier cliente ubicado en la subred.

Las verificaciones de estado determinan qué instancias de un balanceador de cargas pueden recibir conexiones nuevas. En el balanceo de cargas HTTP, los sondeos de verificación de estado de tus instancias de balanceo de cargas provienen de las direcciones dentro de los rangos 130.211.0.0/22 y 35.191.0.0/16. Tus reglas de firewall deben permitir esas conexiones.

Explora la red my-internal-app

Ya se configuraron para ti la red my-internal-app con subnet-a y subnet-b, y las reglas de firewall para el tráfico RDP, ICMP y SSH.

-

En la consola de Cloud, en el menú de navegación (

), haz clic en Red de VPC > Redes de VPC.

Observa la red my-internal-app y sus subredes: subnet-a y subnet-b.Cada proyecto de Google Cloud comienza con la red default. Además, se creó la red my-internal-app como parte del diagrama de red.

Crearás los grupos de instancias administrados en subnet-a y subnet-b. Ambas subredes se encuentran en la región

, ya que un balanceador de cargas interno es un servicio regional. Los grupos de instancias administrados estarán en diferentes zonas, lo que garantiza que no se interrumpa el servicio ante fallas zonales.

Crea la regla de firewall para permitir el tráfico desde cualquier fuente en el rango 10.10.0.0/16

Crea una regla de firewall para permitir el tráfico en la subred 10.10.0.0/16.

-

En el menú de navegación (

), haz clic en Red de VPC > Firewall.

Observa las reglas de firewall app-allow-icmp y app-allow-ssh-rdp.Estas reglas de firewall ya se crearon para ti.

-

Haz clic en Crear regla de firewall.

-

Especifica lo siguiente y deja los parámetros de configuración restantes con sus valores predeterminados:

Propiedad Valor (escribe el valor o selecciona la opción como se especifica) Nombre fw-allow-lb-access Red my-internal-app Destinos Etiquetas de destino especificadas Etiquetas de destino backend-service Filtro de origen Rangos de IPv4 Rangos de IPv4 de origen 10.10.0.0/16 Protocolos y puertos Permitir todo

- Haz clic en Crear.

Crea la regla de verificación de estado

Crea una regla de firewall para permitir las verificaciones de estado.

-

En el menú de navegación (

), haz clic en Red de VPC > Firewall.

-

Haz clic en Crear regla de firewall.

-

Especifica lo siguiente y deja los parámetros de configuración restantes con sus valores predeterminados:

Propiedad Valor (escribe el valor o selecciona la opción como se especifica) Nombre fw-allow-health-checks Red my-internal-app Destinos Etiquetas de destino especificadas Etiquetas de destino backend-service Filtro de origen Rangos de IPv4 Rangos de IPv4 de origen 130.211.0.0/22 y 35.191.0.0/16 Protocolos y puertos Protocolos y puertos especificados

- Para tcp, haz clic en la casilla de verificación y especifica el puerto 80.

- Haz clic en Crear.

Haz clic en Revisar mi progreso para verificar el objetivo.

Tarea 2: Crea una configuración de NAT con Cloud Router

Las instancias de backend de VM de Google Cloud que configures en la tarea 3 no se configurarán con direcciones IP externas.

En cambio, configurarás el servicio Cloud NAT para permitir que estas instancias de VM envíen tráfico saliente solo a través de Cloud NAT y reciban tráfico entrante a través del balanceador de cargas.

Crea la instancia de Cloud Router

-

En la consola de Cloud, en el menú de navegación (

) > Ver todos los productos, haz clic en Herramientas de redes > Servicios de red > Cloud NAT.

-

Haz clic en Comenzar.

-

Especifica lo siguiente y deja los parámetros de configuración restantes con sus valores predeterminados:

Propiedad Valor (escribe el valor o selecciona la opción como se especifica) Nombre de la puerta de enlace nat-config Red my-internal-app Región -

Haz clic en Cloud Router y selecciona Crear router nuevo.

-

En Nombre, escribe nat-router-

. -

Haz clic en Crear.

-

En Crear puerta de enlace de Cloud NAT, haz clic en Crear.

Haz clic en Revisar mi progreso para verificar el objetivo.

Tarea 3: Configura las plantillas de instancias y crea los grupos de instancias

Un grupo de instancias administrado usa una plantilla de instancias para crear un grupo de instancias idénticas. Úsalas para crear los backends del balanceador de cargas interno.

Esta tarea se realizó automáticamente al comienzo de este lab. Deberás establecer una conexión SSH a la VM de cada grupo de instancias y ejecutar el siguiente comando para configurar el entorno.

-

En el menú de navegación, haz clic en Compute Engine > Instancias de VM.

Observa las instancias que comienzan con instance-group-1 e instance-group-2. -

Selecciona el botón SSH junto a instance-group-1 para establecer una conexión SSH con la VM.

-

Si se te solicita permitir que SSH en el navegador se conecte a las VMs, haz clic en Autorizar.

-

Ejecuta el siguiente comando para volver a ejecutar la secuencia de comandos de inicio de la instancia:

-

Repite los pasos anteriores para instance-group-2.

-

Espera a que ambas secuencias de comandos de inicio terminen de ejecutarse y, luego, cierra la terminal SSH de cada VM. El resultado de las secuencias de comandos de inicio debe indicar lo siguiente:

Verifica los backends

Verifica que se generen las instancias de VM en ambas subredes y crea una VM de utilidad para acceder a los sitios HTTP de los backends.

-

En el menú de navegación, haz clic en Compute Engine > Instancias de VM.

Observa las instancias que comienzan con instance-group-1 e instance-group-2.Estas instancias se encuentran en zonas separadas, y sus direcciones IP internas son parte de los bloques CIDR de subnet-a y subnet-b.

-

Haz clic en Crear instancia.

-

Especifica lo siguiente y deja los parámetros de configuración restantes con sus valores predeterminados:

Propiedad Valor (escribe el valor o selecciona la opción como se especifica) Nombre utility-vm Región Zona Serie E2 Tipo de máquina e2-medium (2 CPU virtuales, 4 GB de memoria) Disco de arranque Debian GNU/Linux 11 (bullseye) -

Haz clic en Opciones avanzadas.

-

Haz clic en Herramientas de redes.

-

En Interfaces de red, haz clic en el menú desplegable para editar.

-

Especifica lo siguiente y deja los parámetros de configuración restantes con sus valores predeterminados:

Propiedad Valor (escribe el valor o selecciona la opción como se especifica) Red my-internal-app Subred subnet-a IP interna principal Efímera (personalizada) Dirección IP efímera personalizada 10.10.20.50 Dirección IPv4 externa Ninguna -

Haz clic en Listo.

-

Haz clic en Crear.

-

Observa que las direcciones IP internas de los backends son 10.10.20.2 y 10.10.30.2.

Haz clic en Revisar mi progreso para verificar el objetivo.

-

En utility-vm, haz clic en SSH para iniciar una terminal y conectarte.

-

Si se te solicita permitir que SSH en el navegador se conecte a las VMs, haz clic en Autorizar.

-

Para verificar la página de bienvenida de instance-group-1-xxxx, ejecuta el siguiente comando:

El resultado debería verse así:

Resultado:

- Para verificar la página de bienvenida de instance-group-2-xxxx, ejecuta el siguiente comando:

El resultado debería verse así:

Resultado:

- Cierra la terminal SSH de utility-vm:

Tarea 4. Configura el balanceador de cargas interno

Configura el balanceador de cargas interno para balancear el tráfico entre los dos backends (instance-group-1 en

Inicia la configuración

- En la consola de Cloud, en el menú de navegación (

) > Ver todos los productos, haz clic en Herramientas de red > Servicios de red > Balanceo de cargas.

- Haz clic en Crear balanceador de cargas.

- En Tipo de balanceador de cargas, selecciona Balanceador de cargas de red (TCP/UDP/SSL) y haz clic en Siguiente.

- En Proxy o transferencia, selecciona Balanceador de cargas de transferencias y haz clic en Siguiente.

- En Orientado al público o para uso interno, selecciona Interno y haz clic en Siguiente.

- Haz clic en Configurar.

- En Nombre, escribe

my-ilb. - En Región, escribe

. - En Red, ingresa

my-internal-app.

Configura el servicio de backend regional

El servicio de backend supervisa los grupos de instancias y evita que superen el uso configurado.

-

Haz clic en Configuración de backend.

-

Especifica lo siguiente y deja los parámetros de configuración restantes con sus valores predeterminados:

Propiedad Valor (selecciona la opción como se especifica) Grupo de instancias instance-group-1 ( ) -

Haz clic en Listo.

-

Haz clic en Agregar backend.

-

Para Grupo de instancias, selecciona instance-group-2 (

) . -

Haz clic en Listo.

-

En Verificación de estado, selecciona Crear una verificación de estado.

-

Especifica lo siguiente y deja los parámetros de configuración restantes con sus valores predeterminados:

Propiedad Valor (selecciona la opción como se especifica) Nombre my-ilb-health-check Protocolo TCP Puerto 80 Intervalo de verificación 10 s Tiempo de espera 5 s Umbral de buen estado 2 Umbral de mal estado 3

- Haz clic en Guardar.

- Verifica que haya una marca de verificación azul junto a Configuración de backend en la consola de Cloud. De no ser así, vuelve a revisar que hayas completado todos los pasos anteriores.

Configura el frontend

El frontend reenvía el tráfico al backend.

-

Haz clic en Configuración de frontend.

-

Especifica lo siguiente y deja los parámetros de configuración restantes con sus valores predeterminados:

Propiedad Valor (escribe el valor o selecciona la opción como se especifica) Subred subnet-b IP interna > Dirección IP Crear dirección IP -

Especifica lo siguiente y deja los parámetros de configuración restantes con sus valores predeterminados:

Propiedad Valor (escribe el valor o selecciona la opción como se especifica) Nombre my-ilb-ip Dirección IP estática Permitirme elegir Dirección IP personalizada 10.10.30.5 -

Haz clic en Reservar.

-

En Puertos, para Número de puerto, ingresa

80. -

Haz clic en Listo.

Cómo revisar y crear el balanceador de cargas interno

- Haz clic en Revisar y finalizar.

- Revisa el backend y el frontend.

- Haz clic en Crear.

Espera a que se cree el balanceador de cargas antes de pasar a la siguiente tarea.

Haz clic en Revisar mi progreso para verificar el objetivo.

Tarea 5: Prueba el balanceador de cargas interno

Verifica que la dirección IP de my-ilb reenvíe el tráfico a instance-group-1 en

Cómo acceder al balanceador de cargas interno

- En el menú de navegación, haz clic en Compute Engine > Instancias de VM.

- En utility-vm, haz clic en SSH para iniciar una terminal y conectarte.

- Si se te solicita permitir que SSH en el navegador se conecte a las VMs, haz clic en Autorizar.

- Para verificar que el balanceador de cargas interno reenvíe el tráfico, ejecuta el siguiente comando:

El resultado debería verse así:

Resultado:

- Ejecuta el mismo comando algunas veces:

Deberías poder ver las respuestas de instance-group-1 en

¡Felicitaciones!

En este lab, creaste dos grupos de instancias administrados en la región

Finalice su lab

Cuando haya completado el lab, haga clic en Finalizar lab. Google Cloud Skills Boost quitará los recursos que usó y limpiará la cuenta.

Tendrá la oportunidad de calificar su experiencia en el lab. Seleccione la cantidad de estrellas que corresponda, ingrese un comentario y haga clic en Enviar.

La cantidad de estrellas indica lo siguiente:

- 1 estrella = Muy insatisfecho

- 2 estrellas = Insatisfecho

- 3 estrellas = Neutral

- 4 estrellas = Satisfecho

- 5 estrellas = Muy satisfecho

Puede cerrar el cuadro de diálogo si no desea proporcionar comentarios.

Para enviar comentarios, sugerencias o correcciones, use la pestaña Asistencia.

Copyright 2020 Google LLC. All rights reserved. Google y el logotipo de Google son marcas de Google LLC. Los demás nombres de productos y empresas pueden ser marcas de las respectivas empresas a las que estén asociados.