GSP911

Visão geral

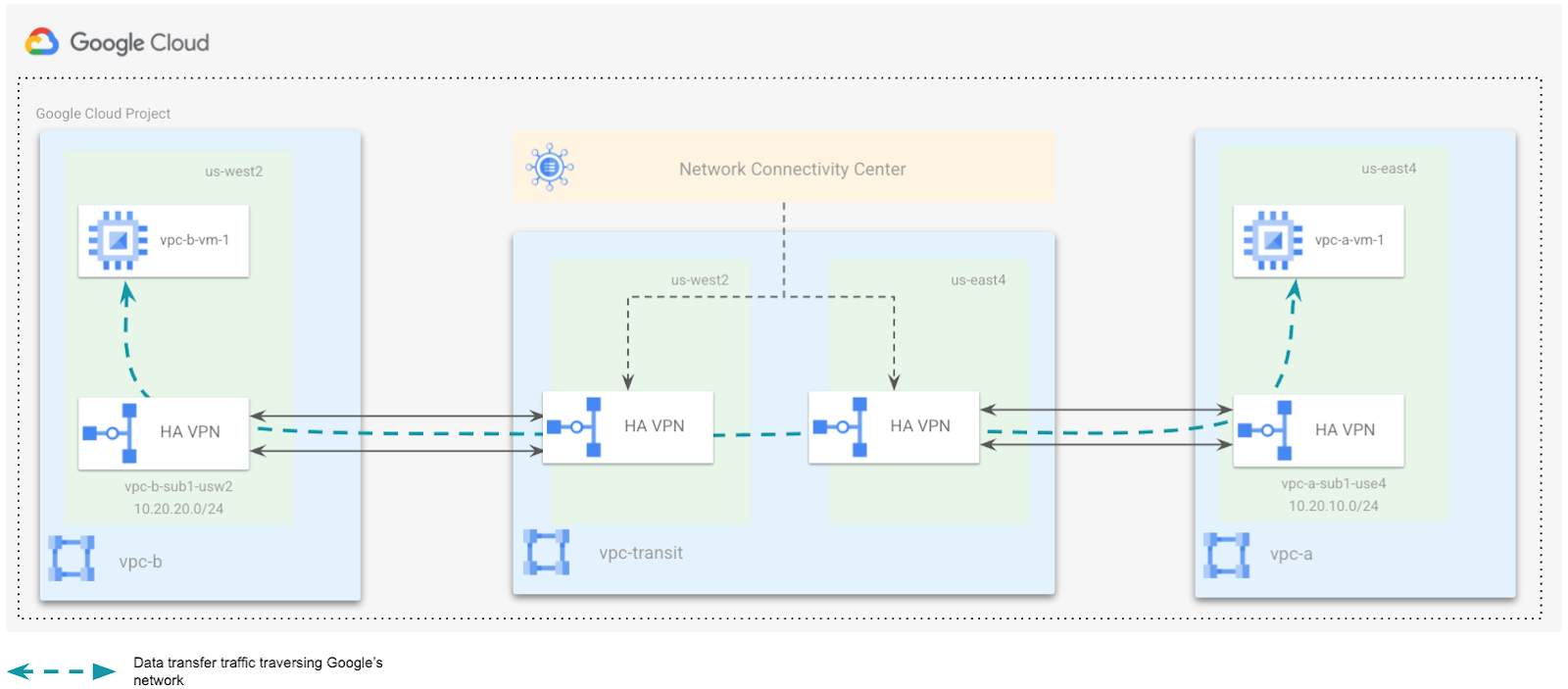

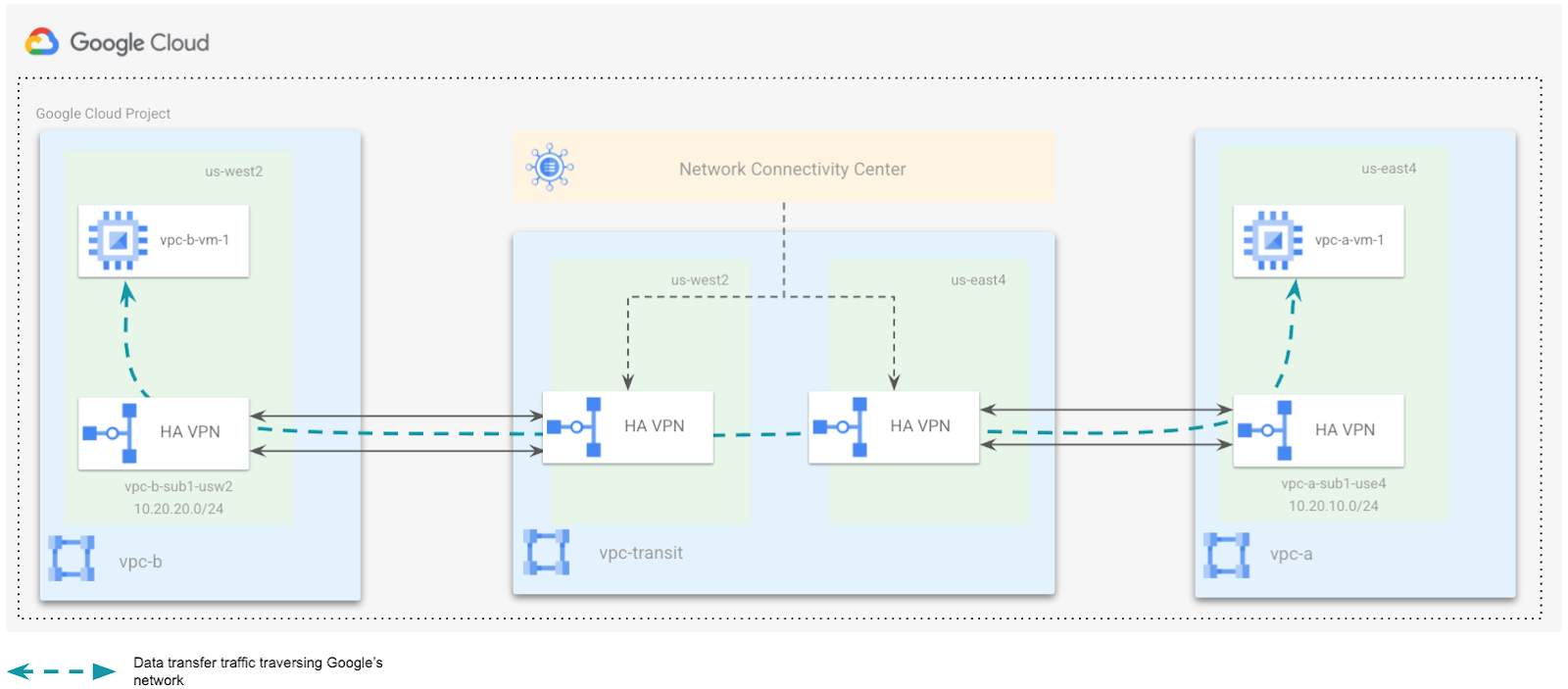

O Network Connectivity Center (NCC, na sigla em inglês) permite conectar diferentes redes corporativas que estão fora do Google Cloud ao aproveitar a rede do Google, fornecendo às empresas acesso instantâneo a um alcance em escala global e alta confiabilidade. O tráfego entre redes que não são do Google é chamado de tráfego de transferência de dados, que pode ocorrer usando recursos padrão de conectividade de rede em nuvem, como Cloud VPN ou Interconexão Dedicada ou por Parceiro.

Neste laboratório, você vai aprender a configurar o NCC como um hub de tráfego para roteamento entre duas redes que não são do Google usando uma rede de backbone do Google.

Arquitetura

O NCC consiste em recursos de hub e spoke.

Hub

Um hub é um recurso global do Google Cloud compatível com múltiplos spokes anexados. É uma maneira simples de conectar os spokes para permitir a transferência de dados entre eles. Um hub pode transferir dados entre diferentes locais físicos e uma rede de nuvem privada virtual (VPC) usando os spokes anexados.

Spoke

O spoke é um recurso de rede do Google Cloud conectado a um hub. Ele faz parte de um hub e não pode ser criado sem a existência de um hub. Um spoke direciona tráfego para blocos de endereços de rede remota e permite a conexão de várias redes remotas.

Estes são os possíveis tipos de spokes:

- Túneis VPN de alta disponibilidade

- Anexos da VLAN

- Instâncias de dispositivo roteador que você ou alguns parceiros implantam no Google Cloud

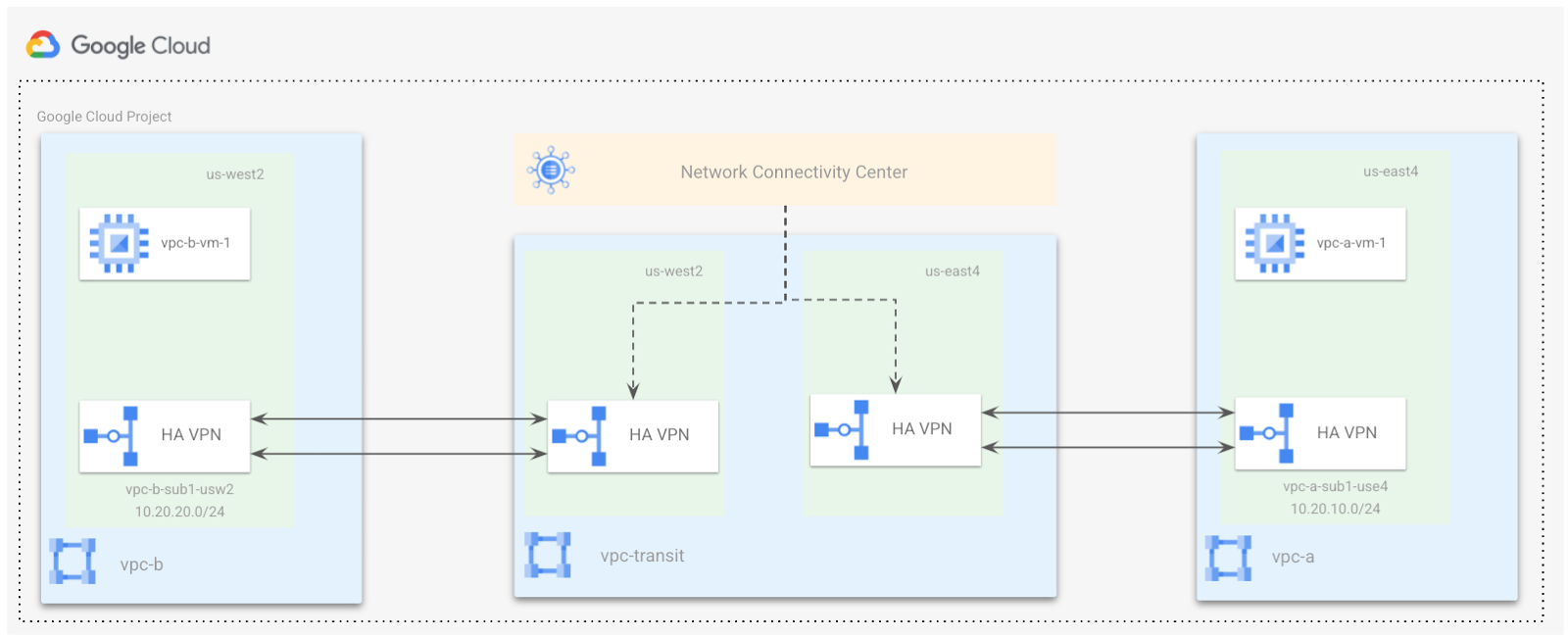

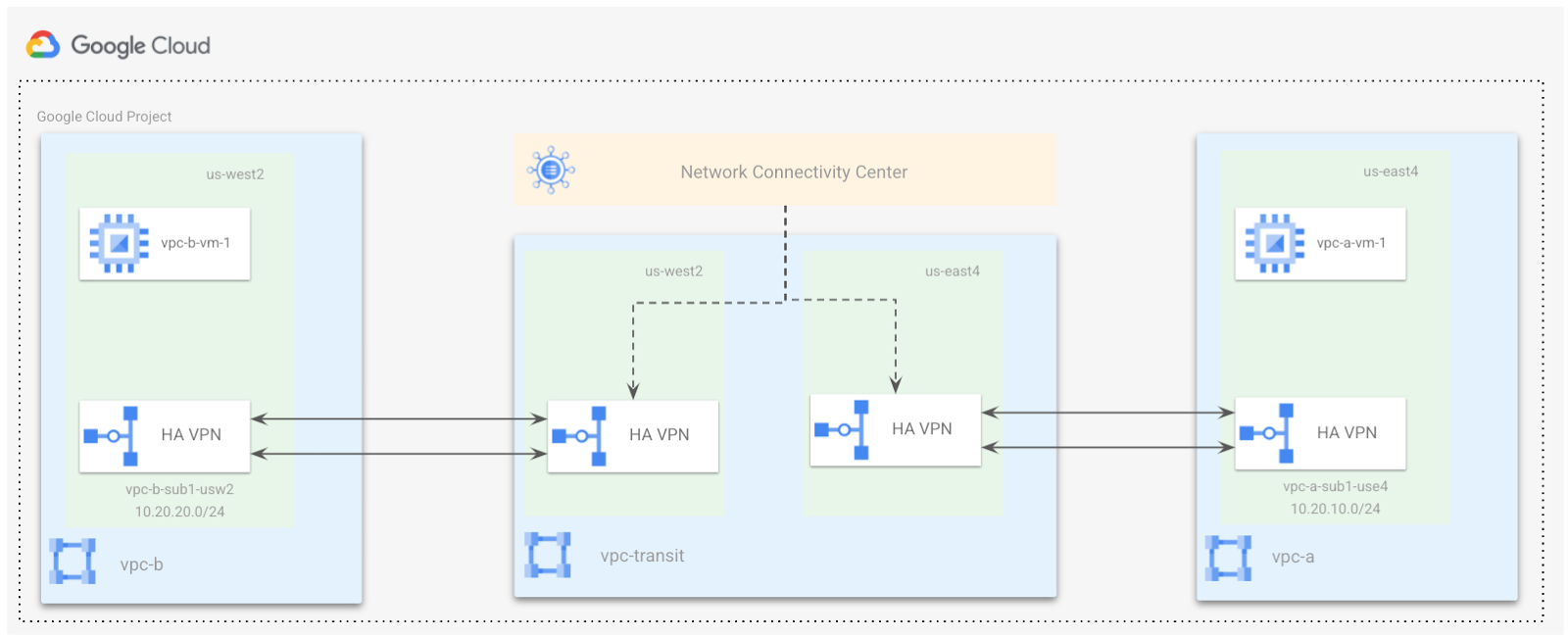

A topologia de rede a seguir é semelhante a uma implantação típica de um cliente com filiais em dois locais geograficamente separados. Neste laboratório, você vai simular duas VPCs, vpc-a e vpc-b, em e , respectivamente, como as filiais.

Essas filiais estão conectadas a uma VPC, vpc-transit, um hub central que serve como ponto de terminação para um par de VPNs de alta disponibilidade. Essas VPNs são configuradas em uma região mais próxima às filiais. No mundo real, as VPNs podem ser substituídas por interconexões.

Você vai configurar o hub do NCC na rede vpc-transit, e as duas filiais remotas serão conectados usando os túneis VPN de alta disponibilidade como spokes.

Neste laboratório, você vai alcançar os seguintes objetivos:

- Criar uma VPC de hub chamada vpc-transit.

- Criar duas VPCs de filiais remotas: vpc-a e vpc-b.

- Criar uma VPN de alta disponibilidade da vpa-a para a vpc-transit e da vpc-b para a vpc-transit.

- Criar um recurso de hub do NCC e anexar as VPNs de alta disponibilidade como spokes.

- Testar a configuração de ponta a ponta implantando VMs nas VPCs das filiais remotas.

Pré-requisitos

Tarefa 1: criar a vpc-transit

- No console do Google Cloud, na barra de ferramentas do canto superior direito, clique no botão Ativar o Cloud Shell e execute o comando a seguir para excluir a rede padrão.

gcloud compute networks delete default

- No console do Google Cloud, acesse o menu de navegação

e clique em Rede VPC.

e clique em Rede VPC.

- Clique em CRIAR REDE VPC.

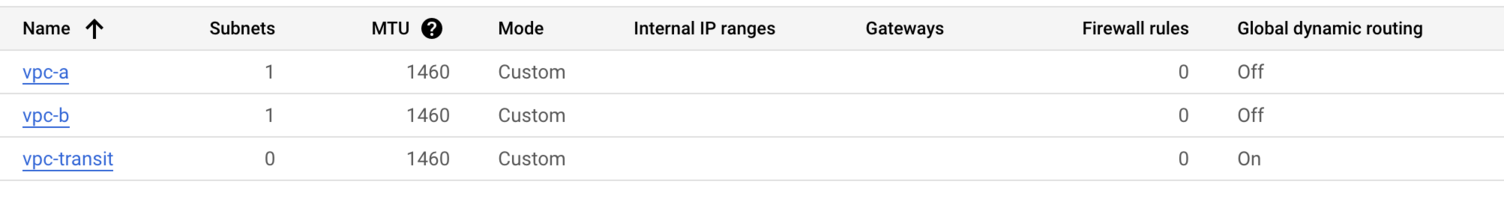

- Insira um nome para a rede: vpc-transit.

- Não é necessário criar uma sub-rede para a vpc-transit. Clique em Excluir ao lado de "Nova sub-rede".

- Escolha Global como o modo de roteamento dinâmico da rede VPC.

Observação: saiba mais sobre o roteamento dinâmico na documentação do modo de roteamento dinâmico.

- Clique em Criar.

Clique em Verificar meu progresso para conferir o objetivo.

Criar a rede vpc-transit

Tarefa 2: criar as VPCs das filiais remotas

-

No console do Google Cloud, no menu de navegação, acesse Rede VPC.

-

Clique em CRIAR REDE VPC.

-

Insira um nome para a rede: vpc-a.

-

Escolha Personalizado para o modo de criação da sub-rede.

-

Na seção "Nova sub-rede", especifique os parâmetros de configuração a seguir:

- Nome da sub-rede: vpc-a-sub1-use4.

- Região: .

- Intervalo de endereços IP: 10.20.10.0/24. Esse é o principal intervalo de IPs da sub-rede.

-

Clique em Concluído.

-

Escolha Regional como o modo de roteamento dinâmico da rede VPC.

-

Clique em Criar.

-

Para adicionar a segunda VPC de filial remota, clique em CRIAR REDE VPC.

-

Insira um nome para a rede: vpc-b.

-

Escolha Personalizado para o modo de criação da sub-rede.

-

Na seção "Nova sub-rede", especifique os parâmetros de configuração a seguir:

-

Dê um nome para a sub-rede: vpc-b-sub1-usw2.

-

Selecione a região .

-

Digite um Intervalo de endereço IP 10.20.20.0/24.

-

Clique em Concluído.

-

Escolha Regional como o modo de roteamento dinâmico da rede VPC.

-

Clique em Criar.

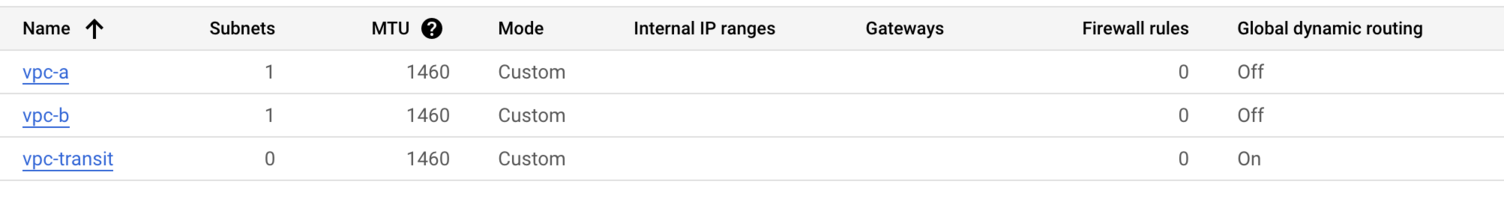

Agora o console de redes VPC vai mostrar as 3 VPCs que você criou:

Clique em Verificar meu progresso para conferir o objetivo.

Criar as VPCs das filiais remotas: vpc-a e vpc-b

Tarefa 3: configurar uma VPN de alta disponibilidade entre as VPCs das filiais remotas e a VPC do hub de tráfego

Observação: neste laboratório, você está simulando as filiais remotas como VPCs do Google Cloud e, por isso, vai usar as etapas descritas em Criar uma VPN de alta disponibilidade entre redes do Google Cloud.

Para qualquer implementação prática, você pode substituir as etapas listadas abaixo pelas etapas mencionadas no documento Criar um gateway de VPN de alta disponibilidade para um gateway de VPN de peering se estiver usando VPNs de alta disponibilidade para se conectar às suas filiais.

Nesta seção, você vai configurar uma VPN de alta disponibilidade entre as VPCs das filiais (vpc-a e vpc-b) e a VPC do hub de tráfego (vpc-transit). A VPN de alta disponibilidade usa o BGP para trocar rotas dinamicamente entre o Google Cloud e a rede de peering. Antes de configurar as VPNs de alta disponibilidade, crie Cloud Routers associados a cada rede VPC.

Observação: saiba mais sobre os Cloud Routers na documentação de visão geral do Cloud Router.

Etapa 1: criar Cloud Routers

Se quiser criar um Cloud Router para cada VPC, especifique o seguinte:

- Na barra de título do console do Google Cloud, digite Conectividade de rede no campo de pesquisa e clique em Conectividade de rede nos Resultados da pesquisa.

- Clique em Fixar ao lado de Conectividade de rede.

- Selecione Cloud Router e clique em Criar roteador.

- Insira o nome cr-vpc-transit-use4-1.

- Selecione a rede vpc-transit.

- Selecione a região .

- Insira o ASN do Cloud Router como 65000.

- Selecione Anunciar todas as sub-redes visíveis para o Cloud Router (padrão).

- Clique em Criar.

- Siga as etapas mencionadas acima para criar outros Cloud Routers com os seguintes detalhes:

|

Nome

|

Rede

|

Região

|

ASN do Cloud Router

|

|

cr-vpc-transit-usw2-1

|

vpc-transit

|

|

65000

|

|

cr-vpc-a-use4-1

|

vpc-a

|

|

65001

|

|

cr-vpc-b-usw2-1

|

vpc-b

|

|

65002

|

Etapa 2: criar gateways de VPN de alta disponibilidade

Crie um gateway de VPN de alta disponibilidade na rede vpc-transit para a região com as etapas a seguir:

- No menu de navegação, acesse Conectividade de rede e selecione VPN.

- Clique em Criar conexão VPN.

- Selecione VPN de alta disponibilidade (HA).

- Clique em Continuar.

- Especifique um nome de gateway de VPN: vpc-transit-gw1-use4.

- Em "Rede", selecione vpc-transit.

- Em "Região", selecione .

- Clique em Criar e continuar.

Observação: antes de adicionar túneis VPN, é necessário criar mais gateways de VPN.

- Na página Adicionar túneis VPN, clique em Cancelar.

- Selecione Gateways do Cloud VPN e clique em Criar gateway de VPN.

- Siga as instruções para criar os outros gateways de VPN com estes detalhes:

|

Nome do gateway de VPN

|

Rede VPC

|

Região

|

|

vpc-transit-gw1-usw2

|

vpc-transit

|

|

|

vpc-a-gw1-use4

|

vpc-a

|

|

|

vpc-b-gw1-usw2

|

vpc-b

|

|

Clique em Verificar meu progresso para conferir o objetivo.

Criar roteadores de nuvem e gateways de VPN de alta disponibilidade

Etapa 3: criar um par de túneis VPN entre vpc-transit e vpc-a

Adicionar túneis VPN da vpc-transit para a vpc-a

Siga estas etapas para criar um par de túneis VPN:

-

Na página "VPN", clique em Gateways do Cloud VPN e selecione vpc-transit-gw1-use4.

-

Clique em Adicionar túnel VPN.

-

Para o gateway de VPN de peering, selecione Gateways do Google Cloud VPN.

-

Selecione o ID do projeto associado ao laboratório.

-

Selecione o gateway de VPN remoto vpc-a-gw1-use4.

-

Para alta disponibilidade, selecione Criar um par de túneis VPN.

-

Selecione o Cloud Router cr-vpc-transit-use4-1.

-

Clique no túnel VPN para inserir os detalhes dele:

- As informações do Cloud VPN e da interface associada do gateway de VPN de peering precisam ser pré-preenchidas.

- Nome: transit-to-vpc-a-tu1

- Versão do IKE: IKEv2

- Chave IKE pré-compartilhada: gcprocks

-

Clique em Concluído.

-

Repita as etapas para o segundo túnel:

- Nome: transit-to-vpc-a-tu2

- Versão do IKE: IKEv2

- Chave IKE pré-compartilhada: gcprocks

-

Clique em Concluído.

-

Clique em Criar e continuar.

Adicione sessões do BGP para cada túnel VPN configurado da vpc-transit para a vpc-a.

A próxima etapa é configurar a sessão do BGP para o túnel VPN transit-to-vpc-a-tu1.

- Clique em Configurar sessão do BGP para o túnel transit-to-vpc-a-tu1:

- Nome da sessão do BGP: transit-to-vpc-a-bgp1

- ASN de peering: 65001

- Alocar endereço IPv4 do BGP: Manualmente

- Endereço IPv4 do BGP do Cloud Router: 169.254.1.1

- Endereço IPv4 de peering do BGP: 169.254.1.2

- Clique em Salvar e continuar.

- Repita as etapas para configurar a sessão do BGP para o túnel VPN transit-to-vpc-a-tu2.

- Clique em Configurar sessão do BGP para o túnel transit-to-vpc-a-tu2:

- Nome da sessão do BGP: transit-to-vpc-a-bgp2

- ASN de peering: 65001

- Alocar endereço IPv4 do BGP: Manualmente

- Endereço IPv4 do BGP do Cloud Router: 169.254.1.5

- Endereço IPv4 de peering do BGP: 169.254.1.6

- Clique em Salvar e continuar.

- Clique em Salvar a configuração do BGP.

- Clique em OK.

Adicionar túneis VPN da vpc-a para a vpc-transit

Agora, crie um par de túneis VPN da vpc-a para a vpc-transit e conclua a configuração do túnel bidirecional seguindo estas etapas:

-

Na página "VPN", clique em Gateways do Cloud VPN e selecione vpc-a-gw1-use4:

-

Clique em Adicionar túnel VPN.

-

Para o gateway de VPN de peering, selecione Gateways do Google Cloud VPN.

-

Selecione o ID do projeto associado ao laboratório.

-

Selecione o gateway de VPN remoto vpc-transit-gw1-use4

-

Para alta disponibilidade, selecione Criar um par de túneis VPN.

-

Selecione o Cloud Router cr-vpc-a-use4-1.

-

Clique no túnel VPN para inserir os detalhes dele:

- As informações do Cloud VPN e da interface do gateway de VPN de peering precisam ser pré-preenchidas.

- Nome: vpc-a-to-transit-tu1

- Versão do IKE: IKEv2

- Chave IKE pré-compartilhada: gcprocks

-

Clique em Concluído.

-

Repita as etapas para o segundo túnel:

- Nome: vpc-a-to-transit-tu2

- Versão do IKE: IKEv2

- Chave IKE pré-compartilhada: gcprocks

-

Clique em Concluído.

-

Clique em Criar e continuar.

Adicione sessões do BGP para cada túnel VPN configurado da vpc-a para a vpc-transit.

A próxima etapa é configurar a sessão do BGP para o túnel VPN transit-to-vpc-a-tu1.

- Clique em Configurar sessão do BGP para o túnel vpc-a-to-transit-tu1

- Nome da sessão do BGP: vpc-a-to-transit-bgp1

- ASN de peering: 65000

- Alocar endereço IPv4 do BGP: Manualmente

- Endereço IPv4 do BGP do Cloud Router: 169.254.1.2

- Endereço IPv4 de peering do BGP: 169.254.1.1

- Clique em Salvar e continuar.

Repita as etapas para configurar a sessão do BGP para o túnel VPN transit-to-vpc-a-tu2.

- Clique em Configurar sessão do BGP para o túnel vpc-a-to-transit-tu2

- Nome da sessão do BGP: vpc-a-to-transit-bgp2

- ASN de peering: 65000

- Alocar endereço IPv4 do BGP: Manualmente

- Endereço IPv4 do BGP do Cloud Router: 169.254.1.6

- Endereço IPv4 de peering do BGP: 169.254.1.5

- Clique em Salvar e continuar.

- Clique em Salvar a configuração do BGP.

- Clique em OK.

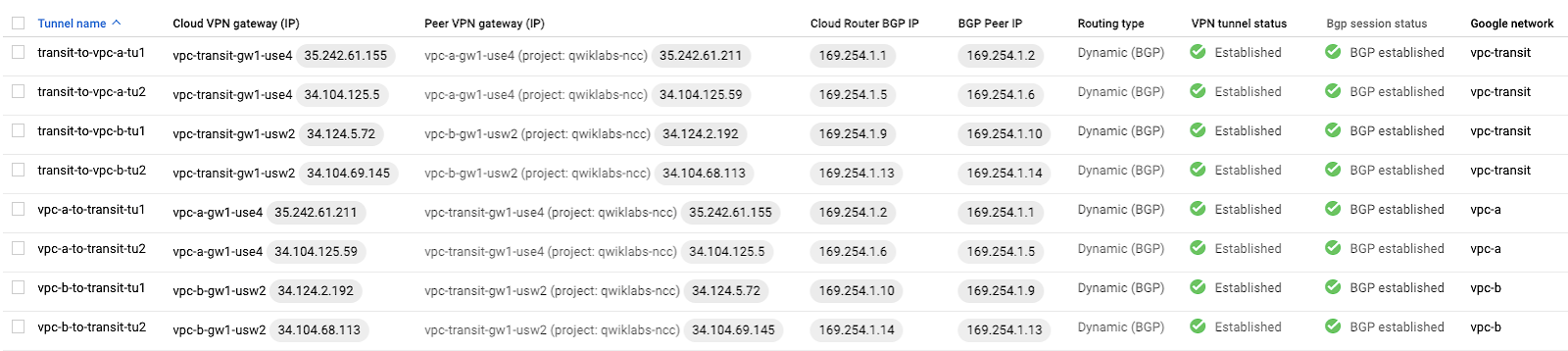

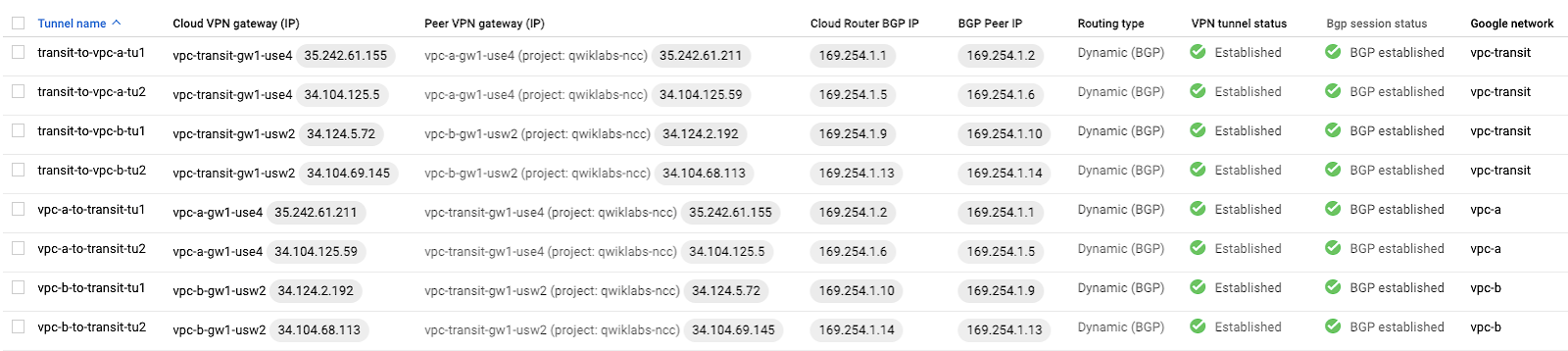

Após a conclusão dessa etapa, o status do túnel VPN será Estabelecido, e o status do BGP será BGP estabelecido.

Etapa 4: criar um par de túneis VPN entre vpc-transit e vpc-b

- Repita as instruções listadas acima (etapa 3) para criar os túneis VPN bidirecionais de alta disponibilidade entre as redes vpc-transit e vpc-b usando os detalhes abaixo.

Adicionar túneis VPN da vpc-transit para a vpc-b

|

Nome do gateway de VPN de peering

|

vpc-b-gw1-usw2

|

|

Cloud Router

|

cr-vpc-transit-usw2-1

|

|

Túnel VPN 1

|

transit-to-vpc-b-tu1

|

|

Chave pré-compartilhada

|

gcprocks

|

|

Túnel VPN 2

|

transit-to-vpc-b-tu2

|

|

Chave pré-compartilhada

|

gcprocks

|

Adicione sessões do BGP para cada túnel VPN configurado da vpc-transit para a vpc-b.

Sessão do BGP para o túnel transit-to-vpc-b-tu1:

|

Sessão do BGP

|

transit-to-vpc-b-bgp1

|

|

ASN de peering

|

65002

|

|

Endereço IPv4 do BGP do Cloud Router

|

169.254.1.9

|

|

Endereço IPv4 de peering do BGP

|

169.254.1.10

|

Sessão do BGP para o túnel transit-to-vpc-b-tu2:

|

Sessão do BGP

|

transit-to-vpc-b-bgp2

|

|

ASN de peering

|

65002

|

|

Endereço IPv4 do BGP do Cloud Router

|

169.254.1.13

|

|

Endereço IPv4 de peering do BGP

|

169.254.1.14

|

Adicionar túneis VPN da vpc-a para a vpc-transit

|

Nome do gateway de VPN de peering

|

vpc-transit-gw1-usw2

|

|

Cloud Router

|

cr-vpc-b-usw2-1

|

|

Túnel VPN 1

|

vpc-b-to-transit-tu1

|

|

Chave pré-compartilhada

|

gcprocks

|

|

Segundo túnel VPN

|

vpc-b-to-transit-tu2

|

|

Chave pré-compartilhada

|

gcprocks

|

Adicione sessões do BGP para cada túnel VPN configurado da vpc-b para a vpc-transit.

Sessão do BGP para o túnel vpc-b-to-transit-tu1:

|

Sessão do BGP

|

vpc-b-to-transit-bgp1

|

|

ASN de peering

|

65000

|

|

Endereço IPv4 do BGP do Cloud Router

|

169.254.1.10

|

|

Endereço IPv4 de peering do BGP

|

169.254.1.9

|

Sessão do BGP para o túnel vpc-b-to-transit-tu2:

|

Sessão do BGP

|

vpc-b-to-transit-bgp2

|

|

ASN de peering

|

65000

|

|

Endereço IPv4 do BGP do Cloud Router

|

169.254.1.14

|

|

Endereço IPv4 de peering do BGP

|

169.254.1.13

|

Etapa 5: verificar o status de todas as conexões VPN na página "VPN"

- Role a página para baixo e confirme se todas as conexões estão boas.

Clique em Verificar meu progresso para conferir o objetivo.

Criar um par de túneis VPN entre vpc-transit, vpc-a e vpc-b

Tarefa 4: criar recursos de hub do NCC e anexar as VPNs de alta disponibilidade como spokes

Nesta seção, você vai criar uma VPC e duas sub-redes dentro dela. Para isso, usará os comandos da gcloud CLI no Google Cloud Shell.

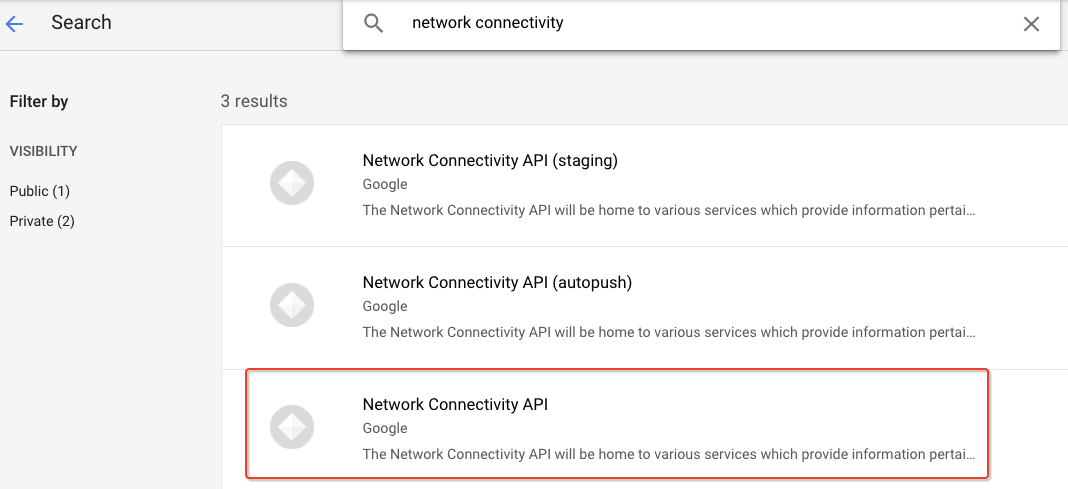

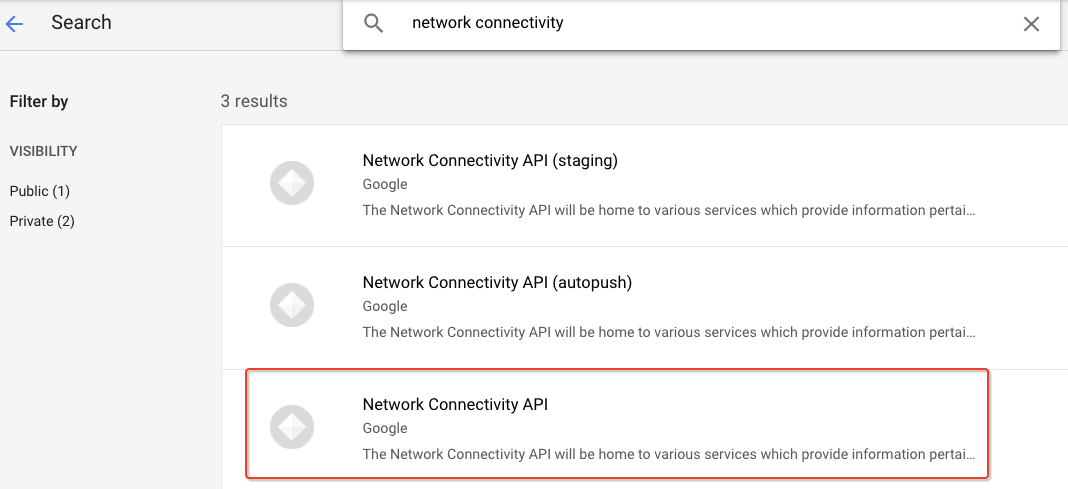

Antes de executar qualquer tarefa do Network Connectivity Center, é necessário ativar a API Network Connectivity.

- No menu de navegação, pesquise API e serviços.

- Clique em Biblioteca e pesquise API Network Connectivity.

- Selecione a API Network Connectivity.

-

Clique em Ativar.

-

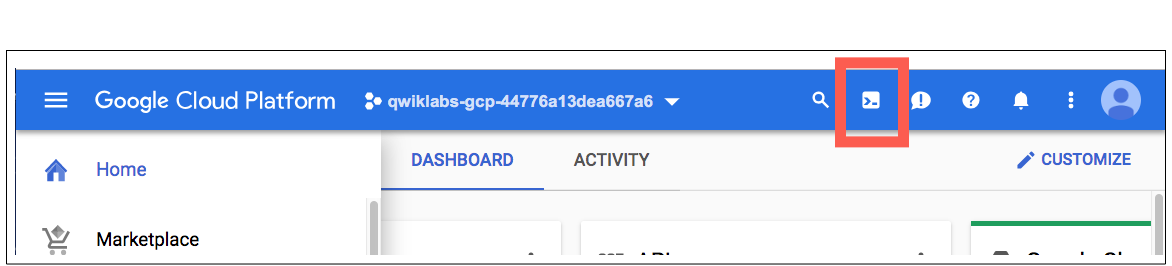

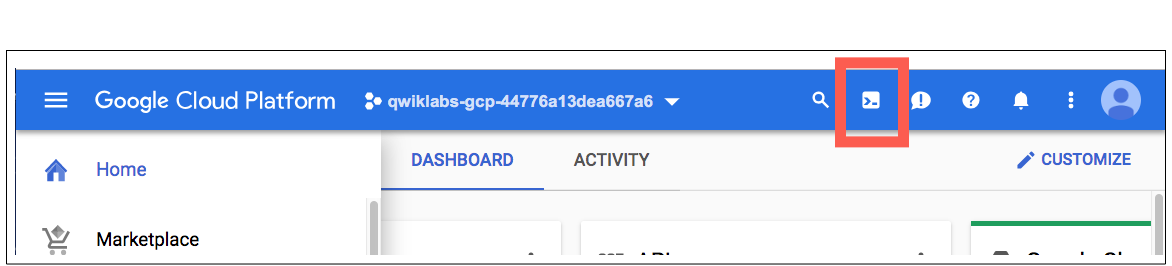

Neste laboratório, os comandos gcloud são usados para configurar o Network Connectivity Center. Para autorizar o Cloud Shell a executar os comandos gcloud, abra o Google Cloud Shell clicando em Ativar o Cloud Shell( ).

).

-

Execute o comando a seguir para listar o nome da conta ativa:

gcloud auth list

- Clique em Autorizar.

Etapa 1: criar um hub do NCC

- Clique no ícone de área de transferência no canto superior direito da caixa de texto para copiar o conteúdo:

gcloud alpha network-connectivity hubs create transit-hub \

--description=Transit_hub

Etapa 2: criar o spoke da filial 1

- Clique no ícone de área de transferência no canto superior direito da caixa de texto para copiar o conteúdo:

gcloud alpha network-connectivity spokes create bo1 \

--hub=transit-hub \

--description=branch_office1 \

--vpn-tunnel=transit-to-vpc-a-tu1,transit-to-vpc-a-tu2 \

--region={{{project_0.default_region_1 | Region 1 }}}

Etapa 3: criar o spoke da filial 2

- Clique no ícone de área de transferência no canto superior direito da caixa de texto para copiar o conteúdo:

gcloud alpha network-connectivity spokes create bo2 \

--hub=transit-hub \

--description=branch_office2 \

--vpn-tunnel=transit-to-vpc-b-tu1,transit-to-vpc-b-tu2 \

--region={{{project_0.default_region_2 | Region 2 }}}

Clique em Verificar meu progresso para conferir o objetivo.

Criar recursos de hub do NCC e anexar as VPNs de alta disponibilidade como spokes

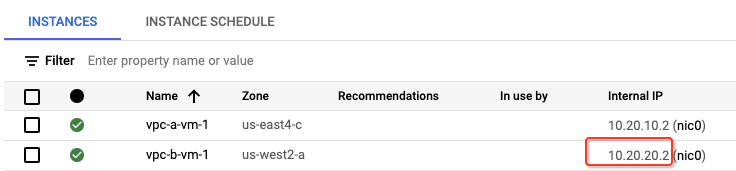

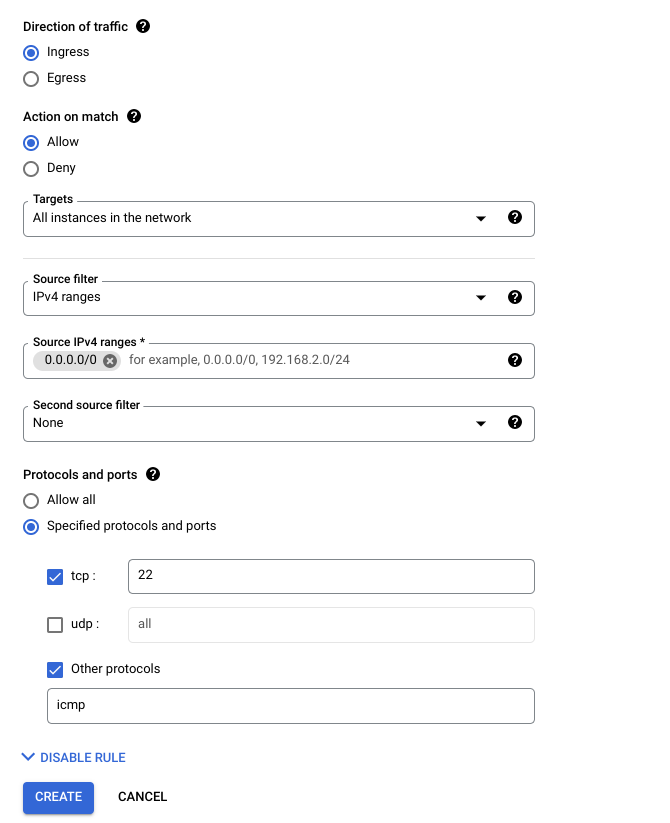

Tarefa 5: testar a configuração de ponta a ponta implantando VMs nas VPCs das filiais remotas

Depois de configurar o hub e os spokes dele, você poderá transmitir tráfego da instância de máquina virtual (VM) em branch office1 para a instância de VM em branch office2. Para fazer isso, crie uma vpc-a-vm-1 na vpc-a e uma vpc-b-vm-1 na vpc-b, respectivamente.

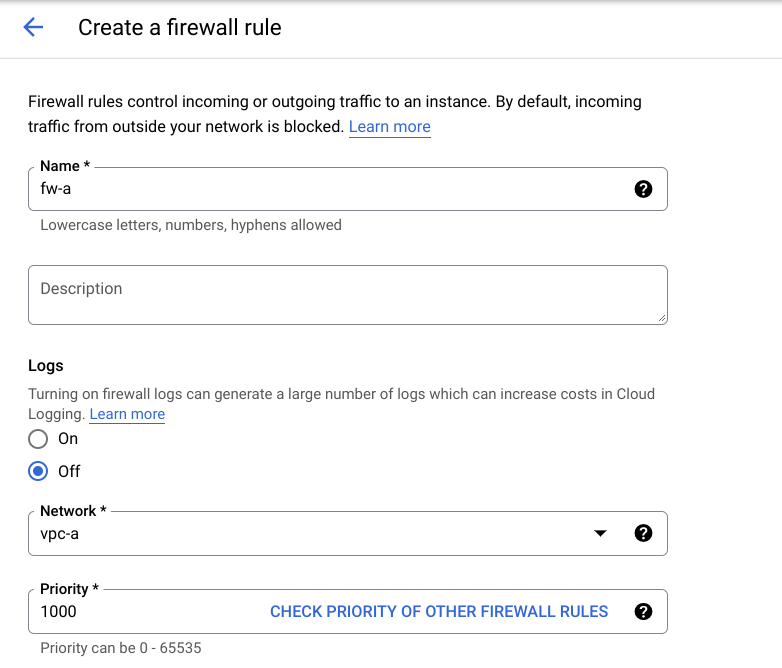

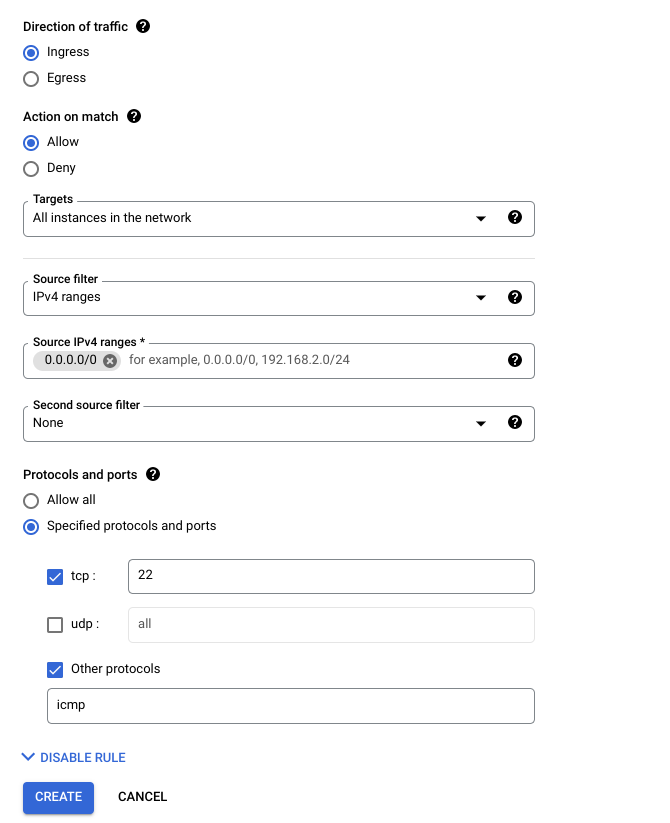

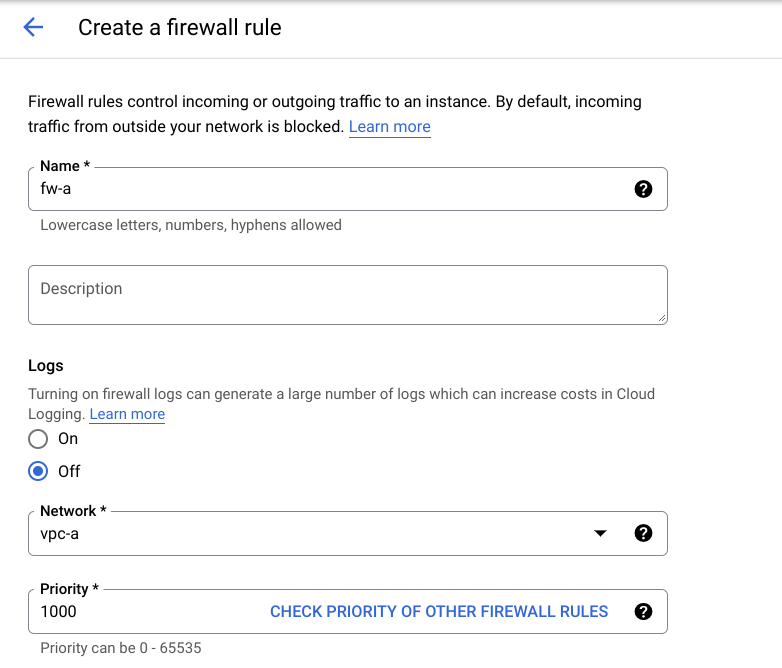

Primeiro, crie regras de firewall: fw-a para vpc-a-vm-1 na sub-rede vpc-a-sub1-use4 e fw-b para vpc-b-vm-1 na sub-rede vpc-b-sub1-usw2, respectivamente, para permitir o tráfego SSH e ICMP de entrada.

Etapa 1: criar uma regra de firewall para a vpc-a

-

No console do Cloud Platform, clique no menu de navegação ( ) na parte superior esquerda da tela.

) na parte superior esquerda da tela.

-

Em seguida, acesse Rede VPC > Firewall.

-

Clique em CRIAR REGRA DE FIREWALL e especifique os detalhes conforme mostrado.

- Da mesma forma, crie a regra de firewall fw-b para vpc-b.

Etapa 2: criar uma VM na vpc-a

- No menu de navegação (☰) do console do Cloud, clique em Compute Engine > Instâncias de VM e depois em Criar instância.

Observação: a primeira inicialização pode levar alguns instantes.

Há muitos parâmetros que você pode configurar ao criar uma nova instância. Para este laboratório, use os seguintes parâmetros:

-

Na Configuração da máquina

Insira valores dos seguintes campos:

| Campo |

Valor |

| Nome |

vpc-a-vm-1 |

| Região |

|

| Zona |

|

| Série |

E2 |

| Máquina |

e2-medium |

-

Clique em SO e armazenamento

Selecione Mudar para começar a configurar o disco de inicialização e selecione os valores para:

| Campo |

Valor |

| Sistema operacional |

Debian |

| Versão |

Debian GNU/Linux 11 (bullseye) x86/64 |

| Tipo de disco de inicialização |

disco permanente equilibrado |

| Tamanho (GB) |

10 GB |

-

Clique em Rede.

-

Interfaces de rede: clique em

default para editar.

-

Rede:

vpc-a

-

Sub-rede:

vpc-a-sub1-use4

-

Assim que a configuração das seções for concluída, role para baixo e clique em Criar para iniciar a nova instância da máquina virtual.

Observação: o processo de criação da instância é assíncrono. Você pode verificar o status da tarefa usando o ícone Atividades no canto superior direito. Aguarde a conclusão, que provavelmente não levará mais de um minuto.

Observação: se ocorrer um erro durante a criação de uma VM, clique em Detalhes. É provável que seja necessário tentar novamente com outra zona.

Depois que o processo for concluído, a nova máquina virtual deverá aparecer na página Instâncias de VM.

Da mesma forma, crie outra VM na vpc-b usando os seguintes parâmetros:

-

Na Configuração da máquina

Insira valores dos seguintes campos:

| Campo |

Valor |

| Nome |

vpc-b-vm-1 |

| Região |

|

| Zona |

|

| Série |

E2 |

| Máquina |

e2-medium |

-

Clique em SO e armazenamento

Selecione Mudar para começar a configurar o disco de inicialização e selecione os valores para:

| Campo |

Valor |

| Sistema operacional |

Debian |

| Versão |

Debian GNU/Linux 11 (bullseye) x86/64 |

| Tipo de disco de inicialização |

disco permanente equilibrado |

| Tamanho (GB) |

10 GB |

-

Clique em Rede.

-

Interfaces de rede: clique em

default para editar.

-

Rede:

vpc-b

-

Sub-rede:

vpc-b-sub1-usw2

-

Assim que a configuração das seções for concluída, role para baixo e clique em Criar para iniciar a nova instância da máquina virtual.

Depois que o processo for concluído, as duas máquinas virtuais vão aparecer na página Instâncias de VM.

- Copie o IP interno de vpc-b-vm-1.

Clique em Verificar meu progresso para conferir o objetivo.

Criar VMs nas VPCs das filiais remotas

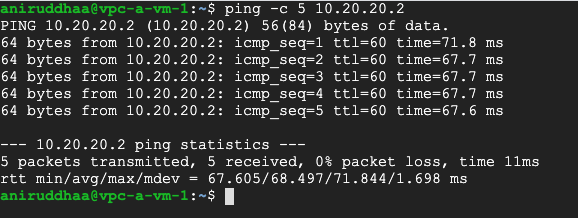

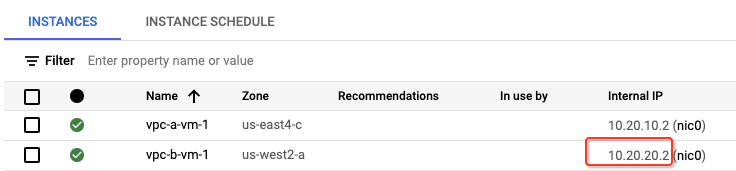

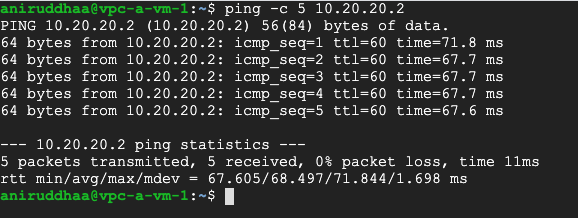

Etapa 3: executar o comando ping e verificar a conectividade com bo2 via tráfego do NCC

Para verificar a conectividade de ponta a ponta, execute um teste de ping entre vpc-a-vm-1 e vpc-b-vm-1 seguindo estas etapas:

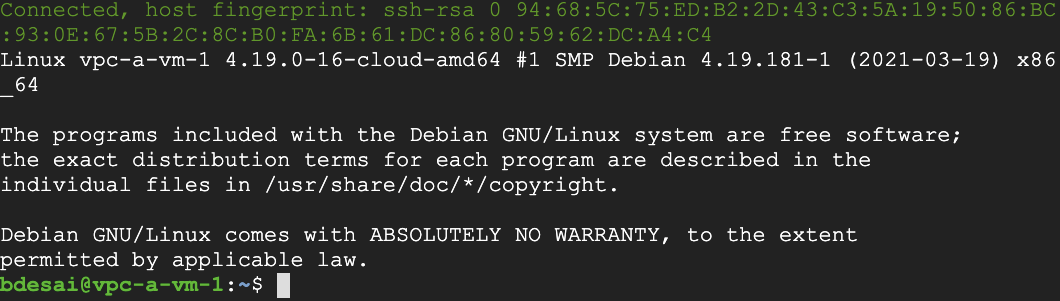

- Estabeleça uma conexão SSH com vpc-a-vm-1 clicando em SSH no lado direito da vpc-a-vm-1. Isso vai iniciar um cliente SSH diretamente no navegador.

Observação: você também pode aplicar SSH na máquina virtual. Saiba mais sobre SSH na documentação Conectar-se com instâncias usando SSH.

-

Execute um teste de ping da vpc-a-vm-1 para o IP interno da vpc-b-vm-1.

-

Clique no ícone de área de transferência no canto superior direito da caixa de texto para copiar o conteúdo:

ping -c 5 <INTERNAL_IP_OF_VPC-B-VM-1>

Parabéns!

Você concluiu o laboratório sobre o Network Connectivity Center como um hub de tráfego com VPNs de alta disponibilidade como spokes.

Manual atualizado em 2 de julho de 2025

Laboratório testado em 16 de maio de 2025

Copyright 2025 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.

e clique em Rede VPC.

e clique em Rede VPC.

).

).