始める前に

- ラボでは、Google Cloud プロジェクトとリソースを一定の時間利用します

- ラボには時間制限があり、一時停止機能はありません。ラボを終了した場合は、最初からやり直す必要があります。

- 画面左上の [ラボを開始] をクリックして開始します

Create vpc-transit network

/ 10

Create remote branch office VPCs namely vpc-a and vpc-b

/ 10

Create Cloud routers and HA VPN gateways

/ 20

Create a pair of VPN tunnels between vpc-transit to vpc-a and vpc-b

/ 20

Create NCC hub resources and attach the HA VPNs as spokes

/ 20

Create VMs in the remote branch office VPCs

/ 20

Network Connectivity Center(NCC)では、Google ネットワークを活用して Google Cloud 外部のさまざまなエンタープライズ ネットワークを結び付け、企業がグローバル規模のリーチと高い信頼性を迅速に実現できるようにします。Google 以外のネットワーク間のトラフィックはデータ転送トラフィックと呼ばれます。これは、Cloud VPN、Dedicated Interconnect、Partner Interconnect などの既存の標準クラウド ネットワーク接続リソースを使用することで実現できます。

このラボでは、Google のバックボーン ネットワークを使用して、Google 以外の 2 つのネットワーク間でトラフィックをルーティングする中継ハブとして NCC を設定するプロセスを説明します。

NCC はハブ アンド スポーク リソースで構成されます。

ハブ

ハブは、複数の接続されたスポークを支えるグローバルな Google Cloud リソースです。ハブを使用すると、スポーク同士を簡単に接続できるようになり、スポーク間のデータ転送が可能になります。また、接続されたスポークを通じて、異なるオンプレミス ロケーションと Virtual Private Cloud(VPC)ネットワーク間のデータ転送が実現されます。

スポーク

スポークは、ハブに接続された Google Cloud ネットワーク リソースです。なお、スポークはハブの一部であり、先にハブが作成されていなければ作成できません。スポークによって、リモート ネットワークのアドレス ブロックにトラフィックが転送され、複数のリモート ネットワークの接続が可能になります。

スポークは次のいずれかのタイプになります。

次のネットワーク トポロジは、地理的に離れた 2 つの場所に支店を持つお客様の典型的なデプロイに似ています。このラボでは、

これらの支店は、HA VPN のペアを終端する中央ハブの VPC(vpc-transit)に接続されています。これらの VPN は、支店に最も近いリージョン内で構成されています。実際には、これらの VPN は相互接続を使用して置き換えることができます。

vpc-transit ネットワーク内に NCC ハブを構成し、HA VPN トンネルをスポークとして使用して遠隔地にある 2 つの支店を接続します。

このラボの達成目標は次のとおりです。

)で、[VPC ネットワーク] に移動します。

)で、[VPC ネットワーク] に移動します。[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

Google Cloud コンソールのナビゲーション メニューで、[VPC ネットワーク] に移動します。

[VPC ネットワークを作成] をクリックします。

ネットワークの名前に「vpc-a」と入力します。

[サブネット作成モード] で [カスタム] を選択します。

[新しいサブネット] セクションで、サブネットに次の構成パラメータを指定します。

[完了] をクリックします。

VPC ネットワークの動的ルーティング モードとして [リージョン] を選択します。

[作成] をクリックします。

2 つ目の遠隔地の支店の VPC を追加するには、[VPC ネットワークを作成] をクリックします。

ネットワークの名前に「vpc-b」と入力します。

[サブネット作成モード] で [カスタム] を選択します。

[新しいサブネット] セクションで、サブネットに次の構成パラメータを指定します。

サブネットの名前に「vpc-b-sub1-usw2」を指定します。

リージョンに [

IP アドレス範囲「10.20.20.0/24」を入力します。

[完了] をクリックします。

VPC ネットワークの動的ルーティング モードとして [リージョン] を選択します。

[作成] をクリックします。

これで、VPC ネットワーク コンソールに次のような 3 つの VPC がすべて表示されるようになりました。

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

このセクションでは、遠隔地にある支店の VPC(vpc-a と vpc-b)と中継ハブの VPC(vpc-transit)の間に HA VPN を構成します。HA VPN は、Google Cloud とピア ネットワークの間でルートを動的に交換する際に BGP を使用します。HA VPN を構成する前に、各 VPC ネットワークに関連する Cloud Router を作成する必要があります。

VPC ごとに新しい Cloud Router を作成するには、次の情報を指定します。

|

名前 |

ネットワーク |

リージョン |

Cloud Router の ASN |

|

cr-vpc-transit-usw2-1 |

vpc-transit |

|

65000 |

|

cr-vpc-a-use4-1 |

vpc-a |

|

65001 |

|

cr-vpc-b-usw2-1 |

vpc-b |

|

65002 |

次の手順で、

|

VPN ゲートウェイの名前 |

VPC ネットワーク |

リージョン |

|

vpc-transit-gw1-usw2 |

vpc-transit |

|

|

vpc-a-gw1-use4 |

vpc-a |

|

|

vpc-b-gw1-usw2 |

vpc-b |

|

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

次の手順を使用して VPN トンネルのペアを作成します。

[VPN] ページで [Cloud VPN ゲートウェイ] をクリックし、[vpc-transit-gw1-use4] を選択します。

[VPN トンネルの追加] をクリックします。

[ピア VPN ゲートウェイ] で、[Google Cloud VPN ゲートウェイ] を選択します。

ラボに関連付けられているプロジェクト ID を選択します。

リモート VPN ゲートウェイ vpc-a-gw1-use4 を選択します。

高可用性を実現するために、[VPN トンネルのペアを作成する] を選択します。

Cloud Router cr-vpc-transit-use4-1 を選択します。

VPN トンネルをクリックして、トンネルの詳細を入力します。

[完了] をクリックします。

2 番目のトンネルに手順を繰り返します。

[完了] をクリックします。

[作成して続行] をクリックします。

次の手順では、VPN トンネル transit-to-vpc-a-tu1 の BGP セッションを構成します。

次の手順を使用して、vpc-a から vpc-transit への VPN トンネルのペアを作成し、双方向トンネルの構成を完了します。

[VPN] ページで、[Cloud VPN ゲートウェイ] [vpc-a-gw1-use4] を選択します。

[VPN トンネルの追加] をクリックします。

[ピア VPN ゲートウェイ] で、[Google Cloud VPN ゲートウェイ] を選択します。

ラボに関連付けられているプロジェクト ID を選択します。

リモート VPN ゲートウェイ vpc-transit-gw1-use4 を選択します。

高可用性を実現するために、[VPN トンネルのペアを作成する] を選択します。

Cloud Router cr-vpc-a-use4-1 を選択します。

VPN トンネルをクリックして、トンネルの詳細を入力します。

[完了] をクリックします。

2 番目のトンネルに手順を繰り返します。

[完了] をクリックします。

[作成して続行] をクリックします。

次の手順では、VPN トンネル transit-to-vpc-a-tu1 の BGP セッションを構成します。

手順を繰り返して、VPN トンネル transit-to-vpc-a-tu2 の BGP セッションを構成します。

この手順が完了すると、VPN トンネルのステータスは [確立済み]、BGP のステータスは [BGP が確立されました] になります。

|

ピア VPN ゲートウェイの名前 |

vpc-b-gw1-usw2 |

|

Cloud Router |

cr-vpc-transit-usw2-1 |

|

VPN トンネル 1 |

transit-to-vpc-b-tu1 |

|

事前共有キー |

gcprocks |

|

VPN トンネル 2 |

transit-to-vpc-b-tu2 |

|

事前共有キー |

gcprocks |

トンネル transit-to-vpc-b-tu1 の BGP セッション:

|

BGP セッション |

transit-to-vpc-b-bgp1 |

|

ピア ASN |

65002 |

|

Cloud Router の BGP IPv4 アドレス |

169.254.1.9 |

|

BGP ピア IPv4 アドレス |

169.254.1.10 |

トンネル transit-to-vpc-b-tu2 の BGP セッション:

|

BGP セッション |

transit-to-vpc-b-bgp2 |

|

ピア ASN |

65002 |

|

Cloud Router の BGP IPv4 アドレス |

169.254.1.13 |

|

BGP ピア IPv4 アドレス |

169.254.1.14 |

|

ピア VPN ゲートウェイの名前 |

vpc-transit-gw1-usw2 |

|

Cloud Router |

cr-vpc-b-usw2-1 |

|

VPN トンネル 1 |

vpc-b-to-transit-tu1 |

|

事前共有キー |

gcprocks |

|

VPN トンネル 2 |

vpc-b-to-transit-tu2 |

|

事前共有キー |

gcprocks |

トンネル vpc-b-to-transit-tu1 の BGP セッション:

|

BGP セッション |

vpc-b-to-transit-bgp1 |

|

ピア ASN |

65000 |

|

Cloud Router の BGP IPv4 アドレス |

169.254.1.10 |

|

BGP ピア IPv4 アドレス |

169.254.1.9 |

トンネル vpc-b-to-transit-tu2 の BGP セッション:

|

BGP セッション |

vpc-b-to-transit-bgp2 |

|

ピア ASN |

65000 |

|

Cloud Router の BGP IPv4 アドレス |

169.254.1.14 |

|

BGP ピア IPv4 アドレス |

169.254.1.13 |

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

このセクションでは、VPC を作成し、その VPC 内に 2 つのサブネットを作成します。この作業は、Google Cloud Shell 内で gcloud CLI コマンドを使用するだけで完了します。

Network Connectivity Center のタスクを行う前に、Network Connectivity API を有効にする必要があります。

[有効にする] をクリックします。

このラボでは、gcloud コマンドを使用して Network Connectivity Center を構成します。Cloud Shell が gcloud コマンドを実行できるように承認するには、[Cloud Shell をアクティブにする](

次のコマンドを実行して、アクティブなアカウント名を一覧表示します。

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

ハブとスポークの構成が完了すると、branch office1 の仮想マシン(VM)インスタンスから branch office2 の VM インスタンスにトラフィックを渡せるようになります。これを行うには、vpc-a に vpc-a-vm-1 を、vpc-b に vpc-b-vm-1 をそれぞれ作成します。

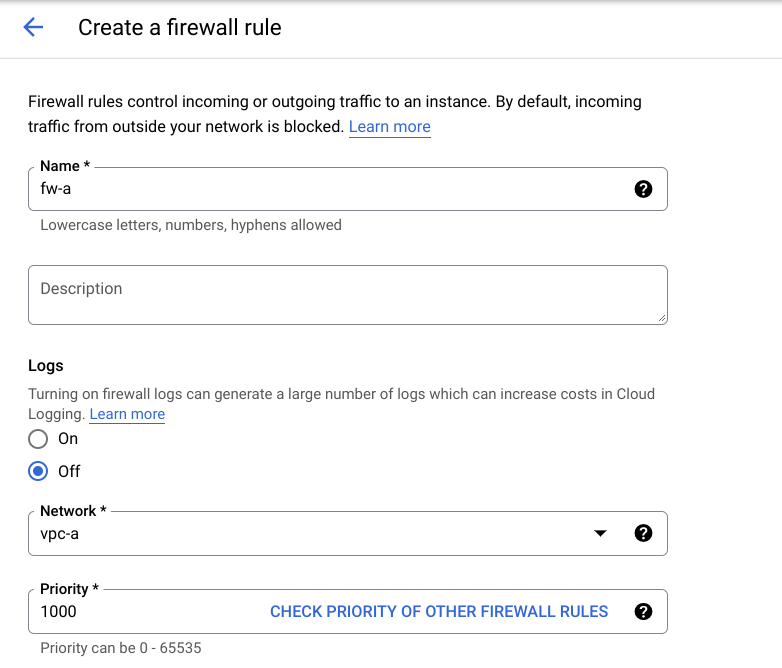

まず、上り(内向き)の SSH トラフィックと ICMP トラフィックを許可するために、ファイアウォール ルールを作成します(vpc-a-sub1-use4 サブネット内の vpc-a-vm-1 用の fw-a と、vpc-b-sub1-usw2 サブネット内の vpc-b-vm-1 用の fw-b)。

Cloud Platform Console 画面の左上のナビゲーション メニュー(

[VPC ネットワーク] > [ファイアウォール] に移動します。

[ファイアウォール ルールを作成] をクリックし、図のように詳細を指定します。

新しいインスタンスの作成時に構成できるパラメータは多数ありますが、このラボでは以下を使用します。

[マシンの構成] を参照します。

次のフィールドに値を入力します。

| フィールド | 値 |

|---|---|

| 名前 | vpc-a-vm-1 |

| リージョン | |

| ゾーン | |

| シリーズ | E2 |

| マシン | e2-medium |

[OS とストレージ] をクリックします。

[変更] をクリックしてブートディスクの構成を開始し、次の値を選択します。

| フィールド | 値 |

|---|---|

| オペレーティング システム | Debian |

| バージョン | Debian GNU/Linux 11(bullseye)x86/64 |

| ブートディスクの種類 | balanced persistent disk |

| サイズ(GB) | 10 GB |

[ネットワーキング] をクリックします。

default] をクリックして編集します。vpc-a

vpc-a-sub1-use4

すべてのセクションを構成したら、下にスクロールして [作成] をクリックし、新しい仮想マシン インスタンスを起動します。

完了すると、[VM インスタンス] ページに新しい仮想マシンが表示されます。

同様に、次のパラメータを使用して vpc-b に別の VM を作成します。

[マシンの構成] を参照します。

次のフィールドに値を入力します。

| フィールド | 値 |

|---|---|

| 名前 | vpc-b-vm-1 |

| リージョン | |

| ゾーン | |

| シリーズ | E2 |

| マシン | e2-medium |

[OS とストレージ] をクリックします。

[変更] をクリックしてブートディスクの構成を開始し、次の値を選択します。

| フィールド | 値 |

|---|---|

| オペレーティング システム | Debian |

| バージョン | Debian GNU/Linux 11(bullseye)x86/64 |

| ブートディスクの種類 | balanced persistent disk |

| サイズ(GB) | 10 GB |

[ネットワーキング] をクリックします。

default] をクリックして編集します。vpc-b

vpc-b-sub1-usw2

すべてのセクションを構成したら、下にスクロールして [作成] をクリックし、新しい仮想マシン インスタンスを起動します。

完了すると、[VM インスタンス] ページに 2 つの仮想マシンが表示されます。

[進行状況を確認] をクリックして、目標に沿って進んでいることを確認します。

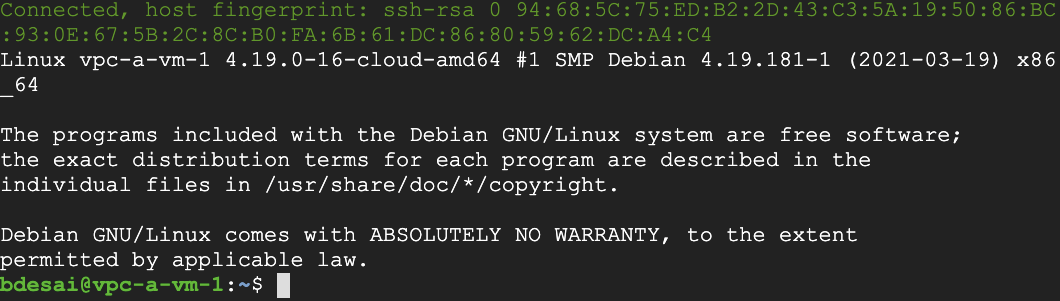

エンドツーエンドの接続を確認するには、次の手順を使用して vpc-a-vm-1 と vpc-b-vm-1 の間で ping テストを実行します。

vpc-a-vm-1 から vpc-b-vm-1 の内部 IP に ping テストを実行します。

テキスト ボックスの右上にある「クリップボード」アイコンをクリックすると、内容をコピーできます。

これで、Network Connectivity Center を中継ハブとして構成し、HA VPN をスポークとして使用するラボは完了です。

マニュアルの最終更新日: 2025 年 7 月 2 日

ラボの最終テスト日: 2025 年 5 月 16 日

Copyright 2025 Google LLC. All rights reserved. Google および Google のロゴは Google LLC の商標です。その他すべての企業名および商品名はそれぞれ各社の商標または登録商標です。

このコンテンツは現在ご利用いただけません

利用可能になりましたら、メールでお知らせいたします

ありがとうございます。

利用可能になりましたら、メールでご連絡いたします

1 回に 1 つのラボ

既存のラボをすべて終了して、このラボを開始することを確認してください