GSP911

Présentation

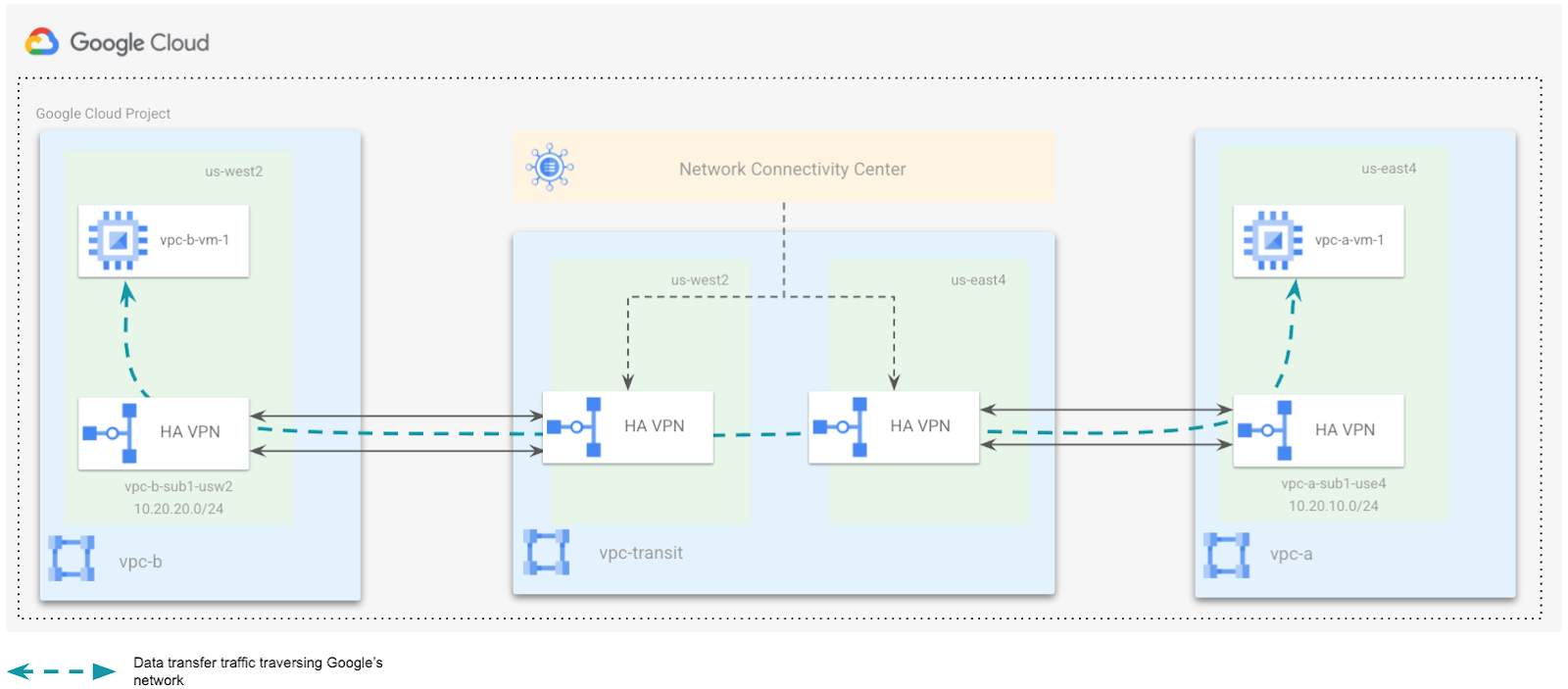

Network Connectivity Center (NCC) permet d'interconnecter différents réseaux d'entreprise externes à Google Cloud à l'aide du réseau de Google. Les entreprises disposent ainsi d'un accès instantané à un réseau de portée mondiale et à haute fiabilité. Le trafic entre les réseaux externes à Google est appelé "trafic de transfert de données". Il peut être acheminé à l'aide des ressources de connectivité réseau cloud standard existantes, telles que Cloud VPN, Dedicated Interconnect ou Partner Interconnect.

Dans cet atelier, vous allez découvrir comment configurer NCC en tant que hub de transit pour acheminer le trafic entre deux réseaux externes à Google à l'aide du réseau backbone de Google.

Architecture

NCC se compose de ressources hub et spoke.

Hub

Un hub est une ressource Google Cloud globale à laquelle vous pouvez associer plusieurs spokes et qui permet d'interconnecter facilement des spokes pour permettre le transfert de données entre eux. Il permet le transfert de données entre différents emplacements sur site et un réseau cloud privé virtuel (VPC) par le biais des spokes qui y sont associés.

Spoke

Un spoke est une ressource réseau Google Cloud connectée à un hub. Il fait partie du hub et ne peut être créé sans avoir créé le hub au préalable. Il achemine le trafic vers des blocs d'adresses réseau distants et permet d'interconnecter plusieurs réseaux distants.

Voici les différents types de spokes :

- Tunnels VPN haute disponibilité

- Rattachements de VLAN

- Instances d'appareil de routeur que vous ou certains partenaires déployez dans Google Cloud

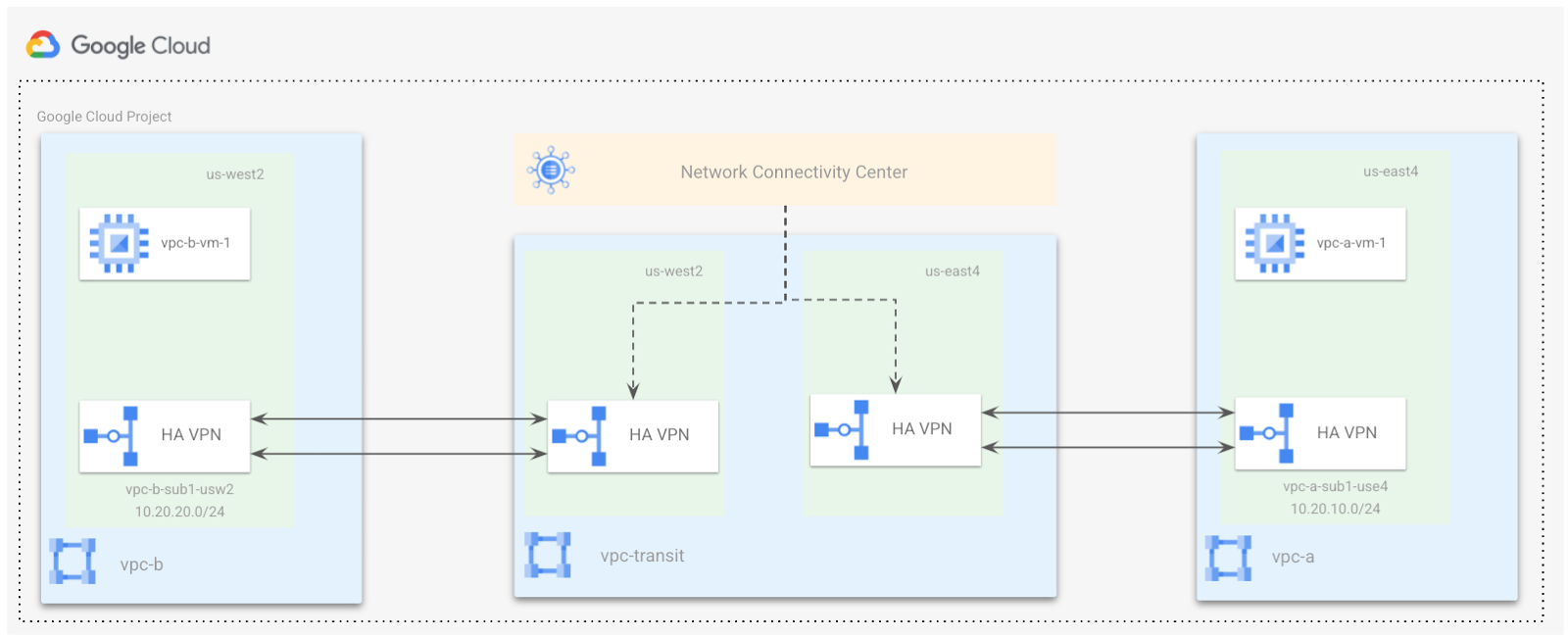

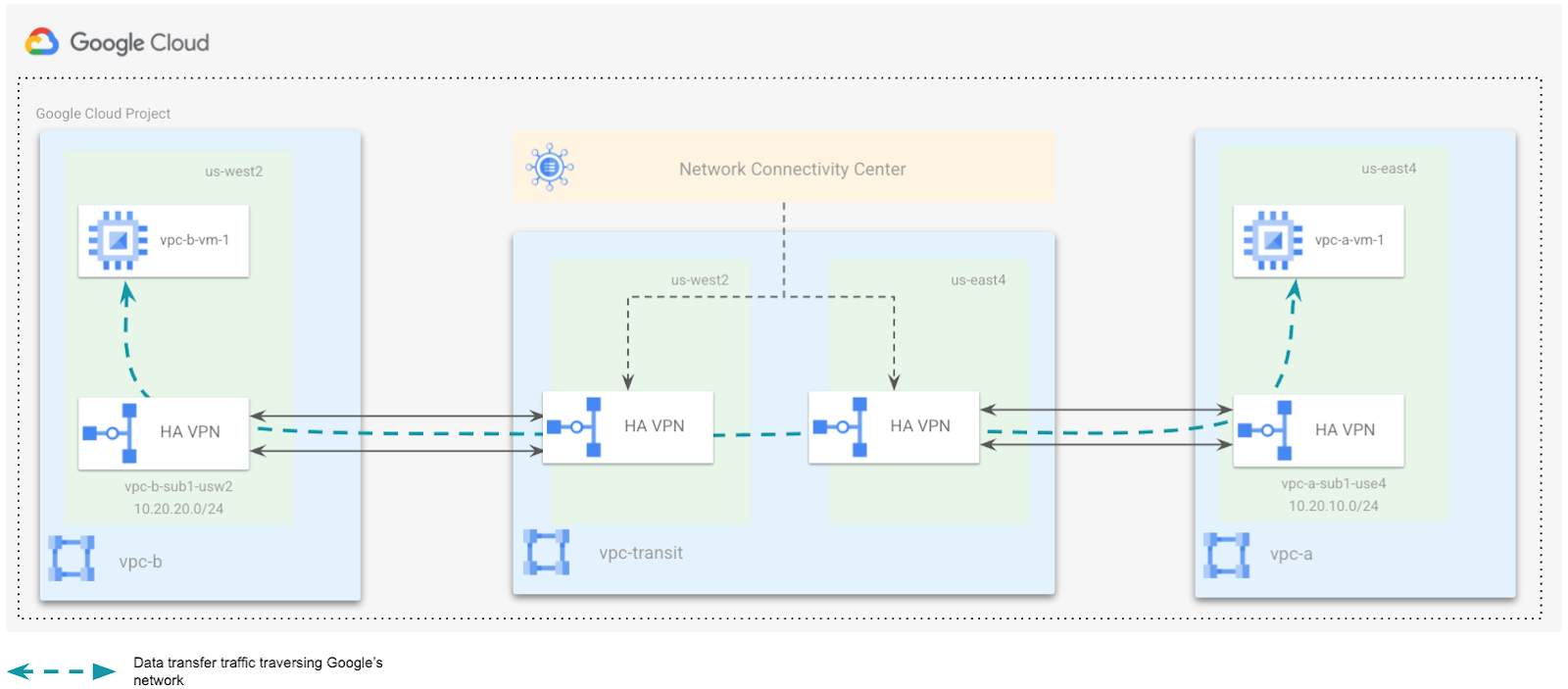

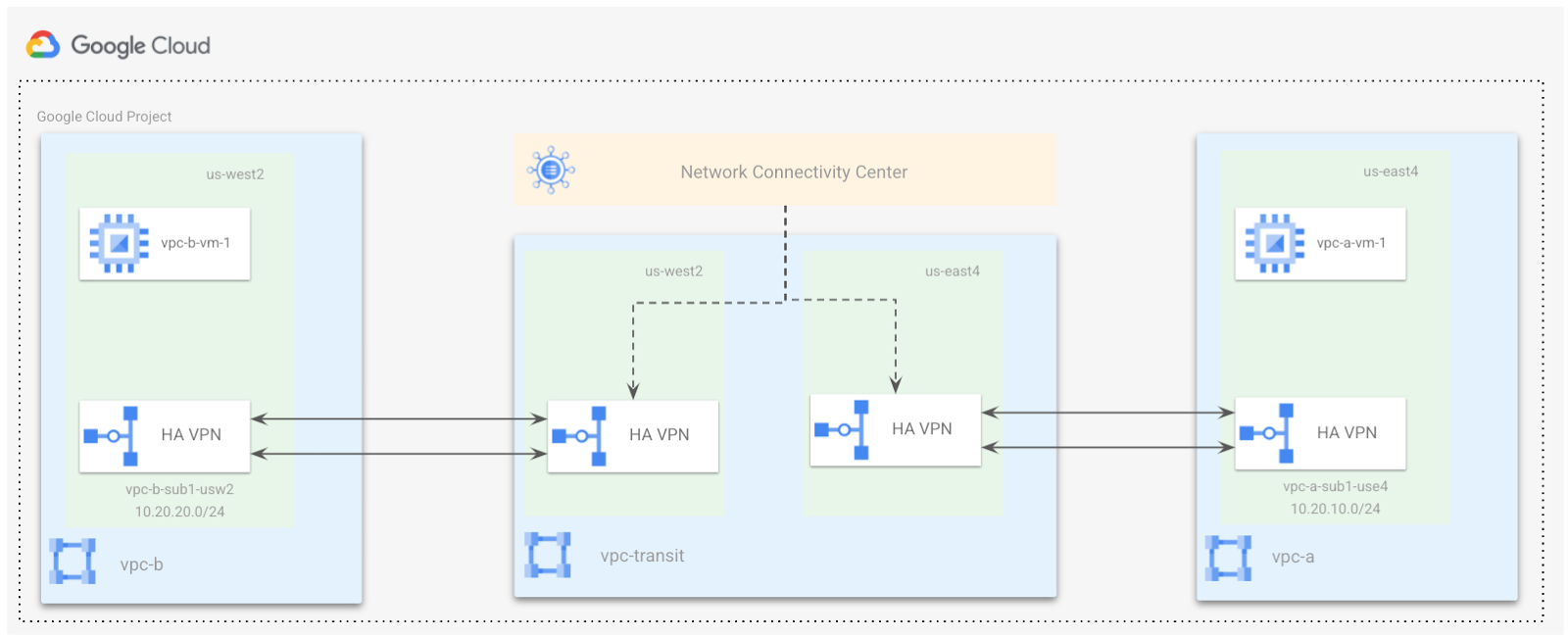

La topologie de réseau suivante est semblable à un déploiement client typique avec des succursales situées dans deux emplacements géographiques distincts. Pour cet atelier, vous allez simuler deux VPC, vpc-a et vpc-b, dans et représentant les succursales.

Les succursales sont connectées à un VPC, vpc-transit, qui est un hub central hébergeant une paire de VPN haute disponibilité. Ces VPN sont configurés dans la région la plus proche des succursales. Dans la réalité, ces VPN pourraient être remplacés par des interconnexions.

Vous allez configurer le hub NCC dans le réseau vpc-transit, et les deux succursales distantes seront connectées à l'aide des tunnels VPN haute disponibilité en tant que spokes.

Dans cet atelier, vous allez réaliser les tâches suivantes :

- Créer un VPC hub appelé vpc-transit

- Créer deux VPC pour les succursales distantes, à savoir vpc-a et vpc-b

- Créer un VPN haute disponibilité depuis vpa-a vers vpc-transit, et depuis vpc-b vers vpc-transit

- Créer une ressource de hub NCC et associer les VPN haute disponibilité en tant que spokes

- Tester la configuration de bout en bout en déployant des VM dans les VPC des succursales distantes

Prérequis

Tâche 1 : Créer vpc-transit

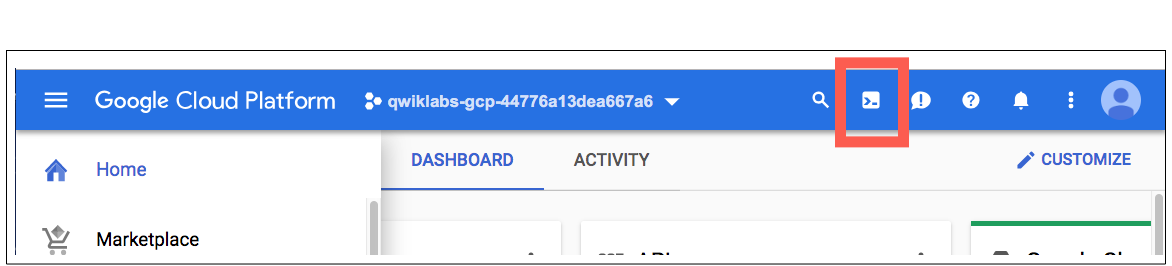

- Dans la barre d'outils située en haut à droite de la console Google Cloud, cliquez sur le bouton Activer Cloud Shell, puis exécutez la commande suivante pour supprimer le réseau par défaut.

gcloud compute networks delete default

- Dans la console Google Cloud, accédez au menu de navigation (

), puis à Réseau VPC.

), puis à Réseau VPC.

- Cliquez sur CRÉER UN RÉSEAU VPC.

- Saisissez le nom du réseau : vpc-transit.

- Vous n'avez pas besoin de créer de sous-réseau pour vpc-transit, donc cliquez sur Supprimer à côté de "Nouveau sous-réseau".

- Choisissez le mode de routage dynamique mondial pour le réseau VPC.

Remarque : Pour en savoir plus sur le routage dynamique, consultez la documentation sur le mode de routage dynamique.

- Cliquez sur Créer.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Créer le réseau vpc-transit

Tâche 2 : Créer des VPC pour les succursales distantes

-

Dans la console Google Cloud, accédez au menu de navigation, puis à Réseau VPC.

-

Cliquez sur CRÉER UN RÉSEAU VPC.

-

Saisissez le nom du réseau : vpc-a.

-

Dans "Mode de création du sous-réseau", sélectionnez Personnalisé.

-

Dans la section "Nouveau sous-réseau", spécifiez les paramètres de configuration de sous-réseau suivants :

- Nom du sous-réseau : vpc-a-sub1-use4.

- Région : .

- Plage d'adresses IP : 10.20.10.0/24. Il s'agit de la plage d'adresses IP principale du sous-réseau.

-

Cliquez sur OK.

-

Choisissez le mode de routage dynamique régional pour le réseau VPC.

-

Cliquez sur Créer.

-

Pour ajouter le second VPC de succursale distante, cliquez sur CRÉER UN RÉSEAU VPC.

-

Saisissez le nom du réseau : vpc-b.

-

Dans "Mode de création du sous-réseau", sélectionnez Personnalisé.

-

Dans la section "Nouveau sous-réseau", spécifiez les paramètres de configuration de sous-réseau suivants :

-

Nommez le sous-réseau vpc-b-sub1-usw2.

-

Sélectionnez la région .

-

Saisissez la plage d'adresses IP : 10.20.20.0/24.

-

Cliquez sur OK.

-

Choisissez le mode de routage dynamique régional pour le réseau VPC.

-

Cliquez sur Créer.

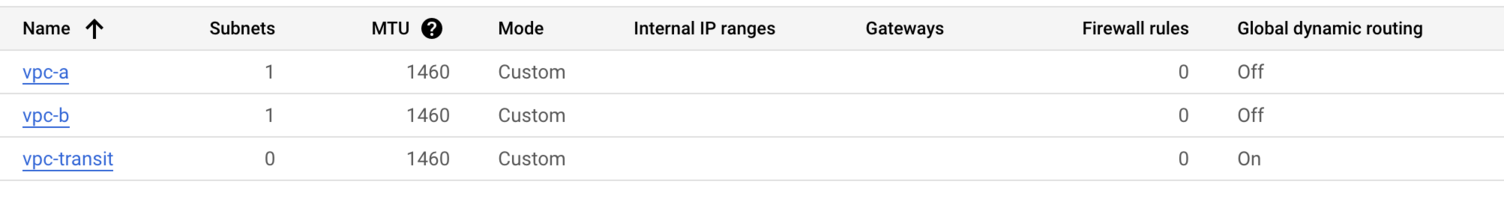

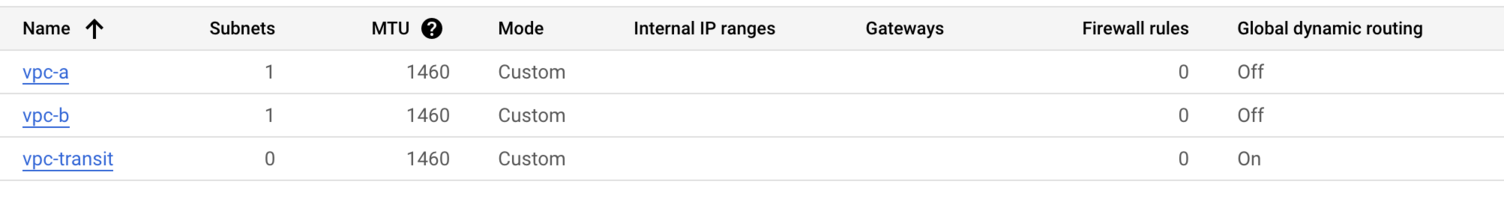

Vous devriez maintenant pouvoir afficher les trois VPC dans la console des réseaux VPC, comme suit :

Cliquez sur Vérifier ma progression pour valider l'objectif.

Créer des VPC pour les succursales distantes, à savoir vpc-a et vpc-b

Tâche 3 : Configurer un VPN haute disponibilité entre les VPC des succursales distantes et le VPC du hub de transit

Remarque : Dans cet atelier, vous simulez les succursales distantes en tant que VPC Google Cloud. Vous devez donc suivre les étapes décrites dans Créer un VPN haute disponibilité entre des réseaux Google Cloud.

Pour toute implémentation pratique, vous pouvez remplacer les étapes ci-dessous par celles de la page Créer une passerelle VPN haute disponibilité connectée à une passerelle VPN de pairs si vous utilisez des VPN haute disponibilité pour vous connecter à vos succursales.

Dans cette section, vous allez configurer un VPN haute disponibilité entre les VPC des succursales distantes (vpc-a et vpc-b) et le VPC du hub de transit (vpc-transit). Le VPN haute disponibilité utilise BGP pour échanger des routes de manière dynamique entre Google Cloud et le réseau de pairs. Avant de le configurer, vous devez créer des routeurs Cloud Router associés à chaque réseau VPC.

Remarque : Pour en savoir plus sur les routeurs Cloud Router, consultez la documentation de présentation de Cloud Router.

Étape 1 : Créez des routeurs Cloud Router

Pour créer un routeur Cloud Router pour chaque VPC, spécifiez les éléments suivants :

- Dans la barre de titre de la console Google Cloud, saisissez Connectivité réseau dans le champ de recherche, puis cliquez sur Connectivité réseau dans les résultats de recherche.

- Cliquez sur Épingler à côté de Connectivité réseau.

- Sélectionnez Cloud Router, puis cliquez sur Créer un routeur.

- Saisissez le nom cr-vpc-transit-use4-1.

- Sélectionnez le réseau vpc-transit.

- Sélectionnez la région .

- Saisissez 65000 comme numéro de système autonome du routeur Cloud Router.

- Sélectionnez Diffuser tous les sous-réseaux visibles par Cloud Router (par défaut).

- Cliquez sur Créer.

- Suivez les étapes mentionnées ci-dessus pour créer d'autres routeurs Cloud Router en utilisant les informations suivantes :

|

Nom

|

Réseau

|

Région

|

Numéro de système autonome de Cloud Router

|

|

cr-vpc-transit-usw2-1

|

vpc-transit

|

|

65000

|

|

cr-vpc-a-use4-1

|

vpc-a

|

|

65001

|

|

cr-vpc-b-usw2-1

|

vpc-b

|

|

65002

|

Étape 2 : Créez des passerelles VPN haute disponibilité

Créez une passerelle VPN haute disponibilité dans le réseau vpc-transit pour la région en procédant comme suit :

- Dans le menu de navigation, accédez à Connectivité réseau, puis sélectionnez VPN.

- Cliquez sur Créer une connexion VPN.

- Sélectionnez un VPN haute disponibilité.

- Cliquez sur Continuer.

- Indiquez le nom de la passerelle VPN : vpc-transit-gw1-use4.

- Pour le réseau, sélectionnez vpc-transit.

- Sélectionnez la région .

- Cliquez sur Créer et continuer.

Remarque : Avant d'ajouter des tunnels VPN, vous devez créer des passerelles VPN supplémentaires.

- Sur la page Ajouter des tunnels VPN, cliquez sur Annuler.

- Sélectionnez Passerelles Cloud VPN, puis cliquez sur Créer une passerelle VPN.

- Suivez les étapes mentionnées pour créer des passerelles VPN supplémentaires en utilisant les informations suivantes :

|

Nom de la passerelle VPN

|

Réseau VPC

|

Région

|

|

vpc-transit-gw1-usw2

|

vpc-transit

|

|

|

vpc-a-gw1-use4

|

vpc-a

|

|

|

vpc-b-gw1-usw2

|

vpc-b

|

|

Cliquez sur Vérifier ma progression pour valider l'objectif.

Créer des routeurs Cloud Router et des passerelles VPN haute disponibilité

Étape 3 : Créez une paire de tunnels VPN entre vpc-transit et vpc-a

Ajouter des tunnels VPN depuis vpc-transit vers vpc-a

Pour créer une paire de tunnels VPN, procédez comme suit :

-

Sur la page "VPN", cliquez sur Passerelles Cloud VPN, puis sélectionnez vpc-transit-gw1-use4.

-

Cliquez sur Ajouter un tunnel VPN.

-

Pour la passerelle VPN de pairs, sélectionnez Passerelles Google Cloud VPN.

-

Sélectionnez l'ID de projet associé à l'atelier.

-

Sélectionnez la passerelle VPN distante vpc-a-gw1-use4.

-

Pour la haute disponibilité, sélectionnez Créer une paire de tunnels VPN.

-

Sélectionnez le routeur Cloud Router cr-vpc-transit-use4-1.

-

Cliquez sur le tunnel VPN pour afficher ses détails :

- Les informations sur l'interface de la passerelle Cloud VPN et de la passerelle VPN de pairs associée devraient être préremplies.

- Nom : transit-to-vpc-a-tu1

- Version IKE : IKEv2

- Clé pré-partagée IKE : gcprocks

-

Cliquez sur OK.

-

Répétez les étapes pour le second tunnel :

- Nom : transit-to-vpc-a-tu2

- Version IKE : IKEv2

- Clé pré-partagée IKE : gcprocks

-

Cliquez sur OK.

-

Cliquez sur Créer et continuer.

Ajouter des sessions BGP pour chaque tunnel VPN configuré depuis vpc-transit vers vpc-a

Dans la prochaine étape, vous allez configurer une session BGP pour le tunnel VPN transit-to-vpc-a-tu1.

- Cliquez sur Configurer la session BGP pour transit-to-vpc-a-tu1 :

- Nom de la session BGP : transit-to-vpc-a-bgp1

- Numéro de système autonome du pair : 65001

- Allouer une adresse IPv4 BGP : Manuellement

- Adresse IPv4 BGP du routeur cloud : 169.254.1.1

- Adresse IPv4 du pair BGP : 169.254.1.2

- Cliquez sur Enregistrer et continuer.

- Répétez les étapes afin de configurer la session BGP pour le tunnel VPN transit-to-vpc-a-tu2.

- Cliquez sur Configurer la session BGP pour transit-to-vpc-a-tu2 :

- Nom de la session BGP : transit-to-vpc-a-bgp2

- Numéro de système autonome du pair : 65001

- Allouer une adresse IPv4 BGP : Manuellement

- Adresse IPv4 BGP du routeur cloud : 169.254.1.5

- Adresse IPv4 du pair BGP : 169.254.1.6

- Cliquez sur Enregistrer et continuer.

- Cliquez sur Enregistrer la configuration BGP.

- Cliquez sur OK.

Ajouter des tunnels VPN depuis vpc-a vers vpc-transit

Créez maintenant une paire de tunnels VPN depuis vpc-a vers vpc-transit pour terminer la configuration du tunnel bidirectionnel en procédant comme suit :

-

Sur la page "VPN", sélectionnez Passerelles Cloud VPN, puis vpc-a-gw1-use4 :

-

Cliquez sur Ajouter un tunnel VPN.

-

Pour la passerelle VPN de pairs, sélectionnez Passerelles Google Cloud VPN.

-

Sélectionnez l'ID de projet associé à l'atelier.

-

Sélectionnez la passerelle VPN distante vpc-transit-gw1-use4.

-

Pour la haute disponibilité, sélectionnez Créer une paire de tunnels VPN.

-

Sélectionnez le routeur Cloud Router cr-vpc-a-use4-1.

-

Cliquez sur le tunnel VPN pour afficher ses détails :

- Les informations sur l'interface de la passerelle Cloud VPN et de la passerelle VPN de pairs devraient être préremplies.

- Nom : vpc-a-to-transit-tu1

- Version IKE : IKEv2

- Clé pré-partagée IKE : gcprocks

-

Cliquez sur OK.

-

Répétez les étapes pour le second tunnel :

- Nom : vpc-a-to-transit-tu2

- Version IKE : IKEv2

- Clé pré-partagée IKE : gcprocks

-

Cliquez sur OK.

-

Cliquez sur Créer et continuer.

Ajouter des sessions BGP pour chaque tunnel VPN configuré depuis vpc-a vers vpc-transit

Dans la prochaine étape, vous allez configurer une session BGP pour le tunnel VPN transit-to-vpc-a-tu1.

- Cliquez sur Configurer la session BGP pour vpc-a-to-transit-tu1.

- Nom de la session BGP : vpc-a-to-transit-bgp1

- Numéro de système autonome du pair : 65000

- Allouer une adresse IPv4 BGP : Manuellement

- Adresse IPv4 BGP du routeur cloud : 169.254.1.2

- Adresse IPv4 du pair BGP : 169.254.1.1

- Cliquez sur Enregistrer et continuer.

Répétez les étapes afin de configurer la session BGP pour le tunnel VPN transit-to-vpc-a-tu2.

- Cliquez sur Configurer la session BGP pour vpc-a-to-transit-tu2.

- Nom de la session BGP : vpc-a-to-transit-bgp2

- Numéro de système autonome du pair : 65000

- Allouer une adresse IPv4 BGP : Manuellement

- Adresse IPv4 BGP du routeur cloud : 169.254.1.6

- Adresse IPv4 du pair BGP : 169.254.1.5

- Cliquez sur Enregistrer et continuer.

- Cliquez sur Enregistrer la configuration BGP.

- Cliquez sur OK.

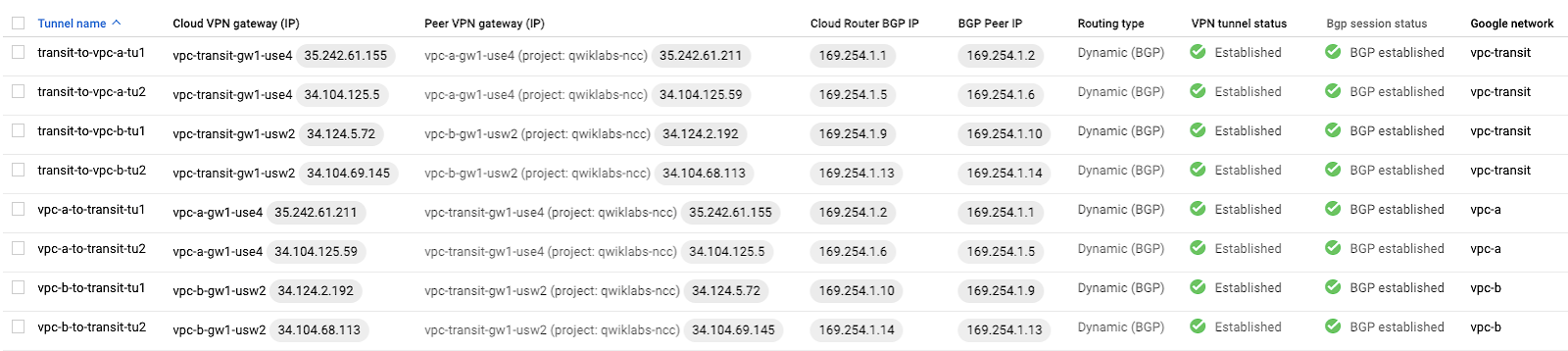

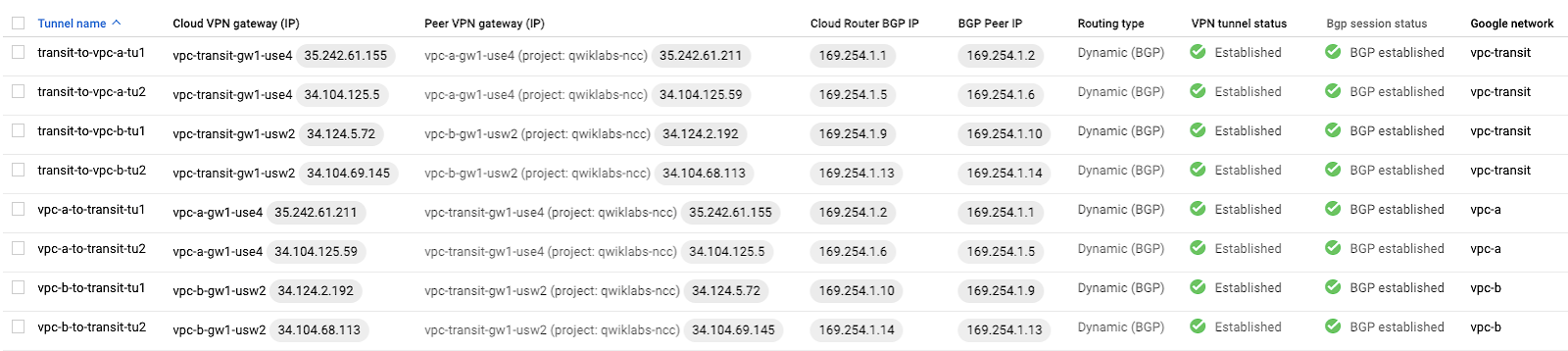

Une fois cette étape terminée, l'état du tunnel VPN doit indiquer Établi et l'état BGP doit afficher BGP établi.

Étape 4 : Créez une paire de tunnels VPN entre vpc-transit et vpc-b

- Répétez les étapes ci-dessus (étape 3) pour créer les tunnels VPN haute disponibilité bidirectionnels entre les réseaux vpc-transit et vpc-b en utilisant les informations ci-dessous.

Ajouter des tunnels VPN depuis vpc-transit vers vpc-b

|

Nom de la passerelle VPN de pairs

|

vpc-b-gw1-usw2

|

|

Cloud Router

|

cr-vpc-transit-usw2-1

|

|

Tunnel VPN 1

|

transit-to-vpc-b-tu1

|

|

Clé pré-partagée

|

gcprocks

|

|

Tunnel VPN 2

|

transit-to-vpc-b-tu2

|

|

Clé pré-partagée

|

gcprocks

|

Ajouter des sessions BGP pour chaque tunnel VPN configuré depuis vpc-transit vers vpc-b

Session BGP pour le tunnel transit-to-vpc-b-tu1 :

|

Session BGP

|

transit-to-vpc-b-bgp1

|

|

Numéro de système autonome du pair

|

65002

|

|

Adresse IPv4 BGP du routeur cloud

|

169.254.1.9

|

|

Adresse IPv4 du pair BGP

|

169.254.1.10

|

Session BGP pour le tunnel transit-to-vpc-b-tu2 :

|

Session BGP

|

transit-to-vpc-b-bgp2

|

|

Numéro de système autonome du pair

|

65002

|

|

Adresse IPv4 BGP du routeur cloud

|

169.254.1.13

|

|

Adresse IPv4 du pair BGP

|

169.254.1.14

|

Ajouter des tunnels VPN depuis vpc-b vers vpc-transit

|

Nom de la passerelle VPN de pairs

|

vpc-transit-gw1-usw2

|

|

Cloud Router

|

cr-vpc-b-usw2-1

|

|

Tunnel VPN 1

|

vpc-b-to-transit-tu1

|

|

Clé pré-partagée

|

gcprocks

|

|

Tunnel VPN 2

|

vpc-b-to-transit-tu2

|

|

Clé pré-partagée

|

gcprocks

|

Ajouter des sessions BGP pour chaque tunnel VPN configuré depuis vpc-b vers vpc-transit

Session BGP pour le tunnel vpc-b-to-transit-tu1 :

|

Session BGP

|

vpc-b-to-transit-bgp1

|

|

Numéro de système autonome du pair

|

65000

|

|

Adresse IPv4 BGP du routeur cloud

|

169.254.1.10

|

|

Adresse IPv4 du pair BGP

|

169.254.1.9

|

Session BGP pour le tunnel vpc-b-to-transit-tu2 :

|

Session BGP

|

vpc-b-to-transit-bgp2

|

|

Numéro de système autonome du pair

|

65000

|

|

Adresse IPv4 BGP du routeur cloud

|

169.254.1.14

|

|

Adresse IPv4 du pair BGP

|

169.254.1.13

|

Étape 5 : Vérifiez l'état de toutes les connexions VPN sur la page "VPN"

- Faites défiler la page vers le bas pour vérifier que toutes les connexions sont établies correctement.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Créer une paire de tunnels VPN entre vpc-transit et vpc-a ainsi que vpc-b

Tâche 4 : Créer des ressources de hub NCC et associer les VPN haute disponibilité en tant que spokes

Dans cette section, vous allez créer un VPC et deux sous-réseaux dans ce VPC. Tout cela sera effectué à l'aide des commandes gcloud CLI dans Google Cloud Shell.

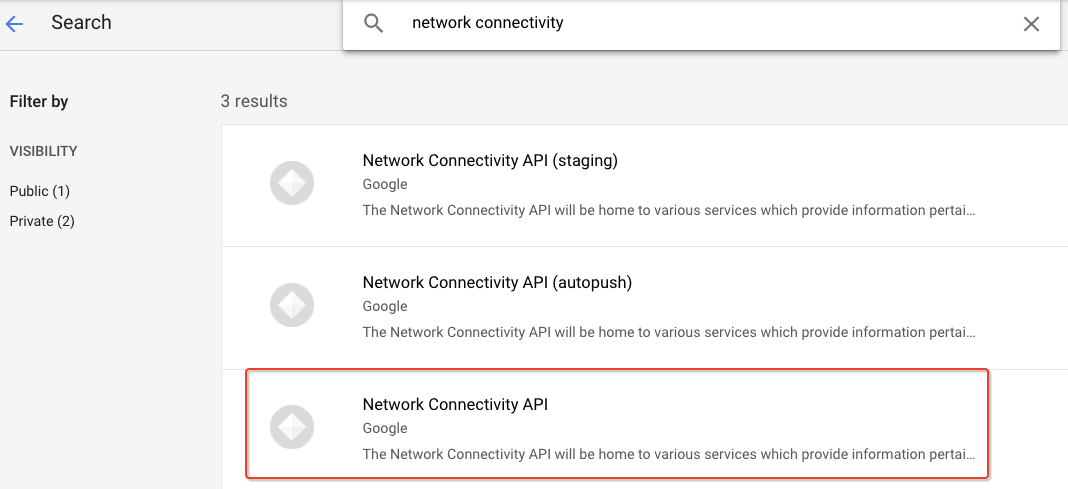

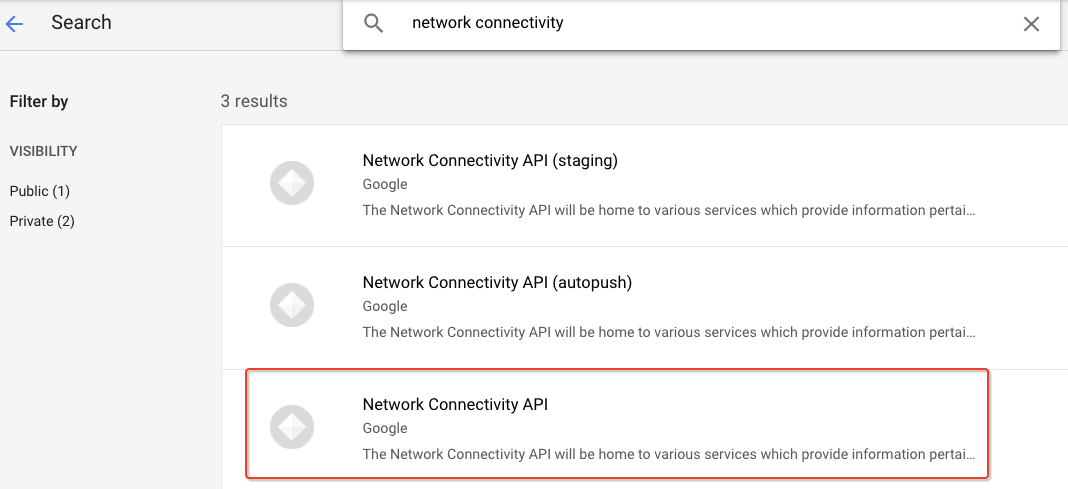

Avant de pouvoir effectuer des tâches pour Network Connectivity Center, vous devez activer l'API Network Connectivity.

- Dans le menu de navigation, recherchez API et services.

- Cliquez sur Bibliothèque, puis recherchez API Network Connectivity.

- Sélectionnez l'API Network Connectivity.

-

Cliquez sur Activer.

-

Dans cet atelier, les commandes gcloud sont utilisées pour configurer Network Connectivity Center. Pour autoriser Cloud Shell à exécuter les commandes gcloud, ouvrez Google Cloud Shell en cliquant sur Activer Cloud Shell ( ).

).

-

Exécutez la commande suivante pour afficher le nom du compte actif :

gcloud auth list

- Cliquez sur Autoriser.

Étape 1 : Créez un hub NCC

- Vous pouvez cliquer sur l'icône de presse-papiers en haut à droite de la zone de texte pour copier le contenu :

gcloud alpha network-connectivity hubs create transit-hub \

--description=Transit_hub

Étape 2 : Créez le spoke pour la succursale 1

- Vous pouvez cliquer sur l'icône de presse-papiers en haut à droite de la zone de texte pour copier le contenu :

gcloud alpha network-connectivity spokes create bo1 \

--hub=transit-hub \

--description=branch_office1 \

--vpn-tunnel=transit-to-vpc-a-tu1,transit-to-vpc-a-tu2 \

--region={{{project_0.default_region_1 | Region 1 }}}

Étape 3 : Créez le spoke pour la succursale 2

- Vous pouvez cliquer sur l'icône de presse-papiers en haut à droite de la zone de texte pour copier le contenu :

gcloud alpha network-connectivity spokes create bo2 \

--hub=transit-hub \

--description=branch_office2 \

--vpn-tunnel=transit-to-vpc-b-tu1,transit-to-vpc-b-tu2 \

--region={{{project_0.default_region_2 | Region 2 }}}

Cliquez sur Vérifier ma progression pour valider l'objectif.

Créer des ressources de hub NCC et associer les VPN haute disponibilité en tant que spokes

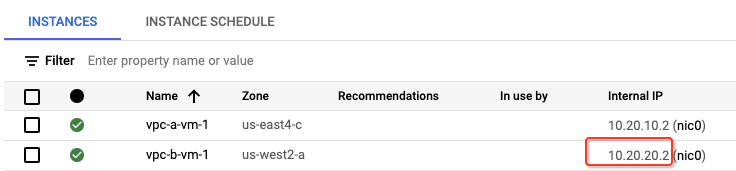

Tâche 5 : Tester la configuration de bout en bout en déployant des VM dans les VPC des succursales distantes

Une fois le hub et ses spokes configurés, vous devriez pouvoir acheminer le trafic provenant de l'instance de machine virtuelle (VM) de branch office1 vers l'instance de VM de branch office2. Pour ce faire, créez une VM vpc-a-vm-1 dans vpc-a et une VM vpc-b-vm-1 dans vpc-b.

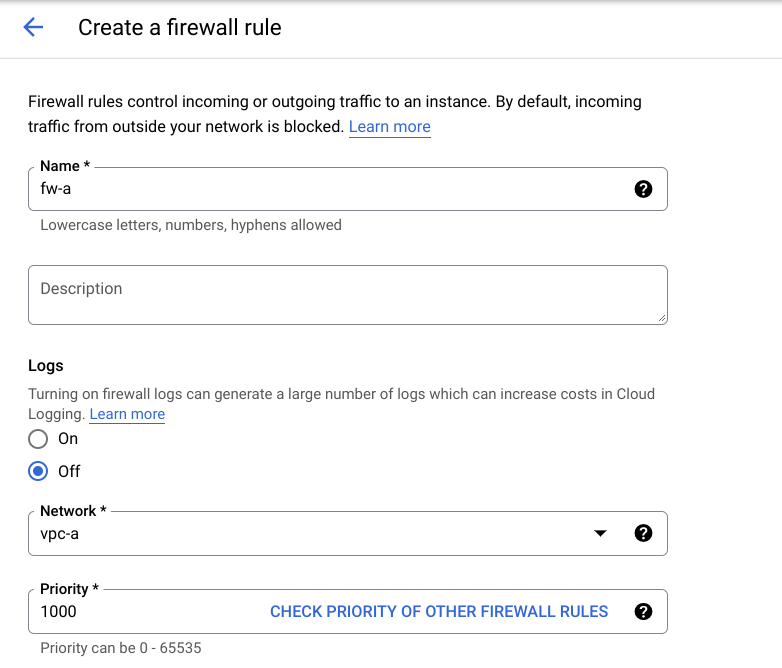

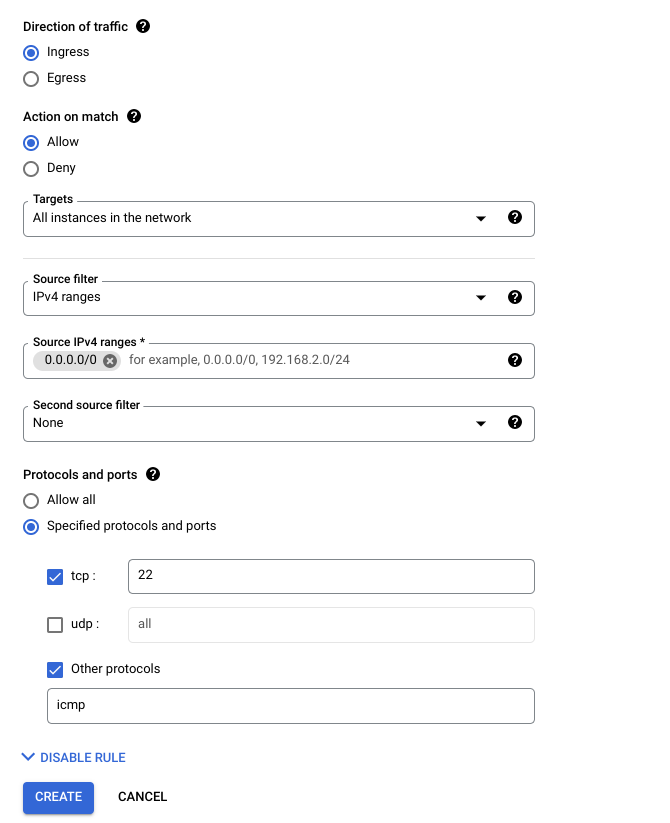

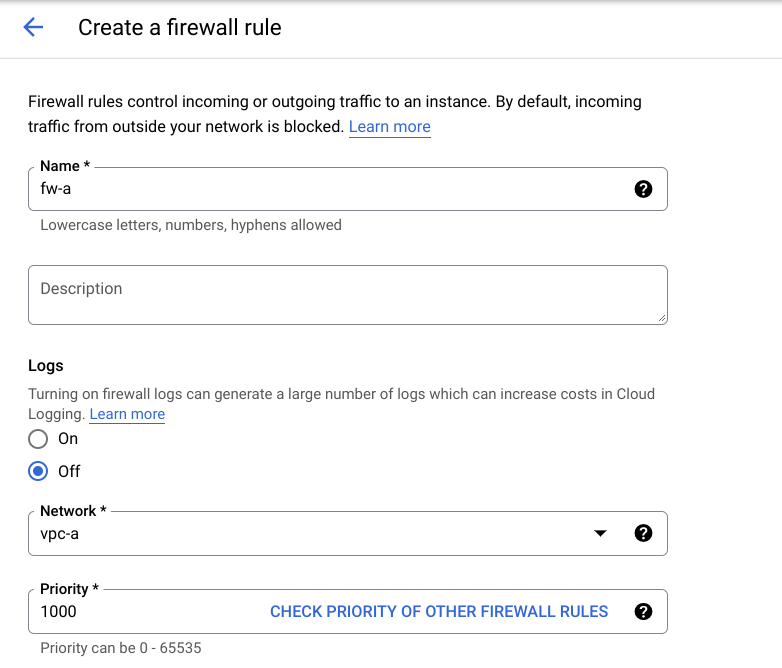

Commencez par créer des règles de pare-feu : fw-a pour vpc-a-vm-1 dans le sous-réseau vpc-a-sub1-use4 et fw-b pour vpc-b-vm-1 dans le sous-réseau vpc-b-sub1-usw2, afin d'autoriser le trafic SSH et ICMP entrant.

Étape 1 : Créez une règle de pare-feu pour vpc-a

-

Dans la console Cloud Platform, cliquez sur Menu de navigation ( ) en haut à gauche de l'écran.

) en haut à gauche de l'écran.

-

Accédez ensuite à Réseau VPC > Pare-feu.

-

Cliquez sur CRÉER UNE RÈGLE DE PARE-FEU et indiquez les détails comme indiqué.

- De la même manière, créez la règle de pare-feu fw-b pour vpc-b.

Étape 2 : Créez une VM dans vpc-a

- Dans la console Cloud, accédez au menu de navigation (☰). Cliquez sur Compute Engine > Instances de VM, puis sur Créer une instance.

Remarque : La première initialisation peut prendre une minute.

Vous pouvez configurer de nombreux paramètres lors de la création d'une instance. Pour cet atelier, utilisez ceux-ci :

-

Dans la section Configuration de la machine

Saisissez les valeurs indiquées dans les champs suivants :

| Champ |

Valeur |

| Nom |

vpc-a-vm-1 |

| Région |

|

| Zone |

|

| Série |

E2 |

| Machine |

e2-medium |

-

Cliquez sur OS et stockage.

Cliquez sur Modifier pour configurer le disque de démarrage et sélectionnez les valeurs suivantes :

| Champ |

Valeur |

| Système d'exploitation |

Debian |

| Version |

Debian GNU/Linux 11 (bullseye) x86/64 |

| Type de disque de démarrage |

disque persistant avec équilibrage |

| Taille en Go |

10 Go |

-

Cliquez sur Mise en réseau.

- Dans Interfaces réseau, cliquez sur

Par défaut pour effectuer vos modifications.

-

Réseau :

vpc-a

-

Sous-réseau :

vpc-a-sub1-use4

-

Une fois toutes les sections configurées, faites défiler l'écran vers le bas et cliquez sur Créer pour lancer votre nouvelle instance de machine virtuelle.

Remarque : Le processus de création de l'instance est asynchrone. Vous pouvez vérifier l'état de la tâche grâce à l'icône Activités située en haut à droite. Attendez que l'opération se termine (cela ne devrait pas prendre plus d'une minute).

Remarque : Si vous obtenez une erreur lors de la création d'une VM, cliquez sur Détails. Il est fort probable que vous deviez réessayer avec une autre zone.

Une fois la création terminée, la nouvelle machine virtuelle doit s'afficher sur la page Instances de VM.

De la même manière, créez une autre VM dans vpc-b en utilisant les paramètres suivants :

-

Dans la section Configuration de la machine

Saisissez les valeurs indiquées dans les champs suivants :

| Champ |

Valeur |

| Nom |

vpc-b-vm-1 |

| Région |

|

| Zone |

|

| Série |

E2 |

| Machine |

e2-medium |

-

Cliquez sur OS et stockage.

Cliquez sur Modifier pour configurer le disque de démarrage et sélectionnez les valeurs suivantes :

| Champ |

Valeur |

| Système d'exploitation |

Debian |

| Version |

Debian GNU/Linux 11 (bullseye) x86/64 |

| Type de disque de démarrage |

disque persistant avec équilibrage |

| Taille en Go |

10 Go |

-

Cliquez sur Mise en réseau.

- Dans Interfaces réseau, cliquez sur

Par défaut pour effectuer vos modifications.

-

Réseau :

vpc-b

-

Sous-réseau :

vpc-b-sub1-usw2

-

Une fois toutes les sections configurées, faites défiler l'écran vers le bas et cliquez sur Créer pour lancer votre nouvelle instance de machine virtuelle.

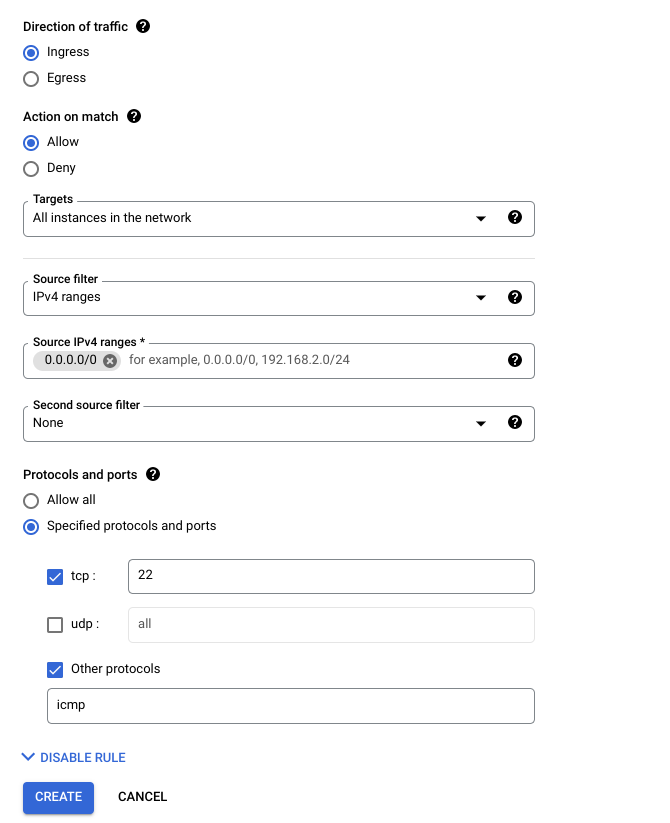

Une fois la création terminée, les deux machines virtuelles doivent s'afficher sur la page Instances de VM.

- Copiez l'adresse IP interne de vpc-b-vm-1.

Cliquez sur Vérifier ma progression pour valider l'objectif.

Créer des VM dans les VPC des succursales distantes

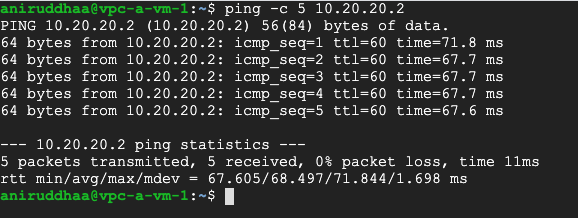

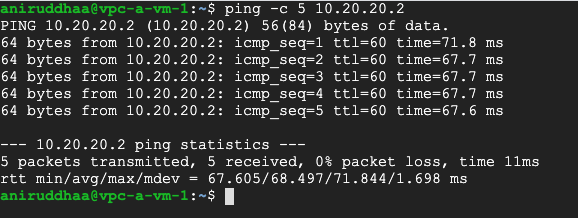

Étape 3 : Exécutez la commande ping et vérifiez la connectivité à bo2 par le biais du transit NCC

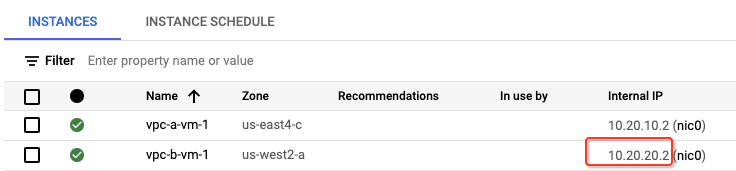

Pour vérifier la connectivité de bout en bout, exécutez un test ping entre vpc-a-vm-1 et vpc-b-vm-1 en procédant comme suit :

- Connectez-vous en SSH à vpc-a-vm-1 en cliquant sur SSH à droite de vpc-a-vm-1. Un client SSH se lance directement depuis votre navigateur.

Remarque : Vous pouvez également vous connecter en SSH à la machine virtuelle. Pour en savoir plus sur la connexion SSH, consultez la documentation sur la connexion à une instance à l'aide de SSH.

-

Exécutez un test ping depuis vpc-a-vm-1 vers l'adresse IP interne de vpc-b-vm-1.

-

Vous pouvez cliquer sur l'icône de presse-papiers en haut à droite de la zone de texte pour copier le contenu :

ping -c 5 <INTERNAL_IP_OF_VPC-B-VM-1>

Félicitations !

Vous avez terminé l'atelier sur la configuration de Network Connectivity Center en tant que hub de transit avec des VPN haute disponibilité comme spokes.

Dernière modification du manuel : 2 juillet 2025

Dernier test de l'atelier : 16 mai 2025

Copyright 2025 Google LLC. Tous droits réservés. Google et le logo Google sont des marques de Google LLC. Tous les autres noms d'entreprises et de produits peuvent être des marques des entreprises auxquelles ils sont associés.

), puis à Réseau VPC.

), puis à Réseau VPC.

).

).