GSP911

Descripción general

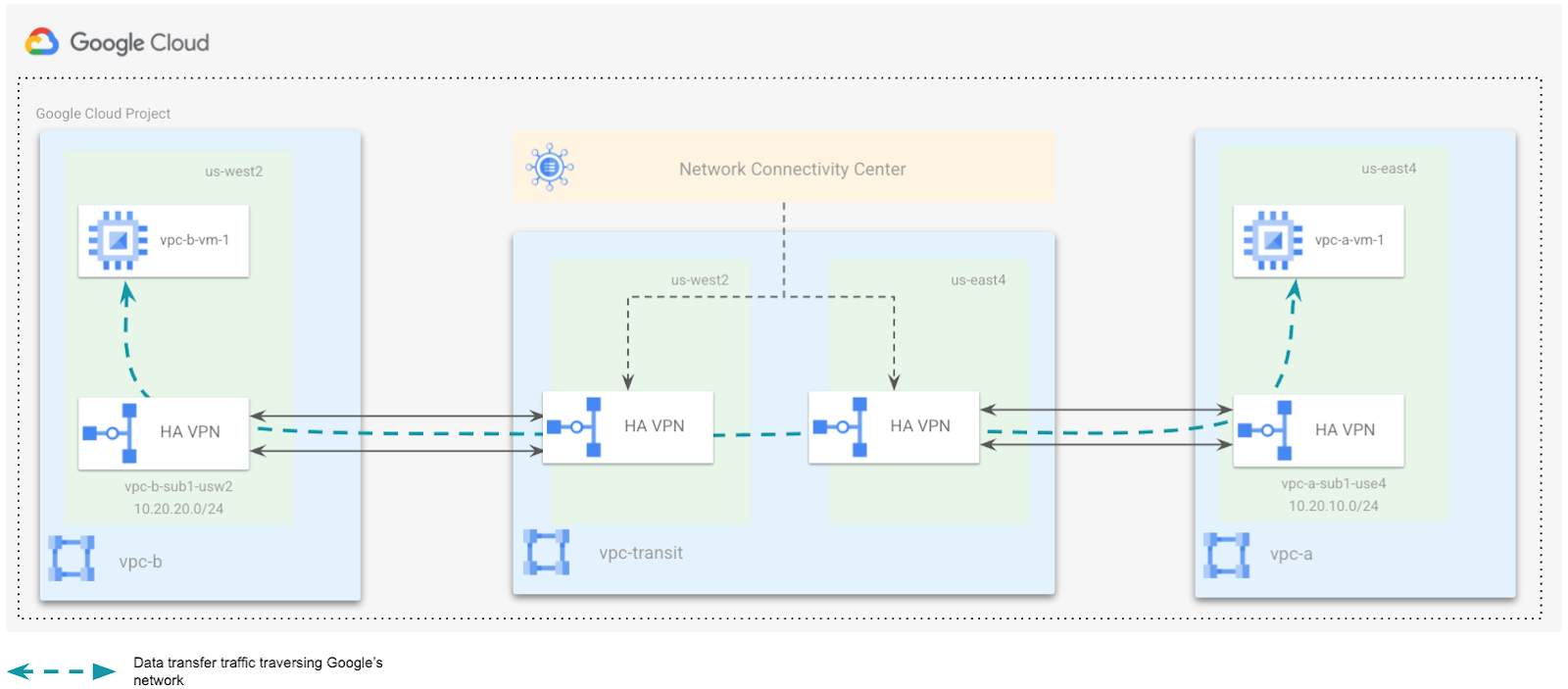

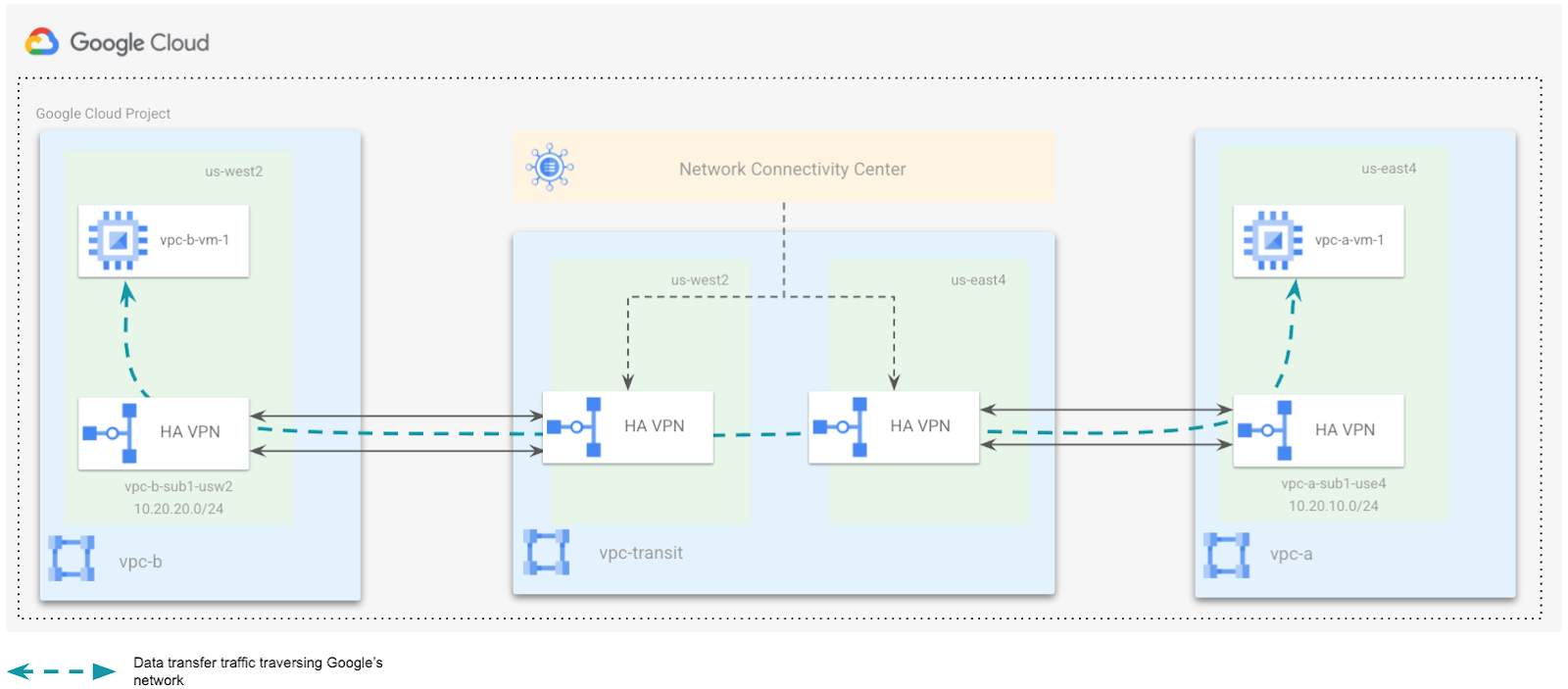

Network Connectivity Center (NCC) permite conectar diferentes redes empresariales que se encuentran fuera de Google Cloud. Para ello, aprovecha la red de Google, lo que les proporciona a las empresas un alcance de escala mundial y una alta confiabilidad al instante. El tráfico entre las redes que no son de Google se conoce como tráfico de transferencia de datos, que puede ocurrir con los recursos existentes de conectividad de red de nube estándar, como Cloud VPN, la interconexión dedicada o la interconexión de socio.

En este lab, seguirás el proceso de configuración de NCC como concentrador de tránsito para enrutar el tráfico entre dos redes no pertenecientes a Google usando la red troncal de Google.

Arquitectura

NCC consta de recursos de concentrador y radio.

Concentrador

Un concentrador es un recurso global de Google Cloud que admite varios radios adjuntos. Proporciona una forma sencilla de conectar radios para transferir datos a través de ellos. Puede permitir la transferencia de datos entre diferentes ubicaciones locales y una red de nube privada virtual (VPC) a través de sus radios adjuntos.

Radio

Un radio es un recurso de red de Google Cloud conectado a un concentrador, es parte de este no y puede crearse sin crear primero el concentrador. Enruta el tráfico a bloques de direcciones de red remota y permite la conexión de varias redes remotas.

Los radios pueden ser de uno de los siguientes tipos:

- Túneles VPN con alta disponibilidad

- Adjuntos de VLAN

- Instancias de dispositivo del router que tú o algunos socios seleccionados implementen en Google Cloud

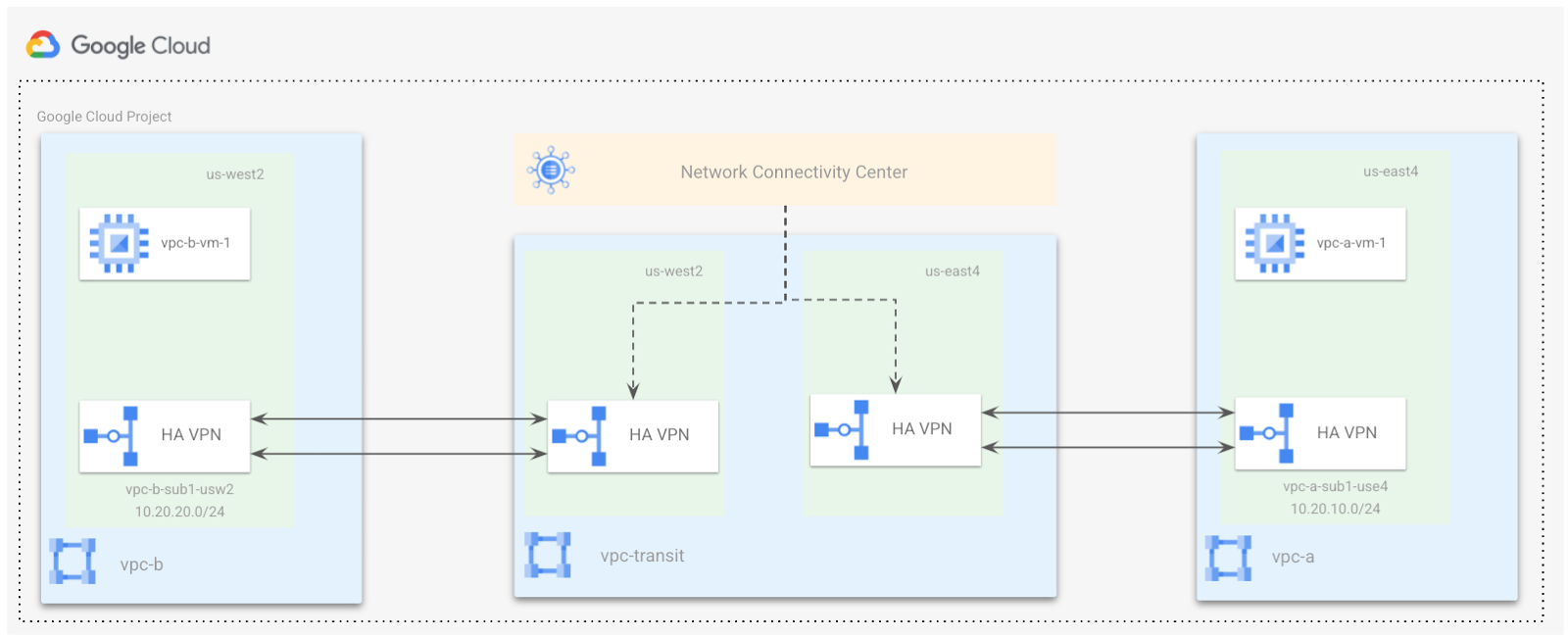

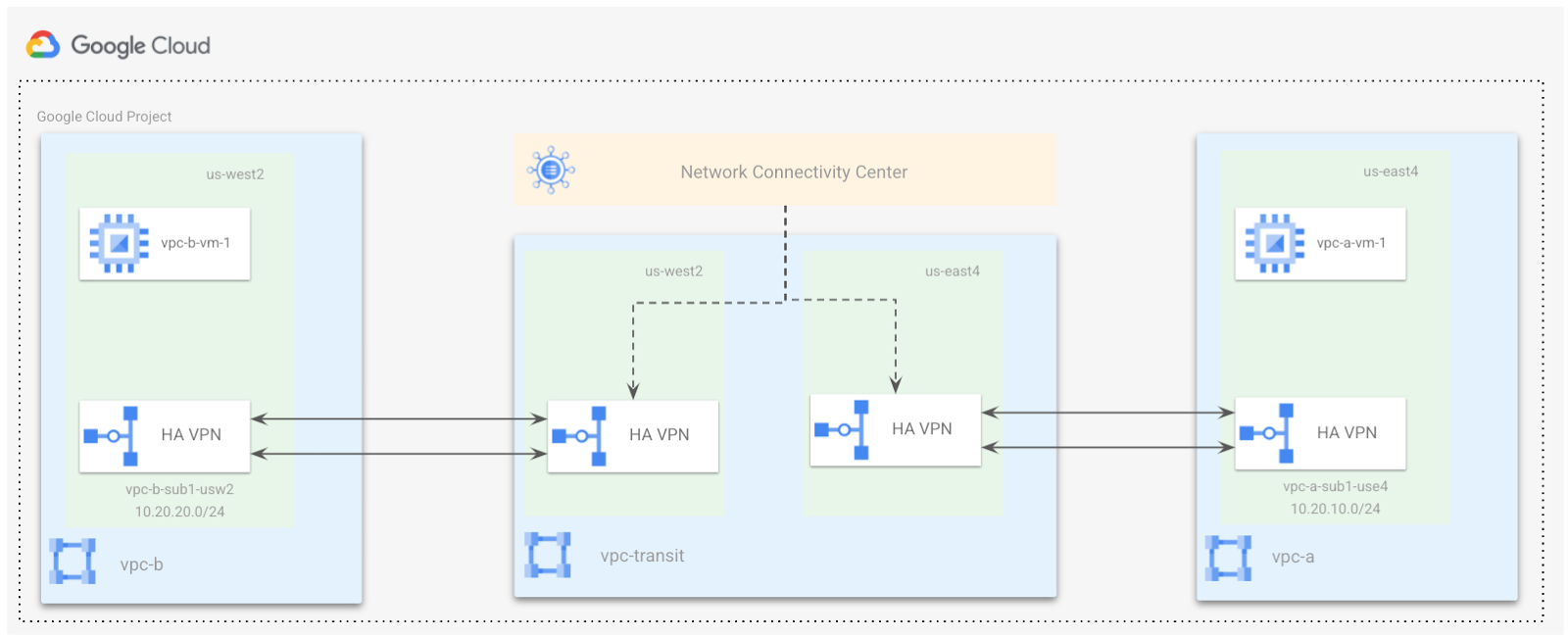

La siguiente topología de red es similar a una implementación típica del cliente que tiene sucursales que se encuentran en dos ubicaciones geográficamente separadas. En este lab, simularás dos VPC, vpc-a y vpc-b, en y como las sucursales, respectivamente.

Las sucursales están conectadas a una VPC, vpc-transit, que es un concentrador central como punto final para un par de VPN con alta disponibilidad. Estas VPN se configuran en una región cercana a las sucursales y, en el mundo real, se podrían reemplazar por interconexiones.

Configurarás el concentrador de NCC en la red vpc-transit, y las dos sucursales remotas se conectarán a través de los túneles VPN con alta disponibilidad como radios.

En este lab, lograrás los siguientes objetivos:

- Crear una VPC de concentrador llamada vpc-transit

- Crear dos VPC de sucursales remotas llamadas vpc-a y vpc-b

- Crear una VPN con alta disponibilidad con un tránsito de vpc-a a vpc-transit y de vpc-b a vpc-transit

- Crear un recurso de concentrador de NCC y adjuntar las VPN con alta disponibilidad como radios

- Probar la configuración de extremo a extremo implementando VMs en las VPC de la sucursal remota

Requisitos previos

Tarea 1: Crea vpc-transit

- En la barra de herramientas de la esquina superior derecha de la consola de Google Cloud, haz clic en el botón Activar Cloud Shell y ejecuta el siguiente comando para borrar la red predeterminada.

gcloud compute networks delete default

- En el menú de navegación (

) de la consola de Google Cloud, ve a Red de VPC.

) de la consola de Google Cloud, ve a Red de VPC.

- Haz clic en CREAR RED DE VPC.

- Ingresa un nombre para la red: vpc-transit.

- No es necesario que crees una subred para vpc-transit, así que haz clic en Borrar junto a Nueva subred.

- Para el Modo de enrutamiento dinámico de la red de VPC, elige la opción Global.

Nota: Obtén más información en la documentación del modo de enrutamiento dinámico.

- Haz clic en Crear.

Haz clic en Revisar mi progreso para verificar el objetivo.

Crear la red vpc-transit

Tarea 2: Crea VPC de sucursales remotas

-

En el menú de navegación de la consola de Google Cloud, ve a Red de VPC.

-

Haz clic en CREAR RED DE VPC.

-

Ingresa un nombre para la red, como vpc-a.

-

En la sección Modo de creación de subred, elige la opción Personalizado.

-

En la sección Nueva subred, especifica los siguientes parámetros de configuración para una subred:

- Nombre de la subred: vpc-a-sub1-use4

- Región: .

- Rango de direcciones IP 10.20.10.0/24. Este es el rango de IP principal de la subred.

-

Haz clic en Listo.

-

En la sección Modo de enrutamiento dinámico de la red de VPC, elige la opción Regional.

-

Haz clic en Crear.

-

Para agregar la segunda VPC de la sucursal remota, haz clic en CREAR RED DE VPC.

-

Ingresa el nombre vpc-b para la red.

-

En la sección Modo de creación de subred, elige la opción Personalizado.

-

En la sección Nueva subred, especifica los siguientes parámetros de configuración para una subred:

-

Proporciona el nombre vpc-b-sub1-usw2 para la subred.

-

Selecciona la región como .

-

Ingresa un Rango de direcciones IP 10.20.20.0/24.

-

Haz clic en Listo.

-

En la sección Modo de enrutamiento dinámico de la red de VPC, elige la opción Regional.

-

Haz clic en Crear.

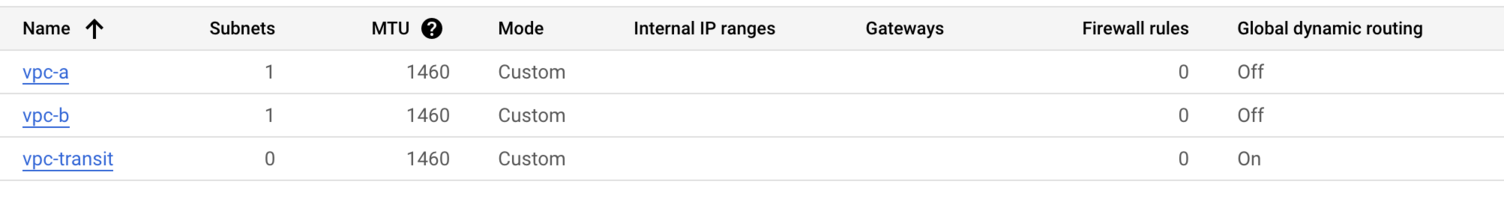

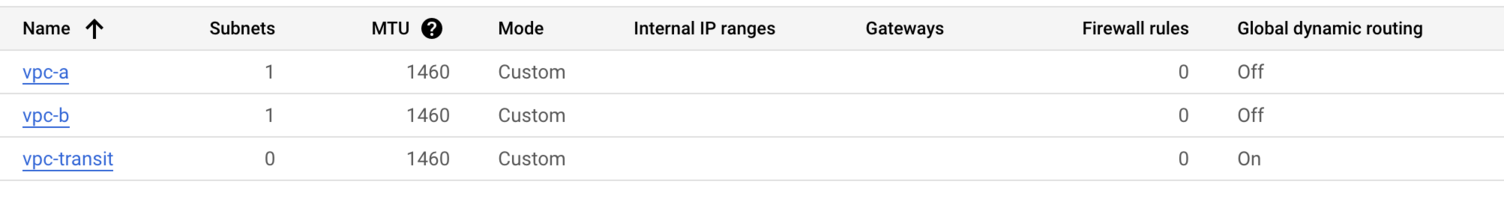

Ahora deberías ver las 3 VPC en la consola Redes de VPC de la siguiente manera:

Haz clic en Revisar mi progreso para verificar el objetivo.

Crear VPC de sucursales remotas: vpc-a y vpc-b

Tarea 3: Configura la VPN con alta disponibilidad que conecten las VPC de las sucursales remotas con la VPC del concentrador de tránsito

Nota: En este lab, simularás las sucursales remotas como VPC de Google Cloud, por lo que seguirás los pasos que se indican para crear una VPN con alta disponibilidad entre redes de Google Cloud.

Para cualquier implementación práctica, puedes reemplazar los pasos que se indican a continuación por los que se deben seguir para crear una puerta de enlace de VPN con alta disponibilidad a una puerta de enlace de VPN de intercambio de tráfico si usas VPN con alta disponibilidad para conectarte a tus sucursales.

En esta sección, configurarás una VPN con alta disponibilidad entre las VPC de las sucursales remotas (vpc-a y vpc-b) y la VPC del concentrador de tránsito (vpc-transit). La VPN con alta disponibilidad usa BGP para intercambiar rutas de forma dinámica entre Google Cloud y la red de intercambio de tráfico. Antes de configurar las VPN con alta disponibilidad, debes crear Cloud Routers asociados a cada red de VPC.

Nota: Obtén más información sobre los Cloud Routers en la documentación de descripción general de Cloud Router.

Paso 1: Crea Cloud Routers

Para crear un Cloud Router nuevo para cada VPC, especifica lo siguiente:

- En la barra de título de la consola de Google Cloud, escribe Conectividad de red en el campo de búsqueda y, luego, haz clic en Conectividad de red en los Resultados de la búsqueda.

- Haz clic en Fijar junto a Conectividad de red.

- Selecciona Cloud Router y haz clic en Crear router.

- Ingresa el nombre cr-vpc-transit-use4-1.

- Selecciona la red como vpc-transit.

- Selecciona la región como .

- Para el ASN de Cloud Router, ingresa 65000.

- Selecciona Anunciar todas las subredes visibles para Cloud Router (opción predeterminada).

- Haz clic en Crear.

- Sigue los pasos mencionados anteriormente para crear Cloud Routers adicionales con los siguientes detalles:

|

Nombre

|

Red

|

Región

|

ASN de Cloud Router

|

|

cr-vpc-transit-usw2-1

|

vpc-transit

|

|

65000

|

|

cr-vpc-a-use4-1

|

vpc-a

|

|

65001

|

|

cr-vpc-b-usw2-1

|

vpc-b

|

|

65002

|

Paso 2: Crea puertas de enlace de VPN con alta disponibilidad

Crea una puerta de enlace de VPN con alta disponibilidad en la red vpc-transit para la región con los siguientes pasos:

- En el menú de navegación, ve a Conectividad de red y selecciona VPN.

- Haz clic en Crear conexión de VPN.

- Selecciona VPN con alta disponibilidad (HA).

- Haz clic en Continuar.

- Especifica un nombre de puerta de enlace de VPN como vpc-transit-gw1-use4.

- En Red, selecciona vpc-transit.

- Selecciona una Región como .

- Haz clic en Crear y continuar.

Nota: Antes de agregar túneles VPN, debes crear puertas de enlace de VPN adicionales.

- En la página Agregar túneles VPN, haz clic en Cancelar.

- Selecciona Puertas de enlace de Cloud VPN y haz clic en Crear puerta de enlace de VPN.

- Sigue el paso mencionado para crear las puertas de enlace de VPN adicionales con los siguientes detalles:

|

Nombre de puerta de enlace de VPN

|

Red de VPC

|

Región

|

|

vpc-transit-gw1-usw2

|

vpc-transit

|

|

|

vpc-a-gw1-use4

|

vpc-a

|

|

|

vpc-b-gw1-usw2

|

vpc-b

|

|

Haz clic en Revisar mi progreso para verificar el objetivo.

Crear Cloud Routers y puertas de enlace de VPN con alta disponibilidad

Paso 3: Crea un par de túneles VPN entre vpc-transit y vpc-a

Agrega túneles VPN de vpc-transit a vpc-a

Sigue estos pasos para crear un par de túneles VPN:

-

En la página de VPN, haz clic en Puertas de enlace de Cloud VPN y selecciona vpc-transit-gw1-use4.

-

Haz clic en Agregar túnel VPN.

-

En Puerta de enlace de VPN de par, selecciona Puerta de enlace de VPN de Google Cloud.

-

Selecciona el ID del proyecto asociado con el lab.

-

Selecciona la puerta de enlace de VPN remota, vpc-a-gw1-use4.

-

Para obtener alta disponibilidad, selecciona Crear un par de túneles VPN.

-

Selecciona el Cloud Router cr-vpc-transit-use4-1.

-

Haz clic en el túnel VPN para ingresar sus detalles:

- La información de Cloud VPN y la interfaz de la puerta de enlace de VPN de intercambio de tráfico asociada debería prepropagarse.

- Nombre: transit-to-vpc-a-tu1

- Versión de IKE: IKEv2

- Clave IKE precompartida: gcprocks

-

Haz clic en Listo.

-

Repite los pasos para el segundo túnel:

- Nombre: transit-to-vpc-a-tu2

- Versión de IKE: IKEv2

- Clave IKE precompartida: gcprocks

-

Haz clic en Listo.

-

Haz clic en Crear y continuar.

Agrega sesiones de BGP para cada túnel VPN configurado desde vpc-transit a vpc-a

El siguiente paso es configurar la sesión de BGP para el túnel VPN transit-to-vpc-a-tu1.

- Haz clic en Configurar sesión de BGP para transit-to-vpc-a-tu1:

- Nombre de la sesión de BGP: transit-to-vpc-a-bgp1

- ASN de intercambio de tráfico: 65001

- Asigna la dirección IPv4 de BGP: Manualmente

- Dirección IPv4 de BGP de Cloud Router: 169.254.1.1

- Dirección IPv4 de intercambio de tráfico de BGP: 169.254.1.2

- Haz clic en Guardar y continuar.

- Repite los pasos para configurar la sesión de BGP del túnel VPN transit-to-vpc-a-tu2.

- Haz clic en Configurar sesión de BGP para transit-to-vpc-a-tu2:

- Nombre de la sesión de BGP: transit-to-vpc-a-bgp2

- ASN de intercambio de tráfico: 65001

- Asigna la dirección IPv4 de BGP: Manualmente

- Dirección IPv4 de BGP de Cloud Router: 169.254.1.5

- Dirección IPv4 de intercambio de tráfico de BGP: 169.254.1.6

- Haz clic en Guardar y continuar.

- Haz clic en Guardar configuración de BGP.

- Haz clic en Aceptar.

Agrega túneles VPN desde vpc-a a vpc-transit

Ahora crea un par de túneles VPN desde vpc-a a vpc-transit para completar la configuración del túnel bidireccional con los siguientes pasos:

-

En la página de VPN, selecciona Puertas de enlace de Cloud VPN vpc-a-gw1-use4:

-

Haz clic en Agregar túnel VPN.

-

En Puerta de enlace de VPN de par, selecciona Puerta de enlace de VPN de Google Cloud.

-

Selecciona el ID del proyecto asociado con el lab.

-

Selecciona la puerta de enlace de VPN remota, vpc-transit-gw1-use4.

-

Para obtener alta disponibilidad, selecciona Crear un par de túneles VPN.

-

Selecciona el Cloud Router, cr-vpc-a-use4-1.

-

Haz clic en el túnel VPN para ingresar sus detalles:

- La información de la interfaz de la puerta de enlace de Cloud VPN y de la VPN de intercambio de tráfico debería prepropagarse.

- Nombre: vpc-a-to-transit-tu1

- Versión de IKE: IKEv2

- Clave IKE precompartida: gcprocks

-

Haz clic en Listo.

-

Repite los pasos para el segundo túnel:

- Nombre: vpc-a-to-transit-tu2

- Versión de IKE: IKEv2

- Clave IKE precompartida: gcprocks

-

Haz clic en Listo.

-

Haz clic en Crear y continuar.

Agrega sesiones de BGP para cada túnel VPN configurado desde vpc-a a vpc-transit

El siguiente paso es configurar la sesión de BGP para el túnel VPN: transit-to-vpc-a-tu1

- Haz clic en Configurar sesión de BGP para vpc-a-to-transit-tu1.

- Nombre de la sesión de BGP: vpc-a-to-transit-bgp1

- ASN de intercambio de tráfico: 65000

- Asigna la dirección IPv4 de BGP: Manualmente

- Dirección IPv4 de BGP de Cloud Router: 169.254.1.2

- Dirección IPv4 de intercambio de tráfico de BGP: 169.254.1.1

- Haz clic en Guardar y continuar.

Repite los pasos para configurar la sesión de BGP para el túnel VPN: transit-to-vpc-a-tu2.

- Haz clic en Configurar sesión de BGP para vpc-a-to-transit-tu2.

- Nombre de la sesión de BGP: vpc-a-to-transit-bgp2

- ASN de intercambio de tráfico: 65000

- Asigna la dirección IPv4 de BGP: Manualmente

- Dirección IPv4 de BGP de Cloud Router: 169.254.1.6

- Dirección IPv4 de intercambio de tráfico de BGP: 169.254.1.5

- Haz clic en Guardar y continuar.

- Haz clic en Guardar configuración de BGP.

- Haz clic en Aceptar.

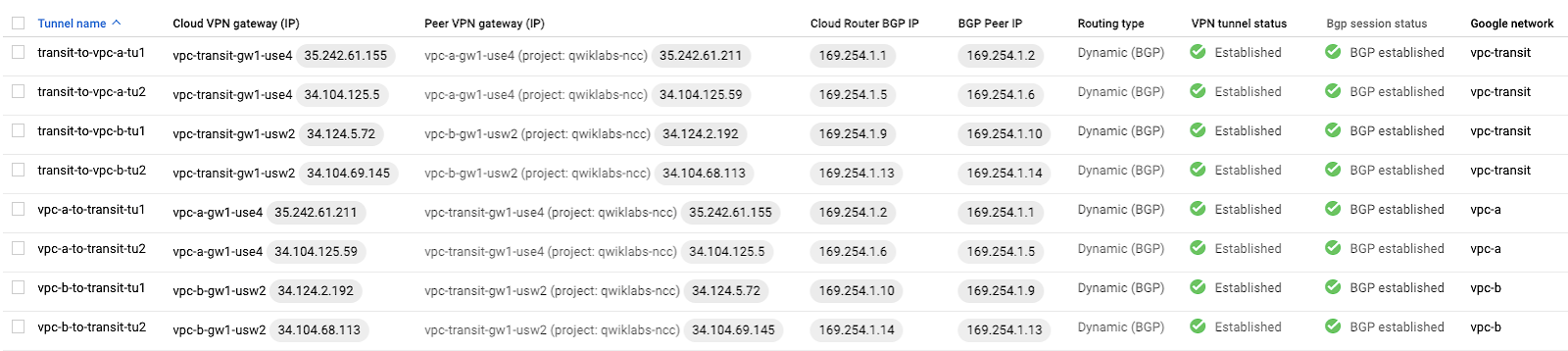

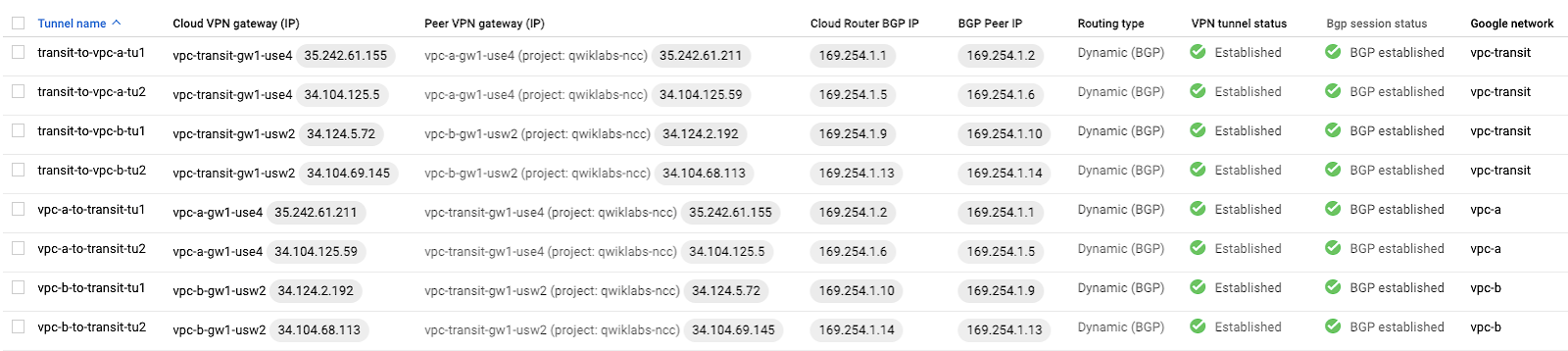

Una vez que se complete este paso, el estado del túnel VPN debe reflejar Establecido y el estado de BGP debe reflejar BGP establecido.

Paso 4: Crea un par de túneles VPN entre vpc-transit y vpc-b

- Repite los pasos mencionados anteriormente (paso 3) para crear los túneles VPN con alta disponibilidad bidireccionales entre las redes vpc-transit y vpc-b con los detalles que se indican a continuación.

Agrega túneles VPN desde vpc-transit a vpc-b

|

Nombre de la puerta de enlace de VPN de intercambio de tráfico

|

vpc-b-gw1-usw2

|

|

Cloud Router

|

cr-vpc-transit-usw2-1

|

|

Primer túnel VPN

|

transit-to-vpc-b-tu1

|

|

Clave precompartida

|

gcprocks

|

|

Túnel VPN dos

|

transit-to-vpc-b-tu2

|

|

Clave precompartida

|

gcprocks

|

Agrega sesiones de BGP para cada túnel VPN configurado desde vpc-transit a vpc-b

Sesión de BGP para el túnel transit-to-vpc-b-tu1:

|

Sesión de BGP

|

transit-to-vpc-b-bgp1

|

|

ASN de intercambio de tráfico

|

65002

|

|

Dirección IPv4 de BGP de Cloud Router

|

169.254.1.9

|

|

Dirección IPv4 de intercambio de tráfico de BGP

|

169.254.1.10

|

Sesión de BGP para el túnel transit-to-vpc-b-tu2:

|

Sesión de BGP

|

transit-to-vpc-b-bgp2

|

|

ASN de intercambio de tráfico

|

65002

|

|

Dirección IPv4 de BGP de Cloud Router

|

169.254.1.13

|

|

Dirección IPv4 de intercambio de tráfico de BGP

|

169.254.1.14

|

Agrega túneles VPN desde vpc-b a vpc-transit

|

Nombre de la puerta de enlace de VPN de intercambio de tráfico

|

vpc-transit-gw1-usw2

|

|

Cloud Router

|

cr-vpc-b-usw2-1

|

|

Primer túnel VPN

|

vpc-b-to-transit-tu1

|

|

Clave precompartida

|

gcprocks

|

|

Segundo túnel VPN

|

vpc-b-to-transit-tu2

|

|

Clave precompartida

|

gcprocks

|

Agrega sesiones de BGP para cada túnel VPN configurado desde vpc-b hasta vpc-transit

Sesión de BGP para el túnel vpc-b-to-transit-tu1:

|

Sesión de BGP

|

vpc-b-to-transit-bgp1

|

|

ASN de intercambio de tráfico

|

65000

|

|

Dirección IPv4 de BGP de Cloud Router

|

169.254.1.10

|

|

Dirección IPv4 de intercambio de tráfico de BGP

|

169.254.1.9

|

Sesión de BGP para el túnel vpc-b-to-transit-tu2:

|

Sesión de BGP

|

vpc-b-to-transit-bgp2

|

|

ASN de intercambio de tráfico

|

65000

|

|

Dirección IPv4 de BGP de Cloud Router

|

169.254.1.14

|

|

Dirección IPv4 de intercambio de tráfico de BGP

|

169.254.1.13

|

Paso 5: Verifica el estado de todas las conexiones de VPN en la página de VPN

- Desplázate hacia abajo en la página para confirmar que todas las conexiones sean correctas.

Haz clic en Revisar mi progreso para verificar el objetivo.

Crear un par de túneles VPN entre vpc-transit y vpc-a y vpc-b

Tarea 4: Crea recursos de concentrador de NCC y adjunta las VPN con alta disponibilidad como radios

En esta sección, crearás una VPC y, luego, 2 subredes dentro de ella. Todo esto se realizará con los comandos de gcloud CLI en Google Cloud Shell.

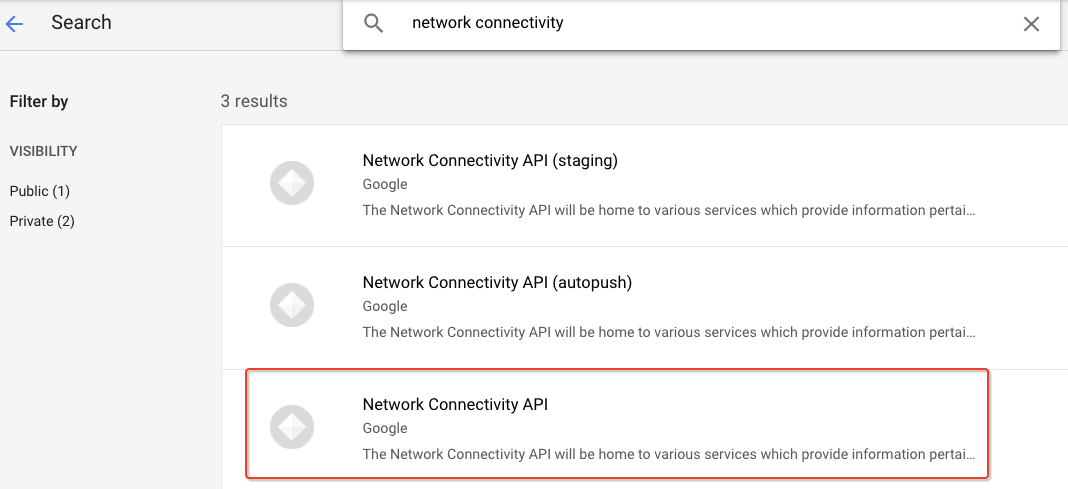

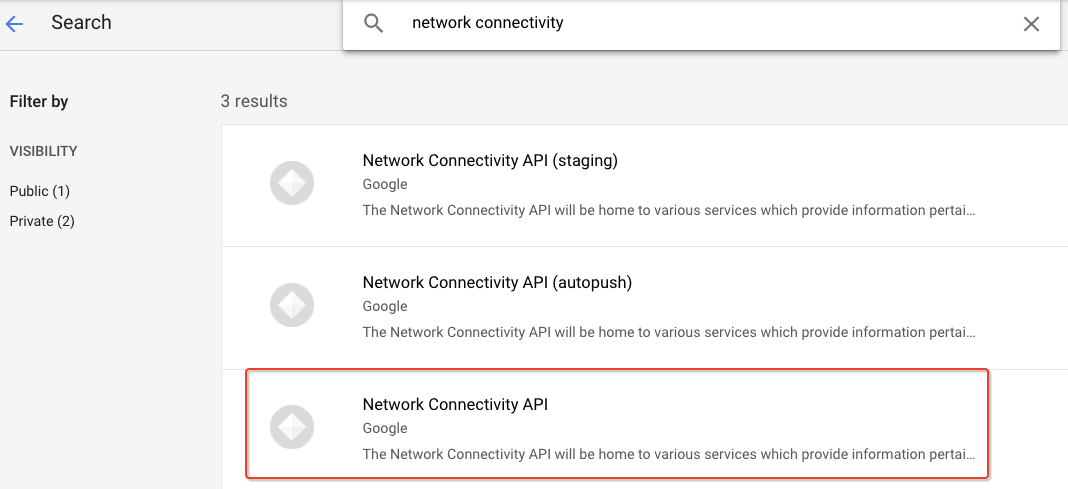

Antes de que puedas realizar cualquier tarea para Network Connectivity Center, debes habilitar la API de Network Connectivity.

- En el menú de navegación, busca APIs y servicios.

- Haz clic en Biblioteca y busca la API de Network Connectivity.

- Selecciona la API de Network Connectivity.

-

Haz clic en Habilitar.

-

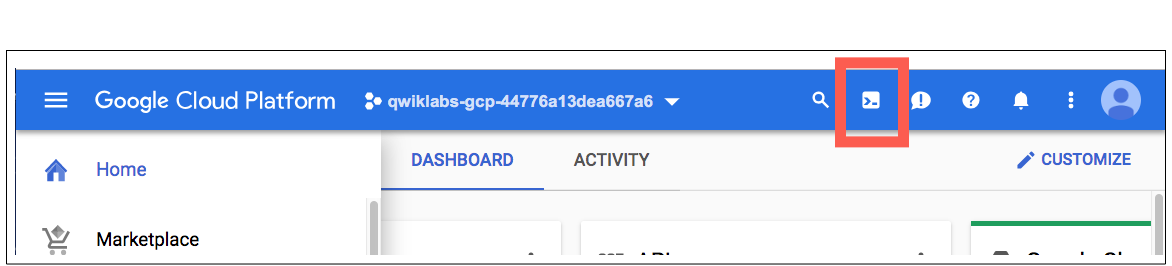

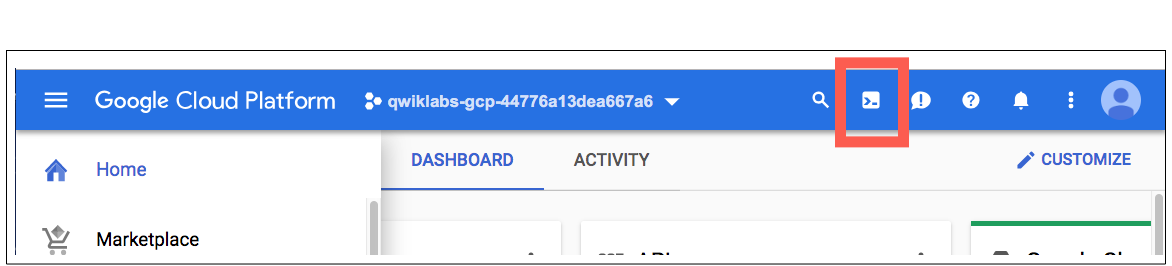

En este lab, se usan comandos de gcloud para configurar Network Connectivity Center. Para autorizar a Cloud Shell a ejecutar los comandos de gcloud, primero haz clic en Activar Cloud Shell( ).

).

-

Luego, ejecuta el siguiente comando para enumerar el nombre de la cuenta activa:

gcloud auth list

- Haz clic en Autorizar.

Paso 1: Crea un concentrador de NCC

- Puedes hacer clic en el ícono de "portapapeles" que se encuentra en la esquina superior derecha del cuadro de texto para copiar el contenido:

gcloud alpha network-connectivity hubs create transit-hub \

--description=Transit_hub

Paso 2: Crea el radio de la sucursal 1

- Puedes hacer clic en el ícono de "portapapeles" que se encuentra en la esquina superior derecha del cuadro de texto para copiar el contenido:

gcloud alpha network-connectivity spokes create bo1 \

--hub=transit-hub \

--description=branch_office1 \

--vpn-tunnel=transit-to-vpc-a-tu1,transit-to-vpc-a-tu2 \

--region={{{project_0.default_region_1 | Region 1 }}}

Paso 3: Crea el radio de la sucursal 2

- Puedes hacer clic en el ícono de "portapapeles" que se encuentra en la esquina superior derecha del cuadro de texto para copiar el contenido.

gcloud alpha network-connectivity spokes create bo2 \

--hub=transit-hub \

--description=branch_office2 \

--vpn-tunnel=transit-to-vpc-b-tu1,transit-to-vpc-b-tu2 \

--region={{{project_0.default_region_2 | Region 2 }}}

Haz clic en Revisar mi progreso para verificar el objetivo.

Crear recursos de concentrador de NCC y adjuntar las VPN con alta disponibilidad como radios

Tarea 5: Prueba la configuración de extremo a extremo implementando VMs en las VPC de la sucursal remota

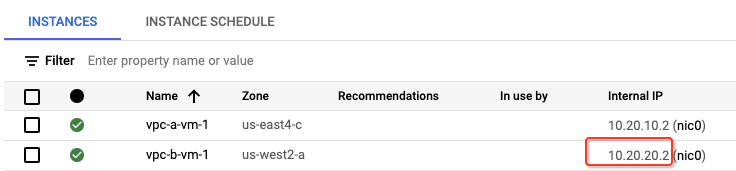

Después de configurar el concentrador y sus radios, deberías poder pasar el tráfico de la instancia de máquina virtual (VM) en branch office1 a la instancia de VM en branch office2. Para ello, crea una VM de vpc-a-vm-1 en vpc-a y una VM de vpc-b-vm-1 en vpc-b.

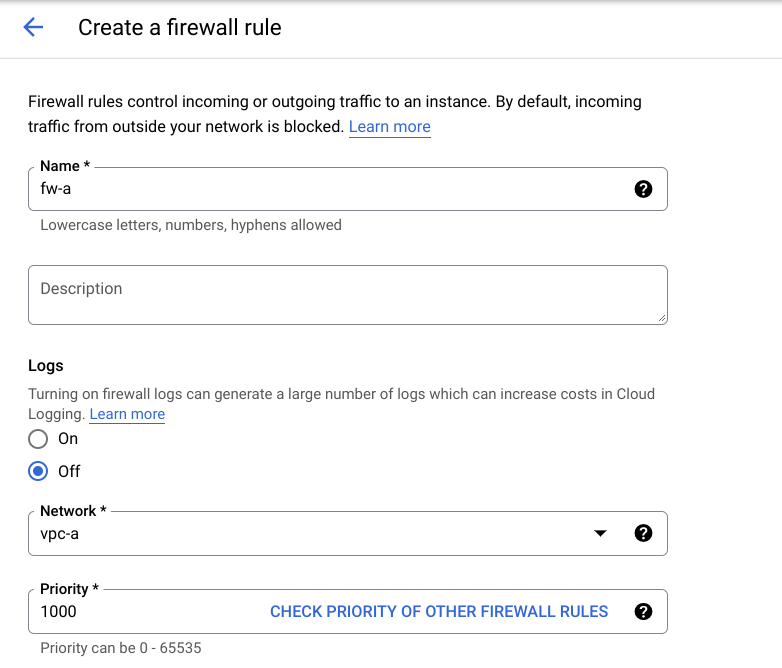

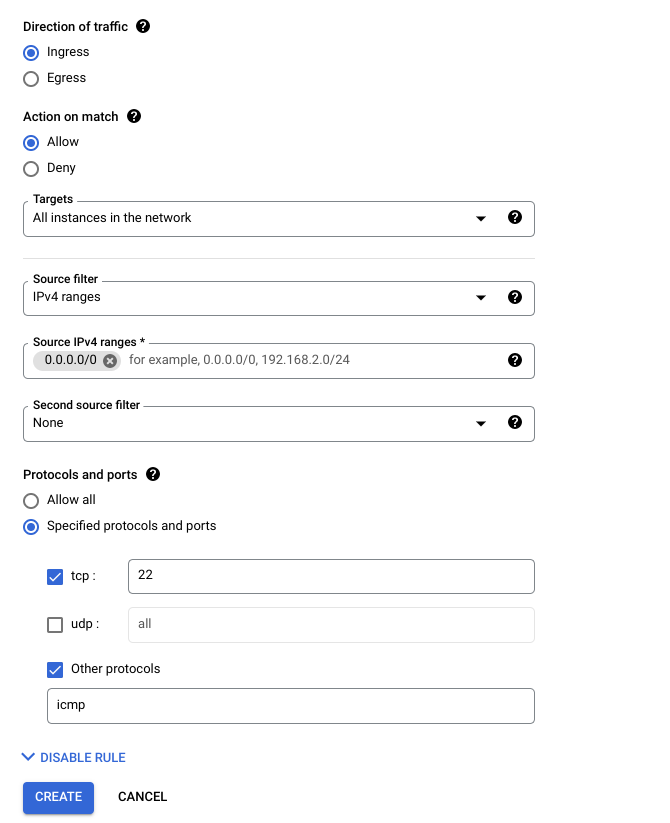

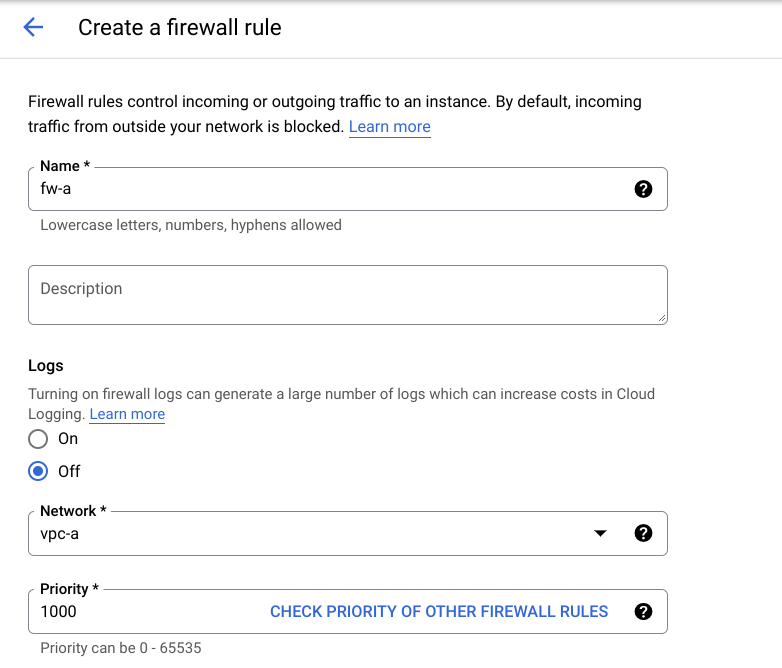

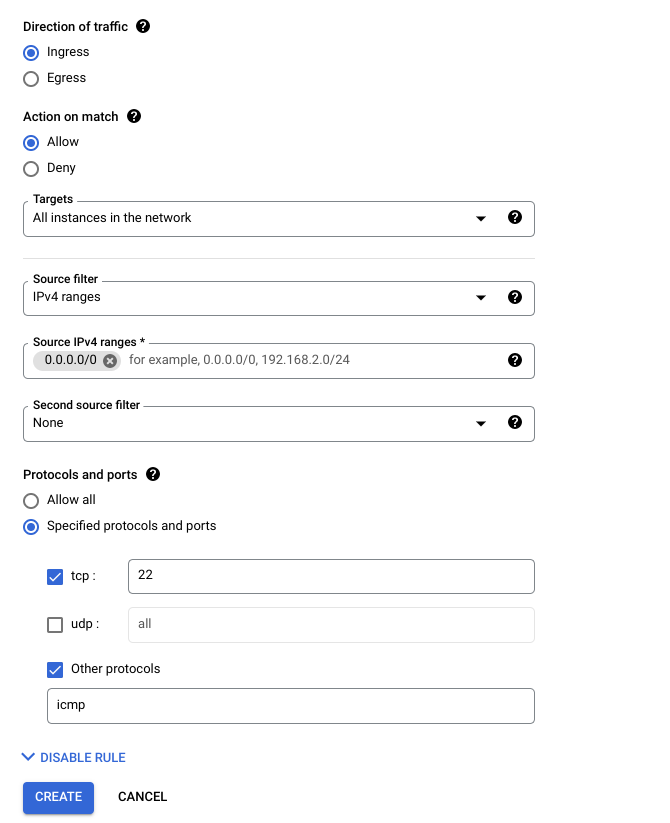

Primero, crea reglas de firewall: fw-a para vpc-a-vm-1 en la subred vpc-a-sub1-use4 y fw-b para vpc-b-vm-1 en la subred vpc-b-sub1-usw2, para permitir el tráfico de entrada de ICMP y SSH.

Paso 1: Crea una regla de firewall para vpc-a

-

En la consola de Cloud, haz clic en el menú de navegación ( ) en la parte superior izquierda de la pantalla.

) en la parte superior izquierda de la pantalla.

-

Luego, navega a Red de VPC > Firewall.

-

Haz clic en CREAR REGLA DE FIREWALL y especifica los detalles como se muestra a continuación.

- Del mismo modo, crea la regla de firewall fw-b para vpc-b.

Paso 2: Crea una VM en vpc-a

- En el menú de navegación (☰) de la consola de Cloud, haz clic en Compute Engine > Instancias de VM y, luego, en Crear instancia.

Nota: La primera inicialización puede tardar un minuto.

Existen muchos parámetros que puedes configurar cuando creas una nueva instancia. Para este lab, usa los siguientes:

-

En la Configuración de la máquina

Ingresa los valores para los siguientes campos:

| Campo |

Valor |

| Nombre |

vpc-a-vm-1 |

| Región |

|

| Zona |

|

| Serie |

E2 |

| Máquina |

e2-medium |

-

Haz clic en SO y almacenamiento.

Haz clic en Cambiar para comenzar a configurar el disco de arranque y selecciona los valores de los siguientes campos:

| Campo |

Valor |

| Sistema operativo |

Debian |

| Versión |

Debian GNU/Linux 11 (bullseye) x86/64 |

| Tipo de disco de arranque |

disco persistente balanceado |

| Tamaño (GB) |

10 GB |

-

Haz clic en Redes.

-

Interfaces de red: haz clic en

default para editar.

-

Red:

vpc-a

-

Subred:

vpc-a-sub1-use4

-

Una vez que todas las secciones estén configuradas, desplázate hacia abajo y haz clic en Crear para iniciar tu instancia de máquina virtual.

Nota: El proceso de creación de la instancia es asíncrono. Puedes verificar el estado de la tarea a través del ícono de Actividades de la esquina superior derecha. Espera a que termine; no debería tardar más de un minuto.

Nota: Si recibes un error al momento de crear una VM, haz clic en Detalles. Es muy probable que debas intentarlo de nuevo con otra zona.

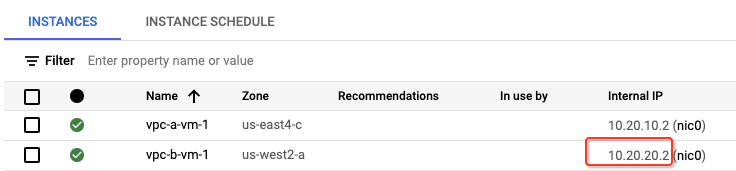

Una vez finalizado, deberías ver la nueva máquina virtual en la página VM instances.

Del mismo modo, crea otra VM en vpc-b con los siguientes parámetros:

-

En la Configuración de la máquina

Ingresa los valores para los siguientes campos:

| Campo |

Valor |

| Nombre |

vpc-b-vm-1 |

| Región |

|

| Zona |

|

| Serie |

E2 |

| Máquina |

e2-medium |

-

Haz clic en SO y almacenamiento.

Haz clic en Cambiar para comenzar a configurar el disco de arranque y selecciona los valores de los siguientes campos:

| Campo |

Valor |

| Sistema operativo |

Debian |

| Versión |

Debian GNU/Linux 11 (bullseye) x86/64 |

| Tipo de disco de arranque |

disco persistente balanceado |

| Tamaño (GB) |

10 GB |

-

Haz clic en Redes.

-

Interfaces de red: haz clic en

default para editar.

-

Red:

vpc-b

-

Subred:

vpc-b-sub1-usw2

-

Una vez que todas las secciones estén configuradas, desplázate hacia abajo y haz clic en Crear para iniciar tu instancia de máquina virtual.

Una vez finalizado, deberías ver las dos máquinas virtuales en la página VM instances.

- Copia la IP interna de vpc-b-vm-1.

Haz clic en Revisar mi progreso para verificar el objetivo.

Crear VMs en las VPC de las sucursales remotas

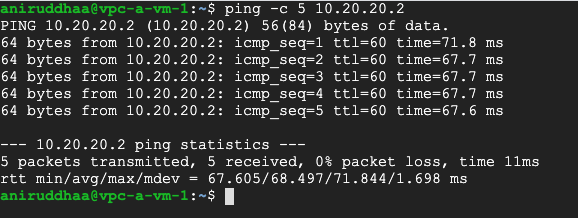

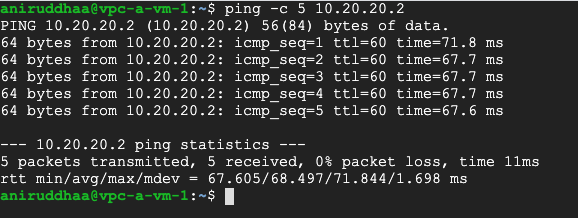

Paso 3: Ejecuta el comando ping y verifica la conectividad a bo2 a través del tránsito de NCC

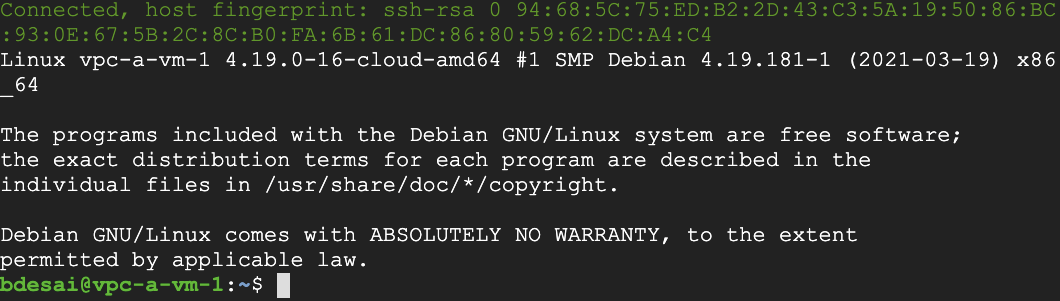

Para verificar la conectividad de extremo a extremo, ejecuta una prueba de ping entre vpc-a-vm-1 y vpc-b-vm-1 con los siguientes pasos:

- Haz clic en SSH a la derecha de vpc-a-vm-1 para establecer una conexión SSH con vpc-a-vm-1. Esto inicia un cliente SSH directamente desde tu navegador.

Nota: También puedes establecer una conexión SSH a la máquina virtual. Obtén más información sobre SSH en la documentación sobre cómo conectarse a una instancia con SSH.

-

Ejecuta una prueba de ping desde vpc-a-vm-1 a la IP interna de vpc-b-vm-1.

-

Puedes hacer clic en el ícono de "portapapeles" que se encuentra en la esquina superior derecha del cuadro de texto para copiar el contenido.

ping -c 5 <INTERNAL_IP_OF_VPC-B-VM-1>

¡Felicitaciones!

Con esto, se completa nuestro lab de Network Connectivity Center como concentrador de tránsito con VPN con alta disponibilidad como radios.

Última actualización del manual: 2 de julio de 2025

Prueba más reciente del lab: 16 de mayo de 2025

Copyright 2025 Google LLC. All rights reserved. Google y el logotipo de Google son marcas de Google LLC. Los demás nombres de productos y empresas pueden ser marcas de las respectivas empresas a las que estén asociados.

) de la consola de Google Cloud, ve a Red de VPC.

) de la consola de Google Cloud, ve a Red de VPC.

).

).