IMPORTANTE:

IMPORTANTE:

Faça capturas de tela durante cada tarefa para adicionar ao seu portfólio.

Faça capturas de tela durante cada tarefa para adicionar ao seu portfólio.

Conclua este laboratório prático usando um computador ou notebook.

Conclua este laboratório prático usando um computador ou notebook.

Só 5 tentativas são permitidas por laboratório.

Só 5 tentativas são permitidas por laboratório.

É comum não acertar todas as questões na primeira tentativa e precisar refazer uma tarefa. Isso faz parte do processo de aprendizado.

É comum não acertar todas as questões na primeira tentativa e precisar refazer uma tarefa. Isso faz parte do processo de aprendizado.

Depois que o laboratório é iniciado, não é possível pausar o tempo. Depois de 1h30, o laboratório será finalizado, e você vai precisar recomeçar.

Depois que o laboratório é iniciado, não é possível pausar o tempo. Depois de 1h30, o laboratório será finalizado, e você vai precisar recomeçar.

Para saber mais, confira as Dicas técnicas do laboratório.

Para saber mais, confira as Dicas técnicas do laboratório.

Informações gerais da atividade

Este laboratório faz parte de um projeto final. Nele, você vai aplicar seu conhecimento sobre cibersegurança na nuvem para identificar e corrigir vulnerabilidades.

Você terá um cenário e um conjunto de tarefas para concluir no Google Cloud Security Command Center. Essas tarefas vão exigir o uso das suas habilidades para analisar e corrigir vulnerabilidades ativas relacionadas a um incidente de segurança, responder a perguntas sobre as vulnerabilidades e completar desafios que testam seus conhecimentos em cibersegurança na nuvem.

Este laboratório também contém vários desafios, que são tarefas que você deverá concluir sem instruções.

Ao concluir este laboratório com sucesso, você vai demonstrar sua capacidade de identificar, priorizar e corrigir vulnerabilidades de segurança e configurações incorretas no ambiente de nuvem. Essas são competências essenciais para melhorar a postura de segurança dos ambientes do Google Cloud, reduzindo o risco de violações de dados, acessos não autorizados e outros incidentes.

Cenário

Você trabalha como analista júnior de segurança em nuvem na Cymbal Retail. A Cymbal Retail é uma potência de mercado que hoje tem 170 lojas físicas e uma plataforma on-line em 28 países. Em 2022, a receita da empresa foi de US$ 15 bilhões, empregando 80.400 funcionários em todo o mundo.

A Cymbal Retail tem uma grande base de clientes, e uma infinidade de transações acontecem diariamente na plataforma on-line. A organização está comprometida com a segurança dos clientes, funcionários e ativos, garantindo que as operações atendam às expectativas de conformidade regulatória interna e externa em todos os países onde opera.

Recentemente, a empresa teve um grande vazamento de dados. Como membro júnior da equipe de segurança, você precisa ajudar a equipe a lidar com esse incidente de segurança. Primeiro, você deve identificar as vulnerabilidades que resultaram na violação e depois isolar e conter o problema para evitar mais acesso não autorizado. Em seguida, será preciso recuperar os sistemas comprometidos, corrigir problemas pendentes relacionados à conformidade e verificar se os modelos foram seguidos.

Veja como você vai realizar essa tarefa: primeiro, analise as vulnerabilidades e descobertas no Google Cloud Security Command Center. Depois, desative a VM antiga e crie uma nova VM a partir de um snapshot. Em seguida, evoque o acesso público ao bucket de armazenamento e mude para o controle de acesso uniforme no nível do bucket. Agora, limite o acesso às portas do firewall e corrija as regras dele. Por fim, gere um relatório para verificar se a vulnerabilidades foram corrigidas.

Configuração

Antes de clicar em "Começar o laboratório"

Leia as instruções a seguir. Os laboratórios são cronometrados e não podem ser pausados. O timer é iniciado quando você clica em Começar o laboratório e mostra por quanto tempo os recursos do Google Cloud vão ficar disponíveis.

Neste laboratório prático, você pode fazer as atividades por conta própria em um ambiente cloud de verdade, não em uma simulação ou demonstração. Você vai receber novas credenciais temporárias para fazer login e acessar o Google Cloud durante o laboratório.

Confira os requisitos para concluir o laboratório:

- Acesso a um navegador de Internet padrão (recomendamos o Chrome).

Observação: para executar este laboratório, use o modo de navegação anônima ou uma janela anônima do navegador. Isso evita conflitos entre sua conta pessoal e a conta de estudante, o que poderia causar cobranças extras na sua conta pessoal.

- Tempo para concluir o laboratório---não se esqueça: depois de começar, não será possível pausar o laboratório.

Observação: não use seu projeto ou conta do Google Cloud neste laboratório para evitar cobranças extras na sua conta.

Como iniciar seu laboratório e fazer login no console do Google Cloud

-

Clique no botão Começar o laboratório. No painel Detalhes do laboratório à esquerda, você verá o seguinte:

- Tempo restante

- O botão Abrir console do Google Cloud

- As credenciais temporárias que você vai usar neste laboratório

- Outras informações, se forem necessárias

Observação: se for preciso pagar pelo laboratório, um pop-up vai aparecer para você escolher a forma de pagamento.

-

Se você estiver usando o navegador Chrome, clique em Abrir console do Google Cloud (ou clique com o botão direito do mouse e selecione Abrir link em uma janela anônima). A página de login será aberta em uma nova guia do navegador.

Dica: é possível organizar as guias em janelas separadas, lado a lado, para alternar facilmente entre elas.

Observação: se a caixa de diálogo Escolha uma conta aparecer, clique em Usar outra conta.

-

Se necessário, copie o Nome de usuário do Google Cloud abaixo e cole na caixa de diálogo de login. Clique em Próximo.

{{{user_0.username | "Nome de usuário do Google Cloud"}}}

Você também encontra o Nome de usuário do Google Cloud no painel Detalhes do laboratório.

- Copie a Senha do Google Cloud abaixo e cole na caixa de diálogo seguinte. Clique em Próximo.

{{{user_0.password | "Senha do Google Cloud"}}}

Você também encontra a Senha do Google Cloud no painel Detalhes do laboratório.

Importante: você precisa usar as credenciais fornecidas no laboratório, e não as da sua conta do Google Cloud.

Observação: usar sua própria conta do Google Cloud neste laboratório pode gerar cobranças extras.

- Nas próximas páginas:

- Aceite os Termos e Condições

- Não adicione opções de recuperação nem autenticação de dois fatores nesta conta temporária

- Não se inscreva em testes gratuitos

Depois de alguns instantes, o console será aberto nesta guia.

Observação: para acessar a lista dos produtos e serviços do Google Cloud, clique no Menu de navegação no canto superior esquerdo.

Tarefa 1: analise o vazamento de dados e colete informações

Certa manhã, a equipe de segurança detecta atividades incomuns nos sistemas. Uma investigação mais aprofundada dessa atividade revela que a empresa sofreu uma enorme violação de segurança nos aplicativos, redes, sistemas e repositórios de dados. Os invasores tiveram acesso não autorizado a informações sensíveis de clientes, incluindo dados pessoais e de cartões de crédito. Esse incidente requer atenção imediata e investigação completa. A primeira etapa para entender o escopo e o impacto dessa violação é coletar informações e analisar os dados disponíveis.

Nessa tarefa, você vai examinar as vulnerabilidades e descobertas no Google Cloud Security Command Center para determinar como os invasores conseguiram acesso aos dados e quais medidas de correção tomar.

Importante: as vulnerabilidades listadas nesta seção dependem da execução prévia de verificações de segurança específicas. Se faltarem verificações, as vulnerabilidades relacionadas poderão não aparecer no Security Command Center quando você concluir estas etapas. Mas não se preocupe! Você ainda pode usar as informações fornecidas aqui para analisar as descobertas disponíveis e prosseguir com as etapas de correção nas tarefas a seguir.

Primeiro, navegue até o Security Command Center para ter uma visão geral das vulnerabilidades ativas.

- No console do Google Cloud, no Menu de navegação (

), clique em Segurança > Visão geral de riscos. A página da visão geral do Security Command Center será aberta.

), clique em Segurança > Visão geral de riscos. A página da visão geral do Security Command Center será aberta.

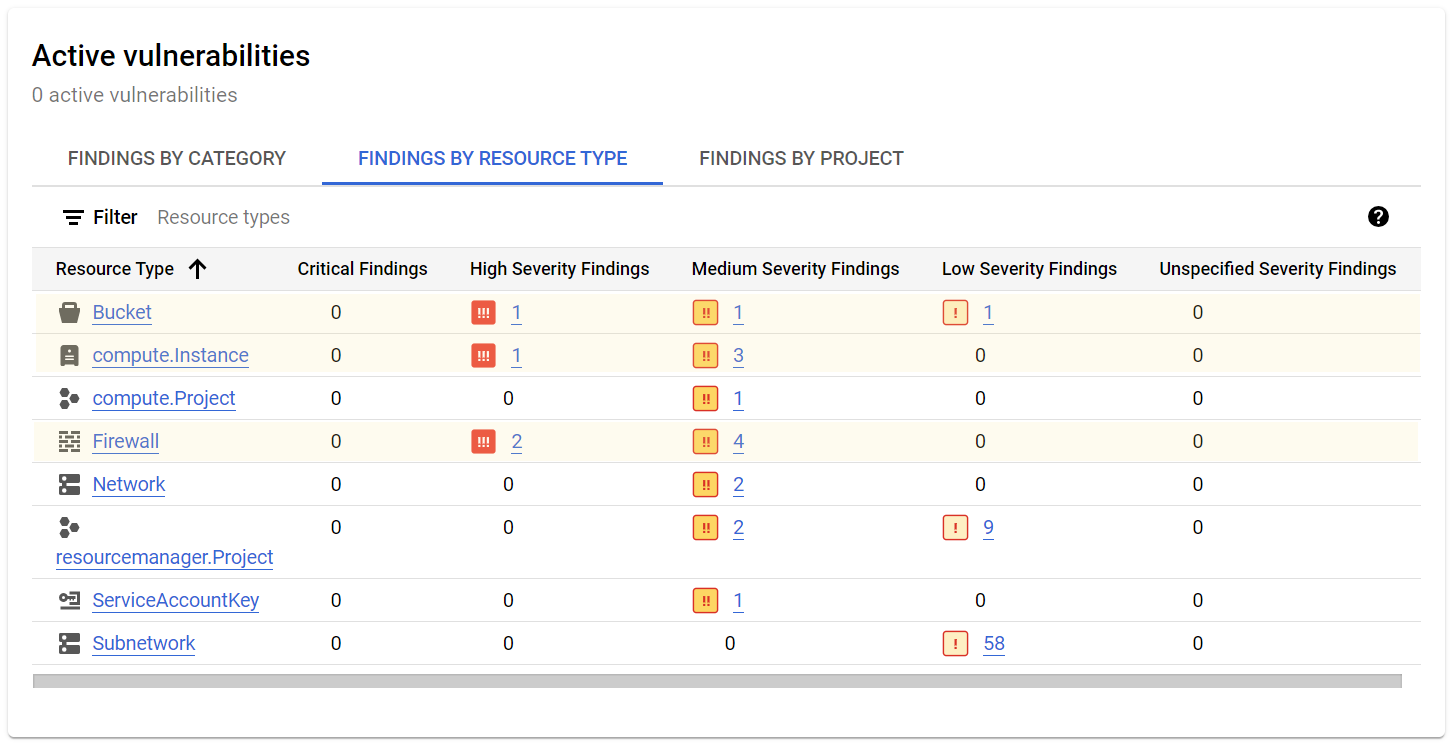

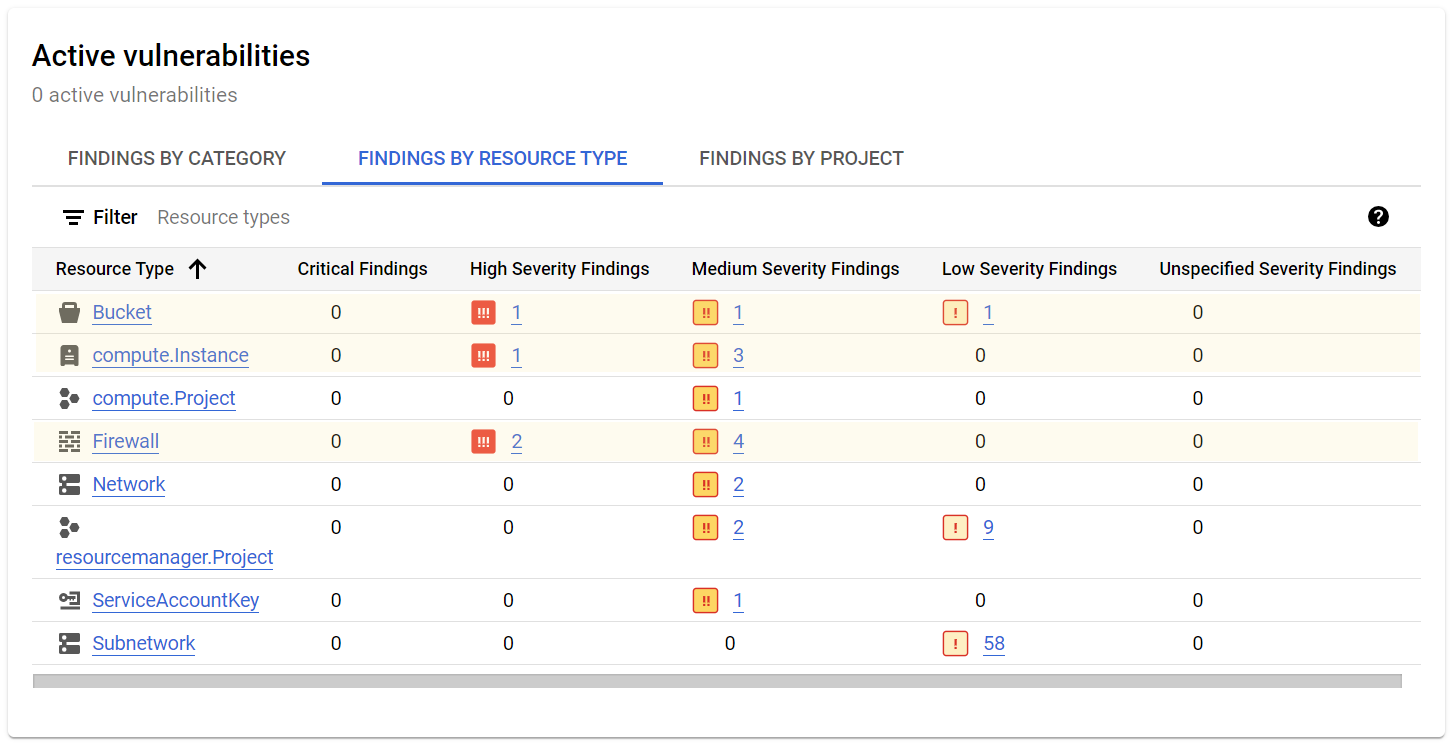

- Role para baixo até Vulnerabilidades ativas. Com isso, você terá uma visão geral das vulnerabilidades ou dos problemas de segurança que requerem atenção no ambiente do Google Cloud.

- Selecione a guia Descobertas por tipo de recurso. As descobertas ou vulnerabilidades de segurança são organizadas com base no tipo de recurso de nuvem afetado, por exemplo, instâncias, buckets, bancos de dados. Ao analisar descobertas e vulnerabilidades ativas dessa forma, você pode priorizar e resolver problemas de maneira eficaz.

Note que existem descobertas de gravidade alta e média relacionadas ao bucket do Cloud Storage, à máquina virtual da instância da computação e ao firewall.

Depois, navegue até o relatório PCI DSS.

- No menu Security Command Center, clique em Conformidade. A página "Conformidade" será aberta.

- Na seção Padrões de conformidade do Google Cloud, clique em Ver detalhes no bloco PCI DSS 3.2.1. O relatório PCI DSS 3.2.1 é aberto.

- Clique na coluna Descobertas para classificar as informações e mostrar as descobertas ativas no topo da lista.

Observação: siga estas etapas para avaliar o relatório PCI e não atualize a página. Caso contrário, os filtros necessários serão removidos e as informações corretas não serão exibidas.

O Padrão de Segurança de Dados do Setor de Cartões de Pagamento (PCI DSS) é um conjunto de requisitos de segurança que as organizações devem seguir para proteger os dados confidenciais de titulares de cartões. Como uma empresa varejista que aceita e processa pagamentos com cartão de crédito, a Cymbal Retail também precisa garantir a conformidade com os requisitos do PCI DSS para proteger os dados de titulares de cartões.

Ao analisar o relatório do PCI DSS 3.2.1, observe que ele lista as regras não conformes relacionadas à violação de dados:

-

A geração de registros das regras de firewall deve estar ativada para que você possa auditar o acesso à rede: essa descoberta de gravidade média indica que o registro das regras de firewall está desabilitado, assim não há como saber quais regras estão sendo aplicadas e qual tráfego está sendo permitido ou negado. Isso é um risco à segurança porque dificulta o rastreamento e a investigação de atividades suspeitas.

-

As regras de firewall não devem permitir conexões de todos os endereços IP na porta 3389 do TCP ou UDP: essa descoberta de alta gravidade indica que o firewall está configurado para permitir o tráfego do protocolo de desktop remoto (RDP) para todas as instâncias da rede de toda a Internet. Isso é um risco à segurança porque permite que qualquer pessoa na Internet se conecte à porta RDP em qualquer instância da rede.

-

As regras do firewall não devem permitir conexões de todos os endereços IP na porta 22 do TCP ou do SCTP: essa descoberta de alta gravidade indica que o firewall está configurado para permitir o tráfego de Secure Shell (SSH) para todas as instâncias da rede de toda a Internet. SSH é um protocolo que permite acesso remoto seguro a um computador. Se um invasor tiver acesso a uma máquina via SSH, ele poderá roubar dados, instalar malware ou interromper operações.

-

As VMs não devem receber endereços IP públicos: essa descoberta de alta gravidade indica que um determinado endereço IP está ativamente exposto à Internet pública e é acessível a indivíduos não autorizados. Isso é um risco potencial à segurança porque permite que os invasores procurem vulnerabilidades ou lancem ataques ao recurso associado.

-

Os buckets do Cloud Storage não devem ser acessíveis pública ou anonimamente: essa descoberta de alta gravidade indica que há uma entrada da lista de controle de acesso (ACL) para o bucket de armazenamento que é acessível publicamente. Assim, qualquer pessoa na Internet pode ler os arquivos no bucket. Essa é uma vulnerabilidade de segurança de alto risco que precisa ter a correção priorizada.

-

As instâncias não devem ser configuradas para usar a conta de serviço padrão com acesso total às APIs do Cloud: essa descoberta de gravidade média indica que uma identidade ou conta de serviço específica recebeu acesso total às APIs do Google Cloud. Isso um grande risco à segurança porque concede à identidade ou conta de serviço a capacidade de executar qualquer ação no ambiente do Google Cloud, incluindo acessar dados sensíveis, modificar configurações e excluir recursos.

Como agora seu foco é identificar e remediar os problemas relacionados ao incidente de segurança, desconsidere as seguintes descobertas, porque elas não estão relacionadas às tarefas de remediação:

-

A geração de registros de fluxo de VPC deve ser ativada para cada rede VPC de sub-rede: há várias descobertas de baixa gravidade para logs de fluxo desativados. Isso indica que os registros de fluxo não estão ativados para diversas sub-redes no projeto do Google Cloud usado neste laboratório. Isso é um risco potencial à segurança porque os registros dão informações valiosas sobre padrões de tráfego de rede que poderiam ajudar a identificar atividades suspeitas e investigar incidentes de segurança.

Observação: é importante ativar a geração de registros para recursos de nuvem para manter a observabilidade. No entanto, você não vai corrigir essa descoberta nesta atividade porque as sub-redes fazem parte desse ambiente de laboratório. Como resultado, essa descoberta ainda ficará visível no relatório depois que concluir as tarefas de correção.

-

Papéis básicos (proprietário, gravador, leitor) são muito permissivos e não devem ser usados: essa descoberta de gravidade média indica que funções primitivas estão sendo utilizadas no ambiente do Google Cloud. Isso é um risco potencial à segurança porque as funções primitivas concedem acesso abrangente a uma ampla gama de recursos.

-

É preciso definir uma regra de negação de saída: essa descoberta de baixa gravidade indica que nenhuma regra de negação de saída está definida para o firewall monitorado. Isso é um risco potencial à segurança porque sugere que o tráfego de saída não é restrito, podendo expor dados sensíveis ou permitir comunicação não autorizada.

Na tabela a seguir, combinamos as regras listadas no relatório com a categoria de descobertas correspondente. Isso ajuda a examinar as descobertas de acordo com o tipo de recurso:

| Categoria de descobertas |

Regra |

| Geração de registros de regras de firewall desativada |

A geração de registros de regras de firewall deve estar ativada para que seja possível auditar o acesso à rede |

| Porta RDP aberta |

As regras de firewall não devem permitir conexões de todos os endereços IP na porta 3389 do TCP ou UDP |

| Porta SSH aberta |

As regras do firewall não devem permitir conexões de todos os endereços IP na porta 22 do TCP ou do SCTP |

| Endereço IP público |

Endereços IP públicos não podem ser atribuídos a VMs |

| ACL de bucket público |

Os buckets do Cloud Storage não podem ser acessíveis anonimamente ou publicamente |

| Acesso total a APIs |

As instâncias não podem ser configuradas para usar a conta de serviço padrão com acesso total a todas as APIs do Cloud |

| Registros de fluxo desativados |

Os registros do fluxo VPC precisam estar ativados para cada rede VPC da sub-rede |

| Papéis primitivos estão sendo usados |

Papéis básicos (Proprietário, Gravador, Leitor) são muito permissivos e não devem ser usados |

| Regra de negação de saída não definida |

É preciso definir uma regra de negação de saída |

No geral, essas descobertas indicam uma falta crítica de controles de segurança e inconformidade com os requisitos essenciais do PCI DSS, e também apontam para vulnerabilidades associadas ao vazamento de dados.

Depois, navegue até o Security Command Center e filtre as descobertas para investigação e análise mais aprofundadas das vulnerabilidades no ambiente do Google Cloud.

- No console do Google Cloud, no menu de navegação (

), clique em Segurança > Descobertas. A página Descobertas será aberta.

), clique em Segurança > Descobertas. A página Descobertas será aberta.

- No painel Filtros rápidos, na seção Tipo de recurso, selecione a caixa de seleção para o tipo de recurso Bucket do Google Cloud Storage.

As seguintes descobertas ativas relativas ao bucket de armazenamento serão listadas:

-

ACL de bucket público: essa descoberta está listada no relatório do PCI DSS e indica que qualquer pessoa com acesso à Internet pode ler os dados armazenados no bucket.

-

Somente política de bucket desativada: isso indica que não existe uma política de bucket explícita para controlar quem pode acessar os dados no bucket.

-

Geração de registros de bucket desativada: isso indica que não há geração de registros ativada para o bucket, então será difícil rastrear quem está acessando os dados.

Essas descobertas indicam que o bucket tem configurações de segurança que podem expor os dados a acesso não autorizado. Corrija esse problema removendo a lista de controle de acesso público, desabilitando o acesso público ao bucket e ativando a política de acesso uniforme no nível do bucket.

Observação: é importante ativar a geração de registros para recursos de nuvem para manter a observabilidade. No entanto, você não vai corrigir a questão de geração de registros do bucket desabilitada nesta atividade de laboratório, porque isso exigiria trabalhar com vários projetos. Como resultado, essa descoberta ainda ficará visível no relatório depois que concluir as tarefas de correção.

- No painel Filtros rápidos, na seção Tipo de recurso, desmarque Bucket do Google Cloud Storage e selecione Instância do Google Compute.

As descobertas ativas a seguir que pertencem à máquina virtual cc-app-01 serão listadas:

-

Domínio inválido de malware: essa descoberta indica que um domínio conhecido por estar associado a malware foi acessado a partir de uma google.compute.instance denominada cc-app-01. Embora isso seja considerado de baixa gravidade, indica que ocorreu uma atividade maliciosa na instância da máquina virtual e que ela foi comprometida.

-

Inicialização segura do Compute desativada: essa descoberta de gravidade média indica que a inicialização segura está desabilitada para a máquina virtual. Isso é um risco à segurança porque permite que a VM inicialize com código não autorizado, que pode ser usado para comprometer o sistema.

-

Conta de serviço padrão usada: essa descoberta de gravidade média indica que a máquina virtual está usando a conta de serviço padrão. Isso é um risco à segurança porque a conta de serviço padrão tem um alto nível de acesso e pode ser comprometida se um invasor tiver acesso ao projeto.

-

Endereço IP público: essa descoberta de alta gravidade está listada no relatório do PCI DSS e indica que a máquina virtual tem um endereço IP público. Isso é um risco à segurança porque permite que qualquer pessoa na Internet se conecte diretamente à VM.

-

Acesso total a APIs: essa descoberta de gravidade média está listada no relatório do PCI DSS e indica que a máquina virtual recebeu acesso total às APIs do Google Cloud.

Isso indica que as configurações da VM a deixaram muito vulnerável ao ataque. Como remediação, encerre a VM original (cc-app-01) e crie uma nova (cc-app-02) usando um snapshot limpo do disco. A nova VM terá as seguintes configurações:

- Nenhuma conta de serviço do Compute

- Tag de regra de firewall para uma nova regra visando acesso SSH controlado

- Inicialização segura ativada

- Endereço IP público definido como Nenhum

- No campo Intervalo de tempo, expanda o menu suspenso e selecione Últimos 30 dias. Isso garante que a lista inclua as descobertas dos últimos 30 dias.

- No painel Filtros rápidos, na seção Tipo de recurso, desmarque Instância do Google Compute e selecione Firewall do Google Compute.

As seguintes descobertas ativas relacionadas ao firewall serão listadas:

-

Porta SSH aberta: essa descoberta de alta gravidade indica que o firewall está configurado para permitir o tráfego de Secure Shell (SSH) para todas as instâncias da rede de toda a Internet.

-

Porta RDP aberta: essa descoberta de alta gravidade indica que o firewall está configurado para permitir o tráfego do protocolo de desktop remoto (RDP) para todas as instâncias da rede de toda a Internet.

-

Geração de registros das regras de firewall desativada: essa descoberta de gravidade média indica que a geração de registros das regras de firewall está desabilitada. Isso significa que não há como saber quais regras estão sendo aplicadas e qual tráfego está sendo permitido ou negado.

Todas essas descobertas estão listadas no relatório do PCI DSS e destacam uma lacuna de segurança significativa na configuração da rede. A falta de acesso restrito às portas RDP e SSH, além da geração de registros das regras de firewall desativada, deixa a rede muito vulnerável a tentativas de acesso não autorizado e possíveis violações de dados. Corrija essa questão removendo as regras excessivamente amplas do firewall e as substituindo por uma regra de firewall que permita acesso SSH somente a partir dos endereços usados pelo serviço SSH de IAP do Google Cloud.

Agora que você analisou as vulnerabilidades de segurança, é hora de trabalhar na correção das descobertas do relatório.

Tarefa 2: corrija as vulnerabilidades do Compute Engine

Nesta tarefa, você vai encerrar a VM vulnerável cc-app-01 e criar uma nova a partir de um snapshot obtido antes da infecção pelo malware. Os snapshots de máquina virtual são eficazes na restauração do sistema para um estado limpo e garantem que a nova VM não seja infectada com o mesmo malware que comprometeu a original.

- Clique no Menu de navegação (

) do console do Google Cloud.

) do console do Google Cloud.

- Selecione Compute Engine > Instâncias de VM. A página "Instâncias de VM" é aberta.

A VM atual cc-app-01 deverá ser listada na página "Instâncias de VM". Essa é a VM vulnerável que foi comprometida e deve ser desativada.

- Marque a caixa de seleção para cc-app-01.

- Clique em Interromper.

- Vai aparecer um pop-up solicitando que você confirme se a VM deve ser interrompida. Clique em Interromper.

Clique em Verificar meu progresso para confirmar que você concluiu a tarefa corretamente.

Desativar a VM vulnerável

Depois, crie uma nova VM usando o snapshot que foi criado como parte do plano de backup de dados de longo prazo da Cymbal Retail.

- Na barra de ações, clique em + Criar instância.

- Na seção Configuração da máquina, no campo Nome, digite cc-app-02.

- Em Tipo de máquina, expanda o menu suspenso, selecione Núcleo compartilhado e depois e2-medium.

- Clique na seção SO e armazenamento e em Mudar para Sistema operacional e armazenamento.

- Selecione a guia Snapshots.

- Expanda o menu suspenso Snapshot e selecione cc-app01-snapshot.

- Clique em Selecionar.

- Na seção Rede, no campo Tags de rede, digite cc. Você vai usar essa tag para aplicar as regras de firewall a essa VM específica.

- Na seção Interfaces de rede, expanda a rede padrão.

- Expanda o menu suspenso Endereço IPv4 externo e selecione Nenhum.

- Na seção Segurança, em Identidade e acesso à API, expanda o menu suspenso Contas de serviço e selecione Conta de serviço de usuário do Qwiklabs.

- Clique em Criar.

A nova VM cc-app-02 agora deve ser criada usando cc-app01-snapshot. Isso pode levar alguns minutos.

Agora, ative a inicialização segura para a nova VM cc-app-02 a fim de resolver a descoberta Inicialização segura desativada.

- Marque a caixa de seleção para cc-app-02.

- Clique em Interromper.

- Vai aparecer um pop-up solicitando que você confirme se a VM deve ser interrompida. Clique em Interromper.

Aguarde a VM cc-app-02 ser interrompida antes de continuar.

- Na seção Instâncias de VM, clique no link cc-app-02. A página cc-app-02 é aberta.

- Na barra de ferramentas cc-app-02, clique em Editar. A página "Editar instância cc-app-02" é aberta.

- Role para baixo até a seção Segurança e acesso e, em VM protegida, marque a caixa de seleção Ativar a inicialização segura. Isso vai resolver a descoberta Inicialização segura do Compute desativada.

- Clique em Salvar.

- No menu Compute Engine, selecione Instâncias de VM .

- Marque a caixa de seleção para cc-app-02.

- Clique em Iniciar / retomar.

- Vai aparecer um pop-up solicitando que você confirme se a VM deve ser iniciada. Clique em Iniciar.

A instância de VM cc-app-02 será reiniciada, e a descoberta Inicialização segura desativada será remediada.

Clique em Verificar meu progresso para confirmar que você concluiu a tarefa corretamente.

Criar uma nova VM usando um snapshot atual

Desafio: excluir a VM comprometida

Exclua a VM cc-app-01 comprometida.

Clique em Verificar meu progresso para confirmar que você concluiu a tarefa corretamente.

Excluir a VM comprometida

Seguindo essas etapas, você criou uma nova VM usando um snapshot, garantindo que ela esteja livre de malware e configurações incorretas. Você também excluiu a VM comprometida e eliminou a origem da violação de segurança.

Tarefa 3: corrija as permissões do bucket do Cloud Storage

Nesta tarefa, você vai revogar o acesso público ao bucket de armazenamento e mudar para o controle de acesso uniforme no nível do bucket, reduzindo significativamente o risco de violações de dados. Ao remover todas as permissões de usuário, você impede o acesso não autorizado aos dados armazenados no bucket.

- No Menu de navegação (

), selecione Cloud Storage > Buckets. A página "Buckets" é aberta.

), selecione Cloud Storage > Buckets. A página "Buckets" é aberta.

- Clique no link do bucket de armazenamento _bucket. A página "Detalhes do bucket" é aberta.

Note que há um arquivo myfile.csv no bucket acessível publicamente. Esse é o arquivo que contém as informações sensíveis que foram despejadas pelo usuário malicioso. Execute as etapas a seguir para resolver a descoberta da ACL do bucket público.

-

Clique na guia Permissões.

-

No bloco Acesso público, clique em Impedir acesso público.

-

Clique em Confirmar.

Desafio: modificar o acesso ao bucket de armazenamento

Mude o controle de acesso para uniforme e remova as permissões da entidade principal allUsers do bucket de armazenamento, aplicando um único conjunto de permissões para o bucket e objetos dele. Também será preciso garantir que os usuários que precisam de papéis básicos no projeto para acessar o bucket não percam o acesso.

Clique em Verificar meu progresso para confirmar que você concluiu a tarefa corretamente.

Modificar o acesso ao bucket de armazenamento

Seguindo essas etapas, você impediu o acesso público ao bucket, mudou para o controle de acesso uniforme no nível do bucket e removeu todas as permissões do usuário. Isso resolveu as descobertas ACL de bucket público, Somente política de bucket desativada e Geração de registros de bucket desativada.

Tarefa 4: limite o acesso às portas do firewall

Nesta tarefa, você vai restringir o acesso às portas RDP e SSH apenas a redes de origem autorizadas para minimizar a superfície de ataque e reduzir o risco de acesso remoto não autorizado.

Tenha cuidado antes de modificar regras de firewall excessivamente permissivas porque elas podem permitir tráfego legítimo e restringi-lo indevidamente, interrompendo operações críticas. Neste laboratório, verifique se as instâncias de máquinas virtuais do Compute Engine marcadas com a tag de destino "cc" permanecem acessíveis via conexões SSH no intervalo de endereços do Google Cloud Identity-Aware Proxy (35.235.240.0/20). Para manter o acesso de gerenciamento ininterrupto, crie uma nova regra de firewall de acesso limitado para o tráfego SSH antes de remover a atual que permite conexões SSH de qualquer endereço.

Desafio: restringir o acesso SSH

Crie uma regra de firewall limit-ports. Essa regra deve restringir o acesso SSH apenas a endereços IP autorizados da rede de origem 35.235.240.0/20 para instâncias com a tag de destino cc.

Clique em Verificar meu progresso para confirmar que você concluiu a tarefa corretamente.

Restringir o acesso SSH

Tarefa 5: corrija a configuração do firewall

Nesta tarefa, você vai excluir três regras específicas de firewall de VPC que permitem acesso irrestrito a determinados protocolos de rede, como ICMP, RDP e SSH, de qualquer origem na rede VPC. Em seguida, ative a geração de registros nas regras de firewall restantes.

Desafio: personalizar regras de firewall

Exclua as regras de firewall default-allow-icmp, default-allow-rdp e default-allow-ssh. Elas são excessivamente amplas e, ao excluí-las, o ambiente de rede ficará mais seguro e controlado.

Ao excluir as regras, você restringiu o acesso a esses protocolos, limitando a possibilidade de tentativas de acesso não autorizado e reduzindo a superfície de ataque da sua rede.

Personalizar regras de firewall

Desafio: ativar a geração de registros

Ative a geração de registros para as regras de firewall restantes limit-ports, ou seja, aquela que você criou em uma tarefa anterior, e default-allow-internal.

Ao ativar a geração de registros, você pode rastrear e analisar o tráfego permitido por essa regra, que provavelmente é tráfego interno entre instâncias na sua VPC.

Clique em Verificar meu progresso para confirmar que você concluiu a tarefa corretamente.

Ativar a geração de registros

Ao personalizar as regras de firewall e ativar a geração de registros, você resolveu as descobertas Porta SSH aberta, Porta RDP aberta e Geração de registros de regras de firewall desativada. A nova regra de firewall protege melhor a rede e melhora a visibilidade dela.

Tarefa 6: verifique a conformidade

Depois de resolver as vulnerabilidades identificadas no relatório do PCI DSS 3.2.1, é importante verificar a eficácia dos seus esforços de correção. Nesta tarefa, gere o relatório novamente para garantir que as vulnerabilidades foram mitigadas e não representam mais um risco de segurança para o ambiente.

- No menu Security Command Center, clique em Conformidade. A página "Conformidade" será aberta.

- Na seção Padrões de conformidade do Google Cloud, clique em Ver detalhes no bloco PCI DSS 3.2.1. O relatório PCI DSS 3.2.1 é aberto.

- Clique na coluna Descobertas para classificar as informações e mostrar as descobertas ativas no topo da lista.

Todas as principais vulnerabilidades foram resolvidas.

Observação: embora você tenha resolvido as vulnerabilidades de gravidade alta e média, os registros de fluxo continuam desativados para diversas sub-redes. Essa descoberta ainda estará visível no relatório após a conclusão das tarefas de correção porque está relacionada a este ambiente de laboratório.

Conclusão

Bom trabalho!

Você ajudou a equipe de segurança do Cymbal Bank a mitigar o impacto da violação de dados, a resolver as vulnerabilidades identificadas e a melhorar significativamente a postura de segurança do ambiente do Google Cloud da empresa.

Primeiro, você analisou as vulnerabilidades e descobertas no Google Cloud Security Command Center.

Em seguida, desativou a VM antiga e criou uma nova usando um snapshot obtido antes da infecção por malware.

Depois, corrigiu as permissões de armazenamento em nuvem revogando o acesso público ao bucket de armazenamento e mudando para o controle de acesso uniforme no nível do bucket. Também removeu todas as permissões de usuário do bucket de armazenamento.

Em seguida, você corrigiu as regras de firewall ao excluir as regras default-allow-icmp, default-allow-rdp e default-allow-ssh e ativar a geração de registros para as restantes.

Por fim, gerou um relatório de conformidade para verificar se os problemas de vulnerabilidade foram corrigidos.

Lembre-se, como analista de segurança, é crucial realizar auditorias de segurança regulares e implementar práticas de monitoramento contínuo para proteção contra vulnerabilidades e ameaças em constante evolução.

Finalize o laboratório

Antes de encerrar o laboratório, certifique-se de que você concluiu todas as tarefas. Quando tudo estiver pronto, clique em Terminar o laboratório e depois em Enviar.

Depois que você finalizar um laboratório, não será mais possível acessar o ambiente do laboratório nem o trabalho que você concluiu nele.

Copyright 2020 Google LLC. Todos os direitos reservados. Google e o logotipo do Google são marcas registradas da Google LLC. Todos os outros nomes de produtos e empresas podem ser marcas registradas das respectivas empresas a que estão associados.

IMPORTANTE:

IMPORTANTE: Faça capturas de tela durante cada tarefa para adicionar ao seu portfólio.

Faça capturas de tela durante cada tarefa para adicionar ao seu portfólio. Conclua este laboratório prático usando um computador ou notebook.

Conclua este laboratório prático usando um computador ou notebook. Só 5 tentativas são permitidas por laboratório.

Só 5 tentativas são permitidas por laboratório. É comum não acertar todas as questões na primeira tentativa e precisar refazer uma tarefa. Isso faz parte do processo de aprendizado.

É comum não acertar todas as questões na primeira tentativa e precisar refazer uma tarefa. Isso faz parte do processo de aprendizado. Depois que o laboratório é iniciado, não é possível pausar o tempo. Depois de 1h30, o laboratório será finalizado, e você vai precisar recomeçar.

Depois que o laboratório é iniciado, não é possível pausar o tempo. Depois de 1h30, o laboratório será finalizado, e você vai precisar recomeçar. Para saber mais, confira as Dicas técnicas do laboratório.

Para saber mais, confira as Dicas técnicas do laboratório.

), clique em Segurança > Visão geral de riscos. A página da visão geral do Security Command Center será aberta.

), clique em Segurança > Visão geral de riscos. A página da visão geral do Security Command Center será aberta.