IMPORTANTE:

IMPORTANTE:

Toma capturas de pantalla de tu trabajo en cada tarea para agregarlas a tu cartera.

Toma capturas de pantalla de tu trabajo en cada tarea para agregarlas a tu cartera.

Asegúrate de completar este lab práctico únicamente en una computadora de escritorio o laptop.

Asegúrate de completar este lab práctico únicamente en una computadora de escritorio o laptop.

Se permiten solo 5 intentos por lab.

Se permiten solo 5 intentos por lab.

A modo de recordatorio, es habitual no responder de forma correcta a todas las preguntas en el primer intento o incluso tener que volver a realizar una tarea; esto forma parte del proceso de aprendizaje.

A modo de recordatorio, es habitual no responder de forma correcta a todas las preguntas en el primer intento o incluso tener que volver a realizar una tarea; esto forma parte del proceso de aprendizaje.

Una vez comenzado el lab, no se puede detener el cronómetro. Después de 1 hora y 30 minutos, el lab terminará y tendrás que volver a empezar.

Una vez comenzado el lab, no se puede detener el cronómetro. Después de 1 hora y 30 minutos, el lab terminará y tendrás que volver a empezar.

Para obtener más información, consulta la lectura Sugerencias técnicas para el lab.

Para obtener más información, consulta la lectura Sugerencias técnicas para el lab.

Descripción general de la actividad

Este lab es parte del proyecto final. En este lab, aplicarás tus conocimientos de ciberseguridad en la nube para identificar y corregir vulnerabilidades.

Se te dará una situación y un conjunto de tareas para completarlas en Google Cloud Security Command Center. Estas tareas requerirán que pongas en práctica tus habilidades para analizar y corregir vulnerabilidades activas relacionadas con un incidente de seguridad, responder preguntas sobre las vulnerabilidades y completar desafíos que evaluarán tus habilidades de ciberseguridad en la nube.

También hay una serie de desafíos en el lab. Los desafíos son tareas en las que se te pedirá completar la actividad por tu cuenta sin instrucciones.

Si completas correctamente este lab, demostrarás tu habilidad para identificar, priorizar y corregir vulnerabilidades de seguridad y parámetros de configuración erróneos en el entorno de nube. Estas son habilidades esenciales para mejorar la postura de seguridad de los entornos de Google Cloud, lo que permite reducir el riesgo de violaciones de la seguridad de los datos, acceso no autorizado y otros incidentes de seguridad.

Situación

Durante el último año, estuviste trabajando como analista júnior de seguridad en la nube en Cymbal Retail. Cymbal Retail es una potencia de mercado que actualmente opera en 170 tiendas físicas y una plataforma en línea en 28 países. En la empresa, se registraron $15,000 millones en ingresos en 2022 y, hoy en día, tienen 80,400 empleados en todo el mundo.

Cymbal Retail posee una vasta base de clientes con una multitud de transacciones que ocurren diariamente en su plataforma en línea. La organización está comprometida con la seguridad y la protección de sus clientes, empleados y recursos, lo que permite garantizar que sus operaciones cumplan con las expectativas de cumplimiento de reglamentaciones internas y externas en todos los países en los que opera.

Recientemente, la empresa experimentó una violación masiva de la seguridad de los datos. Como miembro júnior del equipo de seguridad, ayudarás a ese equipo a través del ciclo de vida de este incidente de seguridad. Comenzarás identificando las vulnerabilidades relacionadas con la violación, la aislarás y la contendrás para evitar un mayor acceso no autorizado, recuperarás los sistemas comprometidos, solucionarás cualquier problema pendiente relacionado con la seguridad y verificarás el cumplimiento de los marcos de trabajo.

Así es cómo realizarás esta tarea: Primero, evaluarás las vulnerabilidades y hallazgos en Google Cloud Security Command Center. A continuación, apagarás la antigua VM y crearás una nueva a partir de una instantánea. Luego, evocarás el acceso público al bucket de almacenamiento y cambiarás al control de acceso uniforme a nivel del bucket. Después, limitarás el acceso a los puertos de firewall y ajustarás las reglas de este último. Finalmente, ejecutarás un informe para verificar la corrección de las vulnerabilidades.

Configuración

Antes de hacer clic en Comenzar lab

Lee estas instrucciones. Los labs son cronometrados y no se pueden pausar. El cronómetro, que comienza a funcionar cuando haces clic en Comenzar lab, indica por cuánto tiempo tendrás a tu disposición los recursos de Google Cloud.

En este lab práctico, puedes realizar las actividades por tu cuenta en un entorno de nube real, en lugar de una simulación o un entorno de demostración. Para ello, se te proporcionan credenciales temporales nuevas que usarás para acceder a Google Cloud durante todo el lab.

Para completar este lab, necesitarás lo siguiente:

- Acceso a un navegador de Internet estándar (se recomienda el navegador Chrome)

Nota: Usa una ventana del navegador privada o de Incógnito para ejecutar este lab. Así evitarás cualquier conflicto entre tu cuenta personal y la cuenta de estudiante, lo que podría generar cargos adicionales en tu cuenta personal.

- Tiempo para completar el lab: Recuerda que, una vez que comienzas un lab, no puedes pausarlo.

Nota: Si ya tienes un proyecto o una cuenta personal de Google Cloud, no los uses en este lab para evitar cargos adicionales en tu cuenta.

Cómo iniciar tu lab y acceder a la consola de Google Cloud

-

Haz clic en el botón Comenzar lab. A la izquierda, se encuentra el panel Detalles del lab, que tiene estos elementos:

- Tiempo restante

- El botón Abrir la consola de Google

- Las credenciales temporales que debes usar para el lab

- Otra información para completar el lab, si es necesaria

Nota: Si debes pagar por el lab, se abrirá una ventana emergente para que selecciones tu forma de pago.

-

Haz clic en Abrir la consola de Google (o haz clic con el botón derecho y selecciona Abrir el vínculo en una ventana de incógnito) si ejecutas el navegador Chrome. La página Acceder se abre en una pestaña del navegador nueva.

Sugerencia: Puedes organizar las pestañas de manera independiente (una ventana al lado de la otra) para alternar fácilmente entre ellas.

Nota: Si aparece el diálogo Elige una cuenta, haz clic en Usar otra cuenta.

-

Si es necesario, copia el nombre de usuario de Google Cloud a continuación, y pégalo en el diálogo Ingresar. Haz clic en Siguiente.

{{{user_0.username | "nombre de usuario de Google Cloud"}}}

También puedes encontrar el nombre de usuario de Google Cloud en el panel Detalles del lab.

- Copia la contraseña de Google Cloud a continuación y pégala en el diálogo te damos la bienvenida. Haz clic en Siguiente.

{{{user_0.password | "contraseña de Google Cloud"}}}

También puedes encontrar la contraseña de Google Cloud en el panel Detalles del lab.

Importante: Debes usar las credenciales que te proporciona el lab. No uses las credenciales de tu cuenta de Google Cloud.

Nota: Usar tu propia cuenta de Google Cloud podría generar cargos adicionales.

- Haz clic para avanzar por las páginas siguientes:

- Acepta los Términos y Condiciones.

- No agregues opciones de recuperación o autenticación de dos factores (esta es una cuenta temporal).

- No te registres para las pruebas gratuitas.

Después de un momento, se abrirá la consola de Cloud en esta pestaña.

Nota: Para ver el menú con una lista de los productos y servicios de Google Cloud, haz clic en el menú de navegación que se encuentra en la parte superior izquierda de la pantalla.

Tarea 1. Analiza la violación de la seguridad de los datos y recopila información

Una mañana, el equipo de seguridad detecta una actividad inusual en sus sistemas. Una mayor investigación de esta actividad rápidamente revela que la empresa sufrió una violación considerable de la seguridad en sus aplicaciones, redes, sistemas y repositorios de datos. Los atacantes obtuvieron acceso no autorizado a información sensible de clientes, incluidos los datos de tarjeta de crédito y personales. Este incidente requiere atención inmediata y una investigación exhaustiva. El primer paso para comprender el impacto y alcance de la violación es recopilar información y analizar los datos disponibles.

En esta tarea, examinarás las vulnerabilidades y los hallazgos en Google Cloud Security Command Center para determinar cómo los atacantes obtuvieron acceso a los datos y qué medidas de corrección debes tomar.

Importante: Las vulnerabilidades mencionadas en esta sección dependen de verificaciones de seguridad específicas que se realizaron anteriormente. Si aún no se han ejecutado algunas verificaciones, es posible que las vulnerabilidades relacionadas no aparezcan en el Security Command Center cuando completes los pasos de esta sección. Sin embargo, no te preocupes. Todavía puedes usar la información proporcionada en esta tarea para analizar los hallazgos disponibles y proceder con los pasos de corrección en las tareas que siguen.

Primero, navega a Security Command Center para ver una descripción general de las vulnerabilidades activas.

- En el menú de navegación (

) de la consola de Google Cloud, haz clic en Seguridad > Resumen de riesgos. Se abrirá la página Descripción general de Security Command Center.

) de la consola de Google Cloud, haz clic en Seguridad > Resumen de riesgos. Se abrirá la página Descripción general de Security Command Center.

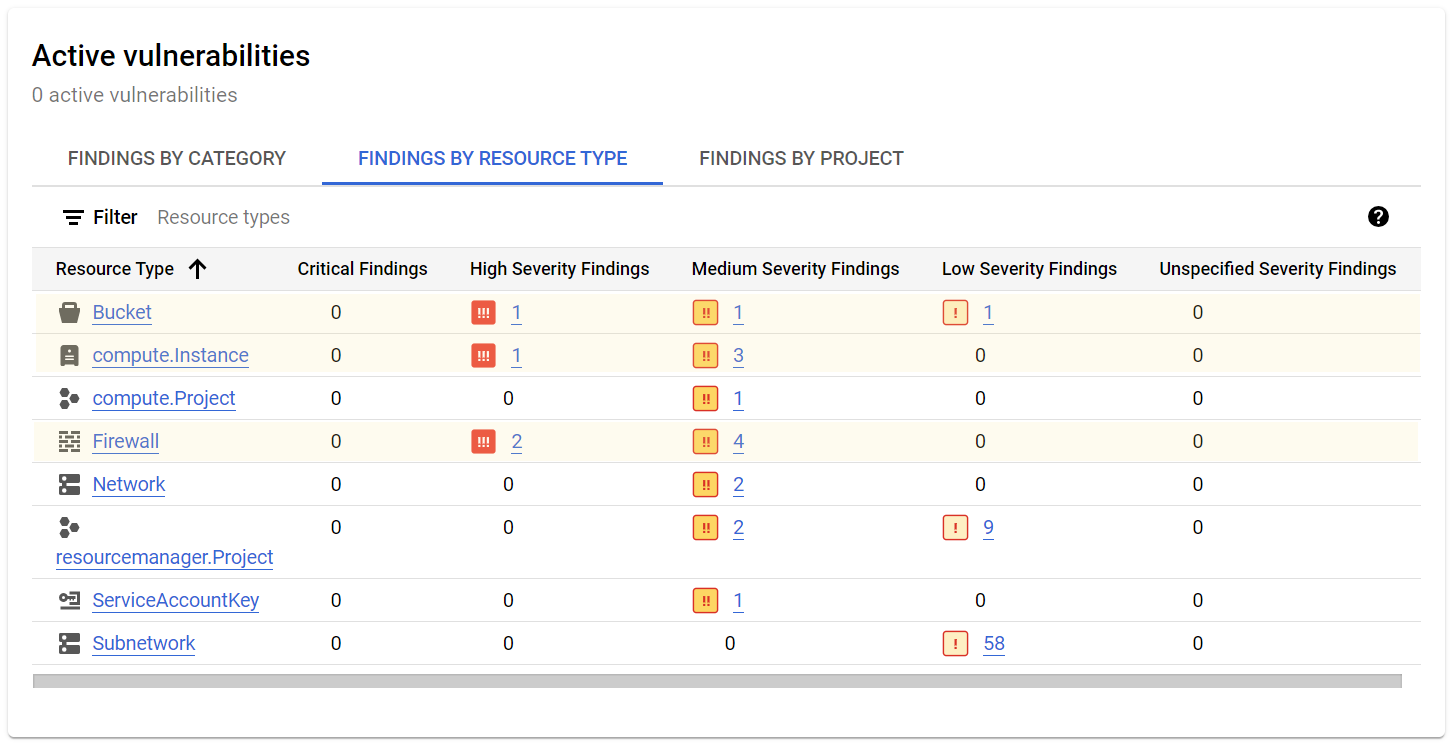

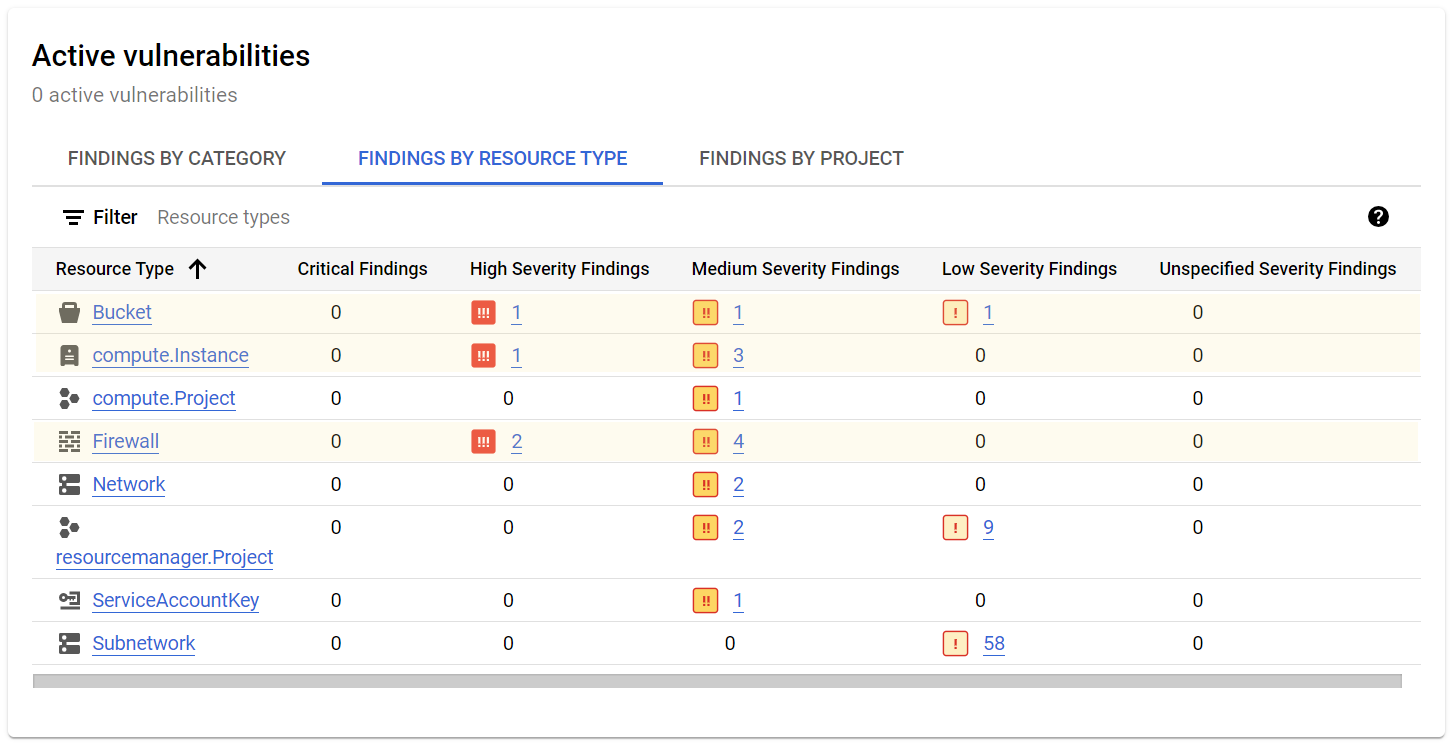

- Desplázate hasta Vulnerabilidades activas. En esta opción, se proporciona una descripción general de las vulnerabilidades o los problemas de seguridad actuales que requieren atención dentro del entorno de Google Cloud.

- Selecciona la pestaña Hallazgos por tipo de recurso. Los hallazgos o las vulnerabilidades de seguridad basados en el tipo de recurso de nube afectado (p. ej., instancias, buckets, bases de datos) están organizados. Cuando revisas las vulnerabilidades y los hallazgos activos por tipo de recurso, puedes priorizar y abordar los problemas de seguridad con eficacia.

Notarás que hay hallazgos de gravedad intermedia y alta en relación con el bucket de Cloud Storage, la máquina virtual de la instancia de Compute y el firewall.

A continuación, navega al informe de PCI DSS.

- En el menú de Security Command Center, haz clic en Cumplimiento. Se abre la página Cumplimiento.

- En la sección Estándares de cumplimiento de Google Cloud, haz clic en Ver detalles en la tarjeta PCI DSS 3.2.1. Se abre el informe de PCI DSS 3.2.1.

- Haz clic en la columna Hallazgos para ordenarlos y mostrar los hallazgos activos en la parte superior de la lista.

Nota: Asegúrate de seguir estos pasos para evaluar el informe de PCI y no actualices la página, ya que se quitarán los filtros requeridos y no se mostrará la información correcta.

Las Normas de Seguridad de Datos de la Industria de Tarjetas de Pago (PCI DSS) son un conjunto de requisitos de seguridad que las organizaciones deben seguir para proteger los datos sensibles de los titulares de tarjetas. Como empresa minorista que acepta y procesa pagos con tarjetas de crédito, Cymbal Retail también debe asegurarse de cumplir con los requisitos de PCI DSS para proteger los datos de los titulares de tarjetas.

A medida que examinas el informe de PCI DSS 3.2.1, observa que en este se mencionan las reglas que no cumplen con los requisitos y que se relacionan con la violación de la seguridad de los datos. Por ejemplo:

-

El registro de las reglas de firewall debe estar habilitado para que puedas auditar el acceso a la red: Este hallazgo de gravedad intermedia indica que el registro de las reglas de firewall está inhabilitado, lo que quiere decir que no hay registros de cuáles reglas de firewall se están aplicando ni de qué tráfico se permite o rechaza. Este es un riesgo de seguridad, ya que dificulta hacer un seguimiento y una investigación de la actividad sospechosa.

-

Las reglas del firewall no deberían permitir conexiones desde cualquier dirección IP en el puerto TCP o UDP 3389: Este hallazgo de gravedad alta indica que el firewall está configurado para permitir tráfico de protocolo de escritorio remoto (RDP) para todas las instancias en la red de todo Internet. Este es un riesgo de seguridad, ya que le permite a cualquier usuario en Internet conectarse al puerto de RDP en cualquier instancia de la red.

-

Las reglas del firewall no deberían permitir conexiones desde cualquier dirección IP en el puerto TCP o SCTP 22: Este hallazgo de gravedad alta indica que el firewall está configurado para permitir tráfico de Secure Shell (SSH) a todas las instancias en la red de todo Internet. SSH es un protocolo que permite el acceso remoto seguro a una computadora. Si un atacante puede obtener acceso a una máquina a través de SSH, potencialmente podría robar datos, instalar software malicioso o interrumpir las operaciones.

-

A las VMs no se les debe asignar una dirección IP pública: Este hallazgo de gravedad alta indica que una dirección IP particular está expuesta de manera activa al Internet público y es potencialmente accesible para las personas no autorizadas. Este hallazgo se considera un riesgo potencial de seguridad, ya que puede permitir que los atacantes busquen vulnerabilidades o lancen ataques en el recurso asociado.

-

Los buckets de Cloud Storage no deberían admitir el acceso público ni anónimo: Este hallazgo de gravedad alta indica que hay una entrada de Lista de control de acceso (LCA) para el bucket de almacenamiento al que se puede acceder de forma pública, lo que significa que cualquier persona en Internet puede leer los archivos almacenados en él. Esta es una vulnerabilidad de seguridad de alto riesgo que requiere que se priorice para su corrección.

-

No debes configurar las instancias para usar la cuenta de servicio predeterminada con el acceso completo a todas las APIs de Cloud: Este hallazgo de gravedad intermedia indica que a una identidad o cuenta de servicio particular se le otorgó acceso completo a todas las APIs de Google Cloud. Este hallazgo se considera un riesgo de seguridad significativo, ya que otorga a la identidad o cuenta de servicio la capacidad de realizar cualquier acción en el entorno de Google Cloud, lo que incluye acceder a datos sensibles, modificar parámetros de configuración y borrar recursos.

Como te enfocarás en identificar y solucionar estos problemas relacionados con el incidente de seguridad, no consideres los siguientes hallazgos, ya que no se relacionan con las tareas de corrección que estás completando:

-

Los registros de flujo de VPC deben estar habilitados para todas las subredes de la red de VPC: Hay una serie de hallazgos de gravedad baja sobre los registros de flujo inhabilitados. Esto indica que los registros de flujo no están habilitados para una serie de subredes en el proyecto de Google Cloud que se usa en este lab. Este es un riesgo potencial de seguridad porque los registros de flujo proporcionan estadísticas valiosas a los patrones de tráfico de red, lo que ayuda a identificar actividad sospechosa y a investigar incidentes de seguridad.

Nota: Habilitar el registro de recursos de nube es importante para mantener la observabilidad. Sin embargo, no corregirás este hallazgo en esta actividad del lab, ya que las subredes son parte del entorno de este lab. Como resultado, este hallazgo aún estará visible en el informe después de que hayas completado las tareas de corrección.

-

Los roles básicos (Propietario, Escritor, Lector) tienen demasiados permisos, por lo que no deberían usarse: Este hallazgo de gravedad intermedia indica que los roles básicos están en uso en el entorno de Google Cloud. Este es un riesgo de seguridad potencial porque los roles básicos otorgan acceso amplio a una extensa variedad de recursos.

-

Debe establecerse una regla de denegación de salida: Este hallazgo de gravedad baja indica que no se definió ninguna regla de denegación de salida para el firewall supervisado. Este hallazgo plantea inquietudes de seguridad potenciales porque sugiere que el tráfico saliente no está restringido, lo que potencialmente expone los datos sensibles o permite la comunicación no autorizada.

En la siguiente tabla, se combinan las reglas mencionadas en el informe con su categoría de hallazgo correspondiente. Esta te ayudará cuando examines los hallazgos según el tipo de recurso más adelante:

| Categoría de hallazgo |

Regla |

| Registro de regla de firewall inhabilitado |

El registro de las reglas de firewall debe estar habilitado para que puedas auditar el acceso a la red. |

| Puerto RDP abierto |

Las reglas del firewall no deberían permitir conexiones desde cualquier dirección IP en el puerto TCP o UDP 3389. |

| Puerto SSH abierto |

Las reglas del firewall no deberían permitir conexiones desde cualquier dirección IP en el puerto TCP o SCTP 22. |

| Dirección IP pública |

A las VMs no se les debe asignar una dirección IP pública. |

| LCA de buckets públicos |

Los buckets de Cloud Storage no deberían admitir el acceso público ni anónimo. |

| Acceso total a la API |

No debes configurar las instancias para usar la cuenta de servicio predeterminada con el acceso completo a todas las APIs de Cloud. |

| Registros de flujo inhabilitados |

Los registros de flujo de VPC deben estar habilitados para todas las subredes de la red de VPC. |

| Roles básicos usados |

Los roles básicos (Propietario, Escritor, Lector) tienen demasiados permisos, por lo que no deberían usarse. |

| Regla de denegación de salida no configurada |

Debe establecerse una regla de denegación de salida. |

En general, estos hallazgos indican una falta fundamental de controles de seguridad y el incumplimiento de requisitos de PCI DSS esenciales. También apuntan a vulnerabilidades asociadas con la violación de la seguridad de los datos.

A continuación, navega al Security Command Center y filtra los hallazgos para examinar y analizar en profundidad las vulnerabilidades en el entorno de Google Cloud.

- En la consola de Google Cloud, en el menú de navegación (

), haz clic en Seguridad > Hallazgos. Se abre la página Hallazgos.

), haz clic en Seguridad > Hallazgos. Se abre la página Hallazgos.

- En el panel Filtros rápidos, en la sección Tipo de recurso, selecciona la casilla de verificación para el tipo de recurso Bucket de Google Cloud Storage.

Deberían aparecer los siguientes hallazgos activos pertenecientes al bucket de almacenamiento:

-

LCA de buckets públicos: Este hallazgo se menciona en el informe de PCI DSS y señala que cualquier persona con acceso a Internet puede leer los datos almacenados en el bucket.

-

Solo política del bucket inhabilitada: Este indica que no hay una política de bucket explícita implementada para controlar quién puede acceder a los datos en él.

-

Registro de buckets inhabilitado: Este indica que no hay un registro habilitado para el bucket, por lo que será difícil hacer un seguimiento de quién accede a los datos.

Estos hallazgos indican que el bucket está configurado con una combinación de parámetros de configuración de seguridad que podría exponer los datos al acceso no autorizado. Deberás corregir estos hallazgos quitando la lista de control de acceso público, inhabilitando el acceso público al bucket y habilitando la política de acceso uniforme a nivel del bucket.

Nota: Habilitar el registro de recursos de nube es importante para mantener la observabilidad. Sin embargo, no corregirás el hallazgo Registro de buckets inhabilitado en esta actividad del lab, ya que esto requeriría trabajar con varios proyectos. Como resultado, este hallazgo aún estará visible después de que hayas completado las tareas de corrección.

- En el panel Filtros rápidos, en la sección Tipo de recurso, desmarca Bucket de Google Cloud Storage y selecciona la casilla de verificación para el tipo de recurso instancia de procesamiento de Google.

Deben aparecer los siguientes hallazgos activos que pertenecen a la máquina virtual llamada cc-app-01:

-

Dominio de software malicioso: Este hallazgo indica que se accedió a un dominio conocido por asociarse con software malicioso desde la google.compute.instance llamada cc-app-01. Aunque este hallazgo se considera de gravedad baja, indica que ocurrió actividad maliciosa en la instancia de máquina virtual, por lo que está en riesgo.

-

Arranque seguro de Compute inhabilitado: Este hallazgo de gravedad intermedia indica que el arranque seguro está inhabilitado para la máquina virtual. Este es un riesgo de seguridad, ya que permite que la máquina virtual se inicie con un código no autorizado, lo que podría usarse para comprometer el sistema.

-

Cuenta de servicio predeterminada usada: Este hallazgo de gravedad intermedia indica que la máquina virtual está usando la cuenta de servicio predeterminada. Este es un riesgo de seguridad, ya que esta cuenta tiene un alto nivel de acceso y podría verse comprometida si un atacante obtiene acceso al proyecto.

-

Dirección IP pública: Este hallazgo de gravedad alta se menciona en el informe de PCI DSS y señala que la máquina virtual tiene una dirección IP pública. Este es un riesgo de seguridad, ya que permite que cualquier persona en Internet se conecte a la máquina virtual directamente.

-

Acceso total a la API: Este hallazgo de gravedad intermedia se menciona en el informe de PCI DSS y señala que a la máquina virtual se le otorgó acceso total a las APIs de Google Cloud.

Estos hallazgos indican que la máquina virtual se configuró de manera que la dejó muy vulnerable al ataque. Para corregir estos hallazgos, deberás apagar la VM original (cc-app-01) y crear una VM (cc-app-02) usando una instantánea limpia del disco. La nueva VM tendrá la siguiente configuración aplicada:

- Sin cuenta de servicio de procesamiento

- Etiqueta de regla de firewall para una regla nueva para el acceso SSH controlado

- Arranque seguro habilitado

- Dirección IP pública configurada en Ninguna

- En el campo Intervalo de tiempo, expande el menú desplegable y selecciona Últimos 30 días. Así, garantizarás que la lista incluya los hallazgos de los últimos 30 días.

- En el panel Filtros rápidos, en la sección Tipo de recurso, desmarca Google compute instance y selecciona la casilla de verificación para el tipo de recurso Google compute firewall.

Los siguientes hallazgos activos deben mencionarse como pertenecientes al firewall:

-

Puerto SSH abierto: Este hallazgo de gravedad alta indica que el firewall está configurado para permitir tráfico de Secure Shell (SSH) a todas las instancias en la red de todo Internet.

-

Puerto RDP abierto: Este hallazgo de gravedad alta indica que el firewall está configurado para permitir tráfico de protocolo de escritorio remoto (RDP) para todas las instancias en la red de todo Internet.

-

Registro de regla de firewall inhabilitado: Este hallazgo de gravedad intermedia indica que el registro de las reglas de firewall está inhabilitado. Esto significa que no hay registro de cuáles reglas de firewall se están aplicando ni de qué tráfico se permite o rechaza.

Todos estos hallazgos se mencionan en el informe de PCI DSS y destacan una brecha de seguridad significativa en la configuración de la red. La falta de acceso restringido a los puertos RDP o SSH, en conjunto con el registro de regla de firewall inhabilitado, hace que la red sea altamente vulnerable a intentos de acceso no autorizado y potenciales violaciones de la seguridad de los datos. Para corregir estos hallazgos, debes quitar las reglas demasiado generales del firewall existente y reemplazarlas por una regla de firewall que permita el acceso SSH solo de direcciones que usa el servicio de SSH de IAP de Google Cloud.

Ahora que analizaste las vulnerabilidades de seguridad, es momento de trabajar en corregir los hallazgos del informe.

Tarea 2. Corrige las vulnerabilidades de Compute Engine

En esta tarea, apagarás la VM vulnerable cc-app-01 y crearás una VM nueva a partir de una instantánea tomada antes de la infección de software malicioso. Las instantáneas de VM son eficaces para restablecer el sistema a un estado limpio y su uso garantiza que la VM nueva no se infecte con el mismo software malicioso que comprometió a la VM original.

- En la consola de Google Cloud, haz clic en el menú de navegación (

).

).

- Selecciona Compute Engine > Instancias de VM. Se abre la página Instancias de VM.

La VM actual cc-app-01 debería aparecer en esta página. Esta es la VM vulnerable que se vio comprometida y debe apagarse.

- Selecciona la casilla de verificación para la VM cc-app-01.

- Haz clic en Detener.

- Aparecerá una ventana emergente en la que se te pedirá confirmar que la VM debe detenerse, haz clic en Detener.

Haz clic en Revisar mi progreso para verificar que completaste esta tarea correctamente.

Apagar la VM vulnerable

A continuación, crea una VM nueva a partir de una instantánea. Esta instantánea ya se creó como parte del plan de copias de seguridad de datos a largo plazo de Cymbal Retail.

- En la barra de acciones, haz clic en + Crear instancia.

- En la sección Configuración de la máquina, en el campo Nombre, escribe cc-app-02.

- En Tipo de máquina, expande el menú desplegable, selecciona Con núcleo compartido y, luego, e2-medium.

- Haz clic en la sección SO y almacenamiento y, luego, en Cambiar para Sistema operativo y almacenamiento.

- Selecciona la pestaña Instantáneas.

- Expande el menú desplegable Instantánea y selecciona cc-app01-snapshot.

- Haz clic en Seleccionar.

- En la sección Redes, en el campo Etiquetas de red, escribe cc. Usarás esta etiqueta para aplicar reglas de firewall a esta VM específica.

- En la sección Interfaces de red, expande la red predeterminada.

- Expande el menú desplegable Dirección IPv4 externa y selecciona Ninguna.

- En la sección Seguridad, en Identidad y acceso a la API, expande el menú desplegable Cuentas de servicio y selecciona Qwiklabs User Service Account.

- Haz clic en Crear.

La nueva VM cc-app-02 debería crearse a partir de la instantánea cc-app01-snapshot. Puede que la nueva VM tarde unos minutos en crearse.

Ahora, activa el arranque seguro para la VM nueva cc-app-02 para abordar el hallazgo Arranque seguro inhabilitado.

- Selecciona la casilla de verificación de la VM cc-app-02.

- Haz clic en Detener.

- Aparecerá una ventana emergente en la que se te pedirá confirmar que la VM debe detenerse, haz clic en Detener.

Espera a que la VM cc-app-02 se detenga antes de continuar.

- En la sección Instancias de VM, haz clic en el vínculo de cc-app-02. Se abre la página cc-app-02.

- En la barra de herramientas de cc-app-02, haz clic en Editar. Se abre la página para editar la instancia cc-app-02.

- Desplázate hasta la sección Seguridad y acceso, y en VM protegida, selecciona la casilla de verificación de la opción Activar el arranque seguro. Esto permitirá abordar el hallazgo Arranque seguro de Compute inhabilitado.

- Haz clic en Guardar.

- En el menú Compute Engine, selecciona Instancias de VM.

- Selecciona la casilla de verificación de la VM cc-app-02.

- Haz clic en Iniciar/Reanudar.

- Aparecerá una ventana emergente en la que se te pedirá confirmar que la VM debe iniciarse, haz clic en Iniciar.

La instancia de VM cc-app-02 se reiniciará y el hallazgo Arranque seguro inhabilitado quedará corregido.

Haz clic en Revisar mi progreso para verificar que completaste esta tarea correctamente.

Crear una nueva VM a partir de una instantánea existente

Desafío: borra la VM comprometida

Borra la VM cc-app-01 comprometida.

Haz clic en Revisar mi progreso para verificar que completaste esta tarea correctamente.

Borrar la VM comprometida

Si seguiste estos pasos, creaste eficazmente una VM nueva a partir de una instantánea, lo que garantiza que está libre de software malicioso y parámetros de configuración erróneos. También borraste la VM comprometida y, así, eliminaste la fuente de la violación de la seguridad.

Tarea 3. Corrige los permisos del bucket de Cloud Storage

En esta tarea, revocarás el acceso público al bucket de almacenamiento y cambiarás al control de acceso uniforme a nivel de este, lo que reducirá significativamente el riesgo de violaciones de la seguridad de los datos. Si quitas todos los permisos de usuario del bucket de almacenamiento, puedes evitar el acceso no autorizado a los datos almacenados dentro de él.

- En el menú de navegación (

), selecciona Cloud Storage > Buckets. Se abre la página Buckets.

), selecciona Cloud Storage > Buckets. Se abre la página Buckets.

- Haz clic en el vínculo del bucket de almacenamiento _bucket. Se abre la página de detalles Bucket.

Notarás que hay un archivo myfile.csv en el bucket accesible públicamente. Este es el archivo que contiene la información sensible que volcó el agente malicioso. Realiza los siguientes pasos para abordar el hallazgo de LCA de buckets públicos.

-

Haz clic en la pestaña Permisos.

-

En la tarjeta Acceso público, haz clic en Impedir el acceso público.

-

Haz clic en Confirmar.

Desafío: modifica el acceso al bucket de almacenamiento

Cambia el control de acceso a uniforme y quita los permisos para las principales allUsers del bucket de almacenamiento para aplicar un solo conjunto de permisos para el bucket y sus objetos. También deberás garantizar que los usuarios que dependan de los roles básicos del proyecto para acceder al bucket no perderán su acceso.

Haz clic en Revisar mi progreso para verificar que completaste esta tarea correctamente.

Modificar el acceso al bucket de almacenamiento

Si seguiste estos pasos, impediste eficazmente el acceso público al bucket, cambiaste al control de acceso uniforme a nivel del bucket y quitaste todos los permisos de usuario, lo que te permitió abordar los hallazgos de LCA de buckets públicos, Solo política del bucket inhabilitada y Registro del bucket inhabilitado.

Tarea 4. Limita el acceso a los puertos del firewall

En esta tarea, restringirás el acceso a los puertos RDP y SSH solo a redes de origen autorizadas para minimizar la superficie de ataque y reducir el riesgo de acceso remoto no autorizado.

Ejerce la máxima precaución antes de modificar las reglas de firewall demasiado permisivas. Las reglas pueden estar permitiendo tráfico legítimo, y restringirlo de manera inapropiada podría interrumpir operaciones fundamentales. En este lab, asegúrate de que las instancias de máquinas virtuales de Compute Engine que tengan la etiqueta de destino “cc” permanecerán accesibles a través de conexiones SSH del rango de direcciones (35.235.240.0/20) de Google Cloud Identity-Aware Proxy. Para mantener un acceso administrativo sin interrupciones, crea una regla de firewall nueva de acceso limitado para el tráfico SSH antes de quitar la regla existente y permitir las conexiones SSH de cualquier dirección.

Desafío: restringe el acceso SSH

Crea una nueva regla de firewall limit-ports. Esta regla debe restringir el acceso SSH solo a las direcciones IP autorizadas de la red de origen 35.235.240.0/20 a las instancias de procesamiento con la etiqueta cc.

Haz clic en Revisar mi progreso para verificar que completaste esta tarea correctamente.

Restringir el acceso SSH

Tarea 5. Ajusta la configuración del firewall

En esta tarea, borrarás tres reglas de firewall de VPC específicas que son responsables de permitir el acceso no restringido a ciertos protocolos de red, como ICMP, RDP y SSH, de cualquier fuente dentro de la red de VPC. Luego, podrás habilitar los registros en las reglas de firewall restantes.

Desafío: personaliza las reglas de firewall

Borra las reglas de firewall default-allow-icmp, default-allow-rdp y default-allow-ssh. Estas reglas son demasiado amplias y si las borras, podrás tener un entorno de red más seguro y controlado.

Si borraste estas reglas, restringiste el acceso a estos protocolos, lo que limita las posibilidades de intentos de acceso no autorizado y reduce la superficie de ataque de tu red.

Personalizar reglas de firewall

Desafío: habilita los registros

Habilita los registros para las reglas de firewall restantes limit-ports (la regla que creaste en una tarea previa) y default-allow-internal.

Habilitar los registros te permite hacer un seguimiento del tráfico que admite esta regla y analizarlo, tráfico que probablemente sea uno interno entre instancias dentro de tu VPC.

Haz clic en Revisar mi progreso para verificar que completaste esta tarea correctamente.

Habilitar registro

Cuando personalizaste las reglas de firewall y habilitaste los registros, abordaste los hallazgos Puerto SSH abierto, Puerto RDP abierto y Registro de regla de firewall inhabilitado. La nueva regla de firewall protege mejor la red y mejora su visibilidad.

Tarea 6. Verifica el cumplimiento

Después de abordar diligentemente las vulnerabilidades identificadas en el informe de PCI DSS 3.2.1, es crucial verificar la eficacia de las iniciativas de corrección. En esta tarea, ejecutarás el informe de nuevo para garantizar que las vulnerabilidades identificadas previamente se hayan mitigado de forma correcta y ya no representen un riesgo de seguridad para el entorno.

- En el menú de Security Command Center, haz clic en Cumplimiento. Se abre la página Cumplimiento.

- En la sección Estándares de cumplimiento de Google Cloud, haz clic en Ver detalles en la tarjeta PCI DSS 3.2.1. Se abre el informe de PCI DSS 3.2.1.

- Haz clic en la columna Hallazgos para ordenarlos y mostrar los hallazgos activos en la parte superior de la lista.

Todas las vulnerabilidades importantes ya se solucionaron.

Nota: Aunque abordaste las vulnerabilidades de gravedad intermedia y alta, los registros de flujo se mantienen inhabilitados para una serie de subredes. Este hallazgo aún será visible en el informe después de que hayas completado las tareas de corrección, ya que se relaciona con el entorno de este lab.

Conclusión

¡Muy bien!

Ayudaste al equipo de seguridad de Cymbal Bank a mitigar el impacto de la violación de la seguridad de los datos y abordar las vulnerabilidades identificadas. Además, mejoraste significativamente la postura de seguridad del entorno de Google Cloud de Cymbal Bank.

Primero examinaste y analizaste las vulnerabilidades y los hallazgos en el Google Cloud Security Command Center.

Luego, apagaste la VM antigua y creaste una nueva a partir de una instantánea tomada antes de la infección de software malicioso.

Después, ajustaste los permisos de almacenamiento en la nube revocando el acceso público al bucket correspondiente y cambiando al control de acceso uniforme a nivel del bucket. También quitaste todos los permisos de usuario del bucket de almacenamiento.

A continuación, ajustaste las reglas de firewall borrando las reglas default-allow-icmp, default-allow-rdp y default-allow-ssh, y habilitando el registro de las reglas restantes.

Finalmente, ejecutaste un informe de cumplimiento para confirmar que los problemas de vulnerabilidades se solucionaron.

Recuerda que, como analista de seguridad, es crucial realizar auditorías de seguridad regulares e implementar las prácticas de supervisión actuales para seguir manteniendo la protección contra amenazas y vulnerabilidades.

Finaliza el lab

Antes de que finalices el lab, asegúrate de estar conforme con la forma en que completaste todas las tareas. Cuando estés conforme, haz clic en Finalizar Lab y luego haz clic en Enviar.

Finalizar el lab te quitará el acceso al entorno del lab y no podrás volver a acceder al trabajo que completaste.

Copyright 2020 Google LLC. All rights reserved. Google y el logotipo de Google son marcas de Google LLC. Los demás nombres de productos y empresas pueden ser marcas de las respectivas empresas a las que estén asociados.

IMPORTANTE:

IMPORTANTE: Toma capturas de pantalla de tu trabajo en cada tarea para agregarlas a tu cartera.

Toma capturas de pantalla de tu trabajo en cada tarea para agregarlas a tu cartera. Asegúrate de completar este lab práctico únicamente en una computadora de escritorio o laptop.

Asegúrate de completar este lab práctico únicamente en una computadora de escritorio o laptop. Se permiten solo 5 intentos por lab.

Se permiten solo 5 intentos por lab. A modo de recordatorio, es habitual no responder de forma correcta a todas las preguntas en el primer intento o incluso tener que volver a realizar una tarea; esto forma parte del proceso de aprendizaje.

A modo de recordatorio, es habitual no responder de forma correcta a todas las preguntas en el primer intento o incluso tener que volver a realizar una tarea; esto forma parte del proceso de aprendizaje. Una vez comenzado el lab, no se puede detener el cronómetro. Después de 1 hora y 30 minutos, el lab terminará y tendrás que volver a empezar.

Una vez comenzado el lab, no se puede detener el cronómetro. Después de 1 hora y 30 minutos, el lab terminará y tendrás que volver a empezar. Para obtener más información, consulta la lectura Sugerencias técnicas para el lab.

Para obtener más información, consulta la lectura Sugerencias técnicas para el lab.

) de la consola de Google Cloud, haz clic en Seguridad > Resumen de riesgos. Se abrirá la página Descripción general de Security Command Center.

) de la consola de Google Cloud, haz clic en Seguridad > Resumen de riesgos. Se abrirá la página Descripción general de Security Command Center.