GSP322

Wstęp

W Challenge Lab (module-wyzwaniu) otrzymasz scenariusz i zestaw zadań. Zamiast instrukcji krok po kroku użyjesz umiejętności zdobytych w poszczególnych modułach szkolenia, rozwiązując zadania samodzielnie. Automatyczny system oceniania (widoczny na tej stronie) poinformuje Cię, czy zadanie zostało wykonane poprawnie.

W Challenge Lab nie będziemy uczyć Cię nowych pojęć związanych z Google Cloud. Musisz za to poszerzyć nabyte umiejętności, takie jak zmiana domyślnych wartości oraz czytanie i analizowanie komunikatów o błędach, po to, by naprawiać popełnione przez siebie błędy.

Aby zdobyć 100% punktów, musisz ukończyć wszystkie zadania w określonym czasie.

Ten moduł przeznaczony jest dla użytkowników zapisanych na szkolenie Budowanie bezpiecznej sieci Google Cloud, które pozwala zdobyć odznakę umiejętności. Podejmujesz się wyzwania?

Konfiguracja

Zanim klikniesz przycisk Rozpocznij moduł

Zapoznaj się z tymi instrukcjami. Moduły mają limit czasowy i nie można ich zatrzymać. Gdy klikniesz Rozpocznij moduł, na liczniku wyświetli się informacja o tym, na jak długo udostępniamy Ci zasoby Google Cloud.

W tym praktycznym module możesz spróbować swoich sił w wykonywaniu opisywanych działań w prawdziwym środowisku chmury, a nie w jego symulacji lub wersji demonstracyjnej. Otrzymasz nowe, tymczasowe dane logowania, dzięki którym zalogujesz się i uzyskasz dostęp do Google Cloud na czas trwania modułu.

Do ukończenia modułu potrzebne będą:

- Dostęp do standardowej przeglądarki internetowej (zalecamy korzystanie z przeglądarki Chrome).

Uwaga: uruchom ten moduł w oknie incognito (zalecane) lub przeglądania prywatnego. Dzięki temu unikniesz konfliktu między swoim kontem osobistym a kontem do nauki, co mogłoby spowodować naliczanie dodatkowych opłat na koncie osobistym.

- Odpowiednia ilość czasu na ukończenie modułu – pamiętaj, że gdy rozpoczniesz, nie możesz go wstrzymać.

Uwaga: w tym module używaj tylko konta do nauki. Jeśli użyjesz innego konta Google Cloud, mogą na nim zostać naliczone opłaty.

Scenariusz

Jan, który prowadzi niewielką lokalną firmę (sklep Juice-shop), zatrudnia Cię, bo potrzebuje konsultacji w sprawach bezpieczeństwa przy bijącej rekordy popularności stronie internetowej swojej firmy. Jan nie ma doświadczenia w Google Cloud, a stronę zakładał syn jego sąsiadów – wyjechał później na studia, ale najpierw upewnił się, że strona działa.

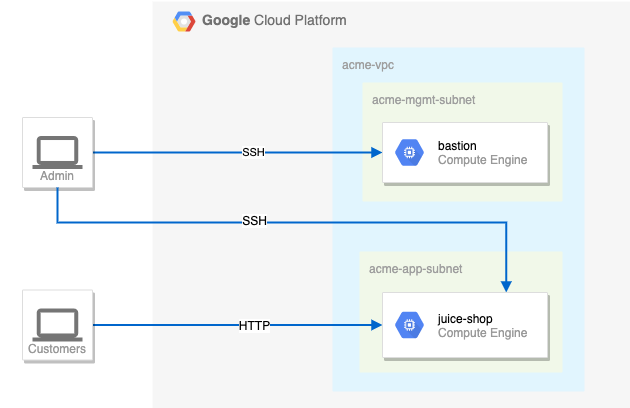

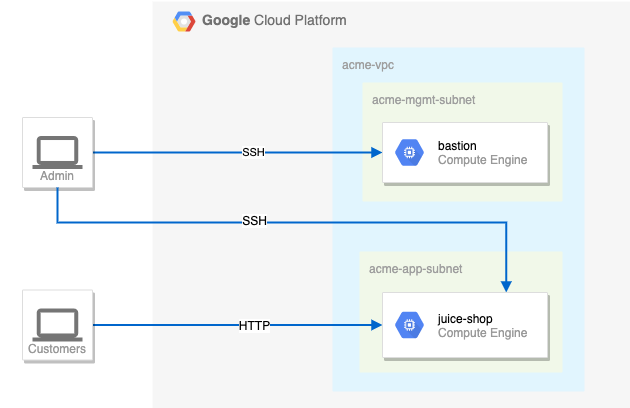

Oto bieżąca konfiguracja:

Twoje wyzwanie

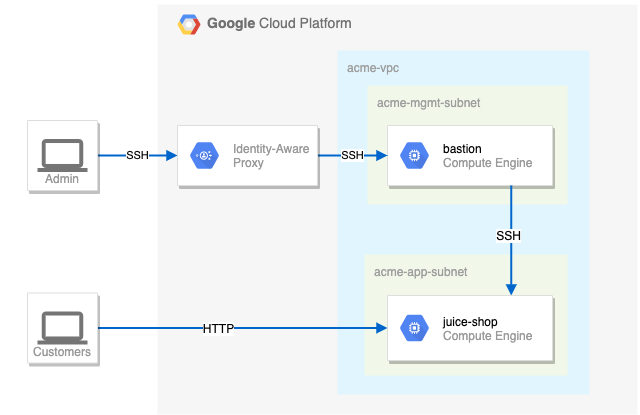

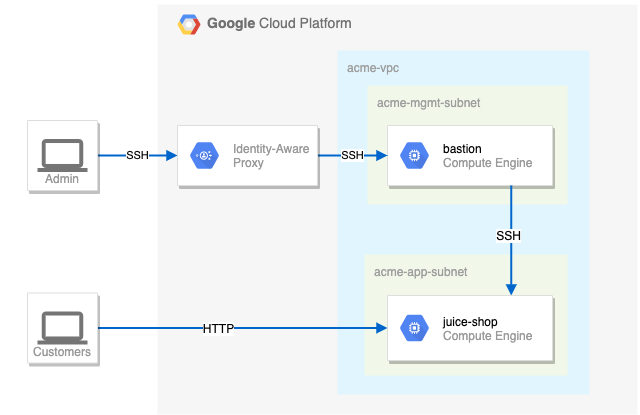

Musisz utworzyć odpowiednią konfigurację zabezpieczeń dla strony Jana. Pierwszym wyzwaniem będzie ustawienie reguł zapory sieciowej i tagów maszyny wirtualnej. Musisz także sprawdzić, czy dostęp SSH do bastionu jest możliwy tylko przez IAP.

W kontekście reguł zapory sieciowej sprawdź, czy:

- bastion nie ma publicznego adresu IP,

- dostęp do bastionu możliwy jest tylko przez SSH i z włączoną funkcją IAP,

- dostęp SSH do strony

juice-shop możliwy jest tylko przez bastion,

- dostęp zewnętrzny dla strony

juice-shop możliwy jest tylko przez HTTP.

Porady i wskazówki:

- Zwróć szczególną uwagę na tagi sieciowe i powiązane reguły zapory sieciowej VPC.

- Dokładność to klucz – ogranicz zakresy źródłowe w regułach zapory sieciowej VPC.

- Ustawienia przepuszczające zbyt szeroki zakres nie zostaną zaliczone.

Sugerowana kolejność działań

- Sprawdź reguły zapory sieciowej. Usuń ustawienia przepuszczające zbyt szeroki zakres.

Usunięcie ustawień przepuszczających zbyt szeroki zakres

- W Cloud Console przejdź do Compute Engine i znajdź bastion. Instancja powinna być zatrzymana. Uruchom instancję.

Uruchomienie instancji bastionu

- Ruch zewnętrzny może trafiać przez SSH tylko do bastionu. Utwórz regułę zapory sieciowej, która zezwala na dostęp SSH (tcp/22) z usługi IAP. Reguła zapory sieciowej musi być włączona dla instancji bastionu używającej tagu sieciowego .

Utworzenie reguły zapory sieciowej zezwalającej na dostęp SSH (tcp/22) z usługi IAP i dodanie tagu sieciowego dla bastionu

- Serwer

juice-shop obsługuje ruch HTTP. Utwórz regułę zapory sieciowej zezwalającą na ruch HTTP (tcp/80) dla dowolnego adresu. W przypadku instancji juice-shop reguła zapory sieciowej musi zostać włączona za pomocą tagu sieciowego .

Utworzenie reguły zapory sieciowej zezwalającej na ruch HTTP (tcp/80) dla dowolnego adresu i dodanie tagu sieciowego dla serwera juice-shop

- Musisz połączyć się z

juice-shop z bastionu przez SSH. Utwórz regułę zapory sieciowej zezwalającą na ruch przez SSH (tcp/22) z adresu sieciowego acme-mgmt-subnet. W przypadku instancji juice-shop reguła zapory sieciowej musi zostać włączona za pomocą tagu sieciowego .

Utworzenie reguły zapory sieciowej zezwalającej na ruch przez SSH (tcp/22) z acme-mgmt-subnet

- Na stronie instancji Compute Engine kliknij przycisk SSH dla bastionu. Po nawiązaniu połączenia połącz się przez SSH z

juice-shop.

Wskazówka: jeśli masz problemy z połączeniem przy użyciu otoki gcloud compute ssh lub z tunelem IAP, użyj flagi --troubleshoot.

Nawiązanie połączenia przez SSH z bastionem przy użyciu IAP oraz z serwerem juice-shop przez bastion

Gratulacje!

Udało Ci się ukończyć moduł-wyzwanie i pomóc Janowi w załataniu luk bezpieczeństwa.

Kolejne kroki / Więcej informacji

Ta odznaka umiejętności jest częścią ścieżek szkoleniowych Network Engineer i Security Engineer w Google Cloud. Jeśli udało Ci się już zdobyć pozostałe odznaki umiejętności dostępne w tej ścieżce szkoleniowej, sprawdź katalog Google Cloud Skills Boost, w którym czeka na Ciebie jeszcze ponad 20 takich odznak.

Szkolenia i certyfikaty Google Cloud

…pomogą Ci wykorzystać wszystkie możliwości technologii Google Cloud. Nasze zajęcia obejmują umiejętności techniczne oraz sprawdzone metody, które ułatwią Ci szybką naukę i umożliwią jej kontynuację. Oferujemy szkolenia na poziomach od podstawowego po zaawansowany prowadzone w trybach wirtualnym, na żądanie i na żywo, dzięki czemu możesz dopasować program szkoleń do swojego napiętego harmonogramu. Certyfikaty umożliwią udokumentowanie i potwierdzenie Twoich umiejętności oraz doświadczenia w zakresie technologii Google Cloud.

Ostatnia aktualizacja instrukcji: 4 lutego 2025 r.

Ostatni test instrukcji: 4 lutego 2025 r.

Copyright 2025 Google LLC. Wszelkie prawa zastrzeżone. Google i logo Google są znakami towarowymi Google LLC. Wszelkie inne nazwy firm i produktów mogą być znakami towarowymi odpowiednich podmiotów, z którymi są powiązane.