GSP698

개요

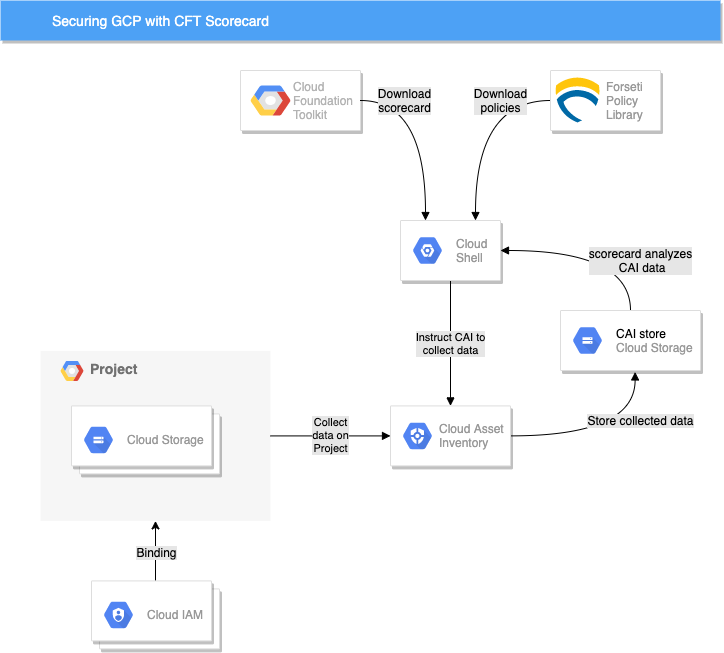

CFT 스코어카드는 Forseti 구성 검사기의 오픈소스 명령줄 클라이언트이자, 더 큰 개념인 Cloud Foundation Toolkit의 구성 요소입니다. CFT 스코어카드를 이용하면 Google Cloud 리소스, 프로젝트, 폴더, 심지어 조직에 대한 잘못된 구성과 설정된 표준 위반을 파악할 수 있습니다.

Google Cloud 리소스 유형은 86개가 넘으며, 계속 늘어나고 있습니다. 퍼블릭 클라우드로 이전하면 클라우드 운영 및 리소스 배포를 여러 개인에게 제휴하는 일이 그 어느 때보다 쉬워집니다. 인프라, 리소스, 정책의 배포에서 제휴 및 민첩성이 증가함에 따라 정책과 표준을 유지하기가 점점 더 어려워지고 있습니다.

이 실습에서는 Google Cloud 프로젝트에 대한 가시성을 개선하고 잘못된 구성을 감지하도록 CFT 스코어카드를 구성합니다.

이 실습에서 하는 작업

이 실습에서는 여러 동시 사용자와 함께 클라우드를 사용할 때 발생하는 과제를 중점적으로 다룹니다. CFT 스코어카드를 사용 설정하고 Cloud 애셋 인벤토리 및 오픈소스 정책 라이브러리와 통합하여 리소스 구성 모니터링 및 위반 감지 기능을 확장합니다. 잘못된 구성과 과도하게 노출된 리소스를 감지하는 도구를 설정하며 팀 내 다른 개인이, 궁극적으로는 Google Cloud 프로젝트가 설정된 정책 내에서 민첩하게 움직일 수 있게 합니다.

다루는 주제

- CFT 스코어카드 설정

- CFT 스코어카드 평가 실행

- 새 CFT 스코어카드 정책 추가

시나리오

3명으로 구성된 팀의 기술 리드가 있습니다. 원격 팀원인 앨리스와 밥은 기술 리드와 매우 긴밀하게 협력하며, 기술 리드와 공유하는 동일한 Google Cloud 프로젝트에 많은 리소스를 배포하고 있습니다. 함께 일한 지 몇 주가 지나자 몇 가지 위험 신호가 보이기 시작합니다. 얼마 지나지 않아 앨리스와 밥이 절차를 무시하고 프로젝트를 잘못 구성했다는 사실을 알게 됩니다. 잘못된 구성 하나 때문에 Cloud Storage 버킷이 공개적으로 노출되었습니다. 발견한 잘못된 구성은 하나뿐이지만, 다른 잘못된 구성이 있을지도 모른다는 걱정이 듭니다.

빠르게 Google 검색을 해본 결과 Cloud Foundation Toolkit(CFT) 스코어카드 CLI 유틸리티가 표시됩니다. 간단히 읽어보니 이 유틸리티를 사용하면 Google Cloud 환경에 정책을 적용하고 잘못된 구성이 발생하는 위치를 파악할 수 있다는 생각이 듭니다. 그래서 한번 사용해 보기로 합니다.

설정 및 요건

실습 시작 버튼을 클릭하기 전에

다음 안내를 확인하세요. 실습에는 시간 제한이 있으며 일시중지할 수 없습니다. 실습 시작을 클릭하면 타이머가 시작됩니다. 이 타이머는 Google Cloud 리소스를 사용할 수 있는 시간이 얼마나 남았는지를 표시합니다.

실무형 실습을 통해 시뮬레이션이나 데모 환경이 아닌 실제 클라우드 환경에서 실습 활동을 진행할 수 있습니다. 실습 시간 동안 Google Cloud에 로그인하고 액세스하는 데 사용할 수 있는 새로운 임시 사용자 인증 정보가 제공됩니다.

이 실습을 완료하려면 다음을 준비해야 합니다.

- 표준 인터넷 브라우저 액세스 권한(Chrome 브라우저 권장)

참고: 이 실습을 실행하려면 시크릿 모드(권장) 또는 시크릿 브라우저 창을 사용하세요. 개인 계정과 학습자 계정 간의 충돌로 개인 계정에 추가 요금이 발생하는 일을 방지해 줍니다.

- 실습을 완료하기에 충분한 시간(실습을 시작하고 나면 일시중지할 수 없음)

참고: 이 실습에는 학습자 계정만 사용하세요. 다른 Google Cloud 계정을 사용하는 경우 해당 계정에 비용이 청구될 수 있습니다.

실습을 시작하고 Google Cloud 콘솔에 로그인하는 방법

-

실습 시작 버튼을 클릭합니다. 실습 비용을 결제해야 하는 경우 결제 수단을 선택할 수 있는 대화상자가 열립니다.

왼쪽에는 다음과 같은 항목이 포함된 실습 세부정보 창이 있습니다.

- Google Cloud 콘솔 열기 버튼

- 남은 시간

- 이 실습에 사용해야 하는 임시 사용자 인증 정보

- 필요한 경우 실습 진행을 위한 기타 정보

-

Google Cloud 콘솔 열기를 클릭합니다(Chrome 브라우저를 실행 중인 경우 마우스 오른쪽 버튼으로 클릭하고 시크릿 창에서 링크 열기를 선택합니다).

실습에서 리소스가 가동되면 다른 탭이 열리고 로그인 페이지가 표시됩니다.

팁: 두 개의 탭을 각각 별도의 창으로 나란히 정렬하세요.

참고: 계정 선택 대화상자가 표시되면 다른 계정 사용을 클릭합니다.

-

필요한 경우 아래의 사용자 이름을 복사하여 로그인 대화상자에 붙여넣습니다.

{{{user_0.username | "Username"}}}

실습 세부정보 창에서도 사용자 이름을 확인할 수 있습니다.

-

다음을 클릭합니다.

-

아래의 비밀번호를 복사하여 시작하기 대화상자에 붙여넣습니다.

{{{user_0.password | "Password"}}}

실습 세부정보 창에서도 비밀번호를 확인할 수 있습니다.

-

다음을 클릭합니다.

중요: 실습에서 제공하는 사용자 인증 정보를 사용해야 합니다. Google Cloud 계정 사용자 인증 정보를 사용하지 마세요.

참고: 이 실습에 자신의 Google Cloud 계정을 사용하면 추가 요금이 발생할 수 있습니다.

-

이후에 표시되는 페이지를 클릭하여 넘깁니다.

- 이용약관에 동의합니다.

- 임시 계정이므로 복구 옵션이나 2단계 인증을 추가하지 않습니다.

- 무료 체험판을 신청하지 않습니다.

잠시 후 Google Cloud 콘솔이 이 탭에서 열립니다.

참고: Google Cloud 제품 및 서비스에 액세스하려면 탐색 메뉴를 클릭하거나 검색창에 제품 또는 서비스 이름을 입력합니다.

Cloud Shell 활성화

Cloud Shell은 다양한 개발 도구가 탑재된 가상 머신으로, 5GB의 영구 홈 디렉터리를 제공하며 Google Cloud에서 실행됩니다. Cloud Shell을 사용하면 명령줄을 통해 Google Cloud 리소스에 액세스할 수 있습니다.

-

Google Cloud 콘솔 상단에서 Cloud Shell 활성화  를 클릭합니다.

를 클릭합니다.

-

다음 창을 클릭합니다.

- Cloud Shell 정보 창을 통해 계속 진행합니다.

- 사용자 인증 정보를 사용하여 Google Cloud API를 호출할 수 있도록 Cloud Shell을 승인합니다.

연결되면 사용자 인증이 이미 처리된 것이며 프로젝트가 학습자의 PROJECT_ID, (으)로 설정됩니다. 출력에 이 세션의 PROJECT_ID를 선언하는 줄이 포함됩니다.

Your Cloud Platform project in this session is set to {{{project_0.project_id | "PROJECT_ID"}}}

gcloud는 Google Cloud의 명령줄 도구입니다. Cloud Shell에 사전 설치되어 있으며 명령줄 자동 완성을 지원합니다.

- (선택사항) 다음 명령어를 사용하여 활성 계정 이름 목록을 표시할 수 있습니다.

gcloud auth list

-

승인을 클릭합니다.

출력:

ACTIVE: *

ACCOUNT: {{{user_0.username | "ACCOUNT"}}}

To set the active account, run:

$ gcloud config set account `ACCOUNT`

- (선택사항) 다음 명령어를 사용하여 프로젝트 ID 목록을 표시할 수 있습니다.

gcloud config list project

출력:

[core]

project = {{{project_0.project_id | "PROJECT_ID"}}}

참고: gcloud 전체 문서는 Google Cloud에서 gcloud CLI 개요 가이드를 참고하세요.

작업 1. 환경 설정

- 시작하려면 Cloud Shell을 열고 몇 가지 환경 변수를 설정해야 합니다.

export GOOGLE_PROJECT=$DEVSHELL_PROJECT_ID

export CAI_BUCKET_NAME=cai-$GOOGLE_PROJECT

- 문서를 읽고 CFT 스코어카드에 두 가지 종속 항목이 있음을 이해합니다.

- 프로젝트에서 Cloud Asset API를 사용 설정합니다.

gcloud services enable cloudasset.googleapis.com \

--project $GOOGLE_PROJECT

- 다음 명령어를 실행하여 기본 Cloud Asset 서비스 계정을 만듭니다.

gcloud beta services identity create --service=cloudasset.googleapis.com --project=$GOOGLE_PROJECT

-

스토리지 관리자 역할을 클라우드 애셋 서비스 계정에 부여합니다.

gcloud projects add-iam-policy-binding ${GOOGLE_PROJECT} \

--member=serviceAccount:service-$(gcloud projects list --filter="$GOOGLE_PROJECT" --format="value(PROJECT_NUMBER)")@gcp-sa-cloudasset.iam.gserviceaccount.com \

--role=roles/storage.admin

- 정책 라이브러리를 클론합니다.

git clone https://github.com/forseti-security/policy-library.git

- 정책 라이브러리에서 policy-library/policies/constraints 폴더에 있는 정책을 적용한다는 사실을 알게 됩니다. 따라서 samples 디렉터리의 샘플 정책을 constraints 디렉터리로 복사합니다.

cp policy-library/samples/storage_denylist_public.yaml policy-library/policies/constraints/

- Cloud 애셋 인벤토리(CAI)에서 내보내는 데이터를 저장할 버킷을 만듭니다.

gsutil mb -l {{{project_0.default_region | REGION}}} -p $GOOGLE_PROJECT gs://$CAI_BUCKET_NAME

내 진행 상황 확인하기를 클릭하여 목표를 확인합니다.

CAI 버킷 만들기

작업 2. Cloud 애셋 인벤토리(CAI)를 사용하여 데이터 수집

환경을 설정했으니 이제 CFT 스코어카드의 데이터 수집을 시작합니다.

앞서 언급했듯이 CFT 스코어카드의 입력은 리소스 및 IAM 데이터, policy-library 폴더입니다.

CAI를 사용하여 프로젝트의 리소스 및 IAM 정책 정보를 생성해야 합니다.

- 아래 명령어를 사용하여 데이터를 만듭니다.

# Export resource data

gcloud asset export \

--output-path=gs://$CAI_BUCKET_NAME/resource_inventory.json \

--content-type=resource \

--project=$GOOGLE_PROJECT

# Export IAM data

gcloud asset export \

--output-path=gs://$CAI_BUCKET_NAME/iam_inventory.json \

--content-type=iam-policy \

--project=$GOOGLE_PROJECT

# Export org policy data

gcloud asset export \

--output-path=gs://$CAI_BUCKET_NAME/org_policy_inventory.json \

--content-type=org-policy \

--project=$GOOGLE_PROJECT

# Export access policy data

gcloud asset export \

--output-path=gs://$CAI_BUCKET_NAME/access_policy_inventory.json \

--content-type=access-policy \

--project=$GOOGLE_PROJECT

출력 예시

Export in progress for root asset [projects/qwiklabs-gcp-01-68169ed6dd00].

Use [gcloud asset operations describe projects/97186664469/operations/ExportAssets/RESOURCE/2295255602305764396] to check the status of the operation.

Export in progress for root asset [projects/qwiklabs-gcp-01-68169ed6dd00].

Use [gcloud asset operations describe projects/97186664469/operations/ExportAssets/IAM_POLICY/11771734913762837428] to check the status of the operation.

- CAI에서 데이터 수집을 완료했는지 확인합니다. 이전 명령어의 출력을 확인하고 위 명령어의 출력에서 제공된

gcloud asset operations describe를 사용하여 이러한 작업이 완료되었는지 확인합니다. 진행 상황을 확인하는 데 다소 시간이 걸릴 수 있습니다.

내 진행 상황 확인하기를 클릭하여 목표를 확인합니다.

CAI 파일 만들기

작업 3. CFT 스코어카드로 CAI 데이터 분석

- CFT 스코어카드 애플리케이션을 다운로드하고 실행 가능하게 만들어야 합니다.

curl -o cft https://storage.googleapis.com/cft-cli/latest/cft-linux-amd64

# make executable

chmod +x cft

- 이제 모든 항목을 구성했으니, CFT 스코어카드 애플리케이션을 실행합니다.

./cft scorecard --policy-path=policy-library/ --bucket=$CAI_BUCKET_NAME

출력 예시

Generating CFT scorecard

1 total issues found

Operational Efficiency: 0 issues found

----------

Security: 1 issues found

----------

denylist_public_users: 1 issues

- //storage.googleapis.com/fun-bucket-qwiklabs-gcp-00-2d8ed2a5cc0e is publicly accessable

Reliability: 0 issues found

----------

Other: 0 issues found

----------

앞서 식별한 공개 버킷이었습니다.

작업 4. CFT 스코어카드에 더 많은 제약 조건 추가

- IAM에 관해 잊고 있었습니다.

roles/owner 역할을 가졌지만 허용 목록에 추가된 사용자가 아닌 사용자를 완전히 파악할 수 있도록 다음 제약 조건을 추가합니다.

# Add a new policy to blacklist the IAM Owner Role

cat > policy-library/policies/constraints/iam_allowlist_owner.yaml << EOF

apiVersion: constraints.gatekeeper.sh/v1alpha1

kind: GCPIAMAllowedBindingsConstraintV3

metadata:

name: allowlist_owner

annotations:

description: List any users granted Owner

spec:

severity: high

match:

target: ["organizations/**"]

exclude: []

parameters:

mode: allowlist

assetType: cloudresourcemanager.googleapis.com/Project

role: roles/owner

members:

- "serviceAccount:admiral@qwiklabs-services-prod.iam.gserviceaccount.com"

EOF

- CFT 스코어카드를 다시 실행합니다.

./cft scorecard --policy-path=policy-library/ --bucket=$CAI_BUCKET_NAME

좋습니다. 깔끔합니다. 하지만 roles/editor도 살펴보겠습니다.

- 새 제약 조건을 만드는 데 도움이 되는 추가 변수 2개를 설정합니다.

export USER_ACCOUNT="$(gcloud config get-value core/account)"

export PROJECT_NUMBER=$(gcloud projects describe $GOOGLE_PROJECT --format="get(projectNumber)")

- 모든 유효한 계정을 허용 목록에 추가하는 다음 제약 조건을 만듭니다.

# Add a new policy to allowlist the IAM Editor Role

cat > policy-library/policies/constraints/iam_identify_outside_editors.yaml << EOF

apiVersion: constraints.gatekeeper.sh/v1alpha1

kind: GCPIAMAllowedBindingsConstraintV3

metadata:

name: identify_outside_editors

annotations:

description: list any users outside the organization granted Editor

spec:

severity: high

match:

target: ["organizations/**"]

exclude: []

parameters:

mode: allowlist

assetType: cloudresourcemanager.googleapis.com/Project

role: roles/editor

members:

- "user:$USER_ACCOUNT"

- "serviceAccount:**$PROJECT_NUMBER**gserviceaccount.com"

- "serviceAccount:$GOOGLE_PROJECT**gserviceaccount.com"

EOF

- CFT 스코어카드를 다시 실행합니다.

./cft scorecard --policy-path=policy-library/ --bucket=$CAI_BUCKET_NAME

출력 예시

Generating CFT scorecard

3 total issues found

Reliability: 0 issues found

----------

Other: 2 issues found

----------

identify_outside_editors: 1 issues

- IAM policy for //cloudresourcemanager.googleapis.com/projects/1044418630080 grants roles/editor to user:qwiklabs.lab.user@gmail.com

Operational Efficiency: 0 issues found

----------

Security: 1 issues found

----------

denylist_public_users: 1 issues

- //storage.googleapis.com/fun-bucket-qwiklabs-gcp-00-2d8ed2a5cc0e is publicly accessable

이제 조직에 속하지 않은 편집자가 표시됩니다. 기술 리드는 이에 관해 앨리스, 밥과 대화를 나눌 것입니다.

수고하셨습니다

Google Cloud 프로젝트를 분석하기 위해 CFT 스코어카드를 다운로드하고, 설정하고, 사용하는 방법을 알아보았습니다.

Google Cloud 교육 및 자격증

Google Cloud 기술을 최대한 활용하는 데 도움이 됩니다. Google 강의에는 빠른 습득과 지속적인 학습을 지원하는 기술적인 지식과 권장사항이 포함되어 있습니다. 기초에서 고급까지 수준별 학습을 제공하며 바쁜 일정에 알맞은 주문형, 실시간, 가상 옵션이 포함되어 있습니다. 인증은 Google Cloud 기술에 대한 역량과 전문성을 검증하고 입증하는 데 도움이 됩니다.

설명서 최종 업데이트: 2024년 4월 12일

실습 최종 테스트: 2024년 4월 12일

Copyright 2025 Google LLC. All rights reserved. Google 및 Google 로고는 Google LLC의 상표입니다. 기타 모든 회사명 및 제품명은 해당 업체의 상표일 수 있습니다.